Distribuisci connettività di rete privata in entrata e in uscita multicloud

La connessione di servizi e applicazioni in esecuzione su reti private con applicazioni aziendali on premise che utilizzano la rete Internet pubblica può rappresentare un rischio per la sicurezza della tua organizzazione. Puoi invece distribuire una connessione privata in entrata e in uscita con applicazioni su reti private come Amazon Virtual Private Cloud, Microsoft Azure Virtual Network, Google Cloud Virtual Private Cloud o un'altra rete privata on premise.

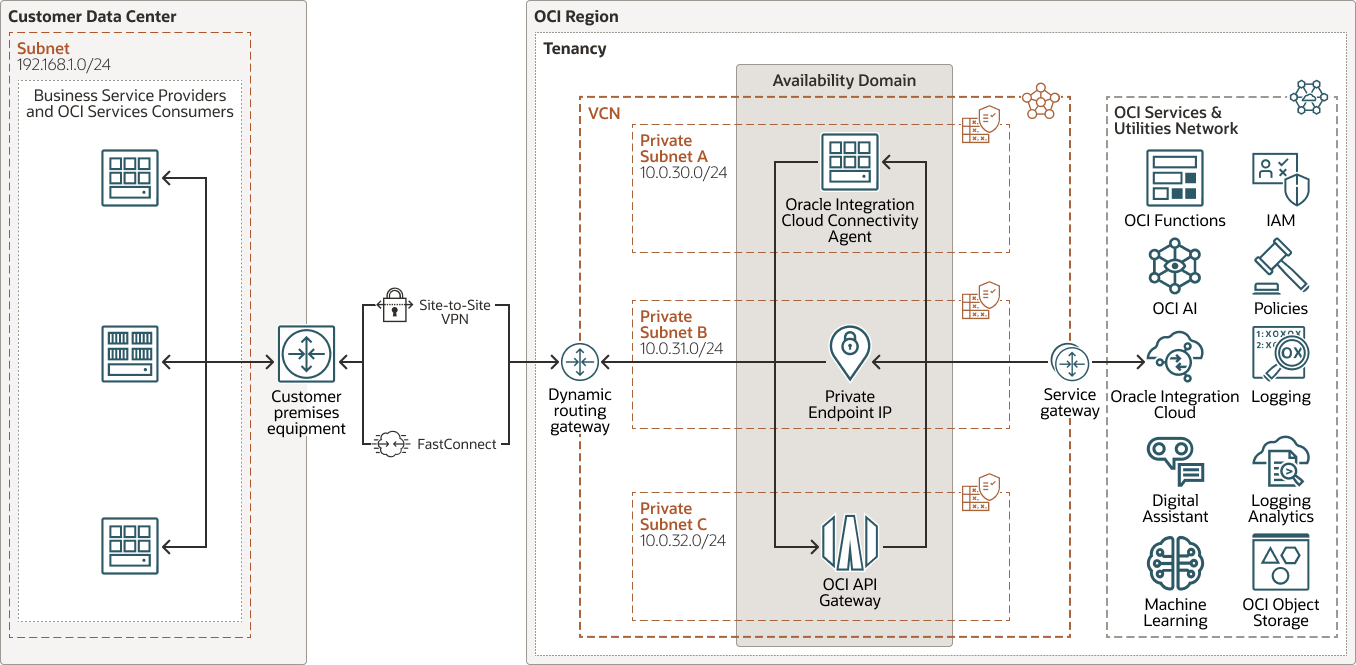

Utilizzando l'agente di connettività Oracle Integration Cloud Service e l'endpoint privato Oracle Integration Cloud Service OCI, Oracle Integration Cloud Service indirizza il traffico in entrata e in uscita da OCI alle applicazioni on-premise.

Architettura

Questa architettura offre la connettività necessaria tra le reti private multicloud e i servizi e le applicazioni cloud di Oracle senza indirizzare il traffico attraverso la rete Internet pubblica come parte della sua integrazione in uscita e in entrata da Oracle Integration Cloud Service. Utilizzare questa architettura quando è necessario utilizzare e interagire con una connessione solo privata di Oracle Integration Cloud Service.

Oracle Integration Cloud Service espone i servizi di integrazione dei trigger API REST come disponibili al pubblico e tutte le integrazioni dei trigger REST sono disponibili per l'accesso tramite una rete pubblica per impostazione predefinita. Utilizzando la lista di inclusione di Oracle Integration Cloud Service, è possibile limitare l'accesso a Oracle Integration Cloud Service solo ai consumer privati. I consumatori privati non accederanno direttamente a Oracle Integration Cloud Service, ma tramite il livello di virtualizzazione del servizio OCI rappresentato da OCI API Gateway.

Le interazioni OCI in entrata sono abilitate da OCI API Gateway, che consente di pubblicare le interfacce API con endpoint privati accessibili dall'interno della rete. In questa architettura verranno pubblicati i servizi di integrazione di Oracle Integration Cloud Service sotto forma di API private in combinazione con Oracle Integration Cloud Service. Ulteriori servizi OCI vengono utilizzati per abilitare la connettività privata per le interazioni in entrata e in uscita di Oracle Integration Cloud Service.

In questa architettura sono disponibili 3 tipi di interazione:

- Agente di connettività Oracle Integration Cloud Service

Iscriviti a servizi aziendali, applicazioni e piattaforme private. Questa architettura utilizza l'agente di connettività Oracle Integration Cloud Service per comunicare con i servizi business o le applicazioni private. L'agente di connettività Oracle Integration Cloud Service viene installato in un'istanza di computazione OCI in una subnet privata all'interno di una VCN OCI. L'agente di connettività comunica con Oracle Integration Cloud Service tramite un gateway di servizi da un lato e con il servizio o l'applicazione in esecuzione su una rete privata dall'altro tramite un gateway di instradamento dinamico (DRG) e un peering privato FastConnect o una VPN. L'agente di connettività implementa scenari in uscita di Oracle Integration Cloud Service, ma è in grado di eseguire la sottoscrizione e il polling di servizi business, piattaforme e applicazioni (ad esempio, servizio messaggi java, coda di messaggistica o database).

- Connettività endpoint privato OCI

Tutto il traffico in uscita da Oracle Integration Cloud Service passa attraverso una connessione basata su un adattatore. Quando crei un endpoint privato per un'istanza, la protezione del traffico in uscita con l'endpoint privato è disponibile in base all'adattatore per adattatore. Ad esempio, un adattatore Kafka e un adattatore FTP supportano la connettività tramite un endpoint privato e non è necessario alcun agente di connettività di Oracle Integration Cloud Service. Il supporto dell'adattatore di connettività dell'endpoint privato cresce con ogni aggiornamento di Oracle Integration Cloud Service.

- OCI API Gateway

Sfrutta i servizi OCI senza instradare il traffico in entrata OCI attraverso le reti pubbliche. Estendi il pattern privato del gateway API OCI utilizzando un gateway di servizi nella VCN in cui viene eseguito il provisioning del gateway API OCI per consentire il traffico verso i servizi Oracle. OCI API Gateway consente alle piattaforme e alle applicazioni private di richiamare i servizi e le funzioni in esecuzione in OCI. In questa architettura, OCI API Gateway fornisce l'accesso alle integrazioni basate su trigger dell'adattatore API REST e all'API di gestione di Oracle Integration Cloud Service con connettività privata.

Il seguente diagramma illustra questa architettura di riferimento.

integration-cloud-private-inbound-outbound.zip

L'architettura presenta i seguenti componenti:

- Area

Un'area geografica Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (tra paesi o addirittura continenti).

- Domini di disponibilità

I domini di disponibilità sono data center standalone e indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento o la rete interna del dominio di disponibilità. Pertanto, un errore in un dominio di disponibilità non dovrebbe influire sugli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errore consiste in un gruppo di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le tue applicazioni possono tollerare errori fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete e subnet del cloud virtuale (VCN)

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, le reti VCN offrono un controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- tabella Percorso

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere attraverso i gateway.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una rete VCN e una rete esterna all'area, ad esempio una rete VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- CPE (Customer-premise Equipment)

Oggetto che rappresenta l'asset di rete che vive nella rete in locale e stabilisce la connessione VPN. La maggior parte dei firewall di bordo fungono da CPE, ma un dispositivo separato (come un'appliance o un server) può essere un CPE.

- VPN Site-to-Site

La VPN da sito a sito fornisce la connettività IPSec VPN tra la rete on premise e le reti VCN in Oracle Cloud Infrastructure. La suite di protocolli IPSec cifra il traffico IP prima del trasferimento dei pacchetti dall'origine alla destinazione e decifra il traffico all'arrivo.

- FastConnect

Oracle Cloud Infrastructure FastConnect consente di creare facilmente una connessione dedicata e privata tra il data center e Oracle Cloud Infrastructure. FastConnect offre opzioni di larghezza di banda maggiore e un'esperienza di rete più affidabile se confrontata con le connessioni basate su Internet.

- Endpoint privato OCI

L'endpoint privato OCI è una risorsa OCI privata che puoi utilizzare per accedere alle risorse cloud non pubbliche nella tua tenancy da Oracle Cloud Infrastructure Resource Manager. Oracle Integration Cloud Service instrada il traffico e i package attraverso l'endpoint privato. Tutto il traffico rimane sulla tua rete privata senza passare attraverso la rete Internet pubblica.

- API Gateway

Oracle API Gateway ti consente di pubblicare le API con endpoint privati accessibili dall'interno della tua rete e che, se necessario, puoi esporre alla rete Internet pubblica. Gli endpoint supportano la convalida delle API, la trasformazione delle richieste e delle risposte, il CORS, l'autenticazione e l'autorizzazione e la limitazione delle richieste.

- Oracle Integration Cloud Service

Oracle Integration Cloud Service è un servizio completamente gestito che consente di integrare le applicazioni, automatizzare i processi, scambiare documenti aziendali B2B e creare applicazioni visive.

- Funzioni

Oracle Cloud Infrastructure Functions è una piattaforma completamente gestita, multi-tenant, altamente scalabile, on-demand e Functions-as-a-Service (FaaS). È alimentato dal motore open source Fn Project. Le funzioni consentono di distribuire il codice e di chiamarlo direttamente o di attivarlo in risposta agli eventi. Oracle Functions utilizza i container Docker ospitati in Oracle Cloud Infrastructure Registry.

- Oracle Cloud Infrastructure AI Services

Oracle Cloud Infrastructure AI Services è una raccolta di servizi con modelli di machine learning predefiniti che semplificano l'applicazione dell'intelligenza artificiale alle applicazioni e alle operazioni aziendali da parte degli sviluppatori. I modelli possono essere formati su misura per ottenere risultati di business più accurati. Per ulteriori informazioni, consulta Oracle Cloud Infrastructure Generative AI, Oracle Cloud Infrastructure Language, Oracle Cloud Infrastructure Speech, Oracle Cloud Infrastructure Vision e Oracle Cloud Infrastructure Document Understanding.

- Servizi di Machine Learning (ML)

I servizi di Machine Learning di Oracle semplificano la creazione, la formazione, la distribuzione e la gestione di modelli di apprendimento personalizzati. Questi servizi offrono funzionalità di data science con il supporto di librerie e strumenti open source preferiti o tramite il Machine Learning nel database e l'accesso diretto ai dati puliti. Consulta Oracle Cloud Infrastructure Data Science, Machine Learning in Oracle Database, Oracle Cloud Infrastructure Data Labeling, OCI Virtual Machine per Data Science.

- Oracle Digital Assistant

Gli assistenti digitali sono dispositivi virtuali che aiutano gli utenti a svolgere le attività attraverso conversazioni in linguaggio naturale, senza dover gestire varie app e siti Web.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) è il piano di controllo dell'accesso per Oracle Cloud Infrastructure (OCI) e Oracle Cloud Applications. L'API IAM e l'interfaccia utente consentono di gestire i domini di Identity e le risorse all'interno del dominio di Identity. Ogni dominio di Identity IAM OCI rappresenta una soluzione standalone per la gestione delle identità e degli accessi o una popolazione di utenti diversa.

- Criterio

Un criterio di Oracle Cloud Infrastructure Identity and Access Management specifica chi può accedere a quali risorse e come. L'accesso viene concesso a livello di gruppo e compartimento. Ciò significa che è possibile scrivere un criterio che fornisce a un gruppo un tipo specifico di accesso all'interno di un compartimento specifico o alla tenancy.

- Audit

Il servizio Oracle Cloud Infrastructure Audit registra automaticamente le chiamate a tutti gli endpoint API (Application Programming Interface) pubblici Oracle Cloud Infrastructure supportati come eventi di log. Al momento, tutti i servizi supportano la registrazione da parte di Oracle Cloud Infrastructure Audit.

- LogLogging è un servizio altamente scalabile e completamente gestito che fornisce l'accesso ai seguenti tipi di log dalle risorse nel cloud:

- Log di audit: log correlati agli eventi emessi dal servizio di audit.

- Log dei servizi: log emessi da singoli servizi, quali gateway API, eventi, funzioni, bilanciamento del carico, storage degli oggetti e log di flusso VCN.

- Log personalizzati: log che contengono informazioni di diagnostica provenienti da applicazioni personalizzate, altri provider cloud o da un ambiente in locale.

- Oracle Cloud Infrastructure Logging Analytics

Oracle Cloud Infrastructure Logging Analytics è un servizio cloud basato sul Machine Learning che monitora, aggrega, indicizza e analizza tutti i dati di log da ambienti on-premise e multi-cloud. Consentendo agli utenti di eseguire ricerche in questi dati, esplorarne il contenuto e metterli in correlazione per risolvere i problemi più rapidamente e ricavare approfondimenti per prendere decisioni operative migliori.

- storage degli oggetti

Lo storage degli oggetti offre un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati come immagini e video. Puoi memorizzare e quindi recuperare i dati direttamente da Internet o dall'interno della piattaforma cloud. Puoi ridimensionare lo storage senza problemi senza compromettere le prestazioni o l'affidabilità del servizio. Utilizza lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizza lo storage di archivio per lo storage "freddo" che conservi per lunghi periodi di tempo e a cui accedi raramente o raramente.

Suggerimenti

- VCN

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ciascun blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR all'interno dello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in Oracle Cloud Infrastructure, nel data center on premise o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato una VCN, puoi modificarne, aggiungerne e rimuoverne i blocchi CIDR.

Quando si progettano le subnet, considerare il flusso di traffico e i requisiti di sicurezza. Collega tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

- Connettività

Quando distribuisci risorse su Oracle Cloud Infrastructure, potresti iniziare in piccolo, con una singola connessione alla tua rete on-premise. Questa singola connessione potrebbe essere tramite FastConnect o tramite IPSec VPN. Per pianificare la ridondanza, prendi in considerazione tutti i componenti (dispositivi hardware, strutture, circuiti e alimentazione) tra la tua rete on-premise e Oracle Cloud Infrastructure. Considera anche la diversità, per garantire che le strutture non siano condivise tra i percorsi.

- Limitare l'accesso a un'istanza di Oracle Integration Cloud Service

Limitare le reti che hanno accesso all'istanza di Oracle Integration Cloud Service configurando una lista di inclusione (in precedenza una lista di inclusione). Solo gli utenti provenienti da indirizzi IP specifici, blocchi CIDR (Classless Inter-Domain Routing) e reti cloud virtuali specificati possono accedere all'istanza di Oracle Integration Cloud Service.

- Rete di endpoint privati

La VCN deve trovarsi nella stessa area dell'istanza di Oracle Integration Cloud Service. La VCN e la subnet possono trovarsi in qualsiasi compartimento e possono trovarsi nello stesso compartimento o in compartimenti diversi. La subnet può essere pubblica o privata, ma deve essere privata solo per l'accesso privato.

Considerazioni

Quando si distribuisce questa architettura di riferimento, tenere presente quanto riportato di seguito.

- Scalabilità

Quando si creano istanze di Oracle Integration Cloud Service, gli amministratori specificano il numero di pacchetti di messaggi che intendono utilizzare per ogni istanza.

- Limiti risorse

Considera le best practice, i limiti in base al servizio e le quote del compartimento per la tua tenancy.

- Sicurezza

Utilizza i criteri di Oracle Cloud Infrastructure Identity and Access Management per controllare chi può accedere alle tue risorse cloud e quali operazioni possono essere eseguite. I servizi cloud OCI utilizzano i criteri di Oracle Cloud Infrastructure Identity and Access Management, ad esempio consentendo al gateway API OCI di richiamare le funzioni. Il gateway API OCI può anche controllare l'accesso utilizzando l'autenticazione e l'autorizzazione OAuth. Oracle Cloud Infrastructure Identity and Access Management consente l'autenticazione e l'autorizzazione federabili tramite Oracle Cloud Infrastructure Identity and Access Management. Di conseguenza, il gateway API OCI è in grado di eseguire l'autenticazione su una vasta gamma di servizi e impostazioni di autenticazione.

- Prestazioni e costi

OCI offre forme di computazione in grado di soddisfare una vasta gamma di applicazioni e casi d'uso. Scegli attentamente le forme per le tue istanze di computazione. Seleziona forme che offrano prestazioni ottimali per il tuo carico al costo più basso. Se hai bisogno di più prestazioni, memoria o larghezza di banda di rete, puoi passare a una forma più grande.

Il gateway API OCI supporta l'inserimento delle risposte nella cache mediante l'integrazione con un server cache esterno (ad esempio un server Redis o KeyDB), per evitare carichi non necessari sui servizi backend. Quando le risposte vengono inserite nella cache, se vengono ricevute richieste simili, possono essere completate recuperando i dati da una cache delle risposte anziché inviando la richiesta al servizio backend. Ciò consente di ridurre il carico sui servizi backend e di migliorare le prestazioni e ridurre i costi.

OCI API Gateway inserisce nella cache anche i token di autorizzazione (in base al tempo impiegato per uscire), riducendo il carico sul provider di identità e migliorando le prestazioni.

- Disponibilità

Prendi in considerazione l'utilizzo di un'opzione ad alta disponibilità in base ai requisiti di distribuzione e all'area geografica. Le opzioni includono la distribuzione delle risorse tra più domini di disponibilità in un'area e la distribuzione delle risorse tra i domini di errore all'interno di un dominio di disponibilità. I domini di errore offrono la migliore resilienza per i carichi di lavoro distribuiti all'interno di un singolo dominio di disponibilità. Per l'alta disponibilità nel livello di applicazione, distribuire gli Application Server in domini di errore diversi e utilizzare un load balancer per distribuire il traffico client tra gli Application Server.

- Monitoraggio e avvisi

Impostare il monitoraggio e gli avvisi sull'uso della CPU e della memoria per i nodi, in modo da poter eseguire lo scale-up o lo scale-down della forma in base alle esigenze.

Distribuire

È possibile distribuire questa architettura di riferimento su Oracle Cloud Infrastructure effettuando le operazioni riportate di seguito.

- Accedere alla console OCI.

- Imposta l'infrastruttura di rete richiesta come mostrato nel diagramma dell'architettura: VCN, subnet, gateway di instradamento dinamico, lista di sicurezza, tabella di instradamento, gateway del servizio, FastConnect/VPN, CPE ed endpoint privato OCI.

- Eseguire il provisioning di un'istanza di Oracle Integration Cloud Service.

- Installare l'agente di connettività Oracle Integration Cloud Service.

- Passare alla console di Oracle Integration Cloud Service e creare un gruppo di agenti.

- Seguire le istruzioni per il download e l'esecuzione del programma di installazione dell'agente di connettività.

- Passare alla console OCI e selezionare le forme di computazione in base ai requisiti di sistema di Oracle Integration Cloud Service.

- Configurare l'endpoint privato di Oracle Integration Cloud Service.

- Creare un'istanza del gateway API OCI.

- Limitare le reti con accesso all'istanza di Oracle Integration Cloud Service configurando una lista di inclusione, se necessario.

Visualizza altro

Esamina queste risorse per istruzioni e contesto per implementare la connettività di rete privata multicloud tramite Oracle Integration Cloud Service.

Oracle Integration Cloud Service

- "Download ed esecuzione dell'Installer dell'agente di connettività" in Provisioning and Administering Oracle Integration 3

- "Requisiti di sistema" in Provisioning e amministrazione di Oracle Integration 3

- "Prerequisiti per la configurazione di un endpoint privato" in Provisioning e amministrazione di Oracle Integration 3

- "Informazioni sulla connessione agli endpoint mediante una rete cloud virtuale privata (VCN)" nel manuale Provisioning and Administering Oracle Integration 3

- "Connettersi alle risorse private" in Provisioning e amministrazione di Oracle Integration 3

Oracle Cloud Infrastructure API Gateway

- "API Gateway QuickStart Guide" nella documentazione di Oracle Cloud Infrastructure

- Documentazione di Oracle API Gateway

Infrastruttura Oracle Cloud

- Framework delle best practice per Oracle Cloud Infrastructure

- Valutatore costi Oracle Cloud

- Gestione API Oracle

- "FastConnect Panoramica" nella documentazione di Oracle Cloud Infrastructure

- "Panoramica della rete" nella documentazione di Oracle Cloud Infrastructure

- "Panoramica della sicurezza" nella documentazione di Oracle Cloud Infrastructure

- Stabilisci una connettività di rete privata multi-cloud tramite Oracle Integration Cloud