Proteggere i carichi di lavoro Siebel distribuendo un firewall Palo Alto Networks VM-Series su Oracle Cloud

Proteggi e segmenta i tuoi carichi di lavoro Oracle Siebel, previeni le minacce avanzate e migliora la visibilità delle applicazioni utilizzando il firewall Palo Alto Networks VM-Series in Oracle Cloud Infrastructure.

Palo Alto VM-Series è il fattore di forma virtualizzato del firewall di prossima generazione Palo Alto Networks, che consente di raggiungere i seguenti obiettivi:

- Riduci la superficie di attacco e inserisci la prevenzione delle minacce.

- Automazione della sicurezza della rete per garantire scalabilità sicura e on-demand.

- Gestire la sicurezza di rete in modo coerente in implementazioni diverse.

Architettura

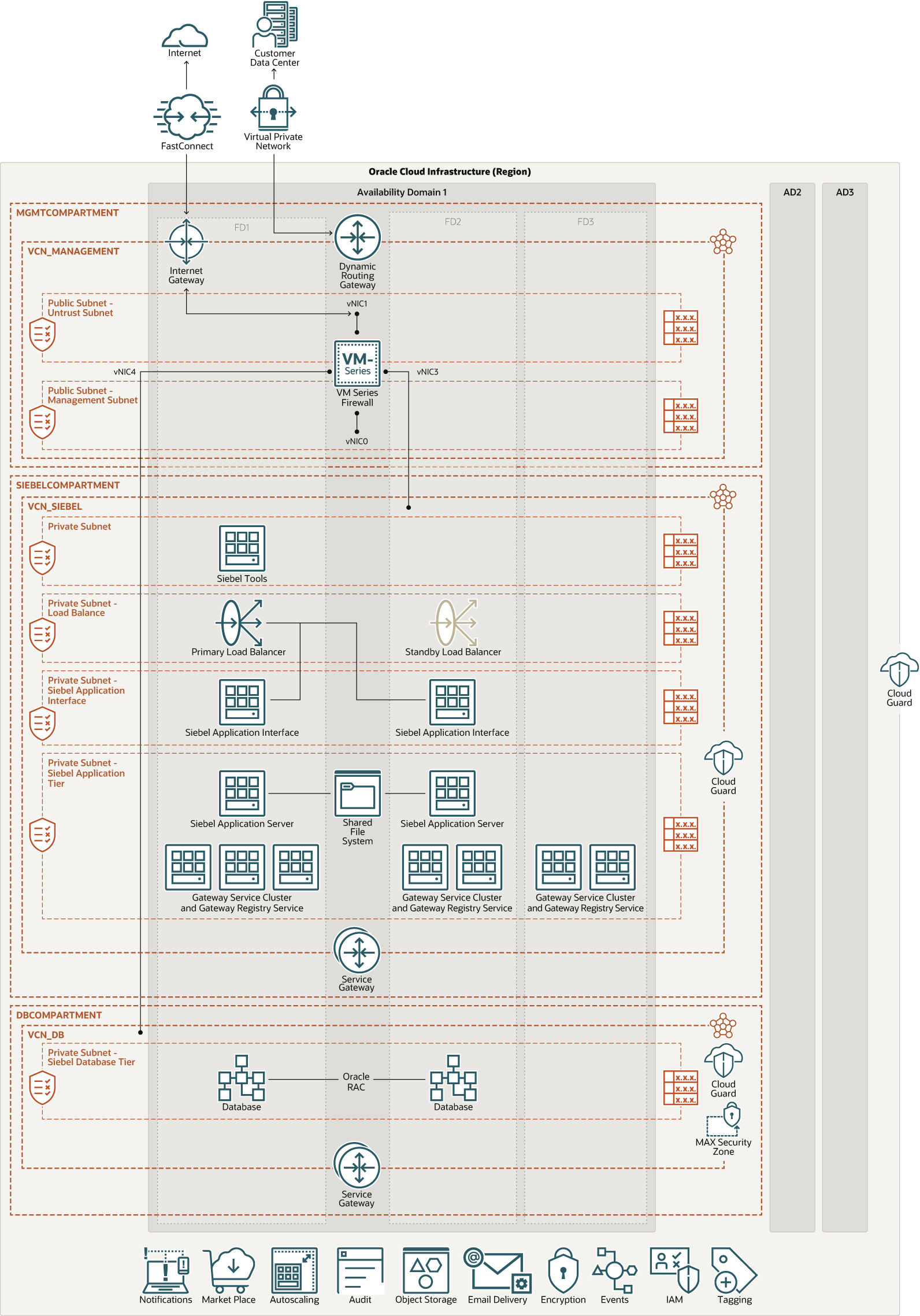

Questa architettura mostra una distribuzione Oracle Siebel che utilizza il firewall Palo Alto Networks VM-Series in Oracle Cloud Infrastructure (OCI).

La VM Palo Alto Networks (PAN) può essere distribuita direttamente dal Marketplace nella console OCI. È importante lavorare direttamente con Palo Alto Networks per convalidare il design utilizzando questa architettura di riferimento come guida.

Le reti Palo Alto e la distribuzione VCN OCI, raffigurate nel diagramma dell'architettura, ti consentono di controllare il traffico nord-sud e verso est-ovest:

- Traffico nord-sud: la VM Palo Alto Networks protegge il traffico che entra nella rete cloud da un'origine non attendibile o dalla rete cloud per raggiungere un'origine non attendibile.

- Traffico est-ovest: Palo Alto Networks VM garantisce lo spostamento del traffico all'interno dell'ambiente cloud tra le reti cloud virtuali (VCN).

Mentre Palo Alto Networks consiglia di segmentare la rete utilizzando un hub e una topologia di riferimento, dove il traffico viene instradato attraverso un hub centrale ed è connesso a più reti distinte (spokes), nell'architettura sottostante, tutto il traffico nord-sud e est-ovest è considerato passare attraverso il firewall PAN VM Series per una maggiore sicurezza. Ciò dipende dagli standard e dai requisiti di sicurezza dell'azienda.

Tutto il traffico interno ed esterno di Oracle Siebel deve passare attraverso la VM Palo Alto Networks. Non esiste alcuna impostazione di peering locale tra VCN. Ciò significa che qualsiasi flusso di traffico tra la subnet dell'applicazione Siebel e la subnet del database Siebel deve passare attraverso la VM Palo Alto Networks per una sicurezza più avanzata e migliorata.

Il diagramma riportato di seguito illustra questa architettura di riferimento.

Descrizione dell'illustrazione Deploy-siebel-palo-alto-vm-firewall.png

Deploy-siebel-palo-alto-vm-firewall-oracle.zip

L'architettura prevede i componenti elencati di seguito.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata contenente uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy Oracle Cloud Infrastructure. Utilizzare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, puoi definire criteri che specificano gli utenti che possono accedere alle risorse e le azioni che possono eseguire.

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare errori del server fisico, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software impostata dall'utente in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, le VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che può essere definita in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono con le altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

Per distribuire il firewall della serie VM in OCI, la VCN deve disporre di almeno tre schede VNIC (Virtual Network Interface Card) per l'interfaccia di gestione e due interfacce dati.

- Firewall serie VM PAN

Il firewall Palo Alto Networks VM-Series è la forma virtualizzata del firewall di prossima generazione Palo Alto Networks. Viene posizionato per essere utilizzato in un ambiente virtualizzato o cloud in cui può proteggere e proteggere il traffico est-ovest e nord-sud.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un unico punto di accesso a più server raggiungibili dalla tua rete VCN. Il servizio offre un load balancer che può scegliere tra un indirizzo IP pubblico o privato e la larghezza di banda di cui è stato eseguito il provisioning. Un load balancer migliora l'utilizzo delle risorse, facilita il ridimensionamento e garantisce l'alta disponibilità. Puoi configurare più criteri di bilanciamento del carico e controlli di stato specifici dell'applicazione per garantire che il load balancer indirizzi il traffico solo a istanze in buono stato. Il load balancer può ridurre il periodo di manutenzione trascinando il traffico da un Application Server in cattivo stato prima di rimuoverlo dal servizio per la manutenzione. Il servizio di bilanciamento del carico consente di creare un load balancer pubblico o privato all'interno della reteVCN in uso. Un load balancer pubblico dispone di un indirizzo IP pubblico accessibile da Internet. Un load balancer privato dispone di un indirizzo IP proveniente dalla subnet di hosting, che è visibile solo all'interno della tua rete VCN. Le subnet dedicate verranno create per i load balancer privati o pubblici per i requisiti futuri. Il load balancer pubblico OCI con Oracle Cloud Infrastructure Web Application Firewall (WAF) verrà considerato per qualsiasi applicazione Web basata su Internet o interfaccia API basata su HTTP.

- Livello applicazione

Il livello applicazione include istanze di computazione per l'applicazione Oracle Siebel 2021. In questa progettazione, le applicazioni vengono distribuite nelle virtual machine, tutte le istanze di computazione nel livello applicazione vengono collegate a una subnet privata. Pertanto, le applicazioni sono isolate a livello di rete da tutte le altre risorse della topologia e vengono protette dall'accesso non autorizzato alla rete. Il gateway NAT consente alle istanze di computazione private nel livello applicazione di accedere agli host esterni al cloud (ad esempio, per scaricare le patch dell'applicazione o per qualsiasi integrazione esterna). Attraverso il gateway NAT, le istanze di computazione nella subnet privata possono avviare le connessioni a Internet e ricevere le risposte, ma non riceveranno alcuna connessione in entrata avviata dagli host su Internet. Il gateway di servizi consente alle istanze di computazione privata nel livello applicazione di accedere a un server Yum all'interno dell'area per ottenere aggiornamenti del sistema operativo e pacchetti aggiuntivi. Il gateway di servizi consente inoltre di eseguire il backup delle applicazioni in Oracle Cloud Infrastructure Object Storage all'interno dell'area geografica, senza passare alla rete Internet pubblica. I componenti nel livello applicazione hanno accesso allo storage di file Oracle Cloud Infrastructure condiviso per memorizzare i file binari condivisi e i dati generati dalle applicazioni Oracle Siebel.

- Livello database

Il livello di database contiene istanze di Oracle Cloud Infrastructure Database. VM Database/IaaS o Oracle Database Exadata Cloud Service dipende dai requisiti del database. Il gateway di servizi consente di eseguire il backup dei database in Oracle Cloud Infrastructure Object Storage all'interno dell'area, senza passare alla rete Internet pubblica.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Gateway NAT (Network Address Translation)

Un gateway NAT consente alle risorse private in una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway di servizi

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla rete VCN al servizio Oracle si sposta attraverso il fabric di rete Oracle e non pubblica mai Internet.

- Cloud Guard

È possibile utilizzare Oracle Cloud Guard per monitorare e gestire la sicurezza delle risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza le ricette del settore che è possibile definire per esaminare le risorse per i punti deboli della sicurezza e per monitorare operatori e utenti per le attività a rischio. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette dei rispondenti che è possibile definire.

- Zona di sicurezza

Le zone di sicurezza garantiscono che le best practice di sicurezza di Oracle fin dall'inizio applicando criteri come la cifratura dei dati e la prevenzione dell'accesso pubblico alle reti per un intero compartimento. Una zona di sicurezza è associata a un compartimento con lo stesso nome e include i criteri della zona di sicurezza oppure a una "ricetta" che si applica al compartimento e ai relativi compartimenti secondari. Non è possibile aggiungere o spostare un compartimento standard in un compartimento della zona di sicurezza.

Oracle Maximum Security Zone è la ricetta più severa di Oracle con un'applicazione rigida dei criteri.

- Servizio cluster e registro gateway del servizio di Gateway Service

Oracle Siebel Gateway fornisce il registro degli indirizzi dinamico per i server Siebel e i componenti server, nonché per l'interfaccia applicazione Siebel e altri moduli. L'interfaccia Siebel Application e Siebel Gateway collaborano per fornire il bilanciamento del carico di Siebel Server. Siebel Gateway include anche la memorizzazione persistente nel registro per informazioni sulla configurazione per Siebel Server, Siebel Application Interface e altri componenti installabili.

Oracle Siebel CRM supporta una funzione di clustering nativa opzionale che consente a Siebel Gateway di offrire vantaggi ad alta disponibilità ai clienti di Siebel CRM. Questa funzione funziona a livello software ed è l'approccio preferito e consigliato per il clustering di Siebel Gateway. La funzione di clustering supporta sia il servizio Siebel Gateway (contenitore applicazioni) che il registro di Siebel Gateway.

Suggerimenti

- VCN

-

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

-

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in Oracle Cloud Infrastructure, il data center on premise o un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

-

Durante la progettazione delle subnet, prendi in considerazione i requisiti di flusso del traffico e sicurezza. Associare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

-

Utilizza subnet regionali.

-

Le subnet private sono consigliate di disporre di singole tabelle di instradamento per controllare il flusso di traffico all'interno e all'esterno della VCN.

-

- Sicurezza

Utilizza Oracle Cloud Guard per monitorare e gestire in modo proattivo la sicurezza delle tue risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette del rilevatore che è possibile definire per esaminare le risorse per i punti deboli della sicurezza e per monitorare operatori e utenti per le attività a rischio. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette dei rispondenti che è possibile definire.

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta definita da Oracle di criteri di sicurezza basati sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando si creano e si aggiornano le risorse in un'area di sicurezza, Oracle Cloud Infrastructure convalida le operazioni rispetto ai criteri nella ricetta dell'area di sicurezza e nega le operazioni che violano qualsiasi criterio.

- Cloud Guard

Duplica e personalizza le ricette predefinite fornite da Oracle per creare ricette di rilevamento e rispondenti personalizzate. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre il carico amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Zone di sicurezza

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta definita da Oracle di criteri di sicurezza basati sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando si creano e si aggiornano le risorse in un'area di sicurezza, Oracle Cloud Infrastructure convalida le operazioni rispetto ai criteri nella ricetta dell'area di sicurezza e nega le operazioni che violano qualsiasi criterio.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita applicabili a VNIC specifiche. Si consiglia di utilizzare i gruppi di NSG anziché gli elenchi di sicurezza, in quanto i gruppi di NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, è possibile selezionare una forma predefinita che fornisce una larghezza di banda fissa o specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e lasciare che il servizio ridimensioni la larghezza di banda automaticamente in base ai pattern di traffico. Grazie a entrambi gli approcci, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

Considerazioni

Quando si distribuisce il firewall Oracle Siebel CRM e Palo Alto Networks VM-Series in Oracle Cloud Infrastructure (OCI), tenere presente quanto riportato di seguito.

- VCN

AVCN offre il controllo completo sull'ambiente di rete. Consente, tra cui l'assegnazione del proprio spazio di indirizzi IP privato, la creazione di subnet, la creazione di tabelle di instradamento e la configurazione di firewall con stato. È simile a una rete tradizionale, con regole firewall e tipi specifici di gateway di comunicazione che è possibile utilizzare.

Per distribuire il firewall della serie VM in OCI, la VCN deve disporre di almeno tre schede VNIC (Virtual Network Interface Card) per l'interfaccia di gestione e due interfacce dati.- Assicurarsi che il blocco CIDR della VCN non si sovrapponga ad altri VCN in Oracle Cloud Infrastructure (stesse aree o aree diverse) e agli intervalli di rete IP privati delle organizzazioni.

- I blocchi CIDR della VCN non devono sovrapporsi ai CIDR di un'altra rete con cui ci si collega.

- Assicurarsi che non tutti gli indirizzi IP vengano allocati contemporaneamente all'interno di una VCN o di una subnet, ma pianificare di riservare alcuni indirizzi IP per un uso futuro.

- Gli host con requisiti di instradamento simili possono utilizzare le stesse tabelle di routing in più domini di disponibilità. Ad esempio, host pubblici, host privati e istanze NAT.

- Assicurarsi che le liste di sicurezza vengano utilizzate come firewall per gestire la connettività dal nord al sud (trasporto VCN in entrata e in uscita) e dal traffico VCN est-ovest (tra più subnet) e vengano applicate a livello di subnet. Tutte le istanze all'interno di tale subnet ereditano tutte le regole di sicurezza in tale SL.

- Gli indirizzi IP riservati per l'uso da parte di Oracle (169.254.0.0/16) devono essere esclusi.

- La VCN copre un singolo blocco IPv4 CIDR contiguo di tua scelta. All'interno della rete VCN, è possibile distribuire le singole subnet IPv4 per gli host cluster. L'accesso a ciascuna subnet è controllato dagli elenchi di sicurezza. I firewall consentono di controllare la sicurezza aggiuntiva a livello host. Le subnet sono suddivisioni definite in una VCN. Ogni subnet è costituita da un intervallo contiguo di indirizzi IP che non si sovrappongono ad altre subnet nella VCN. È possibile designare una subnet che esista in un singolo dominio di disponibilità o in un'intera area. Le subnet agiscono come unità di configurazione all'interno della VCN: tutte le VNIC in una determinata subnet utilizzano la stessa tabella di instradamento, gli elenchi di sicurezza e le opzioni DHCP. È possibile designare una subnet come pubblica o privata quando la si crea. Privata: le VNIC nella subnet non possono avere indirizzi IP pubblici. Pubblico significa che le VNIC nella subnet possono avere indirizzi IP pubblici a tua discrezione. Per controllare l'accesso alla rete, per la VCN verrà utilizzata una strategia di subnet a più livelli. Un pattern di progettazione comune prevede i seguenti livelli di subnet:

- Subnet pubblica per gli host accessibili esternamente e le appliance Virtual Firewall.

- Subnet privata per gli host interni, ad esempio database, server applicazioni e load balancer privati.

- Subnet DMZ per i load balancer pubblici.

- OCI utilizza una serie di tabelle di instradamento per inviare il traffico dalla VCN e a ogni subnet viene aggiunta una tabella di instradamento. Una subnet è una divisione della VCN in uso. Se non si specifica una tabella di instradamento, la subnet utilizza la tabella di instradamento predefinita della VCN. Ogni regola della tabella di instradamento specifica un blocco CIDR di destinazione e un hop successivo (destinazione) per qualsiasi traffico corrispondente al CIDR. OCI utilizza solo la tabella di instradamento di una subnet se l'indirizzo IP di destinazione non rientra nel blocco CIDR specificato della VCN; le regole di instradamento non sono necessarie per abilitare il traffico all'interno della VCN. Inoltre, se il traffico contiene regole che si sovrappongono, OCI utilizza la regola più specifica nella tabella di instradamento per instradare il traffico.

- Prestazioni

- La selezione della dimensione appropriata dell'istanza, determinata dalla forma di computazione, determina il throughput massimo disponibile, la CPU, la RAM e il numero di interfacce

- Considera di aggiungere interfacce dedicate per i servizi FastConnect o VPN.

- Prendere in considerazione l'uso di forme di computazione di grandi dimensioni per un throughput più elevato e l'accesso a più interfacce di rete.

A seconda della quantità di dati disponibili, puoi utilizzare Oracle Cloud Infrastructure FastConnect o VPN IPSec per gestire i costi. Per un accesso più rapido, puoi memorizzare i file che richiedono accesso frequente nel livello standard Oracle Cloud Infrastructure Object Storage.

- Sicurezza

La distribuzione di un firewall Palo Alto Networks VM-Series in OCI consente la configurazione centralizzata dei criteri di sicurezza e il monitoraggio di tutte le istanze VM-Series di Palo Alto Networks fisiche e virtuali.

- Disponibilità

- Distribuisci l'architettura in aree geografiche distinte per garantire la massima ridondanza.

- Configura VPN site-to-site con reti organizzative appropriate per la connettività ridondante con reti on premise.

- Considera le migliori prassi Oracle per l'alta disponibilità.

- Costo

I modelli di licenza Palo Alto Networks VM-Series Firewall sono disponibili nei modelli di licenza BYOL (Bring-Your-own-license) e Pay As You Go per i bundle 1 e 2 in Oracle Cloud Marketplace.

- Il bundle 1 include la licenza di capacità VM-Series, la licenza di prevenzione delle minacce e un'abilitazione al supporto premium.

- Il bundle 2 include la licenza di capacità VM-Series dotata della suite completa di licenze che include la prevenzione delle minacce, WildFire, il filtro degli URL, la sicurezza DNS, GlobalProtect e un supporto di livello eccellente.

Distribuzione

- Distribuisci utilizzando lo stack in Oracle Cloud Marketplace:

- Impostare l'infrastruttura di rete richiesta come indicato nel diagramma dell'architettura. Vedere l'esempio, Impostare una topologia di rete hub e spoke.

- Distribuire applicazioni, ad esempio Oracle Siebel, nell'ambiente in uso.

- Oracle Cloud Marketplace prevede più elenchi per configurazioni e requisiti di licenza diversi. Ad esempio, la seguente funzionalità di elenco offre la tua licenza (modello BYOL) o pagata. Per ogni elenco scelto, fare clic su Ottieni applicazione e seguire i prompt visualizzati:

- Distribuzione mediante il codice Terraform in GitHub:

- Andare a GitHub.

- Duplicare o scaricare il repository nel computer locale.

- Seguire le istruzioni riportate nel documento

README.