Distribuisci un'architettura VPN scalabile con accesso remoto utilizzando Cisco ASAv su Oracle Cloud Infrastructure

I firewall virtuali estendono perfettamente la sicurezza on premise leader del settore di Cisco al cloud. Ideale per lavoratori remoti e ambienti multi-tenant. Cisco ASAv offre a Oracle Cloud Infrastructure (OCI) una soluzione VPN scalabile con varie funzionalità, ad esempio accesso remoto, sito in sede, client in meno e molto altro ancora.

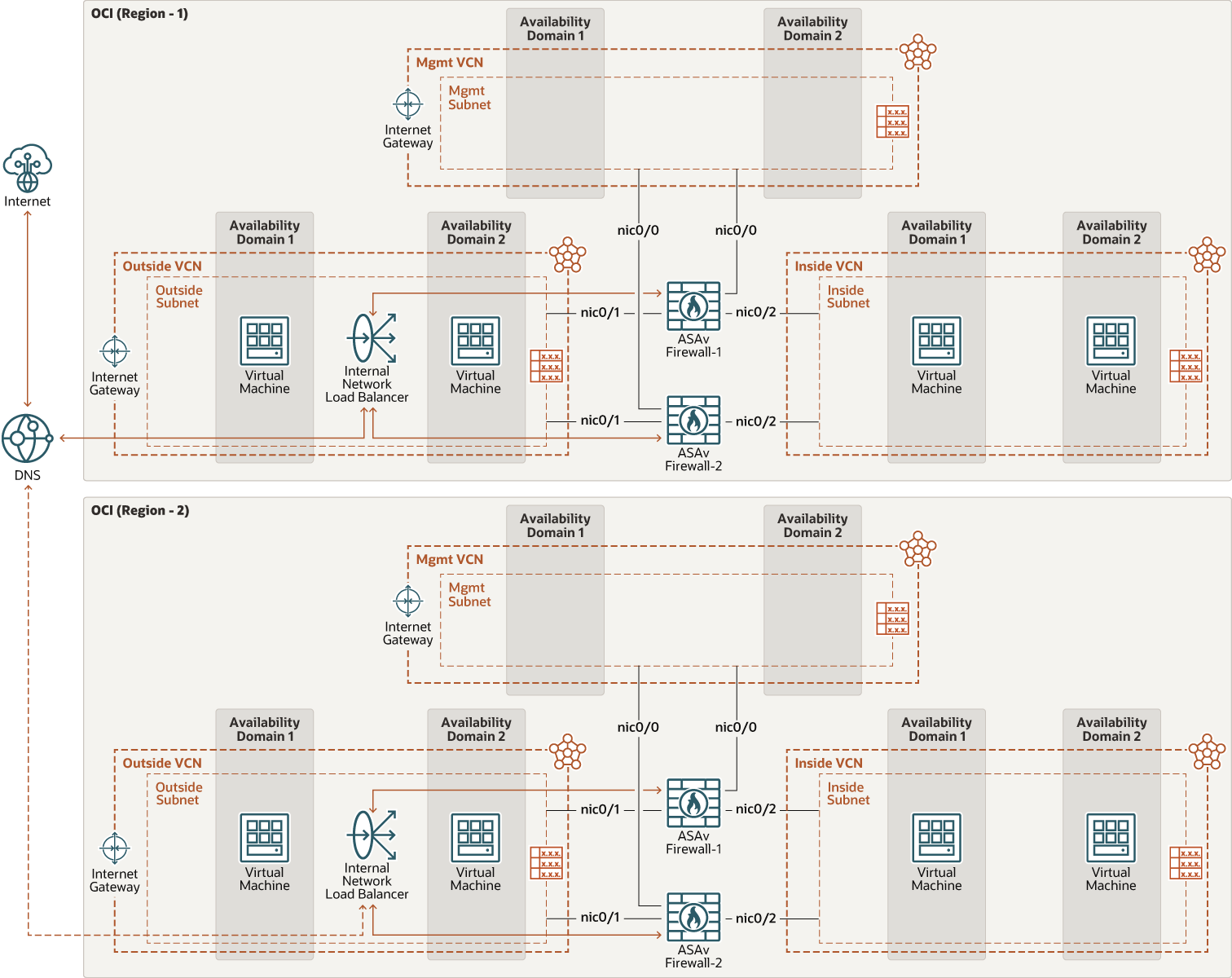

Architettura

Questa architettura di riferimento illustra in che modo le organizzazioni possono distribuire un'architettura VPN scalabile di accesso remoto per accedere alle applicazioni Oracle, ad esempio Oracle E-Business Suite e PeopleSoft, o alle applicazioni distribuite in OCI utilizzando Cisco ASA Virtual Firewall con load balancer di rete flessibile.

Per accedere a queste applicazioni, Cisco consiglia di suddividere la rete mediante una topologia hub e spoke, in cui il traffico viene instradato attraverso un hub di transito (VCN esterno/interno) e si connette a più reti distinte (spokes). Assicurarsi di aver distribuito più firewall virtuali ASA tra i load balancer di rete flessibili. Tutto il traffico tra scherzi viene instradato attraverso la VCN esterna/esterno con Virtual Firewall Cisco ASA.

Distribuisci ogni livello della tua applicazione nella propria rete cloud virtuale (VCN), che funge da parlante. La VCN/VCN hub contiene due firewall Cisco ASAv dietro il load balancer di rete.

La VCN interna si connette ai VCN parlanti tramite LPG/DRG. Tutto il traffico parlato utilizza regole della tabella di instradamento per instradare il traffico attraverso LPG/DRG alla VCN interna per garantire i resi del traffico agli utenti finali VPN.

È possibile gestire e monitorare ASAv mediante ASDM o CLI. Sono disponibili altre opzioni di gestione, ad esempio Cisco Defense Orchestrator (CDO). Il diagramma riportato di seguito illustra questa architettura di riferimento.

Descrizione dell'immagine devastpn_arch_cisco_asa_vfirewall.png

ravpn_arch_cisco_asa_vfirewall-oracle.zip

- Firewall virtuale Cisco ASA

Cisco Adaptive Security Virtual Appliance (ASAv) fornisce funzionalità firewall complete agli ambienti virtualizzati per proteggere il traffico dei data center e gli ambienti multi-tenant e proteggere in modo coerente i cloud pubblici e privati.

- Area

Un'area geografica di Oracle Cloud Infrastructure è una localizzazione che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare errori del server fisico, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software impostata dall'utente in un'area OCI. Come le reti di data center tradizionali, le VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che può essere definita in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono con le altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- VCN di gestione

La VCN di gestione è una rete centralizzata in cui viene distribuito il firewall virtuale Cisco ASA. Offre una connettività sicura a reti VCN (VCN) All'interno della VCN/tutti parlanti, servizi OCI, endpoint pubblici e client e reti di data center on premise.

- VCN esterna

La VCN esterna contiene una subnet pubblica per ospitare il load balancer di rete flessibile che gli utenti finali usano per connettersi come headend VPN. Anche ogni firewall virtuale Cisco ASA dispone di un'interfaccia all'interno della subnet di questa VCN.

- VCN interna

La VCN interna contiene una subnet privata che garantisce che gli utenti finali possano connettersi all'applicazione in esecuzione all'interno di questa VCN o avere un instradamento ai VCN interessati tramite questa VCN. Anche ogni firewall virtuale Cisco ASA dispone di un'interfaccia all'interno della subnet di questa VCN.

- VCN spoke

La VCN a livello di applicazione/database contiene una subnet privata per l'hosting dei database/applicazione Oracle.

- Load balancer di rete flessibile

Il load balancer di rete flessibile OCI offre la distribuzione automatica del traffico da un unico punto di accesso a più server backend nelle tue reti cloud virtuali. Funziona a livello di connessione e load balancer le connessioni client in entrata ai server backend in buono stato in base ai dati del protocollo Layer3/Layer4 (IP).

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite i gateway.

- Nella VCN di gestione sono disponibili le seguenti tabelle di instradamento: tabella di instradamento di gestione collegata alla subnet di gestione con un instradamento predefinito connesso al gateway Internet.

- Nella VCN esterna sono disponibili le seguenti tabelle di instradamento: tabella di instradamento esterna collegata alla subnet esterna o alla VCN predefinita per l'instradamento del traffico dalla VCN esterna alle destinazioni Internet o on premise.

- Nella VCN interna sono disponibili le seguenti tabelle di instradamento: ogni CIDR del pool VPN associato al firewall passa all'interfaccia interna tramite questa tabella di instradamento

Nota:

Puoi anche distribuire la subnet di gestione/interno/esterno come parte di una singola rete VCN e instradare il traffico di conseguenza. - Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in una VCN e la rete Internet pubblica.

- Gateway NAT

Il gateway NAT consente alle risorse private di una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway di instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra una VCN e una rete esterna all'area geografica, ad esempio una VCN in un'altra area OCI, una rete in locale o una rete in un altro provider cloud.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio lo storage degli oggetti OCI. Il traffico dalla rete VCN al servizio Oracle si sposta attraverso il fabric di rete Oracle e non pubblica mai Internet.

- Scheda interfaccia di rete virtuale (VNIC)

I servizi nei centri dati OCI sono dotati di schede di interfaccia di rete fisica (NIC, Physical Network Interface Card). Le istanze VM comunicano utilizzando NIC virtuali (VNIC) associati ai NIC fisici. Ogni istanza dispone di una VNIC primaria creata e collegata automaticamente durante l'avvio ed è disponibile durante la durata dell'istanza. DHCP viene offerto solo alla VNIC primaria. Puoi aggiungere le VNIC secondarie dopo l'avvio dell'istanza. Impostare IP statici per ciascuna interfaccia.

- IP privati

Indirizzo IPv4 privato e informazioni correlate per l'indirizzamento di un'istanza. Ogni VNIC dispone di un IP privato primario ed è possibile aggiungere e rimuovere gli IP privati secondari. L'indirizzo IP privato primario di un'istanza viene collegato durante l'avvio dell'istanza e non cambia durante la durata dell'istanza.

- IP pubblici

I servizi di rete definiscono un indirizzo IPv4 pubblico scelto da Oracle mappato a un IP privato. Gli IP pubblici hanno i seguenti tipi: Effimeri: questo indirizzo è temporaneo ed esiste per tutta la durata dell'istanza. Riservato: questo indirizzo persiste oltre la durata dell'istanza. È possibile annullarne l'assegnazione e riassegnarlo a un'altra istanza.

- Controllo dell'origine e della destinazione

Ogni VNIC esegue il controllo di origine e destinazione sul relativo traffico di rete. La disabilitazione di questo flag consente a Cisco ASA Virtual Firewall di gestire il traffico di rete non destinato al firewall.

- Forma di computazione

La forma di un'istanza di computazione specifica il numero di CPU e la quantità di memoria allocata all'istanza. La forma di computazione determina anche il numero di VNIC e la larghezza di banda massima disponibile per l'istanza di computazione.

Suggerimenti

- VCN

- Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

- Selezionare i blocchi CIDR che non si sovrappongono ad altre reti (in OCI, nel data center on premise o in un altro provider cloud) a cui si intende impostare connessioni private.

- Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

- Durante la progettazione delle subnet, prendi in considerazione i requisiti di flusso del traffico e sicurezza. Associare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

- Utilizza subnet regionali.

- Firewall virtuale Cisco ASA

- Questa architettura dispone di istanze firewall standalone. In caso di errore del firewall, l'utente finale dovrà eseguire di nuovo l'autenticazione.

- Se possibile, distribuire la distribuzione in domini di errore distinti a un dominio di disponibilità minimo o diverso.

- Gestione del firewall virtuale Cisco ASA

- Se crei una distribuzione ospitata in Oracle Cloud Infrastructure, crea una subnet dedicata per la gestione.

- Utilizzare le liste di sicurezza o i gruppi NSG per limitare l'accesso in entrata alle porte 443 e 22 provenienti da Internet per l'amministrazione del criterio di sicurezza e per visualizzare log ed eventi.

Considerazioni

Quando si distribuisce un'architettura VPN di Accesso remoto per accedere ai carichi di lavoro Oracle E-Business Suite o PeopleSoft su OCI utilizzando Cisco ASA Virtual Firewall, tenere conto dei seguenti fattori:

- Performace

- La selezione della dimensione corretta dell'istanza, determinata dalla forma di computazione, determina il throughput massimo disponibile, la CPU, la RAM e il numero di interfacce.

- Le organizzazioni devono sapere quali tipi di traffico attraversano l'ambiente, determinare i livelli di rischio appropriati e applicare controlli di sicurezza appropriati in base alle esigenze. Le diverse combinazioni di controlli di sicurezza abilitati influiscono sulle prestazioni.

- Considera di aggiungere interfacce dedicate per i servizi FastConnect o VPN.

- Valuta la possibilità di usare forme di computazione di grandi dimensioni per un throughput più elevato e l'accesso a più interfacce di rete.

- Eseguire i test delle prestazioni per convalidare la progettazione può mantenere le prestazioni e il throughput richiesti.

- Utilizzare queste metriche come linea guida:

Specifiche delle prestazioni OCI per 9.16 e versioni successive.

Tipo di licenza 100M (ASAv5) 1 GB (ASAv10) 2 GB (ASAv30) 10 GB (ASAv50) 20 GB (ASAv100) Tipo forma OCI VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.8 VM.Standard2.8 Throughput ispezione con conservazione dello stato 100 Mbps 1 Gbps 2 Gbps Disponibile a breve Disponibile a breve Throughput ispezione con conservazione dello stato (multiprotocollo) 100 Mbps 1 Gbps 2 Gbps 2,3 Gbps 3 Gbps Throughput VPN IPsec (test UDP AES 450B) 100 Mbps 550 Mbps 550 Mbps 550 Mbps 620 Mbps Connessioni al secondo 12.500 26.600 26.600 26.600 38.200 Sessioni concorrenti 50.000 100.000 500.000 2.000.000 4.000.000 Peer VPN IPSEC 50 250 750 10.000 20.000 Sessioni utente VPN Cisco AnyConnect o clientless 50 250 750 10.000 20.000

- Sicurezza

La distribuzione di Cisco ASA Virtual Firewall in OCI consente ai servizi firewall completi di proteggere il traffico dei data center e i lavoratori remoti.

- Disponibilità

- Distribuisci l'architettura in aree geografiche distinte per garantire la massima ridondanza.

- Configura VPN site-to-site con reti organizzative appropriate per la connettività ridondante con reti on premise.

- Costo

- Il firewall virtuale Cisco ASA è disponibile nel modello BYOL (Bring-your-own-license)

- Per ulteriori informazioni su come gestire le licenze, consultare il data sheet di Cisco Adaptive Security Virtual Appliance (ASAv) e le licenze Smart per ASAv, a cui viene fatto riferimento nell'argomento Esplora altro riportato di seguito.

Distribuzione

Per distribuire un'architettura VPN di Accesso remoto su Oracle Cloud Infrastructure mediante il firewall virtuale Cisco ASA, effettuare le operazioni riportate di seguito.

Oracle consiglia di distribuire l'architettura da Oracle Cloud Marketplace.

- Implementa utilizzando lo stack in Oracle Cloud Marketplace:

- Distribuisci utilizzando lo stack in Oracle Cloud Marketplace: configura l'infrastruttura di rete richiesta come mostrato nel diagramma dell'architettura. Vedere questo esempio: Impostare una topologia di rete hub e spoke.

- Distribuire l'applicazione (Oracle E-Business Suite o PeopleSoft o applicazioni intenzionali) nell'ambiente in uso.

- Oracle Cloud Marketplace prevede più elenchi per configurazioni e requisiti di licenza diversi. Ad esempio, la seguente funzionalità di elenco offre il modello BYOL (Bring Your Own License). Per ogni elenco scelto, fare clic su Ottieni applicazione e seguire i prompt visualizzati:

- Distribuzione mediante il codice Terraform in GitHub:

- Andare a GitHub.

- Duplicare o scaricare il repository nel computer locale.

- Seguire le istruzioni riportate nel documento

README.

Visualizza altro

Scopri di più sulle funzioni di questa architettura e sulle risorse correlate.

- Struttura sulle migliori prassi per Oracle Cloud Infrastructure

- Guida per la sicurezza di Oracle Cloud Infrastructure

- Acquisire informazioni sulla distribuzione di Oracle E-Business Suite in Oracle Cloud Infrastructure

- Scopri di più sulla distribuzione di PeopleSoft su Oracle Cloud Infrastructure

- Informazioni sulla distribuzione del load balancer di rete Felxible