Distribuisci un carico di lavoro conforme a SCCA utilizzando l'area LZ cloud nativa in Oracle Cloud

Questa architettura di riferimento offre ai proprietari delle missioni del Dipartimento della Difesa degli Stati Uniti (DoD) e ai partner di implementazione per l'uso dell'automazione della piattaforma cloud nativa Oracle in connessione con i requisiti di architettura del cloud computing sicuro.

Usa una soluzione Oracle Cloud Native Secure Cloud Computing Architecture Landing Zone (SCCA LZ) per distribuire rapidamente SCCA nella tua tenancy con interventi minimi. In questo modo, distribuisce un'architettura altamente sicura nella tua tenancy in modo tempestivo.

Lo scopo di SCCA del Dipartimento della Difesa (DoD) è quello di fornire una barriera di protezione tra la DoD Information System Network (DISN) e i servizi cloud commerciali utilizzati da DoD ottimizzando al contempo il rapporto costi-prestazioni nella sicurezza informatica. SCCA fornirà un livello di protezione generale proattiva e reattiva dagli attacchi all'infrastruttura DISN e alle applicazioni mission operative all'interno del cloud commerciale.

In particolare, vengono risolti gli attacchi provenienti da applicazioni mission critical che risiedono all'interno dell'ambiente Cloud Service (CSE) sia sull'infrastruttura DISN che sui tenant vicini in un ambiente multi-tenant. Fornisce un livello di sicurezza indipendente CSP (Content Security Policy) che consente l'uso delle offerte Cloud Service (CSO) disponibili in commercio per l'hosting di applicazioni mission DoD che operano in tutti i livelli di impatto del sistema informatico (2, 4, 5 e 6). I componenti SCCA di base includono Cloud Access Point (CAP), Virtual Data Center Managed Services (VDSS), Virtual Data Center Management Services (VDMS) e Trusted Cloud Credential Manager (TCCM).

Questa architettura di riferimento è stata pubblicata da Oracle DoD Cloud per essere conforme agli standard SCCA.

Architettura

Questa zona di destinazione supporta gli SCCA DISA e fornisce il framework per la protezione dei carichi di lavoro DoD Impact Level (IL) 4 e 5 degli Stati Uniti su Oracle Cloud Infrastructure Government Cloud chiave del settore OC2 e OC3 per le aree governative. È progettato per DoD, ma disponibile per tutti i clienti che desiderano una maggiore sicurezza nella propria zona di atterraggio.

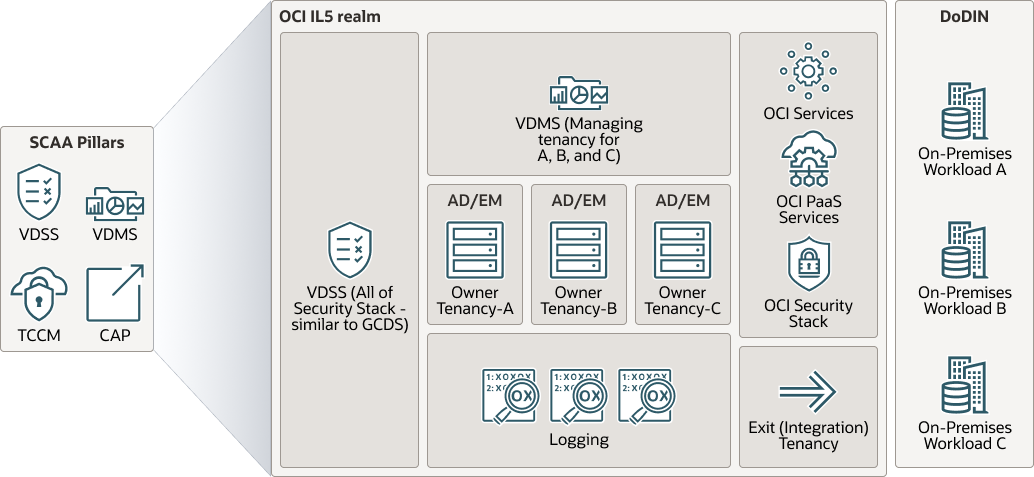

Architettura di riferimento di Oracle Cloud Native SCCA Landing Zone

Questo diagramma dell'architettura di riferimento mostra gli elementi di base astratti per la creazione di componenti e configurazioni SCCA in modo da renderli conformi a SCCA. Puoi distribuire questa architettura in base ai servizi cloud nativi Oracle Cloud Infrastructure (OCI) che trovi qui. Questa architettura di riferimento si basa sull'FRD DISA e dispone di componenti di CAP/BCAP, VDSS, VDMS e TCCM.

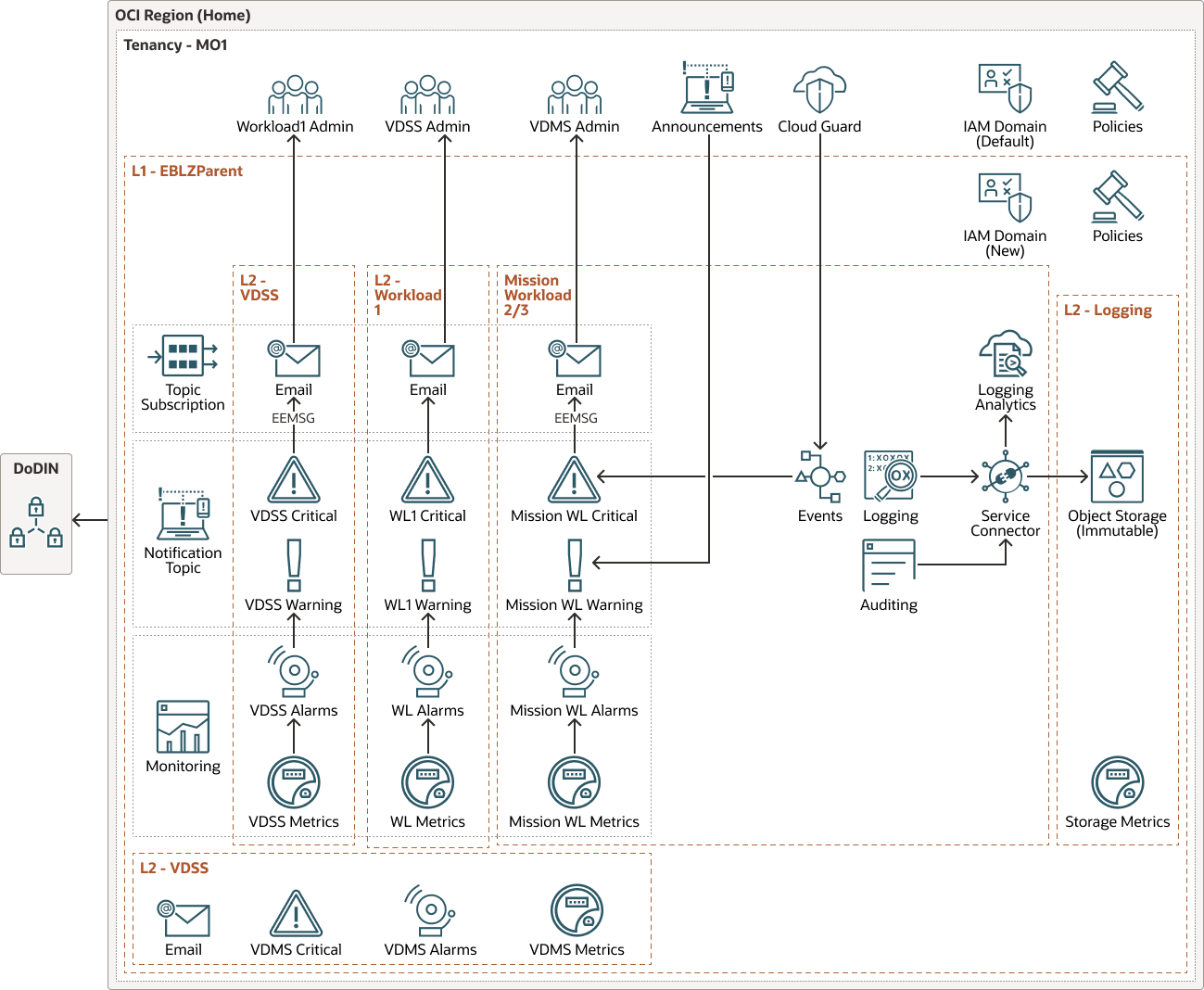

Architettura di monitoraggio o distribuzione di Oracle Cloud Work per essere conforme a SCCA DoD

Come parte di questa soluzione SCCA cloud nativa, è prevista una struttura di monitoraggio nei compartimenti VDSS, VDMS e del carico di lavoro che soddisfa i requisiti SCCA iniziali. Questo potrebbe essere adeguato in base al modello operativo dell'amministratore. I servizi all'interno di OCI forniscono metriche ed eventi che possono essere monitorati tramite il dashboard delle metriche. È possibile creare avvisi in base a query relative a tali metriche ed eventi. È possibile organizzare questi avvisi in gruppi con argomenti creati personalmente. Puoi creare argomenti diversi per compartimento (VDSS, VDMS e carico di lavoro) e assegnare regole di monitoraggio diverse assegnate.

Architettura tecnica di Oracle Cloud Native SCCA Landing Zone

Abbreviazioni

| Abbreviazione | Definizione |

|---|---|

| ARCYBER | Comando informatico militare statunitense |

| BCAP | CAP limite |

| BCND | CND limite |

| Costo per acquisizione cliente | Scheda di accesso comune |

| CAP | Punto di accesso cloud |

| CND | Difesa della rete di computer |

| Contenitore (CSE) | Ambiente Cloud Service |

| OSC | Offerte di Cloud Service |

| CSP | Provider Cloud Service |

| CSSP | Provider di servizi per la sicurezza informatica |

| DISA | Agenzia per i sistemi informativi della difesa |

| DISN | Rete del sistema informativo di difesa |

| DoD CIO | Chief Information Officer del Dipartimento della difesa |

| DoD | Dipartimento della difesa |

| DoDIN | Rete informativa del Dipartimento della difesa |

| FRD | Documento dei requisiti funzionali |

| IaaS | Soluzione Infrastructure as a Service |

| IL | Livello impatto |

| LZ | Zona di arrivo |

| MCD | Missione Cyber Difesa |

| NSG | Gruppi di Sicurezza di Rete |

| PaaS | Piattaforma come servizio |

| PIV | Verifica identificazione personale |

| RoT | Radice di fiducia |

| SaaS | Software come servizio |

| SCCA | Architettura sicura del cloud computing |

| SCCA LZ | Zona di destinazione dell'architettura di cloud computing sicura |

| SRG | Guida alle risorse di sicurezza |

| STIG | Guide di implementazione tecnica della sicurezza |

| TCCM | Gestione credenziali cloud sicure |

| USCYBERCOM | Cyber Command degli Stati Uniti |

| VDMS | Servizi gestiti da data center virtuali |

| VDSS | Servizi di sicurezza per data center virtuali |

| VTAP | Punto di accesso al test virtuale |

L'architettura è dotata dei componenti elencati di seguito.

- Domini di disponibilità

I domini di disponibilità sono data center standalone indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, che offrono tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio alimentazione o raffreddamento o la rete interna del dominio di disponibilità. È pertanto improbabile che l'eventuale guasto di un dominio di disponibilità influenzi gli altri domini di disponibilità nell'area.

- Autonomous Database

Oracle Autonomous Database è un ambiente di database preconfigurato e completamente gestito che puoi utilizzare per l'elaborazione delle transazioni e i carichi di lavoro di data warehousing. Non è necessario configurare o gestire hardware né installare software. Oracle Cloud Infrastructure gestisce la creazione del database, nonché il backup, l'applicazione di patch, l'aggiornamento e l'ottimizzazione del database.

- Cloud Guard

Puoi utilizzare Oracle Cloud Guard per monitorare e mantenere la sicurezza delle tue risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette dei rilevatori che puoi definire per esaminare le tue risorse ai fini di individuare punti deboli della sicurezza e per monitorare operatori e utenti per individuare attività a rischio. Quando viene rilevata un'attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e assiste l'esecuzione di tali azioni in base alle ricette del risponditore che è possibile definire.

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy di Oracle Cloud Infrastructure. Usare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, definisci i criteri che specificano chi può accedere alle risorse e quali azioni può eseguire.

- DRG

Il router virtuale al quale è possibile collegare VCN e tunnel IPSec.

- Exadata Database Service

Oracle Exadata Database Service ti consente di sfruttare la potenza di Exadata nel cloud. Puoi eseguire il provisioning di sistemi flessibili X8M e X9M che ti consentono di aggiungere server di calcolo e storage del database al sistema di pari passo con la crescita delle tue esigenze. I sistemi X8M e X9M offrono funzionalità di networking RDMA over Converged Ethernet (RoCE) per moduli di larghezza di banda elevata e bassa latenza, memoria persistente (PMEM) e software Exadata intelligente. È possibile eseguire il provisioning dei sistemi X8M e X9M utilizzando una forma equivalente a un sistema X8 e X9M rack trimestrale, quindi aggiungere database server e server di storage in qualsiasi momento dopo il provisioning.

Oracle Exadata Database Service on Dedicated Infrastructure offre Oracle Exadata Database Machine come servizio in un data center Oracle Cloud Infrastructure (OCI). L'istanza di Oracle Exadata Database Service on Dedicated Infrastructure è un cluster virtual machine (VM) che risiede sui rack Exadata in un'area geografica OCI.

Oracle Exadata Database Service on Cloud@Customer offre Oracle Exadata Database Service ospitato nel tuo data center.

- FastConnect

Oracle Cloud Infrastructure FastConnect consente di creare facilmente una connessione dedicata e privata tra il data center e Oracle Cloud Infrastructure. FastConnect fornisce opzioni a maggiore larghezza di banda e un'esperienza di rete più affidabile se confrontata con le connessioni basate su Internet.

- domini di errore

Un dominio di errore è un gruppo di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci risorse su più domini di errore, le tue applicazioni possono tollerare errori fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Firewall

Fornisce il servizio di rilevamento e prevenzione delle intrusioni e filtra il traffico in entrata in base alle regole.

- Identità

SCCA LZ presume che la funzione del dominio di Identity sia disponibile nel realm in cui verrà distribuita. Il flag della funzione X.509 verrà abilitato in questa distribuzione delle zone di destinazione. DoD i clienti dovranno fornire il proprio provider di identità X.509 (IdP), che deve supportare anche il profilo HOK (Holder-of-Key) SAML. Una volta configurato, gli utenti federati saranno in grado di collegarsi alla console OCI con la scheda CAC (Common Access Card) o PIV (Personal Identity Verification). Per supportare i requisiti di accesso SCCA con la configurazione del compartimento precedente, verranno distribuiti i gruppi IAM seguenti: gruppo VDSSAAdmin, gruppo di amministrazione VDMS e gruppo di amministrazione del carico di lavoro.

- Servizi indipendenti

Si tratta di servizi a livello di tenancy che verranno attivati per essere utilizzati con LZ, Cloud Guard e VSS.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing offre la distribuzione automatica del traffico da un unico punto di accesso a più server nel back-end.

- Local Peering Gateway (LPG)

Un LPG consente di peer di una VCN con un'altra VCN nella stessa area. Peering indica che i VCN comunicano mediante indirizzi IP privati, senza il traffico che attraversa Internet o instrada attraverso la rete on premise.

- Log

Questo servizio è disponibile all'interno della tua tenancy per l'audit e include un compartimento in cui tutti i log di audit verranno sottoposti a dump in una posizione condivisa con regole di conservazione in modo che i log non vengano modificati. Il requisito DoD prevede che il bucket sia accessibile a utenti esterni, revisori e simili, senza modificare le autorizzazioni dell'ambiente rimanente.

- Analitica dei log

Oracle Logging Analytics è una soluzione cloud in OCI che consente di indicizzare, arricchire, aggregare, esplorare, cercare, analizzare, correlare, visualizzare e monitorare tutti i dati di log delle applicazioni e dell'infrastruttura di sistema on premise o nel cloud.

- Monitoraggio

OCI e la zona di destinazione forniscono diversi servizi che lavorano insieme per fornire funzionalità di monitoraggio in tutta la tenancy. Creano una struttura di monitoraggio nei componenti VDSS, VDMS e del carico di lavoro impostati per il requisito di monitoraggio iniziale.

Forniscono un punto di partenza che gli amministratori possono regolare in base al proprio modello operativo. Per evitare costi eccessivi e molti messaggi, la distribuzione della zona di destinazione comporta la disabilitazione di tutti questi avvisi per impostazione predefinita. In base al modello operativo in uso, puoi abilitare gli avvisi pertinenti dalla console OCI.

- Gateway NAT (Network Address Translation)

Un gateway NAT consente alle risorse private di una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni a Internet in entrata.

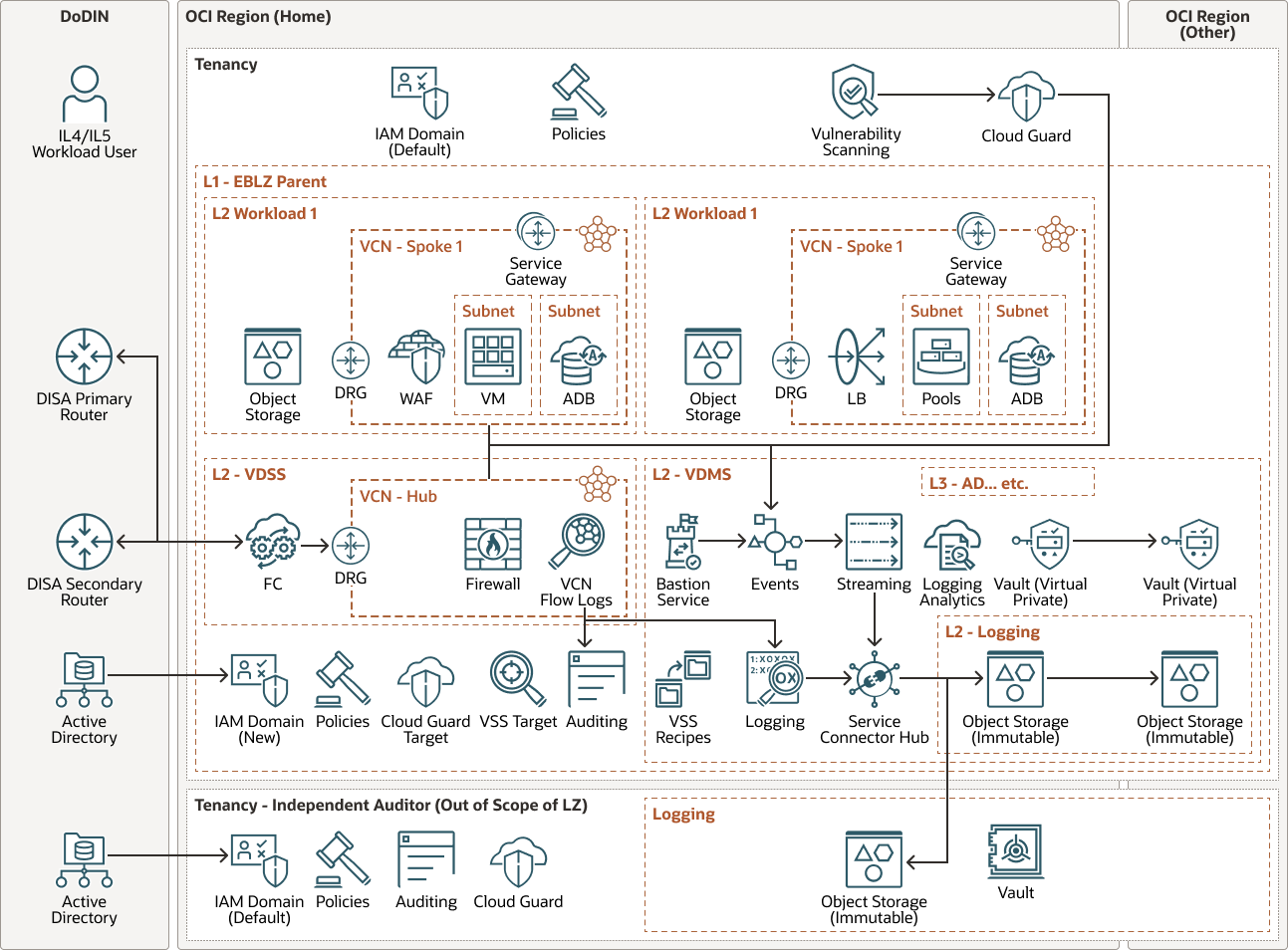

- Rete

Per proteggere tutti i flussi di traffico (Nord-Sud e Est-Ovest), OCI consiglia di segmentare la rete utilizzando una topologia hub e spoke, in cui il traffico viene instradato attraverso un hub centrale denominato VCN (Virtual Datacenter Security Stack) ed è connesso a più reti distinte (spokes) denominate VCN (Virtual Datacenter Managed Services) e VCN Workload.

Tutto il traffico tra VDMS e carico di lavoro, sia da che verso Internet, verso e da on premise, o tramite Oracle Services Network o tra loro, viene instradato tramite VDSS e ispezionato mediante le tecnologie di prevenzione delle minacce su più livelli del firewall di rete. Il ruolo del firewall di rete è fondamentale e, essendo un servizio PaaS, le prestazioni vengono gestite da OCI. La VCN VDSS contiene un firewall di rete basato su Palo Alto Technologies, un gateway Internet Oracle, un DRG e un gateway Oracle Service. La VCN VDSS si connette ai VCN spoke (VDMS e carico di lavoro) tramite un DRG. Ogni VCN dispone di un collegamento al DRG che consente di comunicare tra loro. Per ulteriori informazioni sui dettagli relativi al collegamento DRG e VCN, consulta la sezione Ulteriori informazioni. Tutto il traffico spoke (da VDMS e carico di lavoro) utilizza le regole della tabella di instradamento per instradare il traffico attraverso il gateway DRG al VDSS per l'ispezione da parte del firewall di rete.

L'architettura presenta inoltre la possibilità di utilizzare il nuovo servizio di acquisizione di pacchetti in OCI denominato Virtual Testing Access Point (VTAP). Un altro componente chiave dell'architettura è l'integrazione tra il load balancer (distribuito in VDMS e Workload) e il Web Application Firewall (WAF).

- Storage degli oggetti

Lo storage degli oggetti garantisce un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati, ad esempio immagini e video. Puoi memorizzare i dati in tutta sicurezza e poi recuperarli direttamente da Internet o dall'interno della piattaforma cloud. Puoi ridimensionare lo storage in modo trasparente senza alcun peggioramento a livello di prestazioni o affidabilità dei servizi. Utilizza lo storage standard per lo storage "hot" a cui devi accedere in modo rapido, immediato e frequente. Utilizzare lo storage di archivio per lo storage "freddo" che si mantiene per lunghi periodi di tempo e raramente può accedere.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, definiti domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (in tutti i paesi o anche in continenti).

- Sicurezza

I seguenti servizi cloud nativi OCI verranno implementati dalla zona di destinazione SCCA per aiutare la tua organizzazione a soddisfare i requisiti di sicurezza VDMS SCCA.

- Vault (Gestione delle chiavi)

- Bucket di storage per l'archiviazione dei log

- Flussi ed eventi

- Gruppo di log predefinito

- Connettore servizio

- Vulnerability Scanning Service (VSS)

- Cloud Guard

- Bastione

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che deve essere consentito all'interno e all'esterno della subnet.

- Zona di sicurezza

Le zone di sicurezza garantiscono innanzitutto le procedure ottimali di sicurezza di Oracle applicando criteri quali la cifratura dei dati e la prevenzione dell'accesso pubblico alle reti per un intero compartimento. Una zona di sicurezza è associata a un compartimento con lo stesso nome e include criteri della zona di sicurezza o una "ricetta" valida per il compartimento e i relativi compartimenti secondari. Non è possibile aggiungere o spostare un compartimento standard in un compartimento della zona di sicurezza.

- Hub connettore servizio

Il tuo servizio per trasferire i dati tra i servizi.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, come Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN al servizio Oracle viaggia sulla struttura di rete Oracle e non attraversa mai Internet.

- Streaming

Questa funzionalità acquisirà e utilizzerà flussi di dati a elevato volume in tempo reale.

- Tenancy

Una tenancy è una partizione sicura e isolata che Oracle imposta all'interno di Oracle Cloud quando ti iscrivi a Oracle Cloud Infrastructure. Puoi creare, organizzare e amministrare le tue risorse in Oracle Cloud all'interno della tua tenancy. Una tenancy è sinonimo di azienda o organizzazione. In genere, un'azienda avrà una singola tenancy e ne rifletterà la struttura organizzativa all'interno di tale tenancy. Una singola tenancy in genere è associata a una singola sottoscrizione e una singola sottoscrizione in genere ha una sola tenancy.

- Servizi lato tenancy

Questi servizi includono Identity Domains, IAM, Criteri, Auditing e Cloud Guard.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che puoi modificare dopo aver creato la VCN. Puoi segmentare una VCN nelle subnet che possono essere definite nell'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Servizi gestiti da data center virtuali (VDMS)

Corrisponde a tutti i servizi di base necessari per gestire le operazioni dell'ambiente, quali vault, VSS e storage degli oggetti.

- Servizi di sicurezza per centri dati virtuali (VDSS)

La VCN è il singolo punto di accesso in entrata e in uscita per il traffico all'interno del tuo ambiente e il traffico è isolato e controllato a livello di rete per l'instradamento.

- Vault privato virtuale (VPV)

Servizio di gestione delle cifratura che memorizza e gestisce le chiavi di cifratura e i segreti per accedere in modo sicuro alle risorse. Il VPV verrà replicato in un'area di DR per garantire la ridondanza e la gestione delle chiavi in caso di calamità.

- Vulnerability Scanning Service (VSS)

È necessario utilizzarla per monitorare continuamente tutti gli enclave nell'ambiente del provider cloud.

- Compartimento carico di lavoro

Ogni carico di lavoro prevede un compartimento dedicato e l'instradamento VCN tramite VDSS e il firewall di rete per comunicare con i sistemi on premise.

Dichiarazione di non responsabilità

Il documento viene fornito solo a scopo informativo e deve essere supportato solo per la pianificazione dell'implementazione e dell'aggiornamento delle funzionalità del prodotto descritte. Non costituiscono impegno a fornire materiale, codice o funzionalità e non rappresentano la base per decisioni di acquisto. Lo sviluppo, il rilascio e i tempi di qualsiasi caratteristica o funzionalità descritta nel presente documento rimangono di esclusiva pertinenza della Oracle. Questo documento può fare riferimento a prodotti/servizi o controlli di sicurezza attualmente in fase di ottenere l'autorizzazione provvisoria di livello 5 di impatto DISA.

Suggerimenti

- VCN

Quando crei una rete VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Usa blocchi CIDR che si trovano nello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono ad altre reti (in Oracle Cloud Infrastructure, nel data center on premise o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato una VCN, puoi modificarne, aggiungere e rimuovere i blocchi CIDR.

Quando si progettano le subnet, tenere in considerazione il flusso di traffico e i requisiti di sicurezza. Collegare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può essere utilizzata come limite di sicurezza.

- Cloud Guard

Duplicare e personalizzare le ricette predefinite fornite da Oracle per creare ricette personalizzate di rilevatori e rispondenti. Queste ricette consentono di specificare il tipo di violazione della sicurezza che genera un'avvertenza e quali azioni possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti che hanno visibilità impostata sul pubblico.

Applica Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre l'onere amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Zone di sicurezza

Per le risorse che richiedono una maggiore sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta dei criteri di sicurezza definita da Oracle basata sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando crei e aggiorni le risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni nei criteri della ricetta della zona di sicurezza e nega le operazioni che violano uno qualsiasi dei criteri.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita valide per VNIC specifiche. È consigliabile utilizzare i gruppi NSG anziché le liste di sicurezza, perché i gruppi NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, puoi selezionare una forma predefinita che fornisce la larghezza di banda fissa o specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e lasciare che il servizio ridimensioni automaticamente la larghezza di banda in base ai pattern di traffico. Mediante entrambi gli approcci, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

Considerazioni

Quando si distribuisce questa architettura LZ SCCA, tenere presente quanto riportato di seguito.

- Prestazioni

All'interno di un'area, le prestazioni non sono influenzate dal numero di VCN. Quando colleghi i VCN in aree diverse, prendi in considerazione la latenza. Durante la scelta dei componenti e delle applicazioni da distribuire all'interno dei compartimenti dei carichi di lavoro VDMS e MO (spoke VCNs), dovrai valutare attentamente il throughput che dovrà essere implementato a livello di connettività con l'ambiente on premise sulla tua VPN o OCI FastConnect.

- Sicurezza

Utilizzare meccanismi di sicurezza appropriati per proteggere la topologia. La topologia distribuita utilizzando il codice Terraform fornito include le caratteristiche di sicurezza riportate di seguito.

- L'elenco di sicurezza predefinito della VCN VDSS consente il traffico SSH da 0.0.0.0/0. Regolare l'elenco di sicurezza in modo da consentire solo agli host e alle reti che devono avere l'accesso SSH (o qualsiasi altra porta di servizio necessaria) all'infrastruttura.

- I VCN spoke (carico di lavoro DVDMS e MO) non sono accessibili da Internet.

- Gestione

La gestione degli instradamenti è semplificata perché la maggior parte degli instradamenti sarà disponibile nel gateway DRG. Con il gateway DRG come VDSS, è possibile avere fino a 300 collegamenti.

- Costi operativi

Il consumo del cloud dovrebbe essere monitorato a stretto contatto per garantire che i costi operativi siano all'interno del budget previsto. L'applicazione di tag di base a livello di compartimento è stata configurata per i compartimenti VDSS e VDMS. Alcune risorse cloud, come Virtual Private Vault (HSM dedicato) e Network Firewall, sono requisiti SCCA. Questi servizi prevedono un costo operativo più elevato e servizi alternativi possono essere considerati in ambienti non di produzione (ad esempio, in un ambiente non di produzione è possibile usare un vault software condiviso.

Distribuisci

- Distribuisci utilizzando lo stack di esempio in Oracle Cloud Infrastructure Resource Manager:

- Vai a Oracle Cloud Infrastructure Resource Manager.

- Collegarsi (se non è già stato fatto), immettere le credenziali della tenancy e dell'utente.

- Selezionare l'area in cui distribuire lo stack.

- Seguire i prompt visualizzati e le istruzioni per creare lo stack: fare clic su Crea stack, fare clic su Modello, fare clic su Seleziona modello, fare clic su Architettura, fare clic sul modello Area di arrivo SCCA OCI e quindi su Seleziona modello.

- Dopo aver creato lo stack, fare clic su Azioni Terraform e selezionare Pianifica.

- Attendere il completamento del job ed esaminare il piano.

- Se sono necessarie modifiche, tornare alla pagina Dettagli stack, fare clic su Modifica stack e apportare le modifiche necessarie, quindi eseguire di nuovo l'azione Piano.

- Se non sono necessarie ulteriori modifiche, tornare alla pagina Dettagli stack, fare clic su Azioni Terraform e selezionare Applica.

- Distribuisci utilizzando il codice Terraform in GitHub:

- Vai a GitHub.

- Duplicare o scaricare il repository sul computer locale.

- Seguire le istruzioni riportate nel documento

README.

Visualizza altro

Ulteriori informazioni su Oracle Cloud per il settore pubblico e DoD e SCCA.

- Per ulteriori informazioni specifiche di OCI US Federal Cloud con autorizzazione DISA Impact Level 5, consulta Oracle Cloud Infrastructure US Federal Cloud con autorizzazione DISA Impact Level 5

- Guida per gli amministratori di SCAA

- Ruoli e responsabilità SCAA

- Requisiti funzionali del Dipartimento della difesa (DoD) Secure Cloud Computing Architecture (SCCA)

- Imposta una topologia di rete hub e spoke utilizzando un gateway di instradamento dinamico

- Gateway di instradamento dinamico (DRG)

- Annuncio di VTAP per Oracle Cloud Infrastructure

- Panoramica di Web Application Firewall

- Per ulteriori informazioni specifiche di questa soluzione SCCA cloud nativa Oracle, rivolgiti al team di Oracle Cloud DoD Product Management.