Informazioni sulla distribuzione di Active Data Guard Far Sync

Ottieni l'alta disponibilità, le prestazioni e la scalabilità integrate di Oracle Exadata Database Service e Oracle Real Application Clusters (Oracle RAC), con bassa latenza per le applicazioni basate su AWS. L'estensione della soluzione con un database di standby Active Data Guard in hosting sull'infrastruttura Exadata in un'altra area fornisce protezione dei dati e disaster recovery per le interruzioni regionali.

Oracle Data Guard ti consente di trasportare in modo sincrono i dati nel database di standby per garantire che non si verifichi alcuna perdita di dati. Tuttavia, il trasporto sincrono su lunghe distanze aumenta la latenza del commit e può ridurre il throughput nel database primario. Active Data Guard Far Sync mantiene zero perdite di dati a qualsiasi distanza con un impatto minimo sul database primario ricevendo in modo sincrono redo localmente e inoltrandolo in modo asincrono agli standby remoti. Far Sync, un'istanza leggera, fornisce protezione dei dati sincrona e failover senza perdita di dati senza richiedere un database di standby locale sincrono.

In questo playbook della soluzione, scopri come configurare e distribuire Active Data Guard Far Sync per ottenere alcuna perdita di dati nelle aree Oracle Database@AWS.

Informazioni sui servizi e i ruoli richiesti

Questa soluzione richiede i seguenti servizi e ruoli:

- Oracle Cloud Infrastructure Compute

- Oracle Cloud Infrastructure Networking

Questi sono i ruoli necessari per ogni servizio.

| Nome servizio: ruolo | Obbligatorio per... |

|---|---|

Computazione OCI: manage instance-family |

Creare e gestire VM di computazione OCI |

Networking OCI: manage vcn-family |

Gestire i componenti di rete, tra cui VCN, subnet, regole di sicurezza e peering VCN |

Consulta i prodotti, le soluzioni e i servizi Oracle per ottenere ciò di cui hai bisogno.

Operazioni preliminari

- Infrastruttura Exadata

- Cluster VM Exadata

- Database Oracle

- Implementare il disaster recovery con Active Data Guard interregionale su Oracle Database@AWS

- Oracle Exadata Database Service on Dedicated Infrastructure

- Distribuisci Oracle Database@AWS

Esaminare le risorse correlate riportate di seguito.

- Esamina le best practice di sicurezza per il tuo VPC nella documentazione di Amazon Virtual Private Cloud

- Pianifica lo spazio degli indirizzi IP AWS utilizzando ODB Network Design

- Nella console OCI, aprire Computazione, quindi Istanze.

- Fare clic su Crea istanza.

- Selezionare i dettagli di configurazione dell'area e della forma OCI per soddisfare i requisiti.

- Nella sezione Networking selezionare

Hub VCNeHub Subnetcome illustrato nel diagramma dell'architettura. - Immettere le informazioni richieste, quindi fare clic su Crea.

- Una volta create le VM, connettersi utilizzando SSH e installare Oracle Database come descritto nella documentazione Oracle.

Architettura

cross-region-dr-activedg-farsync-oracle.zip

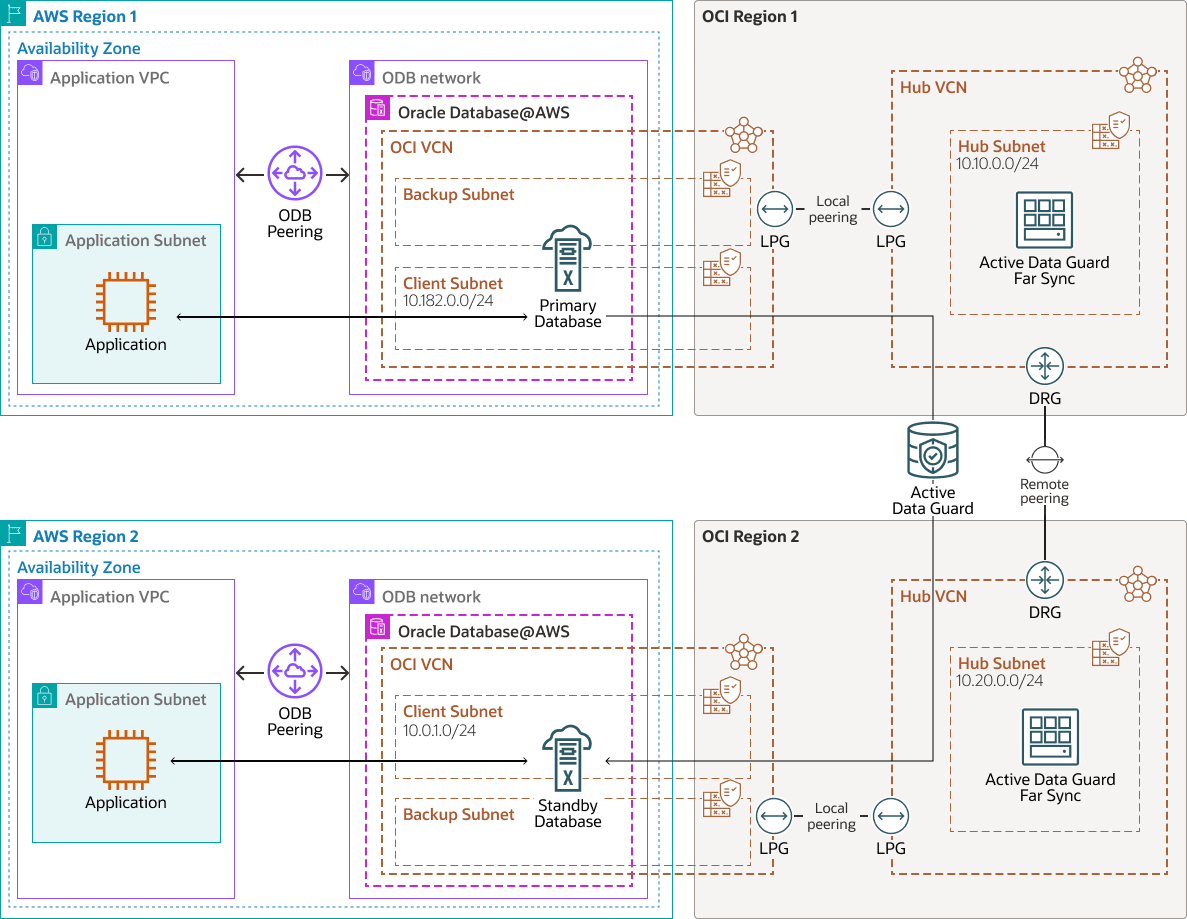

Due istanze di Sincronizzazione remota di Active Data Guard vengono create nelle aree Oracle Cloud Infrastructure (OCI) corrispondenti. Il database primario nell'area 1 invia i dati redo in modalità SYNC all'istanza Far Sync locale nella stessa area, che inoltra i dati redo in modalità ASYNC al database di standby nell'area remota 2.

Dopo che uno switch ruolo e il database nell'area 2 diventano i dati primari, invia i dati redo in modalità SYNC alla relativa istanza Far Sync locale nella stessa area, che inoltra i dati redo in modalità ASYNC al database di standby nell'area 1 remota.

Oracle Exadata Database Service sulla rete Oracle Database@AWS è connesso alla subnet del client Exadata utilizzando un gateway di instradamento dinamico (DRG) gestito da Oracle. È inoltre necessario un DRG per creare una connessione peer tra VCN in aree diverse. Poiché è consentito un solo DRG per ogni VCN in OCI, è necessaria una seconda VCN con il proprio DRG per connettere le VCN primarie e in standby in ogni area.

L'applicazione viene replicata in più aree per accedere al database nella stessa area e ottenere la latenza più bassa e le prestazioni più elevate.

Questa architettura supporta i componenti elencati di seguito.

- Area AWS

Le regioni AWS sono aree geografiche separate. Sono costituite da più zone di disponibilità separate fisicamente e isolate, connesse a bassa latenza, throughput elevato e networking altamente ridondante.

- Zona di disponibilità AWS

Le zone di disponibilità sono data center ad alta disponibilità all'interno di ogni region AWS.

- Rete e subnet cloud virtuale OCI

Una rete cloud virtuale (VCN, virtual cloud network) è una rete personalizzabile e definita dal software impostata in un'area OCI. Come le reti di data center tradizionali, le reti VCN ti danno il controllo sul tuo ambiente di rete. Una VCN può avere più blocchi CIDR (Classless Inter-Domain Routing) non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite gateway.

- Gruppo di sicurezza di rete (NSG)

I gruppi NSG fungono da firewall virtuali per le risorse cloud. Con il modello di sicurezza zero-trust di OCI puoi controllare il traffico di rete all'interno di una VCN. Un gruppo NSG è costituito da un set di regole di sicurezza in entrata e in uscita che si applicano solo a un set specificato di schede VNIC (Virtual Network Interface Card) in una singola VCN.

- Peering locale

Il peering locale consente a due VCN all'interno della stessa area OCI di comunicare direttamente utilizzando indirizzi IP privati. Questa comunicazione non attraversa Internet o la rete on premise. Il peering locale è abilitato da un Local Peering Gateway (LPG), che funge da punto di connessione tra le VCN. Configura un GPL in ogni VCN e stabilisci una relazione di peering per consentire a istanze, load balancer e altre risorse in una VCN di accedere in modo sicuro alle risorse in un'altra VCN all'interno della stessa area.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una VCN e una rete esterna all'area, ad esempio una VCN in un'altra area OCI, una rete on premise o una rete in un altro provider cloud.

- Peering remoto

Il peering remoto consente la comunicazione privata tra le risorse in VCN diversi, che possono trovarsi nella stessa o in aree OCI diverse. Ogni VCN utilizza il proprio gateway di instradamento dinamico (DRG) per il peering remoto. I DRG instradano in modo sicuro il traffico tra le VCN sul backbone privato di OCI, consentendo alle risorse di comunicare utilizzando indirizzi IP privati senza instradare il traffico su Internet o attraverso reti on-premise. Il peering remoto elimina la necessità di gateway Internet o indirizzi IP pubblici per le istanze che devono connettersi tra le aree.

- Oracle Exadata Database Service on Dedicated Infrastructure

Oracle Exadata Database Service on Dedicated Infrastructure ti consente di sfruttare la potenza di Exadata nel cloud. Oracle Exadata Database Service offre funzionalità di Oracle Database comprovate su un'infrastruttura Oracle Exadata appositamente progettata e ottimizzata nel cloud pubblico. L'automazione cloud integrata, la scalabilità elastica delle risorse, la sicurezza e le prestazioni rapide per tutti i carichi di lavoro di Oracle Database ti aiutano a semplificare la gestione e a ridurre i costi.

- Oracle Data Guard

Oracle Data Guard e Active Data Guard forniscono un set completo di servizi che creano, gestiscono, gestiscono e monitorano uno o più database in standby e che consentono ai database Oracle di produzione di rimanere disponibili senza interruzioni. Oracle Data Guard gestisce questi database in standby come copie del database di produzione utilizzando la replica in memoria. Se il database di produzione non è più disponibile a causa di un'indisponibilità pianificata o non pianificata, Oracle Data Guard può sostituire qualsiasi database in standby con il ruolo di produzione riducendo al minimo i tempi di inattività associati all'indisponibilità. Oracle Active Data Guard offre la possibilità aggiuntiva di scaricare principalmente i carichi di lavoro di lettura sui database in standby e offre anche funzioni avanzate di protezione dei dati.

- Sincronizzazione remota di Active Data Guard

Active Data Guard Far Sync è un'istanza di database Oracle leggera che riceve i dati

redoin modo sincrono dal database primario e li inoltra in modo asincrono a uno o più database in standby. Garantisce nessuna perdita di dati a qualsiasi distanza con un impatto minimo sulle prestazioni del database primario senza richiedere un database in standby sincrono locale.

Suggerimenti

- Posizionare la sincronizzazione remota abbastanza lontano dal database primario per evitare errori di cause comuni, ma abbastanza vicino per ridurre al minimo la latenza.

- Distribuire due istanze di sincronizzazione remota per area per l'alta disponibilità. Se tutte le istanze di sincronizzazione remota nell'area primaria non sono disponibili, Active Data Guard

redoverrà spedito direttamente allo standby remoto in modalitàASYNC. Ciò elimina la protezione da perdita di dati zero e può introdurre ritardi nei trasporti, con un impatto sugli obiettivi dei punti di recupero (RPO). - Assicurarsi che le prestazioni di storage per Far Sync siano adeguate per sostenere la scrittura

redodi IOPS paragonabili o migliori dei logredoin linea del database primario. - Configurare Active Data Guard in tutte le aree per i database di cui è stato eseguito il provisioning nel cluster VM Exadata su Oracle Database@AWS utilizzando una rete gestita OCI.

Considerazioni per il disaster recovery tra più regioni

- Configura OCI come rete preferita per prestazioni migliori, latenza inferiore, throughput più elevato e costi ridotti; i primi 10 TB/mese di uscita dei dati sono gratuiti in tutte le region.

- Sebbene Far Sync sia leggero, le prestazioni del disco sono fondamentali perché deve rendere persistente

redoprima di confermare i commit nel database primario, il che se non dimensionato può influire sulla latenza dell'applicazione. - Le prestazioni di rete dell'istanza di sincronizzazione remota sono fondamentali per carichi di lavoro pesanti.

- Con più database in standby e istanze di Far Sync, la configurazione può diventare complicata. Utilizzare la proprietà

RedoRoutesdel broker Active Data Guard per semplificare la definizione della modalità di trasporto diredonelle varie destinazioni. - Far Sync richiede la licenza dell'opzione Active Data Guard.