Implementa il disaster recovery tra più aree per Oracle Exadata Database Service su Oracle Database@Azure

Quando si progettano applicazioni, è essenziale garantire la continuità aziendale istituendo un solido meccanismo di disaster recovery per il ripristino delle operazioni in caso di interruzione.

Da molti anni, i clienti si affidano a Oracle Exadata Database Service utilizzando Oracle Maximum Availability Architecture (MAA) per alimentare applicazioni strategiche sia on-premise che su Oracle Cloud Infrastructure (OCI). Oracle Exadata Database Service su Oracle Database@Azure offre funzioni e parità di prezzo con Exadata su OCI e può essere distribuito in più zone di disponibilità (AZ) e aree per Microsoft Azure per garantire alta disponibilità e disaster recovery.

Architettura

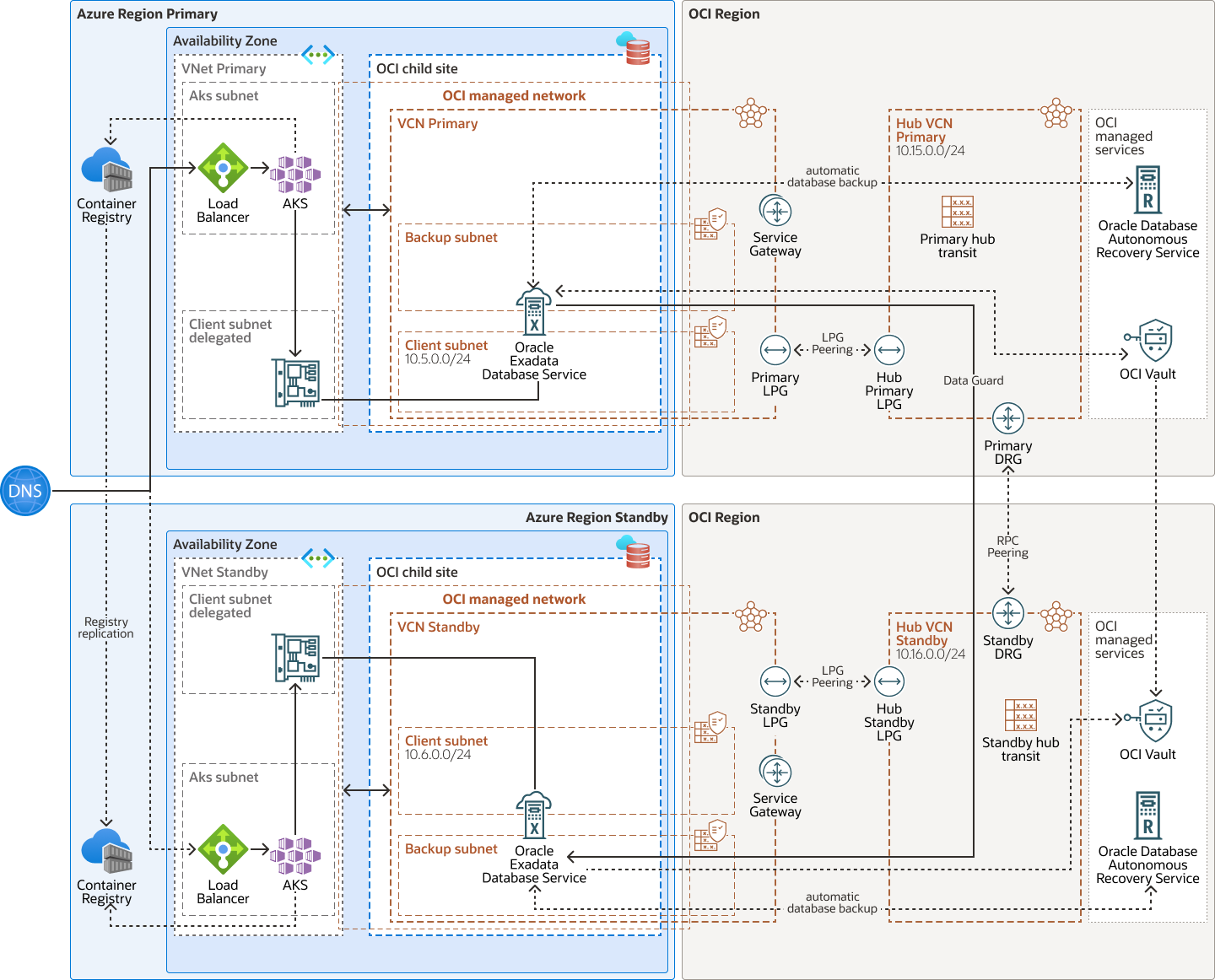

Questa architettura mostra un'applicazione AKS (Azure Kubernetes Service) in container ad alta disponibilità con Oracle Exadata Database Service su Oracle Database@Azure in una topologia di disaster recovery tra più aree.

Un'applicazione AKS (Azure Kubernetes Service) in container ad alta disponibilità viene distribuita in due aree Azure: una region primaria e una standby region. Le immagini dei container vengono memorizzate nel registro dei container di Azure e replicate tra le region primarie e standby. Gli utenti accedono all'applicazione esternamente tramite un load balancer pubblico.

Per la protezione dei dati, Oracle Database è in esecuzione in un cluster di virtual machine (VM) Exadata nell'area primaria, con Oracle Data Guard o Oracle Active Data Guard che replica i dati nel database di standby in esecuzione su un cluster VM Exadata nella standby region.

Le chiavi TDE (Transparent Data Encryption) del database vengono memorizzate in Oracle Cloud Infrastructure Vault e replicate tra le aree Azure e OCI. I backup automatici si trovano nell'infrastruttura OCI sia per le region primarie che per quelle standby. I clienti possono utilizzare Oracle Cloud Infrastructure Object Storage o Oracle Database Autonomous Recovery Service come soluzione di storage preferita.

La rete Oracle Exadata Database Service su Oracle Database@Azure è connessa alla subnet del client Exadata utilizzando un gateway di instradamento dinamico (DRG) gestito da Oracle. Per creare una connessione peer tra VCN in aree diverse è inoltre necessario un DRG. Poiché è consentito un solo DRG per ogni VCN in OCI, è necessaria una seconda VCN con il proprio DRG per connettere le VCN primarie e in standby in ogni region. In questo esempio:

- Il cluster VM Exadata primario viene distribuito nella subnet client VCN primaria VCN (10.5.0.0/24).

- La VCN primaria VCN hub per la rete di transito è 10.15.0.0/29.

- Il cluster VM Exadata di standby viene distribuito nella subnet client VCN di standby VCN (10.6.0.0/24).

- La VCN di standby VCN hub per la rete di transito è 10.16.0.0/29.

Per abilitare l'instradamento del transito, per le reti VCN dell'hub non è necessaria alcuna subnet. Pertanto, queste reti VCN possono utilizzare una rete molto piccola. Le reti VCN nel sito figlio OCI vengono create dopo la creazione dei cluster VM Oracle Exadata Database Service su Oracle Database@Azure per i database primari e in standby.

Il seguente diagramma descrive l'architettura.

Microsoft Azure fornisce i seguenti componenti:

- Area Microsoft Azure

Un'area geografica di Azure è un'area geografica in cui risiedono uno o più data center fisici di Azure, denominati zone di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (tra paesi o addirittura continenti).

Le region di Azure e OCI sono aree geografiche localizzate. Per Oracle Database@Azure, un'area Azure è connessa a un'area OCI, con le zone di disponibilità (AZ) in Azure connesse ai domini di disponibilità (AD) in OCI. Le coppie di aree Azure e OCI vengono selezionate per ridurre al minimo distanza e latenza.

- Area di disponibilità di Microsoft Azure

Una zona di disponibilità è un centro dati separato fisicamente all'interno di un'area progettata per essere ad alta disponibilità e con tolleranza degli errori. Le zone di disponibilità sono abbastanza vicine da avere connessioni a bassa latenza con altre zone di disponibilità.

- Rete virtuale Microsoft Azure

Microsoft Azure Virtual Network (VNet) è la base fondamentale per una rete privata in Azure. VNet consente a molti tipi di risorse di Azure, come le macchine virtuali (VM) di Azure, di comunicare in modo sicuro tra loro, Internet e con le reti on-premise.

- Subnet delegata Microsoft Azure

La delega della subnet consente di inserire un servizio gestito, in particolare un servizio Platform as a Service (PaaS), direttamente nella rete virtuale. Una subnet delegata può essere una home per un servizio gestito esternamente all'interno della rete virtuale in modo che il servizio esterno funga da risorsa di rete virtuale, anche se si tratta di un servizio PaaS esterno.

- VNIC Microsoft Azure

I servizi nei data center di Azure dispongono di schede di interfaccia di rete fisiche (NIC). Le istanze delle virtual machine comunicano utilizzando le schede NIC (VNIC) virtuali associate alle schede NIC fisiche. Ogni istanza dispone di una VNIC primaria creata e collegata automaticamente durante l'avvio ed è disponibile durante la durata dell'istanza.

- Tabella di instradamento Microsoft Azure

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a VNet, in genere attraverso i gateway. Le tabelle di instradamento sono associate alle subnet in un VNet.

- Gateway di rete virtuale Azure

Il servizio Azure Virtual Network Gateway stabilisce una connettività sicura e cross-premise tra una rete virtuale di Azure e una rete on-premise. Consente di creare una rete ibrida che abbraccia il data center e Azure.

Oracle Cloud Infrastructure fornisce i seguenti componenti:

- Area

Un'area geografica Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, che ospitano domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center standalone e indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio alimentazione o raffreddamento, o la rete interna del dominio di disponibilità. Pertanto, un errore in un dominio di disponibilità non dovrebbe influire sugli altri domini di disponibilità nell'area.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, le reti VCN consentono di controllare l'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Tabella di instradamento

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere attraverso i gateway.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico consentito all'interno e all'esterno della subnet.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una rete VCN e una rete esterna all'area, ad esempio una rete VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- Gateway del servizio

Un gateway di servizi fornisce l'accesso da una VCN ad altri servizi, come Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN al servizio Oracle viene instradato sul fabric di rete Oracle e non attraversa Internet.

- Peering locale

Il peering locale ti consente di eseguire il peer di una VCN con un'altra VCN nella stessa area. Peering significa che le VCN comunicano utilizzando indirizzi IP privati, senza il traffico che attraversa Internet o l'instradamento tramite la rete on premise.

- Gruppo di sicurezza di rete (NSG)

I gruppi NSG fungono da firewall virtuali per le risorse cloud. Con il modello di sicurezza zero-trust di Oracle Cloud Infrastructure puoi controllare il traffico di rete all'interno di una VCN. Un gruppo NSG è costituito da un set di regole di sicurezza in entrata e in uscita che si applicano solo a un set specificato di VNIC in una singola VCN.

- Storage degli oggetti

Lo storage degli oggetti OCI fornisce accesso a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati come immagini e video. Puoi archiviare i dati direttamente da Internet o dalla piattaforma cloud in tutta sicurezza. Puoi ridimensionare lo storage senza alcun deterioramento delle prestazioni o dell'affidabilità del servizio.

Utilizza lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizza lo storage di archivio per lo storage "freddo" che conservi per lunghi periodi di tempo e a cui accedi raramente o raramente.

- Data Guard

Oracle Data Guard e Oracle Active Data Guard offrono un set completo di servizi che creano, mantengono, gestiscono e monitorano uno o più database di standby e che consentono ai database Oracle di produzione di rimanere disponibili senza interruzioni. Oracle Data Guard gestisce questi database di standby come copie del database di produzione utilizzando la replica in-memory. Se il database di produzione non è più disponibile a causa di un'indisponibilità pianificata o non pianificata, Oracle Data Guard può passare qualsiasi database di standby al ruolo di produzione, riducendo al minimo i tempi di inattività associati all'indisponibilità. Oracle Active Data Guard offre la possibilità aggiuntiva di scaricare i carichi di lavoro in lettura, principalmente sui database in standby e offre inoltre funzioni avanzate di protezione dei dati.

- Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Service è un servizio Oracle Cloud che protegge i database Oracle. L'automazione del backup e le funzionalità avanzate di protezione dei dati per i database OCI consentono di scaricare tutti i requisiti di elaborazione e storage del backup su Oracle Database Autonomous Recovery Service, riducendo i costi dell'infrastruttura di backup e il sovraccarico manuale dell'amministrazione.

- Exadata Database Service

Oracle Exadata è una piattaforma di database aziendale che esegue carichi di lavoro Oracle Database di qualsiasi scala e criticità con performance, disponibilità e sicurezza elevate. La progettazione a scalabilità orizzontale di Exadata utilizza ottimizzazioni esclusive che consentono l'elaborazione delle transazioni, gli analytics, il Machine Learning e i carichi di lavoro misti in modo più rapido ed efficiente. Il consolidamento di diversi carichi di lavoro Oracle Database sulle piattaforme Exadata nei data center aziendali, su Oracle Cloud Infrastructure (OCI) e in ambienti multicloud consente alle organizzazioni di aumentare l'efficienza operativa, ridurre l'amministrazione IT e ridurre i costi.

ti consente di sfruttare la potenza di Exadata nel cloud. Oracle Exadata Database Service offre funzionalità Oracle Database comprovate su un'infrastruttura Oracle Exadata ottimizzata e appositamente creata nel cloud pubblico. L'automazione cloud integrata, la scalabilità elastica delle risorse, la sicurezza e le prestazioni rapide per tutti i carichi di lavoro di Oracle Database ti aiutano a semplificare la gestione e a ridurre i costi.

- Oracle Database@Azure

Oracle Database@Azure è il servizio Oracle Database (Oracle Exadata Database Service on Dedicated Infrastructure e Oracle Autonomous Database Serverless) in esecuzione su Oracle Cloud Infrastructure (OCI), distribuito nei data center Microsoft Azure. Il servizio offre funzioni e parità di prezzo con OCI. Acquistare il servizio su Azure Marketplace.

Oracle Database@Azure integra le tecnologie Oracle Exadata Database Service, Oracle Real Application Clusters (Oracle RAC) e Oracle Data Guard nella piattaforma Azure. Gli utenti gestiscono il servizio sulla console di Azure e con gli strumenti di automazione di Azure. Il servizio viene distribuito in Azure Virtual Network (VNet) e integrato con il sistema di gestione delle identità e degli accessi di Azure. Le metriche generiche e i log di audit di OCI e Oracle Database sono disponibili in modo nativo in Azure. Il servizio richiede agli utenti di disporre di una sottoscrizione Azure e di una tenancy OCI.

Autonomous Database è basato sull'infrastruttura Oracle Exadata, è self-managing, self-securing e self-repairing e aiuta a eliminare la gestione manuale del database e gli errori umani. Autonomous Database consente lo sviluppo di applicazioni scalabili basate sull'intelligenza artificiale con qualsiasi dato utilizzando funzionalità AI integrate utilizzando il modello di linguaggio di grandi dimensioni (LLM) e la posizione di distribuzione.

Sia Oracle Exadata Database Service che Oracle Autonomous Database Serverless vengono forniti facilmente tramite il portale nativo di Azure, consentendo l'accesso all'ecosistema Azure più ampio.

Suggerimenti

- Distribuisci l'infrastruttura Exadata richiesta sia nella region primaria che in quella standby. Per ogni istanza Exadata, distribuire un cluster VM Exadata nella subnet delegata di una rete virtuale Microsoft Azure (VNet). È quindi possibile creare un'istanza del database Oracle Real Application Clusters (RAC) nel cluster. Nello stesso VNet, distribuire il servizio Azure Kubernetes (AKS) in una sottorete separata. Configura Oracle Data Guard per replicare i dati da un Oracle Database all'altro in più aree.

- Quando i cluster VM Exadata vengono creati nel sito figlio Oracle Database@Azure, ognuno viene creato all'interno della propria rete cloud virtuale (VCN) Oracle Cloud Infrastructure. Oracle Data Guard richiede che i database comunichino tra loro per spedire i dati di redo. Per abilitare questa comunicazione, è necessario eseguire il peering delle VCN.

Considerazioni

Quando si esegue il disaster recovery tra più aree per Oracle Exadata Database Service su Oracle Database@Azure, considerare quanto segue.

- La preparazione di uno scenario di emergenza richiede un approccio completo che consideri diversi requisiti di business e architetture di disponibilità e che includa tali considerazioni in un piano attuabile, ad alta disponibilità (HA), disaster-recovery (DR). Lo scenario descritto qui fornisce le linee guida per selezionare l'approccio più adatto alla distribuzione dell'applicazione utilizzando un failover semplice ma efficace per la configurazione di disaster recovery negli ambienti Oracle Cloud Infrastructure (OCI) e Microsoft Azure.

- Utilizzare Oracle Data Guard nelle varie aree per i database di cui è stato eseguito il provisioning nel cluster VM Exadata su Oracle Database@Azure utilizzando una rete gestita da OCI.

- Oracle Cloud Infrastructure è la rete preferita per ottenere performance migliori, misurate in base a latenza e throughput e per ottenere costi ridotti, poiché i primi 10 TB/mese sono gratuiti.

Distribuire

Per configurare la comunicazione di rete tra le aree mostrate nel diagramma dell'architettura precedente, completare i passi di alto livello riportati di seguito.

Area primaria

- Crea una rete cloud virtuale (VCN), Principale VCN HUB, nell'area primaria Oracle Cloud Infrastructure (OCI).

- Distribuire due Local Peering Gateway (LPG), Primary-LPG e HUB-Primary-LPG, rispettivamente in VCN Primary e VCN Primary HUB.

- Stabilire una connessione LPG peer tra i GPL per la VCN primaria HUB e la VCN primaria.

- Creare un gateway di instradamento dinamico (DRG), Primary-DRG nella VCN principale VCN hub.

- Nella VCN Principale VCN HUB creare la tabella di instradamento, primary_hub_transit_drg, e assegnare la destinazione della subnet client Principale VCN, un tipo di destinazione LPG e il tipo di destinazione HUB-Primary-LPG. Ad esempio:

10.5.0.0/24 target type: LPG, Target: Hub-Primary-LPG - Nella VCN principale VCN HUB creare una seconda tabella di instradamento, primary_hub_transit_lpg, e assegnare la destinazione della subnet client di standby VCN, un tipo di destinazione DRG e un DRG primario di destinazione. Ad esempio:

10.6.0.0/24 target type: DRG, Target: Primary-DRG - Dalla VCN primaria VCN hub, collegare la VCN primaria hub al DRG. Modificare i collegamenti della VCN DRG e, nelle opzioni avanzate, modificare la tabella di instradamento della VCN della scheda per associarla alla tabella di instradamento primary_hub_transit_drg. Questa configurazione consente l'instradamento del transito.

- Dalla VCN Principale VCN hub, associare la tabella di instradamento primary_hub_transit_lpg al gateway Hub-Primary-LPG.

- Nella tabella di instradamento predefinita VCN primaria dell'hub, aggiungere una regola di instradamento per l'intervallo di indirizzi IP della subnet client VCN primaria per utilizzare il GPL. Aggiungere un'altra regola di instradamento per l'intervallo di indirizzi IP della subnet client VCN in standby per utilizzare il gateway DRG. Ad esempio:

10.5.0.0/24 LPG Hub-Primary-LPG 10.6.0.0/24 DRG Primary-DRG - Da Primary-DRG, selezionare la tabella di instradamento DRG, Tabella di instradamento DRG generata automaticamente per i collegamenti RPC, VC e IPSec. Aggiungere un instradamento statico all'intervallo di indirizzi IP del client subnet VCN primario che utilizza la VCN primaria VCN hub con un collegamento hop successivo di tipo VCN e il nome collegamento dell'hop successivo Collegamento hub primario. Ad esempio:

10.5.0.0/24 VCN Primary Hub attachment - Utilizzare il menu Collegamenti a connessione peering remoto Primary-DRG per creare una connessione peering remota, RPC.

- Nella subnet del client VCN Primary, aggiornare il gruppo di sicurezza di rete (NSG) per creare una regola di sicurezza per consentire l'ingresso per la porta TCP 1521. Facoltativamente, è possibile aggiungere la porta SSH 22 per l'accesso SSH diretto ai database server.

Nota

Per una configurazione più precisa, disabilitare l'importazione della distribuzione instradamento della tabella di instradamento Tabella di instradamento DRG generata automaticamente per i collegamenti RPC, VC e IPSec. Per la tabella di instradamento DRG generata automaticamente per i collegamenti VCN, creare e assegnare una nuova distribuzione di instradamento importazione che includa solo il collegamento RPC richiesto.

Area di standby

- Crea la VCN, standby della VCN HUB, nella standby region OCI.

- Distribuire due GPL, Standby-LPG e HUB-Standby-LPG, rispettivamente nelle reti VCN VCN in standby e VCN HUB in standby.

- Stabilire una connessione LPG peer tra GPL per VCN in standby e HUB VCN in standby.

- Creare un DRG, DRG in standby nella VCN hub in standby.

- Nella VCN HUB VCN in standby creare una tabella di instradamento, standby_hub_transit_drg, e assegnare la destinazione della subnet client VCN in standby, un tipo di destinazione LPG e un HUB-Standby-LPG di destinazione. Ad esempio:

10.6.0.0/24 target type: LPG, Target: Hub-Standby-LPG - Nella VCN HUB VCN in standby creare una seconda tabella di instradamento, standby_hub_transit_lpg, e assegnare la destinazione della subnet client VCN primaria, un DRG di tipo destinazione e un DRG in standby di destinazione. Ad esempio:

10.5.0.0/24 target type: DRG, Target: Standby-DRG - Dalla VCN di standby VCN HUB, collegare la VCN di standby VCN HUB al DRG. Modificare i collegamenti della VCN DRG e, nelle opzioni avanzate, modificare la tabella di instradamento della VCN per associarla alla tabella di instradamento standby_hub_transit_drg. Questa configurazione consente l'instradamento del transito.

- From the HUB VCN Standby VCN, in the Hub VCN Standby default route table, add route rules for the VCN Standby client subnet IP Address range to use the LPG and for the VCN Primary client subnet IP Address range to use the DRG. Ad esempio:

10.6.0.0/24 LPG Hub-Standby-LPG 10.5.0.0/24 DRG Standby-DRG - Associare la tabella di instradamento, standby_hub_transit_lpg al gateway Hub-Standby-LPG.

- In DRG in standby selezionare la tabella di instradamento DRG Tabella di instradamento Drg generata automaticamente per i collegamenti RPC, VC e IPSec. Aggiungere un instradamento statico all'intervallo di indirizzi IP del client subnet di standby VCN che utilizza la VCN di standby VCN hub con un collegamento hop successivo di tipo VCN e il nome collegamento hop successivo Collegamento hub di standby. Ad esempio:

10.6.0.0/24 VCN Standby Hub attachment - Utilizzare il menu Collegamenti a connessione peering remoto DRG in standby per creare una connessione peering remota, RPC.

- Selezionare la connessione di peering remoto, selezionare Stabilisci connessione e fornire l'OCID DRG primario. Lo stato del peering diventa Peering. Entrambe le regioni sono collegate.

- Nella subnet del client VCN in standby, aggiornare il gruppo NSG per creare una regola di sicurezza che consenta l'ingresso per la porta TCP 1521. Facoltativamente, è possibile aggiungere la porta SSH 22 per l'accesso SSH diretto ai database server.

Associazione Data Guard

- Per abilitare Oracle Data Guard o Oracle Active Data Guard per Oracle Database, nella pagina dei dettagli di Oracle Database fare clic su Associazioni Data Guard, quindi su Abilita Data Guard.

- Nella pagina Abilita Data Guard:

- Selezionare la standby region.

- Selezionare il dominio di disponibilità in standby mappato ad Azure AZ.

- Selezionare l'infrastruttura Exadata in standby.

- Selezionare il cluster VM di standby desiderato.

- Scegliere Oracle Data Guard o Oracle Active Data Guard. MAA consiglia Oracle Active Data Guard per la riparazione a blocchi automatici dei danneggiamenti dei dati e la possibilità di scaricare i report.

- Per le associazioni Oracle Data Guard tra più aree, è supportata solo la modalità di protezione massima delle prestazioni.

- Selezionare una home database esistente o crearne una. Si consiglia di utilizzare la stessa immagine software del database primario per la home del database di standby, in modo che entrambi abbiano le stesse patch disponibili.

- Immettere la password per l'utente SYS e abilitare Oracle Data Guard.

Dopo aver abilitato Oracle Data Guard, il database di standby verrà elencato nella sezione Associazioni Data Guard.

- (Facoltativo) Abilitare il failover automatico (Fast-Start Failover) per ridurre il tempo di recupero in caso di errori installando Data Guard Observer su una VM separata, preferibilmente in una posizione separata o nella rete dell'applicazione.

Visualizza altro

Scopri di più sulle caratteristiche di questa architettura e sulle architetture correlate.