Implementare il disaster recovery tra più aree per Exadata Database Service su Google Cloud

Da molti anni, i clienti si affidano a Oracle Exadata Database Service utilizzando Oracle Maximum Availability Architecture (MAA) per garantire la resilienza per applicazioni strategiche sia on-premise che su Oracle Exadata Database Service. Oracle Exadata Database Service su Oracle Database@Google Cloud offre funzioni e parità di prezzo con Exadata su Oracle Cloud Infrastructure (OCI) e può essere distribuito in più aree Google Cloud per garantire alta disponibilità e recupero da errori irreversibili.

Architettura

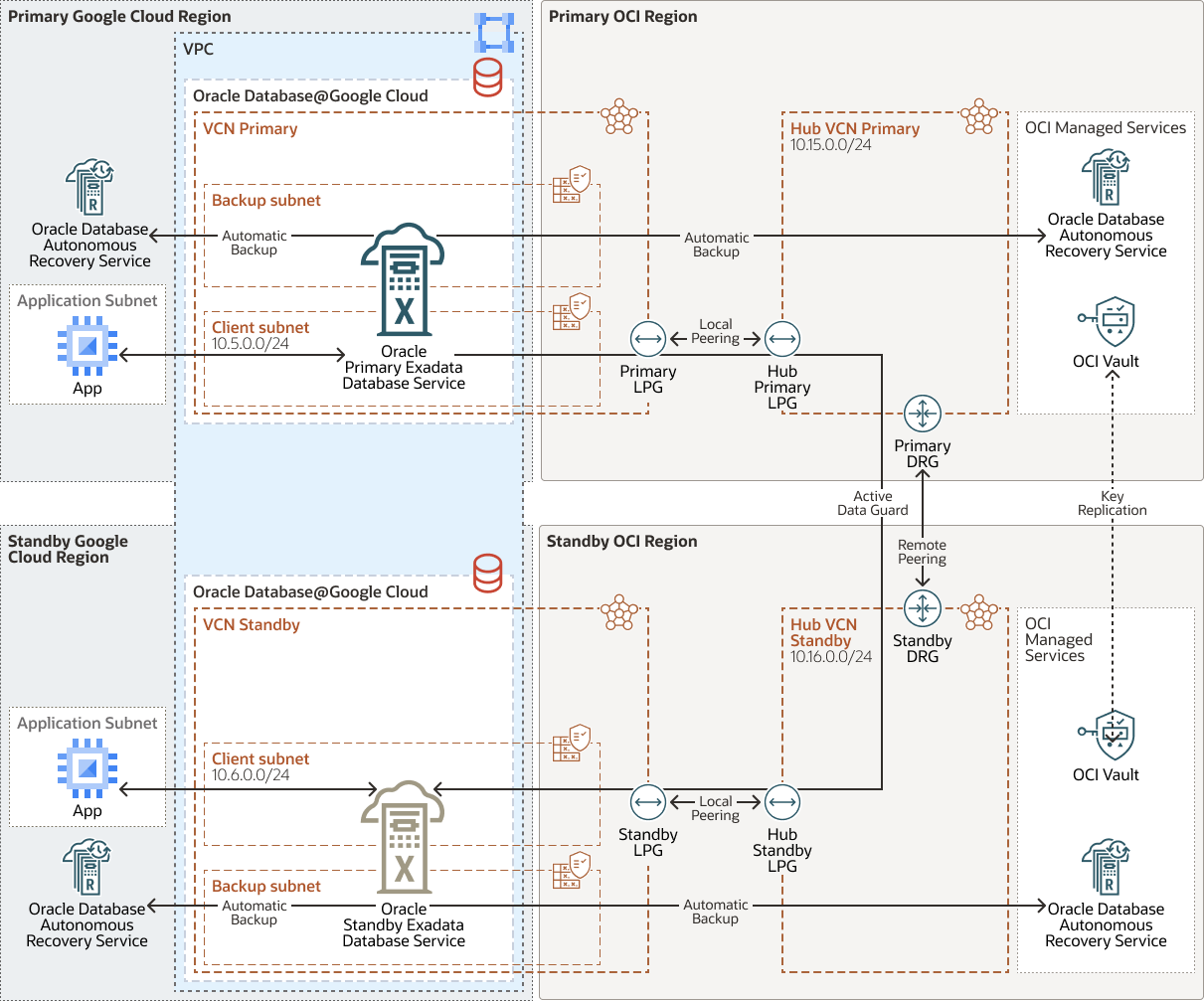

Questa architettura mostra un'applicazione Google Cloud ad alta disponibilità con Oracle Exadata Database Service su Oracle Database@Google Cloud in una topologia di disaster recovery tra più aree.

exadb-dr-db-google-cloud-oracle.zip

Per la protezione dei dati, Oracle Database è in esecuzione in un cluster di virtual machine (VM) Exadata nell'area primaria, con Active Data Guard che replica i dati nel database di standby in esecuzione in un cluster VM Exadata nella standby region.

È possibile instradare il traffico di Active Data Guard tramite la rete Google Cloud. Tuttavia, questa architettura si concentra sul traffico di rete Active Data Guard attraverso la rete OCI per ottimizzare il throughput e la latenza della rete.

La rete Oracle Exadata Database Service su Oracle Database@Google Cloud è connessa alla subnet del client Exadata utilizzando un gateway di instradamento dinamico (DRG) gestito da Oracle. Un DRG è inoltre necessario per creare una connessione peer tra le reti cloud virtuali (VCN) in aree diverse. Poiché è consentito un solo DRG per ogni VCN in OCI, è necessaria una seconda VCN con il proprio DRG per connettere le VCN primarie e in standby in ogni region.

Le chiavi Transparent Data Encryption (TDE) del database vengono memorizzate in Oracle Cloud Infrastructure Vault e replicate tra le aree OCI.

I backup automatici vengono configurati sia nella region primaria che in quella standby in Oracle Database Autonomous Recovery Service, che può risiedere in Google Cloud o in OCI.

Oracle Database Autonomous Recovery Service è la soluzione preferita per i backup automatici. In alternativa, è possibile utilizzare lo storage degli oggetti OCI.

L'architettura presenta i seguenti componenti:

- Area Google Cloud

Una regione di Google Cloud è un'area geografica che contiene data center e infrastruttura per l'hosting delle risorse. Le regioni sono costituite da zone isolate l'una dall'altra all'interno della regione.

- Area

Un'area geografica OCI è un'area geografica localizzata che contiene uno o più data center, che ospitano domini di disponibilità. Le regioni sono indipendenti da altre regioni e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Google Virtual Private Cloud

Google Virtual Private Cloud (VPC) fornisce funzionalità di networking per istanze di macchine virtuali (VM) Compute Engine, container GKE (Google Kubernetes Engine), servizi di database e carichi di lavoro serverless. VPC offre funzionalità di networking globali, scalabili e flessibili per il servizio basato su cloud.

- Rete e subnet cloud virtuale OCI

Una rete cloud virtuale (VCN, virtual cloud network) è una rete personalizzabile e definita dal software impostata in un'area OCI. Come le reti di data center tradizionali, le reti VCN ti danno il controllo sul tuo ambiente di rete. Una VCN può avere più blocchi CIDR (Classless Inter-Domain Routing) non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Oracle Exadata Database Service

ti consente di sfruttare la potenza di Exadata nel cloud. Oracle Exadata Database Service offre funzionalità Oracle Database comprovate su un'infrastruttura Oracle Exadata ottimizzata e appositamente creata nel cloud pubblico. L'automazione cloud integrata, la scalabilità elastica delle risorse, la sicurezza e le prestazioni rapide per tutti i carichi di lavoro di Oracle Database ti aiutano a semplificare la gestione e a ridurre i costi.

- Rete cloud virtuale (VCN) e subnet

Una rete cloud virtuale (VCN, virtual cloud network) è una rete personalizzabile e definita dal software impostata in un'area OCI. Come le reti di data center tradizionali, le reti VCN ti danno il controllo sul tuo ambiente di rete. Una VCN può avere più blocchi CIDR (Classless Inter-Domain Routing) non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Memorizzazione degli oggetti OCI

Lo storage degli oggetti OCI fornisce l'accesso a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati come immagini e video. Puoi memorizzare in tutta sicurezza i dati direttamente dalle applicazioni o dall'interno della piattaforma cloud. È possibile ridimensionare lo storage senza subire alcun deterioramento a livello di prestazioni o affidabilità del servizio.

Utilizza lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizza lo storage di archivio per lo storage "freddo" che conservi per lunghi periodi di tempo e a cui accedi raramente o raramente.

- OCI Vault

Oracle Cloud Infrastructure Vault ti consente di creare e gestire centralmente le chiavi di cifratura che proteggono i tuoi dati e le credenziali segrete utilizzate per proteggere l'accesso alle tue risorse nel cloud. La gestione delle chiavi predefinita è rappresentata dalle chiavi gestite da Oracle. È inoltre possibile utilizzare chiavi gestite dal cliente che utilizzano OCI Vault. OCI Vault offre un ricco set di API REST per gestire vault e chiavi.

- Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Service è un servizio completamente gestito progettato per proteggere Oracle Database dalla perdita di dati e dalle minacce informatiche. Offre backup più veloci con sovraccarico ridotto del database, ripristino affidabile con backup convalidati e protezione in tempo reale che consente il ripristino entro meno di un secondo da un'interruzione o un attacco ransomware. Questo servizio fornisce un dashboard di protezione dei dati centralizzato ed è consigliato per eseguire il backup di Oracle Database con elevata resilienza.

- Servizio gestito

Un servizio gestito fornisce funzionalità specifiche senza richiedere l'esecuzione di task di manutenzione correlati all'ottimizzazione di prestazioni, disponibilità, scalabilità, sicurezza o upgrade. Un servizio gestito ti consente di concentrarti sulla fornitura di funzionalità per i tuoi clienti invece di preoccuparti della complessità delle operations. Un servizio gestito fornisce un componente scalabile e sicuro per lo sviluppo cloud nativo. Utilizza i servizi gestiti per sviluppare ed eseguire l'applicazione e memorizzarne i dati. Ottieni le migliori soluzioni senza aver bisogno di competenze in ogni dominio per creare e gestire la tua app.

- Peering locale

Il peering locale consente a due VCN all'interno della stessa area OCI di comunicare direttamente utilizzando indirizzi IP privati. Questa comunicazione non attraversa Internet o la rete on premise. Il peering locale è abilitato da un Local Peering Gateway (LPG), che funge da punto di connessione tra le VCN. Configura un GPL in ogni VCN e stabilisci una relazione di peering per consentire a istanze, load balancer e altre risorse in una VCN di accedere in modo sicuro alle risorse in un'altra VCN all'interno della stessa area.

- Peering remoto

Il peering remoto consente la comunicazione privata tra le risorse in VCN diversi, che possono trovarsi nella stessa o in aree OCI diverse. Ogni VCN utilizza il proprio gateway di instradamento dinamico (DRG) per il peering remoto. I DRG instradano in modo sicuro il traffico tra le VCN sul backbone privato di OCI, consentendo alle risorse di comunicare utilizzando indirizzi IP privati senza instradare il traffico su Internet o attraverso reti on-premise. Il peering remoto elimina la necessità di gateway Internet o indirizzi IP pubblici per le istanze che devono connettersi tra le aree.

- Oracle Data Guard

Oracle Data Guard e Active Data Guard forniscono un set completo di servizi che creano, gestiscono, gestiscono e monitorano uno o più database in standby e che consentono ai database Oracle di produzione di rimanere disponibili senza interruzioni. Oracle Data Guard gestisce questi database in standby come copie del database di produzione utilizzando la replica in memoria. Se il database di produzione non è più disponibile a causa di un'indisponibilità pianificata o non pianificata, Oracle Data Guard può sostituire qualsiasi database in standby con il ruolo di produzione riducendo al minimo i tempi di inattività associati all'indisponibilità. Oracle Active Data Guard offre la possibilità aggiuntiva di scaricare principalmente i carichi di lavoro di lettura sui database in standby e offre anche funzioni avanzate di protezione dei dati.

- Oracle Database@Google Cloud

Oracle Database@Google Cloud è un servizio di database Oracle Cloud che esegue carichi di lavoro Oracle Database nell'ambiente GoogleOracle Database@AWS Cloud. Tutti gli hardware per Oracle Database@Google Cloud sono collocati in una stessa struttura logistica nei data center di Google Cloud e utilizzano il networking Google Cloud. Il servizio trae vantaggio dalla semplicità, dalla sicurezza e dalla bassa latenza di un singolo ambiente operativo all'interno di Google Cloud. Puoi gestire il servizio sulla console di Google Cloud o utilizzando gli strumenti di automazione di Google Cloud. IAM e Admin di Google Cloud forniscono la gestione delle identità e degli accessi federati per Oracle Exadata Database Service.

Suggerimenti

- Esegui regolari operazioni di switchover di applicazioni e database ogni tre o sei mesi oppure esegui test completi di failover di applicazioni e database.

- Distribuisci l'infrastruttura Exadata richiesta sia nella region primaria che in quella standby. Per ogni istanza Exadata, distribuire un cluster VM Exadata nello stesso cloud privato virtuale (VPC) in una subnet diversa. È quindi possibile creare un'istanza del database Oracle Real Application Clusters (Oracle RAC) nel cluster. Nello stesso VPC, distribuisci la tua applicazione in una subnet separata. Configurare Active Data Guard per replicare i dati da un Oracle Database all'altro in più aree.

- Utilizza gli strumenti di automazione di Oracle Cloud come OCI Console, OCI CLI, SDK, API REST per eseguire automaticamente il provisioning del database di standby Active Data Guard in base alle best practice MAA (Maximum Availability Architecture) di Oracle.

Considerazioni

Quando si esegue il disaster recovery tra più aree per Oracle Exadata Database Service su Oracle Database@Google Cloud, tenere presente quanto riportato di seguito.

- Preparati utilizzando uno scenario di emergenza completo che consideri diversi requisiti aziendali e architetture di disponibilità. Il piano deve essere attuabile e includere requisiti di alta disponibilità (HA, High Availability), disaster recovery (DR, Disaster Recovery). Questa architettura fornisce linee guida per aiutarti a selezionare l'approccio più adatto alla distribuzione dell'applicazione utilizzando un failover semplice ed efficace per la configurazione di disaster recovery negli ambienti OCI e Google Cloud.

- (Facoltativo) Abilitare il failover automatico (Fast-Start Failover) per ridurre i tempi di recupero in caso di errori installando l'osservatore Oracle Data Guard su una VM separata, preferibilmente in una posizione separata o nella rete dell'applicazione.

- È possibile configurare i backup automatici in Oracle Database Autonomous Recovery Service in OCI o Google Cloud.

- È possibile configurare Oracle Data Guard o Active Data Guard durante la creazione del database in standby utilizzando l'automazione OCI.

Distribuire

Area primaria

- Crea una rete cloud virtuale (VCN), Principale VCN HUB, nell'area primaria Oracle Cloud Infrastructure (OCI).

- Distribuire due Local Peering Gateway (LPG), Primary-LPG e HUB-Primary-LPG, rispettivamente in VCN Primary e VCN Primary HUB.

- Stabilire una connessione LPG peer tra i GPL per la VCN primaria HUB e la VCN primaria.

- Creare un gateway di instradamento dinamico (DRG), Primary-DRG nella VCN principale VCN hub.

- Nella VCN Principale VCN HUB creare la tabella di instradamento, primary_hub_transit_drg, e assegnare la destinazione della subnet client Principale VCN, un tipo di destinazione LPG e il tipo di destinazione HUB-Primary-LPG. Ad esempio:

10.5.0.0/24 target type: LPG, Target: Hub-Primary-LPG - Nella VCN principale VCN HUB creare una seconda tabella di instradamento, primary_hub_transit_lpg, e assegnare la destinazione della subnet client di standby VCN, un tipo di destinazione DRG e un DRG primario di destinazione. Ad esempio:

10.6.0.0/24 target type: DRG, Target: Primary-DRG - Dalla VCN principale VCN hub, collegare principale VCN hub al DRG. Modificare i collegamenti VCN DRG e, nelle opzioni avanzate, modificare la scheda Tabella di instradamento VCN per associarla alla tabella di instradamento primary_hub_transit_drg. Questa configurazione consente l'instradamento del transito.

- Dalla VCN Principale VCN hub, associare la tabella di instradamento primary_hub_transit_lpg al gateway Hub-Primary-LPG.

- Nella tabella di instradamento predefinita VCN primaria dell'hub, aggiungere una regola di instradamento per l'intervallo di indirizzi IP della subnet client VCN primaria per utilizzare il GPL. Aggiungere un'altra regola di instradamento per l'intervallo di indirizzi IP della subnet client VCN in standby per utilizzare il gateway DRG. Ad esempio:

10.5.0.0/24 LPG Hub-Primary-LPG 10.6.0.0/24 DRG Primary-DRG - Da Primary-DRG, selezionare la tabella di instradamento DRG, Tabella di instradamento DRG generata automaticamente per i collegamenti RPC, VC e IPSec. Aggiungere un instradamento statico all'intervallo di indirizzi IP del client subnet VCN primario che utilizza la VCN primaria VCN hub con un collegamento hop successivo di tipo VCN e il nome collegamento dell'hop successivo Collegamento hub primario. Ad esempio:

10.5.0.0/24 VCN Primary Hub attachment - Utilizzare il menu Collegamenti connessione peering remoto Primary-DRG per creare una connessione peering remoto, RPC.

- Nella subnet del client VCN Primary, aggiornare il gruppo di sicurezza di rete (NSG) per creare una regola di sicurezza per consentire l'ingresso per la porta TCP 1521. Facoltativamente, è possibile aggiungere la porta SSH 22 per l'accesso SSH diretto ai database server.

Nota

Per una configurazione più precisa, disabilitare l'importazione della distribuzione instradamento della tabella di instradamento Tabella di instradamento DRG generata automaticamente per i collegamenti RPC, VC e IPSec. Per la tabella di instradamento DRG generata automaticamente per i collegamenti VCN, creare e assegnare una nuova distribuzione di instradamento importazione che includa solo il collegamento RPC richiesto.

Area di standby

- Crea la VCN, standby della VCN HUB, nella standby region OCI.

- Distribuire due GPL, Standby-LPG e HUB-Standby-LPG, rispettivamente nelle reti VCN VCN in standby e VCN HUB in standby.

- Stabilire una connessione LPG peer tra GPL per VCN in standby e HUB VCN in standby.

- Creare un DRG, DRG in standby nella VCN hub in standby.

- Nella VCN HUB VCN in standby creare una tabella di instradamento, standby_hub_transit_drg, e assegnare la destinazione della subnet client VCN in standby, un tipo di destinazione LPG e un HUB-Standby-LPG di destinazione. Ad esempio:

10.6.0.0/24 target type: LPG, Target: Hub-Standby-LPG - Nella VCN HUB VCN in standby creare una seconda tabella di instradamento, standby_hub_transit_lpg, e assegnare la destinazione della subnet client VCN primaria, un DRG di tipo destinazione e un DRG in standby di destinazione. Ad esempio:

10.5.0.0/24 target type: DRG, Target: Standby-DRG - Dalla VCN di standby VCN HUB, collegare la VCN di standby VCN HUB al DRG. Modificare i collegamenti della VCN DRG e, nelle opzioni avanzate, modificare la tabella di instradamento della VCN per associarla alla tabella di instradamento standby_hub_transit_drg. Questa configurazione consente l'instradamento del transito.

- Dalla VCN HUB VCN in standby, nella tabella di instradamento predefinita VCN HUB in standby aggiungere le regole di instradamento per l'intervallo di indirizzi IP della subnet client VCN in standby per utilizzare il GPL e per l'intervallo di indirizzi IP della subnet client VCN primaria per utilizzare il DRG. Ad esempio:

10.6.0.0/24 LPG Hub-Standby-LPG 10.5.0.0/24 DRG Standby-DRG - Associare la tabella di instradamento, standby_hub_transit_lpg al gateway Hub-Standby-LPG.

- In DRG in standby selezionare la tabella di instradamento DRG Tabella di instradamento Drg generata automaticamente per i collegamenti RPC, VC e IPSec. Aggiungere un instradamento statico all'intervallo di indirizzi IP del client subnet di standby VCN che utilizza la VCN di standby VCN hub con un collegamento hop successivo di tipo VCN e il nome collegamento hop successivo Collegamento hub di standby. Ad esempio:

10.6.0.0/24 VCN Standby Hub attachment - Utilizzare il menu Collegamenti connessione peering remoto DRG in standby per creare una connessione peering remoto, RPC.

- Selezionare la connessione di peering remoto, selezionare Stabilisci connessione e fornire l'OCID DRG primario. Lo stato del peering diventa Peering. Entrambe le regioni sono collegate.

- Nella subnet del client VCN in standby, aggiornare il gruppo NSG per creare una regola di sicurezza che consenta l'ingresso per la porta TCP 1521. Facoltativamente, è possibile aggiungere la porta SSH 22 per l'accesso SSH diretto ai database server.

Data Guard

Attenersi alla procedura riportata di seguito per abilitare Oracle Data Guard o Active Data Guard in Oracle Database.

- Nella pagina dei dettagli di Oracle Database fare clic sul gruppo Data Guard, quindi su Aggiungi standby.

- Nella pagina Aggiungi standby:

- Selezionare la peer region in standby.

- Selezionare il dominio di disponibilità in standby mappato all'area Google Cloud.

- Selezionare l'infrastruttura Exadata di standby.

- Selezionare il cluster VM di standby desiderato.

- Scegliere Oracle Data Guard o Active Data Guard.

Nota

Oracle MAA consiglia Active Data Guard per la riparazione a blocco automatico dei danneggiamenti dei dati e la possibilità di scaricare i report. - Per le associazioni Oracle Data Guard tra più aree, è supportata solo la modalità di protezione massima delle prestazioni.

- Selezionare una home database esistente o crearne una.

Nota

Oracle consiglia di utilizzare la stessa immagine software del database primario per la home del database di standby, in modo che entrambi abbiano le stesse patch disponibili. - Immettere la password per l'utente

SYS. - Fare clic su Aggiungi in standby.

Dopo aver abilitato Oracle Data Guard, il database di standby verrà elencato nella sezione del gruppo Oracle Data Guard.

- (Facoltativo) Abilitare il failover automatico (Fast-Start Failover) per ridurre i tempi di recupero in caso di errori installando Oracle Data Guard Observer su una VM separata, preferibilmente in una posizione separata o nella rete dell'applicazione.

Distribuisci

Segui questi passaggi per scaricare il codice da GitHub, personalizzare il codice e distribuirlo:

- Andare a GitHub.

- Duplicare o scaricare il repository.

- Seguire le istruzioni nel documento README.

Visualizza altro

Scopri di più su Oracle Database@Google Cloud.

Esaminare le architetture di riferimento riportate di seguito.

- Distribuisci Oracle Database@Google Cloud

- Professionisti di Oracle Cloud Infrastructure for Google Cloud

Esaminare le risorse aggiuntive riportate di seguito.