Integra in modo nativo il firewall di nuova generazione (NGFW) su Oracle Cloud

Impedire agli utenti non autenticati di arrestare i dispositivi da remoto o di eseguire il codice è esattamente ciò che è progettato il firewall di Fortinet di nuova generazione (NGFW).

La struttura di sicurezza di Fortinet si estende sia ai data center che ai cloud per fornire alle aziende una visione consolidata del livello di sicurezza di cui dispongono e fornire una singola console per la gestione dei criteri, la generazione di report sulla governance e il monitoraggio degli eventi. La vista a console singola comprende infrastrutture fisiche, virtuali e cloud, tra cui cloud privati, pubblici e ibridi. Questo fabric di sicurezza è stato recentemente integrato in modo nativo con Oracle Cloud Infrastructure (OCI), fornendo alle aziende prestazioni scalabili, orchestrazione avanzata della sicurezza e protezione unificata delle minacce per i carichi di lavoro in esecuzione su OCI.

FortiGate NGFW offre alle aziende maggiore controllo delle applicazioni, filtraggio Web, rilevamento avanzato delle minacce, antivirus, prevenzione delle intrusioni, servizio di protezione contro le epidemie, disarmo e ricostruzione dei contenuti e protezione anti-botnet. Puoi trovare e distribuire diverse configurazioni dell'appliance NGFW virtuale di FortiGate da Oracle Cloud Marketplace.

Le distribuzioni FortiGate su OCI forniscono:

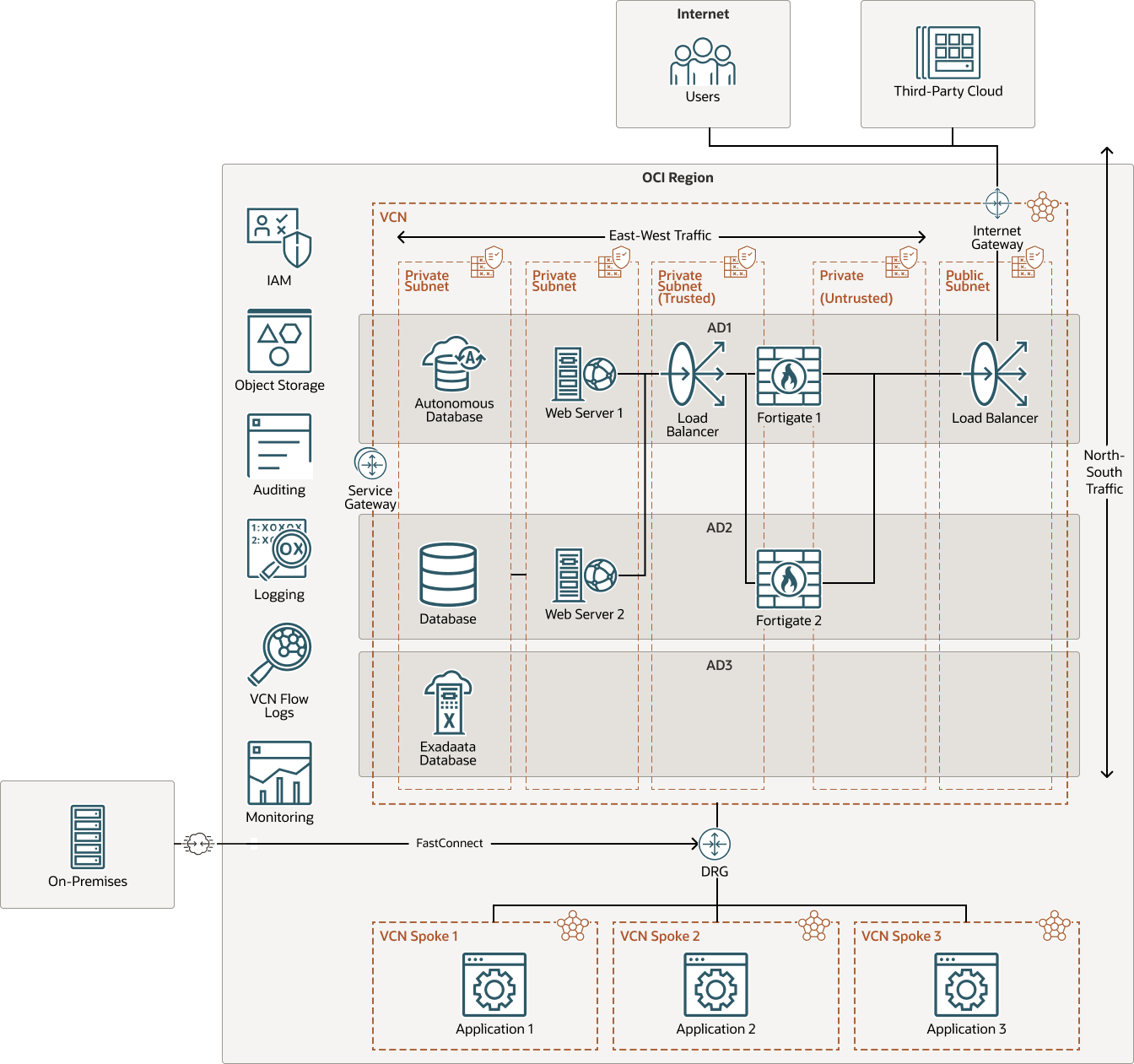

- Protezione del traffico di rete nord-sud, controllando, ispezionando e proteggendo il traffico al di fuori delle reti cloud virtuali (VCN) OCI. Questa protezione copre il traffico tra una rete on premise alla VCN, nonché il traffico che scorre da e verso Internet.

- Protezione del traffico di rete est-ovest, controllando, ispezionando e proteggendo il traffico tra le reti cloud virtuali (VCN) OCI.

Fortigate fornisce funzioni di ispezione approfondita dei pacchetti (DPI) o di sniffing dei pacchetti per esaminare il contenuto dei pacchetti di dati nella rete. L'ispezione normale del pacchetto esamina solo l'intestazione del pacchetto. DPI prevede di esaminare non solo l'intestazione del pacchetto, ma anche i dati che il pacchetto porta. Con la sua tecnologia DPI, FortiGate funge da checkpoint per il traffico nord-sud o est-est per verificare se i pacchetti sono sicuri da passare.

Architettura

È possibile distribuire il firewall FortiGate di nuova generazione (NGFW) in una configurazione attiva-attiva o in una configurazione attiva-passiva.

Entrambe le opzioni di distribuzione offrono protezione ad alta disponibilità. Le considerazioni chiave quando si seleziona un'opzione di distribuzione sono la scalabilità, la resilienza e l'alta disponibilità. Per applicare la scalabilità verticale, scegliere la configurazione attiva-passiva, aggiungendo altre OCPU e RAM quando necessario. Per eseguire la scalabilità orizzontale, scegliere la configurazione attiva-attiva, aggiungendo ulteriori istanze in base alle esigenze.

In un'architettura di distribuzione tipica, le istanze FortiGate vengono distribuite in un'architettura " panwich del load balancer". Nel caso di una configurazione attiva-attiva, l'elemento "sandwiched" tra i load balancer e due subnet. Per un'architettura attiva-passiva, sono consigliate quattro porte: pubbliche (untrust), private (trust), heartbeat e porte di gestione. Una rete cloud virtuale (VCN) hub contiene il load balancer con una coppia di istanze FortiGate. Le istanze FortiGate condividono due subnet. Una subnet privata (trust) e pubblica (untrust) convalidano il traffico in entrata alla rete privata. Alle istanze FortiGate vengono assegnate due porte, una in una subnet pubblica non attendibile e una in una subnet privata sicura. Questa disposizione fornisce un analizzatore centralizzato del traffico di rete nell'hub dell'infrastruttura di rete. Per High Availability, puoi distribuire le istanze FortiGate in domini di disponibilità o di errore diversi, a seconda dell'area scelta. È inoltre possibile configurare più cluster FortiGate per consentire le configurazioni multiregionale.

Il diagramma riportato di seguito illustra un'architettura di riferimento in una singola area con più domini di disponibilità.

fortinet-ngfw-oci-arch-oracle.zip

Il diagramma sopra riportato mostra più casi d'uso:

- Traffico in entrata (nord-sud) da Internet: il traffico in entrata da Internet entra nella VCN tramite un gateway Internet. Dopo il bilanciamento del carico, il traffico passa a una coppia di istanze virtuali FortiGate. Le istanze FortiGate ispezionano il traffico e, se è sicuro e non delizioso, trasferiscono il traffico all'applicazione (nord-sud).

- Traffico in entrata (nel nord-sud) da ambienti on premise: il traffico di rete in locale si connette utilizzando Oracle Cloud Infrastructure FastConnect o un tunnel IPSec che segue lo stesso percorso, ma passa all'area OCI attraverso un gateway di instradamento dinamico (DRG). Quindi il traffico passa al load balancer, passa all'istanza FortiGate e poi all'applicazione.

- Traffico interno (est-ovest): dopo che il traffico ha lasciato i VCN spoke, passa attraverso il DRG ed immette il load balancer nella VCN hub. L'istanza FortiGate convalida il traffico prima di consentirgli di avanzare internamente e determina se passa a un'applicazione a più livelli con un frontend Web o a un'applicazione in un'altra VCN spoke. FortiGate fornisce la convalida del traffico dalla subnet alla subnet in questo caso d'uso.

FortiGate funziona in combinazione con i servizi di sicurezza nativi OCI, come le liste di sicurezza e i gruppi di sicurezza di rete (NSG). FortiGate consente di filtrare il traffico utilizzando criteri firewall e di analizzare il traffico per attacchi noti e sconosciuti, come le tecnologie IPS, antivirus e di filtro Web. Le liste di sicurezza e i gruppi di sicurezza di rete (NSG) consentono o arrestano il traffico in base alle porte e ai protocolli. Questo ulteriore livello di sicurezza fornisce una difesa approfondita all'architettura OCI.

L'architettura è dotata dei componenti elencati di seguito.

- Tenancy

Una tenancy è una partizione sicura e isolata che Oracle imposta all'interno di Oracle Cloud quando ti iscrivi a Oracle Cloud Infrastructure. Puoi creare, organizzare e amministrare le tue risorse in Oracle Cloud all'interno della tua tenancy. Una tenancy è sinonimo di azienda o organizzazione. In genere, un'azienda avrà una singola tenancy e ne rifletterà la struttura organizzativa all'interno di tale tenancy. Una singola tenancy in genere è associata a una singola sottoscrizione e una singola sottoscrizione in genere ha una sola tenancy.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, definiti domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (in tutti i paesi o anche in continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy di Oracle Cloud Infrastructure. Usare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, definisci i criteri che specificano chi può accedere alle risorse e quali azioni può eseguire.

- Dominio di disponibilità

I domini di disponibilità sono data center standalone indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, che offrono tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio alimentazione o raffreddamento o la rete di domini di disponibilità interna. È pertanto improbabile che l'eventuale guasto di un dominio di disponibilità influenzi gli altri domini di disponibilità presenti nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci risorse su più domini di errore, le tue applicazioni possono tollerare errori fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che puoi modificare dopo aver creato la VCN. Puoi segmentare una VCN nelle subnet che possono essere definite nell'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che deve essere consentito all'interno e all'esterno della subnet.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite gateway.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in una rete VCN e la rete Internet pubblica.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un modo semplice per creare una connessione dedicata e privata tra il tuo data center e Oracle Cloud Infrastructure. FastConnect offre opzioni di larghezza di banda più elevata e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Gateway di instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra VCN nella stessa area, tra una VCN e una rete esterna all'area, come una VCN in un'altra area Oracle Cloud Infrastructure, una rete in locale o una rete in un altro provider cloud.

- Gateway di servizi

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, come Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN al servizio Oracle viaggia sulla struttura di rete Oracle e non attraversa mai Internet.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing offre la distribuzione automatica del traffico da un unico punto di accesso a più server nel back-end.

- Storage degli oggetti

Lo storage degli oggetti garantisce un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati, ad esempio immagini e video. Puoi memorizzare e recuperare i dati direttamente da Internet o dall'interno della piattaforma cloud in tutta sicurezza. Puoi ridimensionare lo storage in modo trasparente senza alcun peggioramento a livello di prestazioni o affidabilità dei servizi. Utilizza lo storage standard per lo storage "hot" a cui devi accedere in modo rapido, immediato e frequente. Utilizzare lo storage di archivio per lo storage "freddo" che si mantiene per lunghi periodi di tempo e raramente può accedere.

- Gestione delle identità e degli accessi (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) è il piano di controllo dell'accesso per Oracle Cloud Infrastructure (OCI) e Oracle Cloud Applications. L'interfaccia API IAM e l'interfaccia utente consentono di gestire i domini di Identity e le risorse all'interno del dominio di Identity. Ogni dominio di identità IAM OCI rappresenta una soluzione standalone di gestione delle identità e degli accessi o una popolazione di utenti diversa.

- Audit

The Oracle Cloud Infrastructure Audit service automatically records calls to all supported Oracle Cloud Infrastructure public application programming interface (API) endpoints as log events. Al momento, tutti i servizi supportano il log tramite Oracle Cloud Infrastructure Audit.

- LogLogging è un servizio altamente scalabile e completamente gestito che fornisce l'accesso ai seguenti tipi di log delle risorse nel cloud:

- Log di audit: log correlati agli eventi emessi dal servizio di audit.

- Log dei servizi: log emessi da singoli servizi quali gateway API, eventi, funzioni, bilanciamento del carico, storage degli oggetti e log di flusso VCN.

- Log personalizzati: log che contengono informazioni di diagnostica dalle applicazioni personalizzate, da altri provider cloud o da un ambiente on premise.

- Monitoraggio

Il servizio Oracle Cloud Infrastructure Monitoring monitora attivamente e passivamente le tue risorse cloud utilizzando le metriche per monitorare le risorse e gli allarmi per avvisarti quando queste metriche soddisfano trigger specificati dagli allarmi.

Funzionalità integrate e distribuite

Vuoi mostrare cosa hai costruito su Oracle Cloud Infrastructure? Vuoi condividere le tue lezioni apprese, le migliori prassi e le architetture di riferimento con la nostra comunità globale di architetti cloud? Ti possiamo aiutare a iniziare.

- Scarica il modello (PPTX)

Illustrare la propria architettura di riferimento trascinando e rilasciando le icone nel wireframe di esempio.

- Guarda il tutorial sull'architettura

Istruzioni dettagliate su come creare un'architettura di riferimento.

- Invia il tuo diagramma

Inviaci un'e-mail con il tuo diagramma. I nostri architetti cloud esamineranno il tuo diagramma e ti contatteranno per discutere della tua architettura.

Scopri di più

Scopri di più sulle caratteristiche di questa architettura e sulle architetture correlate.