Impostare una topologia di rete Hub-and-Spoke mediante un gateway di instradamento dinamico

Una rete hub-and-spoke, chiamata anche rete stellare, ha un componente centrale che è collegato a più reti intorno ad esso. L'impostazione di questa topologia nel tradizionale data center on-premise può essere costosa. Ma nel cloud, non ci sono costi aggiuntivi.

The dynamic routing gateway (DRG) is a virtual router that provides a path for private network traffic between a virtual cloud network (VCN) and a network outside the region, such as a VCN in another Oracle Cloud Infrastructure (OCI) region, an on-premises network, or a network from another cloud provider.

Il gateway DRG può connettersi a più VCN, aggiungendo flessibilità alla modalità di progettazione della rete cloud.

- Isola i carichi di lavoro di diversi clienti, come gli abbonati di un fornitore di software indipendente (ISV).

- Fornire servizi condivisi quali server di log, DNS (Domain Name System) e condivisione di file da una rete centrale.

- Estendi la connettività Oracle Cloud Infrastructure agli ambienti multicloud utilizzando i partner OCI FastConnect.

- Impostare ambienti di sviluppo e produzione separati.

- Separa gli ambienti per soddisfare i requisiti di compliance, come il settore delle carte di pagamento (PCI) e i requisiti HIPAA (Health Insurance Portability and Accountability Act).

Architettura

Un gateway di instradamento dinamico (DRG) ti consente di connettere fino a 300 reti cloud virtuali (VCN) e di semplificare l'architettura generale, la lista di sicurezza e la configurazione della tabella di instradamento, nonché di semplificare la gestione dei criteri di sicurezza inserendo gli indentificatori cloud Oracle (OCID) tramite il DRG.

In questa architettura, un gateway di routing dinamico è connesso a più VCN. In ogni VCN sono presenti subnet e virtual machine (VM) di esempio. Il DRG dispone di una tabella di instradamento che specifica le regole per indirizzare il traffico alle destinazioni esterne alla VCN. Il gateway DRG consente la connettività privata con una rete on-premise, che puoi implementare utilizzando Oracle Cloud Infrastructure FastConnect, Oracle Cloud Infrastructure Site-to-Site VPN o entrambi. Il gateway DRG consente inoltre di connettersi a più ambienti cloud utilizzando un partner OCI FastConnect.

Puoi utilizzare Oracle Cloud Infrastructure Bastion o un host Bastion per fornire un accesso sicuro alle tue risorse. Questa architettura utilizza Bastion OCI.

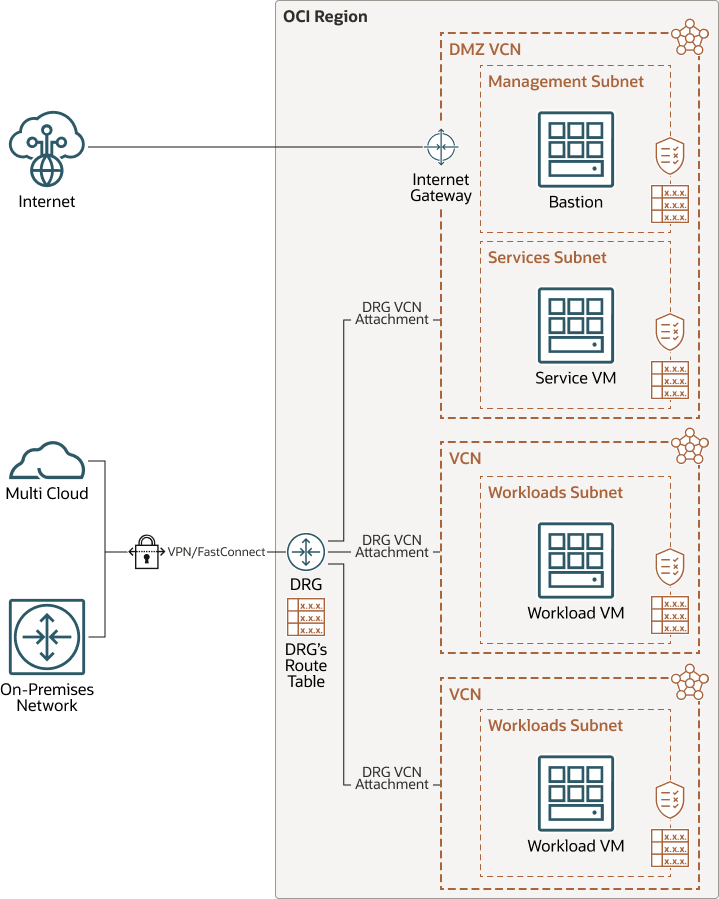

Il diagramma seguente illustra questa architettura di riferimento.

Descrizione dell'illustrazione hub-and-spoke-drg.png

L'architettura ha i seguenti componenti:

- Rete in locale

Si tratta di una rete locale utilizzata dall'organizzazione.

- Area OCI

Un'area geografica OCI è un'area geografica localizzata che contiene uno o più data center, che ospitano domini di disponibilità. Le regioni sono indipendenti da altre regioni e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Rete e subnet cloud virtuale OCI

Una rete cloud virtuale (VCN, virtual cloud network) è una rete personalizzabile e definita dal software impostata in un'area OCI. Come le reti di data center tradizionali, le reti VCN ti danno il controllo sul tuo ambiente di rete. Una VCN può avere più blocchi CIDR (Classless Inter-Domain Routing) non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico consentito all'interno e all'esterno della subnet.

- Gruppo di sicurezza di rete (NSG)

I gruppi NSG fungono da firewall virtuali per le risorse cloud. Con il modello di sicurezza zero-trust di OCI puoi controllare il traffico di rete all'interno di una VCN. Un gruppo NSG è costituito da un set di regole di sicurezza in entrata e in uscita che si applicano solo a un set specificato di schede VNIC (Virtual Network Interface Card) in una singola VCN.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite gateway.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una VCN e una rete esterna all'area, ad esempio una VCN in un'altra area OCI, una rete on premise o una rete in un altro provider cloud.

- VPN Site-to-Site OCI

OCI Site-to-Site VPN fornisce la connettività IPSec VPN tra la rete on-premise e le VCN su OCI. La suite di protocolli IPSec crittografa il traffico IP prima che i pacchetti vengano trasferiti dall'origine alla destinazione e decifra il traffico quando arriva.

- OCI FastConnect

Oracle Cloud Infrastructure FastConnect crea una connessione dedicata e privata tra il tuo data center e OCI. FastConnect offre opzioni di larghezza di banda più elevata e un'esperienza di networking più affidabile se confrontata con le connessioni basate su internet.

- OCI Bastion

Oracle Cloud Infrastructure Bastion fornisce un accesso sicuro limitato e limitato nel tempo a risorse che non hanno endpoint pubblici e che richiedono severi controlli di accesso alle risorse, come bare metal e virtual machine, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) e qualsiasi altra risorsa che consente l'accesso SSH (Secure Shell Protocol). Con il servizio Bastion OCI, puoi abilitare l'accesso agli host privati senza distribuire e gestire un host di accesso rapido. Inoltre, ottieni un livello di sicurezza migliore con autorizzazioni basate sull'identità e una sessione SSH centralizzata, controllata e vincolata al tempo. OCI Bastion elimina la necessità di un IP pubblico per l'accesso al bastion, eliminando la seccatura e la potenziale superficie di attacco quando si fornisce l'accesso remoto.

- Host bastion

L'host bastion è un'istanza di computazione che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. Il provisioning dell'host bastion viene eseguito in genere in una zona demilitarizzata (DMZ). Ti consente di proteggere le risorse sensibili inserendole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un unico punto di accesso noto che è possibile monitorare e controllare regolarmente. Pertanto, è possibile evitare di esporre i componenti più sensibili della topologia senza comprometterne l'accesso.

- Computazione OCI

Con Oracle Cloud Infrastructure Compute, puoi eseguire il provisioning e gestire gli host di computazione nel cloud. Puoi avviare istanze di computazione con forme che soddisfano i requisiti delle risorse per CPU, memoria, larghezza di banda della rete e storage. Dopo aver creato un'istanza di computazione, puoi accedervi in modo sicuro, riavviarla, collegare e scollegare i volumi e interromperla quando non ne hai più bisogno.

Suggerimenti

- VCN

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ciascun blocco in base al numero di risorse che prevedi di collegare alle subnet nella VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Seleziona blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel tuo data center on-premise o in un altro provider cloud) a cui intendi impostare connessioni private.

Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Quando si progettano le subnet, considerare il flusso di traffico e i requisiti di sicurezza. Collegare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

- Liste di sicurezza

Utilizza le liste di sicurezza per definire le regole di entrata e uscita che si applicano all'intera subnet.

- Sicurezza

Utilizza Oracle Cloud Guard per monitorare e mantenere la sicurezza delle tue risorse in Oracle Cloud Infrastructure in modo proattivo. Cloud Guard utilizza recipe del rilevatore che è possibile definire per esaminare le risorse alla ricerca dei punti deboli della sicurezza e per monitorare operatori e utenti per attività rischiose. Quando viene rilevata qualsiasi attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e assiste nell'esecuzione di tali azioni, in base alle recipe del rispondente che è possibile definire.

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una recipe dei criteri di sicurezza definita da Oracle basata sulle procedure ottimali. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando crei e aggiorni risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni in base ai criteri nella recipe della zona di sicurezza e nega le operazioni che violano uno qualsiasi dei criteri.

Considerazioni

Quando si distribuisce questa architettura di riferimento, considerare i punti riportati di seguito.

- Prestazioni

All'interno di un'area, le prestazioni non sono influenzate dal numero di VCN. Quando esegui il peer di VCN in aree diverse, considera la latenza. Quando utilizzi raggi connessi tramite Oracle Cloud Infrastructure Site-to-Site VPN o Oracle Cloud Infrastructure FastConnect, il throughput della connessione è un fattore aggiuntivo. Se sono necessarie prestazioni elevate, utilizzare Local Peering Gateway (LPG) al posto del DRG.

- SicurezzaUtilizzare meccanismi di sicurezza appropriati per proteggere la topologia. La topologia distribuita utilizzando il codice Terraform fornito incorpora le seguenti caratteristiche di sicurezza:

- La lista di sicurezza predefinita della VCN hub consente il traffico SSH da 0.0.0.0/0. Regolare la lista di sicurezza per consentire solo agli host e alle reti che devono disporre dell'accesso SSH (o qualsiasi altra porta di servizi necessaria) all'infrastruttura.

- Questa distribuzione posiziona tutti i componenti nello stesso compartimento.

- Le reti VCN spoke non sono accessibili da Internet.

- Disponibilità e ridondanza

Ad eccezione delle istanze, i componenti rimanenti non dispongono di ridondanza requirements.The OCI Site-to-Site VPN e i componenti OCI FastConnect sono ridondanti. Per ulteriore ridondanza, utilizzare più connessioni, preferibilmente da fornitori diversi.

- Costo

Gli unici componenti di questa architettura che hanno un costo sono le istanze di computazione e OCI FastConnect (ore di porta e costi del provider). Se è connessa una VCN in un'area diversa, viene addebitato il costo del traffico tra le aree. Agli altri componenti non sono associati costi.

- Gestione

La gestione degli instradamenti è semplificata in quanto la maggior parte degli instradamenti sarà disponibile nel gateway DRG. Utilizzando il gateway DRG come hub, è possibile avere 300 collegamenti (utilizzando GPL, la VCN hub può connettersi solo a 10 VCN).

Distribuire

Il codice Terraform per questa architettura di riferimento è disponibile in GitHub. Puoi inserire il codice in Oracle Cloud Infrastructure Resource Manager con un solo clic, creare lo stack e distribuirlo. In alternativa, è possibile scaricare il codice da GitHub nel computer, personalizzare il codice e distribuire l'architettura utilizzando l'interfaccia CLI Terraform.

Nota

Il codice Terraform include la maggior parte dei componenti mostrati nel diagramma dell'architettura, inclusa una VM per l'host bastion. La VM di servizio, la VM del carico di lavoro, la VPN da sito a sito OCI, l'OCI FastConnect e il bastion OCI non sono inclusi nel codice, sebbene vengano visualizzati nel diagramma.- Distribuisci utilizzando Oracle Cloud Infrastructure Resource Manager:

- Fare clic su

Se non si è già connessi, immettere la tenancy e le credenziali utente.

- Esaminare e accettare i termini e i termini.

- Selezionare l'area in cui si desidera distribuire lo stack.

- Seguire i prompt visualizzati e le istruzioni per creare lo stack.

- Dopo aver creato lo stack, fare clic su Azioni Terraform e selezionare Piano.

- Attendere il completamento del job e rivedere il piano.

Per apportare eventuali modifiche, tornare alla pagina Dettagli stack, fare clic su Modifica stack e apportare le modifiche necessarie. Eseguire quindi di nuovo l'azione Piano.

- Se non sono necessarie ulteriori modifiche, tornare alla pagina Dettagli stack, fare clic su Azioni Terraform e selezionare Applica.

- Fare clic su

- Distribuire utilizzando l'interfaccia CLI Terraform:

- Andare a GitHub.

- Duplicare o scaricare il repository nel computer locale.

- Seguire le istruzioni del documento

README.

Scopri di più

Scopri questa architettura e le architetture correlate:

- Impostare una topologia di rete hub e spoke utilizzando i gateway peering locali

- Framework ben strutturato per l'infrastruttura Oracle Cloud

- VCN e gestione subnet

- Peering VCN locale mediante Local Peering Gateway

- Instradamento del transito all'interno di una VCN hub

- Documentazione di Oracle Cloud Infrastructure

- Stima dei costi di Oracle Cloud