Informazioni sulla distribuzione di una topologia DR ibrida per un Oracle Exadata locale

Prima di iniziare

Vedere Informazioni sulla protezione della topologia cloud da disastri.

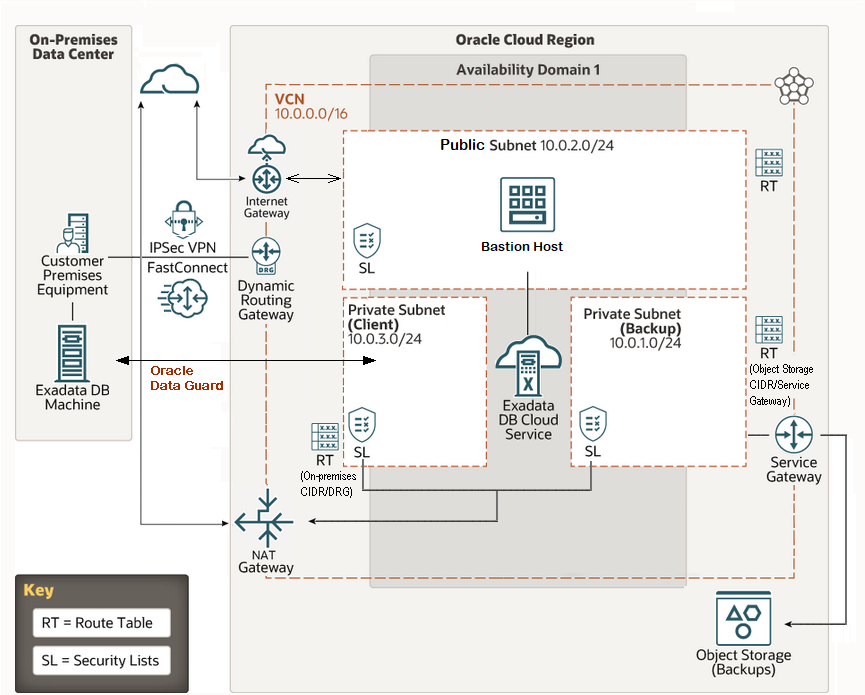

Questa soluzione presuppone che Oracle Exadata Database Machine sia stato distribuito nel data center in locale e Oracle Database Exadata Cloud Service distribuito in Oracle Cloud, come illustrato nell'architettura.

Architettura

Questa architettura mostra un Oracle Database, Enterprise Edition in un data center in locale e una configurazione simile in un'area OCI (Oracle Cloud Infrastructure), che funge da standby. In caso di indisponibilità nel database primario, Oracle Data Guard consente di ripristinare rapidamente il carico di lavoro nel database in standby in OCI.

Il diagramma seguente illustra l'architettura DR (on-premise to cloud disaster recovery) utilizzando Oracle Data Guard.

Descrizione dell'immagine hybrid-dr-v3.png

- Computer Oracle Exadata DB

Oracle Exadata Database Machine è un'architettura moderna con database server standard di settore scalabili, server di memorizzazione intelligenti scalabili e un tessuto di rete RDMA interno ad altissima velocità che connette il database e i server di memorizzazione.

- Oracle Data Guard

Un sistema ingegnerizzato Exadata DB Machine si trova nel data center in locale, con l'associazione Oracle Data Guard abilitata per la replica dei dati.

Exadata DB Cloud Service in standby in Oracle Cloud è una copia coerente a livello transazionale del database primario. Oracle Data Guard gestisce automaticamente la sincronizzazione tra i database trasmettendo e applicando i dati

redodal database primario al database in standby. In caso di disastro nell'area primaria, Oracle Data Guard viene eseguito automaticamente il failover nel database in standby.

Questa architettura supporta i seguenti componenti nell'area Oracle Cloud:

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni, e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità vengono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono infrastrutture quali l'alimentazione o il raffreddamento o la rete di dominio di disponibilità interna. È quindi improbabile che un errore a un dominio di disponibilità influenzi gli altri domini di disponibilità nell'area.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, i VCN ti danno il controllo completo sul tuo ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet in VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- VPN Connect

VPN Connect fornisce connettività IPSec VPN site-to-site tra la rete on-premise e le VCN in Oracle Cloud Infrastructure. La suite di protocolli IPSec cifra il traffico IP prima che i pacchetti vengano trasferiti dall'origine alla destinazione e decifra il traffico al momento dell'arrivo.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un modo semplice per creare una connessione privata dedicata tra il data center e Oracle Cloud Infrastructure. FastConnect offre opzioni di larghezza di banda più elevate e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in un VCN e Internet pubblico.

- Gateway instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privata tra un VCN e una rete esterna all'area, ad esempio un VCN in un'altra area Oracle Cloud Infrastructure, una rete in locale o una rete in un altro provider cloud.

- Gateway NAT

Il gateway NAT consente alle risorse private di un VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Tabella instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni al di fuori di un VCN, in genere tramite gateway.

- Lista di sicurezza

Per ogni subnet è possibile creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Host di base

L'host bastion è un'istanza di calcolo che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. L'host bastione viene eseguito in genere in una zona demilitarizzata (DMZ). Consente di proteggere le risorse sensibili inserendole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un singolo punto di accesso noto che è possibile monitorare e controllare regolarmente. Così, è possibile evitare di esporre i componenti più sensibili della topologia senza compromettere l'accesso a loro.

- Sistema DB Exadata

Exadata Cloud Service consente di sfruttare la potenza di Exadata nel cloud. È possibile eseguire il provisioning di sistemi X8M flessibili che consentono di aggiungere server di calcolo e server di memorizzazione del database al sistema man mano che le esigenze aumentano. I sistemi X8M offrono la rete RoCE (RDMA over Converged Ethernet) per la larghezza di banda elevata e la bassa latenza, i moduli PMEM (persistent memory) e il software Exadata intelligente. È possibile eseguire il provisioning dei sistemi X8M utilizzando una forma equivalente a un sistema X8 trimestrale, quindi aggiungere database e server di memorizzazione in qualsiasi momento dopo il provisioning.

- Memorizzazione oggetti

Lo storage degli oggetti consente di accedere rapidamente a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti ricchi come immagini e video. Utilizzare lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizzare lo storage di archivio per lo storage "freddo" che si conserva per lunghi periodi di tempo e raramente o raramente accedere.

Considerazioni durante la distribuzione di una topologia DR

Quando si implementa una topologia di disaster recovery, prendere in considerazione quanto segue:

- Creare una destinazione di database in standby in Oracle Cloud Infrastructure simmetrica o simile al database primario in locale per assicurarsi di soddisfare gli stessi accordi a livello di servizio prestazioni dopo una transizione dei ruoli. Utilizzare Oracle Real Application Clusters (Oracle RAC) per Oracle RAC.

- Assicurarsi che la larghezza di banda della rete sia sufficiente per gestire i picchi di redo rate

- Assicurarsi di disporre dell'affidabilità e della sicurezza della rete tra il data center in locale e l'area cloud

- Utilizza Active Data Guard per ulteriori vantaggi di riparazione automatica, protezione dei dati e scarico

- Usa cifratura dati trasparente (TDE) sia per i database primario che per quelli in standby

Per la sicurezza, la procedura ottimale di Oracle consiglia di utilizzare TDE per cifrare sia i database primari che i database in standby per garantire che tutti i dati siano cifrati in tempo reale. I dati possono essere convertiti durante il processo di migrazione, ma è consigliabile convertirli in TDE prima della migrazione per fornire l'ambiente Oracle Data Guard più sicuro. Per la crittografia in volo è necessaria anche una connessione VPN o una crittografia Oracle Net per qualsiasi altro payload del database, ad esempio file di dati o intestazioni di redo, non crittografati da TDE. L'utilizzo di TDE per proteggere i dati è una parte importante per migliorare la sicurezza del sistema.

Quando si distribuisce un piano DR utilizzando Oracle Data Guard, prendere in considerazione le opzioni riportate di seguito.

- Oracle Data Guard che utilizza il servizio Enterprise Edition o il servizio ad alte prestazioni

- Oracle Data Guard che utilizza il servizio Extreme Performance per Oracle Bring Your Own Licenses (BYOL) casi in cui non si dispone di una licenza Active Data Guard Option. (consigliato)

- Data Guard attivo che utilizza il servizio Extreme Performance o Oracle Database Exadata Cloud Service (consigliato)

Informazioni sui servizi e i ruoli richiesti

Questa soluzione richiede i seguenti servizi e ruoli:

-

Area Oracle Cloud Infrastructure (OCI)

- Oracle Database Exadata Cloud Service

- Oracle Exadata Database Machine

Questi sono i ruoli necessari per ogni servizio.

| Nome servizio: ruolo | Obbligatorio per... |

|---|---|

| Oracle Database: root | Configurare il database primario e creare un'istanza e configurare il database in standby. |

| Oracle Cloud Infrastructure: sysdba | Chiudere, chiudere e smontare il database in standby nel cloud. |

Oracle Data Guard: SYS, SYSDG o SYSDBA |

Eseguire l'interfaccia della riga di comando Oracle Data Guard (DGMGRL) per convertire il database in standby in uno snapshot e cambiare i ruoli di database primario e in standby.

|

Vedere Informazioni su come ottenere i servizi Oracle Cloud per Oracle Solutions per ottenere i servizi cloud necessari.