Comprendere l'architettura di Oracle Siebel CRM su Oracle Cloud Infrastructure

È possibile pianificare l'architettura per distribuire Oracle Siebel CRM in più domini di disponibilità per garantire l'alta disponibilità. L'alta disponibilità di un'applicazione all'interno di un dominio di disponibilità può essere ottenuta posizionando le istanze dell'applicazione in domini di errore separati.

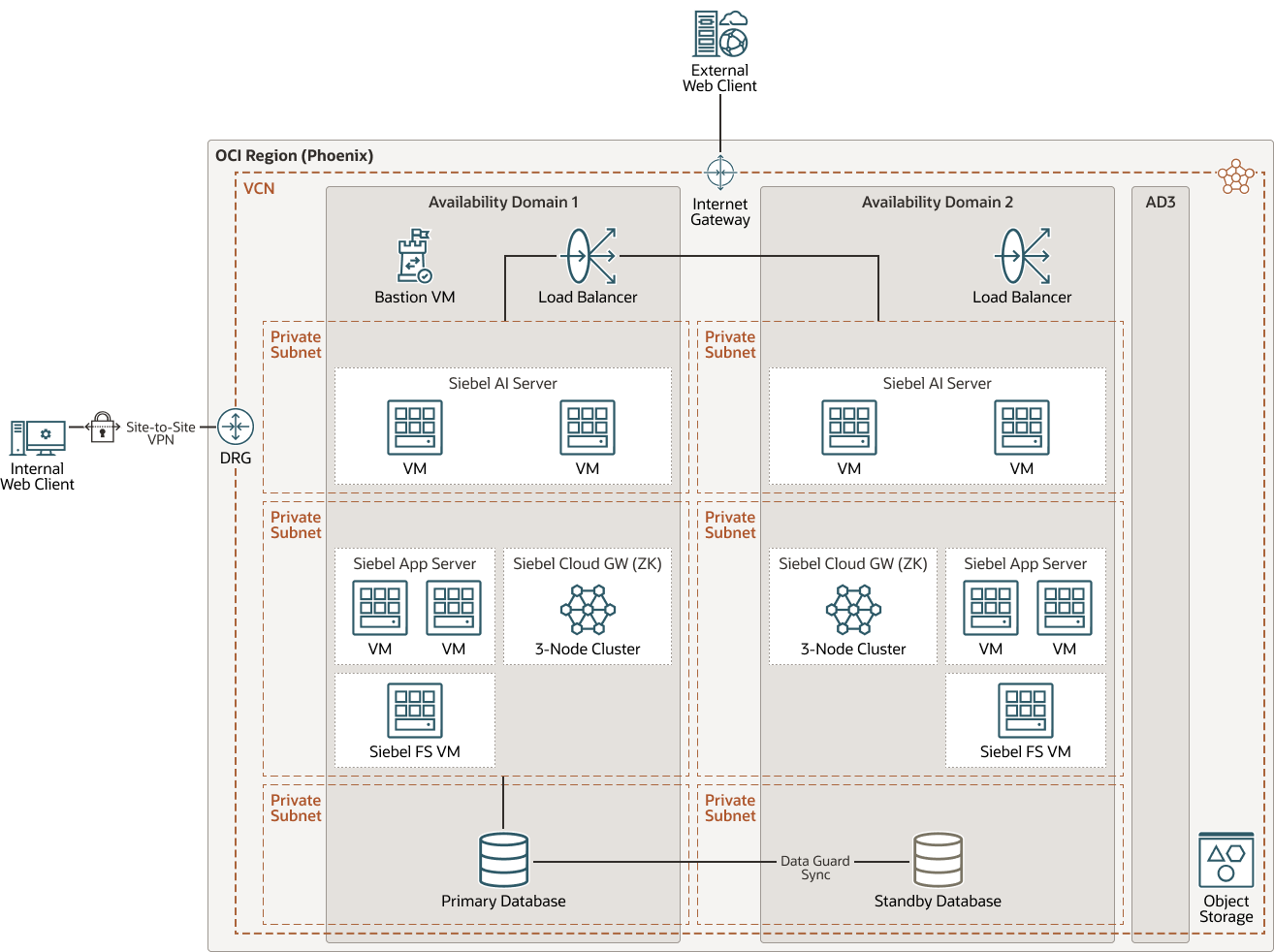

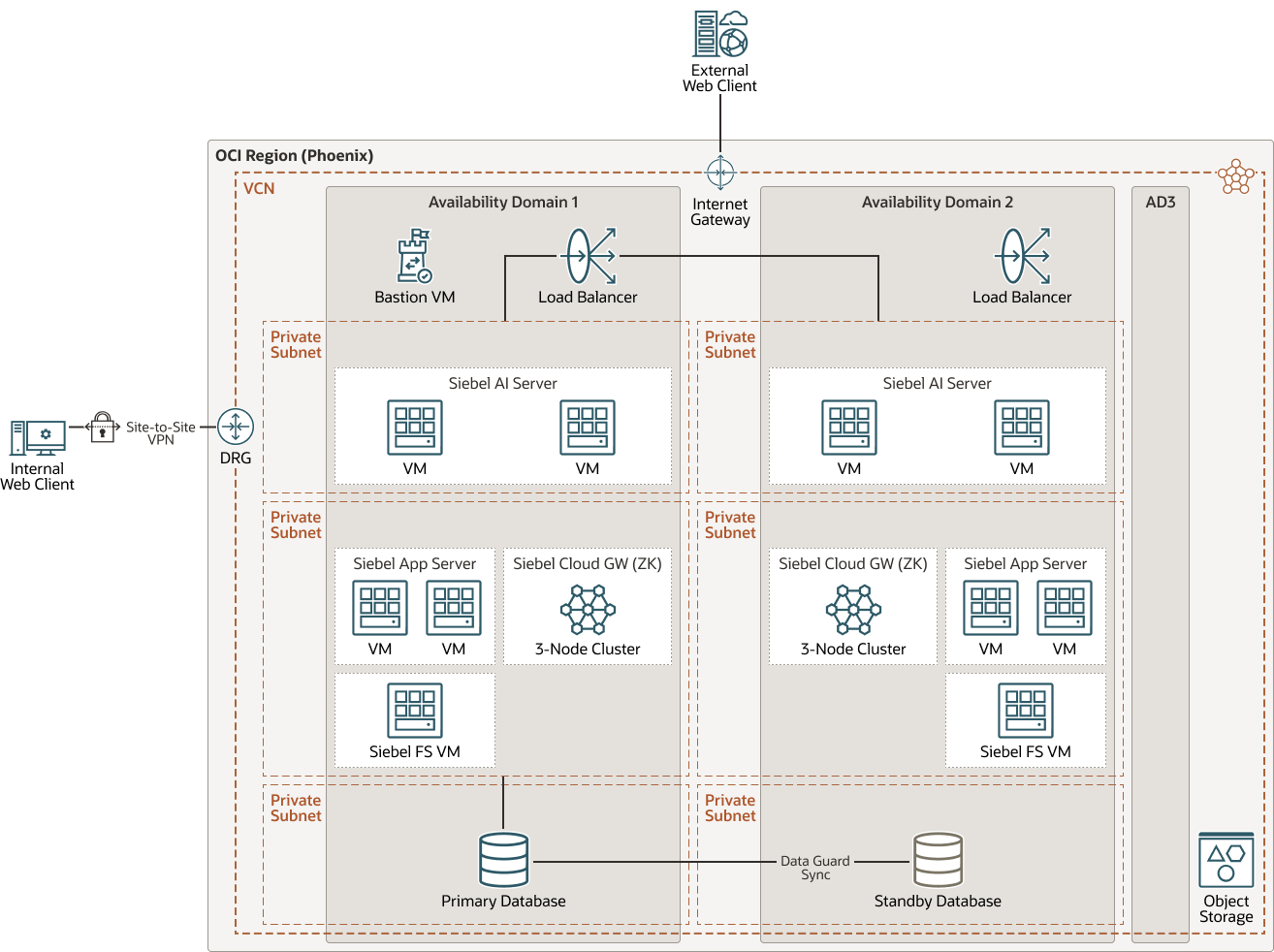

Architettura per la distribuzione di Siebel 19.x e versioni successive per l'alta disponibilità in un'unica area in più domini di disponibilità

Questa architettura mostra come distribuire Siebel 19.x e versioni successive per l'alta disponibilità in un'unica area in più domini di disponibilità (AD).

I clienti interessati a eseguire la distribuzione nelle nostre region con più domini di disponibilità (Phoenix, Ashburn, Londra, Francoforte) hanno la possibilità di eseguire il disaster recovery in tutti i domini di disponibilità all'interno di un'unica area.

Descrizione dell'immagine hasing-reg-multi-ad-siebel-19-20-21.png

ha-sing-reg-multi-ad-siebel-19-20-21.zip

- Subnet regionali nei domini di disponibilità (1): le subnet regionali si estendono all'intera area, offrendo vantaggi quali la protezione da errori di rete AD, l'implementazione e la gestione semplificate del servizio Siebel. In questo bastion host dell'architettura, i load balancer e i server a livello di applicazione in entrambi i domini AD sono in stato attivo.

- Bilanciamento del carico tra i domini AD (2): il bilanciamento del carico pubblico distribuisce il traffico tra i server in tutti i domini AD configurati, fornendo protezione da un errore AD.

- Componenti Siebel AI Server attivi-attivi in AD (3): raggruppando i servizi supportati in AD è possibile ottenere protezione da qualsiasi errore imprevisto in un singolo AD.

- Componenti Siebel Server attivi-attivi in AD (4): clustando i servizi supportati in AD è possibile ottenere protezione da qualsiasi errore imprevisto in un singolo AD. GWY e Siebel File System sono visualizzati come attivi-passivi nei domini AD.

- DR del database nei vari domini di disponibilità (5): l'uso di Data Guard o Active Data Guard dipende dal caso d'uso e dall'edizione del database. Active Data Guard richiede Enterprise Edition - Extreme Performance.

Architettura per la distribuzione di Siebel 19.x e versioni successive per il disaster recovery in più aree

Questa architettura mostra come distribuire Siebel 19.x e versioni successive per il disaster recovery (DR) in più aree.

Nota

Questa architettura di riferimento copre il caso più solido con il clustering dei servizi supportati tra i domini AD all'interno dell'area primaria, ma il DR può essere ottenuto in tutte le aree con un singolo dominio AD. È importante notare che la maggior parte delle nostre nuove region OCI saranno region AD singole.

Descrizione dell'immagine dr-multi-reg-19-20-21.png

- Peering VCN tra più aree: le reti VCN possono connettersi tra aree in una tenancy o anche tra tenancy. La connettività viene raggiunta utilizzando il backbone interno di Oracle tra le region. Se sono in esecuzione due applicazioni in due domini AD diversi, il peering VCN consentirà loro di comunicare internamente.

- Componenti attivi-attivi tra AD: la configurazione cluster dei servizi supportati tra AD fornisce protezione da un errore AD.

- Bilanciamento del carico tra AD: il bilanciamento del carico pubblico distribuisce il traffico tra i server Siebel in tutti i domini AD configurati, fornendo protezione da un dominio AD

- Distribuisci componenti Application Server attivi-passivi tra le aree: se si utilizza Active-Passive per sincronizzare gli Application Server tra gli AD, utilizzare rsync.

- Subnet regionali nei domini di disponibilità: le subnet regionali si estendono in tutta l'area, fornendo resilienza agli errori di rete AD e semplificando la distribuzione e la gestione del servizio Siebel.

- DR del database nei domini AD: l'uso di Data Guard o Active Data Guard dipende dal caso d'uso e dall'edizione del database. Active Data Guard richiede Enterprise Edition - Extreme Performance.

- Sincronizzazione dello storage tra i domini AD: i backup dei volumi a blocchi tra le aree possono essere eseguiti utilizzando la console, l'interfaccia CLI, gli SDK o le API REST. La copia dei backup dei volumi a blocchi in un'altra area a intervalli regolari semplifica la rigenerazione di applicazioni e dati nell'area di destinazione se si verifica una calamità a livello di area nell'area di origine. Puoi anche migrare ed espandere facilmente le applicazioni in un'altra area. Con la copia tra più aree dello storage degli oggetti, i dati copiano in modo asincrono gli oggetti tra i bucket nella stessa area o nei bucket in altre aree.

Informazioni sui gruppi di sicurezza di rete

In Oracle Cloud Infrastructure, le regole del firewall vengono configurate tramite gruppi di sicurezza di rete. Viene creato un gruppo di sicurezza di rete separato per ogni livello.

Utilizzare le liste di sicurezza per consentire il traffico tra livelli diversi e tra l'host bastion e gli host esterni. Le regole di sicurezza contengono regole di entrata e uscita per filtrare il traffico a livello di livello. Contengono anche informazioni sulle porte di comunicazione attraverso le quali è consentito il trasferimento dei dati. Tali porte (o, in alcuni casi, i protocolli che avranno bisogno di porte aperte nelle regole di sicurezza) vengono visualizzati su ciascuna linea del gruppo di sicurezza di rete nei diagrammi dell'architettura.

Ciascun gruppo di sicurezza di rete viene applicato a livello di VNIC. Il trasferimento di un pacchetto di dati è consentito se una regola in una qualsiasi delle liste consente il traffico (o se il traffico fa parte di una connessione esistente che viene tracciata). Oltre al gruppo di sicurezza di rete, utilizzare iptables per implementare un altro livello di sicurezza a livello di istanza.

Per le distribuzioni in una subnet pubblica, puoi fornire un livello di sicurezza aggiuntivo impedendo l'accesso all'applicazione e alle istanze di database da Internet. Utilizzare un gruppo di sicurezza di rete personalizzato per impedire l'accesso a Internet alle istanze di applicazione e database e consentire l'accesso agli host di database e applicazioni sulla porta 22 dall'host bastion per scopi di amministrazione. Non abilitare l'accesso SSH all'applicazione e alle istanze di database da Internet, ma è possibile consentire l'accesso SSH a queste istanze dalla subnet che contiene l'host bastion.

Puoi accedere alle tue istanze nella subnet privata tramite il server bastion.

Lista di sicurezza per l'host bastion

La lista di sicurezza bastion consente di accedere all'host bastion dalla rete Internet pubblica tramite la porta 22.

-

Per consentire il traffico SSH dalla rete in locale all'host bastion tramite Internet, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato: consente il traffico TCP dal CIDR 0.0.0.0/0 di origine e da tutte le porte di origine alla porta di destinazione 22 (SSH).

Source Type = CIDR, Source CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = 22È inoltre possibile limitare l'accesso all'host bastion tramite Internet sulla porta 22 solo dal data center anziché dalla rete Internet pubblica (0.0.0.0/0). A tale scopo, utilizzare l'IP del router perimetrale anziché il CIDR di origine come 0.0.0.0/0 nella regola di entrata con conservazione dello stato.

-

Per consentire il traffico SSH dall'host bastion alle istanze di Oracle Cloud Infrastructure Compute:

Uscita con conservazione dello stato: consente il traffico TCP al CIDR 0.0.0.0/0 di destinazione da tutte le porte di origine alla porta di destinazione 22 (SSH).

Destination Type = CIDR, Destination CIDR = <CIDR block of VCN>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22

Lista di sicurezza per le istanze di Oracle Cloud Infrastructure Load Balancing

L'architettura contiene load balancer privati, che vengono posizionati in subnet private. Se le istanze del load balancer vengono posizionate in una subnet pubblica, si consente il traffico da Internet (0.0.0.0/0) alle istanze del load balancer.

-

Per consentire il traffico da Internet al load balancer, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato: consente il traffico TCP dal CIDR (Internet) di origine 0.0.0.0/0 e da tutte le porte di origine alla porta di destinazione 80 (HTTP) o 443 (HTTPS).

Source Type = CIDR, Source CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Per consentire il traffico dalla rete in locale al load balancer, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato: consente il traffico TCP dal blocco CIDR di rete in locale e da tutte le porte di origine alla porta di destinazione 80 (HTTP) o 443 (HTTPS)

Source Type = CIDR, Source CIDR = <CIDR block for onpremises network>, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Per consentire il traffico dai livelli del load balancer agli Application Server, effettuare le operazioni riportate di seguito.

Uscita con conservazione dello stato: consenti traffico TCP al CIDR 0.0.0.0/0 di destinazione da tutte le porte di origine a tutte le porte di destinazione.

Destination Type = CIDR, Destination CIDR = <CIDR block for application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista di sicurezza per Siebel Web Server

Creare le liste di sicurezza riportate di seguito per consentire il traffico dalle istanze del load balancer e dal server bastion ai server Web Siebel. Il traffico ricevuto dalle istanze del load balancer viene inoltrato agli Application Server Siebel nel livello applicazione.

-

Per consentire il traffico dall'host bastion al livello applicazione, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Per consentire il traffico dal livello del load balancer al livello dell'applicazione:

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of load balancer subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 80 or 443 -

Per consentire il traffico dai server Web Siebel ai server Siebel nel livello applicazione:

Uscita con conservazione dello stato:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista di sicurezza per il livello applicazione

-

Per consentire il traffico dall'host bastion al livello applicazione, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Per consentire il traffico dai server Siebel al server dei nomi di Siebel Gateway:

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of Siebel application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 2320 -

Per consentire il traffico dai server Web Siebel ai server applicazioni Siebel, effettuare le operazioni riportate di seguito.

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of Siebel web subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 2321 -

Per consentire il traffico in uscita:

Uscita con conservazione dello stato:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All

Lista di sicurezza per il livello di database

-

Per consentire il traffico dall'host bastion al livello di database:

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of bastion subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 22 -

Per consentire il traffico dagli Application Server Siebel al livello di database:

Ingresso con conservazione dello stato:

Source Type = CIDR, Source CIDR = <CIDR block of siebel application subnet>, IP Protocol = TCP, Source Port Range = All, Destination port range = 1521 -

Per consentire il traffico in uscita:

Uscita con conservazione dello stato:

Destination Type = CIDR, Destination CIDR = 0.0.0.0/0, IP Protocol = TCP, Source Port Range = All, Destination port range = All