Gestire più clienti di Oracle E-Business Suite tra le tenancy

Questo scenario rappresenta anche un punto di partenza utile per tutti i clienti che devono lavorare in varie tenancy o MSP in generale per gestire i clienti cloud.

Migliaia di organizzazioni in tutto il mondo si affidano a Oracle EBS per eseguire le operations aziendali strategiche. Basandosi su una storia di innovazione di 30 anni, Oracle EBS continua a offrire e investire nella suite concentrandosi su progressi funzionali, mobilità, modernizzazione dell'interfaccia utente ed efficienza operativa, aiutando al contempo i clienti a sfruttare tutti i vantaggi di Oracle Cloud. Oracle EBS supporta i modelli aziendali in evoluzione di oggi, aumenta la produttività e soddisfa le esigenze dell'utente mobile moderno.

I clienti EBS di Oracle, che cercano il futuro e considerano i vantaggi delle soluzioni cloud, spesso cercano i partner delle competenze e dell'esperienza specifiche di cui hanno bisogno per avere successo. L'ecosistema dei partner Oracle è fondamentale per il successo dei nostri clienti. I nostri partner sono consulenti di fiducia, dotati di competenze e strumenti dimostrati per guidare il vostro successo. I loro servizi differenziati, associati alla tecnologia Oracle, aiutano i clienti di Oracle a raggiungere i loro obiettivi aziendali. Contribuiscono a fornire servizi di strategia, consulenza e implementazione Oracle Cloud end-to-end utilizzando le soluzioni e i servizi Oracle Cloud.

Nota:

Se si sta appena iniziando il percorso di Oracle Cloud Infrastructure (OCI), ulteriori dettagli per spostare il carico di lavoro E-Business Suite in OCI sono disponibili nel riferimento My Oracle Support (MOS): Introduzione a Oracle E-Business Suite su Oracle Cloud Infrastructure, ID documento 2517025.1, a cui viene fatto riferimento nell'argomento "Esplora altri".Architettura

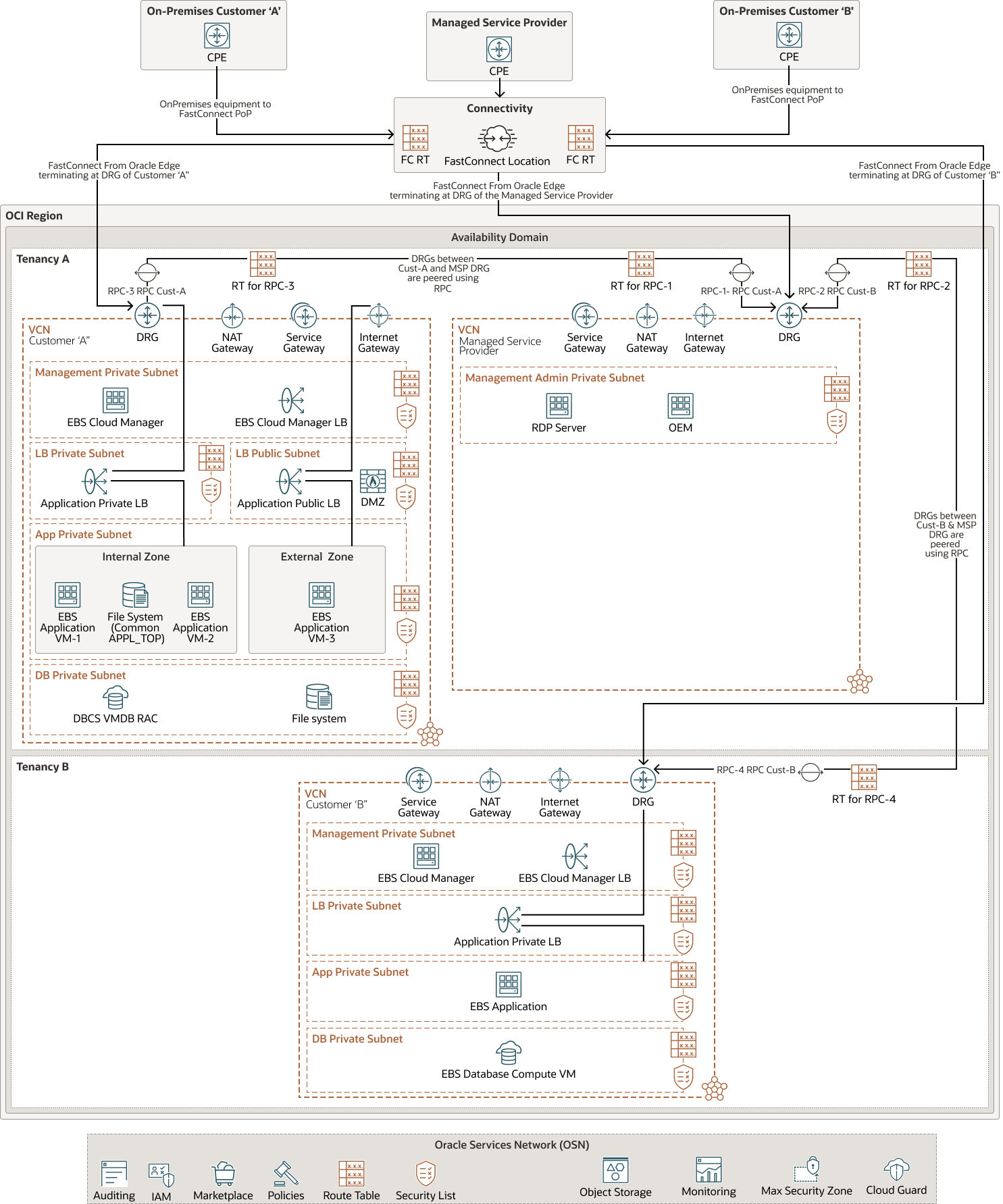

Questa architettura di riferimento comprende due tenancy, Tenancy-A e Tenancy-B. La tenancy-A contiene una VCN per il carico di lavoro EBS del cliente-A e una seconda VCN per MSP. La tenancy-B ha una singola VCN contenente il carico di lavoro EBS del cliente-B.

Il carico di lavoro del cliente A è composto da un livello applicazione contenente più istanze dell'applicazione che garantisce alta disponibilità. Il database utilizzato è un Oracle Base Database Service (sistemi di database a nodo singolo) su una virtual machine (VM).

Per Customer-A, vengono configurate sia la zona interna (subnet privata) che la zona esterna (sottorete pubblica). Gli utenti interni possono accedere alla zona privata nella VCN tramite il gateway di instradamento dinamico (DRG, Dynamic Routing Gateway). Un load balancer privato indirizza il traffico ai nodi delle applicazioni nella zona interna. Un load balancer pubblico consente il passaggio delle richieste degli utenti esterni a DMZ da parte del gateway Internet (IGW, Internet Gateway). Il database viene distribuito in una subnet privata.

Il carico di lavoro di Customer-B consiste in un singolo livello applicazione con Oracle Base Database Service (sistemi di database a nodo singolo) su una virtual machine (VM) in cui sia il livello applicazione che il livello database vengono distribuiti in una subnet privata.

- Il gateway DRG di MSP dispone di due connessioni RPC, una per ogni cliente (RPC-1 per Customer-A e RPC-2 per Customer-B, rispettivamente).

- Customer-A dispone di una connessione RPC: RPC-3 e Customer-B dispone di una connessione RPC: RPC-4.

- RPC-1 è connesso a RPC-3 per Customer-A e RPC-2 è connesso a RPC-4 per Customer-B.

Il diagramma riportato di seguito mostra questa architettura di riferimento.

Descrizione dell'illustrazione deployment-ebs-multi-tenancy.png

deployment-ebs-multi-tenancy-oracle.zip

L'architettura dispone dei seguenti componenti:

- Tenancy

Quando ti iscrivi a OCI, Oracle crea una tenancy per la tua azienda, che è una partizione sicura e isolata all'interno dell'infrastruttura OCI in cui è possibile creare, organizzare e amministrare le risorse cloud.

- Area

Un'area geografica OCI è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy OCI. Usare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote d'uso. Per controllare l'accesso alle risorse in un determinato compartimento, puoi definire i criteri che specificano chi può accedere alle risorse e quali azioni possono eseguire.

- Domini di disponibilità (AD)

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area geografica. Le risorse fisiche presenti in ogni dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, garantendo quindi la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, o la rete interna del dominio di disponibilità. Pertanto, è improbabile che l'errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore, dotati di alimentazione e hardware indipendenti. Quando si distribuiscono le risorse su più domini di errore, le applicazioni possono tollerare l'errore fisico del server, la manutenzione del sistema e gli errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile definita dal software che si imposta in un'area geografica OCI. Analogamente alle reti di data center tradizionali, i VCN offrono un controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi suddividere una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Load balancer (LB)

Il servizio di bilanciamento del carico OCI offre la distribuzione automatica del traffico da un singolo punto di ingresso a più server nel backend.

- Lista di sicurezza (SL)

Gli elenchi di sicurezza fungono da firewall virtuali per le istanze di computazione. Un elenco di sicurezza è costituito da un set di connessioni in entrata (inizializzate da Internet) e in uscita (connessioni avviate dall'interno delle regole di sicurezza VCN) valide per tutte le VNIC in qualsiasi subnet a cui è associata la lista di sicurezza.

- Tabella di instradamento (RT)

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite gateway esterni a una VCN (ad esempio, a Internet, alla rete in locale o a una VCN in peer).

- Gateway del servizio (SG)

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN ai servizi Oracle viaggia su fabric di rete Oracle e non passa mai su Internet.

- Gateway Internet (IGW)

Un gateway Internet è un router virtuale facoltativo che è possibile aggiungere alla VCN per consentire il traffico tra le subnet pubbliche in una VCN e la rete Internet pubblica.

- Gateway di instradamento dinamico (DRG)Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra una VCN e una rete esterna all'area, ad esempio una VCN in un'altra area OCI, una rete on premise o una rete in un altro provider cloud. Grazie alle nuove funzioni di miglioramento del gateway DRG, puoi collegare le risorse riportate di seguito.

- VCN

- RPC

- Tunnel IPSec VPN da sito a sito

- Circuiti virtuali FastConnect OCI

- Memorizzazione degli oggetti

Lo storage degli oggetti ti consente di accedere rapidamente a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi i backup del database, i dati analitici e i contenuti avanzati quali immagini e video. Puoi archiviare e recuperare i dati in modo sicuro direttamente da Internet o dall'interno della piattaforma cloud. Puoi ridimensionare lo storage in modo trasparente senza subire cali di prestazioni o affidabilità dei servizi. Puoi utilizzare lo storage standard per lo storage "hot" a cui hai bisogno per accedere in modo rapido, immediato e frequente. Utilizzare lo storage di archivio per lo storage "freddo" conservato per lunghi periodi di tempo e accesso raramente.

- FastConnect (FC)

Oracle Cloud Infrastructure FastConnect consente di creare facilmente una connessione dedicata e privata tra il data center e OCI. FastConnect fornisce opzioni di larghezza di banda più elevata e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Circuito virtuale (VC)

Un circuito virtuale è una VLAN Ethernet layer-2 o layer-3, che viene eseguita su una o più connessioni di rete fisiche per fornire una singola connessione logica tra il router sul bordo della rete e il router Oracle. Ogni circuito virtuale è composto da informazioni condivise tra il cliente e Oracle, nonché da un partner Oracle FastConnect (se ti stai connettendo tramite un partner Oracle FastConnect). I circuiti virtuali privati supportano il peering privato, mentre i circuiti virtuali pubblici supportano il peering pubblico.

- Livello applicazione E-Business Suite

Un'applicazione Oracle E-Business Suite è composta da server e file system. In questa architettura di riferimento, per Customer-A, viene distribuita con più nodi di livello applicazione e catalizza l'applicazione. Quando si distribuisce un livello applicazione Oracle E-Business Suite con più nodi, è possibile utilizzare un file system di livello applicazione condiviso o non condiviso. Questa architettura adotta un file system a livello di applicazione condiviso, che riduce i requisiti di spazio su disco ed elimina la necessità di applicare patch a ciascun nodo dell'ambiente.

- Oracle E-Business Suite Database Tier

In questa architettura di riferimento, entrambi i clienti utilizzano il servizio di database base di OCI. Grazie a questo servizio, puoi mantenere un controllo assoluto sui dati e sfruttare le funzionalità combinate di Oracle Database e OCI, gestite da Oracle.

Suggerimenti

- VCN

Quando crei una rete VCN, determina il numero di blocchi CIDR necessari e la dimensione di ciascun blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Usare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in OCI, nel data center on premise o in un altro provider cloud) in cui si intende impostare le connessioni private.

Dopo aver creato una VCN, puoi modificare, aggiungere e rimuovere i relativi blocchi CIDR. Quando si progettano le subnet, considerare i requisiti di flusso di traffico e sicurezza. Collegare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

Oracle consiglia di utilizzare le subnet regionali perché sono più flessibili. Semplifica il dividere la VCN in subnet e, allo stesso tempo, favorisce la progettazione del guasto al dominio di disponibilità.

- Sicurezza

Per rafforzare il livello di sicurezza della tenancy OCI, Oracle consiglia di utilizzare le zone di Cloud Guard e sicurezza. È necessario abilitare Cloud Guard prima di creare le zone di sicurezza. Cloud Guard consente di rilevare le violazioni dei criteri nelle risorse esistenti create prima della zona di sicurezza.

Cloud Guard

Cloud Guard è un servizio cloud nativo che consente ai clienti di monitorare, identificare, raggiungere e gestire livelli di sicurezza elevati in Oracle Cloud. Utilizzare il servizio per esaminare le risorse OCI per i punti deboli nella sicurezza, nonché per gli operatori e gli utenti OCI per le attività a rischio. Al momento del rilevamento, Cloud Guard può suggerire, assistere o intraprendere azioni correttive, in base alla configurazione. Nell'elenco riportato di seguito vengono riepilogate le informazioni necessarie per iniziare a pianificare Cloud Guard.- Destinazione: definisce l'ambito dei controlli di Cloud Guard. Il controllo di tutti i compartimenti all'interno di una destinazione avviene nello stesso modo in cui si hanno le stesse opzioni per l'elaborazione dei problemi rilevati.

- Detector: esegue controlli per identificare i potenziali problemi di sicurezza in base alle attività o alle configurazioni. Le regole seguite per identificare i problemi sono le stesse per tutti i compartimenti di una destinazione.

- Responder: specifica le azioni che Cloud Guard può eseguire quando i rilevatori identificano i problemi. Le regole per l'elaborazione dei problemi identificati sono le stesse per tutti i compartimenti di una destinazione.

Zone di sicurezza

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta dei criteri di sicurezza definita da Oracle basata su migliori prassi. Ad esempio, le risorse di una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente.Quando si creano e aggiornano risorse in una zona di sicurezza, OCI convalida le operazioni rispetto ai criteri nella ricetta della zona di sicurezza e nega le operazioni che violano uno qualsiasi dei criteri.

- Gruppi di sicurezza di rete (NSG)

È possibile utilizzare i gruppi di sicurezza di rete per definire un set di regole di entrata e uscita valide per VNIC specifiche. Consigliamo di usare i gruppi di rete NSG piuttosto che le liste di sicurezza perché i gruppi di rete consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza della tua applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, puoi selezionare una forma predefinita che fornisce una larghezza di banda fissa oppure specificare una forma (flessibile) personalizzata in cui impostare un intervallo di larghezza di banda e lasciare che il servizio scali automaticamente la larghezza di banda in base ai pattern di traffico. Grazie a entrambi i metodi, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

- Strumento E-Business Suite Cloud Manager

Oracle E-Business Suite Cloud Manager è un'applicazione basata su Web che gestisce tutti i principali flussi di automazione per Oracle E-Business Suite su OCI, inclusi il provisioning di nuovi ambienti, l'esecuzione delle attività di gestione del ciclo di vita su tali ambienti e il ripristino degli ambienti on premise.

Oracle raccomanda a tutti i clienti che intendono spostare il carico di lavoro Oracle E-Business Suite in OCI per utilizzare questo strumento di automazione per attività di migrazione diretta senza modifica, provisioning e gestione del ciclo di vita. Tuttavia, se le nostre attuali offerte di automazione non soddisfano i tuoi requisiti specifici, puoi utilizzare una procedura manuale.

- Web Application Firewall

Esistono molte implementazioni, ad esempio Customer-A, in cui i clienti devono esporre alcuni moduli applicativi per i fornitori e i partner. Potrebbe inoltre essere necessario che alcuni utenti finali si connettano dall'esterno del firewall aziendale. Per soddisfare questi requisiti, è necessario esporre alcuni endpoint dell'applicazione a Internet tramite una zona smilitarizzata (DMZ). I client/browser Web e i server comunicano mediante protocolli come HTTP, HTTPS, FTP e così via. Gli attori malintenzionati potrebbero sfruttare le vulnerabilità nel modo in cui tali protocolli vengono utilizzati.

I protocolli si trovano a livelli diversi dello stack di protocolli. Sebbene il web exploit avvenga a livello di applicazione (layer 7), può incidere su altri livelli tramite alluvioni di pacchetti (livello collegamento dati) o alluvioni SYN (livello di rete). Tuttavia, gli exploit Web a livello di applicazione stanno diventando più comuni rispetto agli attacchi a livello di rete sui server Web. Questi utilizzi Web (ad esempio inserimento SQL, script tra siti, configurazione errata della sicurezza e così via), se non gestiti, potrebbero compromettere la sicurezza e l'impatto sulla disponibilità delle applicazioni. Web Application Firewall (WAF) di OCI consente di rendere gli endpoint più sicuri monitorando e filtrando il traffico potenzialmente dannoso. Si tratta di un servizio di sicurezza globale, conforme a Payment Card Industry (PCI) basato su cloud che protegge le applicazioni dal traffico Internet dannoso e indesiderato.

Visualizza altro

Ulteriori informazioni sulla distribuzione di Oracle E-Business Suite su più tenancy.

- Documentazione relativa al prodotto e al prodotto:

- Il miglior framework per le best practice per Oracle Cloud Infrastructure

- Distribuisci Oracle E-Business Suite con i servizi cloud Palo Alto Networks Firewall ed Exadata

- Guida di Oracle E-Business Suite Cloud Manager

- Gateway di instradamento dinamico (DRG)

- Scenari di instradamento di base per il DRG avanzato

- Uso di WAF (Web Application Firewall) OCI con Oracle E-Business Suite

- Panoramica di Web Application Firewall

- Note My Oracle Support:

- Introduzione a Oracle E-Business Suite su Oracle Cloud Infrastructure (ID documento 2517025.1)

- Standard utilizzati da Oracle E-Business Suite Cloud Manager per il provisioning di Oracle E-Business Suite su Oracle Cloud Infrastructure (ID documento 2656874.1)

- Configurazione di Oracle E-Business Suite Release 12.2 in DMZ (ID documento 1375670.1)

- Configurazione di Oracle E-Business Suite R12 in DMZ (ID documento 380490.1)