Passa a LN e Infor OS su Oracle Cloud Infrastructure

Infor LN è un ERP di produzione discreta utilizzato da molte organizzazioni del mondo. In genere, una distribuzione di Infor LN sarà accompagnata da Infor OS che svolge il ruolo di strumento di trasformazione digitale in grado di applicare l'automazione, la previsione e gli insight aziendali.

Puoi utilizzare Infor LN e Infor OS con Oracle Cloud Infrastructure (OCI) per creare un vantaggio competitivo sostenibile per le distribuzioni che formano prospettive diverse e offrono ottimizzazione della struttura dei costi, pianificazione della capacità su richiesta, agilità delle implementazioni, sicurezza e tempi di immissione sul mercato più rapidi. Questa architettura di riferimento è una baseline per la distribuzione del sistema operativo Infor LN e Infor in OCI.

Architettura

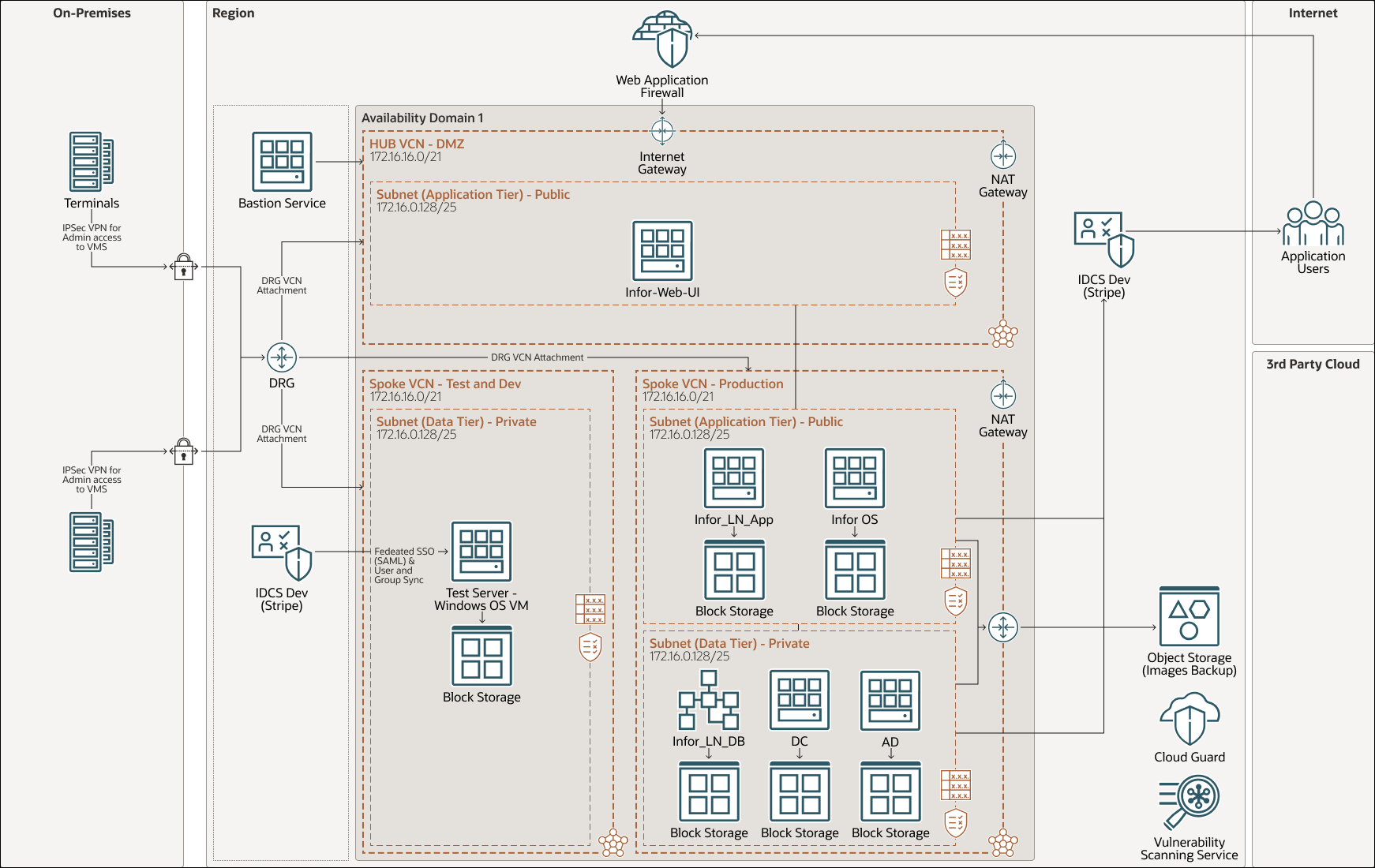

Il diagramma architettonico riportato di seguito illustra la configurazione e le risorse necessarie per la zona di destinazione per distribuire Infor LN e Infor OS in OCI. Questa architettura si basa sul presupposto che Infor LN e Infor OS condividano lo stesso database e utilizzeranno Microsoft Active Directory (AD) con il controller di dominio (DC), anche ospitato in OCI, come provider di identità. Oracle Identity Cloud Service gestirà la federazione di identificazione tra AD e Infor LN/Infor OS e l'abilitazione Single Sign-On.

Descrizione dell'illustrazione info-oci-arch.png

- Tenancy

Quando ti iscrivi a Oracle Cloud Infrastructure, Oracle crea una tenancy per la tua azienda. Una tenancy è una partizione sicura e isolata all'interno di Oracle Cloud Infrastructure in cui puoi creare, organizzare e amministrare le tue risorse cloud.

- Area

Un'area geografica di Oracle Cloud Infrastructure è una localizzazione che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy Oracle Cloud Infrastructure. Utilizzare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, puoi definire criteri che specificano gli utenti che possono accedere alle risorse e le azioni che possono eseguire.

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare errori del server fisico, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software impostata dall'utente in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, le VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che può essere definita in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono con le altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing offre la distribuzione automatica del traffico da un singolo punto di accesso a più server nel back-end. Il load balancer fornisce l'accesso a applicazioni diverse.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Gateway NAT

Il gateway NAT consente alle risorse private di una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla rete VCN al servizio Oracle si sposta attraverso il fabric di rete Oracle e non pubblica mai Internet.

- Web Application firewall

Oracle Cloud Infrastructure Web Application Firewall (Oracle WAF) è un servizio di sicurezza globale basato su cloud che protegge le applicazioni dal traffico Internet dannoso e indesiderato. Il framework WAF, completamente integrato con la console di gestione di Oracle Cloud Infrastructure, può proteggere qualsiasi applicazione Web basata su Internet e garantire un'applicazione coerente delle regole tra le applicazioni Web di un'organizzazione.

- Cloud Guard

È possibile utilizzare Oracle Cloud Guard per monitorare e gestire la sicurezza delle risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette del rilevatore che è possibile definire per esaminare le risorse per i punti deboli della sicurezza e per monitorare operatori e utenti per le attività a rischio. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette dei rispondenti che è possibile definire.

- Zona di sicurezza

Le zone di sicurezza garantiscono che le best practice di sicurezza di Oracle fin dall'inizio applicando criteri come la cifratura dei dati e la prevenzione dell'accesso pubblico alle reti per un intero compartimento. Una zona di sicurezza è associata a un compartimento con lo stesso nome e include i criteri della zona di sicurezza oppure a una "ricetta" che si applica al compartimento e ai relativi compartimenti secondari. Non è possibile aggiungere o spostare un compartimento standard in un compartimento della zona di sicurezza.

- Storage degli oggetti

Lo storage degli oggetti consente un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati quali immagini e video. Puoi memorizzare e quindi recuperare i dati direttamente da Internet o dall'interno della piattaforma cloud. È possibile scalare perfettamente lo storage senza compromettere le prestazioni o l'affidabilità dei servizi. Utilizzare lo storage standard per lo storage "hot" necessario per accedere rapidamente, immediatamente e di frequente. Utilizzare lo storage di archivio per lo storage "freddo" che si conserva per lunghi periodi di tempo e raramente o raramente si accede.

- Oracle Database Cloud Service

Oracle Database Cloud Service consente di creare, scalare e proteggere i database Oracle nel cloud. Puoi creare i database sui sistemi DB come virtual machine con volumi a blocchi, entrambi in grado di garantire performance elevate e prezzi contenuti. Il servizio abilita inoltre il supporto per l'implementazione Oracle RAC "cloud-first" sui server virtual machine a livello di rete cloud virtuale.

- Gateway Internet

Gateway Internet come router virtuale opzionale che collega il perimetro della VCN a Internet. Per utilizzare il gateway, è necessario che gli host di entrambe le estremità della connessione dispongano di indirizzi IP pubblici per l'instradamento. Le connessioni che hanno origine nella VCN e sono destinate a un indirizzo IP pubblico (all'interno o all'esterno della VCN) passano attraverso il gateway Internet. Le connessioni che hanno origine esterna alla VCN e sono destinate a un indirizzo IP pubblico all'interno della VCN passano attraverso il gateway Internet.

- Gateway di instradamento dinamico (DRG)

Un DRG agisce da router virtuale, fornendo un percorso per il traffico tra le reti on premise e i VCN e può essere utilizzato anche per instradare il traffico tra i VCN. Utilizzando tipi diversi di allegati, è possibile costruire topologie di rete personalizzate utilizzando componenti in aree e tenancy diverse. A ogni allegato DRG è associata una tabella di instradamento che viene utilizzata per instradare i pacchetti che entrano nel gateway DRG all'hop successivo. Oltre agli instradamenti statici, gli instradamenti delle reti collegate vengono importati dinamicamente nelle tabelle di instradamento DRG utilizzando distribuzioni di instradamento di importazione facoltative.

- Servizio bastion

Oracle Cloud Infrastructure Bastion offre un accesso limitato e limitato nel tempo alle risorse di destinazione che non hanno endpoint pubblici. I bastion consentono agli utenti autorizzati di connettersi da indirizzi IP specifici alle risorse di destinazione utilizzando le sessioni SSH (Secure Shell). Quando connesso, gli utenti possono interagire con la risorsa di destinazione utilizzando qualsiasi software o protocollo supportato da SSH. Ad esempio, è possibile utilizzare il protocollo RDP (Remote Desktop Protocol) per connettersi a un host Windows oppure utilizzare Oracle Net Services per connettersi a un database.

- Servizio cloud di Identitye

Oracle Identity Cloud Service (IDCS) è una soluzione Identity-as-a-Service (IDaaS) disponibile in Oracle Public Cloud (OPC). È stato progettato per estendere i controlli aziendali automatizzando il provisioning e l'annullamento del provisioning degli account PaaS e SaaS, semplificando l'esperienza utente per l'accesso alle applicazioni cloud offrendo perfetta integrazione con i servizi di autenticazione e le aree di memorizzazione delle identità aziendali e facilitando le attività di conformità grazie a report chiari sull'uso delle applicazioni cloud.

Suggerimenti

- VCN

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono ad altre reti (in Oracle Cloud Infrastructure, il data center on premise o un altro provider cloud) a cui si desidera impostare connessioni private.

Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Durante la progettazione delle subnet, prendi in considerazione i requisiti di flusso del traffico e sicurezza. Associare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

Utilizza subnet regionali.

- Sicurezza

Utilizza Oracle Cloud Guard per monitorare e gestire in modo proattivo la sicurezza delle tue risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette del rilevatore che è possibile definire per esaminare le risorse per i punti deboli della sicurezza e per monitorare operatori e utenti per le attività a rischio. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette dei rispondenti che è possibile definire.

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta definita da Oracle di criteri di sicurezza basati sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando crei e aggiorna le risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni rispetto ai criteri nella ricetta della zona di sicurezza e nega le operazioni che violano qualsiasi criterio.

- Cloud Guard

Duplica e personalizza le ricette predefinite fornite da Oracle per creare ricette di rilevamento e rispondenti personalizzate. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre il carico amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Zone di sicurezza

Duplica e personalizza le ricette predefinite fornite da Oracle per creare ricette di rilevamento e rispondenti personalizzate. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre il carico amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita applicabili a VNIC specifiche. Si consiglia di utilizzare i gruppi di NSG anziché gli elenchi di sicurezza, in quanto i gruppi di NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita applicabili a VNIC specifiche. Si consiglia di utilizzare i gruppi di NSG anziché gli elenchi di sicurezza, in quanto i gruppi di NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, è possibile selezionare una forma predefinita che fornisce una larghezza di banda fissa o specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e lasciare che il servizio ridimensioni la larghezza di banda automaticamente in base ai pattern di traffico. Grazie a entrambi gli approcci, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

Considerazioni

Quando si distribuisce questa architettura di riferimento, tenere presenti i fattori riportati di seguito.

- Ambienti

Questa architettura considera l'ambiente per test e sviluppo per Infor-LN e Infor-OS in un unico computer. Nell'ambiente di produzione viene applicato un modello singleton senza ridondanza.

- Sicurezza

L'accesso VPN viene mantenuto per facilitare l'accesso da qualsiasi terminale on premise alle risorse OCI. Accesso a Internet protetto da Web Application Firewall. L'accesso a livello di applicazione viene gestito da IDCS

- Disponibilità

Questa architettura si basa su nodi singoli sia per Infor-LN che per Infor-OS. Questa distribuzione può essere estesa per implementare l'impostazione dell'alta disponibilità per entrambe le applicazioni

- Costo

Questa architettura ha considerato un modo conveniente per la distribuzione dal punto di vista delle risorse. Un ambiente per Inofr-LN e Infor-OS per non produzione e un singolo server per ogni applicazione in produzione con un database consolidato.