Informazioni sull'impostazione di una topologia multilivello sicura

Utilizzare i blocchi di base di Terraform forniti in questa soluzione per implementare la struttura di base di una topologia di rete sicura che supporta un ambiente multiutente. La creazione di questa topologia di base e il relativo tuning in base alle esigenze aziendali consentono di risparmiare tempo e sforzi significativi.

Prima di iniziare

Architettura

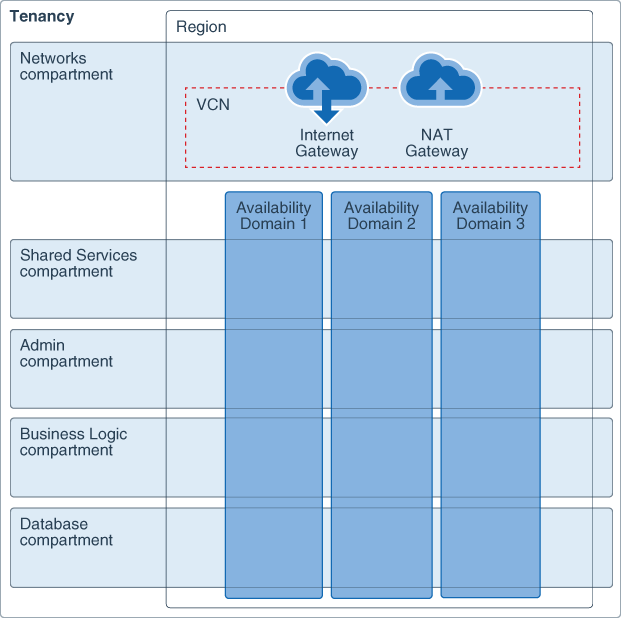

L'architettura di questa soluzione organizza le risorse in compartimenti separati in base al gruppo di utenti che gestisce le risorse.

Descrizione dell'illustrazione Multi-ier-network-architecture.png

Di seguito sono riportate le risorse disponibili in questa architettura. È possibile personalizzare l'architettura in base alle proprie esigenze.

- La rete cloud virtuale (VCN) e i gateway si trovano nel compartimento di reti. È possibile creare le subnet nei compartimenti che contengono le risorse che utilizzano le subnet.

- È possibile accedere alle risorse che si collegano a una subnet pubblica, ad esempio un host di base, dalla rete Internet pubblica mediante il gateway Internet. Se si verifica un problema di sicurezza della rete, ad esempio un attacco di tipo servizio negato distribuito (DDoS), è possibile bloccare tutto il traffico nella rete VCN terminando il gateway.

- Le risorse di una subnet privata possono accedere alla rete Internet pubblica tramite il gateway NAT. Ad esempio, un'istanza di computazione in una subnet privata può recuperare le patch da un sito esterno mediante il gateway NAT.

- Il compartimento di Shared Services contiene le risorse condivise nella topologia.

- Gli host di base si trovano nel compartimento di amministrazione.

- Il compartimento Business Logic contiene i Web server, gli Application Server e i load balancer.

- I database si trovano nel compartimento Database.

I criteri definiti, non mostrati nel diagramma dell'architettura, regolano il livello di accesso di ogni gruppo di utenti alle risorse di un compartimento.

Nota

- Le risorse di questa architettura vengono distribuite tra tre domini di disponibilità (AD). In un'area con un ambiente AD, è possibile distribuire le istanze di calcolo tra i domini di errore all'interno di AD per l'alta disponibilità.

- Tutti i compartimenti di questa architettura sono di pari livello, ma puoi impostare una gerarchia di compartimenti.

- Per semplicità, il diagramma dell'architettura mostra una sola area. I compartimenti si estendono su tutte le aree.

Informazioni sui servizi e sui ruoli richiesti

Sono richiesti i servizi e le autorizzazioni seguenti:

È necessaria una sottoscrizione a Oracle Cloud Infrastructure.

Per creare le risorse richieste, è necessario disporre delle credenziali che soddisfano le condizioni riportate di seguito.

-

È necessario essere nel gruppo

Administratorso in qualsiasi gruppo che disponga dell'autorizzazione per creare compartimenti. -

Se si desidera creare le risorse in compartimenti esistenti, è necessario essere in un gruppo che abbia l'autorizzazione a definire un criterio per tali compartimenti e gestire le reti VCN in essi contenuti.

-

Se si desidera creare token di autenticazione e chiavi API, è necessario essere un utente locale, ovvero un utente creato da un amministratore in Oracle Cloud Infrastructure Identity and Access Management. In alternativa, è necessario essere un utente sincronizzato creato automaticamente da un provider di identità federato.