Definisci requisiti carico di lavoro

Requisiti comunicazione

Gateway di comunicazione OCI

Selezionare i gateway di comunicazione appropriati in base ai requisiti del carico di lavoro dalla tabella seguente:

| Funzione | Gateway consigliato | Commenti |

|---|---|---|

| Il traffico in entrata e in uscita da OCI può essere avviato da OCI o da Internet | Gateway Internet | Sono necessarie una subnet pubblica e una risorsa con IP pubblico |

| Le risorse in OCI accedono a Internet in modo sicuro | Gateway NAT | Solo il traffico avviato dall'interno della subnet è consentito tramite il gateway NAT |

| Accesso a Oracle Cloud Infrastructure Object Storage o ad altri servizi in Oracle Service Network | Gateway del servizio | Esempi di servizi sono servizio di gestione del sistema operativo, Oracle Linux o Yum Service. Per un elenco completo dei servizi supportati in OSN, vedere la sezione Esplora

|

| Connessione tra OCI e on-premise e tra VCN | DRG | Un router virtuale connette le reti VCN e le posizioni in locale tramite un punto di connessione centrale e si connette anche tra aree e tenancy diverse |

Connettività tra VCN

Oracle consiglia di utilizzare i DRG per la connettività tra le VCN. DRG fornisce un percorso scalabile per la connettività non solo tra le reti VCN, ma anche da ambienti on-premise e altri cloud. L'importazione di instradamento dinamico riduce la complessità della gestione. Per esigenze di routing specifiche tra due VCN, utilizzare un Local Peering Gateway (LPG). È possibile utilizzare sia DRG che GPL insieme a seconda delle esigenze.

I tre esempi seguenti di connettività tra VCN utilizzano un GPL o un DRG:

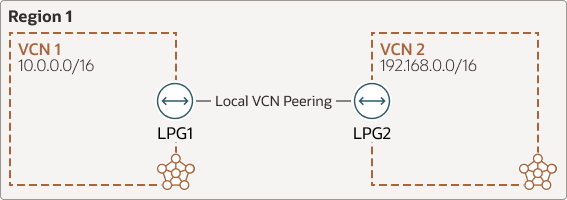

Local Peering gateway (LPG)

L'immagine seguente mostra un'area con due reti VCN che utilizzano GPL per il peering locale:

Entrambe le VCN devono trovarsi nella stessa area OCI e puoi avere fino a 10 LPG per ogni VCN.

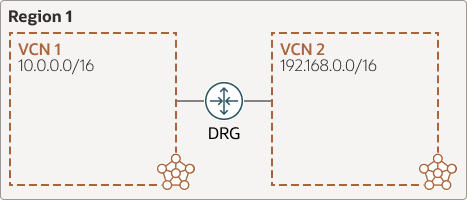

Gateway di instradamento dinamico (DRG)

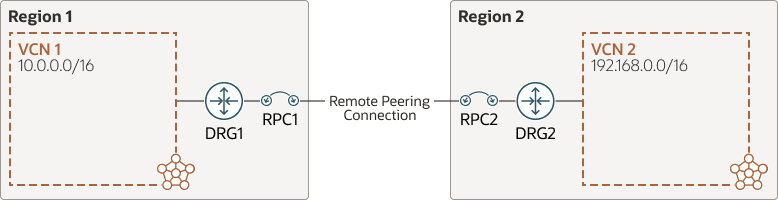

I DRG connettono VCN all'interno o tra più aree e consentono fino a 300 collegamenti per ogni DRG. I DRG forniscono semplici opzioni di routing, oltre ai percorsi statici. Gli instradamenti dalle reti collegate vengono importati dinamicamente nelle tabelle di instradamento DRG utilizzando le distribuzioni di instradamento di importazione.

L'immagine seguente mostra un'area con due VCN connesse da un DRG nella stessa area:

L'immagine seguente mostra un'area con due VCN che utilizzano il gateway DRG con due VCN connessi tra aree separate:

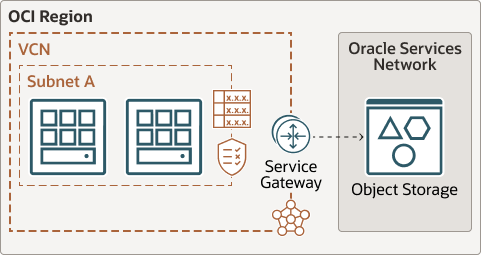

Accedere a Oracle Services Network (OSN)

OSN è una rete concettuale in OCI riservata ai servizi Oracle.

L'architettura riportata di seguito mostra una VCN che accede alla rete OSN senza che il traffico passi su Internet tramite un gateway di servizi.

Considera le seguenti opzioni e decidi come instradare il tuo traffico:

- Utilizzare un gateway di servizi per instradare il traffico privato a OSN senza attraversare Internet.

- I servizi (come lo storage degli oggetti) dispongono di IP pubblici raggiungibili tramite Internet. Utilizza endpoint privati (PE) per mantenere il traffico all'interno della rete OCI.

- Quando si aggiunge un instradamento a OSN, decidere se si desidera consentire alla rete di utilizzare tutti i servizi OCI o solo OCI Object Storage per i backup del database.

- Prendi in considerazione gli endpoint privati (PE) per l'accesso diretto e privato da VCN o data center on-premise. Ad esempio, puoi configurare lo storage degli oggetti OCI con un PE raggiungibile dall'interno di una VCN o da un'area on premise su un indirizzo IP privato.

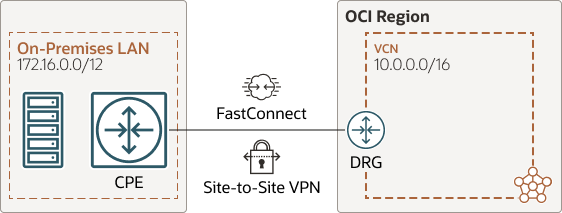

Requisiti di connettività ibrida e multicloud

Connetti OCI alle reti on-premise in base alle tue esigenze utilizzando una delle seguenti opzioni di connettività:

- OCI FastConnect utilizza una connessione dedicata per larghezza di banda e latenza fisse. Oracle consiglia di utilizzare connessioni ridondanti per la resilienza.

- OCI Site-to-Site VPN utilizza Internet come vettore e può utilizzare anche FastConnect. La larghezza di banda, la latenza e la disponibilità possono variare a causa dei circuiti Internet pubblici. Oracle consiglia di utilizzare tunnel ridondanti.

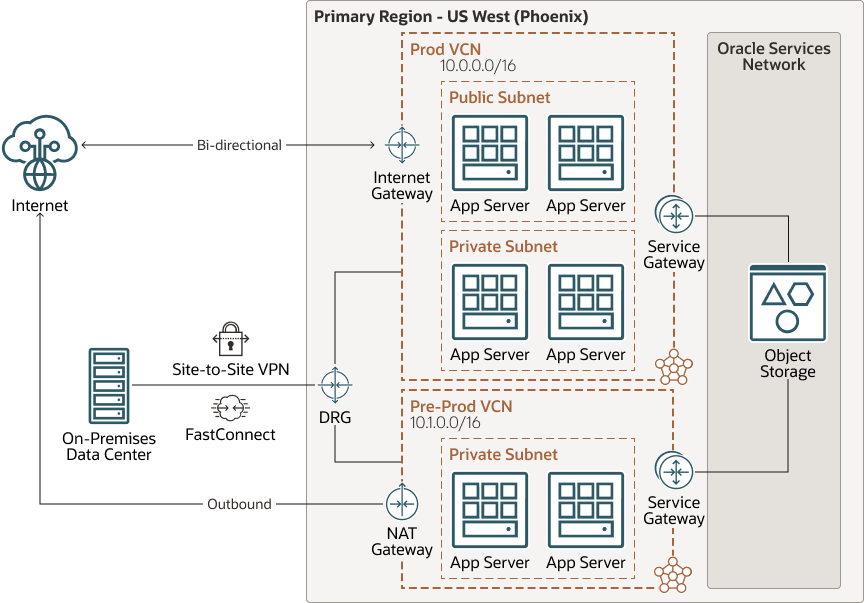

Il diagramma seguente mostra un esempio di architettura di connessione di un ambiente on-premise a OCI utilizzando una VPN site-to-site o FastConnect:

Oracle consiglia di utilizzare FastConnect per le connessioni primarie con VPN come backup per i carichi di lavoro di produzione. FastConnect è disponibile a velocità variabili fino a 400 Gbps, a seconda dell'area geografica e dei partner.

Per impostare la connettività, effettuare le operazioni riportate di seguito.

- Impostare un circuito virtuale con peering pubblico solo per l'accesso OSN.

- Utilizza il peering privato per una connessione privata alle risorse nelle reti VCN.

- Utilizza la VPN site-to-site (con IPSec) per la cifratura del traffico all'interno del peering privato FastConnect.

Nota

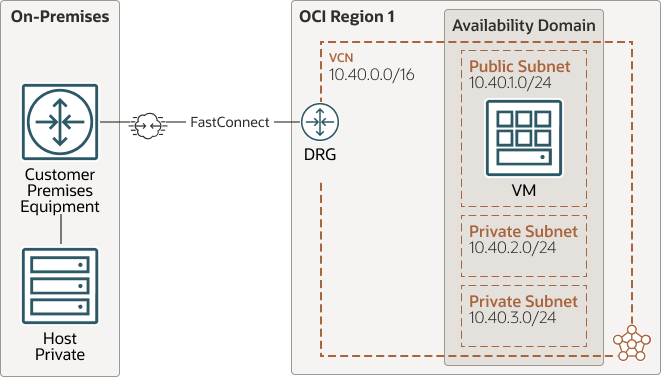

Oracle consiglia di utilizzare hardware ridondante per tutte le connessioni.Connessione alle reti in locale mediante OCI FastConnect

Oracle consiglia di utilizzare FastConnect con VPN come backup come connessioni primarie per i carichi di lavoro di produzione. Utilizza la VPN da sito a sito come connessione di backup per FastConnect, quindi la connessione primaria è FastConnect e il backup è VPN. Le velocità di connessione disponibili sono 1 Gbps, 10 Gbps o 100 Gbps.

- Impostare un circuito virtuale con peering pubblico, se è necessario solo accedere a OSN.

- Utilizzare la VPN Site-to-Site OCI che utilizza IPSec per la cifratura del traffico oltre al peering pubblico FastConnect.

- Utilizza il peering privato quando hai bisogno di una connessione privata alle risorse nelle reti VCN OCI.

Nota

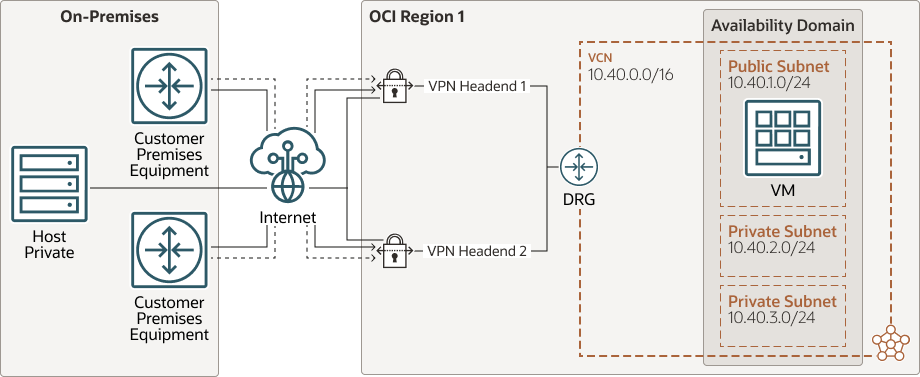

Oracle consiglia di utilizzare il doppio dell'apparecchiatura per la ridondanza.Connessione alle reti on premise mediante la VPN Site-to-Site OCI

Il diagramma riportato di seguito mostra un'architettura con apparecchiature ridondanti Customer-premise (CPE) e una connessione OCI utilizzando una VPN site-to-site:

Le prestazioni della VPN da sito a sito possono variare a seconda del traffico Internet. Come per FastConnect, configura una VPN site-to-site con tunnel ridondanti e, ove possibile, anche con dispositivi CPE ridondanti. Oracle fornisce due endpoint VPN per ogni connessione VPN da sito a sito.

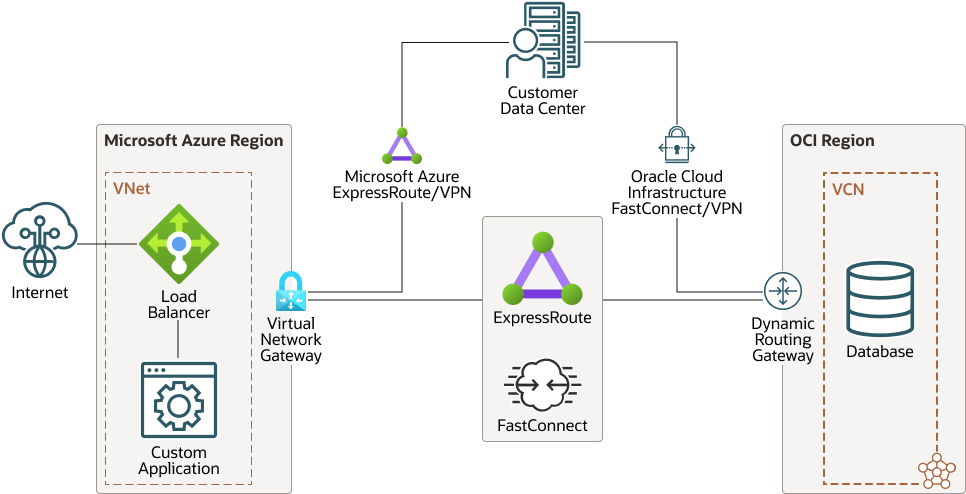

Oracle Interconnect per Microsoft Azure

Il diagramma seguente mostra un esempio di architettura di un database Oracle in un'area OCI e l'applicazione in Azure:

La latenza è importante per una buona esperienza utente con tempi di risposta migliori. Oracle e Azure hanno punti di integrazione in diverse sedi in tutto il mondo. Ciò semplifica l'integrazione e riduce anche la latenza, il che rende possibile avere una soluzione che si estende tra i cloud utilizzando FastConnect e Azure ExpressRoute.

Puoi abilitare l'accesso tra i cloud configurando sia dal portale di Azure, ExpressRoute che dalla console OCI, FastConnect. È sufficiente impostare il circuito virtuale 1x poiché l'interconnessione Azure dispone di ridondanza integrata utilizzando, ove possibile, la diversità fisica di hardware e posizione. Non è previsto alcun costo del traffico tra Azure e OCI (costo di uscita) se si utilizza una SKU locale e si seleziona la velocità minima di connessione Azure ExpressRoute da 1 Gbps. Le interconnessioni sono costruite dove Azure e OCI si trovano vicine l'una all'altra per consentire una bassa latenza tra i cloud.

Nota

Non tutte le regioni hanno questa capacità. Utilizzare un provider di servizi di rete in altre aree.Se si desidera effettuare la connessione a Microsoft Azure, vedere Accesso a Microsoft Azure.

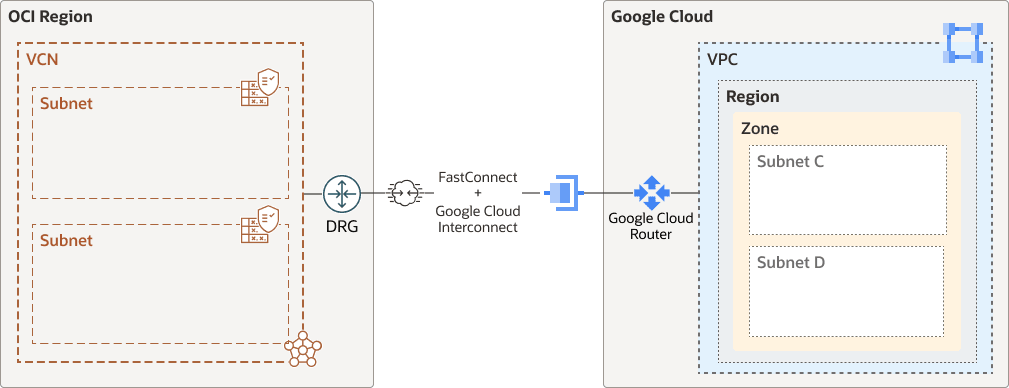

Oracle Interconnect for Google Cloud

Il seguente diagramma dell'architettura mostra una connessione tra OCI e Google Cloud.

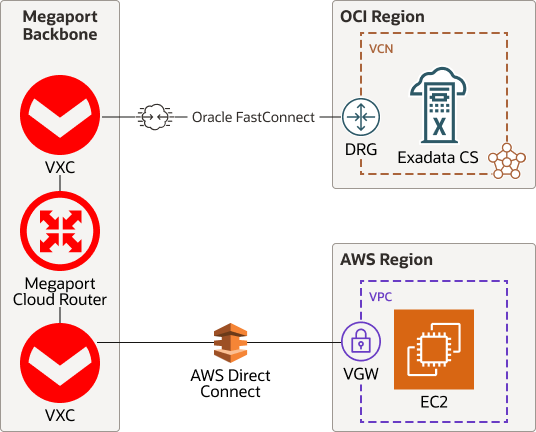

Connettiti ad AWS e ad altre piattaforme cloud

Il diagramma seguente mostra una connessione tra OCI e AWS utilizzando il nostro partner di connessione Megaport:

Puoi anche prendere in considerazione una connessione VPN diretta tra AWS e OCI.

Requisiti di resilienza

Valuta la tua necessità di resilienza regionale da interruzioni e prendi in considerazione una distribuzione in più aree.

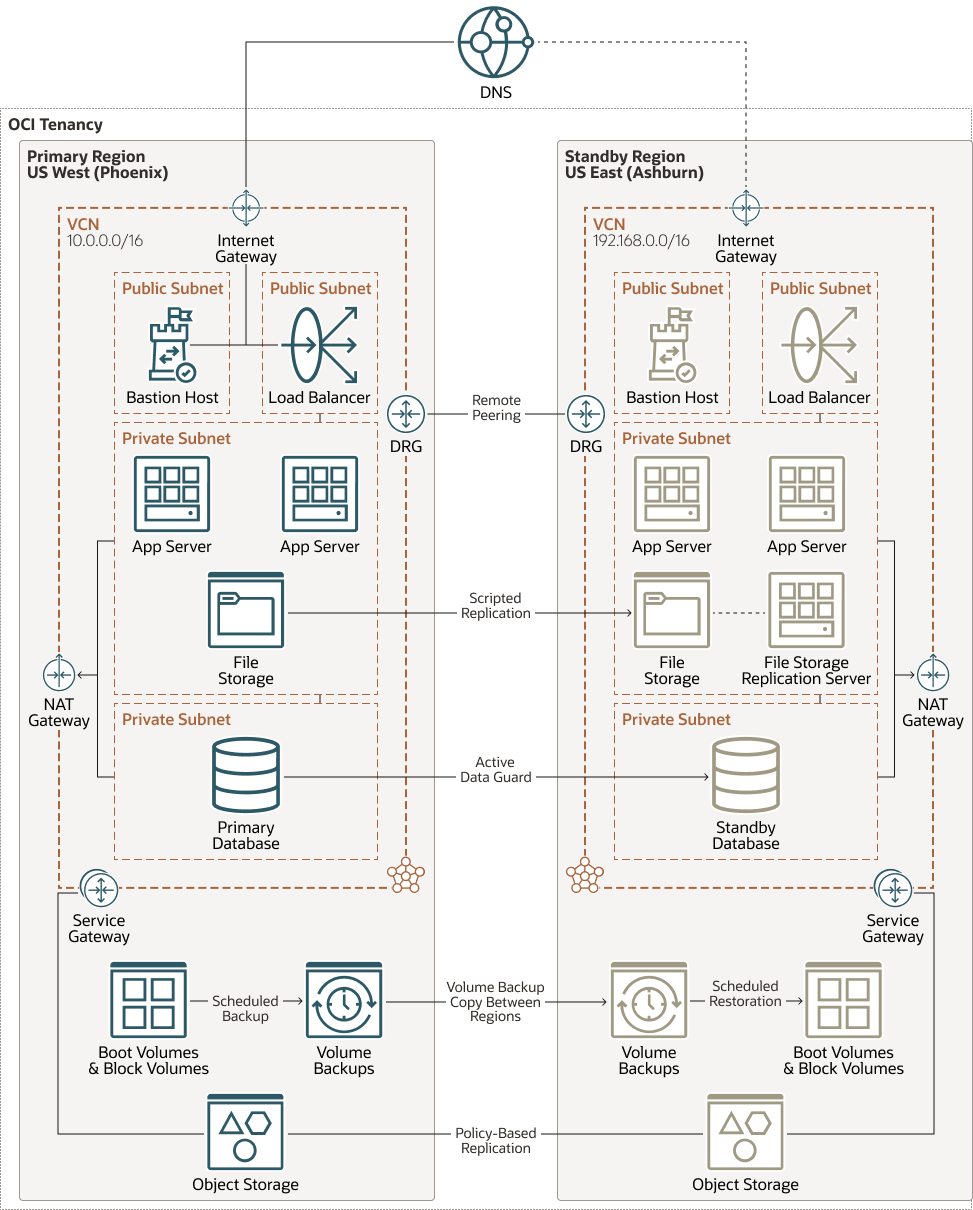

Distribuzione multiregione

Il diagramma riportato di seguito mostra la replica dei dati tra una region primaria e una standby:

Descrizione dell'illustrazione multi-region-deployment-full-arch.png

Bilanciamento del carico

Utilizza un load balancer (pubblico o privato) per ottimizzare la distribuzione del traffico. Diversi server backend.

Load balancer

Un load balancer standard per i server Web rivolti al pubblico può arrestare il traffico SSL o passarlo al backend. Utilizza forme flessibili tra la larghezza di banda minima e massima a seconda del traffico.

Puoi impostare un load balancer pubblico o privato sul livello 4/7, TCP/HTTP.

Load balancer di rete

Servizio gratuito che fornisce un bilanciamento del carico pass-through senza proxy, latenza ultrabassa e con throughput elevato. I load balancer di rete sono ottimizzati per le connessioni con tempi di esecuzione lunghi in giorni o mesi con connessioni allo stesso server backend, il che è ottimale per il database.

I load balancer di rete garantiscono che i servizi rimangano disponibili indirizzando il traffico solo a server in buono stato in base ai dati del protocollo IP (layer 3/4).

Per ulteriori informazioni, vedere l'argomento Confronto tra load balancer e load balancer di rete nella documentazione OCI collegata in Scopri di più.

Requisiti di sicurezza

Firewall applicazione Web OCI

- Controllo dell'accesso

- Gestione bot

- Regole di protezione

- Limiti di frequenza

- Applicazioni cliente

Nota

Utilizza WAF per proteggere qualsiasi endpoint che si interfaccia con Internet e garantire un'applicazione coerente delle regole di sicurezza tra le applicazioni.Per ulteriori informazioni, esamina sia la policy WAF OCI (soluzione regionale) che la policy di modifica (soluzione globale).

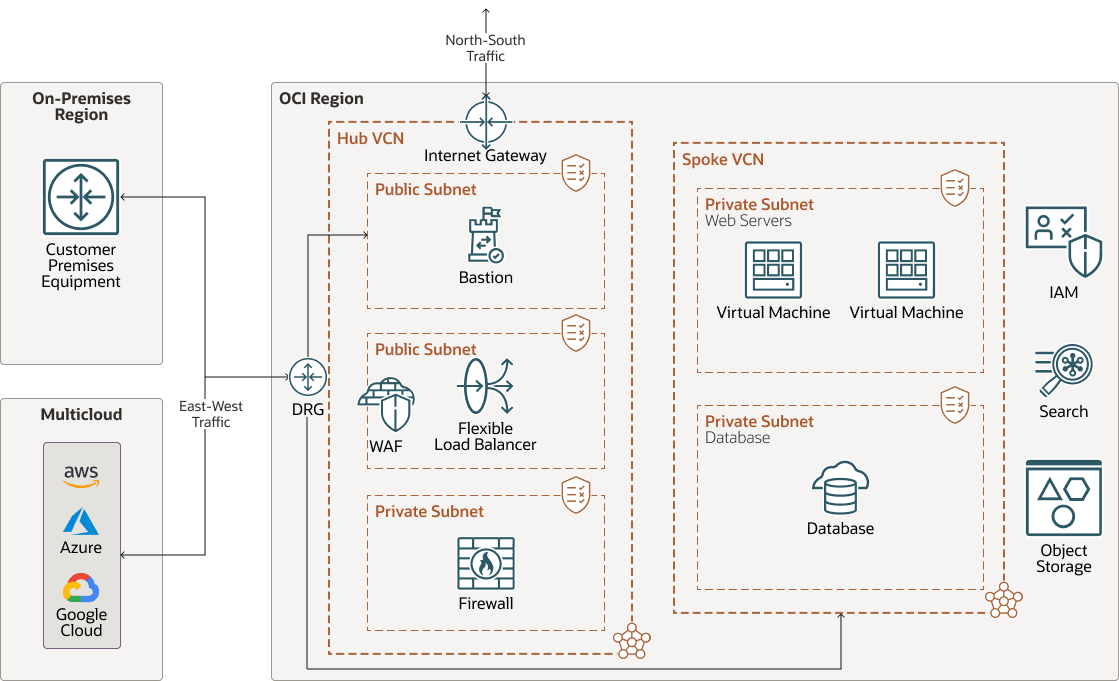

OCI Network Firewall

Il diagramma riportato di seguito mostra una struttura di inserimento supportata di OCI Network Firewall che consente di utilizzare un singolo OCI Network Firewall per gestire sia i pattern di traffico nord-sud (internet-bound) che est-ovest (inter-VCN e on-premise):

In questa architettura, un firewall di rete OCI distribuito all'interno di una VCN centrale dell'hub ispeziona e protegge i flussi di traffico in entrata da Internet, in uscita a Internet e da un'area on premise.

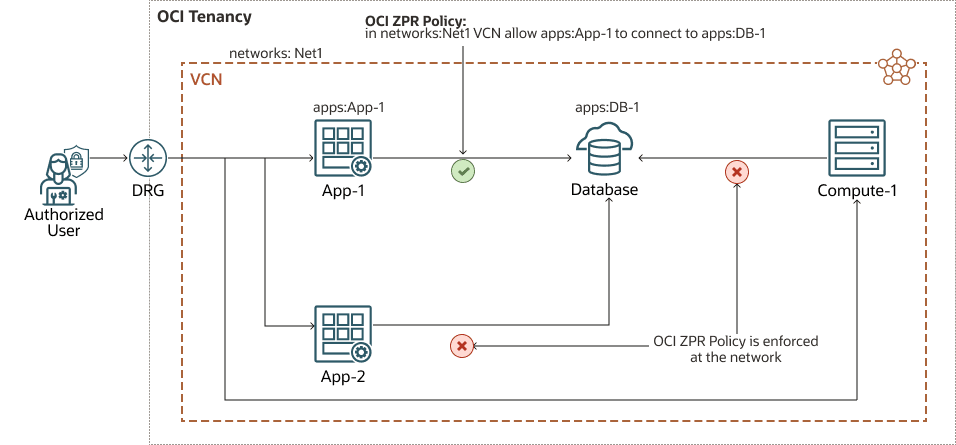

Zero Trust Packet Routing

Il diagramma riportato di seguito mostra i criteri di sicurezza della rete gestiti in modo indipendente dall'architettura di rete sottostante per ridurre il rischio di accesso non autorizzato.

Gli amministratori della sicurezza possono definire rapidamente criteri di accesso basati sugli intenti. È consentito solo il traffico esplicitamente consentito, rendendo impossibile l'accesso non autorizzato. Questo approccio semplifica la gestione della sicurezza di rete e i processi di audit.