Identificare la topologia e le specifiche VCN

Architettura di rete singola

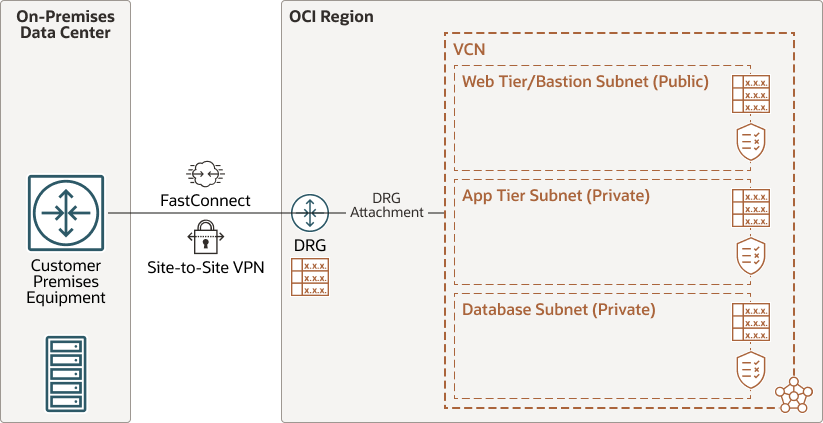

Il seguente diagramma mostra un esempio di architettura a rete singola:

Nota

Oracle consiglia di utilizzare Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) o OCI Network Firewall per motivi di sicurezza se si dispone di applicazioni che interagiscono con Internet (IP pubblici).Architettura di reti hub and spoke

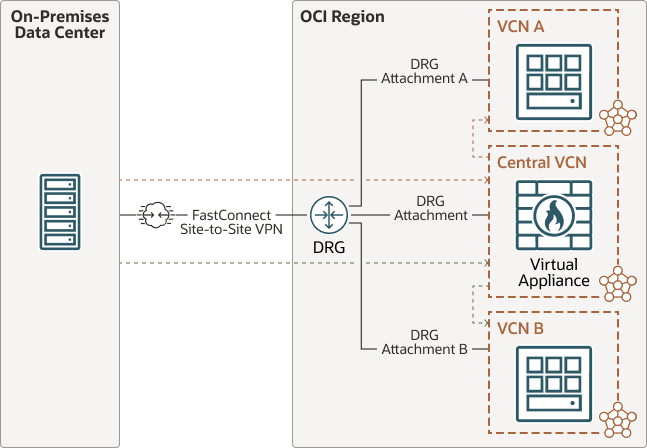

Il seguente diagramma mostra un esempio di utilizzo di un'architettura di rete hub-and-spoke:

L'architettura di rete hub e spoke è l'architettura consigliata da Oracle per la maggior parte delle distribuzioni. Utilizza l'architettura di rete hub-and-spoke se la tua azienda richiede uno o più dei seguenti elementi (non un elenco esclusivo):

- Utilizzare (o pianificare di utilizzare) più VCN per separare i carichi di lavoro.

- Centralizza il traffico indirizzato a Internet in una VCN hub, in cui vengono gestiti firewall di rete, load balancer che si interfacciano con Internet, WAF e risorse del gateway Internet.

- Mantieni la separazione della rete per ambienti di produzione, test e sviluppo.

Specifiche delle reti cloud virtuali

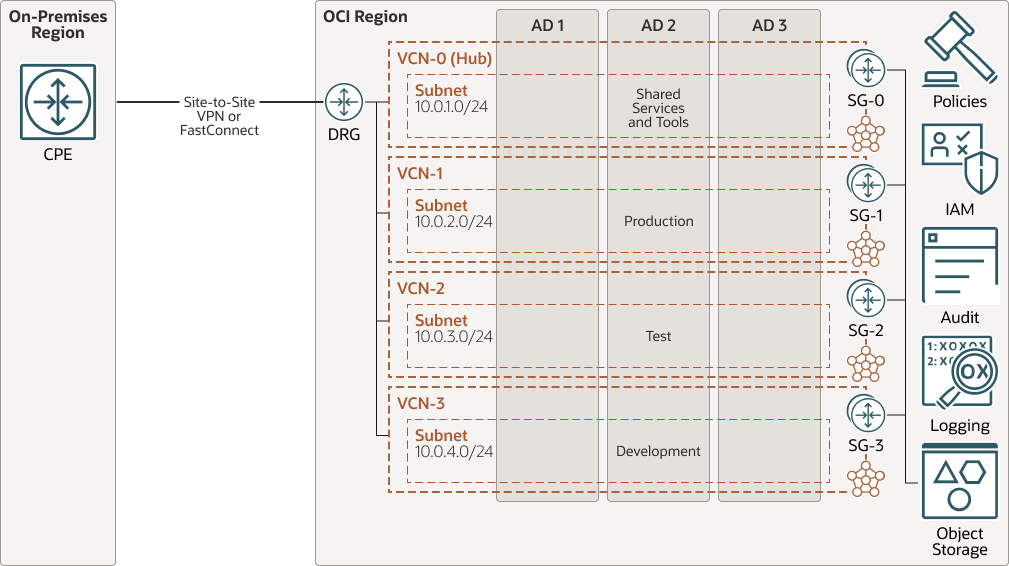

L'immagine riportata di seguito mostra come ottimizzare l'uso dei domini di disponibilità per le progettazioni ad alta disponibilità.

Oracle consiglia di:

- Utilizzo di subnet regionali che si estendono su tutti i domini di disponibilità per l'alta disponibilità.

- Creazione di VCN separate per carichi di lavoro diversi.

Nota

Per le aree con un singolo dominio di disponibilità, utilizza i domini di errore per migliorare la resilienza.

Ridimensiona la VCN o le subnet

Pianifica le tue VCN per un'espansione futura e seleziona un intervallo di indirizzi IP che evita la sovrapposizione con le tue reti on-premise o di altre reti.

La tabella seguente fornisce indicazioni su come dimensionare le reti VCN in base alle proprie esigenze.

| Dimensione VCN | Maschera di rete | Dimensione subnet | Numero di subnet nella VCN | IP utilizzabili per subnet |

|---|---|---|---|---|

| Piccola | /24 | /27 | 8 | 29 |

| Media | /20 | /24 | 16 | 253 |

| Grande | /18 | /22 | 16 | 1.021 |

| Molto grande | /16 | /20 | 8 | 4.093 |

Sottoreti diverse all'interno di una VCN possono utilizzare dimensioni di blocchi CIDR diverse per l'ottimizzazione per esigenze specifiche del carico di lavoro.

Nota

OCI riserva tre indirizzi IP in ogni subnet.Liste di sicurezza e gruppi di sicurezza di rete

Le liste di sicurezza consentono di definire un set di regole di sicurezza che si applicano a tutte le risorse in una subnet.

Utilizza i gruppi NSG per una sicurezza più granulare a livello di applicazione. I gruppi NSG consentono di definire regole per VNIC specifiche, load balancer, sistemi di database e così via.

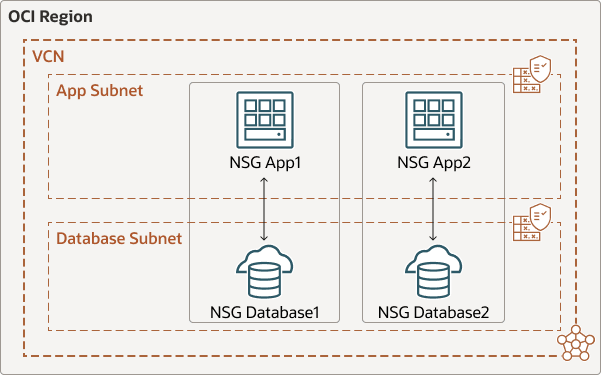

L'immagine riportata di seguito mostra un esempio di come separare l'architettura della subnet della VCN dai requisiti di sicurezza utilizzando i gruppi di sicurezza di rete e consentire solo alle risorse che utilizzano la connessione NSG_DB1 alla risorsa utilizzando NSG_App1.

È possibile utilizzare sia le liste di sicurezza che i gruppi NSG per controllare l'accesso alle risorse sia nelle subnet private che in quelle pubbliche. Se si utilizzano sia i gruppi NSG che le liste di sicurezza, il risultato saranno le regole di riepilogo combinate del gruppo NSG e della lista di sicurezza.

Oracle consiglia di utilizzare i gruppi NSG per effettuare le operazioni riportate di seguito.

- Separa l'architettura della subnet VCN dai requisiti di sicurezza dell'applicazione.

- Definisce un set di regole di entrata e uscita che si applicano a VNIC specifiche.

Suggerimento

Se si utilizzano le liste di sicurezza, Oracle consiglia di utilizzare una singola lista di sicurezza per ogni subnet anziché una lista combinata per tutte le subnet.Tabelle di instradamento

Suggerimento

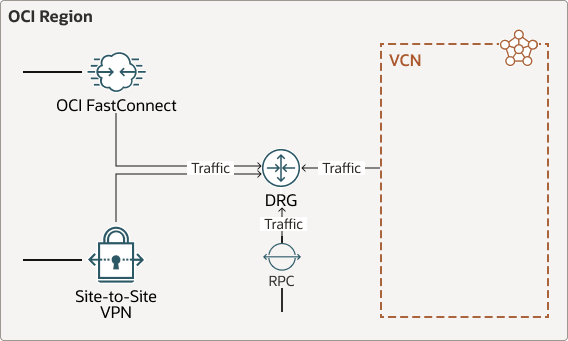

Oracle consiglia di importare instradamenti utilizzando le distribuzioni di instradamento di importazione.Il diagramma riportato di seguito mostra le tabelle di instradamento associate a livello di DRG.

Le tabelle di instradamento a livello di DRG gestiscono:

- Collegamenti a VCN

- Collegamenti a FastConnect/Cirtual Circuit

- Allegati IPSec/VPN

- Collegamenti alla connessione peering remoto (RPC)

Nota

Un instradamento statico in una tabella di instradamento non può puntare ai collegamenti FastConnect o IPsec; utilizzare invece la distribuzione di instradamento importazione.In una VCN/subnet utilizzare gli instradamenti statici per indirizzare il traffico verso i gateway. Assegnare singole tabelle di instradamento a ogni subnet per controllare il traffico in uscita. Le risorse all'interno della stessa VCN possono comunicare senza instradamenti espliciti (instradamento implicito), ma devono essere in vigore regole di sicurezza appropriate.

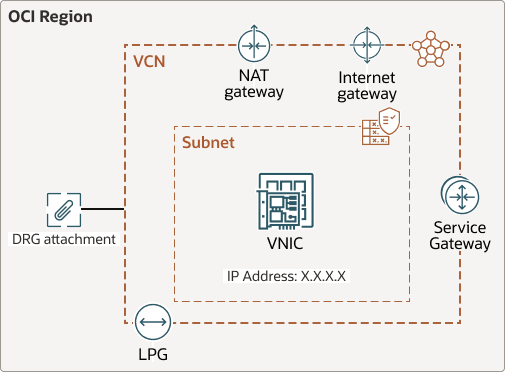

Il diagramma riportato di seguito mostra i gateway in cui è possibile associare le tabelle di instradamento e altre risorse.

Le tabelle di instradamento vengono in genere associate per ogni subnet per controllare il traffico da ogni subnet specifica. È possibile configurare l'instradamento avanzato dalle risorse all'interno della subnet o verso le risorse all'interno di una subnet.

Le tabelle di instradamento possono essere associate a:

- Subnet

- VCN (ingress), collegata al collegamento DRG. In genere viene utilizzato per forzare il traffico verso un firewall.

- Gateway Internet

- Gateway NAT

- Gateway del servizio

- LPG

- VNIC

- Indirizzo IP