Distribuire un sistema ERP utilizzando il banner Ellucian

Il banner Ellucian è un sistema ERP (Enterprise Resource Planning) per gli istituti di istruzione universitaria. Include le opzioni self-service per studenti, personale e amministratori per accedere alle funzioni di cui hanno bisogno in qualsiasi momento e da qualsiasi dispositivo. Oracle Cloud Infrastructure, con un portafoglio completo di servizi di infrastruttura e piattaforma, è il cloud pubblico ideale per la distribuzione del banner Ellucian.

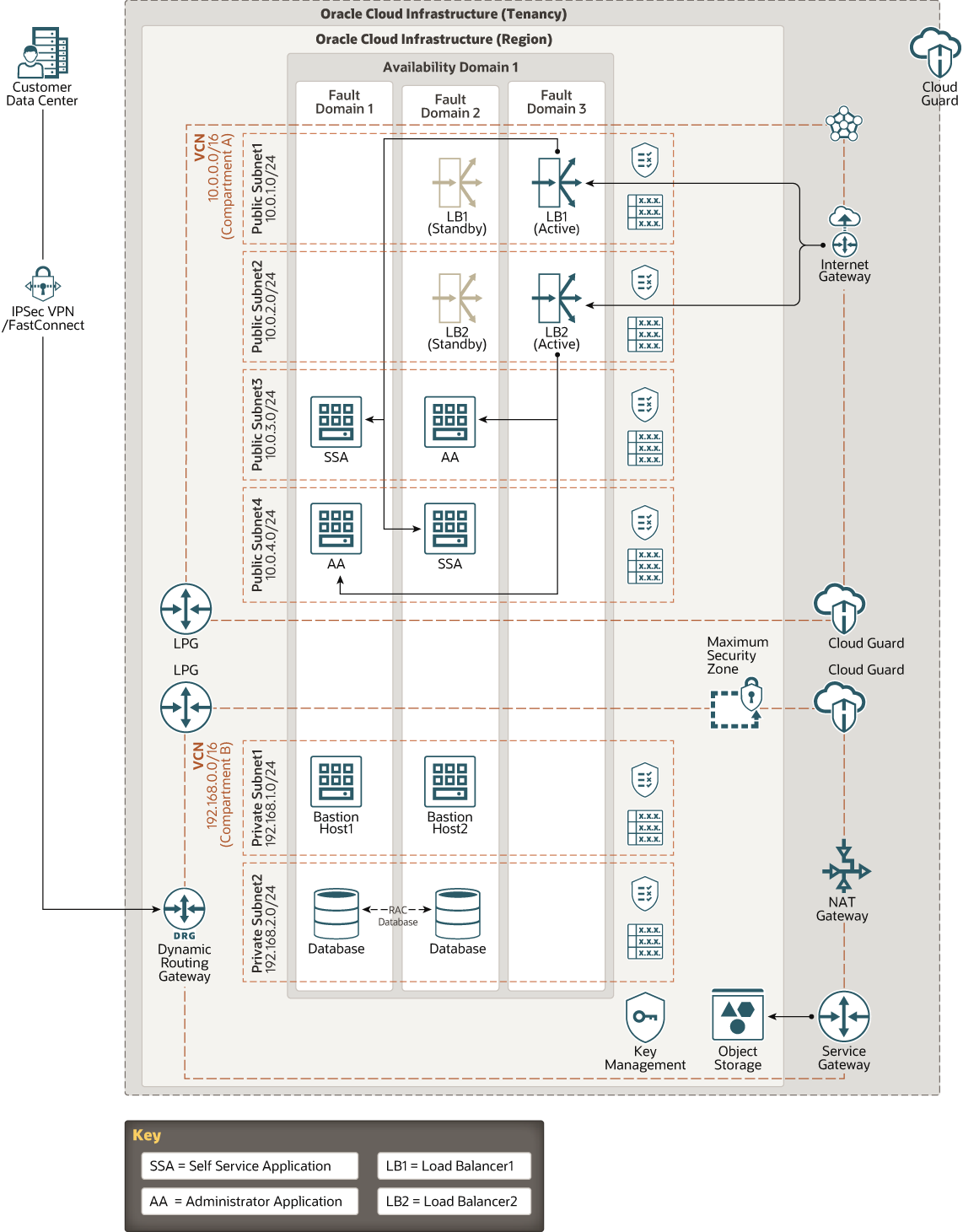

Architettura

Questa architettura di riferimento a più livelli contiene le risorse dell'infrastruttura necessarie per distribuire le istanze ad alta disponibilità delle applicazioni Banner Ellucian in Oracle Cloud Infrastructure.

- I load balancer a doppio nodi vengono utilizzati per il traffico in entrata da utenti e amministratori. I nodi di ciascun load balancer si trovano in domini di errore separati.

- Due host di base consentono agli utenti interni di accedere in modo sicuro alle risorse del cloud.

- Le istanze di calcolo per ospitare le applicazioni vengono distribuite tra due domini di errore. Ogni applicazione è ospitata in due istanze di computazione, collegate a subnet separate.

- Le applicazioni utilizzano un database a due nodi collegato a una subnet privata. Viene eseguito il provisioning di ogni nodo di database in un dominio di errore distinto, con Oracle Data Guard utilizzato per l'alta disponibilità.

- Le zone di sicurezza del compartimento applicano i requisiti dei criteri di sicurezza per i dati aziendali critici e impediscono errori di configurazione errati in modo da poter distribuire i carichi di lavoro in modo sicuro.

- Cloud Guard monitora continuamente configurazioni e attività per identificare le minacce e agisce automaticamente per risolvere i problemi a livello di compartimento.

Nota:

Nelle aree che dispongono di più domini di disponibilità è possibile distribuire le risorse su due domini di disponibilità.Nel diagramma seguente è illustrata questa architettura.

Descrizione dell'illustrazione ellucian-oci.png

L'architettura comprende i componenti riportati di seguito.

- Host di base

L'host del bastione è un'istanza di calcolo che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. Il provisioning dell'host del bastione viene eseguito in genere in una zona demilitarizzata (DMZ). Consente di proteggere le risorse sensibili posizionandole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un unico punto di accesso noto che è possibile monitorare e sottoporre a audit regolarmente. È quindi possibile evitare di esporre i componenti più sensibili della topologia senza comprometterne l'accesso.

Questa architettura di riferimento contiene due host di base. Per una maggiore sicurezza, consente la connettività solo dalla rete in locale. Un host di base è destinato all'amministratore dell'infrastruttura cloud per gestire gli aggiornamenti del sistema operativo e altri task operativi. Gli amministratori del database possono utilizzare il secondo host di base.

È possibile configurare il ridimensionamento automatico per questi nodi per assicurarsi che vengano creati automaticamente host di base aggiuntivi quando necessario.

- Applicazione amministratore (AA) nodi

Queste istanze di calcolo ospitano le applicazioni utilizzate dagli amministratori per caricare e gestire i dati.

- Nodi dell'applicazione Self Service (SSA)

Queste istanze di calcolo ospitano le applicazioni utilizzate dagli utenti self-service e dalle testate dei reparti educativi, gli utenti finali delle applicazioni Ellucian Banner.

- Nodi di database

I nodi del database memorizzano i dati caricati dagli amministratori o da altri utenti.

I nodi del database possono essere Virtual Machine (VM) con Data Guard per l'alta disponibilità o istanze Oracle Database prontamente disponibili utilizzando una distribuzione RAC (Real Application Cluster) a due nodi con Data Guard.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel backend.

Questa architettura utilizza load balancer separati per le applicazioni dell'amministratore e le applicazioni self-service, per una maggiore sicurezza e separazione del traffico. Se necessario, è possibile aggiornare la forma del load balancer.

- Gateway NAT

Il gateway NAT consente alle risorse private in VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

Ad esempio, il gateway NAT consente di scaricare le patch sui nodi del database.

- Gateway del servizio

Il gateway dei servizi fornisce l'accesso da VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico da VCN al servizio Oracle passa attraverso il tessuto di rete Oracle e non attraversa mai Internet.

- Storage degli oggetti

Lo storage degli oggetti consente di accedere rapidamente a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup di database, dati analitici e contenuti ricchi, ad esempio immagini e video. Utilizzare lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizzare lo storage di archivio per lo storage "freddo" che si conserva per lunghi periodi di tempo e raramente o raramente l'accesso.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, i VCN consentono di controllare completamente l'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet in VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Liste di sicurezza

Per ogni subnet è possibile creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico consentito nella subnet e viceversa.

- Domini di disponibilità

I domini di disponibilità sono data center standalone e indipendenti all'interno di un'area. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse negli altri domini di disponibilità che forniscono la tolleranza degli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete di domini di disponibilità interna. Pertanto, un errore in un dominio di disponibilità non influisce sugli altri domini di disponibilità presenti nell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità ha tre domini di errore con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Cloud Guard

Oracle Cloud Guard consente di mantenere una buona posizione di sicurezza rilevando configurazioni di sicurezza deboli e attività rischiose che possono indicare minacce alla sicurezza cloud.

Cloud Guard elabora log ed eventi a livello di compartimento per tutti i principali servizi Oracle Cloud Infrastructure, quali calcolo, networking e storage, per fornire risultati tempestivi che è possibile affrontare manualmente o automaticamente.

- Zone di sicurezza

Le zone di sicurezza garantiscono le procedure ottimali per la sicurezza di Oracle sin dall'inizio applicando criteri quali la cifratura dei dati e la prevenzione dell'accesso pubblico alle reti per un intero compartimento. Una zona di sicurezza è associata a un compartimento con lo stesso nome e include criteri della zona di sicurezza o una "ricetta" applicabile al compartimento e ai relativi compartimenti secondari. Impossibile aggiungere o spostare un compartimento standard in un compartimento della zona di sicurezza.

- Local peering gateway (LPG)

Un LPG consente di eseguire il peer di un VCN con un altro VCN nella stessa area. Peering significa che i VCN comunicano utilizzando indirizzi IP privati, senza che il traffico attraversi Internet o instradamento attraverso la rete locale.

Con Cloud Guard e zone di sicurezza abilitate a livello di compartimento, due compartimenti separati ospitano il database e l'host bastion (in una subnet privata) e SSA e AA (in una subnet pubblica). I gateway peering locali consentono la comunicazione tra i componenti in questi compartimenti.

Suggerimenti

I requisiti dell'utente potrebbero differire dall'architettura descritta qui. Utilizzare i seguenti suggerimenti come punto di partenza.

- Cloud Guard

Duplicare e personalizzare le ricette predefinite fornite da Oracle per creare ricette di rilevatori e rispondenti personalizzate. Queste composizioni consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, un bucket di storage degli oggetti può avere visibilità impostata su public.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre l'onere amministrativo della gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Elenco gestito per applicare determinate configurazioni ai rilevatori.

- Zona di sicurezza

Un compartimento zona di sicurezza è conforme a criteri di sicurezza rigorosi preconfigurati e non modificabili. Questi criteri di sicurezza impongono requisiti rigorosi alle risorse nel compartimento, ad esempio assicurando che le istanze di calcolo utilizzino chiavi di cifratura gestite dal cliente tramite Oracle Key Management Cloud Service (KMS). Oracle consiglia di creare risorse in un compartimento abilitato per la zona di sicurezza ogni volta che si utilizza una subnet privata. Impossibile creare una VNC con una subnet pubblica in un compartimento abilitato per la zona di sicurezza.

- Host di base

Utilizzare una forma di computazione VM.Standard.1.1. Questo host accede ad altri nodi di calcolo e non è coinvolto nell'elaborazione dei dati o in altri task. Iniziare con due nodi e utilizzare la funzione di ridimensionamento automatico per eseguire lo scale in o out in base alle esigenze.

Gli host Bastion vengono creati in un compartimento con zone di sicurezza abilitate e non possono avere un indirizzo IP pubblico. Assicurarsi di creare chiavi gestite dal cliente utilizzando Oracle Key Management Cloud Service poiché sono necessarie durante la creazione di questa istanza.

- Applicazione amministratore (AA) nodi

Utilizzare la forma VM.Standard2.24, che fornisce 24 OCPU e 320 GB di RAM. Iniziare con due nodi in domini di errore separati e sottoreti separate. Utilizzare la funzione di ridimensionamento automatico per eseguire lo scale in entrata o in uscita, se necessario.

Creare nodi AA nei compartimenti con solo Cloud Guard abilitato. È possibile duplicare e modificare la ricetta predefinita per il rilevatore e il rispondente per qualsiasi requisito specifico. Oracle consiglia di utilizzare la ricetta predefinita così com'è.

- Nodi dell'applicazione Self Service (SSA)

Utilizzare la forma VM.Standard2.24, che fornisce 24 OCPU e 320 GB di RAM. Iniziare con due nodi in domini di errore separati e sottoreti separate. Utilizzare la funzione di ridimensionamento automatico per eseguire lo scale in entrata o in uscita, se necessario.

Creare nodi SSA nei compartimenti con solo Cloud Guard abilitato. È possibile duplicare e modificare la ricetta predefinita per il rilevatore e il rispondente per qualsiasi requisito specifico. Oracle consiglia di utilizzare la ricetta predefinita così com'è.

- Nodi di database

Ogni nodo di database è un nodo di calcolo. Usare la forma VM.DenseIO2.24, che fornisce lo storage collegato localmente per operazioni di I/O di livello superiore al secondo (IOPS) e fino a 24.6 Gbps di larghezza di banda di rete. Creare due nodi in domini di errore diversi e utilizzare la configurazione RAID (RAID 10) per proteggere i dati nei dischi collegati localmente. Abilitare Oracle Data Guard tra i due nodi per l'alta disponibilità.

Creare nodi di database in un compartimento con Cloud Guard e zone di sicurezza abilitate. Questa configurazione garantisce che i nodi del database rispettino i rigorosi criteri di sicurezza delle zone di sicurezza. È possibile duplicare e modificare la ricetta predefinita per il rilevatore e il rispondente per qualsiasi requisito specifico. Oracle consiglia di utilizzare la ricetta predefinita così com'è.

Se il database richiede un nodo a singolo tenant completamente dedicato con prestazioni ancora più alte, in particolare per la larghezza di banda della rete, si consiglia di utilizzare la forma BM.DenseIO2.52.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, è possibile selezionare una forma predefinita che fornisce una larghezza di banda fissa oppure specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e consentire al servizio di scalare automaticamente la larghezza di banda in base ai pattern di traffico. Con entrambi gli approcci, è possibile modificare la forma in qualsiasi momento dopo aver creato il load balancer.

- Storage degli oggetti

Utilizzare Oracle Cloud Infrastructure Object Storage per memorizzare i backup del database e di altri dati.

Creare lo storage degli oggetti in un compartimento con zone di sicurezza abilitate e impostarne la visibilità solo su private. Questa configurazione garantisce che il bucket di storage degli oggetti rispetti i rigorosi criteri di sicurezza delle zone di sicurezza.

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR richiesti e la dimensione di ogni blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

Utilizzare subnet regionali.

- Liste di sicurezza

Usare gli elenchi di sicurezza per definire le regole di entrata e uscita che si applicano all'intera subnet.

Questa architettura consente il protocollo ICMP (Internet Control Message Protocol) internamente per l'intera subnet privata. Oracle consiglia inoltre di utilizzare i gruppi di sicurezza di rete (NSG) per un'implementazione di sicurezza più granulare.

Considerazioni

- Prestazioni e costo

Oracle Cloud Infrastructure offre forme di computazione che si adattano a un'ampia gamma di applicazioni e casi d'uso. Scegliere con attenzione le forme per le istanze di computazione. Selezionare le forme che garantiscono prestazioni ottimali per il carico sul costo più basso.

- Disponibilità

Si consiglia di utilizzare un'opzione ad alta disponibilità basata sui requisiti di distribuzione e sull'area in uso. Le opzioni includono la distribuzione delle risorse tra più domini di disponibilità in un'area e la distribuzione delle risorse tra i domini di errore all'interno di un dominio di disponibilità.

- Costo

Un'istanza GPU Bare Metal fornisce la potenza CPU necessaria per un costo più elevato. Valutare i requisiti per scegliere la forma di computazione appropriata.

- Monitoraggio e alert

Impostare il monitoraggio e gli avvisi relativi all'uso della CPU e della memoria per i nodi in modo da poter ridimensionare la forma in base alle esigenze.

Log delle modifiche

Questo log elenca modifiche significative:

| 18 febbraio 2021 | Aggiornati i suggerimenti relativi alla larghezza di banda LB. |

| 13 ottobre 2020 | Confini di tenancy chiarificati nell'architettura. |

| 1 ottobre 2020 |

|