Informazioni sulla distribuzione del firewall Palo Alto in modalità attiva/attiva con OCI Flexible Network Load Balancer

Questo documento fornisce una guida per la distribuzione dei firewall Palo Alto VM-Series in modalità attiva/attiva all'interno di Oracle Cloud Infrastructure (OCI).

Sebbene Palo Alto supporti in modo nativo la funzionalità HA (Active/Active High Availability) nei data center on-premise, ciò non è fattibile negli ambienti cloud pubblici. Tuttavia, in OCI è stata resa possibile una soluzione alternativa per questa distribuzione, utilizzando una funzione innovativa denominata hashing simmetrico nel load balancer di rete flessibile OCI.

In questo modello di distribuzione, il firewall Palo Alto funziona come un dispositivo passthrough, il che significa che non richiede la traduzione di indirizzi di rete (NAT) o indirizzi IP pubblici. L'indirizzo IP pubblico viene invece associato al server DMZ o ai load balancer effettivi. Di conseguenza, non è necessario disporre di NIC aggiuntivi, anche quando viene raggiunto il numero massimo di IP secondari. Questa funzionalità è abilitata dall'opzione per collegare le tabelle di instradamento al gateway NAT, al gateway Internet e ai gateway dei servizi in OCI.

Vantaggi:

- Maggiore throughput: entrambi i firewall sono attivi, con conseguente maggiore throughput.

- Scalabilità senza interruzioni: è possibile distribuire nuovi firewall senza interrompere il traffico esistente e aggiungerli al backend dei load balancer di rete.

- Tempo di failover ridotto: il failover è più veloce in quanto non è necessario effettuare chiamate API per spostare l'indirizzo IP dal dispositivo primario a quello secondario.

- Nessuna configurazione dei criteri di OCI Identity and Access Management: la configurazione dei criteri di OCI Identity and Access Management non è necessaria per consentire al firewall di Palo Alto di leggere la VCN e gestire lo spostamento delle schede NIC.

- Nessun NIC aggiuntivo richiesto: quando il numero di IP pubblici supera i 64, non è necessario disporre di NIC aggiuntivi, poiché nessun IP pubblico è associato al firewall. La dimensione della subnet DMZ determina il numero massimo di servizi o applicazioni che possono essere esposti a Internet.

- Risparmio sui costi: i costi di gestione delle licenze e delle VM vengono ridotti in quanto questo modello non richiede NIC aggiuntivi.

Operazioni preliminari

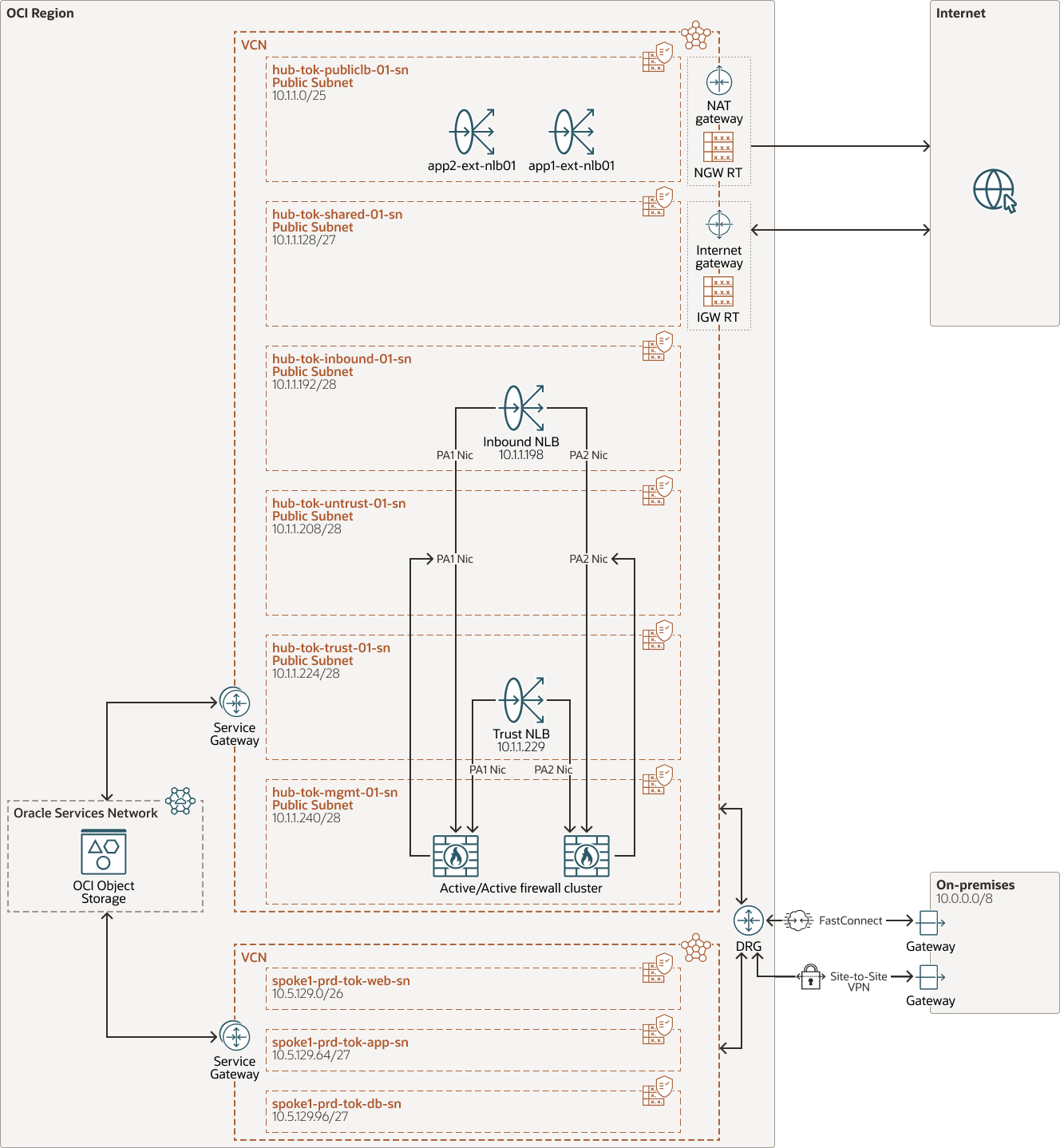

Architettura

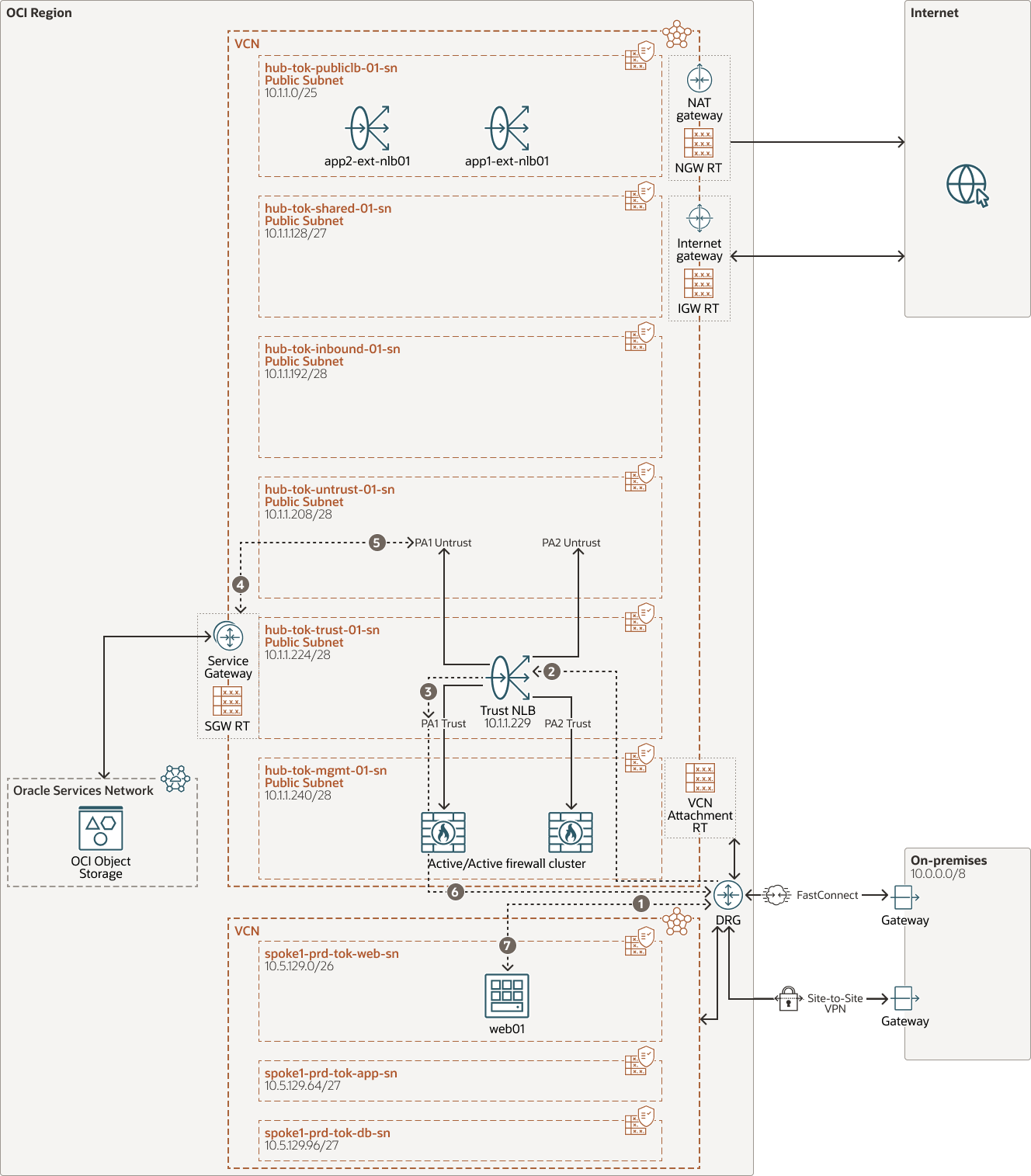

Il diagramma riportato di seguito mostra l'architettura di alto livello utilizzata per testare l'impostazione attiva/attiva di Palo Alto in OCI.

Si tratta di una distribuzione tipica dell'architettura spoke dell'hub in OCI, dove il firewall Palo Alto attivo/attivo viene distribuito con quattro NIC sulla VCN dell'hub, a cui verrà aggiunta una subnet pubblica per DMZ nella VCN dell'hub. I VCN Spoke saranno collegati al DRG per instradare tutto il Nord-Sud, Est-Ovest attraverso i firewall di Palo Alto. L'impostazione attiva/attiva viene ottenuta aggiungendo le VM di Palo Alto come backend di NLB in entrata e sicuri.

In questa sezione ci immergeremo in profondità nel routing del traffico e flussi in questa architettura di riferimento. Il termine "tok" nei nomi delle risorse si riferisce alla regione di Tokyo dove questo modello di architettura di riferimento è stato implementato e testato.

oci-nlb-palo-alto-active-active-arch-oracle.zip

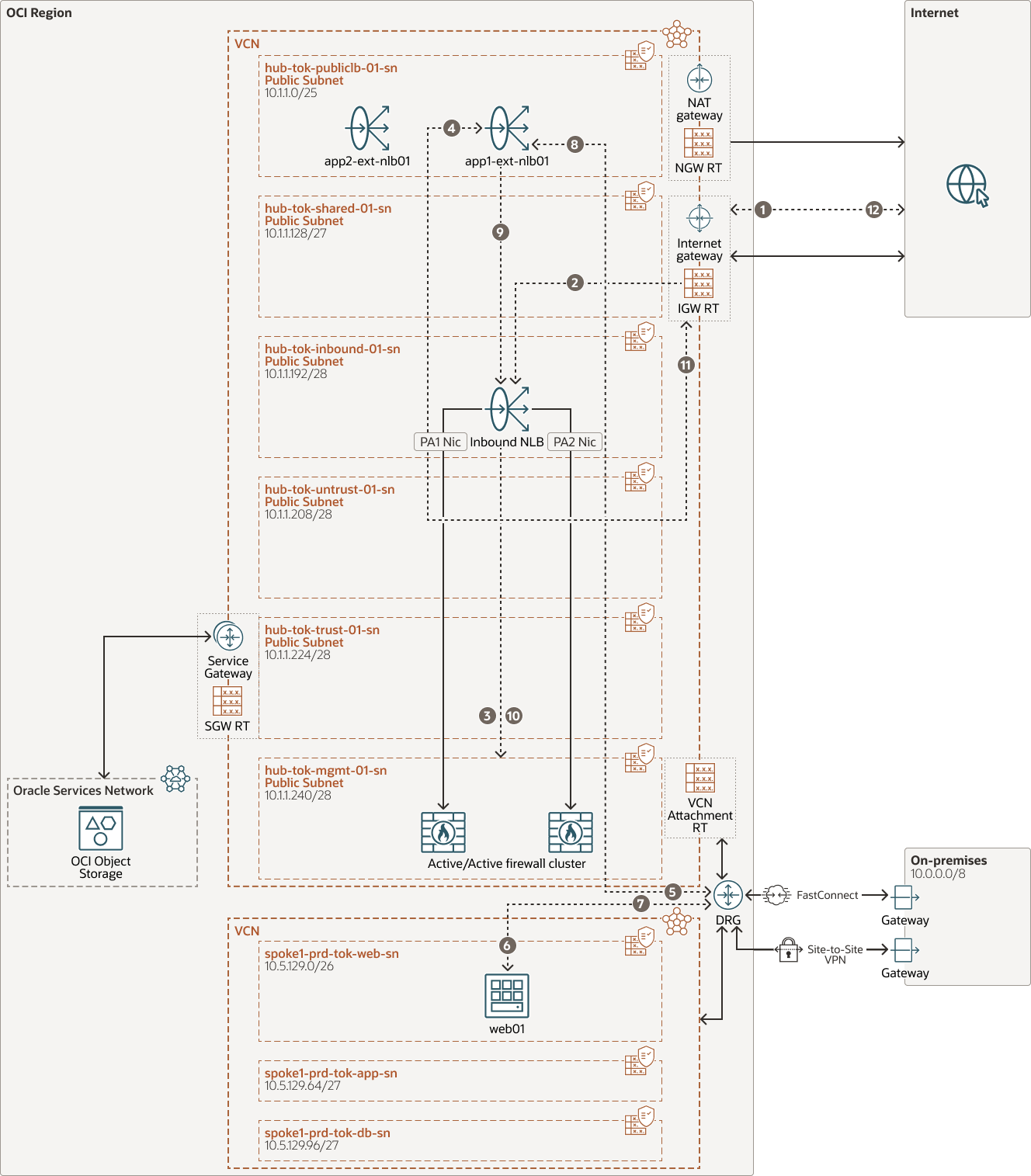

Flusso di traffico Internet in entrata nord-sud verso OCI:

Il seguente diagramma descrive il flusso del servizio Web DMZ esposto a Internet. Il load balancer dell'applicazione si trova in una subnet pubblica e i server backend si trovano nelle subnet private della VCN spoke. Il flusso dettagliato su ogni hop è descritto nei passaggi seguenti.

oci-nlb-palo-alto-active-active-dmz-oracle.zip

- Il traffico dal computer client su Internet viene instradato al gateway Internet (IGW).

- IGW farà riferimento alla tabella di instradamento del gateway Internet alla subnet "hub-tok-publiclb-sn" e instraderà il traffico all'IP NLB in entrata 10.1.1.198.

- NLB in entrata bilancia il carico del traffico verso uno dei dispositivi PA nel backend utilizzando l'algoritmo di hashing simmetrico.

- Il firewall convaliderà il criterio, instraderà il traffico dalla propria interfaccia in entrata sul router virtuale "inbound-rtr" al load balancer dell'applicazione con l'IP pubblico.

Nota

Il criterio di sicurezza del firewall verrà scritto nell'IP privato (10.1.1.112) del load balancer pubblico. - OCI Flexible Load Balancer eseguirà la conversione NAT (Source Network Address Translation) per il traffico e lo instraderà al dynamic routing gateway (DRG) che fa riferimento alla tabella di instradamento della subnet.

- DRG che fa riferimento alla tabella di instradamento del collegamento della VCN hub, instrada il traffico alla VCN spoke e il traffico raggiunge il server Web.

- Il server Web invierà il traffico di ritorno al collegamento DRG in base alla tabella di instradamento della subnet.

- Il gateway DRG fa riferimento alla tabella di instradamento del collegamento della VCN spoke e invia il traffico al load balancer di rete flessibile OCI nell'hub.

- Il load balancer di rete flessibile OCI annulla il traffico e utilizza l'instradamento predefinito della subnet per inviare il traffico all'IP NLB in entrata 10.1.1.198.

- Inbound NLB inoltrerà il traffico allo stesso dispositivo PA nel backend che ha avviato il traffico utilizzando l'algoritmo di hashing simmetrico.

- Palo Alto riceve il traffico sulla scheda NIC in entrata e per l'instradamento predefinito dei router virtuali invia il traffico al gateway Internet.

- Il gateway Internet instrada il traffico verso il client Internet.

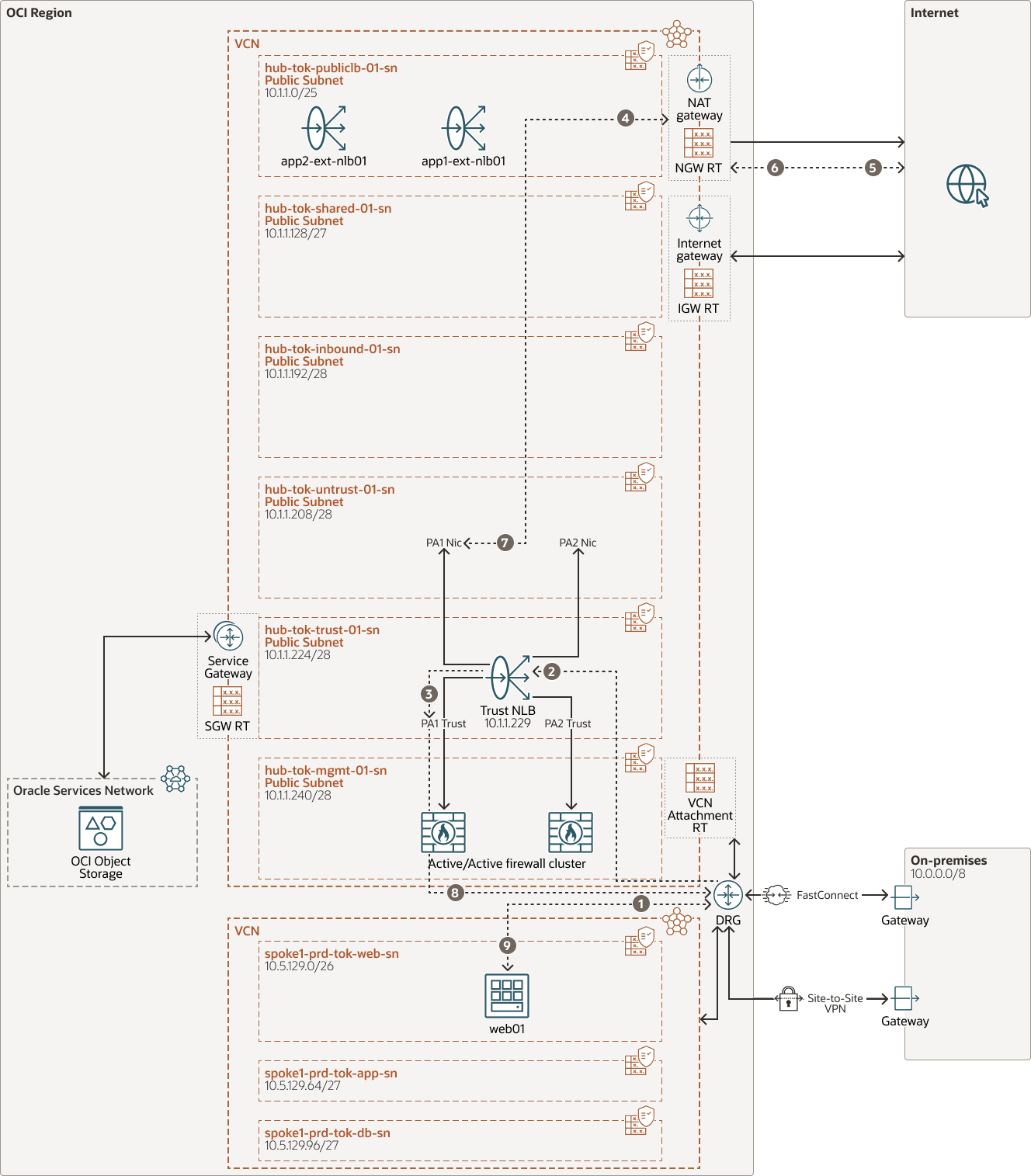

Flusso di traffico Internet in uscita Nord-Sud da OCI:

Il diagramma riportato di seguito descrive il flusso del traffico Internet in uscita da OCI. Tutte le VM in OCI utilizzeranno il gateway SNAT e NAT OCI di Palo Alto per accedere a Internet. Lo SNAT di Palo Alto è necessario per rendere il percorso di ritorno simmetrico. L'indirizzo IP pubblico in uscita sarà l'indirizzo IP del gateway NAT.

oci-nlb-palo-alto-active-active-outbound-oracle.zip

- Il traffico proveniente dalla VM nella subnet spoke utilizzando l'instradamento predefinito al gateway DRG e instrada il traffico al collegamento DRG.

- Il gateway DRG si riferisce alla tabella di instradamento del collegamento dello spoke e instrada il traffico verso la VCN dell'hub e la tabella di instradamento del transito della VCN instrada il traffico verso l'IP NLB sicuro 10.1.1.229.

- Il carico NLB bilancia il traffico verso uno dei firewall in modalità attiva/attiva.

- Il firewall riceve il traffico sull'interfaccia trust nel router virtuale predefinito. Fa SNAT per il traffico verso l'IP dell'interfaccia non attendibile e fa riferimento all'instradamento predefinito inoltra il traffico verso il gateway NAT OCI.

- Il gateway NAT instrada il traffico verso Internet utilizzando l'IP pubblico del gateway NAT.

- Internet reindirizza il traffico di ritorno al gateway NAT.

- NAT gateway UNAT's il traffico e lo reindirizza alla stessa interfaccia di Palo Alto come c'era un SNAT su Palo Alto.

- La tabella di stato basata su Palo Alto e gli instradamenti sul router virtuale predefinito inviano il traffico NIC non sicuro al DRG dopo il gateway NAT inverso.

- Il gateway DRG si riferisce alla tabella di instradamento collegata alla VCN dell'hub e instrada alla rispettiva VCN spoke raggiungendo la VM di origine.

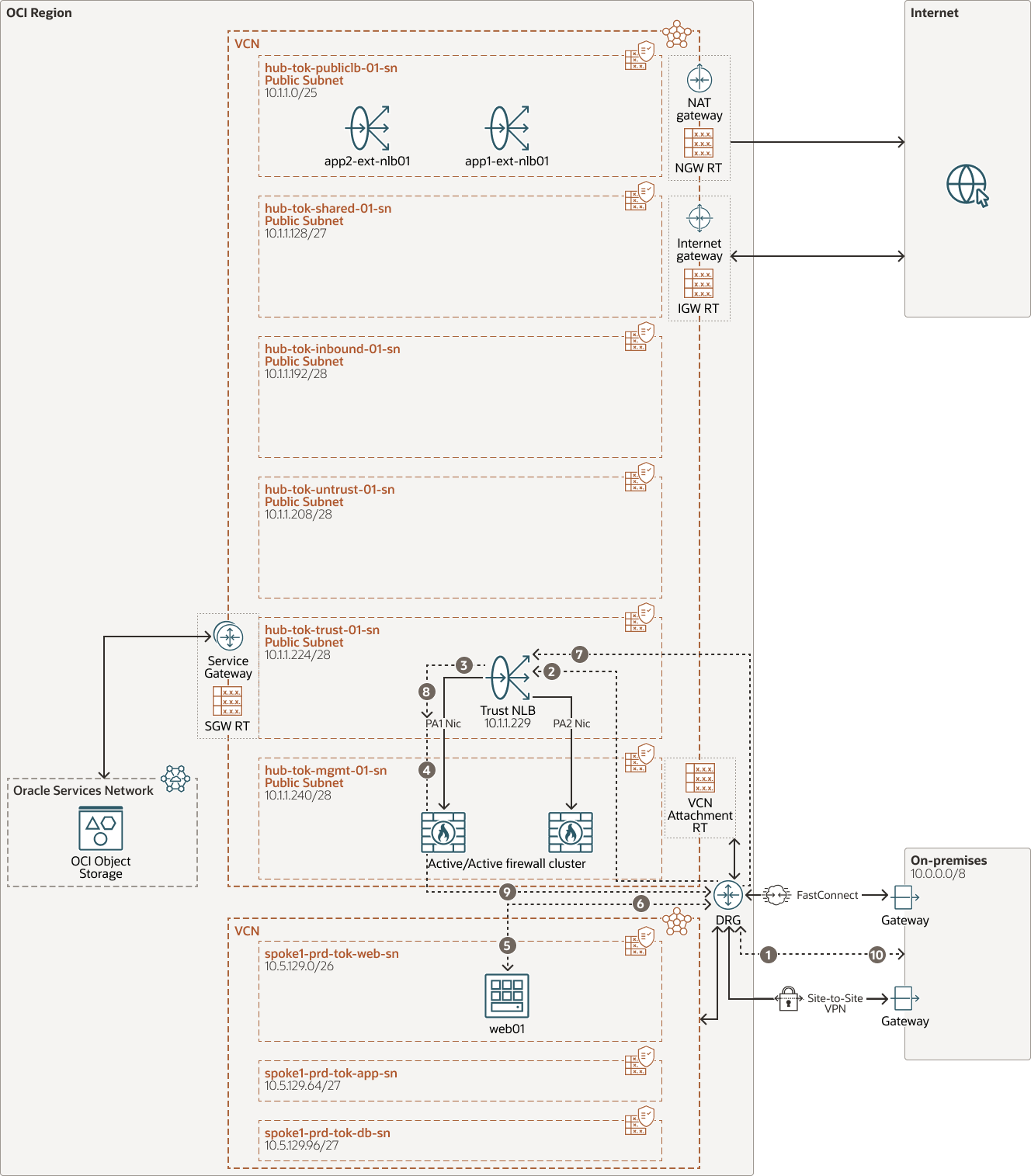

Traffico est-ovest tra gli spoke nell'infrastruttura OCI o on premise su OCI:

Il diagramma riportato di seguito descrive il flusso di traffico tra le soluzioni on premise e OCI. Per comprendere il flusso di traffico tra gli spoke in OCI, possiamo considerare le soluzioni on premise come uno degli spoke. In tal caso l'unica modifica è la tabella di instradamento a cui si fa riferimento nell'allegato spoke. Questa distribuzione può essere riferita alla modalità a braccio singolo, dove il traffico entrerà e lascerà la stessa interfaccia del firewall, qui l'interfaccia è l'interfaccia trust.

oci-nlb-palo-alto-active-active-onprem-oracle.zip

- Il traffico in locale viene instradato al DRG OCI tramite IPSec o OCI FastConnect.

- Il gateway DRG si riferisce alla tabella di instradamento del collegamento di OCI FastConnect o IPSec e instrada il traffico alla VCN dell'hub, la tabella di instradamento del collegamento della VCN nell'hub instrada il traffico all'IP NLB sicuro 10.1.1.229.

- Il carico NLB bilancia il traffico verso uno dei firewall in modalità attiva/attiva.

- Il firewall elabora il traffico in base alla regola di sicurezza e instrada nuovamente il DRG nella tabella di instradamento dell'hub nel collegamento dell'hub.

- Il gateway DRG si riferisce alla tabella di instradamento collegata al collegamento dell'hub e instrada il traffico alla rispettiva VCN spoke e alla rispettiva VM.

- La VM invia il traffico di ritorno al DRG facendo riferimento alla regola di instradamento predefinita nella tabella di instradamento.

- Il gateway DRG si riferisce alla tabella di instradamento collegata alla VCN spoke e instrada il traffico verso la VCN hub. La tabella di instradamento transito hub instrada il traffico verso la NLB trust.

- Il carico NLB bilancia il traffico verso lo stesso dispositivo Palo Alto utilizzando l'algoritmo di hashing simmetrico.

- Il firewall fa riferimento alla tabella di stato e agli instradamenti del router virtuale predefinito e invia il traffico al DRG nella tabella di instradamento dell'hub nel collegamento dell'hub.

- Il DRG si riferisce alla tabella di instradamento dell'hub nel collegamento dell'hub e instrada il traffico in locale tramite il tunnel OCI FastConnect o IPSec.

Flusso di traffico in uscita da est a ovest dalle VM OCI a Oracle Services Network:

Il diagramma riportato di seguito mostra il flusso del traffico in uscita dalle VM OCI a Oracle Services Network. Tutte le VM nell'infrastruttura OCI utilizzeranno SNAT e il gateway gervice OCI di Palo Alto per accedere a Oracle Services Network. Lo SNAT di Palo Alto è necessario per rendere il percorso di ritorno simmetrico. In Oracle Services Network, se è necessario inserire la VCN nella lista di inclusione, saranno gli intervalli della VCN hub.

oci-nlb-palo-alto-attivo-attivo-osn-oracle.zip

- Il traffico proveniente dalla VM nella subnet spoke utilizzando l'instradamento predefinito al DRG e instrada il traffico al collegamento DRG.

- Il gateway DRG si riferisce alla tabella di instradamento del collegamento dello spoke e instrada il traffico verso la tabella di instradamento del collegamento VCN e VCN dell'hub sulla VCN dell'hub instrada il traffico verso l'IP NLB sicuro 10.1.1.229.

- Trust NLB load bilancia il traffico verso uno dei firewall in modalità Attivo/Attivo.

- Il firewall riceve il traffico sull'interfaccia trust sul router virtuale predefinito. Fa SNAT per il traffico verso l'IP di interfaccia non affidabile. Quindi, facendo riferimento all'instradamento predefinito, inoltra il traffico alla tabella di instradamento della subnet OCI e quindi al gateway del servizio OCI.

- Il gateway di servizi instrada il traffico verso Oracle Services Network tramite il backbone OCI e invia il traffico di ritorno alla stessa interfaccia del firewall in cui si trovava un SNAT su Palo Alto.

- Palo Alto si riferisce alla tabella di stato, esegue il NAT inverso e, in base all'instradamento statico sul router virtuale predefinito, invia il traffico al NIC non sicuro e al DRG alla fine.

- Il gateway DRG si riferisce alla tabella di instradamento collegata alla VCN dell'hub e instrada il traffico alla rispettiva VCN spoke e alla VM di origine.

Questa architettura supporta i componenti elencati di seguito.

- Load balancer di rete

Network Load Balancer è un servizio di bilanciamento del carico che opera ai livelli 3 e 4 del modello OSI (Open Systems Interconnection). Questo servizio offre i vantaggi dell'alta disponibilità e offre throughput elevato, mantenendo al contempo una latenza ultra-bassa.

- Firewall di Palo Alto

Il firewall di nuova generazione VM-Series protegge le tue applicazioni e i tuoi dati con le stesse funzionalità di sicurezza che proteggono l'infrastruttura dei clienti nel cloud. Il firewall di nuova generazione VM-Series consente a sviluppatori e architetti della sicurezza cloud di incorporare minacce in linea e prevenzione della perdita di dati nel flusso di lavoro di sviluppo delle applicazioni.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una rete VCN e una rete esterna all'area, ad esempio una rete VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- Gateway Internet

Un gateway Internet consente il traffico tra le subnet pubbliche di una VCN e la rete Internet pubblica.

- Gateway NAT (Network Address Translation)

Un gateway NAT consente alle risorse private in una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Rete in locale

Questa è una rete locale utilizzata dall'organizzazione.

- Tabella di instradamento

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere attraverso i gateway.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, come Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN al servizio Oracle viene instradato sul fabric di rete Oracle e non attraversa Internet.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, le reti VCN consentono di controllare l'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.