Accedi alle risorse private da Resource Manager OCI utilizzando la gestione degli endpoint privati

La funzione di gestione degli endpoint privati consente di accedere alle risorse cloud private in Oracle Cloud Infrastructure (OCI) o on premise (connesso a una tenancy OCI) da Resource Manager OCI.

Resource Manager è un servizio OCI che ti consente di automatizzare il processo di provisioning delle tue risorse Oracle Cloud Infrastructure. Con Terraform, Resource Manager ti consente di installare, configurare e gestire le risorse tramite il modello "infrastruttura sotto forma di codice".

- Connessione alle risorse private in una rete privata (VCN) tramite l'esecuzione remota, incluse le istanze di computazione e DB, nell'ambito dell'applicazione Terraform.

- Connettersi ai server Git privati, come GitHub e GitLab in una rete privata (VCN) per recuperare le configurazioni del modulo terra necessarie per configurare le risorse dello stack.

Ad esempio, puoi configurare un'istanza di computazione privata utilizzando la funzionalità di esecuzione remota di Terraform e accedere alle configurazioni Terraform in un server GitHub privato.

- Esecuzione remota degli script da Resource Manager durante l'esecuzione dei job senza esporre risorse alla rete Internet pubblica.

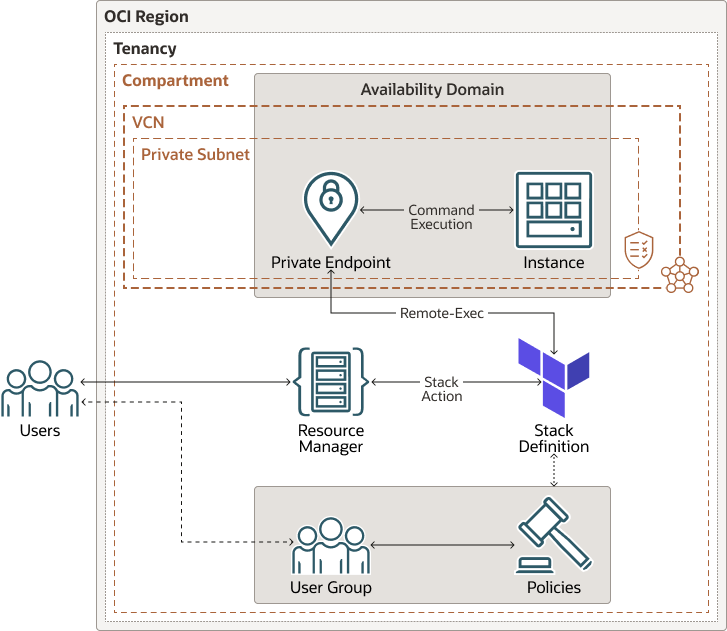

Architettura

Questa architettura di riferimento descrive e offre automazione per distribuire e sfruttare l'accesso agli endpoint privati da Resource Manager OCI ed eseguire determinati comandi sulle istanze di computazione ospitate in una subnet privata.

Questa architettura di riferimento offre una soluzione basata su Terraform che crea tutte le risorse necessarie (VCN, istanza, endpoint privato) e convalida la connettività dell'endpoint privato utilizzando l'esecuzione remota.

L'automazione è incorporata nel provider Terraform OCI. Il codice crea una VCN. Nella VCN crea una subnet privata che ospita l'istanza. L'istanza viene creata e avviata sotto la subnet privata. Nella subnet viene definito un set di regole di sicurezza per garantire che consenta chiamate in esecuzione remota tramite un endpoint privato.

L'automazione crea risorse endpoint privato per la tenancy all'interno della subnet privata della VCN. Inoltre, aggiunge l'utente a un gruppo di utenti e definisce i criteri a monte del gruppo di utenti per fornire l'accesso necessario alla VCN e all'endpoint privato.

Infine, esegue un'esecuzione remota sulle istanze non esposte a una rete pubblica e acquisisce il risultato.

Il diagramma riportato di seguito mostra questa architettura di riferimento.

oci-orm-private-endpoint-arch-oracle.zip

L'architettura dispone dei seguenti componenti:

- Manager risorse

Resource Manager è un servizio Oracle Cloud Infrastructure che ti consente di automatizzare il processo di provisioning delle tue risorse Resource Manager. Ti consente di installare, configurare e gestire le risorse utilizzando il modello infrastructure-as-code.

- Endpoint privato

L'endpoint privato è una funzione di Resource Manager OCI con cui è possibile accedere alle risorse cloud non pubbliche della propria tenancy da Resource Manager.

- Azioni stack

Le azioni dello stack sono le varie azioni che è possibile eseguire su uno stack (set di codice Terraform), ad esempio Apply/plan/destroy.

- Definizione dello stack

La definizione dello stack è un set di codice Terraform e una definizione dello schema relativo alla tua infrastruttura.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che devono essere consentiti verso e dall'esterno.

- Criterio

Un criterio di Oracle Cloud Infrastructure Identity and Access Management specifica chi può accedere a quali risorse e in che modo. L'accesso viene concesso a livello di gruppo e compartimento. Ciò significa che puoi scrivere un criterio che concede a un gruppo un tipo specifico di accesso all'interno di un compartimento specifico o alla tenancy.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile definita dal software che si imposta in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono un controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi suddividere una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Subnet privata

Le subnet private sono suddivisioni definite in una VCN (ad esempio, 10.0.0.0/24, 10.0.1.0/24 o 2001:DB8::/64). Le subnet contengono schede di interfaccia di rete virtuali (VNIC, Virtual Network Interface Card), che vengono collegate alle istanze. Privato significa che le VNIC nella subnet non possono avere indirizzi IPv4 pubblici e la comunicazione via Internet con gli endpoint IPv6 sarà proibita.

Suggerimenti

- Forme di computazione

Questa architettura utilizza un'immagine del sistema operativo Oracle Linux con una forma di flexfield E4 con risorse minime per l'hosting dell'istanza. Se la tua applicazione richiede più memoria o memorie centrali, puoi scegliere una forma diversa.

- VCN

Quando crei una rete VCN, determina il numero di blocchi CIDR necessari e la dimensione di ciascun blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Usare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

Dopo aver creato una VCN, puoi modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Questa architettura utilizza una VCN per ospitare la VM OCI all'interno di una subnet privata, insieme a una regola di sicurezza che consente solo la porta 22 per le regole di uscita e di entrata.

Considerazioni

Considerare i seguenti punti durante la distribuzione di questa architettura di riferimento.

- Disponibilità

Garantisci una resilienza appropriata e un bilanciamento del carico tra le risorse quando utilizzi questa architettura per i casi d'uso di produzione.

- Costo

Consulta il costo delle istanze OCI e gestisci l'uso di conseguenza.

- Sicurezza

La soluzione consente solo la connessione SSH alla subnet. È possibile modificare l'aggiornamento in base alle proprie esigenze.

Distribuzione

Il codice Terraform per questa architettura di riferimento è disponibile come stack di esempio in Oracle Cloud Infrastructure Resource Manager. Puoi anche scaricare il codice da GitHub e personalizzarlo in base ai tuoi requisiti specifici.

- Distribuire utilizzando lo stack di esempio in Oracle Cloud Infrastructure Resource Manager:

- Fare clic su

Se non si è già connessi, immettere le credenziali della tenancy e dell'utente.

- Selezionare l'area in cui distribuire lo stack.

- Seguire i prompt visualizzati e le istruzioni per creare lo stack.

- Dopo aver creato lo stack, fare clic su Azioni Terraform e selezionare Plan.

- Attendere il completamento del job e rivedere il piano.

Per apportare eventuali modifiche, tornare alla pagina Dettagli stack, fare clic su Modifica stack e apportare le modifiche necessarie. Eseguire quindi di nuovo l'azione Piano.

- Se non sono necessarie ulteriori modifiche, tornare alla pagina Dettagli stack, fare clic su Azioni Terraform e selezionare Applica.

- Fare clic su

- Distribuiscilo utilizzando il codice Terraform in GitHub:

- Visita GitHub.

- Copiare o scaricare il repository sul computer locale.

- Seguire le istruzioni riportate nel documento

README.