Piano

| Sequenza | Argomenti trattati |

|---|---|

| 1 |

Abilita l'immutabilità e la perdita zero di dati dei database Oracle IM-2: utilizzare il servizio di recupero per i database cloud Oracle. |

| 2 |

Configurare i bucket immutabili e abilitare il principal IAM del privilegio minimo IM-1: configurazione del bucket immutabile per i dati non strutturati. ZT-1: bucket configurato in modo privato con autorizzazioni di sicurezza configurate solo per gli account di recupero specializzati IAM. |

| 3 |

Abilitare il rilevamento delle minacce relative alle minacce alla resilienza informatica TD-1: Cloud Guard Verificare le regole del bucket (pubblico/privato) e il log del bucket. |

| 4 |

Inizia a testare lo spostamento dei dati in bucket immutabili IM-3: utilizzare lo script CLI OCI per copiare OCI FSS nello storage degli oggetti immutabile. BR-1: eseguire il backup dell'immagine personalizzata OCI nel bucket immutabile. |

Proteggi i database con Autonomous Recovery Service

Avviare un progetto pilota per un nuovo database di sviluppo e test. Le domande di esempio includono, ma non sono limitate a:

- Quali piattaforme di database e versioni software sono necessarie?

- I database utilizzano OCI per DNS? In caso contrario, analizzare l'inoltro condizionale DNS.

- È necessario aumentare i limiti OCI esistenti?

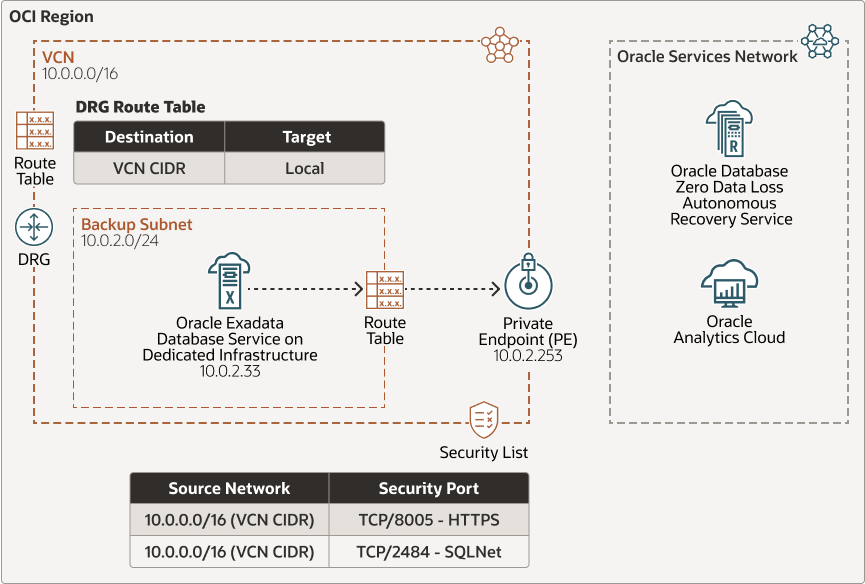

- Le liste di sicurezza sono state abilitate per consentire ai database di connettersi a Autonomous Recovery Service?

- Sono state abilitate tutte le istruzioni dei criteri IAM necessarie per autorizzare il servizio?

Il diagramma riportato di seguito mostra un esempio di subnet di recupero OCI che si connette a Oracle Database Zero Data Loss Autonomous Recovery Service:

Ora che i tuoi database sono protetti, concentrati sulla protezione dei dati non strutturati (boot, blocco, file system e così via) utilizzando i seguenti suggerimenti:

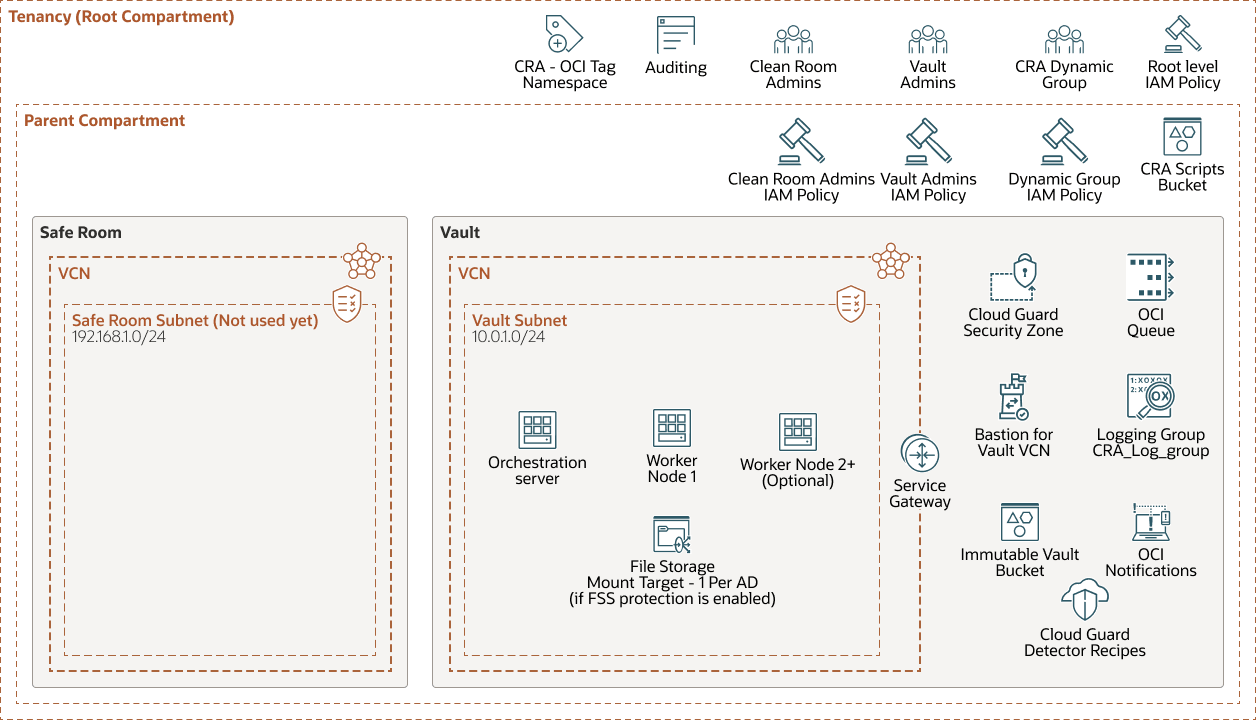

- Creare una struttura di compartimento nidificata o creare una nuova tenancy OCI per fungere da enclave del vault o da enclave di ripristino sicuro.

- Creare un bucket di storage degli oggetti, aggiungere regole di conservazione e bloccare le regole dopo aver eseguito il test dei criteri di conservazione.

- Verificare che i criteri IAM limitino le appartenenze ai gruppi e forniscano solo l'accesso agli amministratori di backup o storage. Se necessario, è anche possibile utilizzare un dominio IAM diverso.

- Assicurati che le zone di sicurezza di Oracle Cloud Guard e OCI garantiscano che il tuo bucket non possa essere reso pubblico e che nessuno possa disabilitare i tuoi servizi di backup e ripristino. Un criterio della zona di sicurezza vieta la creazione di bucket pubblici nello storage degli oggetti OCI. Ad esempio, puoi impostare un criterio di zona di sicurezza per impedire a chiunque di creare un bucket pubblico o modificare un bucket di storage esistente e renderlo pubblico.

Eseguire il backup in un vault immutabile

Sono disponibili strumenti open source e commerciali che consentono di replicare, sincronizzare e spostare i dati tra le piattaforme. Rivedere la sezione Lo strumento giusto per il job del blog sulla migrazione dei dati. Esistono diversi strumenti e tecniche per copiare i dati nel bucket del vault immutabile.

In un progetto pilota di resilienza informatica, è possibile distribuire un'architettura in cui è possibile utilizzare un server di orchestrazione che risiede in Immutable Vault. Il server di orchestrazione individua le risorse per il backup e invia i job di backup nel servizio OCI Queue. I nodi di lavoro ascoltano quindi i job di backup e avviano immediatamente l'elaborazione dei task. In questo modello, puoi copiare i dati dall'enclave di produzione e quindi caricare i dati nel bucket del vault immutabile.

Riepilogo dei controlli critici per dominio

| Dominio | Argomenti trattati |

|---|---|

| Immutabilità | IM-1: configurazione del bucket immutabile per i dati non strutturati.

IM-2: uso del Recovery Service per i database cloud Oracle. IM-3: se si utilizza Storage di file OCI, copiare Storage di file OCI nello storage degli oggetti immutabile. |

| Fiducia zero | ZT-1: bucket configurato in modo privato con autorizzazioni di sicurezza configurate solo per gli account di recupero specializzati IAM. Utilizza OAG per determinare le autorizzazioni effettive per bucket non modificabili. |

| Backup e recupero | BR-1: eseguire il backup dell'immagine personalizzata OCI nel bucket immutabile. |

| Rilevamento delle minacce | TD-1: regole del bucket Cloud Guard (pubblico/privato). Log del bucket. Regola rilevatore di minacce abilitata. |