Scopri il pilastro della resilienza informatica in OCI

È possibile utilizzare le funzioni di controllo native OCI per proteggere la tenancy. In alternativa, puoi utilizzare fornitori di backup e ripristino di terze parti. Oracle consiglia di disporre sia di backup operativi che di backup immutabili per completare i runbook di backup e ripristino standard.

Utilizza l'architettura di riferimento della resilienza informatica OCI come modello per garantire la continuità aziendale durante minacce e violazioni dell'integrità dei dati e per completare e migliorare le architetture di disaster recovery esistenti o standard.

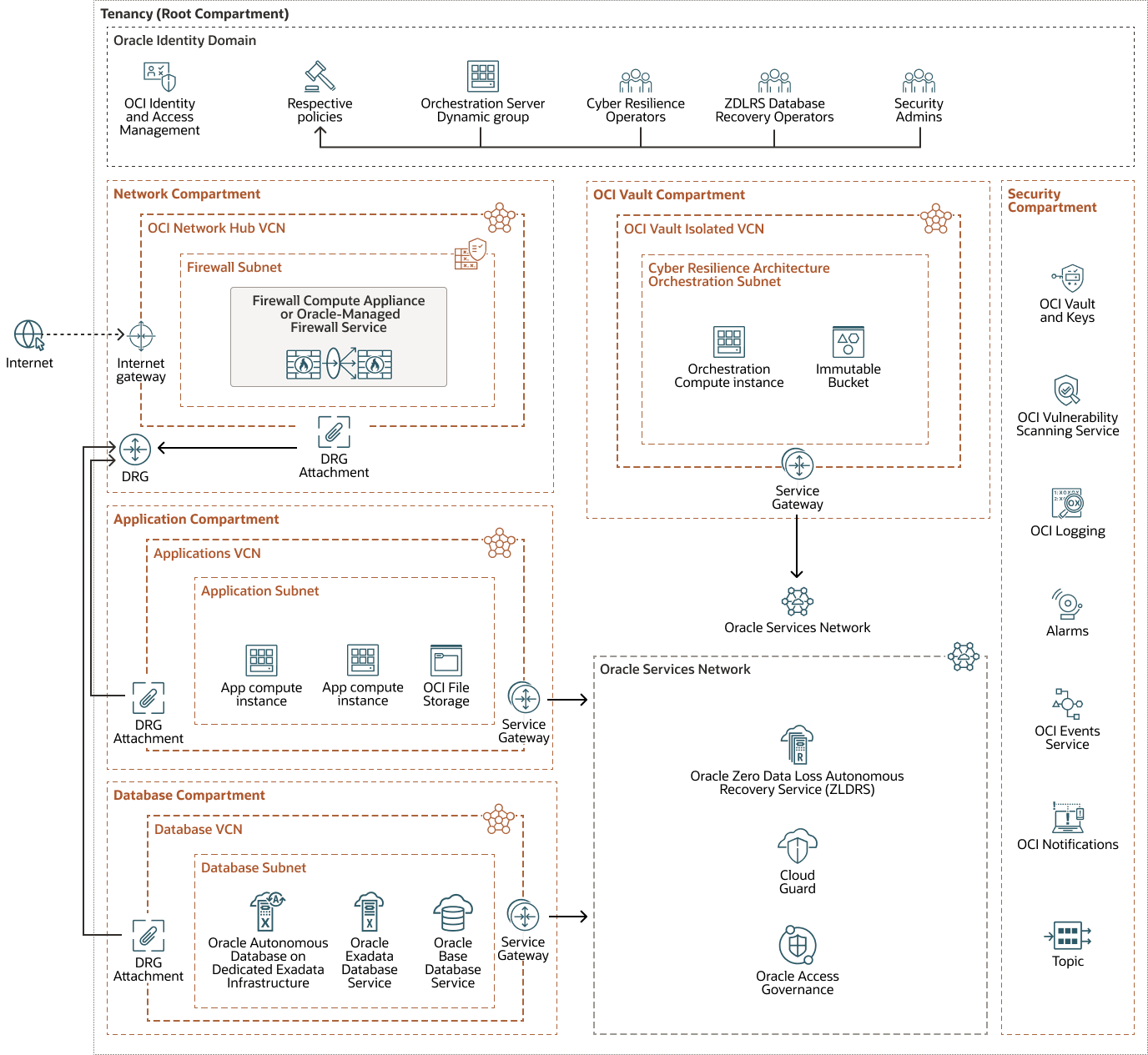

Di seguito viene illustrata l'architettura di riferimento per l'implementazione della resilienza informatica in OCI.

cyber-resilienza-obbligatorio-arch-oracle.zip

Questa architettura mostra un'enclave di produzione costituita da compartimenti di rete, applicazione e database. L'enclave Vault contiene un singolo compartimento che ospita i backup immutabili per i dati non strutturati. All'interno dell'enclave del vault sono presenti un bucket di storage degli oggetti immutabile, un server di orchestrazione e nodi di lavoro. Il server di orchestrazione coordina il processo di backup trovando tutte le risorse di cui eseguire il backup e quindi richiedendo ai nodi di lavoro di eseguire le operazioni di backup effettive. I dati possono essere copiati da più compartimenti dell'applicazione nel bucket nel compartimento Vault.

L'enclave OCI Vault viene utilizzata per memorizzare i dati non strutturati, che includono i dati delle applicazioni locali all'interno delle virtual machine e/o i dati memorizzati in una condivisione NFS utilizzando OCI File Storage.

Per i dati strutturati che includono i database Oracle, Oracle Database Zero Data Loss Autonomous Recovery Service offre backup e protezione ransomware immutabili.

Informazioni su Enclaves

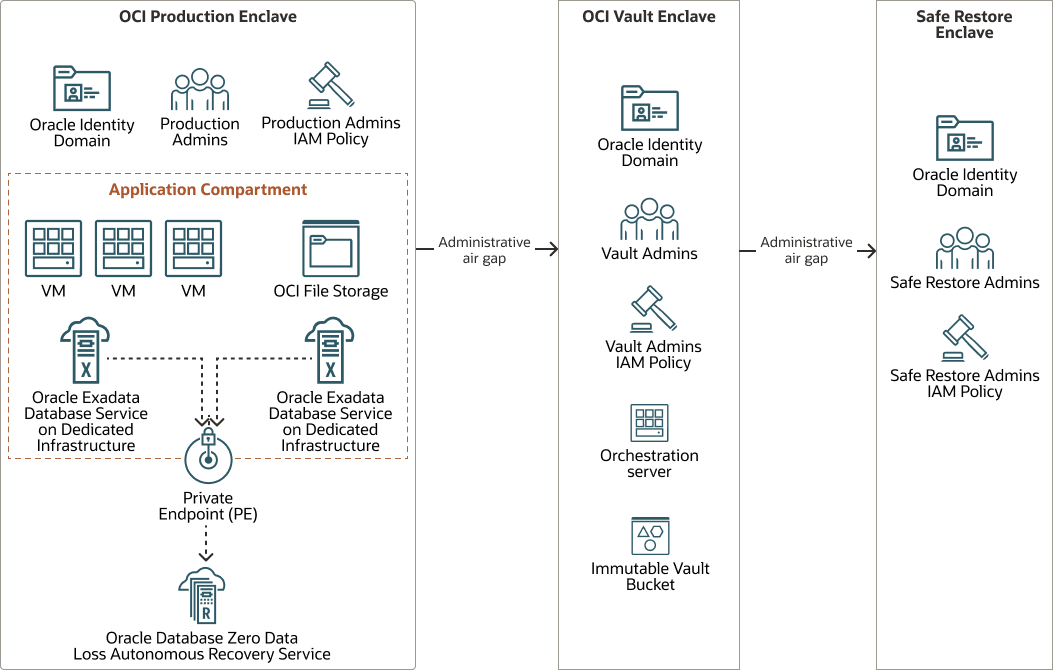

Un'enclave è un'area logicamente air-gapped e semi-isolata all'interno della tua tenancy Oracle Cloud Infrastructure (OCI). Le enclavi sono separate utilizzando compartimenti, VCN, criteri IAM OCI e Oracle Services Network, creando limiti logici per la sicurezza e la gestione. Uno spazio aereo amministrativo tra le enclavi consente di utilizzare domini di Identity separati, isolare VCN o tenancy separate.

Esistono tre tipi di enclavi comunemente utilizzate:

- enclave di produzione: il compartimento dell'enclave di produzione è costituito da uno o più compartimenti che ospitano i carichi di lavoro di produzione. La struttura si basa sull'architettura di riferimento Distribuisci una zona di destinazione sicura che soddisfa il benchmark CIS OCI Foundations collegato nella sezione Prima di iniziare. I backup operativi devono essere facilmente accessibili nell'enclave di produzione. Per le normali operazioni di backup e ripristino, questo dovrebbe soddisfare la maggior parte dei requisiti per bassa latenza e recupero rapido utilizzando funzionalità native. I dati delle canarie potrebbero essere monitorati anche per l'osservazione nell'enclave di produzione. Utilizzare l'enclave di produzione per:

- Memorizzazione e accesso ai backup operativi

- Implementare la difesa in profondità

- (Facoltativo) Osservazione dei set di dati canary

- Enclave di OCI Vault: il compartimento dell'enclave di OCI Vault memorizza tutti i backup di oggetti, blocchi e storage di file non strutturati in uno stato "immutabile" per evitare che vengano modificati o eliminati. La rete di enclave Vault è isolata e non ha connettività diretta con l'enclave di produzione. È protetto con criteri IAM OCI molto restrittivi derivati da un dominio di Identity separato che fornisce uno spazio aereo amministrativo dalle identità di produzione.

Tutti i test di automazione del backup e l'ispezione di malware o corruzione per questi backup vengono eseguiti qui. Le copie valide note di tutti i backup di oggetti, blocchi e storage di file non strutturati vengono memorizzate in questa enclave in attesa di un evento di recupero. L'integrità dei dati e il rilevamento di malware per i database sono integrati in Oracle Database Zero Data Loss Autonomous Recovery Service.

I backup del database vengono memorizzati in modo immutabile in una tenancy separata controllata da OCI senza accesso diretto dall'enclave di produzione, ad eccezione delle operazioni di ripristino. I backup del database possono essere montati e testati per garantire l'integrità finale dei dati e la disponibilità operativa. Utilizzare l'enclave di OCI Vault per effettuare le operazioni riportate di seguito.

- Memorizzazione dei backup periodici

- Vault immutabile

- Automazione dei test di backup

- Rilevamento del danneggiamento dei dati nei backup

- Rilevamento di malware nei dati di backup

- Cifra di ripristino sicuro (facoltativo): anche l'enclave di ripristino sicuro è separata dall'enclave di OCI Vault con un altro spazio aereo amministrativo che utilizza un dominio di identità e una tenancy separati rispetto all'enclave di produzione. Le enclavi di ripristino sicuro possono essere create utilizzando strumenti Infrastructure as Code come Terraform per distribuire rapidamente un ambiente equivalente alla produzione. Qui, puoi ripristinare continuamente i backup validi noti per verificare la disponibilità operativa, guidati dai valori RTO (Recovery Time Objective) e RPO (Recovery Point Objective).

In caso di incidente grave, è possibile utilizzare temporaneamente l'enclave di ripristino sicuro come nuovo ambiente di produzione fino a quando le minacce non vengono rimosse dallo spazio di produzione originale. Utilizzare l'enclave di ripristino sicuro per:

- Ripristini incrementali continui dei dati di backup

- Test dei backup per soddisfare gli obiettivi RTO e RPO

- Passaggio rapido a un nuovo ambiente di produzione, se necessario

- Ridimensionamento dell'ambiente dalla produzione minima a quella completa utilizzando Terraform

- Ritaglio all'ambiente di produzione originale dopo l'analisi forense e il recupero

Attenzione

L'enclave Safe Restore non è intesa come un tradizionale sito di disaster recovery a freddo. Permette invece di testare continuamente la tua strategia di ripristino e fornisce la possibilità di creare immediatamente un nuovo ambiente di produzione se il principale è compromesso. Se la tua enclave di produzione viene attaccata da ransomware, le forze dell'ordine potrebbero dover indagare e raccogliere informazioni forensi che portano a tempi di inattività imprevisti e quindi ritardare gli sforzi di recupero. Se la tua organizzazione non può permettersi tempi di inattività per applicazioni critiche, considera l'implementazione di un'enclave di ripristino sicuro.

Suggerimenti per le operazioni di backup e recupero

Per le virtual machine native OCI, Oracle consiglia di creare periodicamente immagini personalizzate ed esportarle in un bucket di storage degli oggetti immutabile. Ciò consente di ricreare e ripristinare il volume di avvio. Prendi in considerazione lo sviluppo di un runbook in caso di guasto totale della virtual machine. Se i backup operativi non riescono a ripristinare la macchina virtuale, dovresti testare il processo di ricreazione di un'immagine personalizzata dal tuo bucket immutabile. Rivedere la pagina Importazione ed esportazione di immagini personalizzate nella documentazione OCI.

Con i backup operativi, di solito è possibile ripristinare in modo sicuro la produzione. Se sospetti un incidente di sicurezza informatica, dovrai eseguire il ripristino nel compartimento OCI Vault o nell'area di ripristino sicuro in cui sono stati implementati i controlli nel dominio zero-trust. Dopo aver ispezionato i dati ripristinati, è necessario eseguire la scansione e mitigare eventuali rischi per la sicurezza rimanenti sulla macchina virtuale o sui dati non elaborati (ad esempio malware, virus e così via).

Dopo aver verificato che non rimangono rischi per la sicurezza informatica, ripristinare la copia incontaminata non manomessa alla produzione. Documentare, testare e convalidare questo processo almeno due volte all'anno. In OCI, avrai molti boot, blocchi, file e altri dati non strutturati. Catalogare tutti i mapping delle risorse associati, ad esempio i mapping delle unità, i punti di accesso, le istanze di computazione e altri oggetti raw in OCI. Utilizza prodotti di backup di terze parti, strumenti open source e/o l'interfaccia CLI OCI per eseguire lo snapshot delle associazioni in un determinato momento. La registrazione di questi dati può aiutarti a rispondere a domande critiche e a determinare una linea d'azione. Ad esempio, se il ripristino di un volume a blocchi non è riuscito, identificare le virtual machine che si trovano in stato degradato.

Riepilogo dei controlli delle operazioni di backup e recupero

- BR-1: eseguire il backup dell'immagine personalizzata OCI nel bucket immutabile.

- BR-2: implementare le operazioni di backup e ripristino nell'area Vault OCI o Ripristino sicuro.

- BR-3: mapping delle risorse associate al catalogo, ad esempio mapping delle unità, installazioni, istanze di computazione e così via.

- BR-4: creare un ambiente dell'area di OCI Vault e/o di ripristino sicuro.

Suggerimenti per l'immutabilità

Anche quando i tuoi backup sono immutabili, è possibile che i dati di origine del backup contengano codice dannoso o malware. Quando si ripristinano i dati da backup operativi o immutabili, è consigliabile utilizzare un ambiente OCI Vault o Safe Restore per verificare che il backup sia privo di minacce informatiche e per evitare ulteriori danni agli ambienti di produzione.

Per la maggior parte dei database OCI, come Oracle Base Database Service, Oracle Exadata Database Service on Dedicated Infrastructure e Oracle Autonomous Database on Dedicated Exadata Infrastructure, Oracle consiglia di utilizzare Oracle Database Zero Data Loss Autonomous Recovery Service che offre una protezione dei dati completamente gestita in esecuzione su OCI. Il Recovery Service ha funzionalità automatizzate per proteggere le modifiche di Oracle Database in tempo reale, convalidare i backup senza sovraccarico del database di produzione e consentire un ripristino rapido e prevedibile in qualsiasi momento. Quando si abilita la protezione dei dati in tempo reale, è possibile recuperare un database protetto entro meno di un secondo da quando si è verificata un'interruzione o un attacco ransomware. Il Recovery Service include l'immutabilità e il rilevamento delle anomalie integrate nella piattaforma che ti dà visibilità sullo stato dei tuoi backup e può essere configurato per inviarti avvisi per avvisarti di problemi che potrebbero influire sulla tua capacità di recupero.

Puoi anche utilizzare Oracle Autonomous Database Serverless che supporta in modo nativo la conservazione dei backup immutabile. Assicurarsi di attivare la funzione.

OCI Object Storage può implementare controlli di immutabilità compatibili con WORM (Write-Once, Read-Many) che impediscono la modifica o l'eliminazione dei dati. Funzioni quali le regole di conservazione dello storage degli oggetti definiscono per quanto tempo i dati devono essere conservati prima di poter essere eliminati. Dopo il periodo di conservazione, puoi utilizzare i criteri del ciclo di vita dello storage degli oggetti per archiviare o eliminare i tuoi dati. Oracle consiglia di eseguire il test del processo di backup. Dopo essere stati convinti che il periodo di conservazione soddisfi i requisiti aziendali, è necessario bloccare la regola di conservazione per evitare ulteriori modifiche da parte degli amministratori della tenancy. È necessario un ritardo di 14 giorni prima che una regola possa essere bloccata. Questo ritardo consente di eseguire un test completo, modificare o eliminare la regola oppure il blocco della regola prima che la regola venga bloccata definitivamente.

Attenzione

Il blocco di una regola di conservazione è un'operazione irreversibile. Anche un amministratore della tenancy o il Supporto Oracle non possono eliminare una regola bloccata.Le virtual machine sono una combinazione di volumi di avvio e volumi a blocchi in OCI. Per proteggere il volume di avvio OCI, creare un'immagine personalizzata della virtual machine, quindi esportare l'immagine personalizzata (.oci è il formato predefinito, ma sono supportati .qcow2 o altri formati) in un bucket OCI Object Storage.

È necessario eseguire il backup di qualsiasi dato critico presente su un volume a blocchi utilizzando uno script personalizzato nel bucket di storage degli oggetti immutabili.

Storage di file OCI consente agli utenti di creare snapshot, ma tali snapshot non sono immutabili per impostazione predefinita in quanto qualsiasi amministratore OCI con i giusti privilegi IAM può eliminare uno snapshot. Per proteggere lo storage di file OCI, Oracle consiglia di copiare i dati direttamente in un bucket immutabile su base periodica.

Riepilogo dei controlli di immutabilità

- IM-1: configurare un bucket immutabile per dati non strutturati.

- IM-2: proteggi i tuoi dati utilizzando Oracle Database Zero Data Loss Autonomous Recovery Service per i database OCI.

- IM-3: se si utilizza Storage di file OCI, copiare Storage di file OCI in un bucket di storage degli oggetti immutabile.

Suggerimenti per i controlli di sicurezza Zero-Trust

- Limita identità e autorizzazioni: limita le identità (domini, gruppi, utenti e criteri IAM) che possono accedere ai backup e alle relative autorizzazioni

- Rafforzare la segmentazione della rete: rivaluta la segmentazione della rete e implementa lacune nell'aria virtuale per i backup immutabili.

Combina questi due concetti per rendere molto più difficile per gli attori delle minacce accedere ai tuoi dati.

La progettazione dei compartimenti è fondamentale per implementare la sicurezza zero-trust nell'architettura Cyber Resilience. Creare un'architettura di compartimento nidificata con il compartimento di backup al livello superiore e includere almeno due compartimenti figlio, ad esempio uno per i backup del vault immutabile e un altro per il ripristino sicuro. Questa impostazione consente di applicare i criteri IAM più vicini alle singole risorse e di applicare la separazione dei compiti.

Per un controllo dell'accesso più rigoroso, crea utenti e gruppi specifici per accedere ai bucket di storage degli oggetti immutabili. In base ai requisiti di sicurezza, puoi separare ulteriormente l'accesso in base al dominio di Identity, al compartimento, agli utenti, ai gruppi e ai criteri IAM per limitare gli utenti che possono accedere a un bucket specifico. Nelle tenancy esistenti in cui più gruppi possono avere accesso a un bucket, esaminare e ridurre l'accesso in modo che solo gli amministratori dello storage di backup possano gestire i backup.

Oracle Access Governance fornisce una pagina Chi ha accesso a ciò che - Browser a livello aziendale che tiene traccia e monitora gli utenti che hanno accesso a sistemi, dati e applicazioni diversi, i loro livelli di autorizzazione e lo scopo dell'accesso, per prendere decisioni informate e rilevare potenziali rischi per la sicurezza per una governance efficace. Utilizzare queste informazioni per assicurarsi che i criteri IAM siano allineati ai principi di separazione dei compiti e privilegio minimo.

Se utilizzi virtual machine o altra infrastruttura IaaS di importanza critica per il backup, considera la possibilità di aggiungerle a un gruppo dinamico OCI. Ciò consente di indirizzare questi nodi con criteri IAM che concedono l'accesso necessario al livello di storage di backup.

Migliora l'accesso alla rete nel tuo ambiente zero-trust. Seguire questi suggerimenti per impedire a una macchina virtuale ripristinata di reinfettare la produzione, riaprire una backdoor di sicurezza o un punto di accesso di comando e controllo per gli aggressori:

- Nell'ambiente zero-trust, limitare l'accesso alla rete, ove possibile. Ad esempio, in un'enclave OCI Vault o Safe Restore, evitare di utilizzare un DRG che potrebbe consentire al malware di uscire dal resto dell'ambiente OCI. Prendere in considerazione, invece, l'uso del servizio Bastion gestito da OCI (o host di salto gestiti dal cliente), dell'endpoint privato o di un gateway di servizi per consentire l'accesso al piano di controllo OCI.

- Non consentire l'instradamento tra le varie reti di backup. Se hai bisogno di connettività di rete tra l'infrastruttura di backup, implementa OCI Network Firewall e NSG per consentire solo pattern di traffico strettamente controllati. Ciò crea un divario nell'aria della rete virtuale tra le reti di produzione e i compartimenti di backup e impedisce alle virtual machine ripristinate di reintegrare gli ambienti di produzione o riaprire le vulnerabilità nell'ambiente.

Riepilogo dei controlli di sicurezza zero trust

- ZT-1: configura bucket di storage degli oggetti privati e sicuri con autorizzazioni IAM limitate agli account di recupero specializzati. Facoltativamente, utilizzare Oracle Access Governance per determinare le autorizzazioni efficaci per i bucket non modificabili.

- ZT-2: applica una solida segmentazione della rete. Utilizza bastion, endpoint privati, gateway di servizio, NSG e firewall di rete.

- ZT-3: migliora IAM utilizzando le appartenenze ai gruppi dinamici e i criteri IAM per le attività di vaulting immutabile con script.

- ZT-4: Progetta le strutture dei compartimenti come descritto nell'architettura di riferimento della resilienza informatica OCI. Utilizza compartimenti nidificati per applicare criteri IAM vicini alle risorse e applicare la separazione dei compiti.

Suggerimenti per i controlli di rilevamento delle minacce

Prendi in considerazione l'utilizzo degli strumenti CSPM (Cloud Security Posture Management) per migliorare la protezione del cloud. Oracle Cloud Guard è uno strumento CSPM integrato in OCI che puoi utilizzare per implementare la tua architettura di resilienza informatica. Ci sono anche soluzioni di terze parti disponibili che offrono funzionalità come il rilevamento delle intrusioni, il rilevamento delle anomalie e gli avvisi. Ad esempio, con OCI Cloud Guard, puoi configurare i criteri per evitare che lo storage degli oggetti OCI venga esposto come bucket pubblico su Internet. Inoltre, il tuo strumento CSPM dovrebbe monitorare i servizi critici, come Oracle Database Zero Data Loss Autonomous Recovery Service, e assicurarsi che non sia disabilitato e che i backup e i criteri di backup rimangano sicuri. Configurare lo strumento CSPM per verificare se servizi come Oracle Database Zero Data Loss Autonomous Recovery Service sono stati disabilitati o se si sono verificati tentativi di disabilitare i backup, modificare i criteri di backup e così via.

Associa CSPM alle soluzioni di sicurezza degli endpoint per risolvere sia i criteri di sicurezza IaaS che le vulnerabilità degli endpoint. Quando invii log di audit, log degli eventi, log dei flussi VCN e altri dati a una piattaforma SIEM o XDR (Extended Detection and Response) di terze parti, gli amministratori cloud ottengono insight preziosi per la correlazione degli eventi e le indagini forensi avanzate.

Per ulteriori informazioni, vedere il collegamento Design Guidance for SIEM Integration on OCI nella sezione Esplora altro e il blog Overview of Security Best Practices in OCI Tenancy collegato nella sezione Before you Begin.

Honeypot interni

Un'altra valida tattica di rilevamento delle minacce è la distribuzione di "honeypot interni", ovvero istanze di computazione di tipo "decoy" progettate per attirare attori dannosi. Questi honeypot in genere eseguono servizi che sono intenzionalmente facili da rilevare o sfruttare, rendendoli visibili utilizzando strumenti di scansione di rete comuni come NMAP. Su una rete privata, nessuno dovrebbe accedere a questi decoys, quindi qualsiasi interazione è un forte indicatore di comportamento sospetto, come gli attori delle minacce che cercano "file server" o altri obiettivi. Sono disponibili sia soluzioni honeypot commerciali che open source. In ambienti ben protetti, ci dovrebbero essere attività sospette minime rilevate dagli honeypot, rendendoli un sistema di allarme rapido affidabile e un modo per convalidare i controlli esistenti.

Nota

Non distribuire honeypot su istanze con indirizzi IP pubblici. È probabile che gli ooneypot esposti a Internet vengano attaccati, introducendo potenzialmente rischi aggiuntivi.Dati canary

Tecnica di rilevamento delle minacce, applicabile sia ai dati strutturati (ad esempio le tabelle di database) che ai dati non strutturati (ad esempio i file server). Come gli honeypot, i dati canary fungono da trap mirata. Ad esempio, è possibile creare una tabella dedicata o inserire record canary specifici in un database di produzione. In caso di accesso, modifica o eliminazione imprevisti di questi record, potrebbe indicare attività non autorizzate o dannose, come un soggetto che cerca di accedere o manomettere dati sensibili come informazioni sui clienti o dettagli dell'ordine.

Per i file system, i dati canary possono coinvolgere file o cartelle monitorati all'interno di condivisioni NFS. Eventuali modifiche non autorizzate potrebbero segnalare un pericolo per la sicurezza. L'utilizzo di dati canary in genere richiede strumenti di terze parti commerciali o open source.

Riepilogo dei controlli di rilevamento delle minacce

- TD-1: utilizzare i criteri del bucket Oracle Cloud Guard per controllare l'accesso pubblico e privato, abilitare la registrazione del bucket e attivare le regole di rilevamento delle minacce.

- TD-2: implementa i dati canary all'interno di set di dati strutturati (ad esempio database) e non strutturati (ad esempio, storage di file) per rilevare accessi non autorizzati o manomissioni.

- TD-3: distribuisci honeypot interni con sensori di monitoraggio vicini ai sistemi di backup e produzione per attirare e identificare potenziali minacce.

- TD-4: integra i dati di telemetria dell'ambiente con XDR/SIEM per abilitare funzioni forensi complete e l'analisi avanzata delle minacce.