Scopri il pilastro della sicurezza informatica in OCI

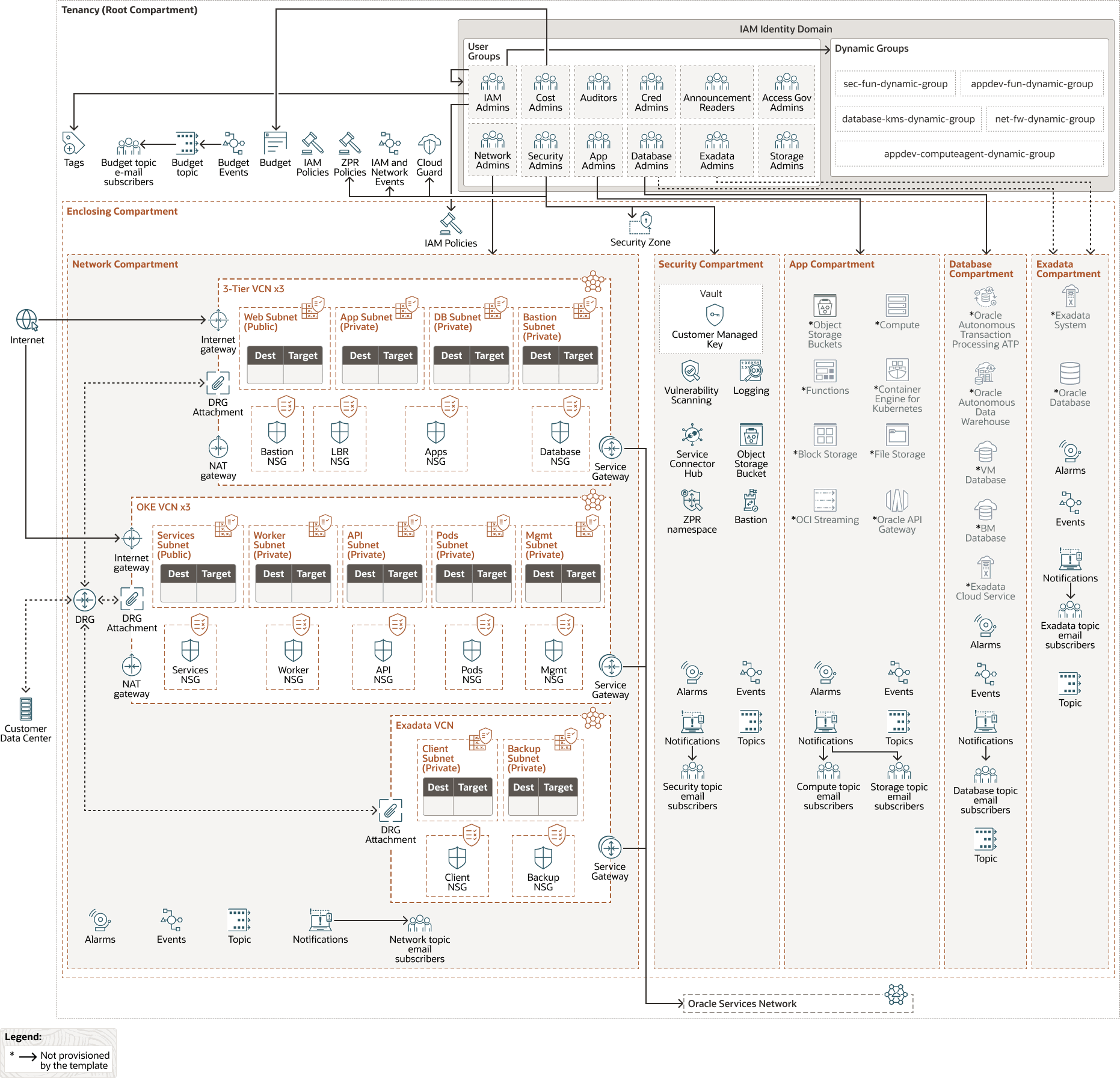

Il diagramma riportato di seguito illustra l'architettura di riferimento di OCI Core Landing Zone.

Descrizione dell'illustrazione oci-core-landingzone.png

oci-core-landingzone-oracle.zip

Le zone di destinazione sono progettate per aiutare le organizzazioni a distribuire in modo efficiente carichi di lavoro business-critical. Sono inclusi tutti i componenti tecnologici essenziali: identità, rete, storage, computazione e sicurezza. Il provisioning della zona di destinazione è automatizzato tramite Infrastructure as Code (IaC), quindi puoi distribuire tutto con un solo clic.

La OCI Core Landing Zone integra sia l'approccio Oracle Enterprise Landing Zone (OELZ) che quello Center for Internet Security (CIS) Landing Zone. Questa zona di destinazione unificata offre un'architettura di riferimento per agilità, scalabilità e sicurezza nel cloud. Basato su un framework modulare OCI Landing Zone, consente una distribuzione rapida e scalabile e include le best practice di sicurezza consigliate dal benchmark CIS OCI Foundations, consentendoti di ottenere una solida postura di sicurezza e soddisfare i requisiti di conformità.

La sicurezza informatica copre le fasi di "protezione e rilevamento" del modello di sicurezza informatica NIST.

Suggerimenti per i controlli preventivi

I controlli preventivi si concentrano su tre aree principali: protezione logica, protezione della rete e protezione dell'infrastruttura/applicazione. Proteggi la tua tenancy dall'accesso non autorizzato e limita l'accesso a livello di rete per mitigare rischi come il ransomware. Proteggi la tua infrastruttura e le tue applicazioni per rafforzare la tua resilienza contro i compromessi.

Protezione logica

Progettazione compartimento tenancy

Progetta la tua strategia di compartimento per garantire la protezione dai ransomware. Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) offre una solida gestione delle identità (autenticazione, SSO, gestione del ciclo di vita) per le applicazioni Oracle Cloud e non Oracle. Supporta anche l'accesso sicuro per dipendenti, partner e clienti, sia nel cloud che on-premise. OCI IAM si integra con le aree di memorizzazione e i provider di identità esistenti per semplificare l'accesso degli utenti finali per applicazioni e servizi cloud. Per progettare la strategia del compartimento, attenersi alle linee guida riportate di seguito.- Organizza le risorse cloud in compartimenti, agendo come container logici all'interno della tua tenancy.

- Struttura i compartimenti per isolare carichi di lavoro e dati critici e consentire l'amministrazione distribuita, l'accesso con meno privilegi e la separazione dei compiti.

- Raggruppa le risorse in base al tuo modello operativo per distribuire, limitare i privilegi amministrativi basati sui ruoli e limitare i diritti amministrativi della tenancy completa agli account di emergenza "break-glass".

- I compartimenti seguono un modello zero-trust e negano tutti gli accessi per impostazione predefinita. L'accesso viene concesso solo tramite criteri IAM espliciti.

Criteri IAM OCI

L'accesso alle risorse è negato per impostazione predefinita, consentito solo da criteri espliciti. Attenersi alle linee guida riportate di seguito per creare i criteri IAM OCI.- Crea criteri espliciti per concedere l'accesso ai gruppi e fornire un accesso limitato alle tue risorse cloud.

- Scrivere criteri con filtro. Ad esempio, puoi creare un criterio per consentire a un gruppo di creare e gestire bucket di storage degli oggetti che vengono comunemente utilizzati per memorizzare i backup, ma nega la possibilità di eliminare oggetti o bucket. È possibile consentire a

Storage_Adminsdi gestire i bucket in{tenancy OCID}doverequest.permission != 'DELETE'. - Assegnare domini di identità separati a compartimenti riservati (ad esempio i vault) per impedire il riutilizzo delle credenziali e migliorare l'isolamento. Ad esempio, puoi creare un compartimento Vault per memorizzare copie di bucket, volumi a blocchi e backup manuali del database e assegnare un dominio di Identity separato per controllare l'accesso. Ciò impedisce a chiunque abbia accesso all'ambiente principale di utilizzare le stesse credenziali per accedere al compartimento Vault e fornisce isolamento e protezione di questi asset.

- Federazione indipendente dei domini di Identity con provider esterni per una maggiore sicurezza. Utilizzare un provider di identità separato per le enclavi Vault e Safe Restore per fornire un isolamento superiore dal provider di identità utilizzato per l'enclave di produzione.

Autenticazione con più fattori (MFA)

Proteggi tutti gli account OCI locali abilitando e richiedendo l'autenticazione MFA. OCI IAM supporta più metodi per abilitare l'autenticazione MFA, tra cui domande sulla sicurezza, passcode applicazione mobile, notifica applicazione mobile, messaggio di testo (SMS), e-mail, codice bypass e sicurezza Duo.

Protezione della rete

La sicurezza informatica tradizionale basata sul perimetro è alla base del pilastro della sicurezza informatica e utilizza firewall, host bastion, firewall perimetrali di nuova generazione, WAF e pratiche di base di gestione delle identità e degli accessi. La sicurezza informatica tradizionale è posta in gioco, ma senza blocchi standard e meccanismi di contrasto in questo spazio la sicurezza perimetrale è compromessa.

OCI offre più funzionalità per aiutarti a implementare i controlli per ottenere una rete sicura. La VCN fornisce la base per tutte le attività di networking in OCI. Per impostazione predefinita, non è disponibile alcun accesso di rete alla tenancy. È necessario implementare i servizi per consentire l'ingresso e l'uscita, specificare la direzione, le porte e i protocolli consentiti.

Progetta la tua rete per impedire a un utente malintenzionato di accedere alla tua rete e impedirgli di spostarsi lateralmente se ne ha accesso. Per configurare la protezione di rete, attenersi ai suggerimenti riportati di seguito.

- Segmentazione: posiziona i carichi di lavoro riservati (ad esempio i database) in VCN dedicati. Utilizzare firewall, SL e NSG per il controllo. Puoi controllare in modo granulare l'accesso tra e all'interno di una VCN e ottenere il primo livello di segmentazione. Avendo il tuo carico di lavoro riservato nella propria VCN dedicata, puoi sfruttare firewall, liste di sicurezza e gruppi di sicurezza di rete (NSG) per filtrare e controllare l'accesso.

- Privilegio zero-trust e minimo: applicare i principi di zero-trust e privilegio minimo, utilizzare le liste di sicurezza (SL), i gruppi di sicurezza di rete (NSG) e Zero Trust Packet Routing (ZPR) per ottenere un'ulteriore segmentazione e isolamento tra subnet e risorse cloud. Utilizzare SL, NSG e ZPR per l'isolamento della sottorete e delle risorse. I criteri ZPR OCI utilizzano un linguaggio basato sugli intenti e leggibile dall'uomo, semplificandone l'audit, la comprensione e la gestione.

- SL: le SL operano a livello di subnet e controllano l'ingresso e l'uscita per la subnet.

- NSG: utilizzare i gruppi NSG per definire un set di regole di entrata e uscita che si applicano a VNIC specifiche. I gruppi NSG forniscono isolamento a livello di VNIC e consentono di implementare la microsegmentazione tra le singole risorse dotate di VNIC.

- NSG rispetto a SL: preferiscono i gruppi NSG rispetto a SL perché i gruppi NSG supportano la microsegmentazione a livello di VNIC e la sicurezza è separata dalla progettazione della rete.

- Limita traffico: limita il traffico in entrata e in uscita solo alle porte di origine e di destinazione necessarie affinché un'applicazione specifica eserciti il principio del privilegio minimo. Limitare strettamente l'accesso a livello mondiale a porte sensibili come RDP e SSH.

- Criteri IAM OCI: utilizzare i criteri IAM OCI per concedere l'autorizzazione alle SL e garantire che solo le parti responsabili della gestione degli elenchi in base alla separazione dei compiti possano amministrarli.

- Firewall di rete: distribuisci OCI Network Firewall con architettura hub e spoke tramite DRG per regolare il traffico tra VCN e on premise. OCI supporta molti firewall di terze parti (come Fortinet, Palo Alto o Cisco).

- Utilizza i gateway OCI per un accesso a Internet sicuro e controllato e per connettere privatamente le risorse ai servizi OCI.

- Gateway Internet: controlla l'ingresso e l'uscita (limita per la sicurezza).

- Gateway NAT: consente l'uscita controllata senza esporre gli IP interni.

- Gateway di servizi: Mantiene la comunicazione delle risorse all'interno della rete di OCI.

- Connettività privata: utilizza OCI FastConnect per una connessione privata ad alta velocità, a bassa latenza tra la tenancy e la rete interna. Considerare MacSEC e/o IPSEC per fornire la cifratura.

- Host di base: utilizza i servizi OCI Managed Bastion per un accesso amministratore sicuro ed effimero alle risorse.

- Instradamento Zero Trust Packet: semplifica e rende più controllabili i criteri di sicurezza della rete.

Protezione delle infrastrutture e delle applicazioni

OCI fornisce diverse funzionalità per proteggere le risorse dell'infrastruttura nella tenancy, tra cui:

- Criteri IAM OCI: rimuove le autorizzazioni riservate anche dagli amministratori. Limita tutti i diritti di amministratore a un account break-glass sicuro. Ad esempio, puoi rimuovere la possibilità di eliminare lo storage (oggetto, blocco e file) e i backup e limitare i diritti amministrativi della tenancy a un account break-glass che può essere sottoposto a vault.

- Protezione DDoS: OCI fornisce la protezione predefinita della rete dagli attacchi volumetrici e Oracle dispone anche di soluzioni per fornire protezione layer-3 e 4 a livello di tenancy.

- Web Application Firewall (WAF): utilizza OCI WAF con load balancer per proteggere le applicazioni pubbliche dalle minacce, tra cui Open Web Application Security Project (OWASP) le prime 10 vulnerabilità. Limitare l'accesso per paese, se necessario. OCI WAF deve essere distribuito utilizzando il bilanciamento del carico OCI per ispezionare e proteggere il traffico basato sul Web dagli attacchi OWASP come SQL Injection. Considerare anche la possibilità di limitare il traffico per paese in base ai requisiti di utilizzo e accesso.

- Gestione delle vulnerabilità e delle patch: utilizzare una combinazione dei servizi OCI Vulnerability Scanning Service e Oracle OS Management Hub.

- Utilizzare il servizio di analisi delle vulnerabilità OCI per i nodi di calcolo e le immagini del registro. Scansiona tutti i nodi di calcolo e i container per rilevare sia le porte aperte che le vulnerabilità basate su CVSS.

- Utilizzare Oracle OS Management Hub per automatizzare e monitorare l'applicazione di patch al sistema operativo. Identifica le patch di sicurezza e del sistema operativo mancanti e automatizza l'applicazione delle patch sui nodi di calcolo Oracle Linux e Windows.

- Sicurezza dell'istanza: la sicurezza dell'istanza fornisce sicurezza runtime per i carichi di lavoro negli host di computazione, virtuale e Bare Metal. La sicurezza delle istanze espande l'ambito di Cloud Guard dalla gestione delle impostazioni di sicurezza del cloud alla protezione del carico di lavoro cloud. Garantisce che le esigenze di sicurezza vengano soddisfatte in un'unica posizione con visibilità coerente e una comprensione olistica dello stato di sicurezza dell'infrastruttura.

- OCI Vault: Vault fornisce un servizio di gestione del ciclo di vita completo e supportato da HSM per chiavi e segreti se si desidera gestire le proprie chiavi di cifratura e altre credenziali critiche. Esistono più opzioni per il servizio Vault per soddisfare le tue esigenze.

- Zone di sicurezza: fornisci guardrail per la creazione e lo spostamento delle risorse cloud all'interno della tua tenancy. Le zone di sicurezza vengono applicate ai compartimenti e operano sul piano di controllo per impedire l'esecuzione di determinate azioni. Ad esempio, è possibile impedire la creazione di bucket pubblici, l'assegnazione di indirizzi IP pubblici e richiedere che le chiavi di cifratura gestite dal cliente vengano utilizzate per proteggere tutto lo storage. Definisci zone di sicurezza personalizzate per soddisfare requisiti specifici di sicurezza e conformità alle normative. Selezionare le istruzioni dei criteri rilevanti per le proprie esigenze e il compartimento di destinazione.

OCI fornisce diversi servizi e funzionalità che possono aiutarti a proteggere correttamente la tua tenancy dalle minacce di tipo ransomware. Sebbene questi controlli rafforzino in modo significativo la tenancy OCI, nessun sistema è perfettamente sicuro. Rimani vigile e adatta continuamente la tua postura di sicurezza man mano che le minacce informatiche si evolvono.

Suggerimenti per i controlli investigativi

Puoi utilizzare i servizi OCI per identificare e rispondere a potenziali minacce ransomware nella tua tenancy. Il modo più veloce per impostare una tenancy OCI sicura è implementare la OCI Core Landing Zone, che segue i benchmark di sicurezza CIS OCI e incorpora le best practice sulla sicurezza informatica.

Log e analitica

OCI Logging è un servizio altamente scalabile e completamente gestito che offre una vista centrale di tutti i log. Raccoglie i log dalle risorse OCI e fornisce dettagli di diagnostica critici sulle modalità di accesso ed esecuzione di queste risorse. Esistono tre tipi principali di log che è possibile utilizzare:

- Log di audit:

I log di audit acquisiscono ogni azione all'interno della tenancy, indipendentemente dal fatto che si utilizzi la console, la riga di comando o l'API. Il contenuto del log di audit è memorizzato in modo immutabile e non può essere modificato o eliminato. È possibile cercare il log di audit dalla console e trasformare le voci in eventi che possono quindi essere inviati utilizzando il servizio Notifiche OCI ai team di sicurezza.

- Log servizio:

I log dei servizi vengono generati da servizi OCI nativi come gateway API, load balancer, storage degli oggetti, funzioni e log di flusso VCN. Ogni servizio offre categorie di log predefinite che è possibile abilitare o disabilitare in base alle esigenze.

- Log personalizzati:

I log personalizzati consentono di monitorare e registrare le informazioni di diagnostica dalle applicazioni personalizzate, da altri provider cloud o da ambienti on premise. Utilizza l'API per includere questi log o configura un'istanza o una risorsa di OCI Compute per caricare direttamente i log personalizzati dalle risorse di computazione utilizzando Unified Monitoring Agent. I log personalizzati sono supportati sia in una virtual machine che in Bare Metal.

Tutti i dati di log vengono cifrati sia in transito che in archivio e rimangono cifrati quando vengono archiviati o trasferiti nello storage, ad esempio lo storage degli oggetti. OCI Logging si integra con Connector Hub, in modo da poter inoltrare facilmente i log allo storage degli oggetti per lo storage di archivio o al servizio di streaming OCI per l'inclusione mediante Security Information and Event Management (SIEM) e altri strumenti di analisi della sicurezza.

Log Analytics OCI

Prendere in considerazione l'utilizzo del servizio OCI Log Analytics per analizzare i log se non si dispone di un SIEM. Il servizio OCI Log Analytics è una soluzione OCI nativa che ti consente di indicizzare, arricchire, aggregare, esplorare, cercare, analizzare, correlare, visualizzare e monitorare i dati di log dalle tue applicazioni cloud o on-premise e dall'infrastruttura di sistema. Il servizio offre diversi modi per ottenere insight operativi dai tuoi log. Con Log Analytics puoi:

- Utilizzare un'interfaccia utente interattiva di Log Explorer

- Aggrega le informazioni di log nei dashboard

- Includi e analizza i dati utilizzando le API

- Integra i dati di log con altri servizi OCI

Le visualizzazioni interattive forniscono diversi modi per analizzare i dati. È possibile utilizzare le funzioni di clustering per ridurre milioni di voci di log ai pattern più interessanti, alle funzioni di gruppo per individuare le anomalie e tenere traccia delle transazioni. Utilizzare la funzione Collegamento per analizzare i log in una transazione o identificare pattern anomali utilizzando la vista raggruppata.

La soluzione di monitoraggio della sicurezza in OCI Log Analytics è un set di dashboard curati che consentono di monitorare e comprendere il livello di sicurezza del cloud. Questi dashboard trasformano i dati di log complessi in insight utili sulla sicurezza e ti aiutano a risolvere i problemi di sicurezza. Questa vista consente di risparmiare tempo, ridurre i rischi e migliorare il livello di sicurezza del cloud.

Le tre viste definite da Oracle, la VCN, la computazione OCI e l'audit OCI vengono visualizzate nella pagina della soluzione Monitoraggio sicurezza.

Gestione postura sicurezza

Sebbene OCI Logging ti consenta di visualizzare ciò che sta accadendo nel tuo ambiente, fornisce solo datapoint eterogenei sull'attività al suo interno. La raccolta di informazioni contestuali ti consente di individuare potenziali minacce e proteggere il tuo ambiente da minacce come i ransomware. Le piattaforme SIEM tradizionali forniscono la correlazione e le funzionalità di analisi avanzate. Tuttavia, possono essere difficili da usare e costosi da implementare e mantenere. OCI fornisce un servizio cloud nativo che offre molti degli stessi benefit:

Cloud Guard

Servizio cloud nativo che consente di monitorare l'ambiente OCI, rilevare configurazioni o attività rischiose e mantenere un livello di sicurezza elevato. Con Cloud Guard, puoi:

- Esaminare le risorse per individuare i punti deboli della sicurezza correlati alla configurazione e gli utenti e gli operatori per individuare attività rischiose.

- Al momento del rilevamento, suggerire, assistere o intraprendere azioni correttive, in base alla configurazione.

- Converti automaticamente le informazioni del log di audit in eventi di sicurezza da cui è possibile intraprendere azioni e riduci il numero di eventi raw da analizzare.

- Partecipa agli eventi dalla console Cloud Guard e inoltra i dati al servizio OCI Streaming e poi al tuo sistema SIEM.

- Duplica e personalizza le recipe del rilevatore e del rispondente fornite da Oracle per personalizzare le violazioni della sicurezza a cui si desidera essere avvisati e le azioni che è possibile eseguire su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblica.

- Applica Cloud Guard a livello di tenancy per un'ampia copertura e riduci l'onere amministrativo della gestione di più configurazioni.

- Utilizzare le liste gestite per includere o escludere configurazioni specifiche dai rilevatori di scansione della sicurezza.

Rilevatore di minacce Cloud Guard

Applica la data science per scoprire rapidamente gli ambienti compromessi. Valuta automaticamente il comportamento degli utenti utilizzando il machine learning, la data science e l'intelligence sulle minacce per ridurre il rumore degli avvisi. Utilizza i dati di intelligence sulle minacce di Oracle per monitorare modelli di comportamento mirati allineati alle tecniche di MITRE ATT&CK. Ciò utilizza i comportamenti e le motivazioni degli aggressori noti per identificare i marcatori delle minacce e combina tali marcatori in un algoritmo di punteggio basato sulla progressione dell'attacco.

Threat Detector analizza anche le azioni dell'amministratore OCI utilizzando il machine learning e altre tecniche per aiutare gli operatori di sicurezza ad avvisare degli utenti non autorizzati, qualcuno le cui credenziali sono state rubate o la loro fedeltà compromessa. Assicurarsi che questo rilevatore sia abilitato e impostare l'avviso Utente Rogue per avvisare le persone autorizzate del team.

Sicurezza delle istanze di Cloud Guard

Instance Security fornisce sicurezza runtime per i carichi di lavoro negli host virtuali e Bare Metal di OCI Compute. Garantisce che le esigenze di sicurezza vengano soddisfatte da un'unica posizione con una visibilità coerente. Instance Security fornisce una comprensione olistica dello stato di sicurezza dell'infrastruttura e consente di:

- Rileva processi sospetti, porte aperte ed esecuzioni di script a livello di sistema operativo

- Ricevi avvisi dai quali è possibile intraprendere azioni su vulnerabilità e attività anomale

- Utilizza le recipe del rilevatore gestite da Oracle o crea le tue recipe per la caccia alle minacce

- Esportare i log negli strumenti di sicurezza di terze parti con l'integrazione nativa OCI Logging

Sicurezza del database

I database sono obiettivi principali per il ransomware poiché contengono i dati operativi critici, sensibili e regolamentati della tua organizzazione. Ecco perché è fondamentale avere insight in tempo reale sul tuo livello di sicurezza del database e proteggere la tua infrastruttura cloud da ransomware e altri attacchi.

Per impostazione predefinita, i database OCI utilizzano la cifratura dei dati trasparente (TDE, Transparent Data Encryption) per proteggere i dati sensibili in tabelle e backup. TDE crittografa tutti i dati in archivio e li decifra in modo trasparente per gli utenti o le applicazioni autorizzati quando accedono a questi dati. TDE protegge i dati memorizzati sul supporto in caso di furto del supporto di memorizzazione o del file di dati.

Oracle Data Safe fornisce una console unificata di Oracle Database per aiutarti a comprendere la sensibilità dei tuoi dati, valutare i rischi dei dati, mascherare le informazioni riservate, configurare e monitorare i controlli di sicurezza, valutare gli utenti e monitorare l'attività del database. Data Safe consente di eseguire le operazioni riportate di seguito.

- Valutazioni dei rischi di sicurezza

- Valutazioni degli utenti

- Audit attività

- Ricerca automatica dati

- Mascheramento dei dati

Suggerimento

Registra tutti i tuoi Oracle Database con Data Safe per identificare, classificare e assegnare priorità ai rischi e generare report sull'uso completi su parametri di sicurezza, controlli di sicurezza e ruoli e privilegi degli utenti.Oracle Database Vault

Oracle Database Vault implementa i controlli di sicurezza dei dati all'interno di Oracle Database per limitare l'accesso ai dati sensibili delle applicazioni da parte di utenti con privilegi. Riduci il rischio di minacce interne e esterne e soddisfa i requisiti di conformità e la separazione dei compiti.

Proteggi ambienti Oracle Database nuovi ed esistenti senza la necessità di modifiche alle applicazioni costose e dispendiose in termini di tempo. Database Vault è compatibile con le architetture aziendali, tra cui Oracle Real Application Clusters (Oracle RAC), Oracle GoldenGate e Oracle Data Guard, il tutto senza la necessità di distribuire server e agenti aggiuntivi.

Oracle Database Vault offre le funzioni riportate di seguito.

- Realm: blocca l'accesso non autorizzato ai dati riservati creando ambienti applicativi limitati all'interno dei controlli di sicurezza di Oracle Database e Oracle Database Vault. Aiuta le organizzazioni a rispettare le leggi e gli standard sulla privacy dei dati come il Regolamento generale sulla protezione dei dati dell'Unione europea (GDPR dell'UE), lo standard PCI-DSS (Payment Card Industry Data Security Standard) e numerose altre normative che richiedono forti controlli interni sull'accesso, la divulgazione o le modifiche alle informazioni sensibili.

- Regole di comando: consente di evitare modifiche dannose o accidentali che interrompono le operazioni mediante account utente privilegiati. I controlli dei comandi impediscono l'esecuzione di comandi non autorizzati quali

DROP TABLEoALTER SYSTEMal di fuori di specifiche finestre di manutenzione. - Percorsi sicuri: applica l'accesso zero-trust basato su IP, applicazione, utente e ora del giorno, quindi gli hacker non possono facilmente utilizzare le credenziali rubate. Oracle Database Vault può bloccare l'accesso non autorizzato ai dati sensibili e generare avvisi di alto valore che notificano agli amministratori l'attività di accesso ai dati sospetta e prevengono il furto di dati prima che si verifichi.

- Separazione delle responsabilità: applica controlli e saldi agli utenti con privilegi e impedisce agli hacker di disabilitare i controlli di sicurezza, creare utenti non autorizzati e accedere a dati riservati utilizzando le credenziali di un account con privilegi.

Suggerimento

Implementare Database Vault per tutti i database OCI.Eventi e notifiche

È possibile scegliere di essere avvisati di eventi aggiuntivi che si verificano all'interno della tenancy OCI e che non sono coperti dai servizi descritti. I servizi Eventi OCI e Notifiche consentono di identificare questi eventi e inviare notifiche al team quando si verifica un evento.Eventi OCI

Usare Eventi OCI per creare regole per inviare notifiche automatiche in base alle modifiche di stato nella tenancy. Le regole includono un filtro definito per specificare gli eventi prodotti dalle risorse nella tenancy. Le regole devono inoltre specificare un'azione che verrà attivata quando il filtro trova un evento corrispondente.

Le azioni sono risposte definite per le corrispondenze di eventi. Quando il filtro nella regola trova una corrispondenza, il servizio Eventi OCI consegna l'evento di corrispondenza a una o più destinazioni identificate nella regola. I servizi di destinazione per gli eventi sono Notifiche, Streaming e Funzioni.

Notifiche OCI

Utilizzare le notifiche OCI per inviare avvisi quando si attiva un evento con le risorse OCI. È possibile configurare allarmi, regole evento e connettori servizio per l'invio di messaggi leggibili dall'utente tramite gli endpoint supportati, inclusi messaggi di posta elettronica e di testo (SMS). È inoltre possibile automatizzare i task tramite endpoint HTTPS personalizzati e funzioni OCI. È inoltre possibile pubblicare direttamente i messaggi.

I servizi OCI Audit, Logging, Cloud Guard e Data Safe sono tutti integrati con gli eventi OCI e le notifiche per consentire ai team operativi e di sicurezza di notificare i problemi relativi alla sicurezza nella tenancy.