Scopri le architetture cyber resilienti che proteggono i dati dai ransomware

Ransomware è una forma avanzata di malware che utilizza algoritmi complessi per crittografare i dati e bloccare i sistemi. Gli attori della minaccia chiedono un riscatto, di solito in criptovaluta per proteggere la loro identità, in cambio di una chiave di decifrazione per ripristinare l'accesso.

I moderni attacchi ransomware utilizzano spesso un metodo di doppia estorsione: non solo i tuoi dati sono crittati, ma sono anche esfiltrati, e gli aggressori minacciano di pubblicarli se non paghi.

In questo playbook sulle soluzioni, scopri le misure di sicurezza informatica per "proteggere e rilevare" il tuo ambiente e le strategie di resilienza Cyber per "rispondere e recuperare" i tuoi dati dal ransomware.

Informazioni sul NIST Cybersecurity Framework

- Proteggi: previeni una minaccia alla riservatezza, all'integrità o alla disponibilità dei dati.

- Rileva: rileva attività anomale che possono essere interpretate come prove di tentativi e/o attività dannose riuscite.

- Rispondi: indirizza, scoraggia e contrasta un compromesso riuscito.

- Recupera: si supponga che si sia verificata la compromissione e si utilizzino i meccanismi per ripristinare uno stato corretto noto di un ambiente.

Informazioni sulla Cyber Triad

Nei primi giorni della sicurezza informatica, l'attenzione era principalmente sulla prevenzione degli aggressori di entrare nelle reti. Tuttavia, man mano che le minacce diventavano più sofisticate con l'ascesa di virus e malware avanzati, divenne chiaro che la prevenzione da sola non era sufficiente. Oltre alle strategie di prevenzione, sono state introdotte tecniche di rilevamento per identificare e segnalare gli attacchi che hanno violato il firewall.

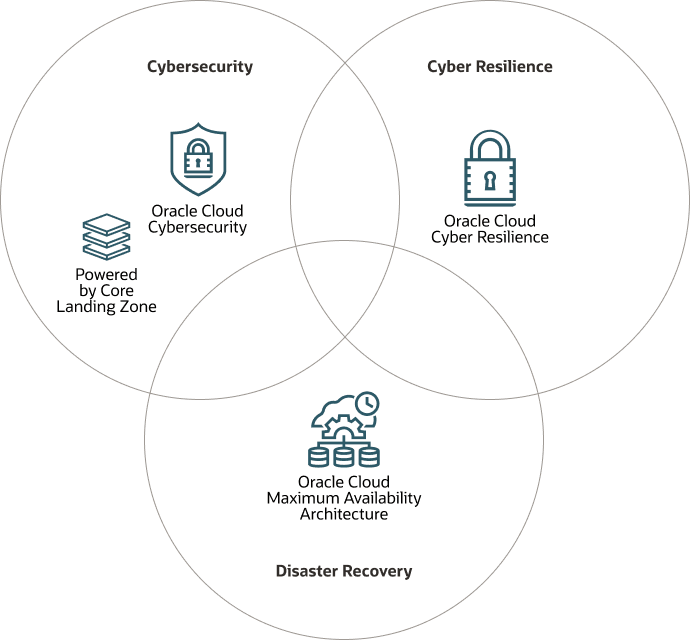

Per evitare di essere vittima di estorsioni, interruzioni della supply chain e arresti operativi che spesso accompagnano le violazioni dei ransomware, Oracle consiglia alla tua architettura cloud di affrontare il cyber triad:

- Sicurezza informatica

- Resilienza informatica

- Disaster recovery

Considerando tutti e tre gli aspetti della triade informatica, la tua organizzazione sarà ben posizionata per recuperare dal ransomware soddisfacendo i requisiti RTO (Recovery Time Objective) e RPO (Recovery Point Objective) della tua organizzazione.

Durante il miglioramento della sicurezza dell'ambiente OCI, concentrarsi sui fondamenti della sicurezza di base e sui metodi di disaster recovery per garantire la disponibilità dei carichi di lavoro. Ad esempio, se replichi dati che sono stati compromessi, il tuo sito di recupero sarà interessato allo stesso modo del tuo sito principale e non risolve il problema di impedire l'eliminazione, la crittografia o la modifica da parte degli attori delle minacce.

Progettare un'architettura cyber resiliente protegge i tuoi backup e ti assicura di determinare se un soggetto minaccioso ha modificato, eliminato o manomesso i dati prima di ripristinarli.

Riunire la triade informatica, le misure di sicurezza tradizionali e il disaster recovery ti aiuta a garantire la resilienza informatica e a preparare meglio la tua organizzazione a riprendersi dai ransomware.

Nota

L'alta disponibilità e il disaster recovery sono parti importanti della tua architettura, ma non rientrano nell'ambito di questo playbook della soluzione.Chiedi all'architetto

Riproduci l'episodio di Ask the Architect:

Di seguito sono elencati i vari punti (mins:secs) del video in cui iniziano i seguenti argomenti:

- 00:00 - Apertura

- 02:54 - Presentazione della Cyber Triad

- 10:00 - Enclaves e Cyber Resilient Architecture (CRA)

- 17:31 - Comprendere il pilastro della sicurezza informatica

- 25:00 - Comprendere la resilienza informatica - Concetti e controlli

- 38:15 - Oracle Database Zero Data Loss Autonomous Recovery Service - dettagli e demo

- 44:26 - Demo dello stack Terraform CRA per i dati non strutturati

- 49:34 - Riepilogo

Operazioni preliminari

Esaminare le risorse correlate riportate di seguito.