Distribuire Oracle Database Service for Microsoft Azure Multicloud in una topologia hub e spoke

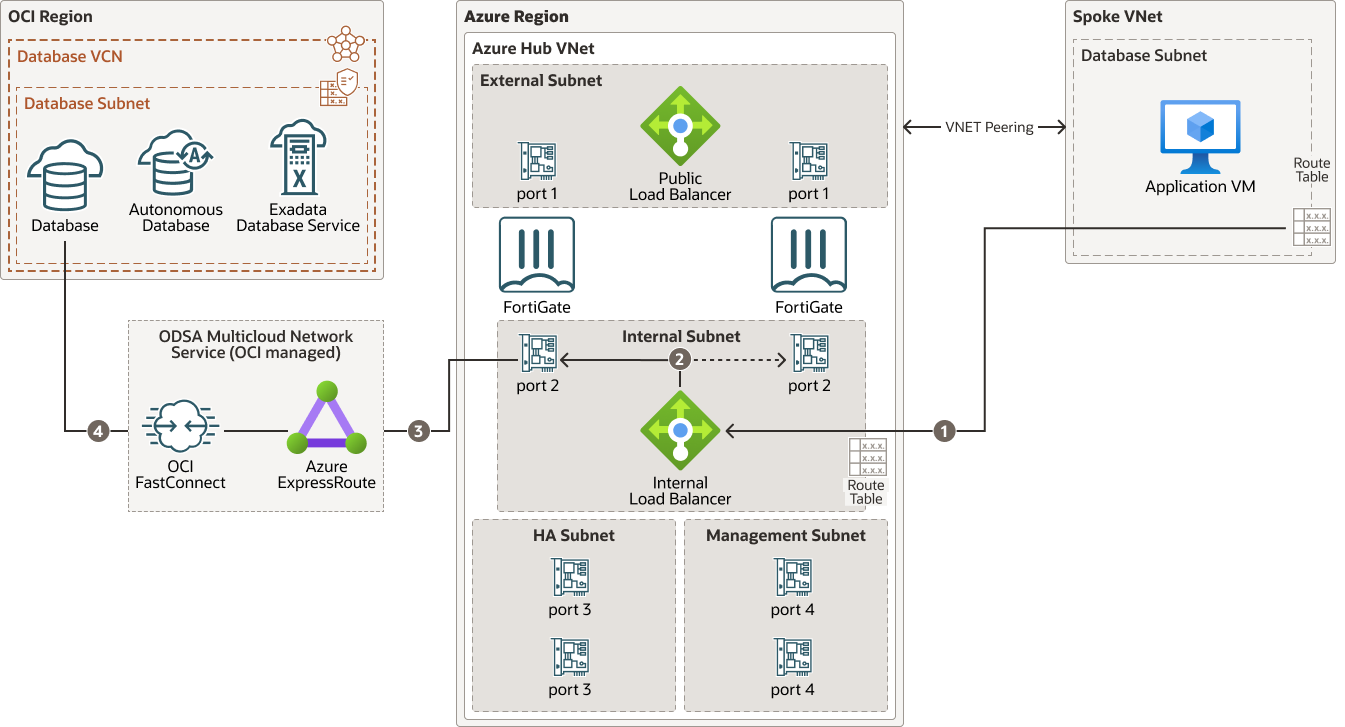

Questa architettura di riferimento distribuisce Oracle Database Service for Microsoft Azure (ODSA) e FortiGate, il firewall di nuova generazione di Fortinet, in una topologia hub e spoke in Microsoft Azure.

Oracle Cloud Infrastructure (OCI) offre processi operativi e di sicurezza avanzati per architetture multicloud e ibride, mentre Fortinet offre una soluzione di sicurezza cloud di livello enterprise che estende Fortinet Security Fabric per includere l'integrazione nativa con i provider di servizi cloud.

Insieme, proteggono le applicazioni in ambienti multi-cloud offrendo prestazioni scalabili e offrendo un'orchestrazione di sicurezza avanzata e una protezione unificata delle minacce.

Architettura

La struttura di rete Microsoft Azure utilizza una topologia hub e spoke.

La rete virtuale hub è il punto centrale della connettività per il traffico che entra e lascia la rete (traffico nord-sud) e per il traffico all'interno della rete (traffico est-ovest). Questa architettura offre un design altamente scalabile e modulare per il collegamento di più raggi.

I firewall di nuova generazione di FortiGate vengono distribuiti in uno schema attivo/in standby ad alta disponibilità (HA) nell'hub di Azure per applicare l'ispezione della sicurezza e del traffico. Il componente di database del servizio Oracle Database Service for Microsoft Azure (ODSA) viene distribuito in una rete VCN in Oracle Cloud Infrastructure (OCI).

Il diagramma riportato di seguito mostra questa architettura di riferimento.

odsa-fortigate-azure-architecture-oracle.zip

Traffico est-ovest

Il traffico da Azure ha parlato VNets al segmento di database ODSA (traffico est-ovest) viene instradato al cluster FortiGate per l'ispezione tramite un load balancer interno e l'interfaccia trust.

Il diagramma dell'architettura mostra il flusso di traffico tra la virtual machine (VM) dell'applicazione e ODSA:

- La VM dell'applicazione richiede una connessione al database su OCI utilizzando porte di database specifiche, come SQL: TCP/1521. Una tabella di instradamento con UR (User-Defined-Rutes) è associata alla subnet spoke per gestire il traffico predefinito in Azure. La richiesta di connessione viene inoltrata all'indirizzo IP frontend del load balancer interno che fa parte della distribuzione attiva/passiva FortiGate.

- Il load balancer in Azure indirizza automaticamente il traffico alla VM attiva del cluster FortiGate. La porta 2 è la scheda di interfaccia di rete virtuale (vNIC) interna della VM FortiGate che gestisce il traffico sicuro in entrata.

- In base al criterio firewall configurato, FortiGate consente o rifiuta le richieste di connessione. Se il traffico è consentito, i pacchetti vengono inoltrati all'indirizzo IP successivo al hop designato. L'indirizzo IP successivo viene configurato come parte della distribuzione ODSA ed è specifico della distribuzione cliente ODSA specifica. L'instradamento del traffico viene gestito dalla definizione della tabella di instradamento e dai percorsi definiti dall'utente (UDR).

- I pacchetti vengono inoltrati al database server OCI tramite il collegamento di rete ODSA.

Il traffico restituito dal segmento di database ODSA a Azure segue il percorso inverso.

ODSA richiede l'apertura di criteri con le porte e i protocolli seguenti:

| Componente | Protocollo | Porta |

|---|---|---|

| Livello applicazioni | TCP/HTTPS | 443 |

| porta SSH; | TCP | 22 |

| Livello database | TCP | 1521–1522 |

| Porta ONS e FAN | TCP | 6200 |

| Porta TCPS | TCP | 2484 |

Per modificare il comportamento di instradamento predefinito è necessaria una tabella di instradamento per la configurazione VNet spoke. Per i CIDR di destinazione specifici (ODSA_DB_CIDR in questo esempio), il traffico viene inoltrato all'indirizzo IP successivo (ILB_FrontEnd_FortiGate_HA in questo caso). La stessa tabella di instradamento può essere associata a più subnet nello stesso o in un VNets diverso.

Tabella di instradamento Azure per la configurazione VNet UDR spoke:

| Indirizzi IP di destinazione | Tipo hop successivo | Indirizzo hop successivo |

|---|---|---|

| ODSA_DB_CIDR | Appliance virtuale | ILB_FrontEnd_FortiGate_HA |

Tabella di instradamento Azure per la configurazione UDR hub VNet:

| Indirizzi IP di destinazione | Tipo hop successivo | Indirizzo hop successivo |

|---|---|---|

| ODSA_DB_CIDR | Appliance virtuale | ILB_FrontEnd_ODSA |

Tabella di instradamento FortiGate:

| Indirizzi IP di destinazione | Indirizzo hop successivo |

|---|---|

| ODSA_DB_CIDR | Gateway predefinito della subnet trust |

| APP_SPOKE_CIDR | Gateway predefinito della subnet trust |

L'architettura include i seguenti componenti:

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile definita dal software che si imposta in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono un controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi suddividere una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che devono essere consentiti verso e dall'esterno.

- Oracle Database Service per Microsoft Azure

Oracle Database Service for Microsoft Azure (ODSA) consente di integrare facilmente Oracle Cloud Infrastructure Database nell'ambiente cloud Azure. ODSA utilizza un approccio basato sui servizi ed è un'alternativa alla creazione manuale di distribuzioni cloud complesse per gli stack di applicazioni.

- Sistemi Oracle Database disponibili

Oracle Database Service per Microsoft Azure offre i seguenti prodotti:

- Oracle Exadata Database Service: è possibile eseguire il provisioning di sistemi Exadata flessibili che consentono di aggiungere server di calcolo del database e server di storage al sistema in qualsiasi momento dopo il provisioning.

- Oracle Autonomous Database su un'infrastruttura Exadata condivisa: Autonomous Database offre un database completamente autonomo e intuitivo con scalabilità elastica e in grado di garantire prestazioni rapide per le query, senza procedure di amministrazione del database.

- Database: mediante ODSA, è possibile distribuire i database Oracle Enterprise Edition o Oracle Standard Edition 2 sui sistemi di database virtual machine. È possibile distribuire sistemi RAC a nodo singolo o a 2 nodi.

- Collegamento multi-cloud ODSA

Viene stabilito un collegamento multicloud tra un account OCI e un account Azure per distribuire il servizio Oracle Database in OCI e un'applicazione in Azure. Per eseguire i task di base del database e della gestione dell'infrastruttura, utilizzare il portale ODSA, che è un'interfaccia OCI. Nel portale Azure è possibile visualizzare le metriche e gli eventi del database. Le metriche vengono visualizzate in Azure Application Insights, mentre gli eventi vengono visualizzati in Azure Log Analytics.

- Collegamento rete ODSA

Viene creato un collegamento di rete utilizzando Oracle Interconnect for Microsoft Azure, una connessione tunnel privata ad alte prestazioni, a bassa latenza e a basso livello di jitter per il traffico di rete tra OCI e Azure. Oracle ha stretto una partnership con Azure per offrire questa connessione in un set designato di aree OCI dislocate in tutto il mondo. Quando ti iscrivi a ODSA, il servizio configura la connessione privata alle risorse di database nell'ambito del processo di collegamento dell'account.

- Azure VNet

Azure Virtual Network (VNet) è il componente di base per la tua rete privata in Azure. VNet consente a molti tipi di risorse Azure, quali le macchine virtuali Azure (VM), di comunicare in modo sicuro tra loro, Internet e le reti on premise.

- Scheda di interfaccia di rete virtuale (VNIC)

I servizi nei data center di Azure dispongono di schede di interfaccia di rete fisiche (NIC). Le istanze di Virtual Machine comunicano utilizzando le VNIC (Virtual NIC) associate alle schede NIC fisiche. Ogni istanza dispone di una VNIC primaria che viene creata e collegata automaticamente durante l'avvio e viene disponibile durante l'intero ciclo di vita dell'istanza.

- Tabella di instradamento Azure (instradamento definito dall'utente - UDR)

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a VNet, in genere attraverso i gateway. Le tabelle di instradamento sono associate a subnet in un VNet.

- Fortinet FortiGate firewall di nuova generazione

FortiGate è il firewall di nuova generazione di Fortinet. Fornisce servizi di rete e sicurezza come protezione dalle minacce, ispezione SSL e latenza ultra-bassa per proteggere segmenti interni e ambienti mission-critical. Questa soluzione è disponibile per l'implementazione direttamente da Oracle Cloud Marketplace e supporta la virtualizzazione I/O root (SR-IOV) singola diretta per ottenere prestazioni migliori.

- Load balancer Azure

Il servizio Azure Load Balancing fornisce la distribuzione automatica del traffico da un punto di ingresso singolo a più server nel back-end.

Distribuisci

Per distribuire Oracle Database Service for Microsoft Azure utilizzando Fortinet Security Fabric, eseguire i passi di alto livello riportati di seguito.

- Impostare FortiGate firewall ad alta disponibilità in un hub Azure e topologia spoke selezionando e installando una versione di FortiGate:

- Impostare Oracle Database Service for Microsoft Azure (ODSA) richiedendo un collegamento multi-cloud al seguente indirizzo. Quando ti iscrivi a ODSA, il servizio configura la connessione privata alle risorse di database nell'ambito del processo di collegamento dell'account. Viene richiesto di fornire un nome organizzazione riconosciuto o un indirizzo e-mail:

Richiedi il collegamento multi-cloud di Oracle Database Service for Microsoft Azure

- Distribuire ODSA e stabilire il collegamento di rete.

- Configurare gli instradamenti statici su FortiGate.

- Configurare la tabella di instradamento per la subnet spoke in Azure VNet.

- Creare un criterio firewall in FortiGate.

- Distribuire il server applicazioni nel spoke VNet.

Scopri di più

Ulteriori informazioni su questa architettura di riferimento e sulle architetture di riferimento correlate.

Materiali di riferimento di Oracle Cloud Infrastructure:

- Framework basato sulle migliori prassi per Oracle Cloud Infrastructure

- Panoramica sulla sicurezza di Oracle Cloud Infrastructure

- Distribuire FortiGate Firewall e proteggere i carichi di lavoro in OCI (LiveLabs workshop)