Impostare l'infrastruttura per distribuire Oracle Modern Risk and Finance Applications

La suite Oracle di applicazioni Modern Risk and Finance consente di gestire in modo proattivo conformità, rischio, tesoreria, finanza e front office. Offrono una piattaforma unificata basata su un modello di dati comune che combina normative, conformità, rischio, gestione del bilancio patrimoniale e dati dei clienti per aiutarti a concentrarti sulla redditività.

- Spostare l'infrastruttura nel cloud con la necessità da minima a zero di modificare l'architettura dell'applicazione.

- Ridurre il costo totale di proprietà riducendo l'over-provisioning e passando da costi fissi a costi variabili.

- Riduci il rischio di interruzioni alle operazioni aziendali e aumenta la reattività e la soddisfazione del cliente.

Architettura

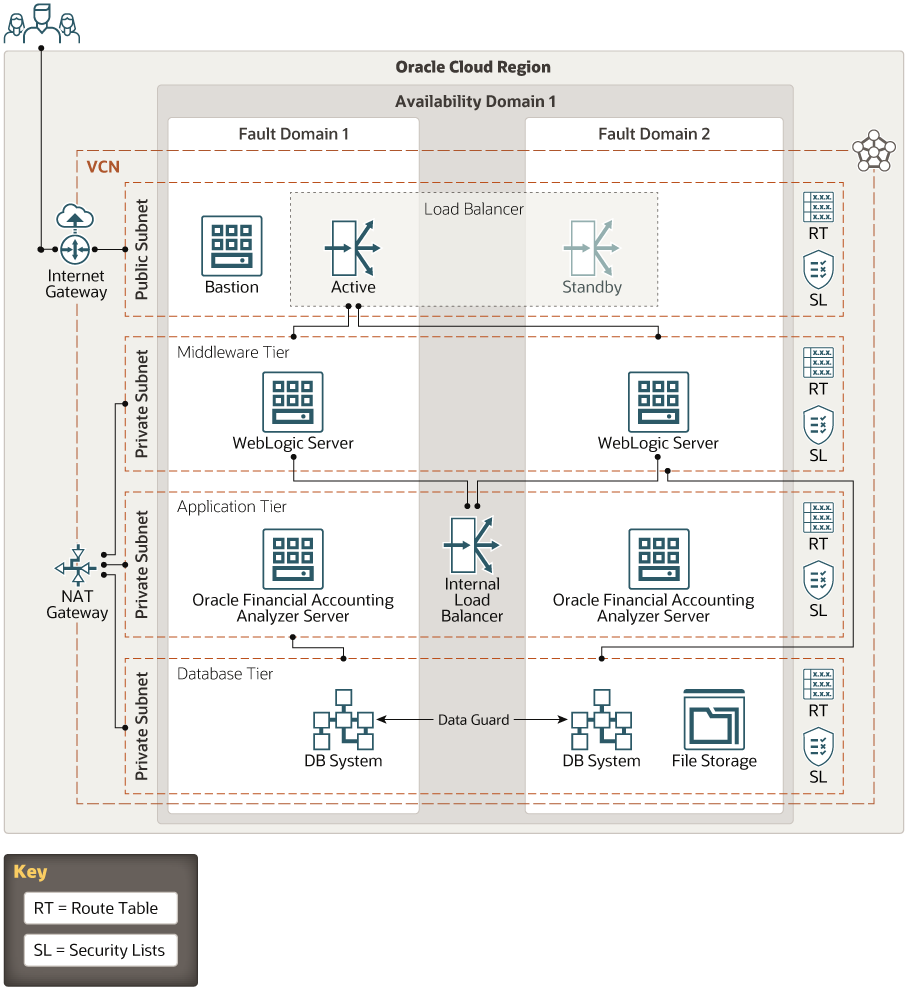

Questa architettura di riferimento mostra l'infrastruttura necessaria per distribuire le applicazioni Oracle Modern Risk and Finance nel cloud.

Il livello middleware, il livello di applicazione e il livello di database si trovano in subnet private separate, a cui è possibile accedere tramite un host bastion. L'accesso esterno alle applicazioni avviene tramite un load balancer pubblico. Ogni livello dispone di risorse ridondanti distribuite in domini di errore diversi, garantendo un ambiente applicativo altamente disponibile nello stack.

Descrizione dell'illustrazione di saa-oci-png.png

L'architettura ha i seguenti componenti:

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni, e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità vengono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono infrastrutture quali l'alimentazione o il raffreddamento o la rete di dominio di disponibilità interna. È quindi improbabile che un errore a un dominio di disponibilità influenzi gli altri domini di disponibilità nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, la manutenzione del sistema e gli errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area di Oracle Cloud Infrastructure. Come le reti di data center tradizionali, i VCN consentono di controllare completamente l'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet di VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un punto di accesso a più Application Server nel backend. Il load balancer fornisce un front-end agli Application Server, isolando e impedendo l'accesso non necessario o non autorizzato ai layer interni.

Quando si crea il layer applicazione in modalità cluster, è possibile configurare il load balancer per distribuire il traffico tra i server nel dominio Oracle WebLogic Server.

- Host di base

L'host bastion è un'istanza di calcolo che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. L'host bastione viene eseguito in genere in una zona demilitarizzata (DMZ). Consente di proteggere le risorse sensibili inserendole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un singolo punto di accesso noto che è possibile monitorare e controllare regolarmente. Così, è possibile evitare di esporre i componenti più sensibili della topologia senza compromettere l'accesso a loro.

- Livello applicazioni

Il server Oracle Financial Accounting Analyzer è il nodo che ospita i file binari del prodotto, i servizi multi-thread per la gestione dei metadati e i framework di elaborazione batch.

- Livello MiddlewareIl livello Middleware contiene i seguenti componenti:

- Oracle WebLogic Server

- Oracle Data Integrator: obbligatorio solo se si utilizza Oracle Financial Services Data Integration Hub

- Livello databaseIl sistema database (DB) è un database Oracle con un massimo di tre database collegabili (PDB) per i seguenti componenti:

- Schema di configurazione e schema di applicazione

- Oracle Analytics: obbligatorio per distribuire il repository per Oracle Analytics nello stesso database

- Oracle OLAP (Online Analytical Processing) e Oracle Hyperion Essbase: obbligatorio solo per le distribuzioni che utilizzano la funzione OLAP di Oracle Financial Services Analytical Applications

È possibile installare Oracle Database sulle istanze di calcolo oppure eseguire il provisioning dei sistemi Oracle Cloud Infrastructure Database come illustrato nell'architettura. Utilizzare l'edizione ad alte prestazioni.

- Gateway NAT

Il gateway NAT consente alle risorse private di un VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in un VCN e Internet pubblico.

Suggerimenti

Le vostre esigenze potrebbero differire dall'architettura descritta qui. Utilizzare i suggerimenti riportati di seguito come punto di partenza.

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR richiesti e la dimensione di ciascun blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

Utilizzare subnet regionali.

- Load balancer

La forma più piccola per il load balancer è 100 Mbps. A seconda del numero di connessioni simultanee necessarie e del throughput, è possibile utilizzare forme più grandi. Si consiglia di utilizzare i nomi DNS perché l'indirizzo IP del load balancer non può essere riservato.

- Calcola istanze

Questa architettura utilizza una singola istanza di calcolo in ogni dominio di errore. Tuttavia, a seconda del carico di lavoro, è possibile scegliere di distribuire i componenti dell'applicazione su istanze di calcolo diverse.

- Sistemi DB

Per una piccola distribuzione, è sufficiente una singola istanza di database con due OCPU. Questa architettura utilizza una distribuzione con due sistemi DB, uno dei quali è in standby.

- Memoria

Le istanze di calcolo in questa architettura utilizzano una normale memorizzazione a blocchi; non sono necessarie prestazioni aggiuntive.

- Connettività di rete

Per consentire agli amministratori di gestire l'ambiente, è possibile connettere la topologia cloud all'infrastruttura locale esistente utilizzando connessioni VPN IPSec site-to-site o circuiti FastConnect dedicati.

Se la topologia cloud deve essere separata dall'infrastruttura in locale, è possibile distribuire un host bastion per proteggere l'accesso di gestione alle risorse nelle subnet private.

Considerazioni

- Prestazioni

È possibile scalare le prestazioni dell'architettura in base alle esigenze. È possibile utilizzare forme più grandi e aggiungere altre istanze per ridistribuire il carico.

- Sicurezza

Ad eccezione dell'host bastione (se presente) e dei load balancer, tutti i componenti devono essere posizionati in subnet private.

- Disponibilità

In questa architettura, le risorse ridondanti vengono sottoposte a provisioning in ogni layer, garantendo un'elevata disponibilità. È possibile modificare l'architettura per distribuire le risorse in più aree. Per una maggiore protezione dei dati, è inoltre possibile utilizzare le funzioni di backup del database e di backup del volume di Oracle Cloud Infrastructure.

- Costo

È possibile regolare le istanze di calcolo e i sistemi di database in modo da utilizzare forme più grandi quando il carico aumenta e si restringe alle forme più piccole quando il carico si riduce.

Ulteriori informazioni

- Risorse Oracle Financial Services Analytical Applications

- Documentazione Oracle Financial Services Analytical Applications

- Framework best practice per Oracle Cloud Infrastructure

- Scopri di più sulla protezione della topologia cloud contro i disastri

- Scopri di più sull'architettura di una topologia cloud altamente disponibile