Implementa Oracle Data Safe per i tuoi database on premise

Architettura

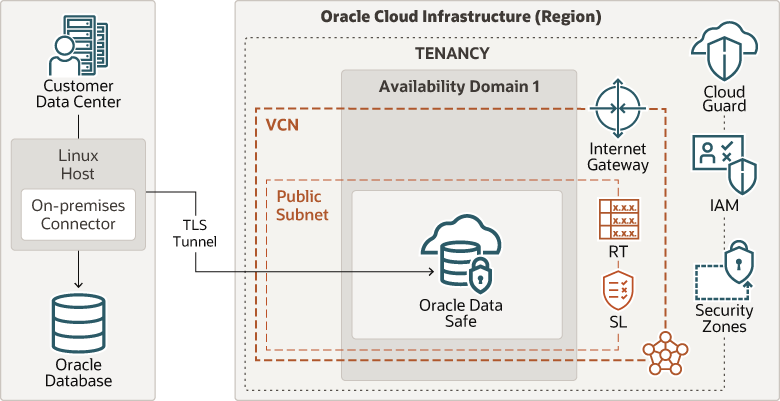

Sono disponibili diverse opzioni per stabilire la connessione tra i database e Oracle Data Safe, incluso l'uso di Oracle Cloud Infrastructure FastConnect, VPN Connect o l'uso del connettore on premise di Data Safe (visualizzato qui). Nella maggior parte dei casi, se non si dispone di FastConnect, dovresti usare il connettore in locale. Se hai domande sull'opzione più adatta alle tue esigenze, rivolgiti al team del tuo account.

Il diagramma riportato di seguito illustra questa architettura di riferimento.

Descrizione dell'illustrazione data-safe-connection-managers.png

data-safe-connection-managers-oracle.zip

L'architettura prevede i componenti elencati di seguito.

- Tenancy

Una tenancy è una partizione sicura e isolata impostata da Oracle all'interno di Oracle Cloud quando ti iscrivi a Oracle Cloud Infrastructure. È possibile creare, organizzare e amministrare le risorse in Oracle Cloud all'interno della propria tenancy.

Quando effettui la sottoscrizione a Oracle Data Safe, Oracle crea automaticamente una tenancy nell'infrastruttura OCI, se necessario.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata contenente uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

Oracle Data Safe può essere abilitato nella console OCI. È necessario abilitare Oracle Data Safe per ogni area in cui deve essere utilizzata.

- Oracle Data Safe

Oracle Data Safe è un centro di controllo unificato per i database Oracle integrati in Oracle Cloud Infrastructure. Consente di comprendere la sensibilità dei dati, valutare i rischi per i dati, mascherare i dati, implementare e monitorare i controlli di sicurezza, valutare la sicurezza degli utenti, monitorare l'attività dell'utente e risolvere i requisiti di conformità per la sicurezza dei dati. Data Safe supporta Oracle Cloud Infrastructure FastConnect, VPN IPSec e connettore on premise per connettere la tua sede on premise a Oracle Cloud.

La console di Oracle Data Safe è l'interfaccia utente principale per Oracle Data Safe. All'apertura di Oracle Data Safe viene visualizzato un dashboard che consente di monitorare l'attività del sistema. Le schede laterali consentono di accedere alle funzionalità principali. Le schede principali consentono di accedere ai database di destinazione registrati, alla libreria, ai report, agli avvisi e ai job. Nell'angolo in alto a destra è possibile accedere ai collegamenti alle impostazioni di sicurezza e conservazione dei dati dell'utente.

- Connettore in locale

Il connettore in locale viene installato su un host Linux all'interno del data center on premise e stabilisce una connessione TLS (Transport Layer Security) tra l'host Linux e Oracle Data Safe. Una connessione TLS è una connessione TCPS che utilizza il protocollo di cifratura TLS. Il connettore in locale di Oracle Data Safe supporta la versione 1.2 del protocollo TLS e stabilisce il tunnel sulla porta 443 (porta HTTPS standard). Il connettore in locale può funzionare tramite un server proxy HTTPS, se si desidera.

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Gestione delle identità e degli accessi (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) ti consente di controllare chi può accedere alle tue risorse in Oracle Cloud Infrastructure e le operazioni che possono eseguire su tali risorse.

Oracle Data Safe utilizza tutti i servizi condivisi in OCI, incluso IAM. È possibile utilizzare il servizio IAM per impostare l'accesso utente a Oracle Data Safe.

- Console di Oracle Cloud Infrastructure

La console OCI è un'interfaccia utente basata sul Web semplice e intuitiva che può essere utilizzata per accedere e gestire Oracle Cloud Infrastructure. Puoi anche accedere alla console Oracle Data Safe tramite la console OCI.

Suggerimenti

- VCN

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in Oracle Cloud Infrastructure, il data center on premise o un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Durante la progettazione delle subnet, prendi in considerazione i requisiti di flusso del traffico e sicurezza. Associare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

- Liste di sicurezza

Utilizza le liste di sicurezza per definire regole di entrata e uscita valide per l'intera subnet.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita applicabili a VNIC specifiche. Si consiglia di utilizzare i gruppi di NSG anziché gli elenchi di sicurezza, in quanto i gruppi di NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Cloud Guard

Duplica e personalizza le ricette predefinite fornite da Oracle per creare ricette di rilevamento e rispondenti personalizzate. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre il carico amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Zone di sicurezza

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta definita da Oracle di criteri di sicurezza basati sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando si creano e si aggiornano le risorse in un'area di sicurezza, Oracle Cloud Infrastructure convalida le operazioni rispetto ai criteri nella ricetta dell'area di sicurezza e nega le operazioni che violano qualsiasi criterio.

- HA/DR

In un ambiente di produzione, Oracle consiglia di installare lo stesso connettore in locale su due host Linux per l'alta disponibilità. Se uno degli host diventa inattivo a causa di un errore del sistema o della manutenzione, le connessioni Oracle Data Safe eseguono automaticamente il failover sul connettore in locale in esecuzione sull'altro host e le operazioni Oracle Data Safe in corso non vengono interessate.

- Sicurezza

Aprire solo le porte specifiche per consentire la comunicazione con il Connection Manager. Puoi controllare il traffico in uscita dal computer host all'indirizzo IP di Cloud Connection Manager, che ascolta la porta 443. L'indirizzo di un Cloud Connection Manager è

accesspoint.datasafe.REGIONNAME.oci.oraclecloud.com. Ad esempio, per l'area Ashburn, l'indirizzo èaccesspoint.datasafe.us-ashburn-1.oci.oraclecloud.com. Per ottenere l'indirizzo IP di Cloud Connection Manager, utilizzare la ricerca DNS.

Considerazioni

Durante l'implementazione di Oracle Data Safe, tenere presente quanto riportato di seguito.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre una soluzione semplice per creare una connessione dedicata e privata tra il data center e l'infrastruttura OCI. Oracle Cloud Infrastructure FastConnect fornisce opzioni di larghezza di banda più elevata e un'esperienza di rete più affidabile e coerente rispetto alle connessioni basate su Internet. Dovresti usare FastConnect se disponibile.

- Connettore in locale

Il connettore in locale di Oracle Data Safe supporta la versione 1.2 del protocollo TLS. Per utilizzare il connettore in locale, è necessario consentire il traffico in uscita sulla porta 443 dalla rete. Se lo si desidera, il connettore in locale può funzionare tramite un server proxy.