Utilizzare Oracle Integration per connettere E-Business Suite con SOA a Financials Cloud

La maggior parte delle distribuzioni di Oracle E-Business Suite sono integrate con altre applicazioni commerciali o personalizzate in modo che le aziende possano eseguire i propri processi con agilità. La suite SOA (software-oriented Architecture) di Oracle è una scelta popolare per fornire l'integrazione a EBS per le sue ampie opzioni di connettività e le capacità dell'adattatore EBS.

Quando si spostano le applicazioni nel cloud, sono disponibili ulteriori opportunità di modernizzazione e integrazione con altri servizi cloud e applicazioni SaaS. Oracle Integration utilizza le funzionalità di integrazione e connettività oltre al riutilizzo di ciò che viene sviluppato e in esecuzione su SOA Suite.

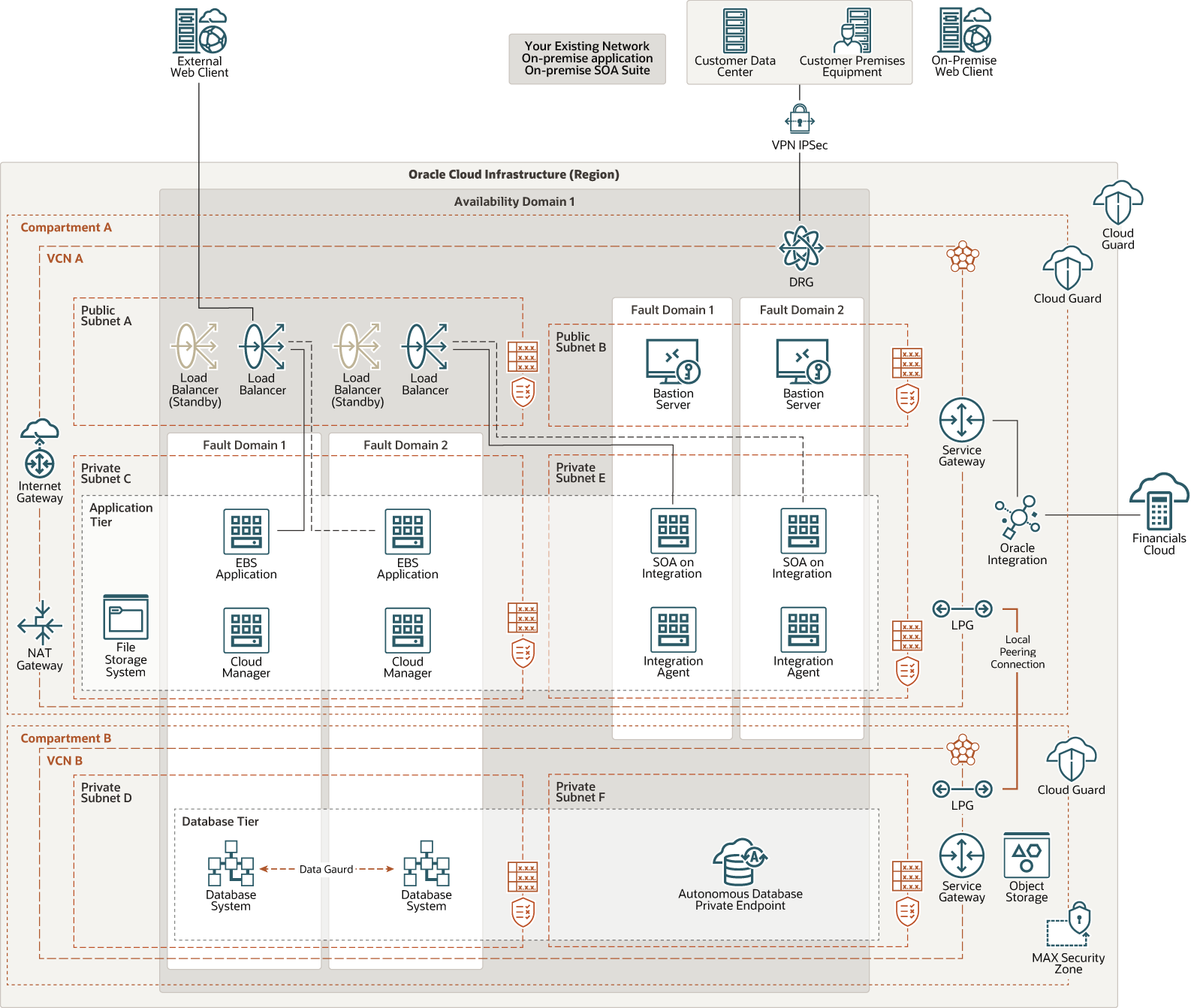

Questa architettura presenta lo stato finale dello spostamento di un'istanza EBS in OCI insieme all'integrazione creata con SOA Suite in un'impostazione sicura e ai componenti necessari per connettere Oracle Integration a SOA Suite e EBS. Questa architettura mostra anche l'integrazione con Oracle Financials Cloud.

Architettura

L'architettura include due compartimenti, entrambi con Cloud Guard abilitato per fornire la massima sicurezza in base alle best practice di sicurezza di Oracle. Inoltre, il compartimento in cui vengono distribuiti il sistema di database e l'endpoint privato del database autonomo è un compartimento della zona di sicurezza.

Ogni compartimento contiene una rete cloud virtuale (VCN), connessa tramite un gateway peering locale, che consente il traffico di rete tra i due comparti. I componenti si trovano in subnet e domini di errore diversi per fornire un'elevata disponibilità. I database sono accessibili solo tramite l'host bastion e le VM (Application Virtual Machine) sono accessibili tramite i load balancer.

Il database e le istanze di applicazione distribuite nelle subnet private su OCI vengono sottoposti a backup in OCI Object Storage utilizzando un gateway di servizio. Un gateway di servizio fornisce l'accesso allo storage degli oggetti senza attraversare Internet. È possibile utilizzare la funzione di backup automatico e su richiesta del database per eseguire il backup delle applicazioni e del database.

Utilizzare un gateway NAT (Network Address Translation) per abilitare la connessione in uscita dalle istanze dell'applicazione nelle subnet private a Internet per scaricare le patch e applicare gli aggiornamenti del sistema operativo e dell'applicazione. Con un gateway NAT, gli host nella subnet privata possono avviare le connessioni a Internet e ricevere le risposte, ma non ricevere le connessioni in entrata avviate da Internet.

Il seguente diagramma illustra questa architettura di riferimento.

Descrizione dell'immagine ebs_integration_erp_soa-1.png

L'architettura ha i seguenti componenti:

- CPE (Customer premises Equipment)

CPE è l'endpoint in locale per l'interconnessione VPN Connect o OCI FastConnect tra il data center in locale e VCN in OCI.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni, e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità vengono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono un'infrastruttura come l'alimentazione o il raffreddamento oppure la rete interna del dominio di disponibilità. È improbabile che l'eventuale guasto di un dominio di disponibilità influenzi gli altri domini di disponibilità della regione.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità ha tre domini di guasto con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, la manutenzione del sistema e gli errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, offre controllo completo sull'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet in VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Host bastion

L'host bastion è un'istanza di calcolo che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. L'host bastione viene eseguito in genere in una zona demilitarizzata (DMZ). Consente di proteggere le risorse sensibili inserendole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia dispone di un singolo punto di accesso noto che è possibile monitorare e controllare regolarmente. Così, è possibile evitare di esporre i componenti più sensibili della topologia senza compromettere l'accesso a loro.

- Compartimento

I compartimenti sono partizioni logiche tra aree all'interno di una tenancy di Oracle Cloud Infrastructure. Utilizzare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, è possibile definire i criteri che specificano chi può accedere alle risorse e quali azioni possono eseguire.

- Cloud Guard

È possibile utilizzare Oracle Cloud Guard per monitorare e gestire la sicurezza delle risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette di detector che è possibile definire per esaminare le risorse per individuare le debolezze della sicurezza e monitorare gli operatori e gli utenti per attività rischiose. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e assiste l'esecuzione di tali azioni in base alle ricette del rispondente che è possibile definire.

- Gateway di instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privata tra un VCN e una rete al di fuori dell'area, ad esempio un VCN in un'altra area Oracle Cloud Infrastructure, una rete in locale o una rete in un altro provider cloud.

- Archiviazione file

Il servizio Oracle Cloud Infrastructure File Storage fornisce un file system di rete durevole, scalabile, sicuro e di livello enterprise. È possibile connettersi a un file system del servizio di memorizzazione file da qualsiasi istanza bare metal, virtual machine o container in un VCN. È inoltre possibile accedere a un file system esterno a VCN utilizzando Oracle Cloud Infrastructure FastConnect e IPSec VPN.

- Storage degli oggetti

Lo storage degli oggetti consente di accedere rapidamente a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti ricchi come immagini e video. Utilizzare lo storage standard per lo storage "caldo" a cui è necessario accedere rapidamente, immediatamente e frequentemente. Utilizzare lo storage di archivio per lo storage "freddo" che si conserva per lunghi periodi di tempo e raramente o raramente accedere.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel backend.

- Sistema DB VM

Oracle VM Database System è un servizio di database Oracle Cloud Infrastructure (OCI) che consente di creare, scalare e gestire database Oracle completi su virtual machine. Un sistema di database VM utilizza la memorizzazione dei volumi a blocchi OCI anziché la memorizzazione locale e può eseguire Oracle Real Application Clusters (Oracle RAC) per migliorare la disponibilità.

- Gateway NAT

Il gateway NAT consente alle risorse private di un VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway del servizio

Il gateway del servizio fornisce l'accesso da un VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico da VCN al servizio Oracle viaggia attraverso il fabric di rete Oracle e non passa mai attraverso Internet.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in un VCN e Internet pubblico.

- Local Peering Gateway (LPG)

Un GPL consente di eseguire il peer di un VCN con un altro VCN nella stessa area. Peering significa che i VCN comunicano utilizzando indirizzi IP privati, senza il traffico che attraversa Internet o il routing attraverso la rete on-premise.

- Zona di sicurezza

Le zone di sicurezza garantiscono le best practice di sicurezza di Oracle sin dall'inizio applicando criteri quali la cifratura dei dati e la prevenzione dell'accesso pubblico alle reti per un intero compartimento. Una zona di sicurezza è associata a un compartimento con lo stesso nome e include criteri di zona di sicurezza o una "ricetta" che si applica al compartimento e ai relativi compartimenti secondari. Impossibile aggiungere o spostare un compartimento standard in un compartimento della zona di sicurezza.

- Integrazione

Oracle Integration è un servizio completamente gestito che consente di integrare le applicazioni, automatizzare i processi, acquisire informazioni dettagliate sui processi aziendali e creare applicazioni visive.

- Autonomous Database

I database autonomi di Oracle Cloud Infrastructure sono ambienti di database preconfigurati completamente gestiti che è possibile utilizzare per l'elaborazione delle transazioni e i carichi di lavoro del data warehouse. Non è necessario configurare o gestire alcun hardware o installare alcun software. Oracle Cloud Infrastructure gestisce la creazione del database, nonché il backup, l'applicazione di patch, l'aggiornamento e il tuning del database.

- SOA con Service Bus e Oracle B2B

Oracle Service Bus e Oracle B2B sono tipi di servizio Oracle SOA Suite.

Oracle Service Bus connette, media e gestisce le interazioni tra servizi eterogenei, non solo Web Service, ma anche Java e. Net, servizi di messaggistica e endpoint precedenti.

Oracle B2B è un gateway di e-commerce che garantisce lo scambio sicuro e affidabile di documenti aziendali tra aziende e i relativi partner commerciali. Oracle B2B supporta gli standard di documenti business-to-business, la sicurezza, i trasporti, i servizi di messaggistica e la gestione dei partner commerciali. Se si utilizza Oracle B2B come componente di associazione all'interno di un'applicazione composta della suite Oracle SOA, è possibile implementare i business process end-to-end. Oracle B2B con Oracle SOA Suite nel cloud non supporta il livello di integrità 7, che consente ai sistemi di assistenza sanitaria di comunicare tra loro. È possibile eseguire il provisioning di Oracle B2B con il tipo di servizio Cluster Service Bus e B2B.

- Agente di integrazione con adattatore SOA

L'agente di connettività Integrazione distribuito in una virtual machine connette l'integrazione con le risorse in una subnet privata. L'adattatore SOA consente di riutilizzare i servizi esistenti creati con SOA Suite in modo che le nuove integrazioni possano chiamarli utilizzando Oracle Integration. L'adattatore Oracle SOA Suite consente di creare un Oracle Integration che richiami i servizi REST e SOAP in Oracle SOA Suite su Marketplace in OCI.

- Financials nel cloud

L'applicazione Financials Cloud espone servizi Web, API, business object e pubblica eventi. L'adattatore Oracle ERP Cloud incluso in Oracle Integration fornisce connettività a Financials senza dover conoscere i dettagli specifici coinvolti nell'integrazione.

Suggerimenti

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR richiesti e la dimensione di ciascun blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

- Gruppi di sicurezza di rete (NSG)

È possibile utilizzare i NSG per definire un set di regole di ingresso e uscita applicabili a VNIC specifiche. Si consiglia di utilizzare gli NSG anziché gli elenchi di sicurezza, poiché gli NSG consentono di separare l'architettura della subnet di VCN dai requisiti di sicurezza dell'applicazione.

- Zone di sicurezza

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta definita da Oracle di criteri di sicurezza basati sulle best practice. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili da Internet pubblico e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando si creano e aggiornano le risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni in base ai criteri nella composizione della zona di sicurezza e nega le operazioni che violano uno qualsiasi dei criteri.

- Cloud Guard

Duplicare e personalizzare le ricette predefinite fornite da Oracle per creare ricette di rilevatori e rispondenti personalizzati. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, è possibile rilevare i bucket di storage degli oggetti con visibilità impostata su Pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre l'onere amministrativo di mantenere più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

Considerazioni

Quando si distribuisce questa architettura di riferimento, prendere in considerazione i seguenti punti.

- Scalabilità

Livello applicazione: è possibile scalare verticalmente il server applicazioni SOA modificando la forma dell'istanza di calcolo. Una forma con un maggior numero di core fornisce più memoria e larghezza di banda della rete pure. Se è richiesta più memoria, aumentare la dimensione dei volumi a blocchi collegati all'Application Server SOA.

Livello database: è possibile scalare il database autonomo verticalmente abilitando più core per il database. Sia i core che lo storage possono essere scalati senza tempi di inattività del database.

- Scalabilità

Quando si creano istanze di Oracle Integration, gli amministratori specificano il numero di package di messaggi che intendono utilizzare per ogni istanza.

- Limiti risorse

Considera le best practice, i limiti per servizio e le quote di compartimento per la tua locazione.

- Sicurezza

Utilizzare i criteri IAM (OCI Identity and Access Management) per controllare chi può accedere alle risorse cloud e quali operazioni possono essere eseguite. Per proteggere le password del database o altri segreti, prendere in considerazione l'utilizzo del servizio OCI Vault.

- Prestazioni e costi

OCI offre forme Compute che si rivolgono a una vasta gamma di applicazioni e casi d'uso. Scegliere attentamente le forme per le istanze di calcolo. Selezionare forme che forniscano prestazioni ottimali per il carico al costo più basso. Se hai bisogno di più prestazioni, memoria o larghezza di banda di rete, puoi passare a una forma più grande.

- Disponibilità

Utilizzare un'opzione ad alta disponibilità in base ai requisiti di distribuzione e all'area. Le opzioni includono la distribuzione delle risorse tra più domini di disponibilità in un'area e la distribuzione delle risorse tra i domini di errore all'interno di un dominio di disponibilità.

I domini di errore forniscono la migliore resilienza per i carichi di lavoro distribuiti all'interno di un singolo dominio di disponibilità. Per un'elevata disponibilità nel livello applicazione, distribuire gli Application Server in domini di errore diversi e utilizzare un load balancer per distribuire il traffico client tra gli Application Server.

- Monitoraggio e segnalazioni

Impostare il monitoraggio e gli avvisi sull'uso della CPU e della memoria per i nodi, in modo da poter scalare la forma su o giù in base alle esigenze.

Distribuzione

Un workshop Oracle LiveLabs è disponibile per l'esecuzione di una demo nella tenancy oppure per l'avvio di un workshop di prova gratuito. Per accedere al workshop, vedere Migra applicazioni SOA in OCI Workshop.