PayPal: distribuzione di Essbase e analitica in Oracle Cloud

Per modernizzare i propri sistemi di analisi e pianificazione finanziaria e per "ottenere l'attività del data center", la piattaforma di pagamento online PayPal ha spostato l'applicazione Hyperion Essbase on premise in Oracle Cloud Infrastructure (OCI).

PayPal ha anche distribuito Oracle Analytics Cloud per fornire uno strumento di visualizzazione per gli utenti Essbase, un database Oracle Autonomous Transaction Processing per registrare gli schemi Essbase e Oracle Cloud Infrastructure Identity and Access Management per gestire l'accesso utente.

Dal momento in cui è avvenuto il passaggio a Oracle Cloud, i team finanziari di PayPal sono in grado di eseguire l'analitica predittiva, modellare scenari What-If e creare report ad hoc avanzati su richiesta, nonché caricare e recuperare i dati più del 30% più velocemente, eseguire gli script di calcolo più rapidamente del 50% e ridurre i 21 server on-premise fino a soli 10 server cloud.

Architettura

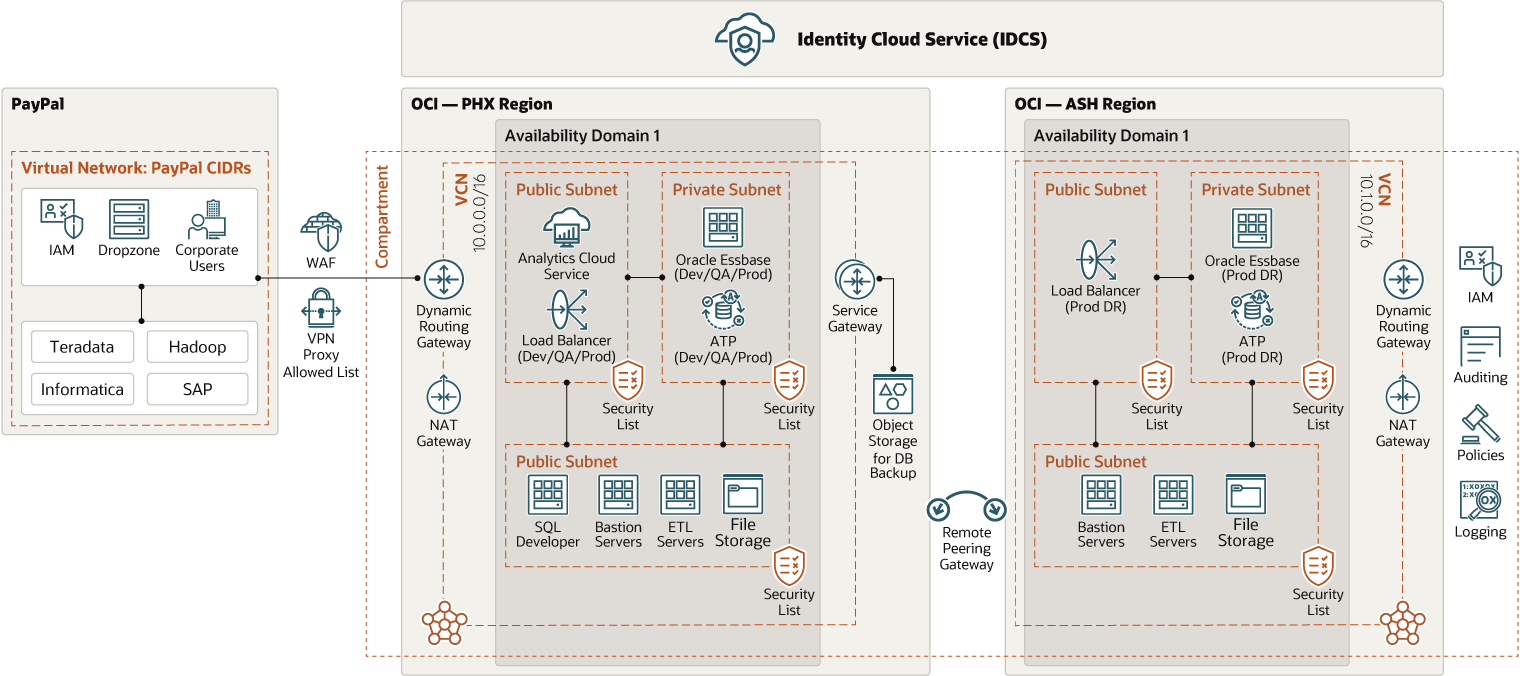

PayPal esegue il proprio ambiente di produzione principale nell'area Oracle Cloud di US-Phoenix e nel relativo ambiente di recupero da errori irreversibili nell'area Oracle Cloud di US-Ashburn.

Sia gli ambienti di recupero da errori irreversibili che quelli primari comunicano mediante connessioni di peering remoto, che consentono al traffico di rete di scorrere rapidamente tra i due ambienti. PayPal indirizza tutto il traffico di rete da e verso la rete interna tramite VPN FastConnect.

Mentre gli ambienti QA (Sviluppo e garanzia di qualità) di PayPal esistono nelle stesse reti cloud virtuali (VCN) e subnet del relativo ambiente di produzione, solo gli sviluppatori possono accedere all'ambiente di sviluppo. Un'istanza di Oracle SQL Developer esegue query sulle istanze di Oracle Autonomous Transaction Processing (ATP), che ospita gli schemi di Oracle Essbase. L'istanza di produzione ATP primaria dispone di backup nello storage degli oggetti tramite il gateway del servizio.

Utilizzando DropZone, un server Secure-FTP incorporato, PayPal trasferisce i dati dal data warehouse on premise a Essbase in Oracle Cloud Infrastructure (OCI), con tutti i trasferimenti di dati sottoposti ad audit, controllati per la cifratura e registrati. Gli utenti di Essbase possono connettersi ai servizi forniti nella rete OCI e utilizzare Oracle Analytics Cloud per eseguire le visualizzazioni self-service. Lo storage di file Oracle Cloud Infrastructure è condiviso in tutti i server applicazioni e bastion.

Il diagramma riportato di seguito illustra questa architettura di riferimento.

paypal-essbase-oac-oci-oracle.zip

L'implementazione in ogni area dell'infrastruttura OCI appartiene a un compartimento distinto, ciascuno dotato di una propria VCN. La VCN di produzione e la VCN di failover sono connesse tramite peering remoto mediante gateway di instradamento dinamico (DRG).

Ogni VCN dispone di tre subnet:

- Sottorete pubblica 1contiene Oracle Cloud Infrastructure Load Balancing e Oracle Analytics Cloud (OAC). OAC è in esecuzione solo nella VCN primaria.

- La subnet pubblica 2 è la posizione in cui sono in esecuzione un server bastion, server ETL, Oracle Cloud Infrastructure File Storage e un server Oracle SQL Developer. Il server Oracle SQL Developer è in esecuzione solo nella VCN primaria.

- La subnet privata 1 è dove PayPal esegue i propri server Essbase e un database Oracle Autonomous Transaction Processing (ATP), entrambi replicati nel sito di ripristino di emergenza (DR).

Al centro dell'architettura di PayPal è Oracle Identity Cloud Service (IDCS), che gestisce le assegnazioni relative a sicurezza, ruoli, accesso e applicazione per l'intero footprint OCI.

- Le implementazioni di sicurezza includono una lista di IP consentiti, Oracle Cloud Infrastructure Web Application Firewall, gruppi Oracle IDCS, applicazioni IDCS e filtro a livello di cubo Essbase.

-

La lista IP consentita è una parte fondamentale della progettazione, assicurandosi che solo gli utenti connessi alla rete PayPal possano accedere alle applicazioni.

- L'ambiente di produzione PayPal è accessibile solo tramite SSO e ogni subnet dispone di un proprio elenco di IP consentito.

- Gli audit vengono eseguiti ogni mese per verificare ruoli e controlli. Quando un utente modifica i job, l'evento attiva l'utente per confermare se i ruoli e l'accesso si applicano ancora al nuovo job.

L'architettura prevede i componenti elencati di seguito.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata contenente uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy Oracle Cloud Infrastructure. Utilizzare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, puoi definire criteri che specificano gli utenti che possono accedere alle risorse e le azioni che possono eseguire.

- Gestione delle identità e degli accessi (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) ti consente di controllare chi può accedere alle tue risorse in Oracle Cloud Infrastructure e le operazioni che possono eseguire su tali risorse.

- Monitoraggio

Il servizio Oracle Cloud Infrastructure Monitoring monitora in modo attivo e passivo le risorse cloud utilizzando le metriche per monitorare le risorse e gli allarmi per avvisarti quando queste metriche soddisfano trigger specifici per gli allarmi.

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare errori del server fisico, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Web Application Firewall (WAF)

Oracle Cloud Infrastructure Web Application Firewall (WAF) è un servizio di applicazione perimetrale, basato su area geografica e conforme alle carte di pagamento (PCI) collegato a un punto di applicazione, ad esempio un load balancer o un nome di dominio di applicazione Web. WAF protegge le applicazioni dal traffico Internet dannoso e indesiderato. WAF è in grado di proteggere qualsiasi endpoint che si interfaccia con Internet, garantendo un'applicazione coerente delle regole in tutte le applicazioni di un cliente.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software impostata dall'utente in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, le VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che può essere definita in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono con le altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Connessione VPN

VPN Connect offre una connettività VPN IPSec site-to-site tra la tua rete on premise e i VCN in Oracle Cloud Infrastructure. La suite di protocolli IPSec cifra il traffico IP prima che i pacchetti vengano trasferiti dall'origine alla destinazione e decifra il traffico all'arrivo.

- Gateway NAT (Network Address Translation)

Un gateway NAT consente alle risorse private in una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla rete VCN al servizio Oracle si sposta attraverso il fabric di rete Oracle e non pubblica mai Internet.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra una VCN e una rete esterna all'area geografica, ad esempio una VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- Peering remoto

Il peering remoto consente alle risorse delle VCN di comunicare utilizzando gli indirizzi IP privati senza instradare il traffico su Internet o tramite la rete on premise. Il peering remoto elimina la necessità di un gateway Internet e di indirizzi IP pubblici per le istanze che devono comunicare con un'altra VCN in un'area diversa.

- Calcolo

Il servizio Oracle Cloud Infrastructure Compute consente di eseguire il provisioning e la gestione degli host di calcolo nel cloud. Puoi avviare le istanze di computazione con le navi che soddisfano i requisiti delle tue risorse in termini di CPU, memoria, larghezza di banda della rete e storage. Dopo aver creato un'istanza di computazione, puoi accedervi in modo sicuro, riavviarla, collegare e scollegare i volumi e arrestarli quando non ne hai più bisogno.

- Host bastion

L'host bastion è un'istanza di computazione che funge da punto di accesso sicuro e controllato alla topologia dall'esterno del cloud. Il provisioning dell'host bastion viene eseguito in genere in una zona demilitarizzata (DMZ). Consente di proteggere le risorse sensibili collocandole in reti private a cui non è possibile accedere direttamente dall'esterno del cloud. La topologia ha un singolo punto di accesso conosciuto che è possibile monitorare e controllare regolarmente. Pertanto, è possibile evitare di esporre i componenti più sensibili della topologia senza compromettere l'accesso ad essi.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel back-end.

- Storage degli oggetti

Lo storage degli oggetti consente un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati quali immagini e video. Puoi memorizzare e quindi recuperare i dati direttamente da Internet o dall'interno della piattaforma cloud. È possibile scalare perfettamente lo storage senza compromettere le prestazioni o l'affidabilità dei servizi. Utilizzare lo storage standard per lo storage "hot" necessario per accedere rapidamente, immediatamente e di frequente. Utilizzare lo storage di archivio per lo storage "freddo" che si conserva per lunghi periodi di tempo e raramente o raramente si accede.

- Storage file

Il servizio Storage di file Oracle Cloud Infrastructure fornisce un file system di rete di livello Enterprise duraturo, scalabile, sicuro e sicuro. Puoi connetterti a un file system del servizio di storage di file da qualsiasi istanza Bare Metal, virtual machine o container all'interno di una rete VCN. Inoltre, puoi accedere a un file system dall'esterno della VCN utilizzando Oracle Cloud Infrastructure FastConnect e una VPN IPSec.

- Analytics

Oracle Analytics Cloud è un servizio cloud pubblico scalabile e sicuro che offre agli analisti aziendali moderne funzionalità di analisi self-service basate sull'AI per la preparazione, la visualizzazione, la reportistica aziendale, l'analisi migliorata e l'elaborazione e la generazione del linguaggio naturale. Grazie a Oracle Analytics Cloud, hai anche a disposizione funzionalità di gestione dei servizi flessibili, tra cui configurazione rapida, scalabilità semplice e applicazione di patch e gestione automatizzata del ciclo di vita.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing è un servizio di database self-driving, self-securing, self-repairing ottimizzato per i carichi di lavoro di elaborazione delle transazioni. Non è necessario configurare né gestire alcun hardware o installare software. Oracle Cloud Infrastructure gestisce la creazione del database e il backup, l'applicazione di patch, l'aggiornamento e il tuning del database.

Acquisito e distribuito in primo piano

Vuoi mostrare cosa hai costruito su Oracle Cloud Infrastructure? Ti invitiamo a condividere le lezioni apprese, le best practice e le architetture di riferimento con la nostra community globale di architetti cloud? Vi aiutiamo a iniziare.

- Scarica il modello (PPTX)

Illustrare l'architettura di riferimento trascinando le icone nel wireframe di esempio.

- Guarda l'esercitazione sull'architettura

Ottieni istruzioni dettagliate su come creare un'architettura di riferimento.

- Sottomettere il diagramma

Inviaci un'e-mail con il tuo diagramma. I nostri architetti cloud esamineranno il diagramma e ti contatteranno per discutere della tua architettura.