Preparare l'ambiente per l'uso di Web Application Firewall

Preparare l'ambiente per l'utilizzo del servizio WAF (Web Application Firewall) di Oracle Cloud Infrastructure per proteggere l'applicazione.

Operazioni preliminari

employee-helidon-lb già distribuito. Vedere Distribuisci un'applicazione RESTful Java basata su microservizi a Oracle Cloud.

Ottenere e annotare l'indirizzo EXTERNAL-IP del load balancer dell'applicazione dipendente campione. Sarà necessario per creare il criterio WAF in un secondo momento.

kubectl get service employee-helidon-lbIl comando precedente deve restituire un output simile al seguente:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

employee-helidon-lb LoadBalancer 10.X.X.X 132.X.X.X 80:31437/TCP 5mEXTERNAL-IP visualizzato da Kubernetes è uguale all'indirizzo IP pubblico, visualizzato quando si accede a Core > Networking > Load balancer nella console di Oracle Cloud Infrastructure.

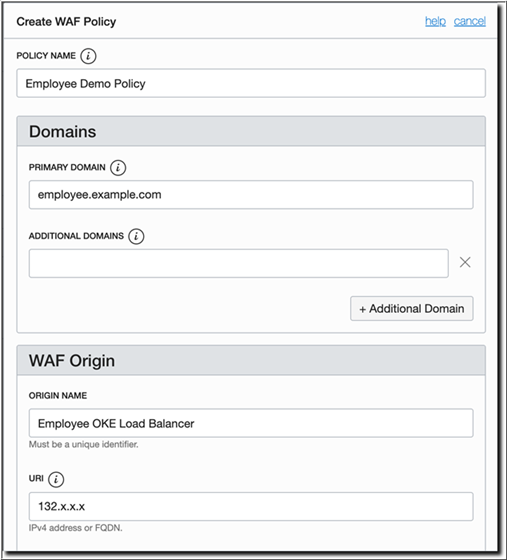

Creare un criterio WAF

Per proteggere l'applicazione utilizzando WAF, è innanzitutto necessario creare un criterio WAF.

Instrada traffico applicazioni tramite WAF

Per instradare il traffico tramite WAF, è necessario risolvere il dominio primario specificato ed eventuali domini aggiuntivi nella cartella CNAME Target riportata nelle informazioni sui criteri WAF. L'avviso viene presentato quando il criterio viene creato per la prima volta.

Se l'applicazione è effettivamente configurata in una zona DNS, in genere si crea un record CNAME o ALIAS per employee.example.com utilizzando WAF_Target come valore.

example.com per l'applicazione dipendente di esempio, è necessario configurare il computer (da cui si accederà all'applicazione) per risolvere l'host.

L'applicazione viene ora eseguita su WAF.