Proteggere l'applicazione utilizzando WAF

Quando l'applicazione viene instradata tramite Web Application Firewall (WAF), proteggere l'applicazione utilizzando le varie funzioni di sicurezza offerte da WAF.

È possibile proteggere l'applicazione effettuando le operazioni riportate di seguito.

- Configurazione delle regole di protezione

- Uso della gestione dei bot

- Aggiunta di regole di accesso

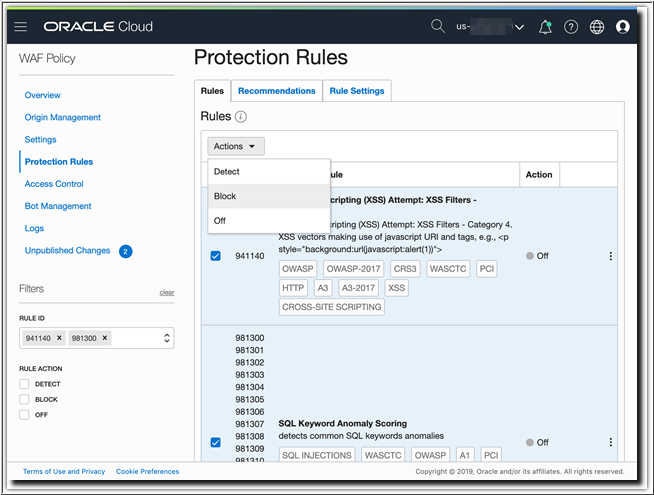

Configura regole di protezione

È possibile proteggere l'applicazione con regole per bloccare gli attacchi XSS (Cross Site Scripting) e SQLi (SQL Injection).

Verifica regole di protezione

Block WAF. A questo punto, tornare ai dettagli dei criteri WAF nella console di Oracle Cloud Infrastructure per esaminare i log.

- Aprire il criterio demo dipendente.

- Fare clic su Log.

- Selezionare un intervallo di data/ora che si estende nel momento in cui si è tentato di eseguire gli attacchi SQLi e XSS.

- Identificare gli elementi con

Action: Block, espandere i dettagli della riga in una richiesta bloccata, quindi fare clic su Visualizza JSON. - Visualizzare i messaggi elencati come

protectionRuleDetectionse altri dettagli della richiesta.

Usa gestione bot

Un'altra funzionalità del servizio WAF (Web Application Firewall) di Oracle Cloud Infrastructure è costituita dalle funzionalità di gestione Bot.

In molti casi, il traffico non umano costituisce la più grande percentuale di traffico verso un sito. Anche se è favorevole "buono", altri bot "non validi" possono provare l'estrazione di contenuto, la spamming, gli attacchi brute force o gli attacchi DDoS a livello di applicazione.

Ad esempio, è possibile che si desideri inserire nella lista di inclusione alcuni bot noti per l'ottimizzazione del motore di ricerca (SEO, Search Engine Optimization) e le funzioni di classificazione del contenuto, ma limitare la verifica di un utente umano per determinate interazioni. Questo tipo di scenario è facilmente realizzato con le impostazioni di gestione dei criteri WAF Bot.

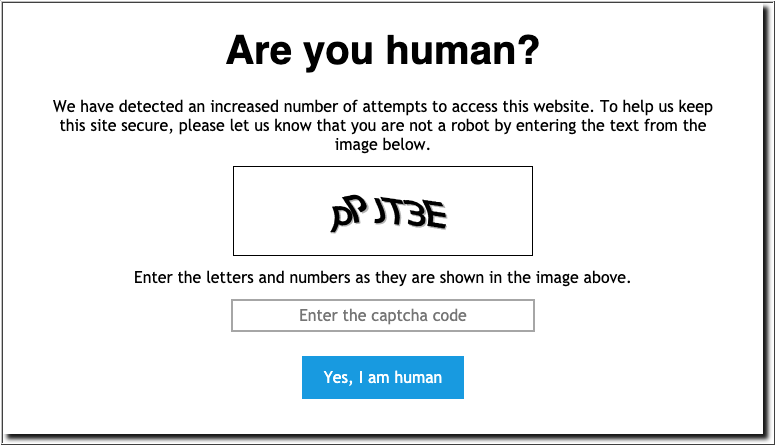

Aggiungere una richiesta di verifica CAPTCHA

Una delle funzioni salienti di gestione dei bot è CAPTCHA. L'uso di CAPTCHA offre un mezzo semplice per la verifica dell'utente che garantisce l'interazione umana, senza che sia necessario apportare modifiche all'applicazione di base.

Dopo aver immesso il codice corretto, è possibile accedere al sito Web senza ulteriori problemi per un periodo corrispondente al valore Session Duration nella configurazione della richiesta di verifica.

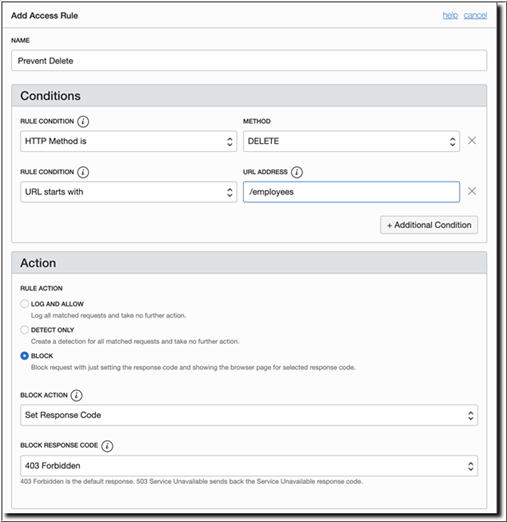

Aggiungere una regola di controllo dell'accesso

Il controllo dell'accesso WAF fornisce un ulteriore livello di sicurezza limitando o bloccando l'accesso ai dati e ai servizi disponibili nell'ambito di un'applicazione.

- Intestazioni HTTP

- Pattern di URL

- Indirizzi IP

- Geolocalizzazione

Nell'applicazione Dipendente di esempio è possibile eliminare i dettagli del dipendente dal database. Potrebbe essere necessario limitare l'utilizzo della funzione Delete per motivi di sicurezza. È possibile creare e applicare una regola di accesso per bloccare le richieste di eliminazione.

Dopo che le modifiche sono state pubblicate e il criterio WAF riprende dallo stato ACTIVE:

- Aprire la scheda Rete dalla pagina Strumenti sviluppatore del browser.

- Accedere all'applicazione dipendente di esempio,

http://employee.<example.com>/public/, dal browser. - Selezionare un record dipendente, quindi fare clic sul pulsante Elimina.

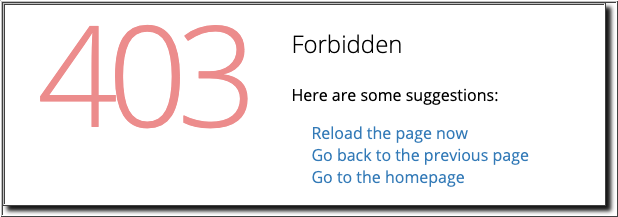

Nella scheda Rete della sezione Strumenti sviluppatore broswer si noterà che WAF ha intercettato questa richiesta e la ha bloccata con una risposta 403 Forbidden.

Le funzionalità di Oracle Cloud Infrastructure WAF descritte in questa soluzione si concentrano sulla protezione di un'applicazione di esempio di base. Gli scenari di utilizzo saranno univoci per ciascuna applicazione ed è possibile configurare WAF di conseguenza.