Risolvi senza problemi i record DNS nelle architetture multicloud OCI

Per i carichi di lavoro in esecuzione nelle architetture multicloud di Oracle Cloud Infrastructure (OCI), i servizi in esecuzione in Azure possono risolvere senza problemi i record DNS ospitati in OCI.

Architettura

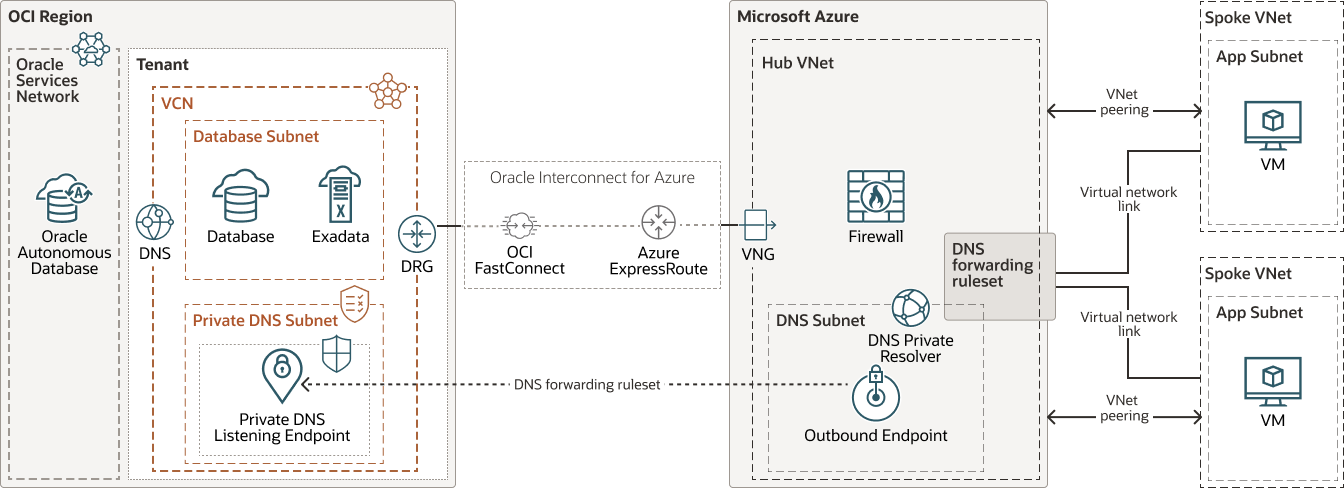

Questa architettura supporta carichi di lavoro multicloud in esecuzione in Oracle Cloud Infrastructure (OCI) e Microsoft Azure in diverse topologie, tra cui split-stack, mobilità dei carichi di lavoro, integrazione tra app e app, integrazione tra SaaS e piattaforma e pipeline di analisi dei dati.

Un hub VNet ospita il set di regole di inoltro DNS. Utilizzando il resolver privato DNS di Azure, lo spoke VNets, collegato al set di regole di inoltro DNS, risolve i domini OCI. Questo semplifica la progettazione DNS in due modi:

- Non è necessario aggiornare manualmente i record OCI in Azure.

- Un set di regole di inoltro DNS centralizzato può servire diversi spoke di Azure VNets.

Questa architettura presuppone che la connessione tra OCI e Azure sia stata stabilita con Oracle Interconnect for Microsoft Azure.

Il diagramma seguente descrive l'architettura.

dns-resolve-oci-azure-oracle.zip

L'architettura dispone dei seguenti componenti Oracle:

- tenancy

Una tenancy è una partizione sicura e isolata che Oracle imposta all'interno di Oracle Cloud quando ti iscrivi a Oracle Cloud Infrastructure. Puoi creare, organizzare e amministrare le risorse in Oracle Cloud all'interno della tua tenancy. Una tenancy è sinonimo di azienda o organizzazione. Di solito, un'azienda avrà una singola tenancy e rifletterà la sua struttura organizzativa all'interno di quella tenancy. Una singola tenancy viene in genere associata a una singola sottoscrizione e una singola sottoscrizione in genere ha una sola tenancy.

- Area

Un'area geografica Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (tra paesi o addirittura continenti).

- Rete e subnet del cloud virtuale (VCN)

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, le reti VCN offrono un controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- tabella Percorso

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere attraverso i gateway.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Gruppo di sicurezza di rete (NSG, Network Security Group)

Il gruppo di sicurezza di rete (NSG) funge da firewall virtuale per le risorse cloud. Con il modello di sicurezza zero-trust di Oracle Cloud Infrastructure, tutto il traffico viene negato ed è possibile controllare il traffico di rete all'interno di una VCN. Un gruppo NSG è costituito da un set di regole di sicurezza in entrata e in uscita che si applicano solo a un set specificato di VNIC in una singola VCN.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra le reti VCN nella stessa area, tra una rete VCN e una rete esterna all'area, ad esempio una rete VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- Risolutori DNS privati

Un resolver DNS privato risponde alle query DNS per una VCN. Un resolver privato può essere configurato per utilizzare viste e zone, nonché regole di inoltro condizionale per definire la modalità di risposta alle query DNS.

- Endpoint di ascolto

Un endpoint di ascolto riceve query dall'interno della VCN o da altri resolver VCN, dal DNS di altri provider di servizi cloud (ad esempio AWS, GCP o Azure) o dal DNS della rete in locale. Una volta creata, non sono necessarie ulteriori configurazioni per un endpoint di ascolto.

- Oracle Interconnect per Microsoft Azure

Oracle Interconnect for Microsoft Azure crea un collegamento di rete, che è una connessione tunnel privata a elevate prestazioni, bassa latenza e basso jitter per il traffico di rete tra OCI e Microsoft Azure. Oracle ha stretto una partnership con Microsoft per offrire questa connessione in un set designato di region OCI dislocate in tutto il mondo.

Quando ti registri a Oracle Database Service for Microsoft Azure, il servizio configura la connessione privata alle risorse del database come parte del processo di collegamento dell'account.

L'architettura dispone dei seguenti componenti di Microsoft Azure:

- Rete virtuale (VNet) e sottorete

Un VNet è una rete virtuale definita in Microsoft Azure. Un VNet può avere più subnet di blocchi CIDR non sovrapposte che è possibile aggiungere dopo aver creato VNet. È possibile segmentare un VNet in subnet, che possono essere definite in un'area o in una zona di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nel file VNet. Utilizzare un VNet per isolare logicamente le risorse di Azure a livello di rete.

- Resolver privato DNS

Azure Private DNS fornisce un servizio DNS affidabile e sicuro per le tue reti virtuali. Azure Private DNS gestisce e risolve i nomi di dominio nella rete virtuale senza dover configurare una soluzione DNS personalizzata.

- Set di regole di inoltro DNS

Un set di regole di inoltro DNS consente di specificare uno o più server DNS personalizzati per rispondere a query relative a spazi di nomi DNS specifici. Le singole regole di un set di regole determinano la modalità di risoluzione di questi nomi DNS. I set di regole possono anche essere collegati a una o più reti virtuali, consentendo alle risorse nel file VNets di utilizzare le regole di inoltro configurate.

- endpoint in uscita

L'endpoint in uscita del risolutore elabora le query DNS in base a un set di regole di inoltro DNS.

- Collegamenti di rete virtuali

Quando si collega un set di regole a una rete virtuale, le risorse all'interno di tale rete virtuale utilizzano le regole di inoltro DNS abilitate nel set di regole. Le reti virtuali collegate non sono necessarie per eseguire il peer con la rete virtuale in cui esiste l'endpoint in uscita, ma queste reti possono essere configurate come peer.

Suggerimenti

Le vostre esigenze potrebbero differire dall'architettura descritta qui.

- Sicurezza

Assegnare un gruppo di sicurezza di rete (NSG) all'endpoint di ascolto OCI e configurare il gruppo di sicurezza in base a un livello di sicurezza pari a zero, consentendo solo l'IP in uscita di Azure e la porta DNS UDP:53.

- High Availability

Questa architettura mostra un design semplificato di Azure. In una distribuzione di produzione, assicurarsi che la progettazione segua le procedure ottimali per l'alta disponibilità di Azure. In OCI, ti consigliamo di utilizzare una subnet regionale per l'endpoint di ascolto DNS OCI.

- Architettura

Crea subnet dedicate in Azure e OCI per l'hosting dell'endpoint in uscita DNS e dell'endpoint di ascolto. Per le progettazioni di rete OCI avanzate, prendi in considerazione l'utilizzo di un risolutore DNS OCI privato con viste private personalizzate.

Considerazioni

Quando si implementa un'architettura di risoluzione DNS multicloud, si noti che il costo totale dell'architettura DNS dipende dal costo delle seguenti risorse di Azure:

- Endpoint in uscita resolver privato Azure DNS

- Set di regole del resolver privato Azure DNS

- Query DNS/mese

Distribuire

- Creare un endpoint di ascolto nel resolver DNS nella VCN OCI.

- Creare un resolver privato DNS nell'hub di Azure VNet e configurare un endpoint in uscita.

- Creare un set di regole di inoltro DNS.

- Impostare l'endpoint in uscita creato nel passo precedente.

- Creare collegamenti di rete virtuale allo spoke VNets.

- Configurare le regole dalla tabella riportata di seguito. Si noti che si tratta di regole comunemente necessarie e che potrebbero essere necessarie regole aggiuntive per servizi OCI specifici.

| Nome dominio* | IP di destinazione: Porta | Usa |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | IP endpoint di ascolto OCI. Porta 53 | Nomi host DNS VCN |

| <oci-region-identifier>.oraclecloudapps.com. | IP endpoint di ascolto OCI. Porta 53 | Strumenti Oracle (Apex, DB Actions) |

| <oci-region-identifier>.oraclecloud.com. | IP endpoint di ascolto OCI. Porta 53 | Connessione al database |

*Per informazioni più aggiornate sulle aree e sui domini di disponibilità, vedere Aree e domini di disponibilità.

Visualizza altro

Scopri di più sulle caratteristiche di questa architettura e sulle architetture correlate.