Carichi di lavoro Oracle E-Business Suite sicuri con Fortinet Security Fabric

Sposta o estendi i carichi di lavoro Oracle E-Business Suite nel cloud utilizzando Fortinet Security Fabric per aumentare le opzioni di sicurezza native fornite da Oracle Cloud Infrastructure senza modifiche significative a configurazione, integrazione o processi aziendali.

La sicurezza nel cloud si basa su un modello di responsabilità condivisa. Oracle è responsabile della sicurezza dell'infrastruttura di base, ad esempio le strutture dei data center, nonché dell'hardware e software per gestire le operazioni e i servizi cloud. I clienti sono responsabili della protezione dei carichi di lavoro e della configurazione sicura dei servizi e delle applicazioni per soddisfare i propri obblighi di conformità.

Oracle Cloud Infrastructure offre la migliore tecnologia di sicurezza e processi operativi per proteggere i propri servizi cloud aziendali. Fortinet fornisce una soluzione di sicurezza cloud di livello Enterprise che estende il fabric di sicurezza Fortinet per includere l'integrazione nativa con Oracle Cloud Infrastructure.

Insieme, proteggono le applicazioni tra i data center on premise e gli ambienti cloud offrendo performance scalabili e assicurando un'orchestrazione avanzata della sicurezza e una protezione unificata delle minacce.

Architettura

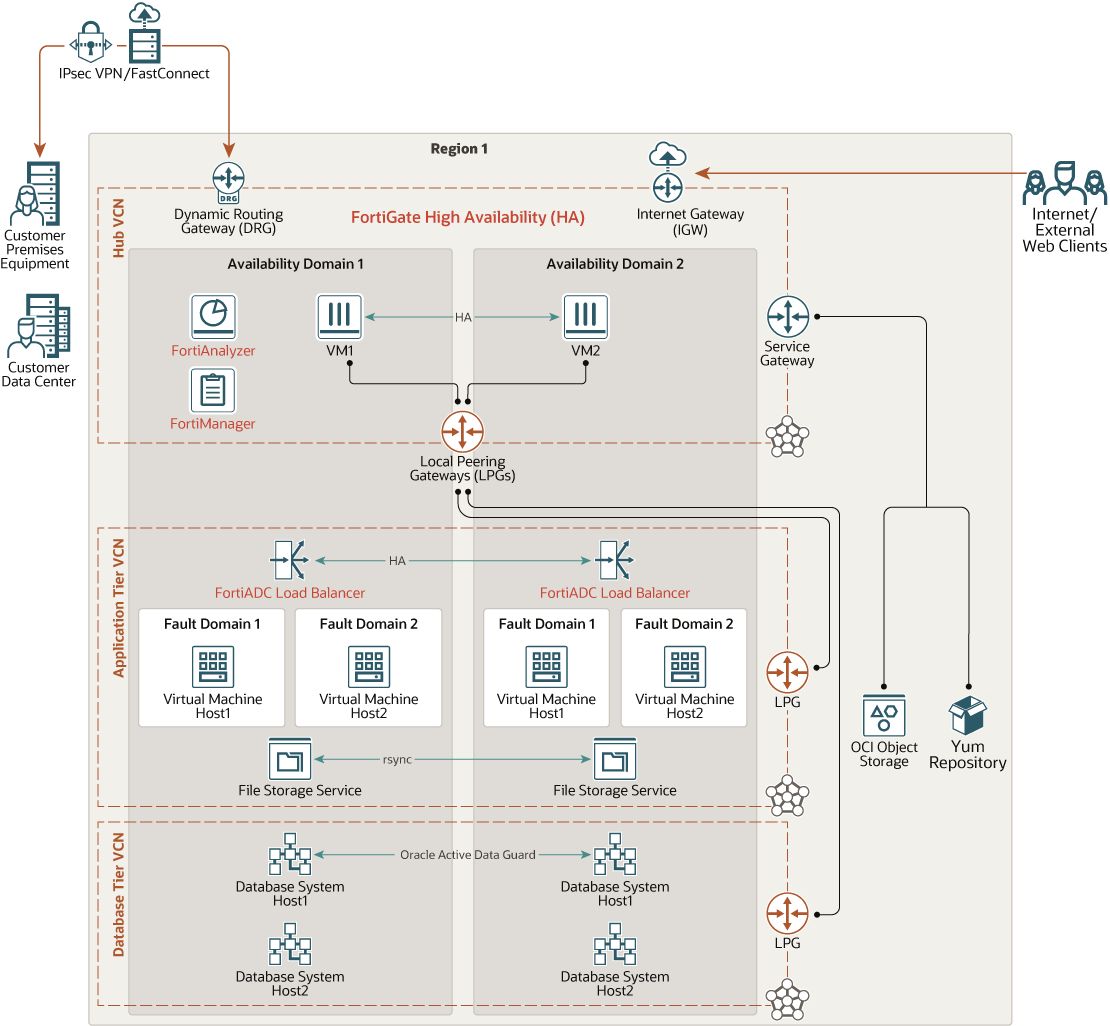

Questa architettura distribuisce i carichi di lavoro Oracle E-Business Suite nel cloud utilizzando Fortinet Security Fabric in un hub e una topologia di rete spoke per aumentare le opzioni di sicurezza native fornite da Oracle Cloud Infrastructure.

La topologia hub-spoke è un modello di rete che collega una rete centralizzata (l'hub) a più reti connesse dirette (i raggi). Il traffico tra queste reti scorre attraverso un firewall di nuova generazione FortiGate ad alta disponibilità per applicare la sicurezza e l'ispezione del traffico attraverso una posizione centralizzata. La rete cloud virtuale dell'hub (VCN) è il punto centrale della connettività per il traffico che immette e lascia la rete (traffico nord-sud) e per il traffico all'interno della rete (traffico orientale). Ogni livello dell'architettura Oracle E-Business Suite viene distribuito sulla propria VCN spoke, consentendo la microselezione con più livelli di protezione in quanto ogni pacchetto che si sposta tra livelli diversi può essere ispezionato e protetto.

Questa architettura offre un design altamente scalabile e modulare per la connessione di più raggi in cui ogni rete spoke in genere rappresenta un livello applicazione specifico, ad esempio applicazione, database e così via. Puoi utilizzare l'architettura con ambienti diversi, ad esempio sviluppo, test e produzione, e con infrastrutture diverse, ad esempio aree, data center on premise e molteplici cloud.

Il diagramma riportato di seguito illustra questa architettura di riferimento.

ebs-fortinet-oci-architecture.zip

È possibile implementare la topologia hub e spoke in vari modi:

-

Utilizza l'instradamento del transito con i gateway di peering locali (LPG) per connettere i VCN parlato con la VCN hub.

Ogni VCN spoke deve disporre di una regola di instradamento per inoltrare tutto il traffico al GPL e, all'interno del GPL, dovrebbe essere presente un'altra regola di instradamento che inoltra il traffico all'indirizzo IP non attendibile di FortiGate (IP variabile) collegato alla VCN hub.

-

Collegare ogni scheda di interfaccia di rete virtuale (VNIC) FortiGate a ciascuna VCN spoke.

Ogni VCN spoke deve disporre di una regola di instradamento per inoltrare tutto il traffico all'indirizzo IP privato VNIC FortiGate collegato alla VCN spoke.

Tenere presente che qualsiasi traffico all'interno di ogni VCN (in cui l'IP di destinazione si trova all'interno dell'intervallo CIDR della VCN) non deve essere ispezionato da FortiGate come Oracle Cloud Infrastructure inoltra automaticamente tutti i pacchetti la cui destinazione è la VCN stessa direttamente tramite il gateway predefinito della subnet Oracle Cloud Infrastructure interno all'IP di destinazione.

Traffico in entrata nord-sud

Il traffico in entrata che proviene da Internet o da una rete in locale si connette a un indirizzo IP pubblico ospitato sull'interfaccia WAN o non sicura del firewall FortiGate. L'indirizzo IP pubblico (riservato o effimero) è un indirizzo IP NAT gestito da Oracle associato a un indirizzo IP privato secondario all'interno della subnet inaffidabile su Oracle Cloud Infrastructure. L'indirizzo IP privato secondario (IP galleggiante) è assegnato in modo statico all'interfaccia non attendibile su FortiGate. In caso di failover, l'IP mobile si sposta a un altro host insieme all'indirizzo IP pubblico.

Dopo l'ispezione dei pacchetti, il traffico in entrata lascia FortiGate attraverso l'interfaccia trust. L'indirizzo di destinazione è l'indirizzo IP virtuale FortiADC distribuito nella VCN spoke dei livelli applicazione. FortiADC consente di bilanciare il traffico tra gli Application Server Oracle E-Business Suite attivi in base ai criteri del load balancer. Poiché questo traffico si trova all'interno della rete VCN, il pacchetto passa direttamente all'host di destinazione. Il traffico in entrata scorre nel pattern seguente:

- FortiGate hub VCN: dalla VNIC non attendibile FortiGate alla VNIC sicura FortiGate al gateway predefinito della subnet Oracle Cloud Infrastructure all'LPG nella subnet sicura.

- Il livello applicazione ha parlato della VCN: dal gateway LPG nella subnet del livello applicazione al gateway predefinito della subnet Oracle Cloud Infrastructure FortiADC alla VNIC FortiADC ai server applicazioni Oracle E-Business Suite.

Per più ambienti ispezionati tramite lo stesso firewall, è possibile assegnare più indirizzi IP secondari sia alle interfacce non attendibili che affidabili (VNIC). Ogni IP privato deve essere utilizzato come indirizzo di origine che può essere mappato a un'applicazione o a un ambiente di destinazione specifico nei criteri firewall. In alternativa, è possibile impostare un criterio NAT di destinazione con l'inoltro delle porte in FortiGate che punti a IP virtuali o porte diverse che possono rappresentare ogni singola applicazione o ambiente di destinazione.

Traffico in uscita Nord-Sud

Il traffico in uscita dalla VCN hub FortiGate viene instradato tramite il gateway Internet.

Il traffico in uscita dai VCN parlato a qualsiasi destinazione viene instradato dal GPL VCN parlato al GPL sottoposto a peering nella VCN hub. Quando il pacchetto raggiunge la VCN hub, l'instradamento associato a LPG inoltra il traffico all'IP galleggiante FortiGate nell'interfaccia Trust. Da qui, dopo l'ispezione, FortiGate instrada il pacchetto al gateway predefinito della subnet non attendibile. Basata sulla tabella di instradamento della subnet sicura, prosegue in Internet o in locale tramite il gateway Internet.

Traffico est-ovest

Oracle consiglia di segmentare le reti a livello di VCN anziché a livello di subnet per poter ispezionare il traffico est-ovest, in quanto tutto il traffico all'interno del blocco CIDR della VCN viene instradato automaticamente tramite il gateway predefinito della subnet Oracle Cloud Infrastructure interna e questo instradamento non può essere sovrascritto.

Il traffico East-West da qualsiasi rete VCN spoke viene instradato dal GPL VCN parlato al GPL su peer nella VCN hub e poi all'IP galleggiante FortiGate nell'interfaccia trust. FortiGate controlla il traffico in entrata e, in base ai criteri firewall FortiGate, imposta l'indirizzo di destinazione sull'host di destinazione nella VCN spoke o sull'host di origine che ha inviato il pacchetto. Il traffico lascia FortiGate tramite l'interfaccia di attendibilità e viene inviato tramite il gateway predefinito nella subnet di trust che inoltra il pacchetto all'LPG sottoposto a peering nel database di destinazione o nella VCN dell'applicazione.

L'architettura prevede i componenti elencati di seguito.

- Fortinet FortiGate firewall di nuova generazione

FortiGate è il firewall di nuova generazione di Fortinet e fornisce servizi di rete e sicurezza quali la protezione dalle minacce, l'ispezione SSL e la latenza ultrabassa per la protezione di segmenti interni e ambienti strategici. Questa soluzione è disponibile per la distribuzione direttamente nel formato Oracle Cloud Marketplace e supporta la virtualizzazione SR-IOV (Single Root I/O Virtualization) diretta a prestazioni migliori.

- Fortinet FortiAnalyzer

FortiAnalyzer è un componente opzionale distribuito nella subnet FortiGate che fornisce informazioni dettagliate sulla sicurezza aziendale basate sui dati con funzionalità di log, analitica e report di rete centralizzate.

- Fortinet FortiManager

FortiManager è un componente facoltativo distribuito nella subnet FortiGate che offre la gestione tramite un unico pannello di controllo nella rete e fornisce viste cronologiche e in tempo reale all'attività di rete.

- Fortinet FortiADC

Distribuisce il traffico in più aree geografiche e riscrive dinamicamente i contenuti in base all'instradamento dei criteri per garantire bilanciamento del carico a livello di applicazioni e server, compressione, inserimento nella cache, ottimizzazioni HTTP 2.0 e HTTP PageSpeed.

- Livello applicazione Oracle E-Business Suite

Composto da load balancer Fortinet FortiADC e dagli Application Server e file system Oracle E-Business Suite.

- Livello database Oracle E-Business Suite

Composto da Oracle Database, ma non limitato a servizi Oracle Exadata Database Cloud o Oracle Database.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata contenente uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e le grandi distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e standalone all'interno di un'area geografica. Le risorse fisiche presenti in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, il che garantisce la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, né la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore di un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare errori del server fisico, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software impostata dall'utente in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, le VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che può essere definita in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono con le altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- VCN hub

La VCN hub è una rete centralizzata in cui FortiGate deve essere distribuito e può fornire la connettività a tutti i VCN condivisi, i servizi Oracle Cloud Infrastructure, gli endpoint pubblici e i client e le reti di data center on premise. In genere si compone delle subnet seguenti:

- Sottorete di gestione: subnet pubblica in cui è collegata la VNIC primaria per FortiGate ed è responsabile delle operazioni del piano di controllo FortiGate e dell'attività di gestione generale.

- Sottorete non attendibile: subnet pubblica contenente il collegamento VNIC FortiGate che funge da gateway o endpoint per la comunicazione del traffico in entrata dalla rete Internet pubblica o dal data center on premise del cliente.

- Sottorete sicura: subnet privata contenente il collegamento VNIC FortiGate che inoltra il traffico al GPL collegato alla VCN hub e inoltra il traffico alla VCN spoke appropriata. Riceve inoltre pacchetti in entrata da VCN parlanti.

- Subnet High Availability (HA): subnet privata contenente il collegamento VNIC FortiGate dedicato per heartbeat o il traffico ad alta disponibilità.

- VCN spoke dei livelli applicazione

La VCN a livello di applicazione contiene una subnet privata che ospita i componenti di Oracle E-Business Suite e il load balancer FortiADC Fortinet.

- VCN partecipata a livello di database

La VCN intervenuta a livello di database contiene una subnet privata per l'hosting dei database Oracle.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel back-end.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite i gateway.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in una VCN e la rete Internet pubblica.

- Gateway NAT (Network Address Translation)

Un gateway NAT consente alle risorse private in una VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Local Peering Gateway (LPG)

Un GPL consente di creare un peer di una VCN con un'altra VCN nella stessa area. Peering significa che i VCN comunicano utilizzando indirizzi IP privati, senza il traffico che attraversa Internet o il routing attraverso la rete on premise.

- Gateway di instradamento dinamico (DRG)

Il gateway DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra una VCN e una rete esterna all'area geografica, ad esempio una VCN in un'altra area Oracle Cloud Infrastructure, una rete on premise o una rete in un altro provider cloud.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla rete VCN al servizio Oracle si sposta attraverso il fabric di rete Oracle e non pubblica mai Internet.

- Connessione VPN

VPN Connect offre una connettività VPN IPSec site-to-site tra la tua rete on premise e i VCN in Oracle Cloud Infrastructure. La suite di protocolli IPSec cifra il traffico IP prima che i pacchetti vengano trasferiti dall'origine alla destinazione e decifra il traffico all'arrivo.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un modo semplice per creare una connessione dedicata e privata tra il tuo data center e Oracle Cloud Infrastructure. FastConnect fornisce opzioni di larghezza di banda più elevata e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Scheda interfaccia di rete virtuale (VNIC)

I servizi nei data center di Oracle Cloud Infrastructure sono schede di interfaccia di rete fisiche. Le istanze di Virtual Machine comunicano utilizzando VNIC (Virtual NIC) associati agli NIC fisici. Ogni istanza dispone di una VNIC primaria creata e collegata automaticamente durante l'avvio ed è disponibile durante la durata dell'istanza. DHCP viene offerto solo alla VNIC primaria. Puoi aggiungere le VNIC secondarie dopo l'avvio dell'istanza. È necessario impostare IP statici per ciascuna interfaccia.

- IP privati

Indirizzo IPv4 privato e informazioni correlate per l'indirizzamento di un'istanza. Ogni VNIC dispone di un IP privato primario ed è possibile aggiungere e rimuovere gli IP privati secondari. L'indirizzo IP privato primario di un'istanza viene collegato durante l'avvio dell'istanza e non cambia durante la durata dell'istanza. Gli IP secondari devono inoltre appartenere allo stesso CIDR della subnet della VNIC. L'IP secondario viene usato come IP galleggiante perché può spostarsi tra VNIC diverse in istanze all'interno della stessa subnet. È inoltre possibile utilizzarlo come endpoint diverso per ospitare servizi diversi.

- IP pubblici

I servizi di rete definiscono un indirizzo IPv4 pubblico scelto da Oracle mappato a un IP privato.

- Effimero: questo indirizzo è temporaneo ed esiste per tutta la durata dell'istanza.

- Riservato: questo indirizzo persiste oltre la durata dell'istanza. È possibile annullarne l'assegnazione e riassegnarlo a un'altra istanza.

- Controllo dell'origine e della destinazione

Ogni VNIC esegue il controllo di origine e destinazione sul relativo traffico di rete. La disabilitazione di questo flag consente a FortiGate di gestire il traffico di rete non destinato al firewall.

- Forma di computazione

La forma di un'istanza di computazione specifica il numero di CPU e la quantità di memoria allocata all'istanza. La forma di computazione determina anche il numero di VNIC e la larghezza di banda massima disponibile per l'istanza di computazione.

Suggerimenti

Utilizzare i suggerimenti riportati di seguito come punto di partenza per distribuire i carichi di lavoro Oracle E-Business Suite su Oracle Cloud Infrastructure mediante Fortinet Security Fabric.

- Oracle E-Business Suite ad alta disponibilità

-

Ridondanza del server applicazioni: ogni livello contiene istanze ridondanti di Application Server Oracle E-Business Suite che è possibile abilitare per vari servizi, quali servizi applicativi, servizi batch o altri servizi, per fornire alta disponibilità.

-

Tolleranza dei problemi: i nodi del server in ogni livello vengono distribuiti in domini di disponibilità diversi nelle aree con più domini di disponibilità. Nelle aree con un singolo dominio di disponibilità, puoi distribuire i nodi server in domini di errore diversi. Tutte le istanze sono configurate con nomi host logici e ricevono il traffico dal load balancer.

-

Ridondanza del database: per i requisiti a livello di prestazioni e disponibilità elevata, Oracle consiglia di utilizzare i sistemi di database Oracle Real Application Cluster (RAC) a due nodi su Oracle Cloud Infrastructure Compute almeno o Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure.

-

- FortiGate ad alta disponibilità

Per mantenere la replica della sessione e riprendere la comunicazione se interrotta, distribuire FortiGate in modalità ad alta disponibilità attivo-passiva e disabilitare il controllo di origine e destinazione sulle VNIC secondarie sia per le interfacce trust che per le interfacce non attendibili. Creare un'interfaccia e una subnet dedicate per l'alta disponibilità o il traffico heartbeat.

Gli IP secondari vengono utilizzati durante l'evento di failover. FortiGate chiama le interfacce API Oracle Cloud per spostare questi IP dall'host FortiGate primario all'host secondario.

- FortiADC ad alta disponibilità

Distribuire FortiADC in modalità ad alta disponibilità HTTP-attiva attiva, basata sul concetto di protocollo VRRP (Virtual Router Redundancy Protocol) ma non sul protocollo stesso. Questa modalità consente la sincronizzazione della configurazione e delle sessioni, analogamente ad altre modalità ad alta disponibilità. Abilitare l'opzione Salta controllo origine/destinazione nelle VNIC secondarie per l'interfaccia interna.

- VCN

Quando crei una VCN, determina il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che intendi collegare alle subnet nella VCN. Utilizzare i blocchi CIDR che si trovano all'interno dello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in Oracle Cloud Infrastructure, il data center on premise o un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato una VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Durante la progettazione delle subnet, prendi in considerazione i requisiti di flusso del traffico e sicurezza. Associare tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

Utilizzare una subnet regionale.

Verificare il numero massimo di LPG per VCN nei limiti del servizio, nel caso in cui si desideri estendere questa architettura per più ambienti e applicazioni.

- Liste di sicurezza

Utilizza le liste di sicurezza per definire regole di entrata e uscita valide per l'intera subnet.

Per impostazione predefinita, le regole di sicurezza sono con conservazione dello stato, ossia un meccanismo utilizzato per indicare che si desidera utilizzare il monitoraggio della connessione corrispondente a tale regola. Pertanto, la risposta del traffico viene tracciata e consentita automaticamente all'host di origine, indipendentemente dalle regole di uscita.

Dal momento che FortiGate il firewall di nuova generazione ispeziona tutto il traffico, non è necessario applicare regole rigorose tramite le liste di sicurezza. Possono essere usati come una seconda barriera di protezione, ma non è necessario. Solo per la gestione della configurazione FortiGate è possibile creare una lista di sicurezza per consentire il traffico SSH e HTTPS o qualsiasi servizio aggiuntivo che potrebbe essere necessario. Per tutto il traffico rimanente attraverso l'hub e ha parlato di VCN che passa attraverso il firewall, modificare le liste di sicurezza predefinite per consentire il traffico in entrata e in uscita per tutte le porte e i protocolli.

- FortiGate criteri firewall

Un criterio firewall è un set dettagliato di istruzioni che controllano il flusso di traffico che passa attraverso il firewall. Queste istruzioni controllano dove va il traffico, come viene elaborato, se viene elaborato e anche se è consentito passare attraverso FortiGate. Quando il firewall riceve un pacchetto di connessione, analizza l'indirizzo di origine, l'indirizzo di destinazione e il servizio del pacchetto in base al numero di porta. Registra inoltre l'interfaccia in entrata e in uscita. Esiste anche un'azione di accettazione o rifiuto associata alla polizza. Se l'azione è accettata, il criterio consente sessioni di comunicazione. In caso contrario, l'azione dei criteri blocca le sessioni di comunicazione.

Oracle E-Business Suite richiede l'apertura di criteri con le porte e il protocollo seguenti:

Componente Protocollo Porta VCN a livello applicazione: server Web TCP/HTTPS 443 Porta di inserimento Web applicazione TCP 8000 Server amministratore WebLogic TCP 7001, 7002 Livello database: TNSListener TCP 1521-1522 Telnet MWA (se si utilizza MWA) TCP 10200-10205 Dispatcher MWA (se si utilizza MWA) TCP 10800 E-mail di Oracle Cloud Infrastructure (se si utilizza la consegna tramite e-mail Oracle) TCP 25 o 587 Servizio di storage di file (FFS)

se applicabile

TCP

UDP

111, 2048, 2049 e 2050

111 e 2048

Ad esempio, per il monitoraggio del traffico East-West è possibile creare un criterio sull'interfaccia trust FortiGate che consenta il traffico tra i livelli di applicazione e database.

È inoltre possibile creare un criterio con NAT di destinazione che punti a un indirizzo IP virtuale per consentire o limitare l'accesso a Oracle E-Business Suite da uno o più indirizzi IP di origine specifici.

- Criteri instradamenti statici FortiGate

Crea un instradamento statico su FortiGate per ogni VCN (destinazione) connessa e imposta l'IP del gateway sull'indirizzo del gateway predefinito della subnet affidabile, il primo indirizzo IP host nel CIDR della subnet sicura.

Per le connessioni in uscita, creare un instradamento statico su FortiGate per il traffico in uscita e impostare l'IP del gateway sull'indirizzo del gateway predefinito della subnet non attendibile, il primo indirizzo IP host nel CIDR della subnet non attendibile.

- Tabelle di instradamento VCN Oracle Cloud Infrastructure

Creare le tabelle di instradamento seguenti per l'ispezione del traffico Nord-Sud e Est-Ovest:

VCN Nome Destinazione Tipo di destinazione Destinazione Tabella di instradamento predefinita per la subnet FortiGate FortiGate_Untrust-mgmt_route_table 0.0.0.0/0 Gateway Internet <FortiGate VCN Internet Gateway> non protetto

gestione

FortiGate FortiGate_Trust-route_table <WebApp_Tier CIDR VCN> Gateway di peering locale <GPL-WebApp_Tier> FortiGate FortiGate_Trust-route_table <DB_Tier CIDR VCN> Gateway di peering locale <GPL-DB_Tier> FortiGate LPG-route_table 0.0.0.0/0 IP privato <FortiGate Trust VNIC Private IP (IP a virgola mobile)> N/D WebApp_Tier Tabella di instradamento predefinita 0.0.0.0/0 N/D <GPL-WebApp_Tier-a-hub> N/D DB_Tier Tabella di instradamento predefinita 0.0.0.0/0 N/D <GPL-DB_Tier-a-hub> N/D - Gateway di peering locale VCN Oracle Cloud Infrastructure

Creare i seguenti gateway di peering locali (LPG) per consentire la comunicazione Nord-Sud e Est-Ovest:

-

FortiGate Impostazione LPG VCN:

Nome Tabella di instradamento CDIR pubblicato di peer Cross-tenancy LPG-WebApp_Tier LPG-route_table CIDR WebApp_Tier VCN No LPG-DB_Tier LPG-route_table CIDR DB_Tier VCN No - WebApp- Impostazione LPG VCN a livello:

Nome Tabella di instradamento CDIR pubblicato di peer Cross-tenancy Da LPG a WebApp_Tier N/D 0.0.0.0/0 No - Impostazione LPG VCN a livello di database:

Nome Tabella di instradamento CDIR pubblicato di peer Cross-tenancy LPG-DB-Tier-to-Hub N/D 0.0.0.0/0 No

-

- FortiADC bilanciamento del carico del server

FortiADC deve essere distribuito all'interno della stessa VCN del livello applicazione in modalità ad alta disponibilità. Deve essere configurato con un metodo di persistenza specifico, utilizzando intestazioni e cookie HTTP, in modo che gli utenti possano mantenere lo stato di sessione persistente con gli Application Server. L'uso del tipo di persistenza "Inserisci cookie" specifica FortiADC per inserire un cookie nell'intestazione HTTP. Questo cookie crea un ID sessione FortiADC con il client e garantisce che tutte le richieste successive vengano inoltrate allo stesso server applicazioni Oracle E-Business Suite backend. Dopo aver creato la persistenza di tipo "Inserisci cookie", associarla alla configurazione dei server virtuali.

Considerazioni

Quando si distribuiscono i carichi di lavoro Oracle E-Business Suite nel cloud utilizzando Fortinet Security Fabric per aumentare le opzioni di sicurezza native fornite da Oracle Cloud Infrastructure, tenere presente quanto riportato di seguito.

- Prestazioni

FortiGate è un componente chiave di questa architettura e la selezione del modello FortiGate, della forma di computazione e delle opzioni di avvio può avere un impatto sulle prestazioni del carico di lavoro. Verificare la lista dei modelli con le rispettive specifiche nel foglio dati FortiGate.

- Sicurezza

Per l'alta disponibilità, FortiGate utilizza i gruppi dinamici IAM di Oracle Cloud Infrastructure o le chiavi di firma API per effettuare le chiamate API in caso di failover. Imposta i criteri in base ai requisiti di sicurezza e conformità.

- Disponibilità

Per garantire una maggiore disponibilità ogni volta che ci sono più domini di disponibilità nell'area, distribuire ogni host del cluster in un altro dominio di disponibilità. In caso contrario, selezionare domini di errore diversi per aumentare la disponibilità, in base alle regole di anti-affinità. Questa regola è valida sia per i prodotti Fortinet che per i prodotti Oracle.

- Costo

Fortinet FortiGate e FortiADC sono disponibili in Oracle Cloud Marketplace. Fortinet FortiGate è disponibile come modello BYOL (Bring-Your-Own-License) o come offerta pagata. Fortinet FortiADC è disponibile solo come modello BYOL.

Distribuzione

Visualizza altro

Scopri di più sulle funzioni di questa architettura e sulle risorse correlate.

-

Struttura sulle migliori prassi per Oracle Cloud Infrastructure

-

Acquisire informazioni sulla distribuzione di Oracle E-Business Suite in Oracle Cloud Infrastructure

-

Distribuzione di Oracle E-Business Suite su Oracle Cloud Infrastructure (Domande frequenti)

-

Alta disponibilità (HA) per FortiGate-VM su Oracle Cloud Infrastructure

-

FortiGate-VM su Oracle Cloud Infrastructure (data sheet)

Log modifiche

Questo log elenca le modifiche significative:

| 8 ottobre 2021 | Diagramma dell'architettura aggiornato e aggiunto diagramma scaricabile e modificabile |

| 11 settembre 2020 | Il diagramma architettonico è stato corretto in modo da visualizzare le virtual machine FortiGate in ogni dominio di disponibilità. |