Informazioni sulla distribuzione sicura dei certificati TLS

Quando si implementa una comunicazione TLS sicura su server Web o server applicazioni, è essenziale avere accesso ai seguenti componenti:

- Il certificato TLS

- La radice e l'intermedio (catena di certificati)

- La chiave privata corrispondente

Oracle Cloud Infrastructure (OCI) offre servizi nativi di gestione dei certificati che consentono la creazione e la gestione del ciclo di vita dei certificati destinati all'uso all'interno di servizi gestiti da OCI. In questo modello, le chiavi private vengono memorizzate in modo sicuro in OCI Vault e non sono accessibili agli utenti finali o ai sistemi esterni. Anche se questo migliora la sicurezza, limita la flessibilità negli scenari in cui è necessario il pieno controllo di certificati e chiavi, come la distribuzione su application server esterni o ambienti ibridi. Questa operazione rappresenta una sfida quando si tenta di utilizzare l'autorità di certificazione (CA) dai certificati OCI per i sistemi che richiedono l'accesso diretto sia al certificato che alla chiave privata.

Questo diventa particolarmente problematico quando si integra con servizi come:

- Oracle Analytics Cloud

- Oracle Integration

- Server Web ospitati su OCI Compute

- Applicazioni on-premise o edge

Queste piattaforme in genere richiedono il pieno controllo sul certificato TLS, inclusa la possibilità di accedere alla chiave privata, al fine di supportare la comunicazione sicura e la cessazione delle sessioni SSL/TLS.

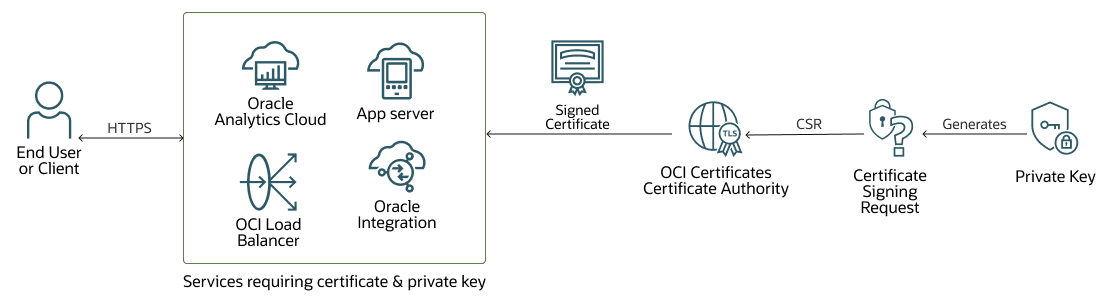

Questo playbook della soluzione introduce una soluzione cross-product che risolve questo limite abilitando l'uso di OCI CA per gli ambienti ibridi:

- È possibile generare una chiave privata e una richiesta di firma certificato (CSR, Certificate Signing Request) in locale, all'esterno di OCI.

- La CSR viene quindi firmata dalla CA OCI Certificates, mantenendo la fiducia all'interno dell'ecosistema OCI.

- Il certificato firmato risultante viene combinato con la chiave privata generata localmente e distribuito a qualsiasi servizio che lo richiede, sia in OCI, on-premise o in un altro cloud.

Il diagramma riportato di seguito illustra il flusso.

Questo metodo è migliore per:

- Impostazioni non di produzione in cui i certificati autofirmati convenienti sono sufficienti.

- Ambienti che richiedono il controllo sia del certificato che della chiave privata (ad esempio server personalizzati o integrazioni in locale).

- Scenari in cui i certificati gestiti da OCI (che nascondono chiavi private) non sono compatibili con i sistemi esterni.

Operazioni preliminari

Prima di iniziare, è necessario effettuare le operazioni riportate di seguito

- Un Vault OCI per la memorizzazione sicura delle chiavi private impostate in OCI.

- Un'autorità di certificazione (CA) dei certificati OCI impostata e completamente funzionale in OCI.

- Accedere alla libreria OpenSSL sul computer locale per generare la chiave privata.

Informazioni sui servizi e i ruoli richiesti

Questa soluzione richiede il seguente servizio e ruolo:

- Infrastruttura Oracle Cloud

Questo è il ruolo necessario per il servizio.

| Nome servizio: ruolo | Obbligatorio per... |

|---|---|

| Oracle Cloud Infrastructure: Amministratore | Gestisci gli oggetti nei compartimenti e leggi o gestisci certificati, bucket, vault e chiavi (vedere di seguito). |

È possibile utilizzare un criterio semplice per gli amministratori delle autorità di certificazione oppure impostare sia un amministratore che un criterio di gruppo dinamico per separare i ruoli e le responsabilità e limitarli in base al compartimento. Ad esempio:

### Simple Policy for Tenant Administrators

```

Allow group CertificateAuthorityAdmins to manage certificate-authority-family in tenancy

Allow group CertificateAuthorityAdmins to manage leaf-certificate-family in tenancy

Allow group CertificateAuthorityAdmins to read vaults in tenancy

Allow group CertificateAuthorityAdmins to read keys in tenancy

Allow group CertificateAuthorityAdmins to use key-delegate in tenancy

```oppure:

### Policy for a Dynamic Group

```

Allow dynamic-group DynamicGroup to use keys in compartment DEF

Allow dynamic-group DynamicGroup to manage objects in compartment XYZ

```

### Policy for Compartment Administrators

```

Allow group CertificateAuthorityAdmins to manage certificate-authority-family in compartment ABC

Allow group CertificateAuthorityAdmins to read keys in compartment DEF

Allow group CertificateAuthorityAdmins to use key-delegate in compartment DEF

Allow group CertificateAuthorityAdmins to read buckets in compartment XYZ

Allow group CertificateAuthorityAdmins to read vaults in compartment DEF

```Consulta i prodotti, le soluzioni e i servizi Oracle per ottenere ciò di cui hai bisogno.