Carichi di lavoro cloud sicuri con sicurezza di rete CloudGuard Check Point

Spostare o estendere i carichi di lavoro delle applicazioni da Oracle E-Business Suite o PeopleSoft nel cloud utilizzando Check Point CloudGuard Network Security (CGNS) per aumentare le opzioni di sicurezza nativa senza modifiche significative alla configurazione, all'integrazione o al processo aziendale.

La sicurezza nel cloud si basa su un modello di responsabilità condiviso. Oracle è responsabile della sicurezza dell'infrastruttura di base, ad esempio le strutture dei data center, l'hardware e il software per la gestione delle operazioni e dei servizi cloud. I clienti sono responsabili della sicurezza dei carichi di lavoro e della configurazione sicura dei servizi e delle applicazioni per soddisfare gli obblighi di conformità.

Oracle Cloud Infrastructure offre tecnologie e processi operativi di sicurezza di prim'ordine per proteggere i propri servizi cloud aziendali. Check Point CloudGuard Network Security for Oracle Cloud Infrastructure fornisce una sicurezza avanzata a più livelli per proteggere le applicazioni dagli attacchi, consentendo al contempo la connettività sicura dalle reti cloud enterprise e ibride.

Insieme proteggono le applicazioni nei data center e negli ambienti cloud locali offrendo prestazioni scalabili e offrendo un'orchestrazione avanzata della sicurezza e una protezione unificata delle minacce.

I controlli di sicurezza includono i seguenti elementi:

- Controlli dell'accesso (firewall)

- Log

- Controllo applicazione

- Prevenzione dell'intrusione (IPS)

- Prevenzione avanzata delle minacce (protezione antivirus/anti-bot/Zero-Day SandBlast)

- VPN (Virtual Private Network) site to site per la comunicazione con la rete on-premise

- VPN di accesso remoto per la comunicazione con gli utenti roaming

- Traduzione degli indirizzi di rete per il traffico collegato a Internet

Architettura

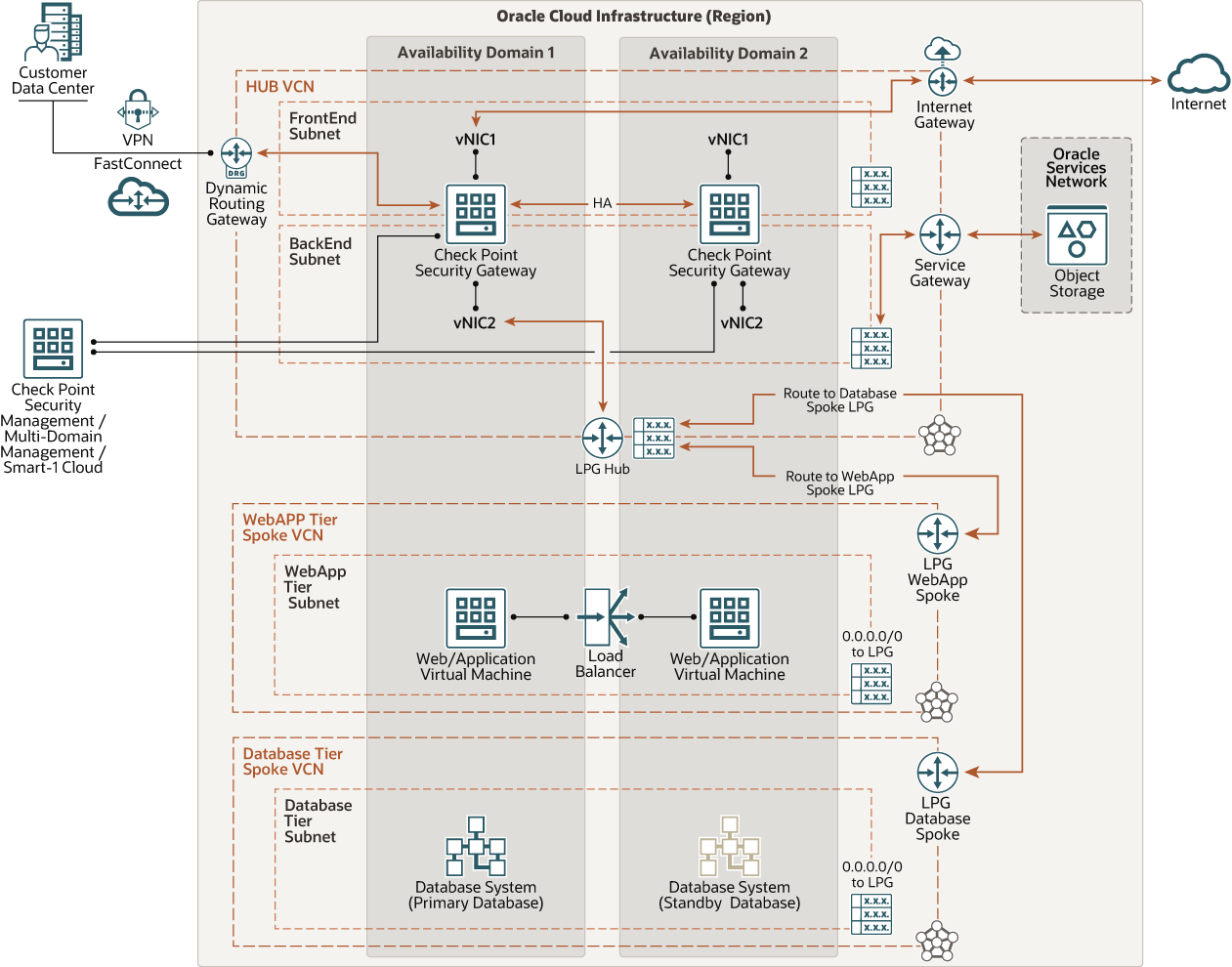

Questa architettura di riferimento illustra come le organizzazioni possono proteggere applicazioni Oracle come Oracle E-Business Suite e PeopleSoft distribuite in Oracle Cloud Infrastructure utilizzando gateway Check Point CloudGuard Network Security (CGNS).

Per proteggere questi flussi di traffico, Check Point consiglia di segmentare la rete utilizzando un hub e una topologia spoke in cui il traffico viene instradato attraverso un hub centrale ed è collegato a più reti distinte (raggi). Tutto il traffico tra gli spoke, da e verso Internet, da e verso on-premise o verso la rete Oracle Services viene instradato attraverso l'hub e ispezionato con le tecnologie di prevenzione delle minacce multistrato di Check Point CloudGuard Network Security.

Distribuire ogni livello dell'applicazione nella propria rete cloud virtuale (VCN), che funge da spoke. VCN hub contiene un cluster Check Point CGNS High Availability, un gateway Internet Oracle, un gateway di instradamento dinamico (DRG), un gateway Oracle Service e gateway di peering locale (LPG).

VCN hub si connette ai VCN spoke tramite GPL o collegando schede VNIC (Virtual Network Interface Card) secondarie ai gateway CGNS. Tutto il traffico spoke utilizza le regole della tabella di instradamento per instradare il traffico attraverso i GPL all'hub per l'ispezione da parte del cluster di alta disponibilità CGNS Check Point.

Utilizzare uno dei metodi descritti di seguito per gestire l'ambiente.

- Gestire centralmente l'ambiente con un server di gestione della sicurezza Check Point o un server di gestione multidominio, distribuito nella propria subnet nell'hub VCN o come server clienti preesistente accessibile all'hub.

- Gestire centralmente l'ambiente da Check Point Smart-1 Cloud Management-as-a-Service.

Il seguente grafico illustra questa architettura di riferimento.

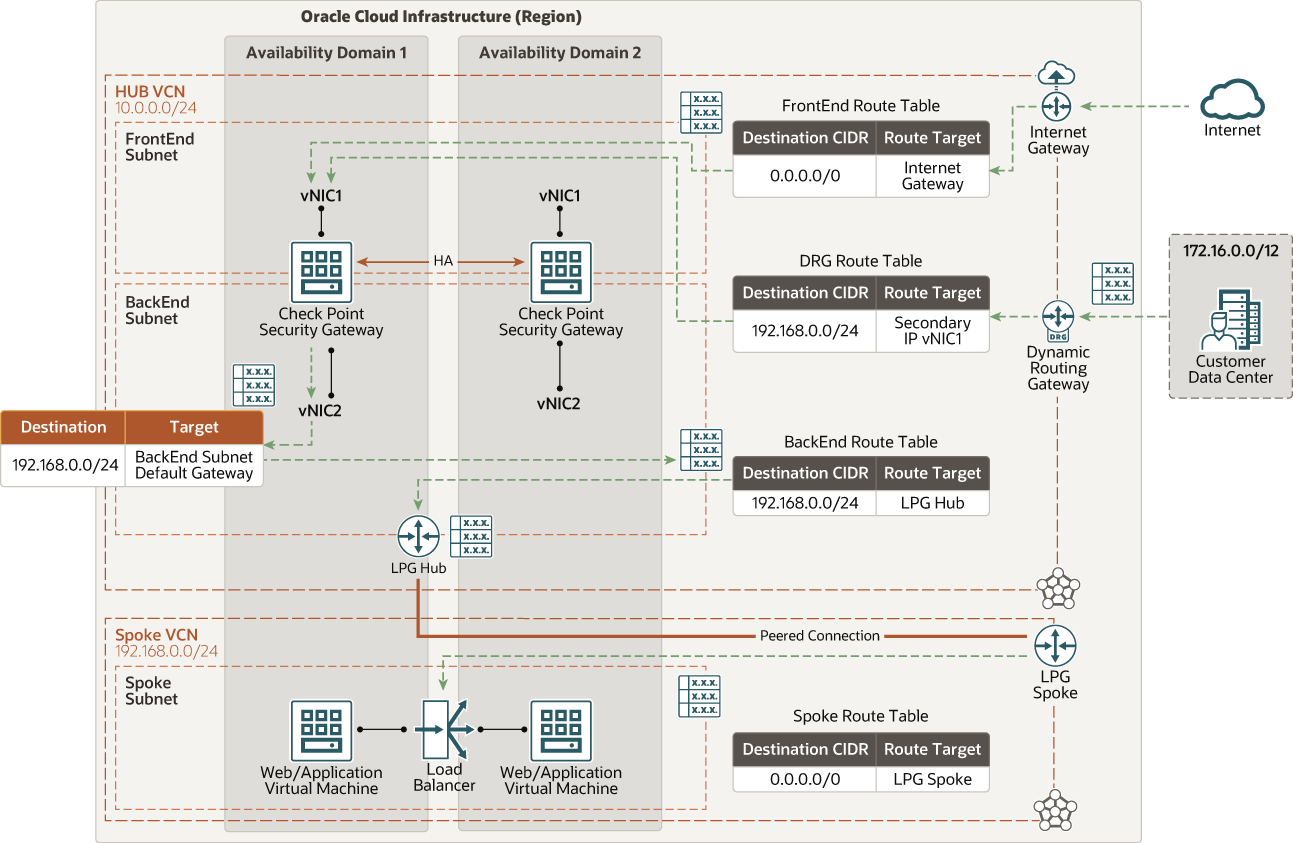

Traffico nord-sud in entrata

Il diagramma seguente illustra in che modo il traffico in entrata nord-sud accede al livello di applicazione Web da Internet e dai data center remoti.

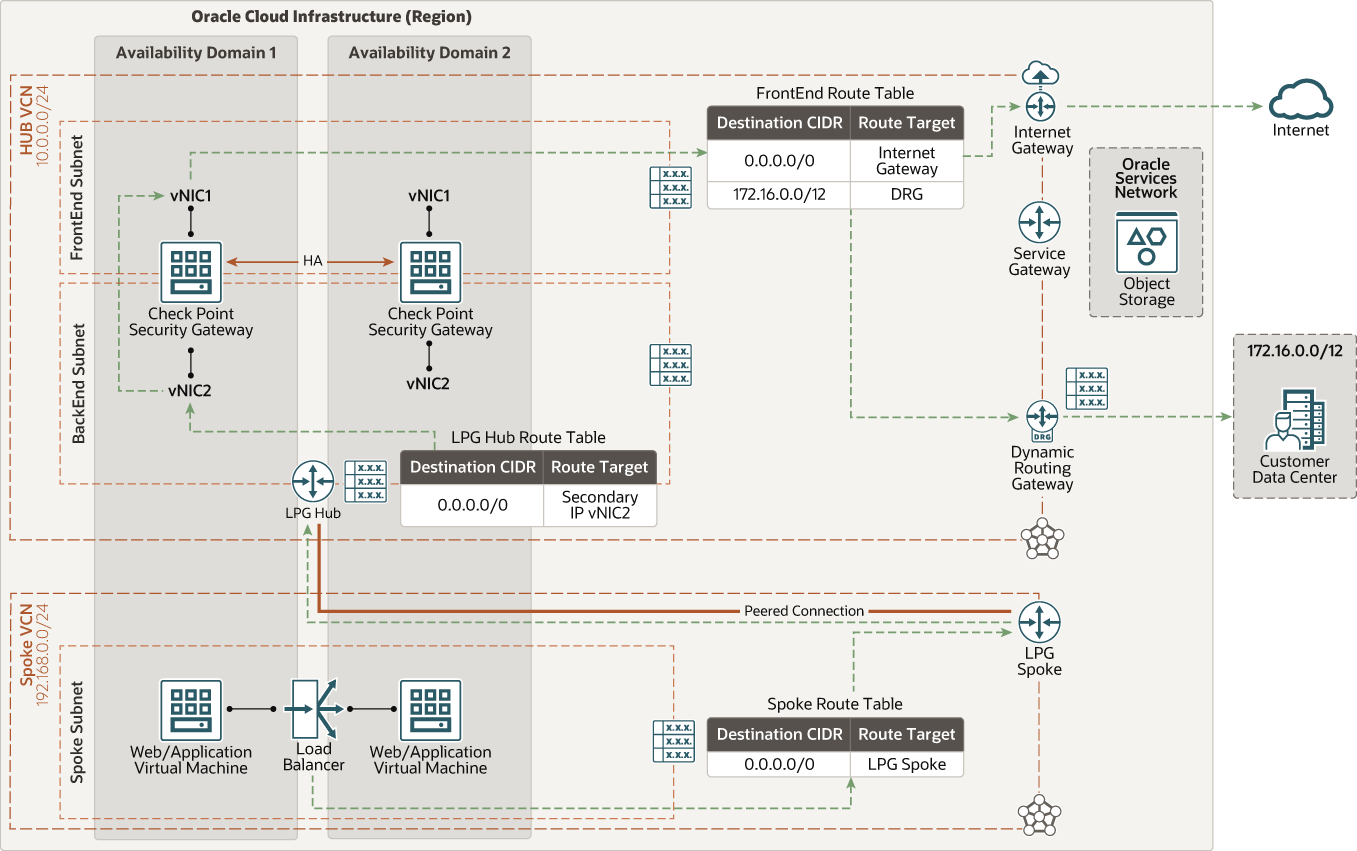

Traffico Nord-Sud in uscita

Il diagramma riportato di seguito illustra in che modo le connessioni in uscita dall'applicazione Web e dai livelli di database a Internet forniscono aggiornamenti software e accesso a servizi Web esterni. Assicurarsi che il NAT nascosto sia configurato nel criterio di sicurezza del checkpoint per le reti pertinenti.

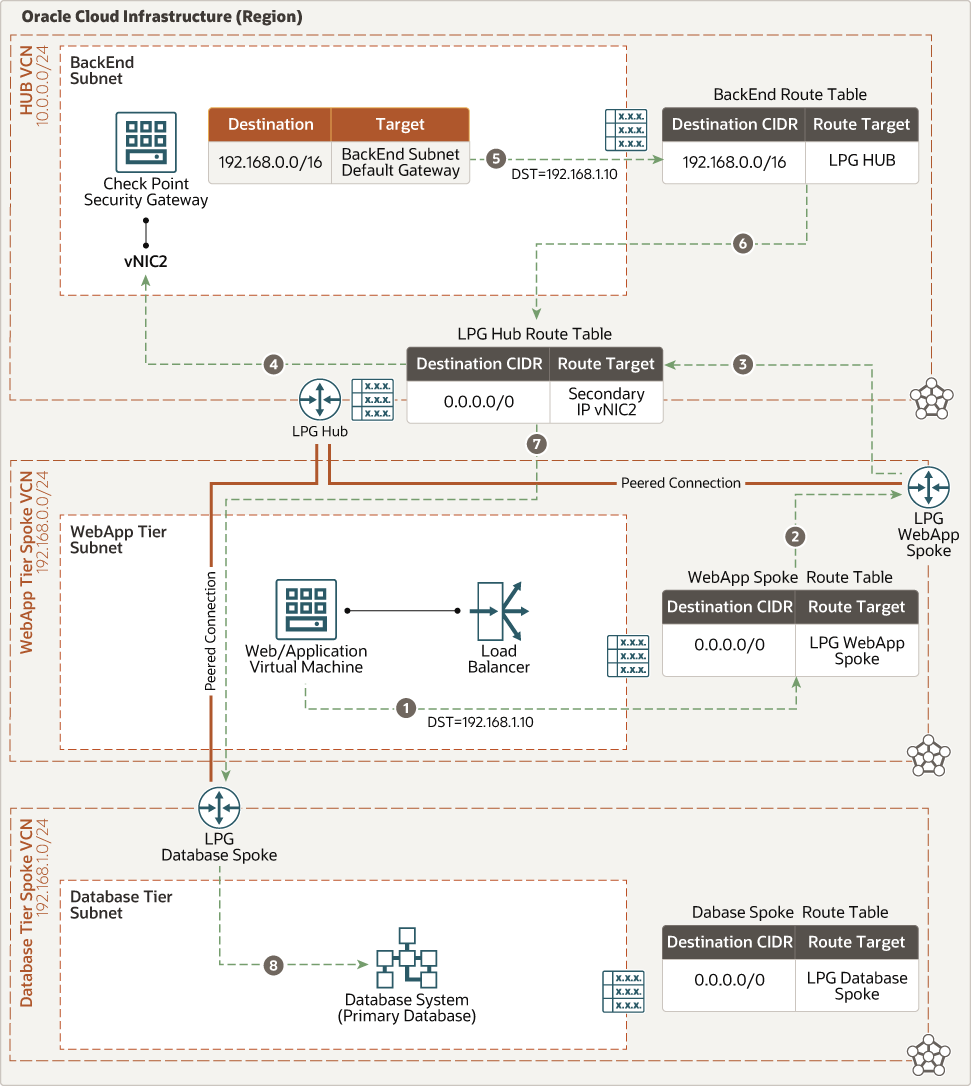

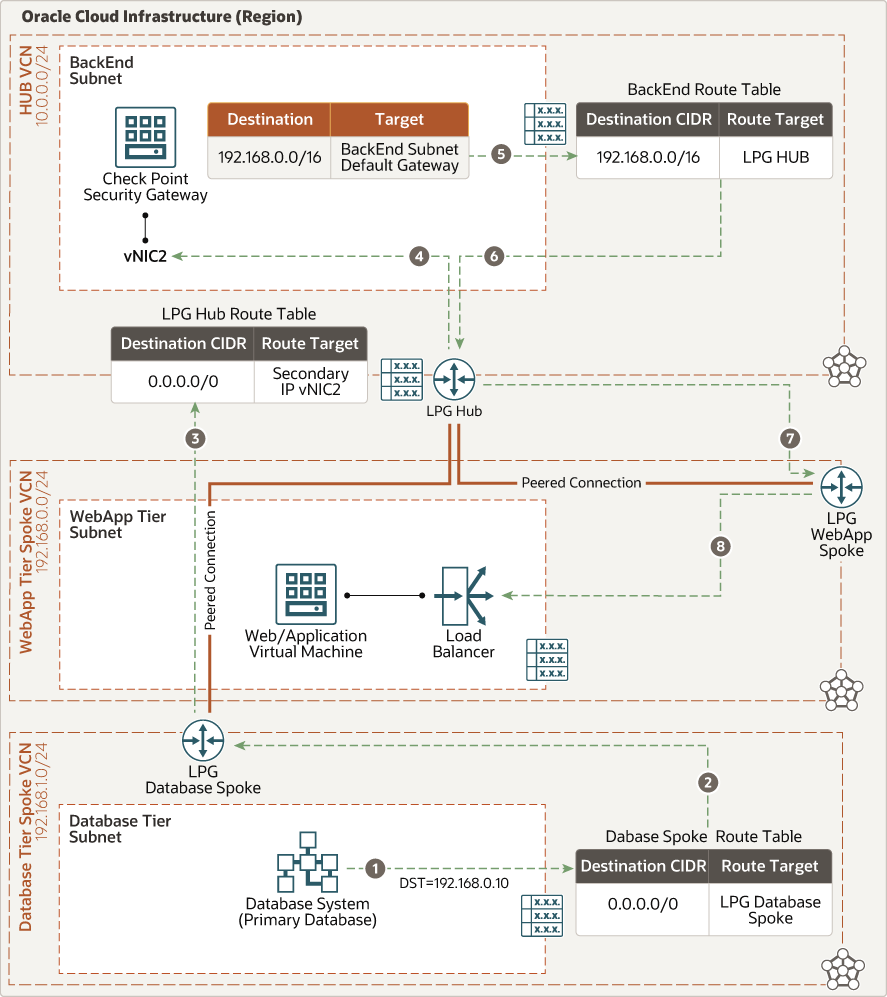

Traffico est-ovest (da Web a database)

Il diagramma riportato di seguito illustra come il traffico passa dall'applicazione Web al livello di database.

Traffico est-ovest (da database a Web)

Il diagramma riportato di seguito illustra come il traffico passa dal livello del database all'applicazione Web.

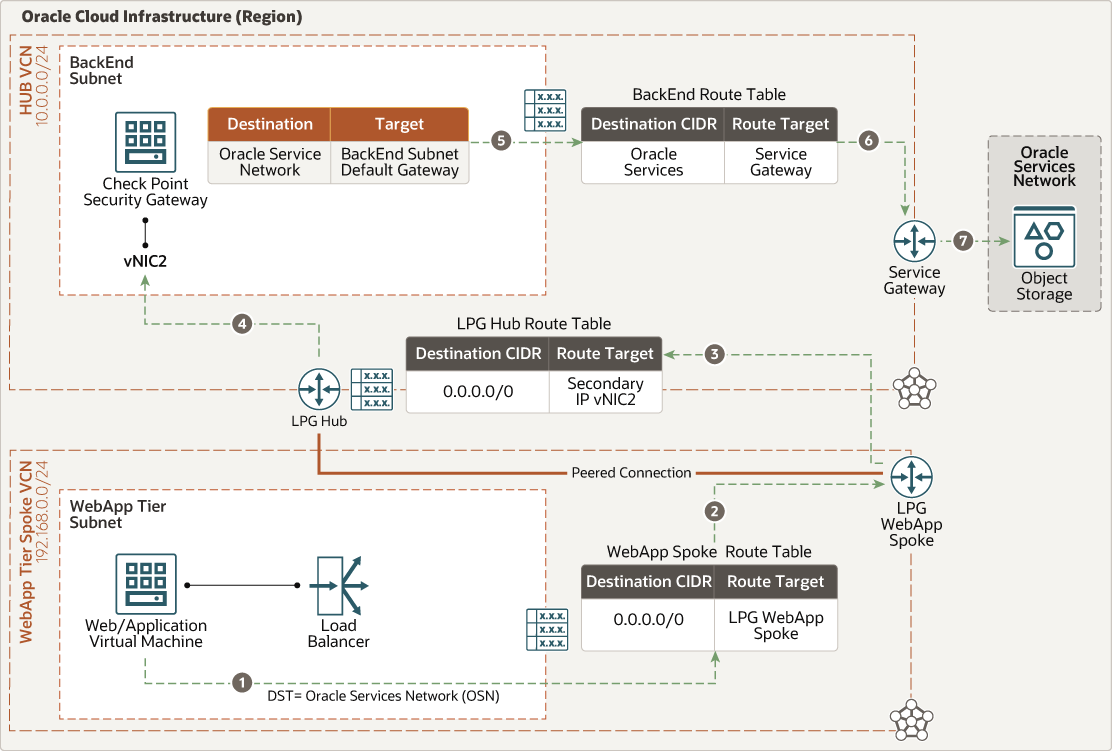

Traffico est-ovest (Web Application to Oracle Services Network)

Nel diagramma riportato di seguito viene illustrato come il traffico passa dall'applicazione Web alla rete Oracle Services.

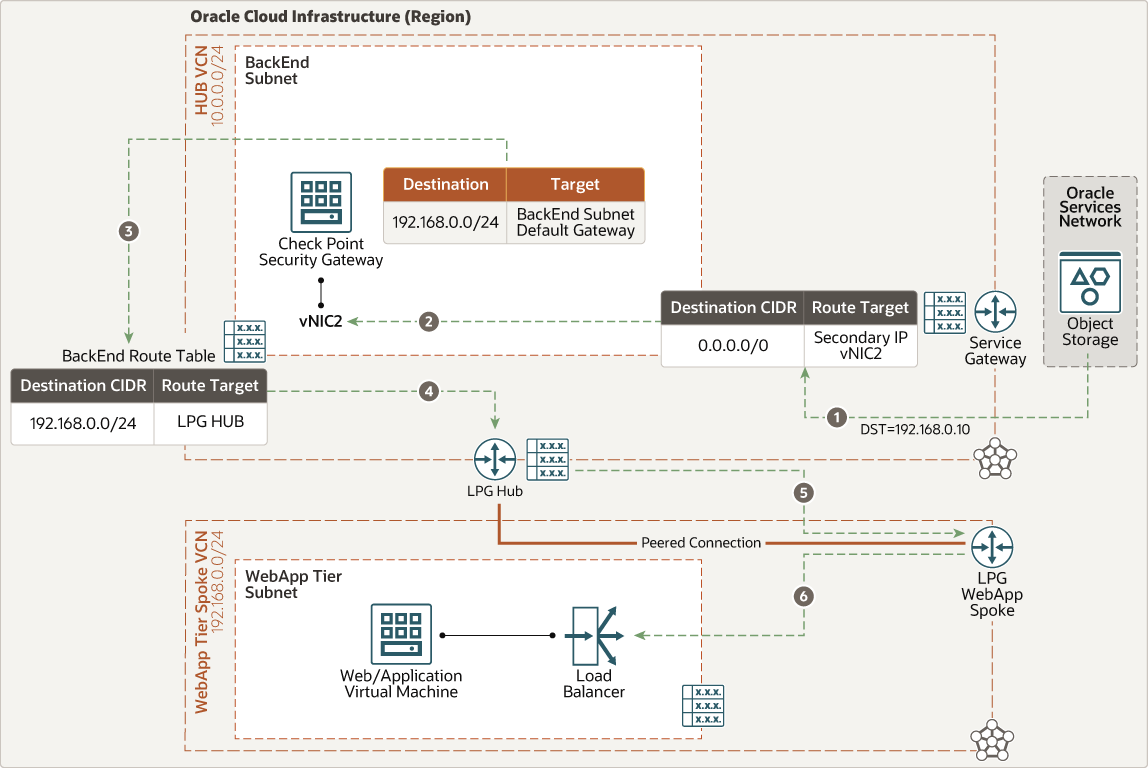

Traffico est-ovest (rete di servizi Oracle per l'applicazione Web)

Nel diagramma riportato di seguito viene illustrato come il traffico passa dalla rete Oracle Services all'applicazione Web.

L'architettura contiene i seguenti componenti:

- Gateway di sicurezza della rete CloudGuard Check Point

Fornisce la prevenzione avanzata delle minacce e la sicurezza della rete cloud per i cloud ibridi.

- Gestione sicurezza checkpoint

- Security Management Server

- Gestione multidominio

- Smart-1 Cloud Management-as-a-Service

- Livello applicazione Oracle E-Business Suite o PeopleSoft

Composto da server applicazioni Oracle E-Business Suite o PeopleSoft e file system.

- Livello database Oracle E-Business Suite o PeopleSoft

Composto da Oracle Database, ma non limitato al servizio Oracle Exadata Database Cloud o ai servizi Oracle Database.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata contenente uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità sono isolate dalle risorse degli altri domini di disponibilità, che forniscono tolleranza di errore. I domini di disponibilità non condividono infrastrutture quali l'alimentazione o il raffreddamento o la rete del dominio di disponibilità interno. Pertanto, è improbabile che un errore in un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Dominio di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità ha tre domini di errore con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

VCN è una rete personalizzabile definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le reti tradizionali dei data center, i VCN consentono di controllare completamente l'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet di VCN. È possibile modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Hub VCN

VCN hub è una rete centralizzata in cui vengono distribuiti gli NSG CloudGuard Check Point. Fornisce connettività sicura a tutti i VCN spoke, ai servizi Oracle Cloud Infrastructure, agli endpoint pubblici e ai client e alle reti di data center in locale.

- VCN parlato a livello di applicazione

Il livello applicazione spoke VCN contiene una subnet privata per ospitare i componenti Oracle E-Business Suite o PeopleSoft.

- VCN spoke livello database

Il livello di database spoke VCN contiene una subnet privata per l'hosting dei database Oracle.

- Bilanciatore di carico

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel backend.

- Lista di sicurezza

Per ogni subnet è possibile creare regole di sicurezza che specificano l'origine, la destinazione e il tipo di traffico che deve essere consentito all'interno e all'esterno della subnet.

- Tabella di instradamento

Le tabelle di instradamento virtuali contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a VCN, in genere tramite gateway.

Nell'hub VCN sono disponibili le tabelle di instradamento riportate di seguito.

- Tabella di instradamento frontend collegata alla subnet frontend o a VCN predefinito per l'instradamento del traffico dall'hub VCN alle destinazioni Internet o on-premise.

- Tabella di instradamento backend collegata alla subnet backend che punta al blocco CIDR dei VCN spoke attraverso i LPG associati.

- Per ogni spoke collegato all'hub, viene definita una tabella di instradamento distinta e allegata a un LPG associato. La tabella di instradamento inoltra tutto il traffico (0.0.0.0/0) dal GPL spoke associato tramite l'IP flottante backend CGNS del punto di controllo.

- Tabella di instradamento del gateway del servizio Oracle collegata al gateway del servizio Oracle per la comunicazione di rete dei servizi Oracle. Tale instradamento inoltra tutto il traffico (0.0.0.0/0) all'IP flottante backend CGNS del punto di controllo.

- Per mantenere la simmetria del traffico, vengono aggiunti anche instradamenti a ogni membro del cluster CGNS del Check Point (Gaia OS) per puntare il blocco CIDR del traffico Spoke all'IP gateway predefinito della subnet backend (interno) (primo IP disponibile nella subnet backend in Hub VCN).

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in VCN e Internet pubblico.

- Gateway NAT

Il gateway NAT consente alle risorse private in VCN di accedere agli host su Internet, senza esporre tali risorse alle connessioni Internet in entrata.

- Local peering gateway (LPG)

Un LPG consente di eseguire il peer di un VCN con un altro VCN nella stessa area. Peering significa che i VCN comunicano utilizzando indirizzi IP privati, senza che il traffico attraversi Internet o instradamento attraverso la rete locale.

- Gateway di instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra VCN e una rete esterna all'area, ad esempio VCN in un'altra area Oracle Cloud Infrastructure, una rete locale o una rete in un altro provider cloud.

- Gateway del servizio

Il gateway dei servizi fornisce l'accesso da VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico da VCN al servizio Oracle passa attraverso il tessuto di rete Oracle e non attraversa mai Internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un modo semplice per creare una connessione privata dedicata tra il data center e Oracle Cloud Infrastructure. FastConnect offre opzioni di larghezza di banda più elevata e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Scheda interfaccia di rete virtuale (VNIC)

I servizi nei data center di Oracle Cloud Infrastructure dispongono di schede di interfaccia di rete fisica (NIC). Le istanze Virtual Machine comunicano utilizzando NIC virtuali (VNIC) associati ai NIC fisici. Ogni istanza dispone di una VNIC primaria creata e collegata automaticamente durante il lancio ed è disponibile durante la durata dell'istanza. DHCP è offerto solo alla VNIC primaria. È possibile aggiungere VNIC secondarie dopo l'avvio dell'istanza. È necessario impostare gli IP statici per ogni interfaccia.

- IP privati

Indirizzo IPv4 privato e informazioni correlate per l'indirizzamento di un'istanza. Ogni VNIC dispone di un IP privato primario ed è possibile aggiungere e rimuovere IP privati secondari. L'indirizzo IP privato primario di un'istanza è allegato durante il lancio dell'istanza e non cambia durante la durata dell'istanza. Gli IP secondari dovrebbero appartenere anche allo stesso CIDR della subnet VNIC. L'IP secondario viene utilizzato come IP mobile perché può spostarsi tra VNIC diverse su istanze diverse all'interno della stessa subnet. È inoltre possibile utilizzarlo come endpoint diverso per ospitare servizi diversi.

- IP pubblici

I servizi di rete definiscono un indirizzo IPv4 pubblico scelto da Oracle mappato a un IP privato.

- Ephemeral: questo indirizzo è temporaneo ed esiste per tutta la durata dell'istanza.

- Riservato: questo indirizzo persiste oltre la durata dell'istanza. Può essere annullata e riassegnata a un'altra istanza.

- Controllo origine e destinazione

Ogni VNIC esegue il controllo di origine e destinazione sul traffico di rete. La disabilitazione di questo flag consente a CGNS di gestire il traffico di rete non destinato al firewall.

- Forma di computazione

La forma di un'istanza di computazione specifica il numero di CPU e la quantità di memoria allocata all'istanza. La forma di computazione determina anche il numero di VNIC e la larghezza di banda massima disponibili per l'istanza di computazione.

Suggerimenti

Utilizzare i suggerimenti riportati di seguito come punto di partenza per proteggere i carichi di lavoro di Oracle E-Business Suite o PeopleSoft su Oracle Cloud Infrastructure mediante Check Point CloudGuard Network Security.

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR necessari e la dimensione di ogni blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono ad altre reti (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si desidera impostare le connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

Utilizzare le subnet regionali.

Verificare il numero massimo di LPG per VCN nei limiti di servizio, se si desidera estendere questa architettura per più ambienti e applicazioni.

- Sicurezza di rete CloudGuard checkpoint

- Distribuire un cluster ad alta disponibilità.

- Quando possibile, distribuire in domini di errore distinti a domini di disponibilità minimi o diversi.

- Assicurarsi che MTU sia impostato su 9000 su tutte le VNIC.

- Utilizzare interfacce SRIOV e VFIO.

- Creare una seconda topologia hub-spoke in un'area separata per il disaster recovery o la geo-redundance.

- Non limitare il traffico attraverso liste di sicurezza o NSG perché tutto il traffico è protetto dal gateway di sicurezza.

- Per impostazione predefinita, le porte 443 e 22 sono aperte sul gateway e più porte sono aperte in base ai criteri di sicurezza.

- Gestione sicurezza checkpoint

- Se si sta creando una nuova distribuzione ospitata in Oracle Cloud Infrastructure, creare una subnet dedicata per la gestione.

- Distribuire un Management Server secondario (alta disponibilità della gestione) in un dominio o in un'area di disponibilità diversa.

- Utilizzare liste di sicurezza o NSG per limitare l'accesso in entrata alle porte 443, 22 e 19009 provenienti da Internet per l'amministrazione del criterio di sicurezza e per visualizzare log ed eventi.

- Creare una lista di sicurezza o NSG che consenta il traffico in entrata e in uscita ai gateway di sicurezza dal server di gestione della sicurezza.

- Criteri di sicurezza checkpoint

Consultare la documentazione dell'applicazione nella sezione Esplora altro per le informazioni più aggiornate sulle porte e i protocolli richiesti.

Considerazioni

Quando si proteggono i carichi di lavoro di Oracle E-Business Suite o PeopleSoft su Oracle Cloud Infrastructure mediante Check Point CloudGuard Network Security, considerare quanto riportato di seguito.

- Prestazioni

- La selezione della dimensione appropriata dell'istanza, determinata dalla forma di calcolo, determina il throughput massimo disponibile, la CPU, la RAM e il numero di interfacce.

- Le organizzazioni devono sapere quali tipi di traffico attraversano l'ambiente, determinare i livelli di rischio appropriati e applicare adeguati controlli di sicurezza, se necessario. Le diverse combinazioni di controlli di sicurezza abilitati influiscono sulle prestazioni.

- Si consiglia di aggiungere interfacce dedicate per i servizi FastConnect o VPN.

- Considerare l'utilizzo di forme di calcolo di grandi dimensioni per un throughput superiore e l'accesso a più interfacce di rete.

- Eseguire i test delle prestazioni per convalidare la progettazione in grado di supportare le prestazioni e il throughput richiesti.

- Sicurezza

- La distribuzione di Check Point Security Management in Oracle Cloud Infrastructure consente la configurazione centralizzata dei criteri di sicurezza e il monitoraggio di tutte le istanze di Check Point Security Gateway fisiche e virtuali.

- Per i clienti di checkpoint esistenti, è supportata anche la migrazione di Security Management in Oracle Cloud Infrastructure.

- Definire un gruppo dinamico o un criterio IAM (Identity and Access Management) distinto per distribuzione cluster.

- Disponibilità

- Distribuire l'architettura in aree geografiche distinte per la maggiore ridondanza.

- Configurare VPN site-to-site con le pertinenti reti organizzative per la connettività ridondante con le reti on-premise.

- Costo

- Il checkpoint CloudGuard è disponibile nei modelli di licenza bring-your-own-license (BYOL) e pay-as-you-go per Security Management e Security Gateway in Oracle Cloud Marketplace.

- La licenza Check Point CloudGuard Network Security Gateway si basa sul numero di vCPUs (una OCPU equivale a due vCPUs).

- Le licenze BYOL del checkpoint sono portatili tra le istanze. Ad esempio, se si esegue la migrazione dei carichi di lavoro da altri cloud pubblici che utilizzano anche licenze BYOL, non è necessario acquistare nuove licenze dal checkpoint. Controllare con il rappresentante del punto di controllo se si dispone di domande o se è necessario verificare lo stato della licenza.

- Check Point Security Management dispone di una licenza per ogni gateway di sicurezza gestito. Ad esempio, due cluster contano come quattro verso la licenza di Security Management.

Distribuisci

Per proteggere i carichi di lavoro di Oracle E-Business Suite o PeopleSoft su Oracle Cloud Infrastructure mediante Check Point CloudGuard Network Security, effettuare le operazioni riportate di seguito.

Esplora altro

Ulteriori informazioni sulle funzioni di questa architettura e sulle risorse correlate.

-

Framework procedure ottimali per Oracle Cloud Infrastructure

-

Informazioni sulla distribuzione di Oracle E-Business Suite su Oracle Cloud Infrastructure

-

Informazioni sulla distribuzione di PeopleSoft su Oracle Cloud Infrastructure

-

Distribuzione di un cluster di checkpoint in Oracle Cloud Infrastructure (OCI)