Informazioni sulla configurazione di SSO tra Azure AD e Oracle Access Manager per Oracle E-Business Suite

A questo punto, completare i passi necessari per registrare un nuovo provider di servizi federati in Azure AD, registrare un nuovo provider di identità (E-Business Suite) in Oracle Access Manager e apportare le modifiche di configurazione necessarie per eseguire l'autenticazione SSO federata con Azure AD ed E-Business Suite utilizzando Oracle Access Manager.

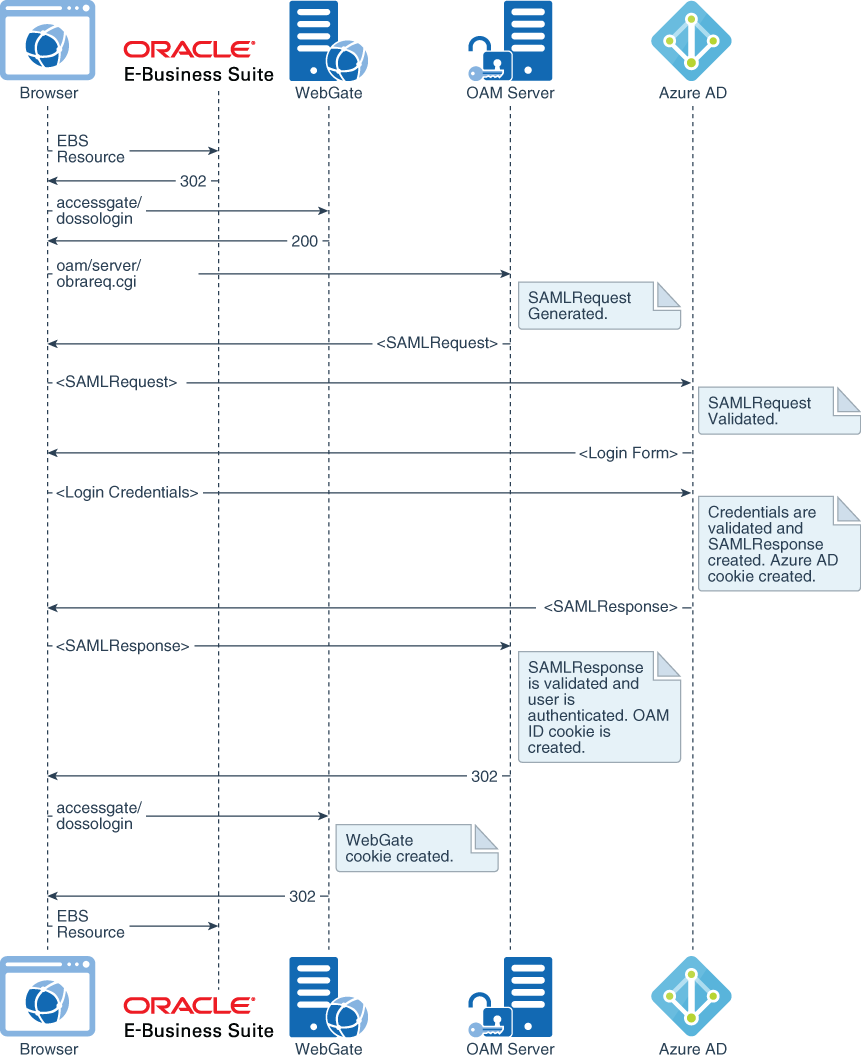

Comprendere il flusso della federazione di Azure AD ed E-Business Suite

Prima di procedere con la configurazione, è necessario comprendere il flusso di federazione di Azure AD ed E-Business Suite.

Descrizione dell'illustrazione ebiz-federation-flow.png

In questo scenario, gli utenti accedono a E-Business Suite con le credenziali memorizzate in Azure AD. Questo accesso viene ottenuto tramite un'impostazione di autenticazione federata con il protocollo SAML 2.0, in cui Azure AD è il provider di identità (IDP) e E-Business Suite è il provider di servizi (SP). Poiché Oracle Access Manager viene distribuito di fronte a E-Business Suite per SSO, è anche il componente che fornisce le funzionalità di federazione a E-Business Suite. In questa sezione vengono descritti i passi necessari per implementare la federazione delle identità tra Azure AD e Oracle Access Manager.

Si noti che siamo particolarmente interessati a un flusso di federazione avviato per l'accesso a un endpoint protetto da E-Business Suite. Nei termini del protocollo SAML, questo è noto come flusso avviato dal provider di servizi (iniziato dal provider di servizi) ed è illustrato nella Figura 2. In tale flusso, il server Oracle Access Manager (OAM) rileva l'accesso a una risorsa protetta da E-Business Suite, crea una richiesta di autenticazione (SAMLRequest) e reindirizza il browser a Azure AD per l'autenticazione. Azure AD sfida l'utente per le credenziali, le convalida, crea un SAMLResponse come risposta alla richiesta di autenticazione ricevuta e lo invia a Oracle Access Manager. A sua volta, Oracle Access Manager convalida l'asserzione e dichiara le informazioni di identificazione utente incorporate nell'asserzione, consentendo l'accesso alla risorsa protetta.

Tenere presente che la configurazione presentata in questa sezione tiene conto anche del flusso avviato dal provider di identità (iniziato da IdP), in cui viene inizialmente effettuata una richiesta all'URL dell'intersito SAML di Azure AD, che a sua volta invia un SAMLResponse non richiesto al server Oracle Access Manager.

Il logout singolo avviato da SP (in cui il flusso di logout viene avviato da E-Business Suite) è supportato anche dalla configurazione presentata. Quando questo documento è stato pubblicato inizialmente, il logout singolo avviato da IDP (dove il flusso di logout viene avviato dal portale di Azure) non è supportato. Per ulteriori informazioni, vedere la sezione "Problema conosciuto" alla fine di questo documento.

Configura Azure AD come provider di identità

In primo luogo, devi configurare Azure AD come provider di identità.

Assegna gli utenti all'applicazione

Successivamente, assegnare gli utenti all'applicazione. Dopo che Azure AD ha ricevuto una richiesta di autenticazione dall'applicazione, solo gli utenti assegnati all'applicazione possono eseguire il login.

Crea un nuovo provider di identità per Azure AD

Successivamente, creare un nuovo provider di identità per Azure AD. Questo passo presuppone che i servizi federati di Oracle Access Manager siano stati abilitati.

Associare le risorse di E-Business Suite allo schema di autenticazione

Il passo di configurazione finale consiste nell'associare le risorse E-Business Suite allo schema di autenticazione. Eseguire le operazioni riportate di seguito durante il login alla console di Oracle Access Manager come amministratore.