Subaru e Centroid: Migrazione e scalabilità della piattaforma telematica MySubaru su Oracle Cloud

Con un numero record di driver che richiedono l'accesso 24/7 alla sua applicazione mobile MySubaru, la società di auto basata su New Jersey e il suo provider di servizi gestiti, Centroid, hanno deciso di spostare l'infrastruttura on-premise dell'applicazione su Oracle Cloud Infrastructure (OCI).

Dalla sua tenancy OCI, Subaru è ora in grado di eseguire su larga scala la propria piattaforma telematica in-vehicle basata su Java, aiutando oltre 2 milioni di abbonati a elaborare centinaia di migliaia di richieste di assistenza giornaliere per l'assistenza stradale, gli appuntamenti dei servizi, i controlli del clima sui veicoli e molto altro ancora. Mentre l'app MySubaru funziona per tutti i modelli Subaru, molte funzionalità avanzate, come avvio remoto, blocco, sblocco e individuazione, possono essere accessibili solo con un abbonamento Starlink Safety and Security Plus.

Fondata nel 1968 come filiale di Subaru Corporation of Japan, Subaru of America (di seguito denominata Subaru) ha sede a Camden New Jersey, impiega circa 6.000 persone e gestisce un impianto di assemblaggio zero-landfill a Lafayette, Indiana. Subaru dispone di 3 uffici regionali, 8 uffici di distribuzione regionali, 12 uffici di zona e più di 600 rivenditori negli Stati Uniti.

Dopo che Centroid ha contribuito a spostare l'infrastruttura dell'applicazione MySubaru in OCI, Subaru è stato in grado di:

- Aumenta la disponibilità dei propri servizi telematici utilizzando una configurazione RAC a due nodi di Oracle Database Cloud Service, Oracle Data Guard e una replica completa di questa infrastruttura in un sito di recupero da errori irreversibili

- Rafforza la sicurezza per utenti, database e applicazione utilizzando firewall, elenchi di sicurezza, gruppi di sicurezza di rete, più reti cloud virtuali (VCN) isolate e subnet pubbliche e private

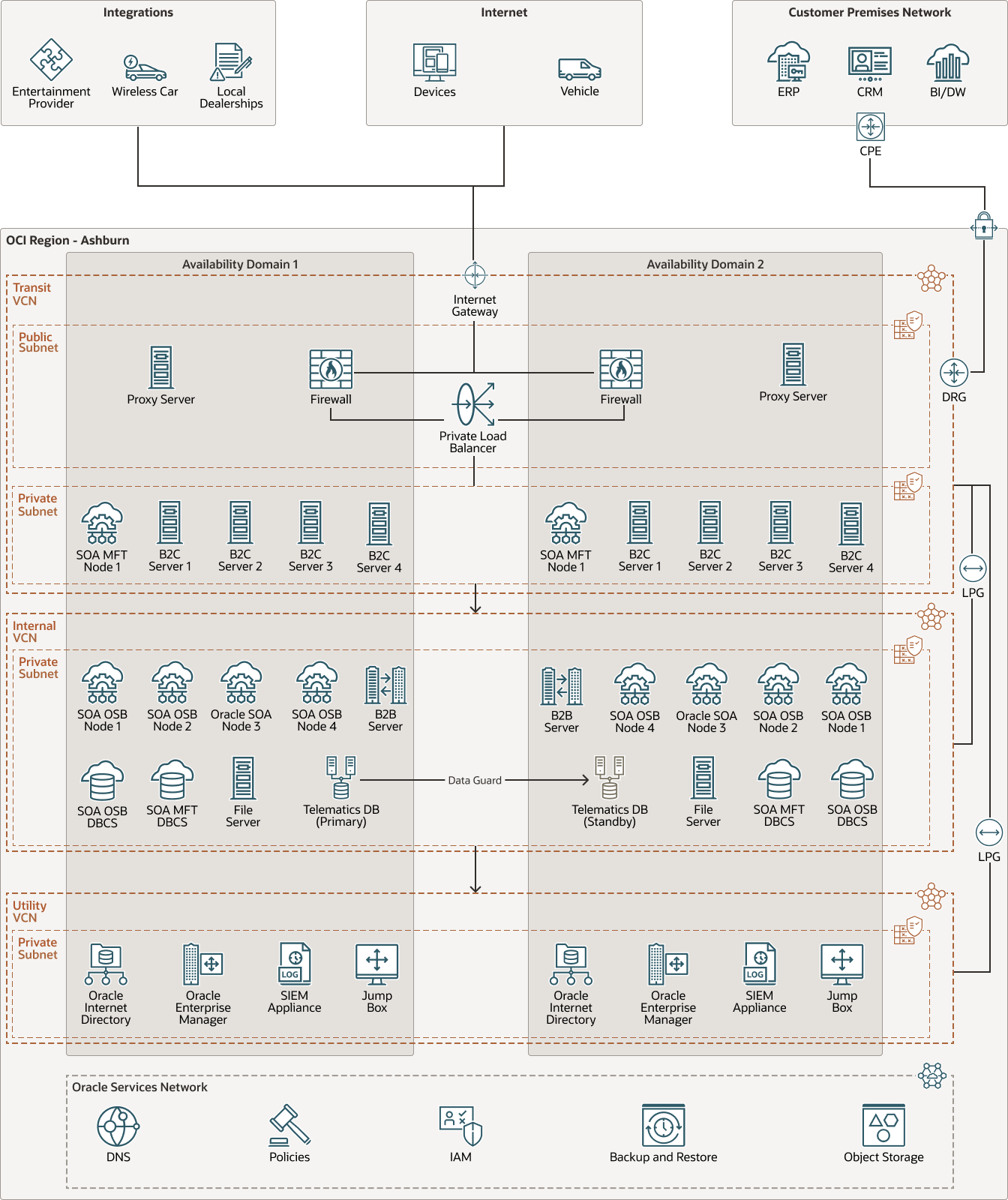

Architettura

L'applicazione mobile distribuita in questa architettura è supportata da Spring Framework open source, che utilizza Oracle Java Development Kit (JDK) 8+.

L'applicazione viene eseguita su Oracle Cloud Infrastructure (OCI) in più domini di disponibilità (AD): il dominio di disponibilità Ashburn 1 è il dominio primario, il dominio di disponibilità Ashburn 2 è il dominio di standby e il dominio di disponibilità Phoenix 1 è il sito di recupero da errori irreversibili.

Il diagramma riportato di seguito mostra l'architettura di rete e di recupero da errori irreversibili.

subaru-centroid-oci-arch-oracle.zip

Più reti cloud virtuali (VCN, Virtual Cloud Network) isolano la rete per motivi di sicurezza. La VCN Transit viene utilizzata per le comunicazioni di rete perimetrali e contiene una coppia di firewall in una configurazione attiva-attiva, load balancer, server backend business-to-consumer (B2C) e nodi Managed File Transfer di Oracle Service Oriented Architecture (SOA). La VCN interna contiene una subnet privata e contiene Oracle SOA Service Bus (OSB) e Business Processing Execution Language (BPEL) per le istanze dei servizi Web, i server business-to-business (B2B) e Oracle Database. La terza VCN è la VCN della utility, che gestisce funzionalità non correlate all'applicazione, quali l'autenticazione e la gestione delle identità fornite da Oracle Internet Directory (OID), l'osservabilità e la gestione fornite da Oracle Enterprise Manager (OEM), l'accesso remoto (server di dump) e il log (SEIM Appliance). L'autenticazione viene eseguita replicando una copia di sola lettura delle identità utente dall'ambiente in locale di Subaru tramite i nodi OID posizionati in VCN in ognuno dei domini di disponibilità. Tutte le autorizzazioni sono configurate nelle istanze IaaS e PaaS.

Tutti questi VCN sono connessi con Local Peering Gateway (LPG) di Ashburn. Viene utilizzata una topologia hub e spoke, con la VCN Transit che funge da hub e i VCN interni e di utility come portavoce. Il peering remoto mediante gateway di instradamento dinamico (DRG) connette le aree di Ashburn e Phoenix. L'area DR di Phoenix rispecchia l'area principale utilizzando la stessa configurazione di VCN connessi mediante GPL. I tunnel IPsec vengono utilizzati per proteggere la connettività dalle reti on premise del cliente all'infrastruttura OCI, utilizzando le funzionalità DRG in ciascuna area geografica.

Il frontend dell'applicazione è accessibile dal sito Web MySubaru o dall'app MySubaru di un driver, scaricabile dall'App Store o da Google Play. I proprietari di Subaru devono prima creare un account utente sul sito Web MySubaru e quindi accedere all'applicazione MySubaru sui propri smartphone. Una coppia di istanze firewall viene distribuita al margine nella VCN in transito su una subnet pubblica. Per garantire l'alta disponibilità, queste istanze vengono configurate in un cluster attivo-attivo, uno in ogni dominio di disponibilità. Il firewall offre sicurezza end-to-end e "difesa approfondita" in tempo reale dell'infrastruttura. Gli utenti accedono al backend utilizzando un gateway Internet nella VCN in transito. Il traffico viene ispezionato dall'istanza del firewall, quindi viene inoltrato a un load balancer interno e poi inviato alle istanze dei server B2C. I server B2C eseguono le istanze Apache Tomcat e supportano le richieste di servizio utente dal backend dell'applicazione MySubaru. I profili utente e le informazioni di autenticazione vengono memorizzati nell'istanza OID, situata nella VCN della utility per l'applicazione Mobile.

La raccolta dei dati telematici segue lo stesso percorso utente dal veicolo ai server B2C, quindi al database telematico che si trova nella VCN interna in una subnet privata. Nel dominio di disponibilità Ashburn 1, il database di telematica viene ospitato in Oracle Database Cloud Service (DBCS), utilizzando una configurazione a due nodi Oracle Real Application Clusters (RAC). Per aumentare la disponibilità, il database telematico utilizza Oracle Data Guard per replicare in due istanze in standby aggiuntive, una nel dominio di disponibilità Ashburn 2 e l'altra nel dominio di disponibilità Phoenix 1. Per distribuire il traffico delle applicazioni e mantenere l'alta disponibilità, gli utenti dell'applicazione vengono distribuiti a un'area o a un dominio di disponibilità per l'accesso backend (server B2C) e i server B2C utilizzano il database attivo nel dominio di disponibilità Ashburn 1. Se il database attivo non fosse disponibile, è possibile rendere attivo un database in standby nel dominio di disponibilità Ashburn 2 o nel dominio di disponibilità Phoenix 1. Questa configurazione fornisce la distribuzione del carico e l'alta disponibilità dei server backend e l'alta disponibilità per il database configurato in più domini di disponibilità e aree. Il team Subaru ha eseguito con successo esercizi di disaster recovery per coprire gli scenari di failover. Le operazioni di backup e ripristino native OCI nello storage degli oggetti vengono utilizzate per gestire i backup dei sistemi.

L'architettura elabora milioni di transazioni dei fornitori ogni giorno utilizzando i server B2B e Platform as a Service di Oracle SOA di OCI (PaaS). Le istanze e i database di Managed File Transfer Oracle SOA vengono distribuiti in ogni dominio di disponibilità, fornendo a Subaru un sistema di trasferimento file per gestire le integrazioni con partner e fornitori. L'ecosistema applicativo si integra con partner e fornitori per le funzioni per le auto wireless, i provider di intrattenimento e le concessionarie locali.

Un set di nodi Oracle SOA e OSB elabora i dati ricevuti da fornitori e partner. Questi componenti Oracle SOA si integrano anche con sistemi attualmente ospitati on premise quali un sistema CRM (Customer Relationship Management), Oracle E-Business Suite per la pianificazione delle risorse aziendali (ERP) e Oracle Analytics Server (OAS) per l'analisi dei costi e dell'uso di OCI con business intelligence e data warehousing (BI/DW). I componenti Oracle SOA e i database SOA vengono quindi distribuiti in ogni dominio di disponibilità come architettura standalone. I database Oracle SOA utilizzano le istanze delle virtual machine di Oracle Database Cloud Service.

Gli sviluppatori accedono al sistema utilizzando un jump box nella VCN della utility. Un server Jenkins viene distribuito per la distribuzione del codice tramite pulsanti di push. Oracle Cloud Infrastructure Identity and Access Management (IAM) e i criteri vengono utilizzati per la separazione dei ruoli. L'accesso alla console è limitato dai criteri solo a chi richiede l'accesso alla console.

Gli amministratori di sistema dispongono di account di servizio che limitano la quantità di computazione o di altre risorse che è possibile utilizzare nella tenancy OCI. Mentre alcuni amministratori di sistema di Centroid hanno accesso root completo, altri sono autorizzati solo a gestire l'applicazione o il database, a seconda del loro ruolo. Le informazioni di registrazione della sicurezza vengono inoltrate a una posizione alternativa per la revisione della sicurezza. Esiste un team di sicurezza separato che monitora la scansione delle vulnerabilità ed esegue test di penetrazione.

L'architettura è dotata dei componenti elencati di seguito.

- Regione

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, definiti domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (in tutti i paesi o anche in continenti).

- Dominio di disponibilità

I domini di disponibilità sono data center standalone indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, che offrono tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio l'alimentazione o il raffreddamento, oppure la rete interna del dominio di disponibilità. Pertanto, è improbabile che l'eventuale guasto di un dominio di disponibilità influenzi gli altri domini di disponibilità dell'area.

- Gestione delle identità e degli accessi (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) è il piano di controllo dell'accesso per Oracle Cloud Infrastructure (OCI) e Oracle Cloud Applications. L'interfaccia API IAM e l'interfaccia utente consentono di gestire i domini di Identity e le risorse all'interno del dominio di Identity. Ogni dominio di identità IAM OCI rappresenta una soluzione standalone di gestione delle identità e degli accessi o una popolazione di utenti diversa.

- Criterio

Un criterio di Oracle Cloud Infrastructure Identity and Access Management specifica chi può accedere a quali risorse e come. L'accesso viene concesso a livello di gruppo e compartimento. Ciò significa che puoi scrivere un criterio che concede a un gruppo un tipo specifico di accesso all'interno di un compartimento specifico o alla tenancy.

- DNS

Il servizio DNS (Domain Name System) di Oracle Cloud Infrastructure è una rete DNS (Domain Name System) a anycast altamente scalabile che offre prestazioni, resilienza e scalabilità DNS avanzate, in modo che gli utenti finali si connettono all'applicazione dei clienti il più rapidamente possibile, ovunque si trovino.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile e definita dal software configurata in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che puoi modificare dopo aver creato la VCN. Puoi segmentare una VCN nelle subnet che possono essere definite nell'area o in un dominio di disponibilità. Ogni subnet è composta da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Tabella di instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni esterne a una VCN, in genere tramite gateway.

- Lista di sicurezza

Per ogni subnet, puoi creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che deve essere consentito all'interno e all'esterno della subnet.

- VPN da sito a sito

VPN da sito a sito fornisce la connettività IPSec VPN tra la rete in locale e i VCN in Oracle Cloud Infrastructure. La suite di protocolli IPSec cifra il traffico IP prima che i pacchetti vengano trasferiti dall'origine alla destinazione e decifra il traffico all'arrivo.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in una rete VCN e la rete Internet pubblica.

- Gateway di instradamento dinamico (DRG)

DRG è un router virtuale che fornisce un percorso per il traffico di rete privato tra VCN nella stessa area, tra una VCN e una rete esterna all'area, come una VCN in un'altra area Oracle Cloud Infrastructure, una rete in locale o una rete in un altro provider cloud.

- Local Peering Gateway (LPG)

Un LPG consente di peer di una VCN con un'altra VCN nella stessa area. Peering indica che i VCN comunicano mediante indirizzi IP privati, senza il traffico che attraversa Internet o instrada attraverso la rete on premise.

- Peering remoto

Il peering remoto consente alle risorse dei VCN di comunicare mediante indirizzi IP privati senza instradare il traffico su Internet o attraverso la rete on premise. Il peering remoto elimina la necessità di un gateway Internet e degli indirizzi IP pubblici per le istanze che devono comunicare con un'altra rete VCN in un'area diversa.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing offre la distribuzione automatica del traffico da un unico punto di accesso a più server nel back-end.

- Data Guard

Oracle Data Guard offre un set completo di servizi che consente di creare, gestire, gestire e monitorare uno o più database in standby per consentire ai database Oracle di produzione di rimanere disponibili senza interruzioni. Oracle Data Guard gestisce questi database in standby come copie del database di produzione. Quindi, se il database di produzione non è più disponibile a causa di un'indisponibilità pianificata o non pianificata, Oracle Data Guard può passare qualsiasi database in standby al ruolo di produzione, riducendo al minimo i tempi di inattività associati all'indisponibilità.

- Calcola

Il servizio Oracle Cloud Infrastructure Compute consente di eseguire il provisioning e la gestione degli host di computazione nel cloud. Puoi avviare le istanze di computazione con forme che soddisfano i requisiti delle risorse per CPU, memoria, larghezza di banda di rete e storage. Dopo aver creato un'istanza di computazione, puoi accedere a tale istanza in modo sicuro, riavviarla, collegare e scollegare volumi e terminarla quando non ne hai più bisogno.

- Memoria oggetti

Lo storage degli oggetti garantisce un accesso rapido a grandi quantità di dati strutturati e non strutturati di qualsiasi tipo di contenuto, inclusi backup del database, dati analitici e contenuti avanzati, ad esempio immagini e video. Puoi memorizzare e recuperare i dati direttamente da Internet o dalla piattaforma cloud in tutta sicurezza. Puoi ridimensionare lo storage in modo trasparente senza alcun peggioramento a livello di prestazioni o affidabilità dei servizi. Utilizza lo storage standard per lo storage "hot" a cui devi accedere in modo rapido, immediato e frequente. Utilizzare lo storage di archivio per lo storage "freddo" che si mantiene per lunghi periodi di tempo e raramente può accedere.

- SOA con SB e Oracle B2B

Oracle Service Bus (SB) e Oracle B2B sono tipi di servizi di Oracle SOA Suite.

Oracle Service Bus connette, media e gestisce le interazioni tra servizi eterogenei, non solo Web Services, ma anche Java e . La rete, i servizi di messaggistica e gli endpoint precedenti.

Oracle B2B è un gateway di e-commerce che garantisce lo scambio sicuro e affidabile di documenti aziendali tra aziende e i relativi partner commerciali. Oracle B2B supporta gli standard di documenti business-to-business, la sicurezza, i trasporti, i servizi di messaggistica e la gestione dei partner commerciali. Se si utilizza Oracle B2B come componente di associazione all'interno di un'applicazione composta della suite Oracle SOA, è possibile implementare i business process end-to-end.

È possibile eseguire il provisioning di Oracle B2B con SOA con tipo di servizio Cluster SB & B2B.

- Oracle Managed File Transfer (MFT)

Oracle MFT è un gateway di file gestito end-to-end ad alte prestazioni e basato su standard. Offre funzionalità di progettazione, distribuzione e monitoraggio dei trasferimenti di file mediante una console leggera basata su Web che include l'assegnazione delle priorità ai trasferimenti, la cifratura dei file, la pianificazione e server FTP e sFTP integrati.

È possibile eseguire il provisioning di Oracle MFT con il tipo di servizio Cluster MFT.

- Oracle Database Cloud Service

Oracle Database Cloud Service ti consente di creare, ridimensionare e proteggere i database Oracle nel cloud. Crea i database su sistemi DB, sotto forma di virtual machine con volumi a blocchi, entrambi in grado di offrire prestazioni elevate e prezzi contenuti. Inoltre, il servizio abilita il supporto per l'implementazione Oracle RAC, espressamente progettata per il cloud, sui server virtual machine a livello di rete cloud virtuale.

Partecipa all'evento Creato e distribuito

Vuoi mostrare cosa hai costruito su Oracle Cloud Infrastructure? Vuoi condividere le tue lezioni apprese, le migliori prassi e le architetture di riferimento con la nostra comunità globale di architetti cloud? Ti aiutiamo a iniziare.

- Scarica il modello (PPTX)

Illustrare la propria architettura di riferimento trascinando e rilasciando le icone nel wireframe di esempio.

- Guarda l'esercitazione sull'architettura

Istruzioni dettagliate su come creare un'architettura di riferimento.

- Invia il tuo diagramma

Inviaci un'e-mail con il tuo diagramma. I nostri architetti cloud esamineranno il tuo diagramma e ti contatteranno per discutere della tua architettura.

Visualizza altro

Scopri di più sulle caratteristiche di questa architettura e sulle architetture correlate.