Abilita scansione vulnerabilità OCI per proteggere gli host

Per garantire che gli host distribuiti in Oracle Cloud Infrastructure (OCI) siano privi di vulnerabilità oggi e in futuro, è necessario abilitare il servizio VSS (Vulnerability Scanning Service) e, in ciascuna delle aree, creare destinazioni per tutte le istanze VM e Bare Metal.

Utilizzare le funzioni di reporting VSS per rivedere gli attuali livelli di rischio degli host in ogni area oppure visualizzare questi risultati ed eseguire azioni con Cloud Guard.

Una volta che gli host sono stati scansionati, è possibile ordinare e filtrare per trovare gli host più colpiti o trovare gli host di cui sono responsabili. Il servizio raccoglierà le vulnerabilità e le esposizioni comuni più recenti (CVE) dai feed open source del database nazionale di vulnerabilità- NVD e RedHat. Corrisponde quindi a questi dati rispetto ai pacchetti installati sugli host per consentire al servizio di segnalare il rischio di sicurezza e fornire collegamenti al National Vulnerability Database (NVD) con dettagli sulle patch necessarie.

I punteggi base CVSS (Common Vulnerability Scoring Systems) di ogni CVE corrispondente vengono mappati ai livelli di rischio (Critical, High, Medium, Low e None) utilizzati in Oracle Cloud Guard. Questa corrispondenza rispecchia il modo in cui NVD mappa i rating CVSS v3.0 alla severità del rischio.

Tutti i risultati verranno trasmessi ai flussi di eventi e log e per l'uso da parte di altri sistemi, ad esempio un SIEM. È inoltre possibile visualizzare i risultati in Cloud Guard, in cui è possibile decidere quale livello di rischio deve essere contrassegnato come problema per un host o quali porte aperte devono essere anche un problema per un host.

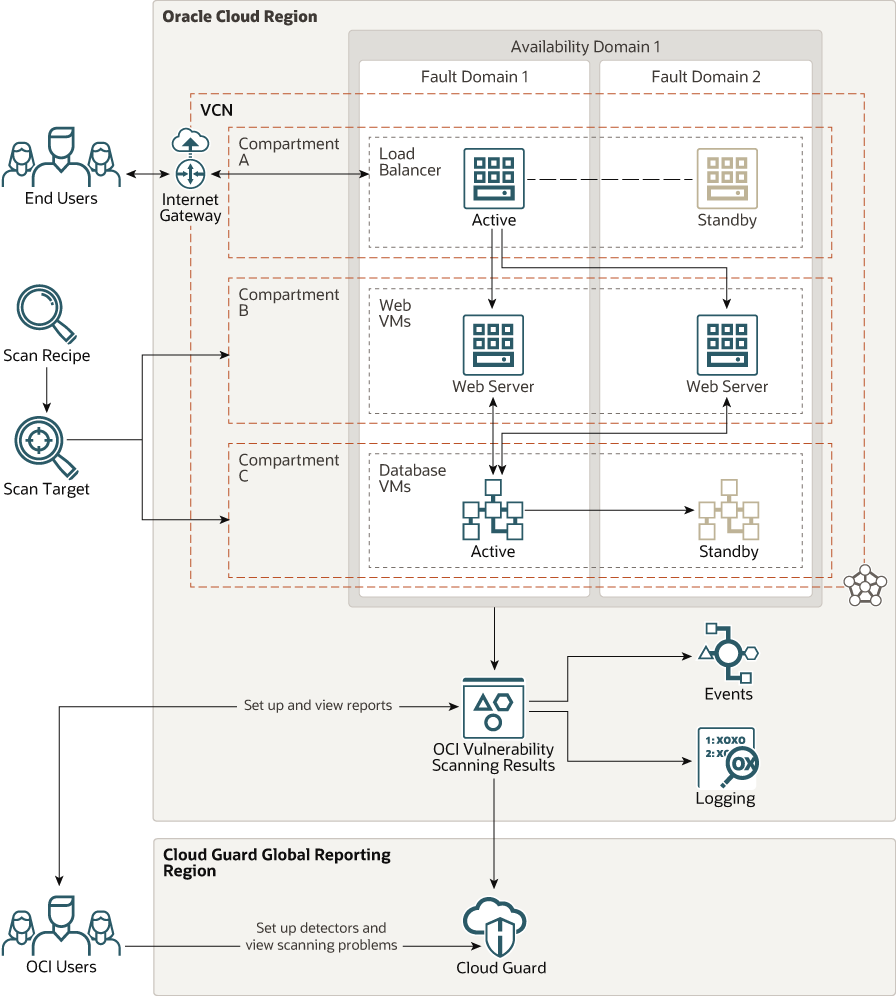

Architettura

Questa architettura descrive come VSS può fornire informazioni critiche sugli host e sulle relative destinazioni.

VSS esegue la scansione degli host utilizzando il plugin, che viene eseguito in modo silenzioso su ogni host con l'agente Oracle Cloud. Il servizio esegue anche il ping di tutti gli IP pubblici per raccogliere informazioni sulle porte, consentendo a VSS di raccogliere questi risultati per la segnalazione dal nostro servizio e inoltrandoli a log, eventi e Cloud Guard.

Oracle Cloud Infrastructure Registry (OCIR) utilizzerà il motore dello scanner contenitore VSS per trovare i package vulnerabili utilizzati dalle immagini scansionate. Attualmente questa scansione del contenitore può essere attivata e visualizzata solo in OCIR.

VSS non esegue la scansione attiva degli host finché non si eseguono i passi di configurazione elencati in Abilitazione nell'argomento "Considerazioni". È possibile indirizzare gli host per la scansione come descritto di seguito.

Questo diagramma architettonico illustra come configurare la scansione della vulnerabilità a livello regionale e quindi visualizzare i problemi in Cloud Guard in un'area globale.

Descrizione dell'immagine vulnerability_scan_arch.png

Il cliente OCI crea destinazioni per eseguire la scansione di tutte le istanze di computazione nei compartimenti B e C. Tali Virtual Machine (VM) sono sottoposte a scansione periodica per CVE, benchmark CIS e porte aperte. I clienti possono quindi visualizzare i risultati utilizzando i report del servizio di scansione o nella console di reporting regionale Cloud Guard. In genere, i team DEV e QA desiderano visualizzare i risultati dei rispettivi compartimenti specifici prima di distribuire le proprie applicazioni nel compartimento di produzione. In questo modo è possibile applicare patch a tutti i server nei compartimenti di pre-produzione, verificare che tutto funzioni correttamente e verificare che le vulnerabilità vengano risolte prima che l'applicazione venga rilasciata ai server di produzione. In genere, il gruppo operativo monitorerà i problemi di Cloud Guard da tutte le regioni e notificherà ai vari team di aver bisogno di intraprendere azioni correttive nei rispettivi compartimenti, poiché trovano un grave problema che necessita di attenzione.

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni, e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità vengono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza di errore. I domini di disponibilità non condividono infrastrutture quali l'alimentazione o il raffreddamento o la rete di dominio di disponibilità interna. È quindi improbabile che un errore a un dominio di disponibilità influenzi gli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, la manutenzione del sistema e gli errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, i VCN consentono di controllare completamente l'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet in VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Bilanciatore di carico

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un singolo punto di accesso a più server nel backend.

- Ricette scansione

Utilizzare le ricette di scansione per definire la quantità e il tipo di scansione che si desidera eseguire rispetto agli host. Per impostazione predefinita, la scansione viene eseguita quotidianamente e utilizza l'agente dell'host per cercare problemi dettagliati.

- Destinazioni scansioneUtilizzare le destinazioni di scansione per definire dove si desidera che la scansione si verifichi; tutti gli host all'interno di un compartimento e di tutti i relativi compartimenti secondari o di un set di host specifici. Il servizio di scansione supporta le immagini di base OCI Compute riportate di seguito.

- Oracle Linux

- CentOS

- Ubuntu

- Windows ServerOracle Linux, CentOS, Ubuntu e Windows Server

- Cloud Guard

Utilizzare Oracle Cloud Guard per monitorare e gestire la sicurezza delle risorse in OCI. È possibile definire le ricette del rilevatore utilizzate da Cloud Guard per esaminare le risorse per individuare le debolezze della sicurezza e monitorare gli operatori e gli utenti per le attività a rischio. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e assiste l'esecuzione di tali azioni in base alle ricette del rispondente che è possibile definire.

Suggerimenti

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR richiesti e la dimensione di ogni blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

- Ricetta scansione

Quando si crea una ricetta di scansione, abilitare la scansione basata sull'agente (impostazione predefinita) in modo che VSS abbia accesso a tutte le informazioni host possibili; in caso contrario, VSS può ispezionare solo le informazioni sulle porte aperte sugli IP pubblici.

- Esegui scansione destinazioneCreare una destinazione per l'intera tenancy specificando il compartimento radice. Questo include automaticamente tutte le risorse nel compartimento radice e in tutti i compartimenti secondari.

Nota:

Se si creano destinazioni per compartimenti specifici e/o istanze di calcolo specifiche, VSS non esegue la scansione di nuovi compartimenti e istanze a meno che non vengano aggiunti esplicitamente alle destinazioni.

Considerazioni

Quando si abilita VSS, tenere presente quanto riportato di seguito.

- Prestazioni

Gli host e le porte vengono scansionati almeno una volta al giorno.

- Sicurezza

Scopri le vulnerabilità, le porte aperte e le configurazioni scadenti sugli host il prima possibile. Utilizzare la console VSS per tenere traccia delle tendenze e ottenere anche avvisi da Cloud Guard.

- Disponibilità

VSS è disponibile in tutte le aree.

- Costo

Non ci sono costi per l'utilizzo del plugin OCI su ogni host e porta di scansione del pubblico di fronte IP.

- Limiti

Per impostazione predefinita, è possibile creare fino a 100 ricette di scansione e 200 destinazioni di scansione. Se si dispone di una necessità al di là di queste dimensioni, sarà necessario parlare con il servizio clienti su possibilmente aumentare i limiti di scansione.

- AbilitazioneVSS è disponibile per essere utilizzato in tutte le aree, ma i clienti dovranno abilitare alcune cose per ottenere i loro host scansionati. Una volta completati i passi riportati di seguito, i clienti monitoreranno le vulnerabilità e le configurazioni scadenti in VSS o GC. Il cliente dovrà:

- Creare criteri IAM che consentano al servizio di scansione di eseguire il plugin e raccogliere informazioni sulle istanze di calcolo.

- Creare criteri IAM che consentano agli amministratori di creare e gestire ricette e destinazioni di scansione.

- Creare una o più ricette di scansione.

- Creare una o più destinazioni di scansione.

- Configurare i rilevatori di scansione in Cloud Guard in modo che agli utenti venga notificata la vulnerabilità dell'host.

- Configurare il livello di rischio CVE che si traduce in un problema in Cloud Guard e il livello di rischio per il problema specificato.

- Specificare le porte aperte da considerare un problema in Cloud Guard e il livello di rischio per il problema specificato.

-

Criteri IAMVSS ha bisogno dei seguenti criteri IAM:

allow group Your Group to manage vss-family in tenancy allow service vulnerability-scanning-service to read compartments in tenancy allow service vulnerability-scanning-service to manage instances in tenancy allow service vulnerability-scanning-service to read vnics in tenancy allow service vulnerability-scanning-service to read vnic-attachments in tenancy