ロード・バランシングの開始

ロード・バランサ・サービスを使用すると、VCN内に可用性の高いロード・バランサを作成できます。すべてのロード・バランサには、プロビジョニングされた帯域幅が備わっています。パブリックIPアドレスまたはプライベートIPアドレスを使用してロード・バランサを作成できます。ロード・バランサでは、受信トラフィックおよびアプリケーション・サーバーとのトラフィックに対するSSL処理がサポートされます。

パブリックIPアドレスを使用してロード・バランサを作成する場合、それぞれが異なる可用性ドメインにある2つのサブネットを指定して、そこでロード・バランサを実行できます。2つのサブネットにより、ロード・バランサの高可用性を保証します。プライベート・ロード・バランサに必要なサブネットは、1つのみです。

このチュートリアルでは、ロード・バランサの概要について説明します。ここでのステップに従って、パブリック・ロード・バランサを作成し、基本的なWebサーバー・アプリケーションで確認します。サービスおよびコンポーネントの詳細は、「ロード・バランサの概要」を参照してください。

開始する前に

このチュートリアルでロード・バランサ・サービスを試すには、最初に次の設定を行う必要があります:

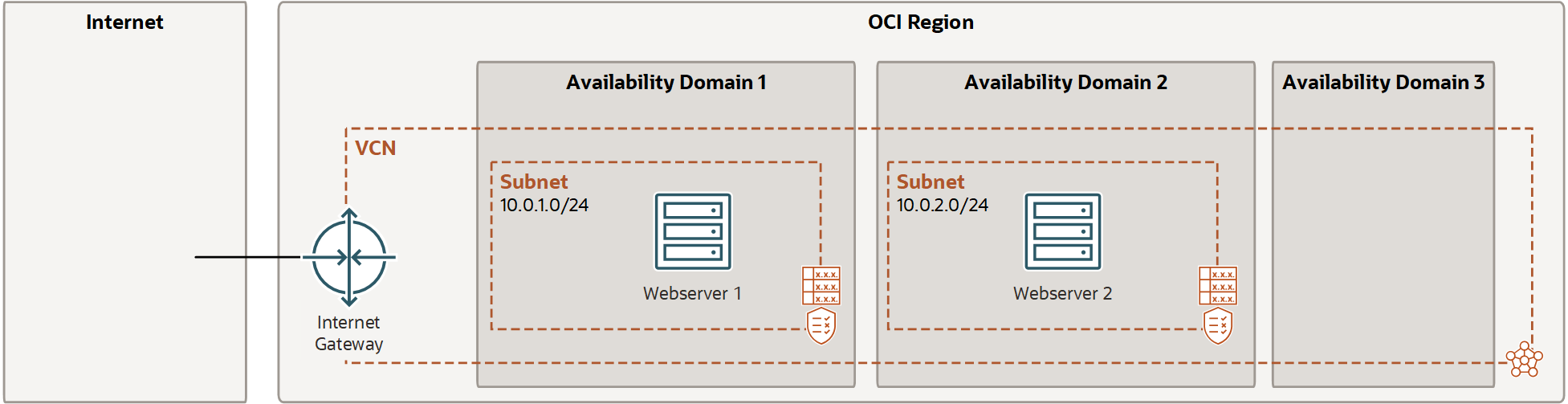

- それぞれ異なる可用性ドメイン内にある2つのサブネットを含む仮想クラウド・ネットワーク(VCN)およびインターネット・ゲートウェイ

- 2つのインスタンスが実行されています(各サブネットに1つずつ)

- 各インスタンスで実行されているWebアプリケーション(Apache HTTP Serverなど)

これらのアイテムをまだ設定していない場合、ここに示されているステップを実行できます。

VCNとインスタンスの設定

-

ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

左側の「コンパートメント」リストで、Sandboxコンパートメント(または自分に指定されたコンパートメント)が選択されていることを確認してください。

- 「VCNウィザードの起動」を選択します。

- 「インターネット接続性を持つVCNの作成」を選択し、「VCNウィザードの起動」を選択します。

- 次を入力します:

- VCN名: クラウド・ネットワークの名前を入力します。自動的に作成されるすべての関連リソースの名前にこの名前が組み込まれます。機密情報の入力は避けてください。

- コンパートメント: このフィールドのデフォルト値は現在のコンパートメントです。まだ選択していない場合、VCNと関連リソースを作成するコンパートメントを選択します。

- VCN CIDRブロック: VCNに有効なCIDRブロックを入力します。たとえば、10.0.0.0/16です。

- パブリック・サブネットCIDRブロック: サブネットの有効なCIDRブロックを入力します。この値はVCNのCIDRブロック内のものであることが必要です。例: 10.0.0.0/24。

- プライベート・サブネットCIDRブロック: サブネットの有効なCIDRブロックを入力します。この値はVCNのCIDR内のものであり、パブリック・サブネットのCIDRブロックと重ならないことが必要です。例: 10.0.1.0/24。

- 他のすべてのフィールドではデフォルト値を使用します。

- 「次へ」を選択します。

- ウィザードによって自動的に作成されるリソースのリストを確認します。ウィザードによって、VCNの基本的なアクセスを有効にするセキュリティ・リスト・ルールとルート表ルールが設定されることに注意してください。

- 「作成」を選択してコンポーネントを作成します。

- コンポーネントの作成後、「Virtual Cloud Networkの表示」を選択します。

クラウド・ネットワークのリソースと特徴は次のとおりです:

- インターネット・ゲートウェイ。

- NATゲートウェイ。

- Oracle Services Networkにアクセスできるサービス・ゲートウェイ。

- インターネット・ゲートウェイにアクセスできるリージョナル・パブリック・サブネット。このサブネットはVCNのデフォルト・セキュリティ・リストとデフォルト・ルート表を使用します。必要に応じて、このサブネット内のインスタンスにはパブリックIPアドレスを設定できます。

- NATゲートウェイおよびサービス・ゲートウェイにアクセスできるリージョナル・プライベート・サブネット。このサブネットは、ワークフローによって作成されるカスタム・セキュリティ・リストとカスタム・ルート表を使用します。このサブネットのインスタンスは、パブリックIPアドレスを持つことができません。

- DNSでのインターネッとおよびVCNリゾルバの使用。

この例では、デフォルトのフレキシブルVMシェイプを使用します。必要に応じて、別のシェイプを選択できます。

- ナビゲーション・メニューを開き、「コンピュート」を選択します。「コンピュート」で、「インスタンス」を選択します。

- 「インスタンスの作成」を選択します。

-

「コンピュート・インスタンスの作成」ページの「名前」に、Webserver1などの名前を入力します。機密情報の入力は避けてください。

- 「配置」セクションで、リストの最初の可用性ドメイン(AD-1)を選択します。

- 「イメージとシェイプ」セクションで、次の入力を行います:

- イメージ: 必要なイメージを選択します。

- シェイプ: デフォルト設定を選択します。

-

「ネットワーキング」セクションで、インスタンスのネットワーク詳細を構成しますデフォルトを受け入れないでください。

- 「ネットワーク」では、「既存の仮想クラウド・ネットワークを選択」を選択したままにします

- <compartment_name>の仮想クラウド・ネットワーク: 作成したクラウド・ネットワークを選択します。必要に応じて、「コンパートメントの変更」を選択して、作成したクラウド・ネットワークを含むコンパートメントに切り替える。

- 「サブネット」では、「既存のサブネットを選択」を選択したままにします。

- <compartment_name>内のサブネット:可用性ドメイン1のパブリック・サブネットを選択します。必要に応じて、「コンパートメントの変更」を選択して、正しいサブネットを含むコンパートメントに切り替えます。

- 「パブリックIPv4アドレスの割当て」オプションを選択します。これにより、インスタンスへのアクセスに必要なインスタンスのパブリックIPアドレスが作成されます。このオプションの選択で問題が発生した場合は、プライベート・サブネットではなく、VCNで作成されたパブリック・サブネットを選択していることを確認してください。

- 「詳細オプションの表示」を選択します。「ホスト名」フィールドが空白であることを確認します。

-

「SSHキーの追加」セクションで、インスタンスへのSSHアクセスに使用するキー・ペアの公開鍵部分をアップロードします。アップロ- ドするキー・ファイルを参照します。または、ボックスにファイルをドラッグします。

SSHキー・ペアを保持していない場合、「キー・ペアの作成」を参照してください。

-

「ブート・ボリューム」セクションで、すべてのオプションを選択解除したままにします。

- 「作成」を選択します。

- 前のステップを繰り返します。今回は、Webserver2という名前を入力し、可用性ドメイン2のサブネットを選択します。

この例では、Apache HTTP Serverを使用します。

- インスタンスに接続します。支援が必要な場合は、「最初のLinuxインスタンスの起動」を参照してください。

-

yumの更新を実行します:

sudo yum -y update -

Apache HTTP Serverをインストールします:

sudo yum -y install httpd -

ファイアウォールを介してApache (HTTPおよびHTTPS)を許可します:

sudo firewall-cmd --permanent --add-port=80/tcpsudo firewall-cmd --permanent --add-port=443/tcpノート

ファイアウォールを開く

Apache以外のアプリケーションを実行する場合は、必ず前述のコマンドを実行し、アプリケーション・ポートに対してファイアウォールを開いてください。

-

ファイアウォールをリロードします:

sudo firewall-cmd --reload -

Webサーバーを起動します:

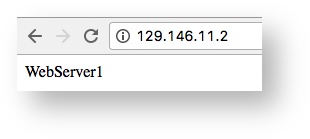

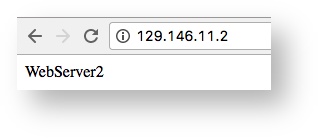

sudo systemctl start httpd - 次のように、どのサーバーであるかを示すindex.htmファイルを各サーバーに追加します:

Webserver 1の場合:

sudo suecho 'WebServer1' >/var/www/html/index.htmlWebserver 2の場合:

sudo suecho 'WebServer2' >/var/www/html/index.html

チュートリアルの概要

このチュートリアルでは、パブリック・ロード・バランサを作成して検証します。ロード・バランサは、複数のコンポーネントが機能するように構成する必要があり、このチュートリアルでは、これらのコンポーネントを理解するのに役立つステップを順番に示します。

ロード・バランサを作成してテストするには、次のステップを実行します:

ロード・バランサをホストするためにVCNに2つのサブネットを追加

ロード・バランサは、アプリケーション・インスタンスとは異なるサブネットに存在している必要があります。この構成により、アプリケーション・インスタンスは厳密なアクセス・ルールを使用してサブネットで保護される一方で、パブリック・サブネット内のロード・バランサへのパブリック・インターネット・トラフィックが許可されます。

VCNにパブリック・サブネットを追加するには:

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

現在のコンパートメントに含まれるVCNのリストが表示されます。

- アプリケーション・インスタンスを含むVCNの名前を選択します。

- 「リソース」で、「セキュリティ・リスト」を選択します。

-

「セキュリティ・リストの作成」を選択します。

- コンパートメントに作成: このフィールドのデフォルトは、現在のコンパートメントです。まだ選択していない場合、セキュリティ・リストを作成するコンパートメントを選択します。

- "LB Security List"などの「名前」を入力します。機密情報の入力は避けてください。

- イングレス・ルールのエントリおよびエグレス・ルールのエントリを削除します。セキュリティ・リストにルールを含めることはできません。ロード・バランサのワークフロー中に、適切なルールが自動的に追加されます。

- タグ: そのままにしておきます(必要に応じて後でタグを追加できます)。

- 「セキュリティ・リストの作成」を選択します。

- 「仮想クラウド・ネットワークの詳細」ページに戻ります。

- 「リソース」で、「ルート表」を選択します。

- 「ルート表の作成」を選択します。次を入力します:

- コンパートメントに作成: このフィールドのデフォルトは、現在のコンパートメントです。まだ選択していない場合、ルート表を作成するコンパートメントを選択します。

- 名前: "LB Route Table"などの名前を入力します。機密情報の入力は避けてください。

- ターゲット・タイプ: 「インターネット・ゲートウェイ」を選択します。

- 宛先CIDRブロック: 0.0.0.0/0と入力します。

- コンパートメント: VCNのインターネット・ゲートウェイを含むコンパートメントを選択します。

- ターゲット: VCNのインターネット・ゲートウェイを選択します。

- タグ: そのままにしておきます(必要に応じて後でタグを追加できます)。

- 「ルート表の作成」を選択します。

- 「リソース」で、「サブネット」を選択します。

- 「サブネットの作成」を選択します。

- 次のように入力または選択します:

- 名前: "LB Subnet 1"などの名前を入力します。機密情報の入力は避けてください。

- 可用性ドメイン:最初の可用性ドメイン(AD-1)を選択します、

- CIDRブロック: 10.0.4.0/24と入力します。

- ルート表: 作成したLB Route Tableを選択します。

- サブネット・アクセス: 「パブリック・サブネット」を選択します。

- DNS解決: 「このSUBNETでDNSホスト名を使用」を選択します。

- DHCPオプション: 「LB_NetworkのデフォルトDHCPオプション」を選択します。

- セキュリティ・リスト: 作成したLB Security Listを選択します。

- タグ: そのままにしておきます(必要に応じて後でタグを追加できます)。

- 「作成」を選択します。

別の可用性ドメインに2番目のロード・バランサ・サブネットを作成します。

- VCNの詳細ページで、「サブネットの作成」を選択します。

- 次を入力します:

- 名前: "LB Subnet 2"などの名前を入力します。機密情報の入力は避けてください。

- 可用性ドメイン: 2番目の可用性ドメイン(AD-2)を選択します、

- CIDRブロック: 10.0.5.0/24と入力します。

- ルート表: 作成したLB Route Tableを選択します。

- サブネット・アクセス: 「パブリック・サブネット」を選択します。

- DNS解決: 「このSUBNETでDNSホスト名を使用」を選択します。

- DHCPオプション: 「LB_NetworkのデフォルトDHCPオプション」を選択します。

- セキュリティ・リスト: 作成したLB Security Listを選択します。

- タグ: そのままにしておきます(必要に応じて後でタグを追加できます)。

- 「作成」を選択します。

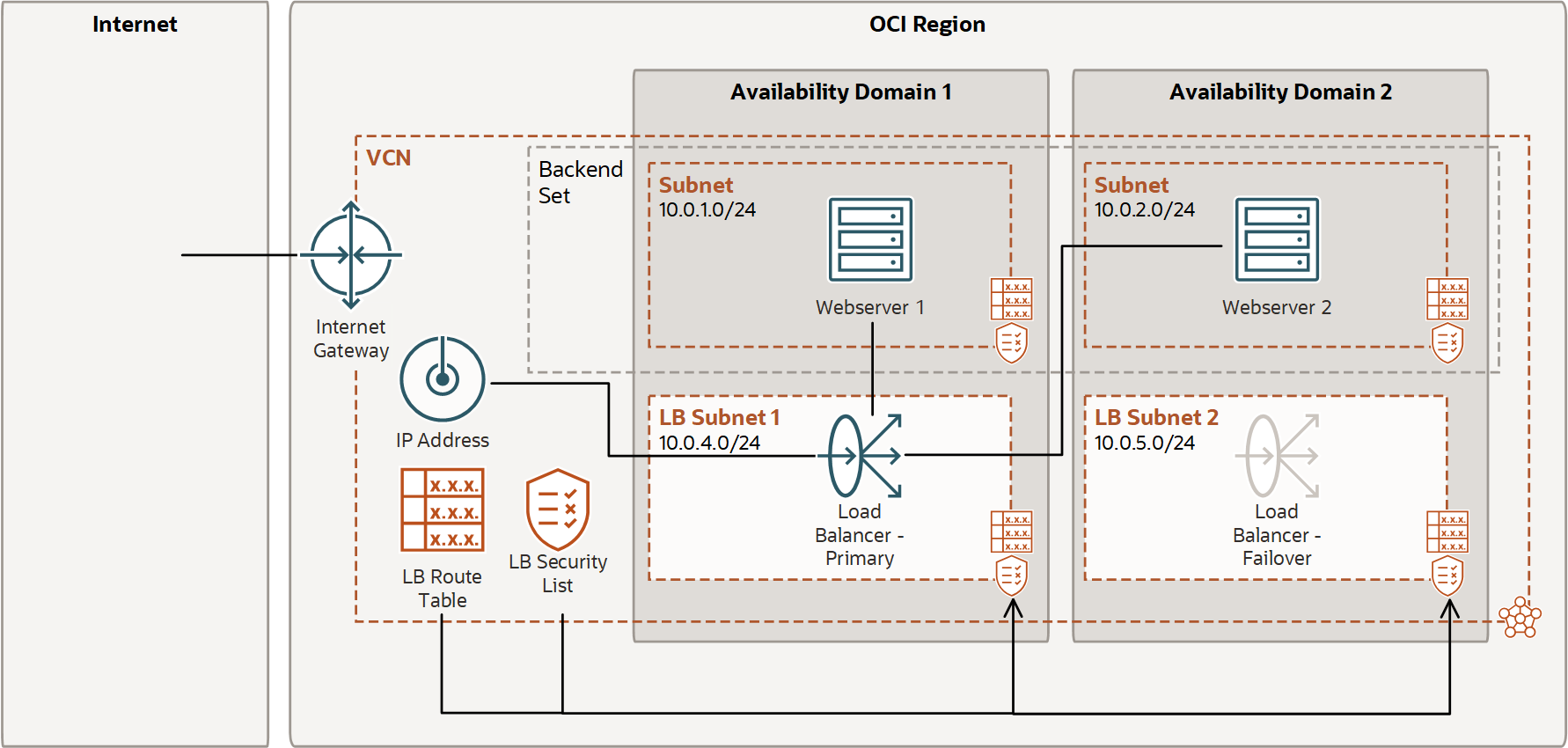

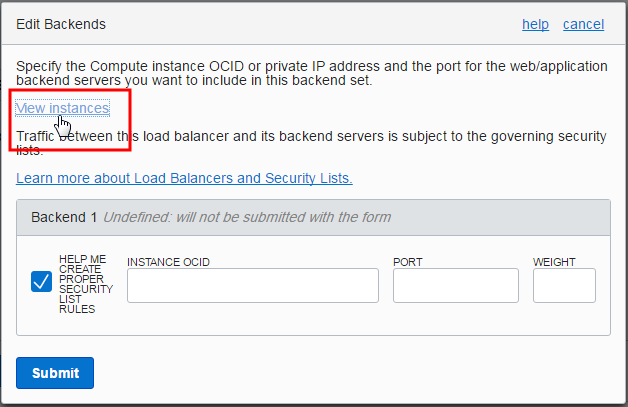

次の図は、VCNに追加された新規コンポーネントを示しています:

ロード・バランサの作成

パブリック・ロード・バランサを作成する場合、そのシェイプ(サイズ)を選択し、それぞれが異なる可用性ドメインにある2つのサブネットを選択します。この構成により、ロード・バランサの高可用性が保証されます。これは、一度に1つのサブネットでのみアクティブになります。このロード・バランサには、パブリックIPアドレスと、選択したシェイプに対応するプロビジョニングされた帯域幅が用意されています。

ロード・バランサは、サブネット内にありますが、VCN内の任意のサブネットに存在するバックエンド・セットにトラフィックを転送できます。

- 「ロード・バランサ」で、「ロード・バランサ」を選択します。

Sandboxコンパートメント(または自分に指定されたコンパートメント)が左側で選択されていることを確認してください。

- 「ロード・バランサの作成」を選択します。

- 次を入力します:

- 名前: ロード・バランサの名前を入力します。機密情報の入力は避けてください。

- シェイプ: 「100 Mbps」を選択します。シェイプによってロード・バランサの帯域幅が指定されます。チュートリアルでは、最小のシェイプを使用します。シェイプは後で変更できません。

- 仮想クラウド・ネットワーク: ロード・バランサの仮想クラウド・ネットワークを選択します。

- 表示: 「パブリック・ロード・バランサの作成」を選択します。

- サブネット(1/2): LB Subnet 1を選択します。

- サブネット(2/2): LB Subnet 2を選択します。2番目のサブネットは、選択した1番目のサブネットとは異なる可用性ドメインに存在する必要があります。

- 「作成」を選択します。

ロード・バランサを作成すると、パブリックIPアドレスが割り当てられます。受信トラフィックはすべてこのIPアドレスにルーティングします。IPアドレスは、指定した両方のサブネットから使用できますが、一度に1つのサブネットでのみアクティブです。

バックエンド・セットの作成

バックエンド・セットは、ロード・バランサがトラフィックを転送するバックエンド・サーバーの集合です。バックエンド・サーバーのリスト、ロード・バランシング・ポリシー、ヘルス・チェック・スクリプトによって、各バックエンド・セットが定義されます。ロード・バランサには複数のバックエンド・セットを指定できますが、このチュートリアルでは、2つのWebサーバーを含む1つのバックエンド・セットのみを作成します。

このステップでは、バックエンド・セット・ポリシーおよびヘルス・チェックを定義します。サーバーは別のステップで追加します。

バックエンド・セットを作成するには:

- ロード・バランサの名前を選択して、その詳細を表示します。

- 「バックエンド・設定の作成」を選択します。

- ダイアログ・ボックスで、次のように入力します:

- 名前: ロード・バランサのバックエンド・セットの名前を指定します。名前に空白を含めることはできません。機密情報の入力は避けてください。

- ポリシー: 「重み付けラウンド・ロビン」を選択します。

-

ヘルス・チェックの詳細を入力します。

ロード・バランサでは、ロード・バランサのインスタンスのヘルスが自動的にチェックされます。異常なインスタンスが検出されると、インスタンスへのトラフィックの送信を停止し、正常なインスタンスにトラフィックを再ルーティングします。このステップでは、バックエンド・セット内のサーバーのヘルスをチェックするために必要な情報を指定し、データ・トラフィックを受信できるようにします。

- プロトコル: 「HTTP」を選択します。

- ポート: 80を入力します

- URLパス(URI): /を入力します

残りのフィールドはオプションであり、このチュートリアルでは空白のままにすることができます。

-

「作成」を選択します。

バックエンド・セットが作成されると、「作業リクエスト」に「成功」のステータスが表示されます。「作業リクエスト」ダイアログ・ボックスを閉じます。

ポリシーは、トラフィックをバックエンド・サーバーに分散する方法を決定します。

- ラウンド・ロビン - このポリシーでは、受信トラフィックは、バックエンド・セット・リストの各サーバーに順番に分散されます。各サーバーが接続を受信すると、ロード・バランサはリストを同じ順序で繰り返します。

- IPハッシュ - このポリシーでは、受信リクエストのソースIPアドレスがハッシュ・キーとして使用され、スティッキーではないトラフィックが同じバックエンド・サーバーにルーティングされます。ロード・バランサは、サーバーが使用可能であるかぎり、同じクライアントから同じバックエンド・サーバーにリクエストをルーティングします。

- 最少接続 - このポリシーでは、スティッキーではない受信リクエスト・トラフィックは、アクティブ接続が最も少ないバックエンド・サーバーにルーティングされます。

バックエンド・セットへのバックエンド(サーバー)の追加

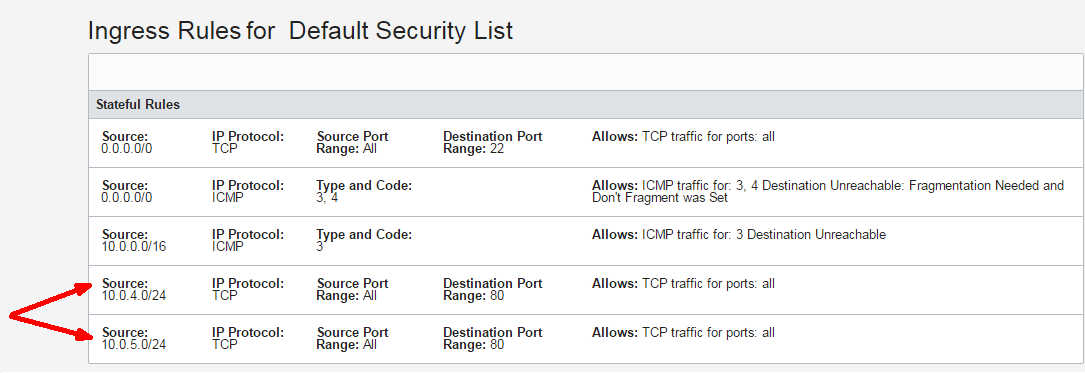

バックエンド・セットが作成された後、それにコンピュート・インスタンス(バックエンド・サーバー)を追加できます。バックエンド・サーバーを追加するには、各インスタンスのOCIDとアプリケーション・ポートを入力します。OCIDを使用すると、コンソールで、ロード・バランサ・サブネットとインスタンス・サブネット間のトラフィックを可能にするために必要なセキュリティ・リスト・ルールを作成できます。

セキュリティ・リストは、イングレスおよびエグレス・ルールを提供するVCNの仮想ファイアウォール・ルールであり、サブネットの内外で許可されるトラフィックのタイプを指定します。VCNのセキュリティ・リスト・ルールを更新して、ロード・バランサ・サブネットとバックエンド・サーバー・サブネット間のトラフィック・フローを許可します。このステップでは、インスタンスOCIDを指定することで、セキュリティ・リストを自動的に更新できます。

バックエンド・セットにサーバーを追加するには:

- ロード・バランサの詳細ページで、「バックエンド・セット」を選択します。作成したバックエンド・セットが表示されます。

- バックエンド・セットの名前を選択して、その詳細を表示します。

- 「バックエンドの編集」を選択します。

ダイアログで:

-

「適切なセキュリティ・リスト・ルールの作成のヘルプ」が選択されていることを確認します。

- OCID: 1番目のインスタンス(Webserver1)のOCIDを貼り付けます。

- ポート: 80を入力します。

- 重み: 空白のままにして、サーバーに均等に重みを付けます。

- ステップ2から4を繰り返し、2番目のインスタンス(Webserver2)のOCIDを貼り付けます。

- 「ルールの作成」を選択します。

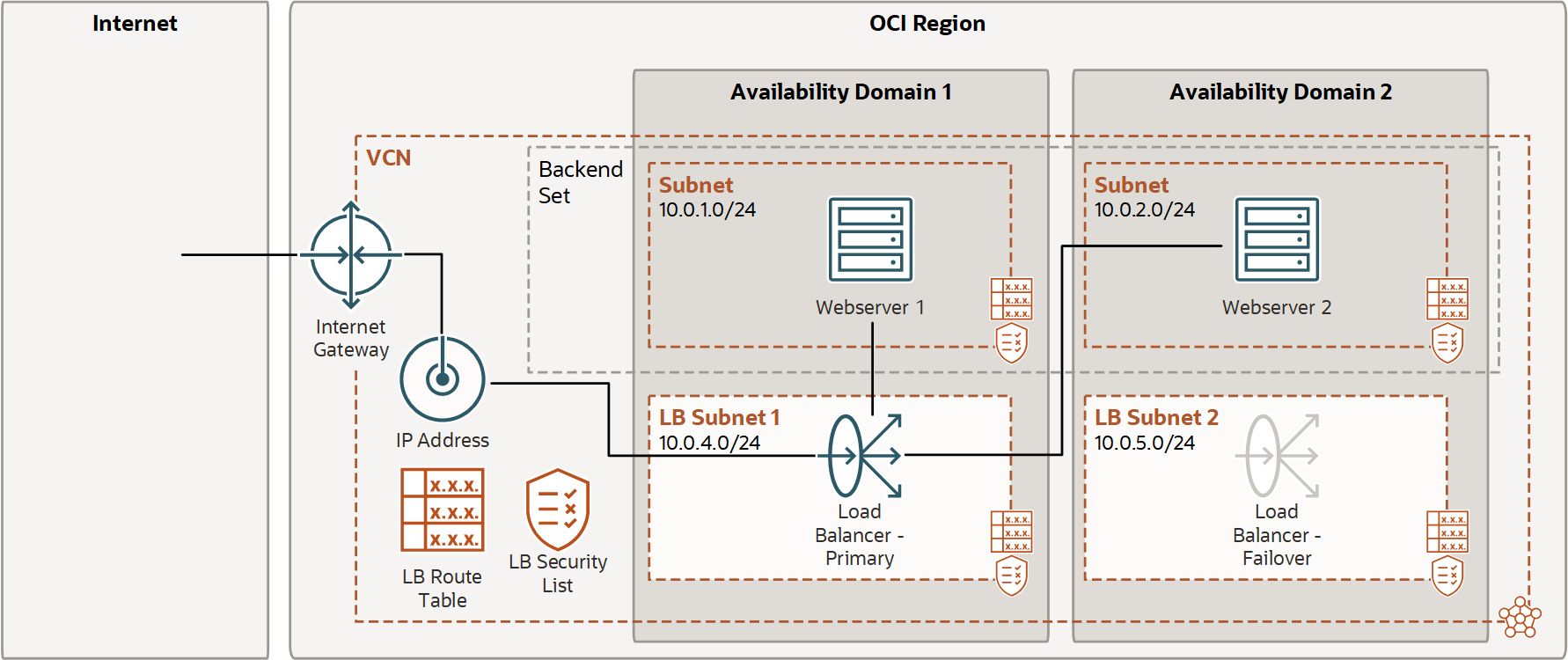

次の図は、このタスクで作成されたコンポーネントを示しています:

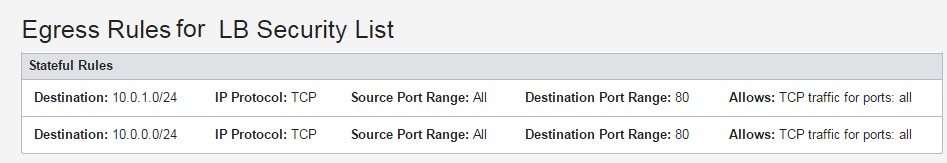

システムにより、ロード・バランサ・サブネットによって使用されるセキュリティ・リストが更新され、ロード・バランサから各バックエンド・サーバーのサブネットへのエグレス・トラフィックが許可されます:

- ロード・バランサ・サブネットのセキュリティ・リストが更新される場合:

- バックエンド・サーバー1のサブネットへのエグレス・トラフィックが許可されます(例: Public-Subnet-AD1)

- バックエンド・サーバー2のサブネットへのエグレス・トラフィックが許可されます(例: Public-Subnet-AD2)

システムにより、バックエンド・サーバー・サブネットによって使用されるセキュリティ・リストが更新され、ロード・バランサ・サブネットからのイングレス・トラフィックが許可されます:

- バックエンド・サーバー・サブネットのセキュリティ・リストが更新される場合:

- ロード・バランサ・サブネット1からのイングレス・トラフィックが許可されます

- ロード・バランサ・サブネット2からのイングレス・トラフィックが許可されます

OCID (Oracle Cloud Identifier)は、インスタンスの詳細ページでインスタンスを表示すると表示されます。

-

ダイアログで、「インスタンスの表示」を右クリックし、ブラウザ・オプションを選択して新規タブでリンクを開きます。

コンソールの新規ブラウザ・タブが開き、現在のコンパートメント内のインスタンスが表示されます。

-

開かれたタブで、インスタンスが現在のコンパートメントにない場合は、インスタンスが属しているコンパートメントを選択します。(ページの左側にあるリストから選択します。)

OCIDの短縮バージョンが各インスタンスの横に表示されます。

-

関心のあるインスタンスを選択します。

OCIDの短縮バージョンがインスタンス詳細ページに表示されます。

-

「コピー」を選択して、OCIDをコピーします。次に、それをインスタンスIDフィールドに貼り付けることができます。

ロード・バランサのリスナーの作成

リスナーは、接続リクエストをチェックするエンティティです。ロード・バランサ・リスナーは、リスナー内で指定されたポートおよびロード・バランサのパブリックIPを使用して、イングレス・クライアント・トラフィックをリスニングします。

このチュートリアルでは、ポート80でHTTPリクエストを受け入れるリスナーを定義します。

複数のポートでのリスニング

リスナーは1つのポートでリスニングできます。他のポート(SSLの443など)でもリスニングするには、別のリスナーを作成します。ロード・バランサのSSLを有効化する方法の詳細は、ロード・バランサのSSL証明書を参照してください。

リスナーを作成するには:

- ロード・バランサの詳細ページで、「リスナー」を選択します。

- 「リスナーの作成」を選択します。

- 次を入力します:

- 名前: わかりやすい名前を入力します。機密情報の入力は避けてください。

- プロトコル: 「HTTP」を選択します。

- ポート: 受信トラフィックをリスニングするポートとして80を入力します。

- バックエンド・セット: 作成したバックエンド・セットを選択します。

- 「作成」を選択します。

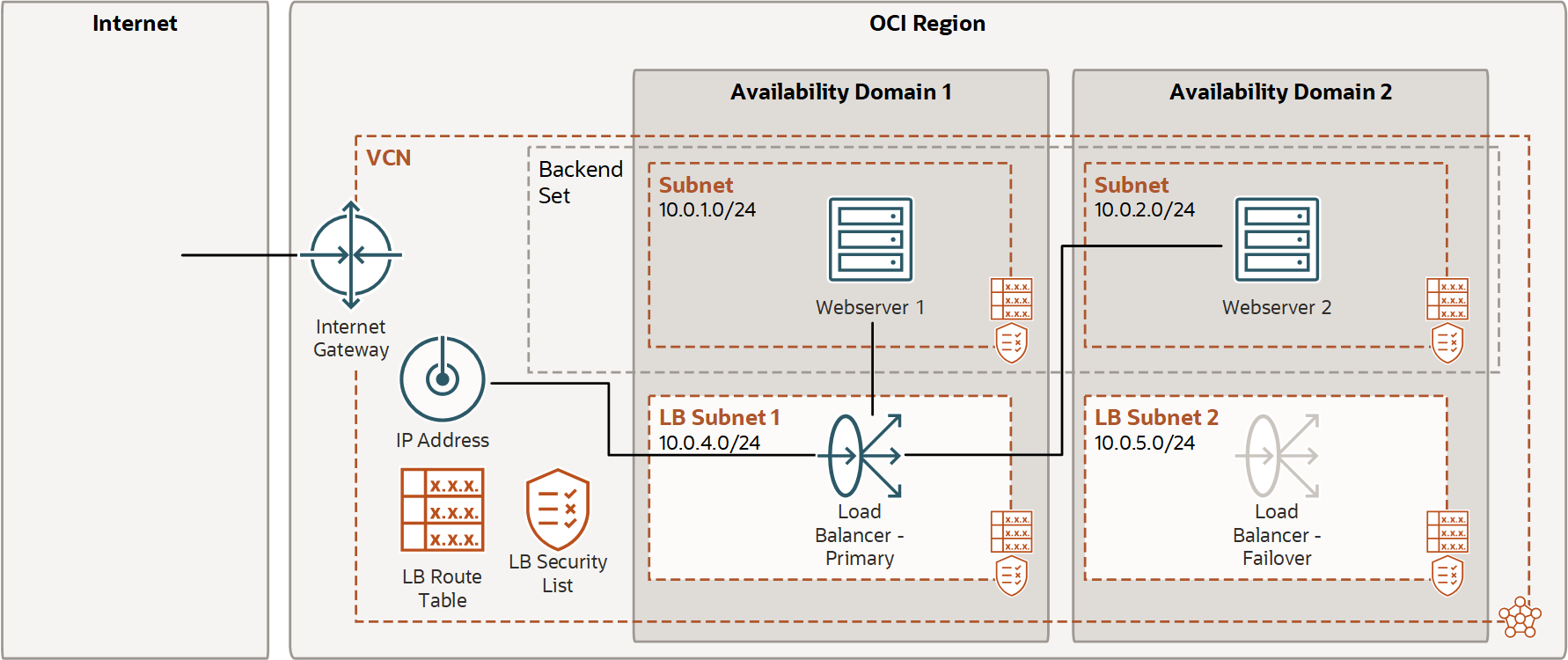

ロード・バランサ・セキュリティ・リストの更新とリスナーへのインターネット・トラフィックの許可

リスナーを作成する場合、そのリスナーへのトラフィックを許可するためにVCNのセキュリティ・リストも更新する必要があります。

リスナーによるトラフィック受入れの許可

ロード・バランサが存在するサブネットは、リスナーがトラフィックを受け入れるように許可する必要があります。トラフィックがリスナーに到達できるように、ロード・バランサ・サブネットのセキュリティ・リストを更新します。

セキュリティ・リストを更新してリスナーがトラフィックを受け入れるように許可するには:

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

現在のコンパートメントに含まれるVCNのリストが表示されます。

- 「セキュリティ・リスト」を選択します。クラウド・ネットワーク内のセキュリティ・リストのリストが表示されます。

- 「LB Security List」を選択します。詳細が表示されます。

- 「すべてのルールの編集」を選択します。

- 「イングレスに対するルールの許可」で、「ルールの追加」を選択します。

- 次のイングレス・ルールを入力します:

- ソース・タイプ: 「CIDR」を選択します

- ソースCIDR: 0.0.0.0/0と入力します

- IPプロトコル: 「TCP」を選択します

- 宛先ポート範囲: 80 (リスナー・ポート)を入力します。

- 「セキュリティ・リスト・ルールの保存」を選択します。

他のリスナーを作成した場合は、各リスナー・ポートにイングレス・ルールを追加して、リスナーへのトラフィックを許可します。たとえば、ポート443にリスナーを作成した場合、「宛先ポート範囲」に443を指定して、前述のステップを繰り返します。

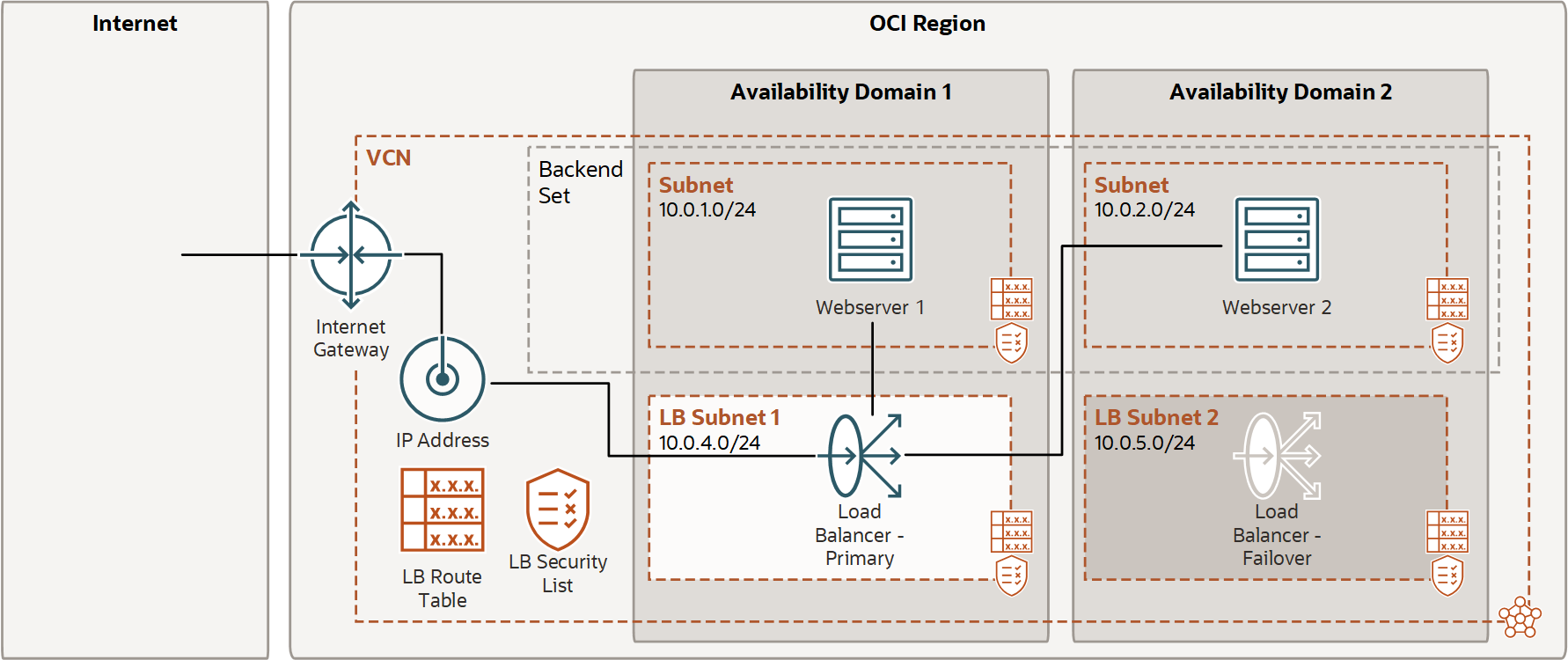

次の図は、このタスクで作成されたコンポーネントを示しています:

ロード・バランサの検証

ロード・バランサの機能をテストするには、Webブラウザを開いて、(ロード・バランサの詳細ページにリストされる)そのパブリックIPアドレスにナビゲートします。ロード・バランサが適切に構成されている場合は、次のいずれかのWebサーバー・インスタンスの名前が表示されます:

- Webブラウザを開きます。

-

ロード・バランサのパブリックIPアドレスを入力します。

いずれかのWebサーバーのindex.htmページが表示されます。

-

Webページをリフレッシュします。

今度はもう1つのWebサーバーのindex.htmページが表示されます。

ロード・バランサのバックエンド・セット・ポリシーはラウンド・ロビンとして構成されているため、ページをリフレッシュすると2つのWebサーバーが交互に切り替わります。

ルールの更新によるバックエンド・サーバーへのトラフィックの制限

バックエンド・サーバーにトラフィックを制限するために、デフォルト・セキュリティ・リストおよびデフォルト・ルート表を更新します。「Virtual Cloud Network Plus関連リソースの作成」オプションを使用してVCNを作成していて、このロード・バランサをすぐに終了しない場合は、これらのアクションが重要です。

デフォルト・ルート表ルールを削除するには:

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

- VCNの名前を選択して、その詳細を確認します。

- 「リソース」で、「ルート表」を選択します。

- VCNのデフォルト・ルート表を選択します。

- 「ルート・ルールの編集」を選択します。

- ルート・ルールの横にある「X」を選択し、「保存」を選択します。

これで、デフォルト・ルート表のルート・ルールがなくなりました。

デフォルト・セキュリティ・リストのルールを編集するには:

-

「仮想クラウド・ネットワークの詳細」ページに移動します。

- 「リソース」で、「セキュリティ・リスト」を選択します。

- VCNのデフォルト・セキュリティ・リストを選択します。

- 「すべてのルールの編集」を選択します。

-

「イングレスのルール許可」で、次のルールを削除します:

アクション ソースCIDR IPプロトコル 宛先ポート範囲 削除 0.0.0.0/0 TCP 22 削除 0.0.0.0/0 ICMP 3,4 削除 10.0.0.0/16 ICMP 3 - エグレスのルール許可で、ルールを削除します。エグレス・ルールは設定できません。

これで、インスタンスは、ロード・バランサ・サブネットに対してのみデータ・トラフィックを送受信できるようになりました。今後、インスタンスのパブリックIPアドレスに直接接続することはできません。

ロード・バランサの削除

ロード・バランサが使用可能になると、それが実行されている時間ごとに請求されます。不要になったロード・バランサは、削除できます。ロード・バランサを削除すると、その課金が停止されます。ロード・バランサを削除すると、ロード・バランサーで使用されているバックエンド・サーバーやサブネットには影響を与えません。

ロード・バランサを削除するには:

- 「ロード・バランサ」で、「ロード・バランサ」を選択します。

-

ロード・バランサを含むコンパートメントを選択します。

-

ロード・バランサの横で、を選択し、「終了」を選択します。

-

プロンプトが表示されたら確認します。

このチュートリアルで作成したインスタンスおよびVCNを削除する場合は、インスタンスの終了の手順に従ってください。