チュートリアル1: Entra IDギャラリ・アプリケーションを使用してアイデンティティを管理するための認可ソースとしてのEntra ID

Entra IDを認可アイデンティティ・ストアとして構成し、Entra ID Galleryのアプリケーション・テンプレートを使用してOCI IAMのアイデンティティを管理します。

- OCI IAMを構成して、Entra IDがOCI IAMのアイデンティティを管理するアイデンティティ・ストアになるようにしますOCI IAMで、機密アプリケーションを作成します。

- OCI IAMアイデンティティ・ドメインのクライアントIDおよびクライアント・シークレットからシークレット・トークンを生成します。これには、Entra IDのドメインURLとともに使用します。

- Entra IDでアプリケーションを作成し、シークレット・トークンおよびアイデンティティ・ドメインURLを使用してOCI IAMアイデンティティ・ドメインを指定し、Entra IDからOCI IAMにユーザーをプッシュして動作することを証明します

- OCI IAMにプロビジョニングするユーザーおよびグループをEntra IDアプリケーションに割り当てます。

- さらに、方法に関する指示

- ユーザーのフェデレーテッド・ステータスを、外部アイデンティティ・プロバイダによって認証されるように設定します。

- アカウントの作成または更新時に、ユーザーに通知Eメールの取得を停止します。

この項では、ユーザー・アカウントがEntra IDからOCI IAMに同期されるように、アイデンティティ・マネージャとして機能するようにEntra IDを構成します。

- 作業中のアイデンティティ・ドメインで、「アプリケーション」を選択します。

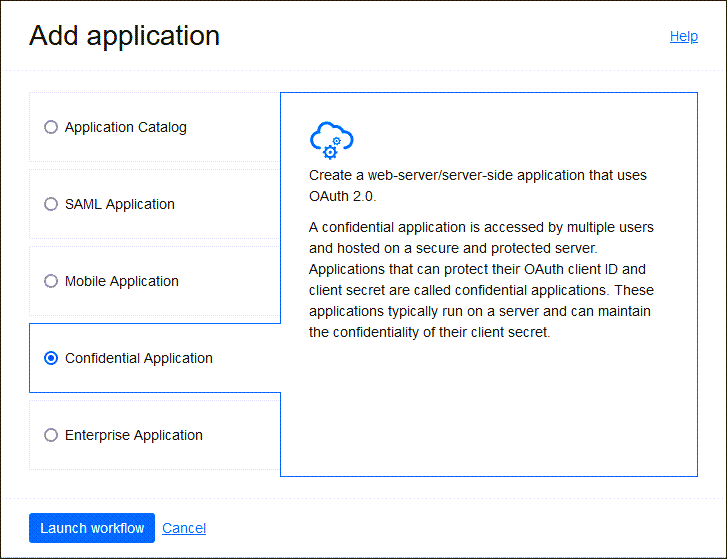

- 「アプリケーションの追加」を選択し、「機密アプリケーション」を選択して「ワークフローの起動」を選択します。

- アプリケーションの名前(

Entra IDなど)を入力し、「次へ」を選択します。 - 「クライアント構成」の下で、「このアプリケーションをクライアントとして今すぐの構成します」を選択します。

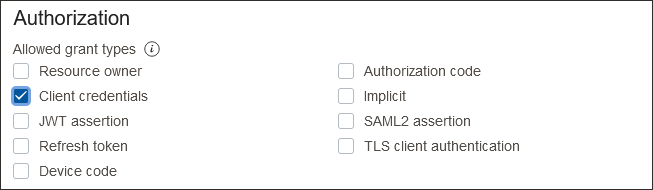

- 「認可」で、「クライアント資格証明」を確認します。

- 「クライアント・タイプ」で、「機密」を選択します。

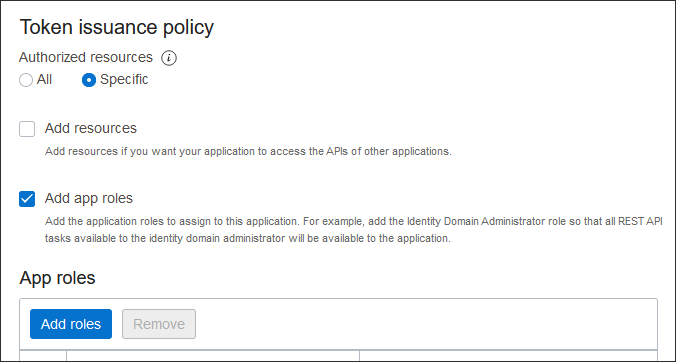

- 下にスクロールし、「トークン発行ポリシー」セクションで、「認可されたリソース」を「特定」に設定します。

- 「アプリケーション・ロールの追加」を選択します。

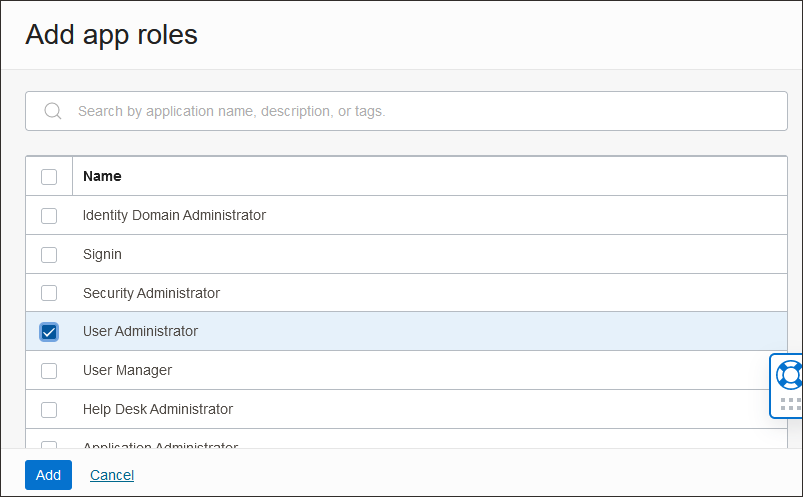

- 「アプリケーション・ロール」セクションで「ロールの追加」を選択し、「アプリケーション・ロールの追加」ページで「ユーザー管理者」、「追加」の順に選択します。

- 「次へ」、「終了」の順に選択します。

- アプリケーションの概要ページで、「アクティブ化」を選択し、アプリケーションをアクティブ化することを確認します。

機密アプリケーションがアクティブ化されます。

Entra IDで作成するエンタープライズ・アプリケーションの接続設定の一部として使用するには、2つの情報が必要です:

- ドメインURL。

- クライアントIDおよびクライアント・シークレットから生成されたシークレット・トークン。

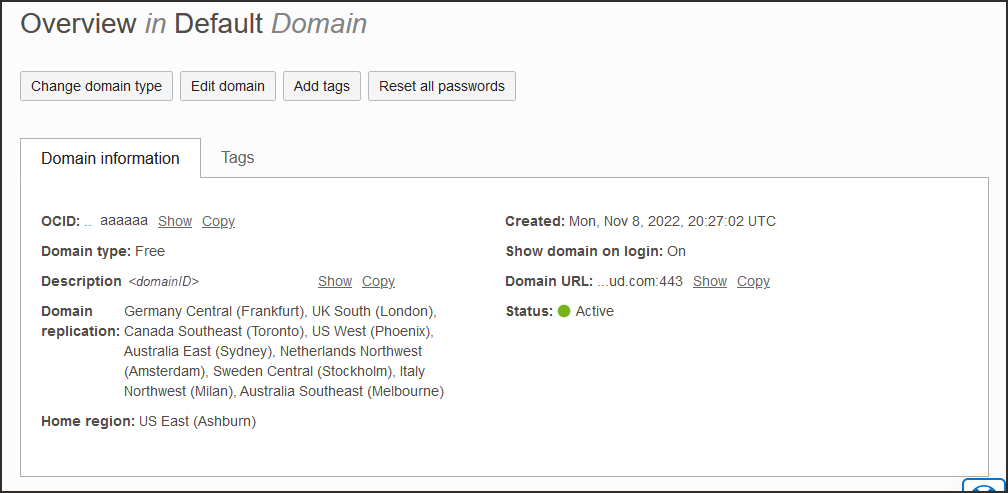

- ブレッドクラムでアイデンティティ・ドメイン名を選択して、アイデンティティ・ドメインの概要に戻ります。ドメイン情報の「ドメインURL」の横にある「コピー」を選択し、URLを編集可能なアプリケーションに保存します。

- OCI IAMの機密アプリケーションで、「リソース」の下の「OAuth構成」を選択します。

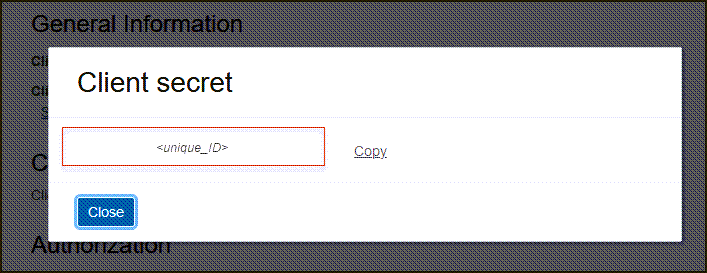

- 下にスクロールし、「一般情報」の下の「クライアントID」および「クライアント・シークレット」を見つけます。

- クライアントIDをコピーして格納します

- 「シークレットの表示」を選択し、シークレットをコピーして格納します。シークネット・トークンは、

<clientID>:<clientsecret>のbase64エンコーディング、base64(<clientID>:<clientsecret>)これらの例は、Windows、LinuxまたはMacOSでシークレット・トークンを生成する方法を示しています。

Windows環境では、CMDを開き、このpowershellコマンドを使用してbase64エンコーディング

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))を生成しますLinuxでは、次を使用します。echo -n <clientID>:<clientsecret> | base64 --wrap=0MacOSでは、次を使用しますecho -n <clientID>:<clientsecret> | base64シークレット・トークンが返されます。例echo -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==シークレット・トークンの値を書き留めます。

Entra IDを構成して、Entra IDがIAMのアイデンティティを管理するための認可アイデンティティ・ストアになるようにします。

- ブラウザで、URLを使用してMicrosoft Entra IDにサインインします。

https://portal.azure.com - 「アイデンティティ」→アプリケーションを選択します。

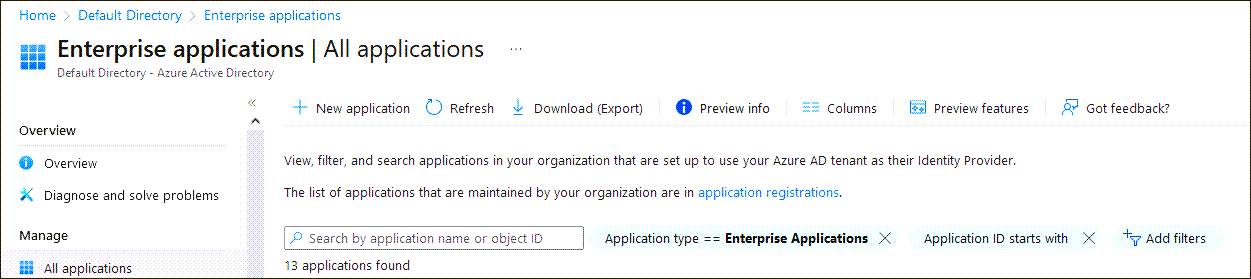

- 「エンタープライズ・アプリケーション」を選択します。

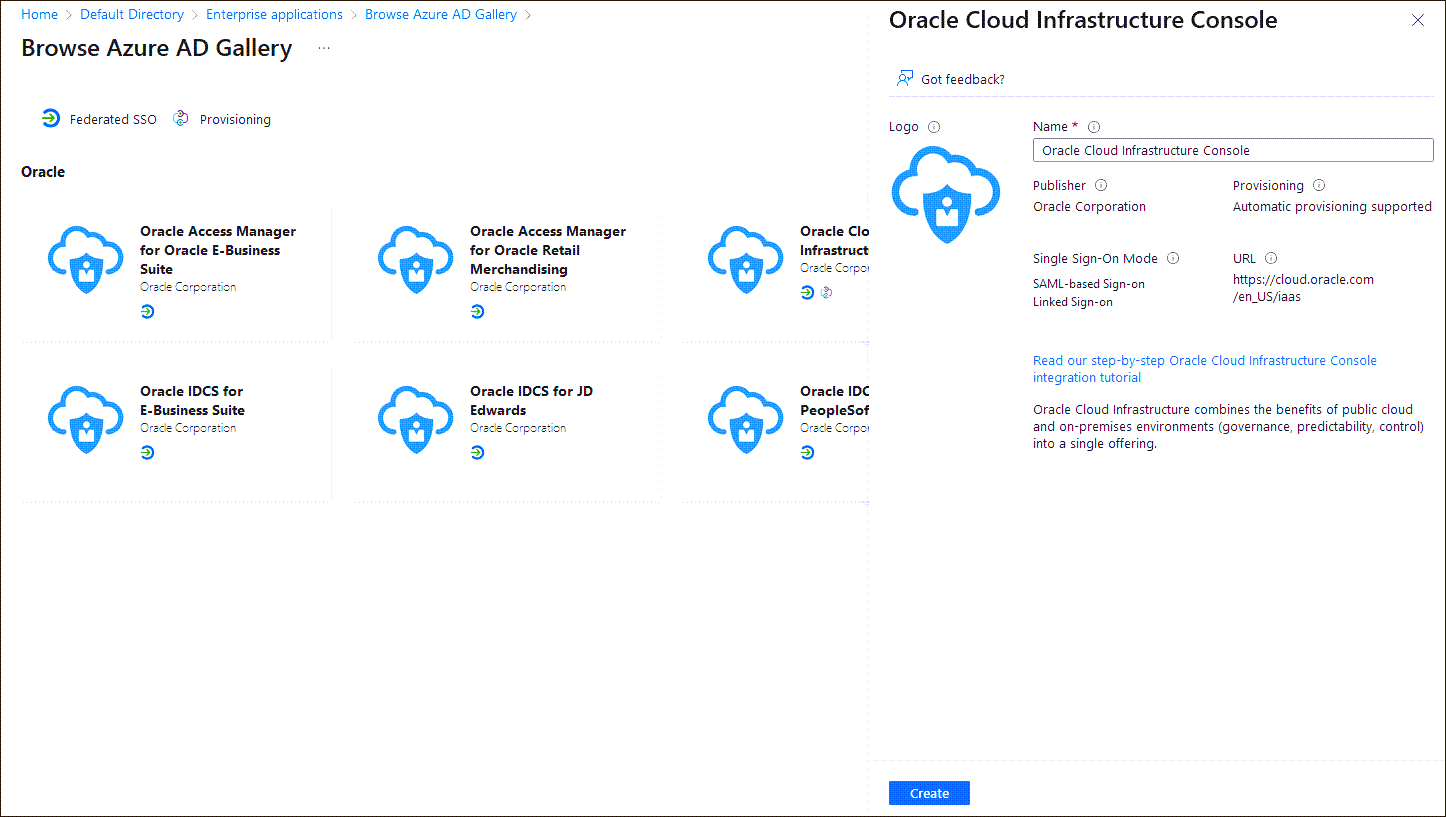

- 「Enterprise applications」ページで、「New application」、「Oracle」の順に選択します。

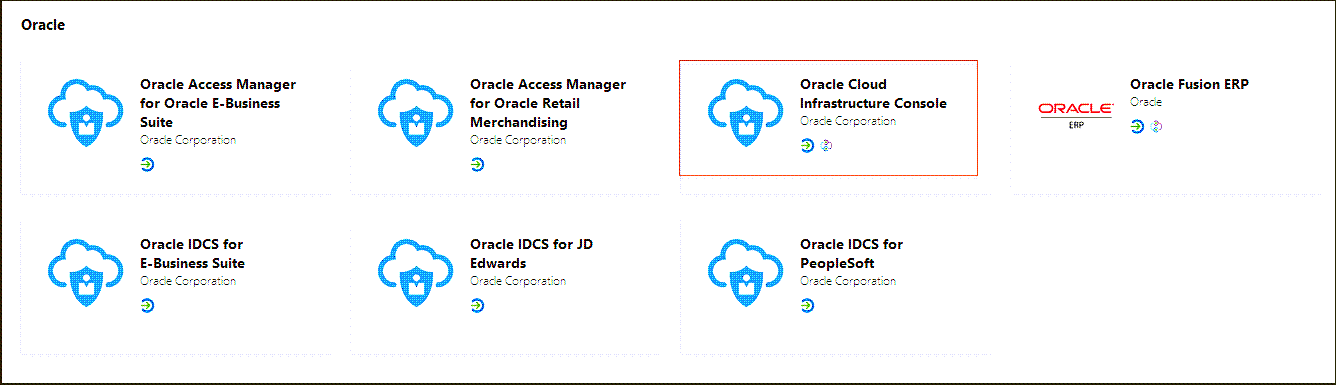

- 「Oracle Cloud Infrastructure Console」を選択します。

- 名前を入力するか、デフォルトの

「Oracle Cloud Infrastructure Console」を受け入れます。 - 「作成」を選択します。

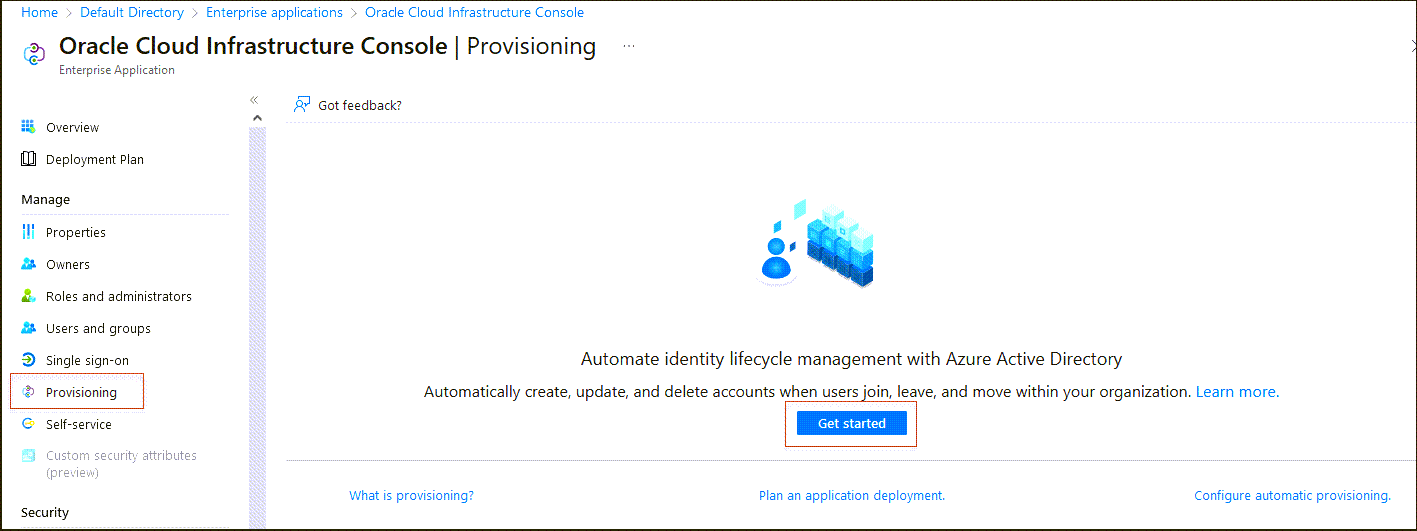

- 「管理」の下の左側のメニューから「プロビジョニング」をクリックします。

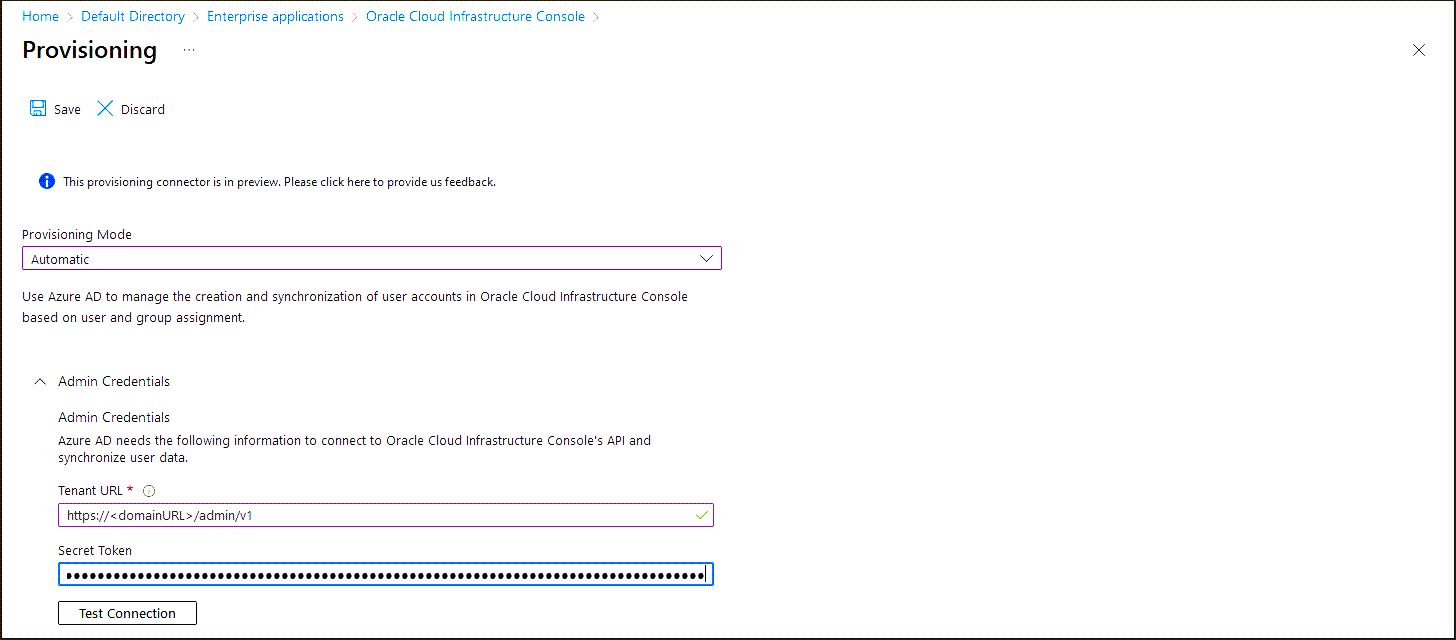

- 「スタート・ガイド」を選択し、「プロビジョニング・モード」を「自動」に変更します。

- 「テナントURL」に、2.からのOCI IAMドメインURLを入力します。ドメインURLの検索およびシークレット・トークンの生成の後に

/admin/v1を続けた値を指定します。つまり、テナントURLは次のようになりますhttps://<domainURL>/admin/v1 - 2. ドメインURLの検索およびシークレット・トークンの生成で生成したシークレット・トークンを入力します。

- 「接続のテスト」を選択します。このメッセージが表示された場合、接続は成功しています

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - 「管理」の下の左側のメニューから「プロビジョニング」を選択して、「プロビジョニングの開始」を選択します。プロビジョニング・サイクルが開始され、プロビジョニングのステータスが表示されます。

OCI IAMにプロビジョニングするユーザーをEntra IDアプリケーションに割り当てます。

- Entra IDの左側のメニューで、「エンタープライズ・アプリケーション」を選択します。

- 前に作成したアプリケーション

Oracle Cloud Infrastructure Consoleを選択します。 - 左側のメニューの「管理」で、「ユーザーとグループ」を選択します。

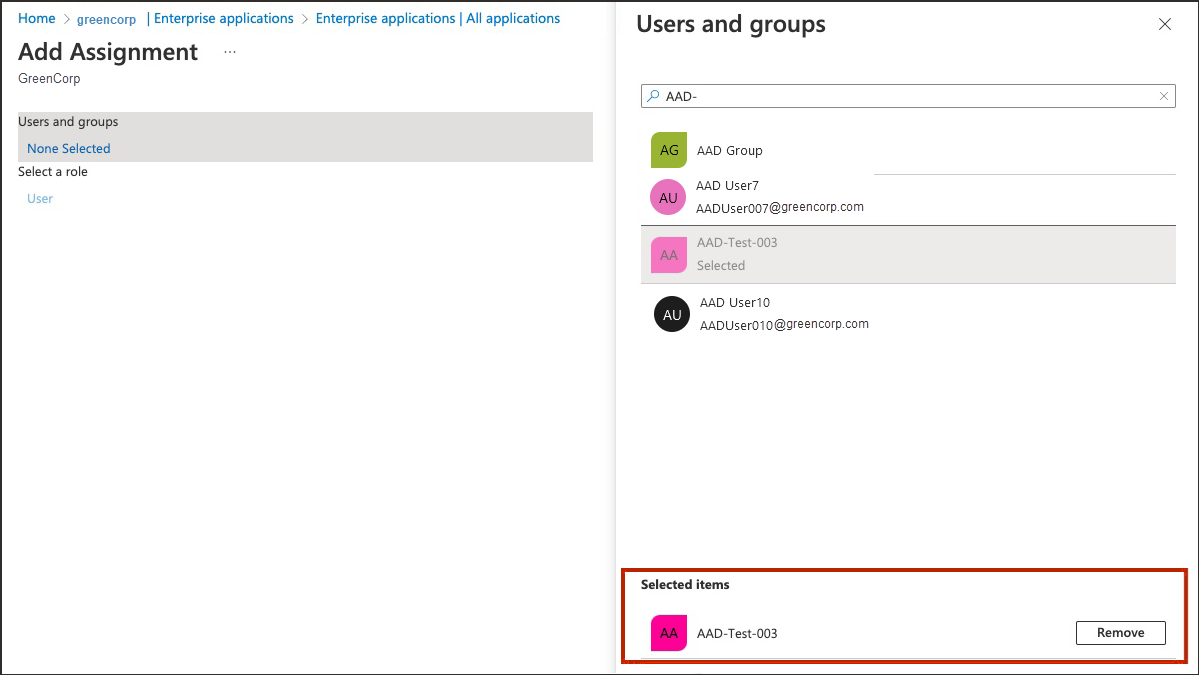

- 「ユーザーおよびグループ」ページで、「ユーザー/グループの追加」を選択します。

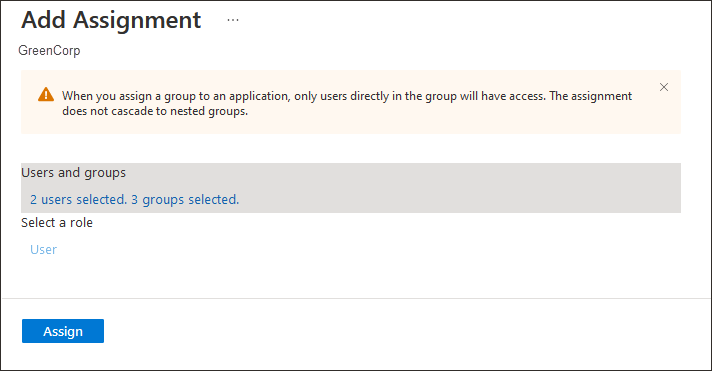

- 「割当ての追加」ページの左側の「ユーザーおよびグループ」で、「選択なし」を選択します。

「ユーザーおよびグループ」ページが開きます。

- リストから1つ以上のユーザーまたはグループを選択して選択します。選択したユーザーが「Selected items」の下にリストされます。

- 「選択」を選択します。選択したユーザーおよびグループの数は、「割当の追加」ページに表示されます。

- 「割当の追加」ページで、「割当」を選択します。

「ユーザーおよびグループ」ページに、選択したユーザーおよびグループが表示されるようになりました。

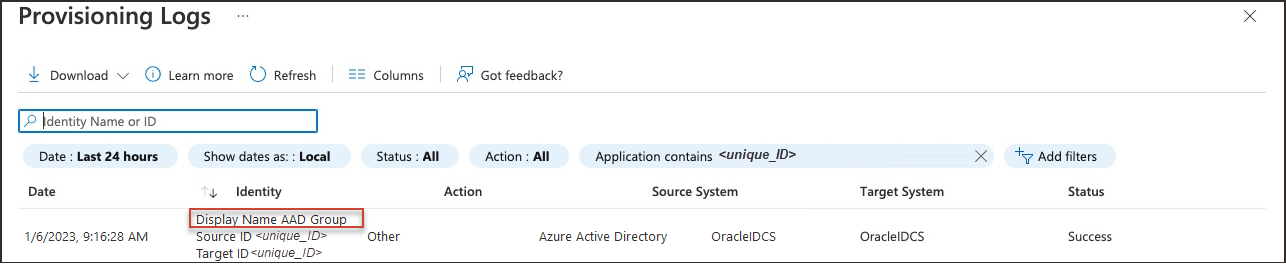

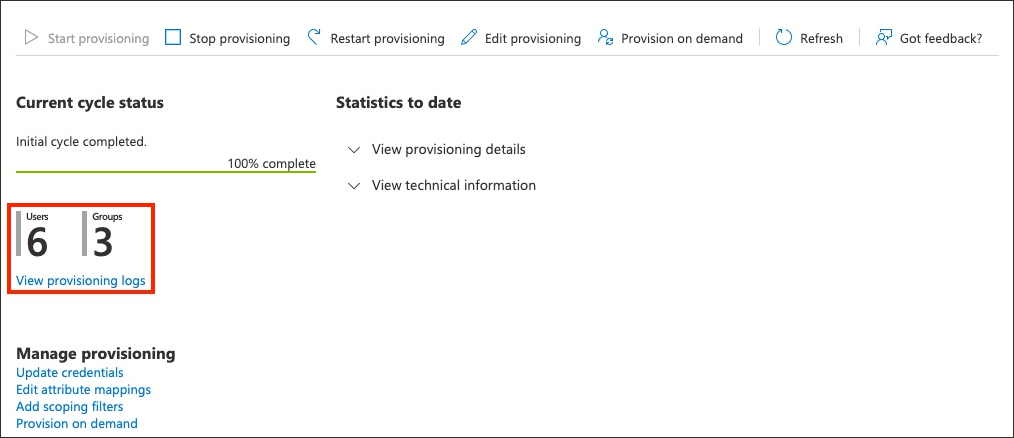

- グループおよびユーザーをプロビジョニングするには、左側のメニューで「プロビジョニング」を選択します。プロビジョニング・ログにステータスが表示されます。

- プロビジョニングが成功すると、「現在のサイクル・ステータス」に、増分サイクルが完了したこと、およびOCI IAMにプロビジョニングされたユーザーの数が表示されます。

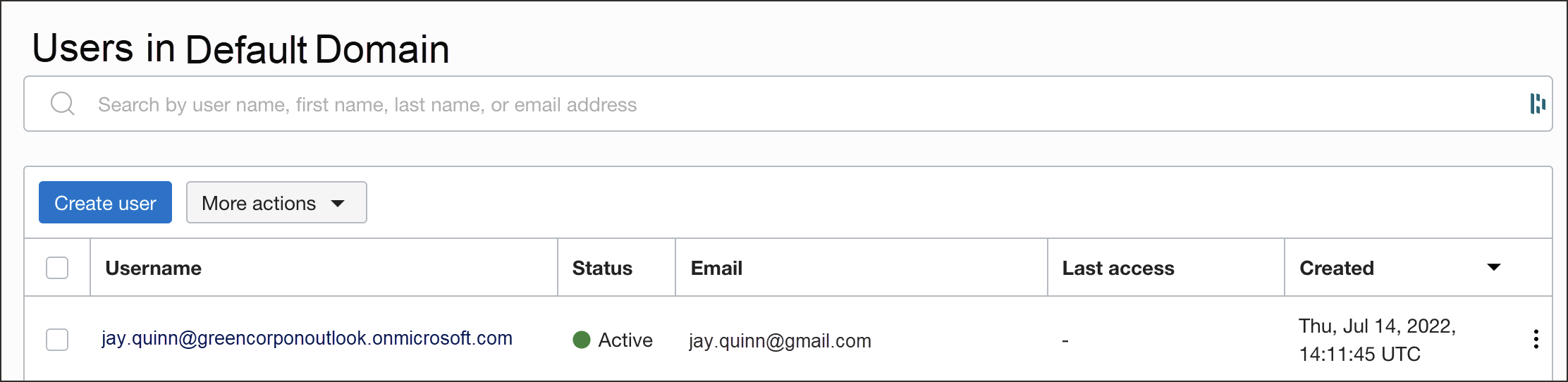

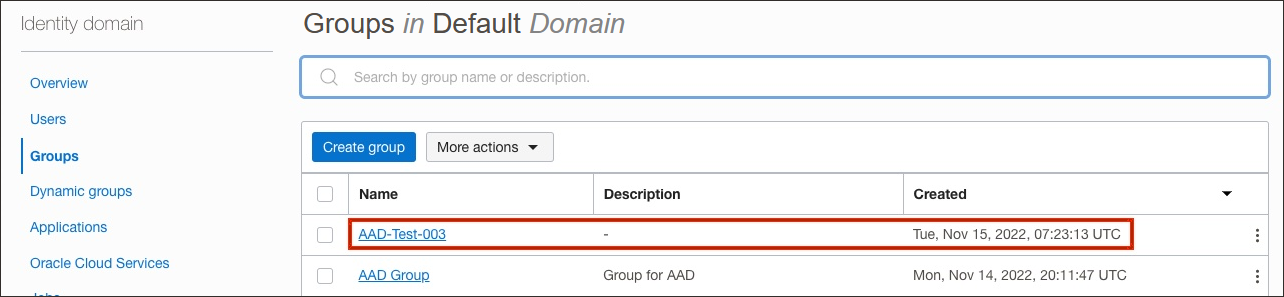

OCI IAMで、Entra IDからプロビジョニングされたユーザーおよびグループを表示できるようになりました。

- ユーザーのフェデレーテッド・ステータスを設定して、外部アイデンティティ・プロバイダによって認証されるようにできます。

- アカウントの作成または更新時にユーザーに送信される通知Eメールを無効にできます。

フェデレーテッド・ユーザーには、OCIに直接サインインするための資格証明がありません。かわりに、外部アイデンティティ・プロバイダによって認証されます。ユーザーがフェデレーテッド・アカウントを使用してOCIにサインインする場合は、それらのユーザーの「フェデレーテッド」属性をtrueに設定します。

ユーザーのフェデレーテッド・ステータスを設定するには:

- ブラウザで、URLを使用してMicrosoft Entra IDにサインインします。

https://portal.azure.com - 「アイデンティティ」→アプリケーションを選択します。

- 「エンタープライズ・アプリケーション」を選択します。

- 前に作成したアプリケーション

Oracle Cloud Infrastructure Consoleを選択します。 - 左側のメニューの「管理」で、「プロビジョニング」、「プロビジョニングの編集」の順に選択します。

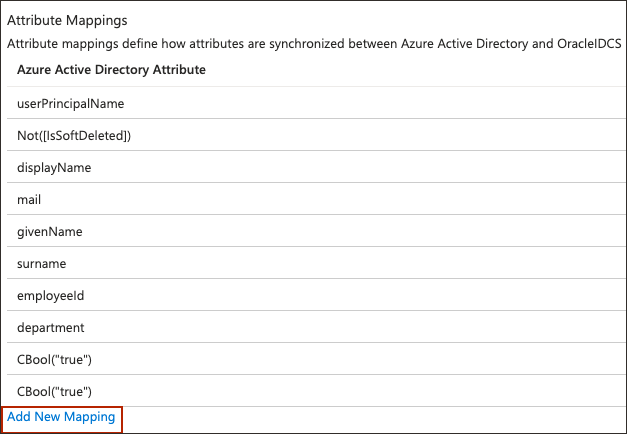

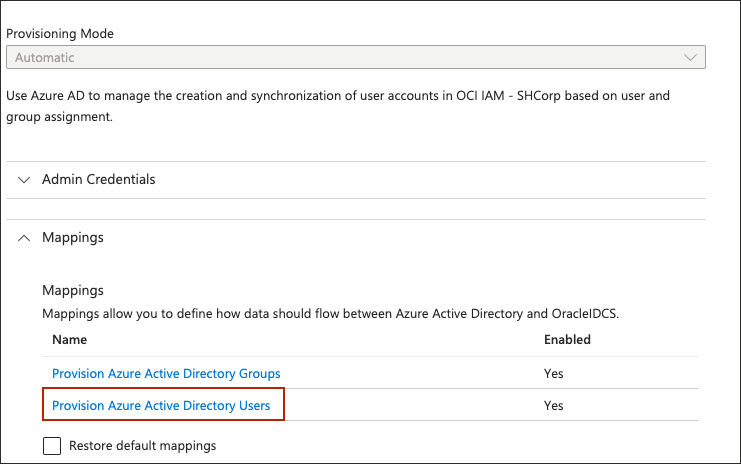

- 「プロビジョニング」ページで、「マッピング」を選択します。

-

「マッピング」で、「Entra IDユーザーのプロビジョニング」を選択します。

- 「属性マッピング」で、下にスクロールして「新規マッピングの追加」を選択します。

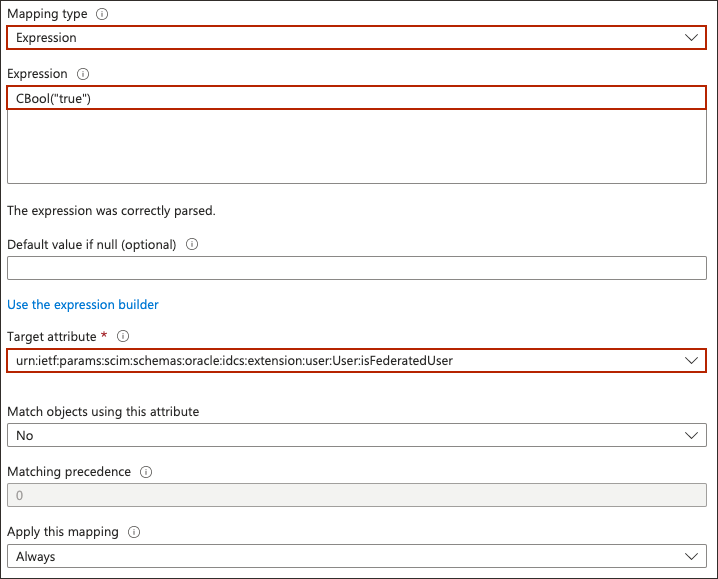

- 「属性の編集」ページで、次の操作を行います。

- 「マッピング・タイプ」で、

Expressionを選択します。 - 「式」に、

CBool("true")と入力します。 - 「ターゲット属性」で、

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUserを選択します。

- 「マッピング・タイプ」で、

- 「OK」を選択します。

- 「属性マッピング」ページで、「保存」を選択します。

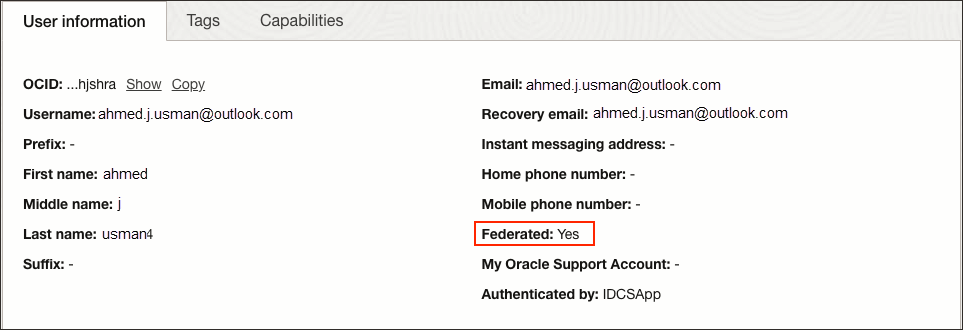

これで、ユーザーがEntra IDからOCIにプロビジョニングされると、フェデレーテッド・ステータスがtrueに設定されます。これは、ユーザーのプロファイル・ページで確認できます。

- OCIコンソールで、使用しているアイデンティティ・ドメインに移動し、「ユーザー」を選択して、ユーザー情報を表示するユーザーを選択します。

-

「フェデレーテッド」は、

Yesと表示されます。

通知のバイパス・フラグは、OCIでユーザー・アカウントを作成または更新した後に電子メール通知を送信するかどうかを制御します、アカウントが作成されたことをユーザーに通知しない場合は、バイパス通知フラグをtrueに設定します。

バイパス通知フラグを設定するには:

- ブラウザで、URLを使用してMicrosoft Entra IDにサインインします。

https://portal.azure.com - 「アイデンティティ」→アプリケーションを選択します。

- 「エンタープライズ・アプリケーション」を選択します。

- 前に作成したアプリケーション

Oracle Cloud Infrastructure Consoleを選択します。 - 左側のメニューの「管理」で、「プロビジョニング」、「プロビジョニングの編集」の順に選択します。

- 「プロビジョニング」ページで、「マッピング」を選択します。

-

「マッピング」で、「Entra IDユーザーのプロビジョニング」を選択します。

- 「属性マッピング」で、下にスクロールして「新規マッピングの追加」を選択します。

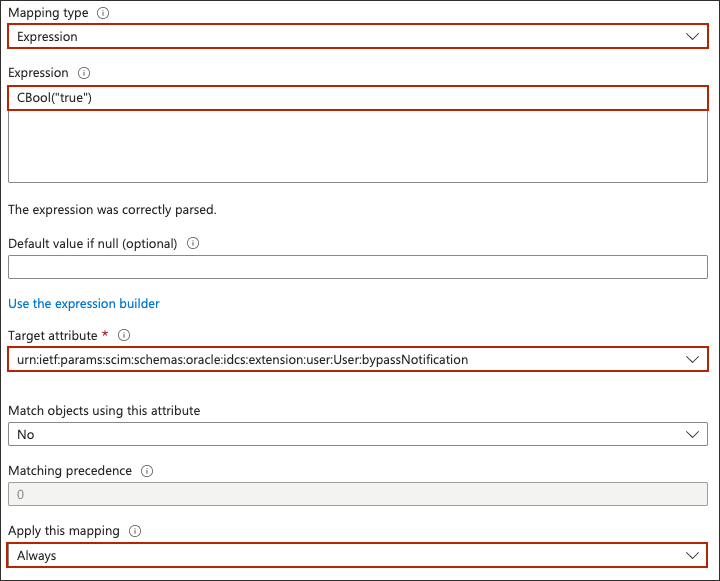

- 「属性の編集」ページで、次の操作を行います。

- 「マッピング・タイプ」で、

Expressionを選択します。 - 「式」に、

CBool("true")と入力します。 - 「ターゲット属性」で、

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotificationを選択します。

- 「マッピング・タイプ」で、

- 「OK」を選択します。

- 「属性マッピング」ページで、「保存」を選択します。