「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーのないアイデンティティ・ドメイン

アイデンティティ・ドメインがあるが「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーがないテナンシでマルチファクタ認証(MFA)を使用している場合は、次のOracleベスト・プラクティスを使用してMFAを設定することをお薦めします。

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーを使用せずにMFAを設定するには:

- 「前提条件」を参照してください。

- MFAを有効にします。「ステップ1: アイデンティティ・ドメインでのMFAの有効化」を参照してください。

- サインオン・ポリシーを作成します。ステップ2: 新規サインオン・ポリシーの作成を参照してください。

前提条件

作業前の準備: MFAを構成する前に、次の前提条件を満たしてください。すでに完了した前提条件をスキップします。

- MFAファクタを確認します。使用可能なMFAファクタは、所有するアイデンティティ・ドメイン・タイプによって異なります。「ドメイン・タイプ」がテナンシの「ドメイン」ページに表示されます。MFAおよびドメイン・タイプの詳細は、アイデンティティ・ドメイン・タイプの機能可用性を参照してください。

- Oracle Mobile Authenticatorアプリケーションでモバイル・アプリケーション通知およびモバイル・アプリケーション・パスコードを使用する方法を学習するには、Oracle Mobile Authenticatorアプリケーションの使用のドキュメントを参照してください。

- オプションで、ロールアウト期間中にのみ、アイデンティティ・ドメイン管理者をOCIコンソールのセキュリティ・ポリシーから除外します。そのため、ロールアウト中にエラーが発生した場合は、コンソールからロックアウトされません。

ロールアウトが完了し、ユーザーがすべてのMFAを設定してコンソールにアクセスできると確信したら、このユーザー・アカウントを削除できます。

- OCI IAMグループにマップされているIdentity Cloud Serviceグループを特定します。(ノート:移行されたテナンシのみ。)

- アイデンティティ・ドメイン管理者ロールにクライアント・アプリケーションを登録して、サインオン・ポリシー構成によってロックアウトされた場合に備えて、REST APIを使用してアイデンティティ・ドメインへのアクセスを有効にします。このクライアント・アプリケーションを登録せず、サインオン・ポリシー構成によってすべてのユーザーへのアクセスが制限されている場合、Oracle Supportに連絡するまで、すべてのユーザーはアイデンティティ・ドメインからロックアウトされます。クライアント・アプリケーションの登録の詳細は、クライアント・アプリケーションの登録を参照してください。

- バイパス・コードを作成し、そのコードをセキュアな場所に格納します。「バイパス・コードの生成」を参照してください。

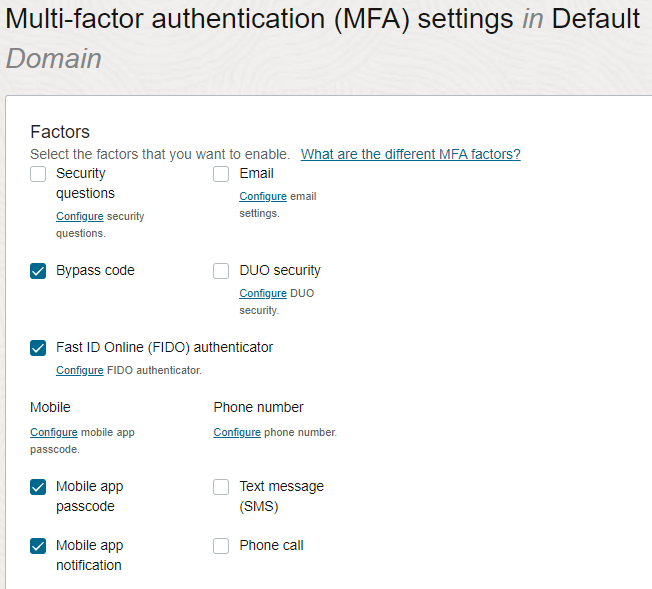

許可する認証ファクタを定義するマルチファクタ認証(MFA)設定およびコンプライアンス・ポリシーを有効にし、MFAファクタを構成します。

デフォルト・アイデンティティ・ドメインおよびセカンダリ・アイデンティティ・ドメインに対してMFAを有効にします。

- アイデンティティ・ドメイン管理者資格証明を使用して、アイデンティティ・ドメインを使用してテナンシにサインインします。

- ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」をクリックします。「アイデンティティ」で、「ドメイン」をクリックします。「デフォルト」アイデンティティ・ドメインを見つけます。ノート

「デフォルト」アイデンティティ・ドメインが表示されない場合は、「コンパートメント」で、リストからルート・コンパートメントを選択します。 - 「デフォルト」アイデンティティ・ドメインを選択し、「セキュリティ」、「MFA」の順にクリックします。

- 「ファクタ」セクションで、ユーザーに選択させる各要素を選択します。ノート

使用可能なMFAファクタは、所有するアイデンティティ・ドメイン・タイプによって異なります。「ドメイン・タイプ」がテナンシの「ドメイン」ページに表示されます。MFAおよびドメイン・タイプの詳細は、アイデンティティ・ドメイン・タイプの機能可用性を参照してください。

ノート

フィッシングに強い次のMFAオーセンティケータを使用することをお薦めします。

-

モバイル・アプリケーション・パスコードおよびモバイル・アプリケーション通知

ノート

Oracle Mobile Authenticatorアプリケーションのモバイル・アプリケーション通知およびモバイル・アプリケーション・パスコードの使用方法を学習するには、Oracle Mobile Authenticatorアプリケーションの使用を参照してください。 -

Fast ID Online (FIDO)

MFAオーセンティケータの詳細は、「認証ファクタの構成」を参照してください。

-

- (必須)ユーザーがモバイル・アプリやFIDOキーなどの外部オーセンティケータを失った場合に、管理者がワンタイム・パスコードを2番目のファクタとして生成できるように、常に「バイパス・コード」を有効にします。

- (オプション)ユーザーが構成できる登録されるファクタの最大数を設定します。

- (オプション)「信頼できるデバイス」セクションを使用して、信頼できるデバイス設定を構成します。 ノート

「コンピュータを記憶する」と同様に、信頼できるデバイスでは、(定義された期間にわたって)ユーザーがサインインするたびにセカンダリ認証を提供する必要はありません。 - (オプション)「サインイン・ルール」セクションで、ロックアウトする前にユーザーにMFA検証の誤った指定を許可するMFAの最大失敗試行数を設定します。

- 「変更の保存」をクリックして、変更を確認します。

- (オプション)選択したMFAファクタの「構成」をクリックして、それらを個別に構成します。

次の操作:新しいサインオン・ポリシーを作成します。ステップ2: 新規サインオン・ポリシーの作成を参照してください。

新しいサインオン・ポリシーを作成し、MFAのルールを追加し、そのルールがアイデンティティ・ドメインが評価する最初のルールになるように優先順位を付け、コンソール・アプリケーションを新しいポリシーに追加して、ポリシーをアクティブ化し、ポリシーをテストします。

- ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」をクリックします。「アイデンティティ」で、「ドメイン」をクリックします。「デフォルト」アイデンティティ・ドメインを選択し、「セキュリティ」、「サインオン・ポリシー」の順にクリックします。「デフォルト・サインオン・ポリシー」および定義したその他のサインオン・ポリシーがリストされます。

- 「サインオン・ポリシーの作成」をクリックします。

- 次の情報を入力します:

- 名前: OCIConsole SignOn Policyと入力します。

- 説明: ポリシーの説明を入力します。

- 「ポリシーの追加」をクリックします。ノート

「ポリシーの追加」をクリックすると、サインオン・ポリシーが非アクティブ状態で保存されます。ポリシーを使用するには、アクティブにする必要があります。

- 「サインオン・ルールの追加」画面で、「サインオン・ルールの追加」をクリックして、このポリシーにサインオン・ルールを追加します。

- 次の表に、新しいMFAルールを構成します。 ノート

サインオン・ルールは必要に応じて作成し、優先順位を付けて、最初に処理するルールを指定できます。評価は最初の照合ルールで停止します。一致ルールがない場合、アクセスは拒否されます。

フィールド 説明 ルール名 名前を入力します。 サインオン・ルールの名前を入力します。たとえば、MFA for OCI Consoleという名前を付けて、すべてのユーザーに対してMFAを有効にします。または、MFA for OCI Console Administratorsという名前を付けて、管理者に対してMFAを有効にします。

認証アイデンティティ・プロバイダ(オプション) このルールによって評価されるユーザー・アカウントの認証に使用するすべてのアイデンティティ・プロバイダを入力または選択します。これを空のままにすると、その他の条件が認証に使用されます。 グループ・メンバーシップ このルールの基準を満たすためにユーザーがメンバーである必要があるグループを入力または選択して、すべてのユーザーのMFAを有効にします。

ベスト・プラクティス グループ・メンバーシップを使用するすべてのユーザーに対してMFAを有効にします。

現時点ですべてのユーザーに対してMFAを有効にできない場合は、コンソールでユーザーに管理権限を付与する次のグループに対してMFAを有効にすることをお薦めします。

- IAMポリシーでOCI権限が付与されるすべてのグループ。

- デフォルト・アイデンティティ・ドメインの管理者グループ。

- OCI IAMグループにマップされたIdentity Cloud Serviceグループ。(ノート:移行されたテナンシのみ。)

重要: 「グループ・メンバーシップ」を空にして「管理者」の選択を解除すると、すべてのユーザーがこのルールに含まれます。

管理者 アイデンティティ・ドメインの管理者ロールに割り当てられたユーザーは、このルールに含まれます。

ベスト・プラクティス グループ・メンバーシップを使用して、すべてのユーザーまたは少なくともすべての管理者に対してMFAを有効にします。この時点でグループ・メンバーシップを使用してすべてのユーザーまたは管理者に対してMFAを有効にできない場合は、「管理者」を選択して、このルールに管理者を含めます。

重要: 管理者のみのルールを作成する場合は、管理者以外がサインインするために、MFAを使用しない2番目のルールを作成する必要があります。2番目のルールが作成されていない場合、管理者以外のコンソール・アクセスはブロックされます。

ユーザーを除外 ベスト・プラクティス ベスト・プラクティスは、ユーザーを除外しないことです。ただし、MFAを設定している場合は、変更を加えてOCIコンソールからロックアウトした場合に、管理者アカウントを一時的に除外できます。ロールアウトが完了し、ユーザーがOCIコンソールにアクセスできるようにMFAが構成されたら、ルールからユーザーが除外されないように、これを元に戻します。

前提条件のリストは、「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーのないアイデンティティ・ドメインを参照してください。

クライアントIPアドレスでフィルタ このフィールドには、「どこにでも」および「次のネットワーク・ペリメータに制限します」という2つのオプションが関連付けられています。 -

「任意の場所」を選択した場合、ユーザーは、任意のIPアドレスを使用してアイデンティティ・ドメインにサインインできます。

-

「次のネットワーク・ペリメータに制限します」を選択した場合、「ネットワーク・ペリメータ」テキスト・ボックスが表示されます。このテキスト・ボックスで、定義したネットワーク・ペリメータを入力または選択します。詳細は、「ネットワーク・ペリメータの作成」を参照してください。ユーザーは、定義されたネットワーク・ペリメータに含まれているIPアドレスのみを使用して、アイデンティティ・ドメインにサインインできます。

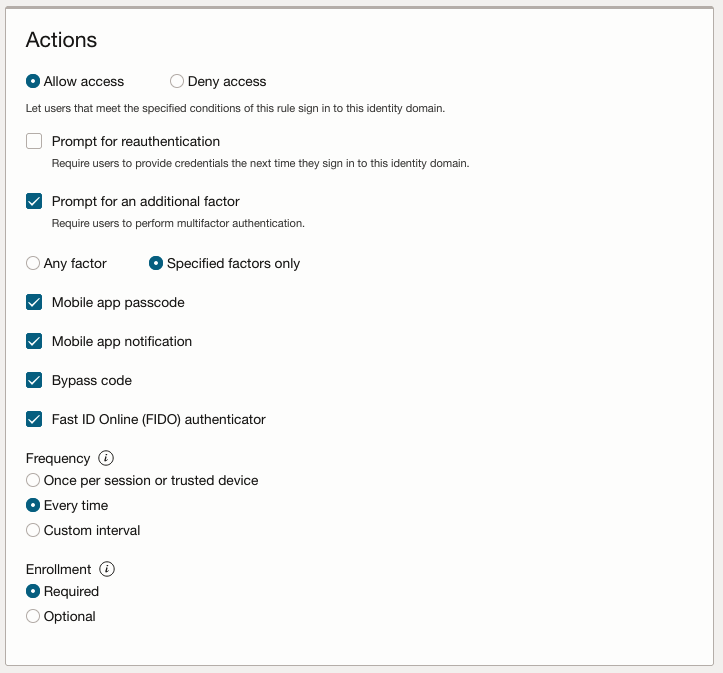

「Allow access」または「Deny access」 ユーザー・アカウントがこのルールの基準を満たす場合に、ユーザーにコンソールへのアクセスを許可するかどうかを選択します。「アクセスの許可」を選択すると、次の追加オプションが表示されます。

ベスト・プラクティス 「アクセスの許可」を選択します。

再認証の要求 既存のアイデンティティ・ドメイン・セッションがある場合でも、割り当てられたアプリケーションにアクセスするための資格証明を再入力するようユーザーに強制する場合は、このチェックボックスを選択します。

このオプションを選択すると、サインオン・ポリシーに割り当てられたアプリケーションのシングル・サインオンが防止されます。たとえば、認証されたユーザーは新しいアプリケーションにサインオンする必要があります。

選択されていない場合、ユーザーが以前に認証済の場合は、資格証明を入力せずに、既存のシングル・サインオン・セッションを使用してアプリケーションにアクセスできます。

ベスト・プラクティス 「再認証のプロンプト」をオフにします。

追加ファクタの要求 ユーザーにアイデンティティ・ドメインにサインインするための追加要素を要求する場合は、このチェック・ボックスを選択します。

このチェック・ボックスを選択する場合、ユーザーが多要素認証(MFA)に登録する必要があるかどうかと、この追加要素をサインインに使用する頻度を指定する必要があります。

「任意の要素」を選択すると、ユーザーは、MFAテナント・レベル設定で有効な任意の要素の登録および検証を要求されます。

「指定された要素のみ」を選択すると、ユーザーは、MFAテナント・レベル設定で有効な要素のサブセットの登録および検証を要求されます。「指定された要素のみ」を選択すると、このルールによって適用する必要がある要素を選択できます。

ベスト・プラクティス 「指定ファクタのみ」を選択し、「Eメール」または「電話」以外のファクタを選択します。

常に「バイパス・コード」を有効にします。

頻度 ベスト・プラクティス 「毎回」を選択します。

-

「セッションまたは信頼できるデバイスごとに1回」を選択すると、ユーザーは、認可デバイスから開いたセッションごとに、ユーザー名とパスワードの両方に加え、2番目の要素を使用する必要があります。

-

「毎回」を選択すると、ユーザーは、信頼できるデバイスからサインインするたびに、ユーザー名とパスワードに加え、2番目の要素を使用する必要があります。ベスト・プラクティス 「毎回」を選択します。

-

「カスタム間隔」を選択する場合、ユーザーがサインインするために2番目の要素を提供する必要がある頻度を指定します。たとえば、ユーザーがこの追加要素を2週間ごとに使用する場合は、「数値」をクリックしてテキスト・フィールドに14と入力し、「間隔」ドロップダウン・メニューをクリックして「日」を選択します。マルチファクタ認証(MFA)を構成した場合、この数値は、MFA設定に従ってデバイスを信頼できる日数以下にする必要があります。詳細は、マルチファクタ認証の管理を参照してください。

登録 このメニューには、[必須]と [オプション]の2つのオプションがあります。

-

「必須」を選択すると、ユーザーはMFAに登録されます。

-

「オプション」を選択すると、ユーザーはMFAへの登録をスキップできます。ユーザー名とパスワードの入力後、ユーザーにはインライン登録設定プロセスが表示されますが、「スキップ」をクリックできます。ユーザーは、後でマイ・プロファイルの「セキュリティ」設定の「2ステップ検証」設定からMFAを有効にできます。ユーザーは、次回サインインしたときに要素を設定するよう求められません。

ノート: 「登録」を「必須」に設定し、後で「オプション」に変更した場合、その変更は新規ユーザーにのみ影響します。MFAにすでに登録されているユーザーにはインライン登録プロセスが表示されず、サインイン時に「スキップ」をクリックできなくなります。

- 「サインオン・ルールの追加」をクリックします。ノート

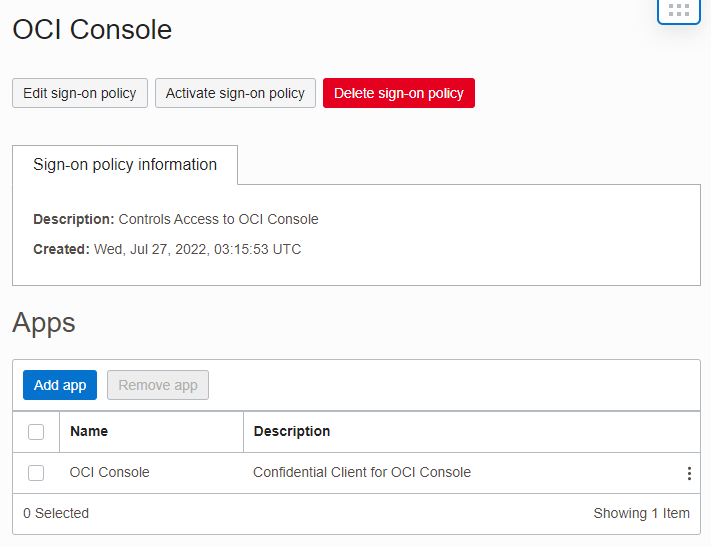

管理者のみのMFAルールを作成する場合は、管理者以外がサインインするために、MFAを使用しない2番目のルールを作成する必要があります。2番目のルールが作成されていない場合、管理者以外のコンソール・アクセスはブロックされます。 - コンソール・アプリケーションをOCIConsole SignOn Policyポリシーに追加します。重要: ポリシーがコンソール・アクセスにのみ適用され、他のアプリケーションには適用されないようにするには、コンソール・アプリケーションのみを追加します。

- 「サインオン・ポリシー詳細」ページで、「アプリケーション」をクリックします。ポリシーにすでに追加されているアプリケーションのリストが表示されます。

- 「アプリケーションの追加」をクリックします。

- 「アプリケーションの追加」ウィンドウで、「コンソール」アプリケーションを見つけて、アプリケーションのチェック・ボックスを選択します。次に、「アプリケーションの追加」をクリックします。ノート

コンソール・アプリケーションが表示されない場合は、すでにポリシーに割り当てられています。

-

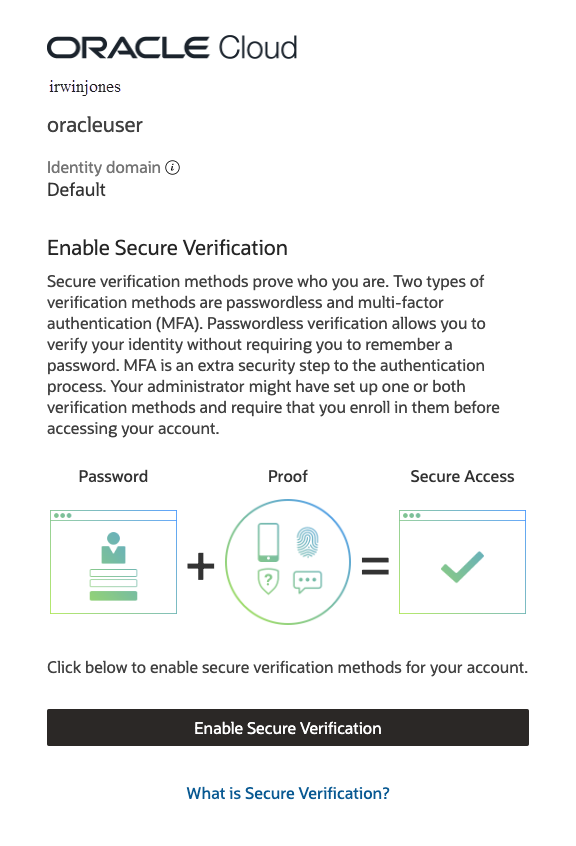

- サインオン・ポリシーをアクティブ化すると、MFAが有効になります。ユーザーは、次回のサインイン時にMFAに登録するよう求められます。

- サインオン・ポリシー・ページで、OCIConsole SignOnポリシーをクリックします。

- 「サインオン・ポリシーのアクティブ化」をクリックします。

- サインオン・ポリシーをアクティブ化すると、MFAが有効になります。ユーザーは、次回のサインイン時にMFAに登録するよう求められます。

- アイデンティティ・ドメインからサインアウトします。

- アイデンティティ・ドメインにサインインします。MFAの登録を求めるプロンプトが表示されます。Oracle Mobile Authenticator (OMA)を使用してMFA登録を完了します。Oracle Mobile Authenticatorアプリケーションの使用を参照してください。