フェデレーション(オプション)

Identity Federationはエンタープライズ・セキュリティ機能であり、管理者は単一の認可エンタープライズ・アイデンティティ・リポジトリで従業員の資格証明を維持でき、従業員のシングル・サインオン・エクスペリエンスを実現できます。

Oracle Database@AWSのアイデンティティ・フェデレーションの設定はオプションです。フェデレーションを使用すると、管理者は、既存のアイデンティティ・プロバイダに関連付けられたOCIテナンシにユーザーがサインインする機能を構成できます。デプロイメント操作はAWSコンソールで実行され、Oracle Cloudコンソールは必要ありませんが、他のデータベース管理タスクではOracle Cloudコンソールへのアクセスが必要です。

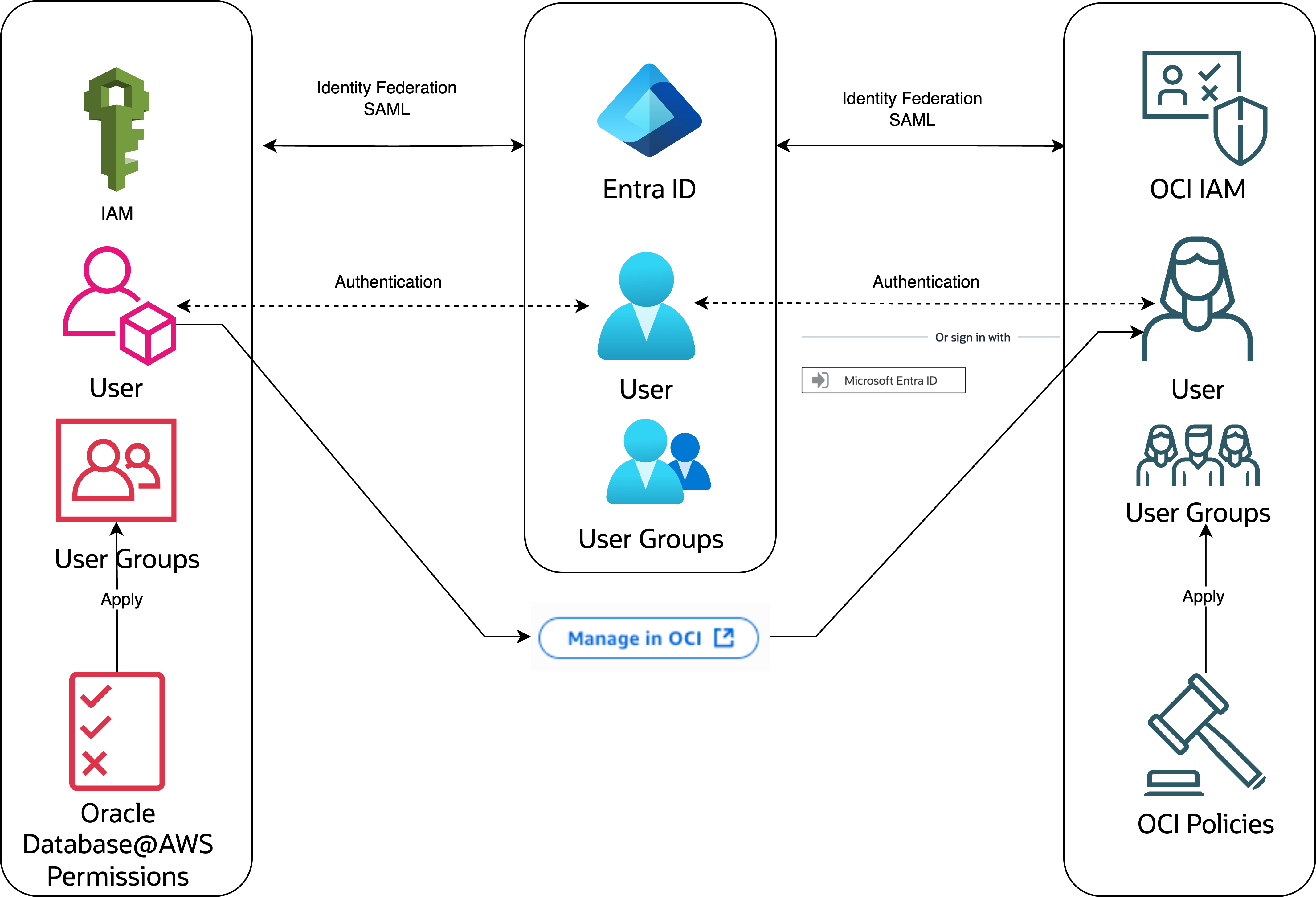

セキュリティ管理を簡素化し、管理オーバーヘッドを最小限に抑えるために、Oracle Database@AWSのお客様は、既存のアイデンティティ・プロバイダとOCIテナンシの間にアイデンティティ・フェデレーションを構成できます。フェデレーションを設定すると、認可されたユーザーは、Azure Entra IDの既存のエンタープライズ資格証明を使用してOracle Cloudコンソールにアクセスでき、ログインが簡素化され、セキュリティ管理が向上します。

フェデレーションがない場合、Oracle Database@AWSユーザーは、「OCIでの管理」ボタンを使用してOracle Cloudコンソールにアクセスするときに、OCIユーザーの個別の資格証明を作成および保守する必要があります。

OCI IAMは、SAML、OAuth 2.0およびOpenID Connect (OIDC)をサポートしており、これらのプロトコルをサポートする任意のIDPとフェデレートできます。

次の図では、AWS IAMはサード・パーティのアイデンティティ・プロバイダ(Azure EntraID、Google Cloud IAM、Okta)とフェデレートされています。OCI IAMは同じプロバイダとフェデレートされます。

ユーザーはグループに割り当てられ、アクセス権限はポリシーによって管理されます。最小権限アプローチの原則に従って、グループを定義し、権限を割り当てることをお薦めします。ガイダンスについては、ロールベースのアクセス制御のOCIおよびAWS権限での事前定義済グループおよびポリシーの例を参照してください。

次の高レベルのステップは、すでにAWS IAMとフェデレートされているAzure Entra IDでOCI IAM Identity Federationを設定する方法を示しています。

- 次のチュートリアルを使用して、OCI IAMと統合するためのAzure Entra IDを構成します

- 入力ID

- Oracle Database@AWSグループの作成

- OCIの命名規則に従うことをお薦めします

- オプション: グループをAWSに同期

- OCIの命名規則に従うことをお薦めします

- グループへのユーザーの追加

- Oracle Database@AWSグループの作成

- AWSで

- ポリシーの定義(RBAC要件に基づく)

- グループの作成(同期していない場合)

- ポリシーとグループの関連付け

- グループへのユーザーの追加

- OCI IAM内

- Azure Entra IDを使用したフェデレーションの構成

- (Oracle Database@AWSプロビジョニングからの)自動化で必要なポリシーおよびグループが作成されたことを確認します。

AWSフェデレーション

アイデンティティ・プロバイダを使用してAWS IAMを構成するには、AWSドキュメント(https://docs.aws.amazon.com/singlesignon/latest/userguide/tutorials.html)を参照してください

選択したアイデンティティ・プロバイダとのOCI IAMフェデレーションを構成するには、関連するOCIドキュメントを参照してください:

- Azure EntraID: フェデレーション(オプション)

- Okta: OCI IAM with Oktaのチュートリアル

- PingOne Identity: Oracle Cloud Infrastructure Identity and Access ManagementとPingOneの間のシングル・サインオンの設定

- Microsoft Active Directory Federation Services (ADFS): OCI IAMとADFSのチュートリアル