Amazonリソース・ネーム(ARN)を使用したAWSリソースへのアクセス

Amazonリソース・ネーム(ARN)を使用して、Autonomous AI DatabaseでAWSリソースにアクセスできます。

- Amazonリソース名(ARN)を使用したAWSリソースへのアクセスについて

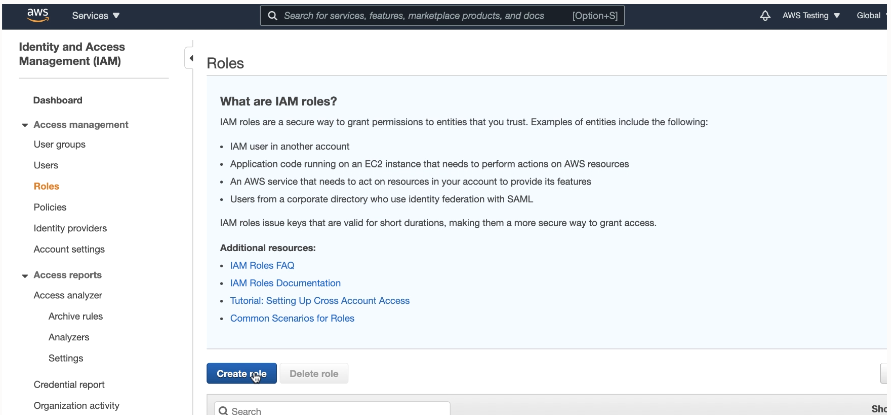

Autonomous AI DatabaseでARNロール・ベースの認証を使用すると、長期AWS IAMアクセス・キーに基づいて資格証明を作成および保存することなく、AWSリソースに安全にアクセスできます。 - Amazonリソース名(ARN)を使用するためのAWS管理の前提条件の実行

AWS管理コンソールを使用するか、APIを使用して、AWSユーザー、ロール、ポリシーおよび信頼関係を作成します。Autonomous AI DatabaseでARNパラメータを使用して資格証明を作成するために、DBMS_CLOUD.CREATE_CREDENTIALを使用する前に、これらのステップを実行します。 - Amazon ARNを使用するための自律型AIデータベースの前提条件の実行

ARNパラメータでDBMS_CLOUD.CREATE_CREDENTIALを含むAWSリソースを使用する前に、ADMINユーザーは自律型AIデータベース・インスタンスでARNを有効にする必要があります。 - AWSリソースにアクセスするためのARNパラメータを使用した資格証明の作成

自律型AIデータベース・インスタンスでARNの使用を有効にし、ARNがAWS管理者によって構成された後、自律型AIデータベースで、ARNパラメータを使用して資格証明オブジェクトを作成できます。 - AWSリソースのARNパラメータを使用した資格証明の更新

Autonomous AI Databaseで使用するARN資格証明は、一時的なロール・ベースの資格証明を使用してAutonomous AI DatabaseからAWSリソースにアクセスできるようにするAWSトークン・サービスと連携します。

親トピック: リソースにアクセスするためのポリシーとロールの構成

Amazonリソース・ネーム(ARN)を使用したAWSリソースへのアクセスについて

自律型AIデータベースでARNロール・ベースの認証を使用する場合、長期的なAWS IAMアクセス・キーに基づいて資格証明を作成および保存することなく、AWSリソースに安全にアクセスできます。

たとえば、AWS S3バケットからAutonomous AI Databaseにデータをロードし、データに対してなんらかの操作を実行してから、変更したデータをS3バケットに書き戻すことができます。S3バケットにアクセスするためのAWSユーザー資格証明がある場合、ARNを使用せずにこれを実行できます。ただし、ロールベースのARNを使用してAutonomous AI DatabaseからAWSリソースにアクセスすると、次の利点があります。

- 自律型AIデータベース・インスタンスからAWSリソースにアクセスする必要があるユーザーやスキーマごとに異なるポリシーを使用して、ロールベースのアクセスを作成できます。これにより、ロール別にAWSリソースへのアクセスを制限するポリシーを設定できます。たとえば、ロール別の読取り専用アクセスに制限するポリシーをS3バケットに設定します。

-

ARNベースの資格証明は、AWSリソースにアクセスするためにコードで長期的なAWSユーザー資格証明を提供する必要がないため、より優れたセキュリティを提供します。Autonomous AI Databaseは、AWS Assume Role Operationから生成された一時資格証明を管理します。

自律型AIデータベースを使用したARNの使用の構成ステップ

自律型AIデータベースでARNを使用して資格証明を作成する前に、AWSでアカウント管理者は、S3バケットなどのAWSリソースにアクセスできるポリシーを定義する必要があります。デフォルトでは、ARN資格証明サービスはAutonomous AI Databaseで有効になっていません。ADMINユーザーは、必要なユーザーのARN資格証明を有効にします。これにより、Autonomous AI DatabaseインスタンスでARN資格証明を作成および使用できるようになります。

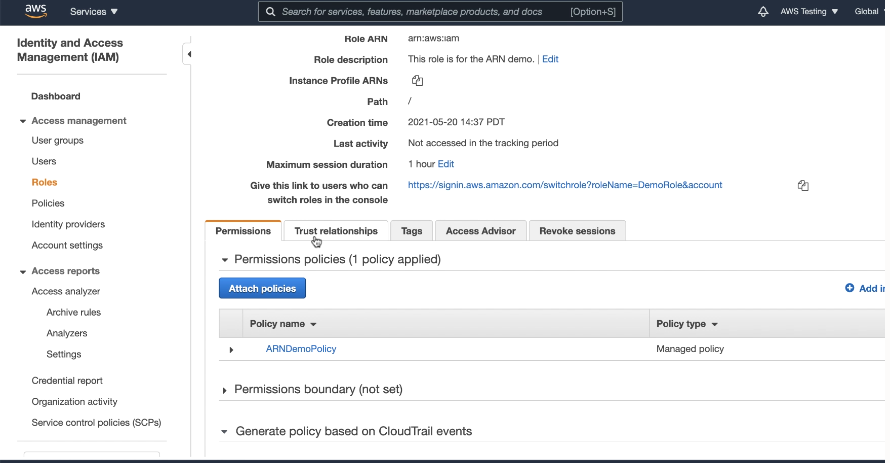

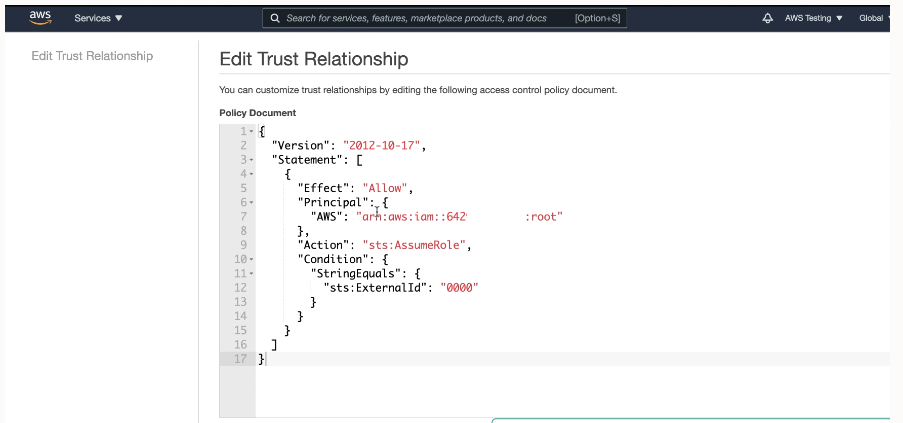

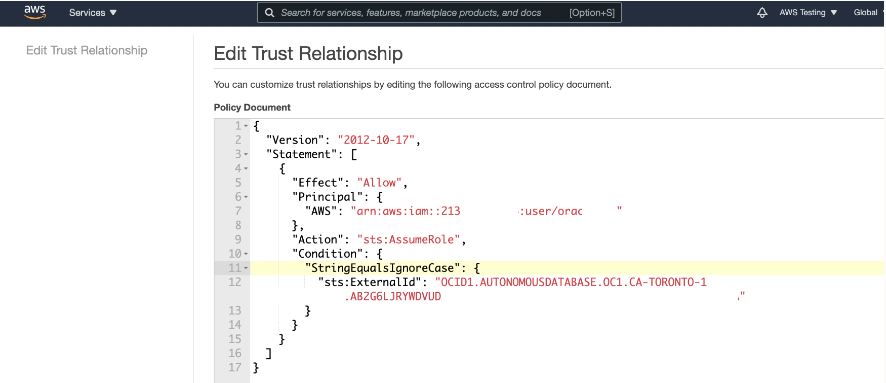

AWSでは、役割ARNは指定されたアクセスの識別子であり、AWSコンソールで表示できます。セキュリティを強化するには、AWS管理者がAWSアカウントのロール、ポリシーおよび信頼関係を構成するときに、ロールの信頼関係に外部IDも構成する必要があります。

外部IDは、ロールを引き受けるための追加の保護を提供します。AWS管理者は、Autonomous AI Databaseインスタンスに基づいて、外部IDを次のいずれかとして構成します:

-

コンパートメントOCID

-

データベースOCID

-

テナンシOCID

AWSでは、リクエストURLに含まれる外部IDで識別される信頼できるユーザーのみがロールを引き受けることができます。リクエストに指定されている外部IDは、ロールの信頼関係で構成されている外部IDと一致します。

セキュリティには外部IDの設定が必要です。

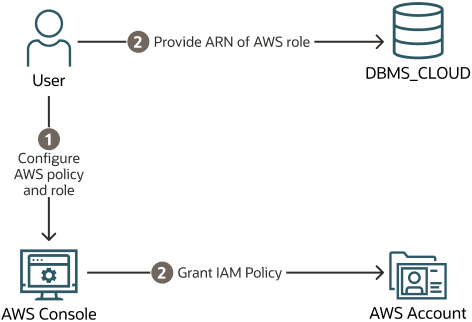

次の図は、構成ステップの概要を示しています。

図adb_arn_config_steps.epsの説明

DBMS_CLOUDでARNを使用するステップ

各AWSリソースには独自のアイデンティティがあり、リソースは、ARNを識別するパラメータを使用して作成するDBMS_CLOUD資格証明を使用して、Autonomous AI Databaseインスタンスで認証されます。Autonomous AI Databaseは、AWSリソースへのアクセスに使用するプリンシパル資格証明を作成および保護します。

AWSリソースにアクセスするためのARNパラメータを使用して資格証明を作成するには:

-

AWSアカウントで前提条件ステップを実行します: AWSアカウントで、AWS管理コンソールから、またはCLIを使用して、Autonomous AI Databaseで使用するARNのロールおよびポリシーを作成し、ロールの信頼関係を更新します。OracleユーザーARNは、ロールの信頼関係が更新されたときに構成されます。

詳細は、「Amazonリソース・ネーム(ARN)を使用するためのAWS管理の前提条件の実行」を参照してください。

-

自律型AIデータベースでの前提条件ステップの実行: 自律型AIデータベースでは、ADMINユーザーまたは別のユーザーがARNパラメータで資格証明を使用してAWSリソースにアクセスできるようにする必要があります。

詳細は、Amazon ARNを使用するための自律型AIデータベースの前提条件の実行を参照してください。

-

DBMS_CLOUD.CREATE_CREDENTIALを使用して資格証明を作成し、AWSロールを識別するパラメータを指定します。資格証明オブジェクトを使用すると、Autonomous AI Databaseは、AWSアカウントのロールに定義されているポリシーで指定されたAWSリソースにアクセスできます。これらのステップの詳細は、ARNパラメータを使用したAWSリソースにアクセスするための資格証明の作成を参照してください。

-

前のステップで作成した資格証明オブジェクトは、

DBMS_CLOUD.COPY_DATAやDBMS_CLOUD.LIST_OBJECTSなどの資格証明パラメータを取得するDBMS_CLOUDプロシージャまたはファンクションとともに使用します。

Amazonリソース・ネーム(ARN)を使用するためのAWS管理の前提条件の実行

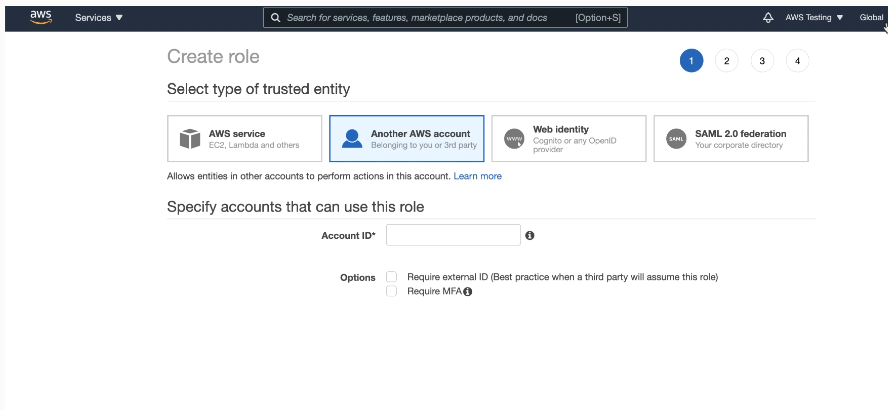

AWS管理コンソールまたはAPIを使用して、AWSユーザー、ロール、ポリシーおよび信頼関係を作成します。Autonomous AI DatabaseでARNパラメータを使用して資格証明を作成するために、DBMS_CLOUD.CREATE_CREDENTIALを使用する前に、これらのステップを実行します。

ARNを使用してAWSリソースにアクセスするには、AWS管理者がAWSリソースにアクセスできるポリシーおよびプリンシパルを定義します。たとえば、Autonomous AI Databaseの使用中に、S3バケットのデータにアクセスし、データに対してなんらかの操作を実行してから、変更したデータをS3バケットに書き戻すことができます。

既存のAWS構成および使用する外部IDによっては、Autonomous AI Databaseインスタンスごとに新しいロールおよびポリシーを作成する必要はありません。S3クラウド・ストレージへのアクセスなど、リソースへのアクセスに必要なポリシーを含むAWSロールがすでにある場合は、ステップ3の詳細を含めるように信頼関係を変更できます。同様に、必要な信頼関係を持つロールがすでにある場合は、そのロールを使用して、コンパートメントOCIDまたはテナンシOCIDを指定する外部IDを使用する場合は、OCIコンパートメントまたはテナンシ内のすべてのデータベースにアクセスできます。

AWS管理コンソールまたはAPIを使用して、AWS管理者は次のステップを実行します。

ARNロールの構成が終了したら、インスタンスでARNを有効にできます。詳細は、Amazon ARNを使用するための自律型AIデータベースの前提条件の実行を参照してください。

Amazon ARNを使用するためのAutonomous AI Databaseの前提条件の実行

ARNパラメータでDBMS_CLOUD.CREATE_CREDENTIALを持つAWSリソースを使用する前に、ADMINユーザーはAutonomous AI DatabaseインスタンスでARNを有効にする必要があります。

デフォルトでは、ARN資格証明サービスはAutonomous AI Databaseで有効になっていません。ADMINユーザーはプロシージャDBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTHを実行して、ADMINユーザーまたは他のユーザーがARNパラメータを使用して資格証明を作成できるようにします。

DBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTHを実行して自律型AIデータベース・インスタンスでARNを有効にすると、AWS$ARNという名前の資格証明は、入力として資格証明を取得するDBMS_CLOUD APIで使用できます。AWS$ARNという名前の資格証明を除き、ARNパラメータを使用して追加の資格証明を作成してAWSリソースにアクセスすることもできます。詳細は、ARNパラメータを使用したAWSリソースへのアクセス資格証明の作成を参照してください。

AWSリソースにアクセスするためのARNパラメータを使用した資格証明の作成

自律型AIデータベース・インスタンスでARNの使用を有効にし、ARNがAWS管理者によって構成された後、自律型AIデータベースでは、ARNパラメータを使用して資格証明オブジェクトを作成できます。

Autonomous AI Databaseは、DBMS_CLOUDプロシージャおよびファンクションを使用して資格証明オブジェクトを指定するときに、Amazonリソースへのアクセスに使用するプリンシパル資格証明を作成および保護します。

Autonomous AI DatabaseでAmazonリソースを使用するには、次を実行します:

AWSリソース用のARNパラメータを使用した資格証明の更新

自律型AIデータベースで使用するARN資格証明は、一時的なロール・ベースの資格証明を使用してAutonomous AI DatabaseからAWSリソースにアクセスできるAWSトークン・サービスと連携します。

AWS管理者がポリシー、ロールまたは信頼関係を取り消す場合は、資格証明を更新するか、新しい資格証明を作成してAWSリソースにアクセスする必要があります。

資格証明を更新するには、次のステップを実行します。

詳細は、UPDATE_CREDENTIALプロシージャおよびCREATE_CREDENTIALプロシージャを参照してください。