Microsoft Entra IDでのアプリケーション・ロールの管理

Entra IDでは、Azureユーザーおよびグループに割り当てられ、Oracle Databaseのグローバル・スキーマおよびロールにもマップされるアプリケーション・ロールを作成および管理できます。

- Microsoft Entra IDアプリケーション・ロールの作成

データベースに接続する必要のあるAzureユーザー、グループおよびアプリケーションは、データベース・アプリケーション・ロールに割り当てられます。 - Microsoft Entra IDアプリケーション・ロールへのユーザーおよびグループの割当て

Microsoft AzureユーザーがOracleデータベースにアクセスできるようにするには、まず、Oracle Databaseスキーマのユーザーまたはロールにマップされるアプリケーション・ロールに割り当てる必要があります。 - アプリケーション・ロールへのアプリケーションの割当て

クライアント資格証明フローを使用してデータベースに接続する必要があるアプリケーションは、アプリケーション・ロールに割り当てる必要があります。

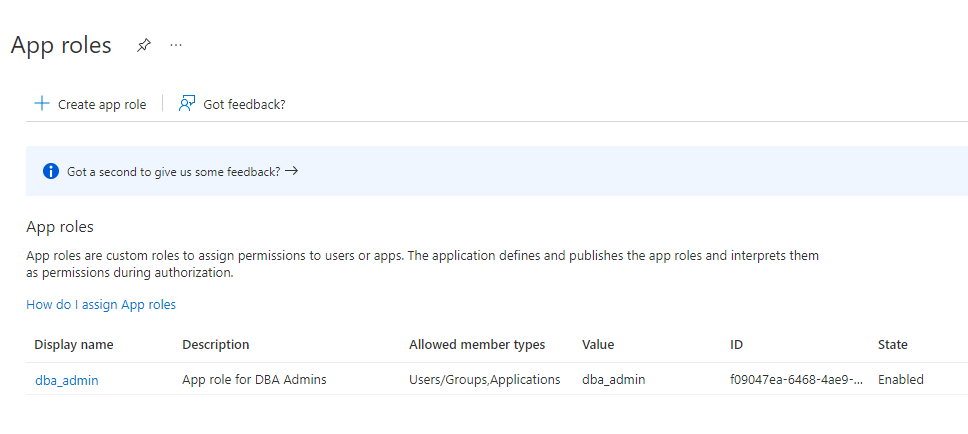

Microsoft Entra IDアプリケーション・ロールの作成

データベースに接続する必要のあるAzureユーザー、グループおよびアプリケーションは、データベース・アプリケーション・ロールに割り当てられます。

アプリケーション・ロールの作成方法の詳細なステップは、Microsoft Azureの記事のAzure Active Directoryでのカスタム・ロールの作成および割当てを参照してください。次のステップでは、Oracleデータベースで使用するアプリケーション・ロールを作成する方法について説明します。

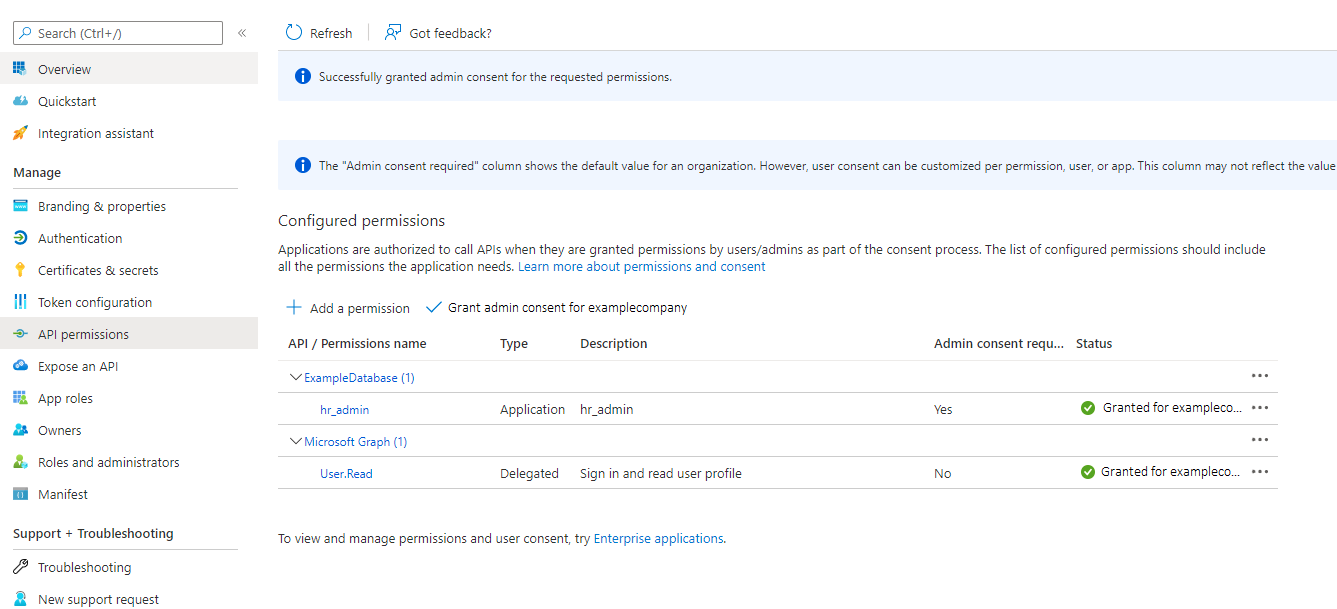

Microsoft Entra IDアプリケーション・ロールへのユーザーおよびグループの割当て

Microsoft AzureユーザーがOracleデータベースにアクセスするためには、その前に、Oracle Databaseスキーマ・ユーザーまたはロールにマップされるアプリケーション・ロールにMicrosoft Azureユーザーを割り当てておく必要があります。

ユーザーおよびグループをアプリケーション・ロールに割り当てる詳細なステップは、Microsoft Azureの記事のアプリケーションへのアプリケーション・ロールの追加とトークンでの受信を参照してください。次のステップでは、Oracleデータベース用にこれを実行する方法について説明します。

- AzureユーザーおよびEntra IDグループをアプリケーション・ロールに割り当てる権限を持つ管理者としてEntra IDにログインします。

- エンタープライズ・アプリケーションで、作成したOracle Databaseアプリケーション登録の名前を検索します。これは、アプリケーション登録の作成時に自動的に作成されます。

- 「Directory + subscription」フィルタを使用して、Oracle接続を含むAzure Active Directoryテナントを検索します。

- 「Azure Active Directory」を選択します。

- 「Manage」で、「Enterprise applications」を選択し、前に登録したOracle Databaseアプリケーション登録名を選択します。

- 「Getting Started」で、「Assign users and groups」を選択します。

- 「Add user/group」を選択します。

- 「Add assignment」ウィンドウで、「Users and groups」を選択して、ユーザーおよびセキュリティ・グループのリストを表示します。

- このリストから、アプリケーション・ロールに割り当てるユーザーおよびグループを選択し、「Select」をクリックします。

- 「Add assignment」ウィンドウで、「Select a role」を選択して、作成したアプリケーション・ロールのリストを表示します。

- アプリケーション・ロールを選択し、「Select」を選択します。

- 「割当て」をクリックします。