カスタム・エンドポイントのVaultの構成

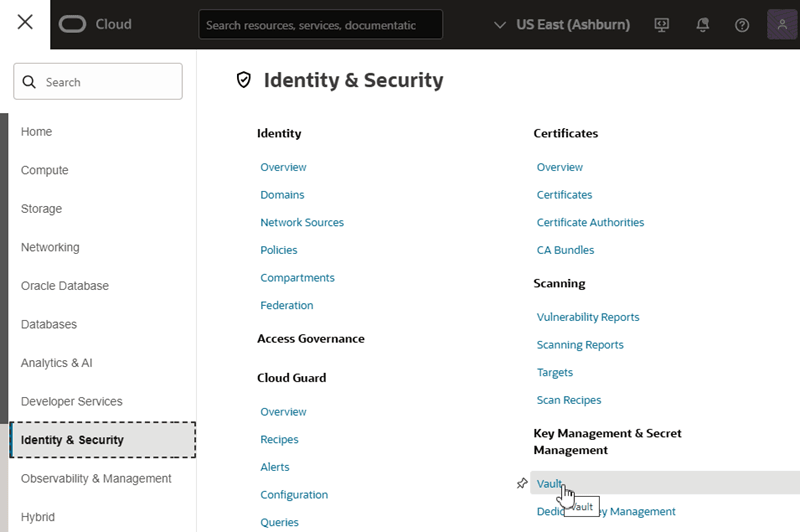

Visual Builderインスタンスのカスタム・エンドポイントを作成するには、OCIのKey Management Serviceを使用して、カスタム・エンドポイントへのアクセスの保護に使用されるマスター暗号化キーおよびシークレットを格納するボールトを作成できます。

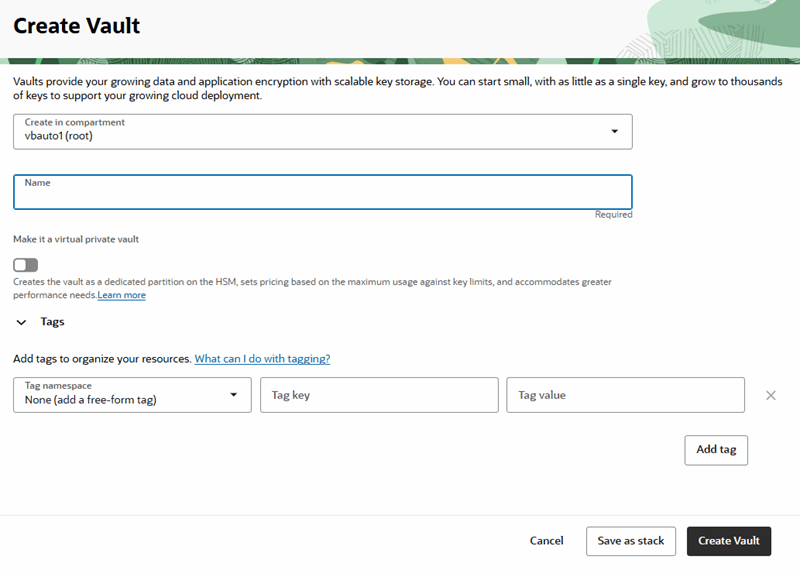

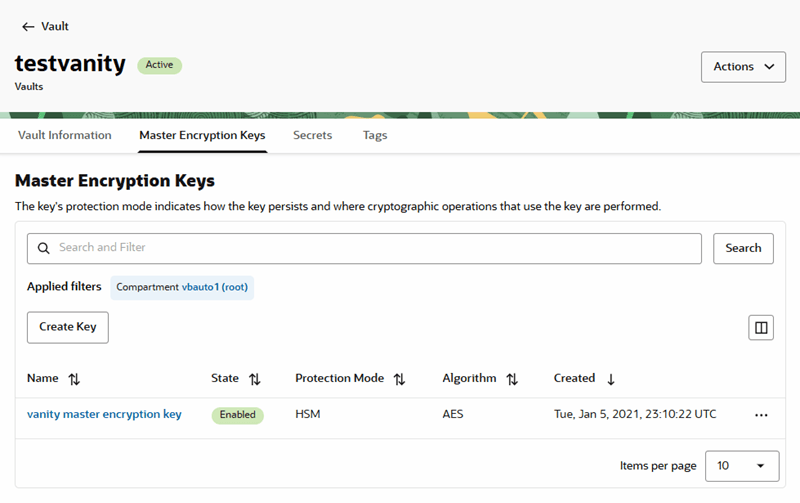

OCIコンソールで、カスタム・エンドポイントを作成するコンパートメントにOCIボールトを作成します。ボールトの使用の詳細は、コンパートメントの使用、Vaultの概要および新規Vaultの作成を参照してください。

ノート

WAFおよびロード・バランサを使用してカスタム・エンドポイントを保護している場合、ボールトを作成する必要はありません。

OCIコンソールでボールトを作成して構成した後、Visual Builderインスタンスの詳細ページでインスタンスの最初の(プライマリ)カスタム・エンドポイントを構成できます。インスタンスにすでにプライマリ・エンドポイントがあり、別のエンドポイントを追加する場合は、コマンドラインから代替エンドポイントを作成する必要があります。同様に、インスタンスにすでに複数のカスタム・エンドポイントがあり、それらのいずれかを編集する場合は、コマンドラインからも編集する必要があります。詳細は、代替エンドポイントの作成と更新を参照してください。

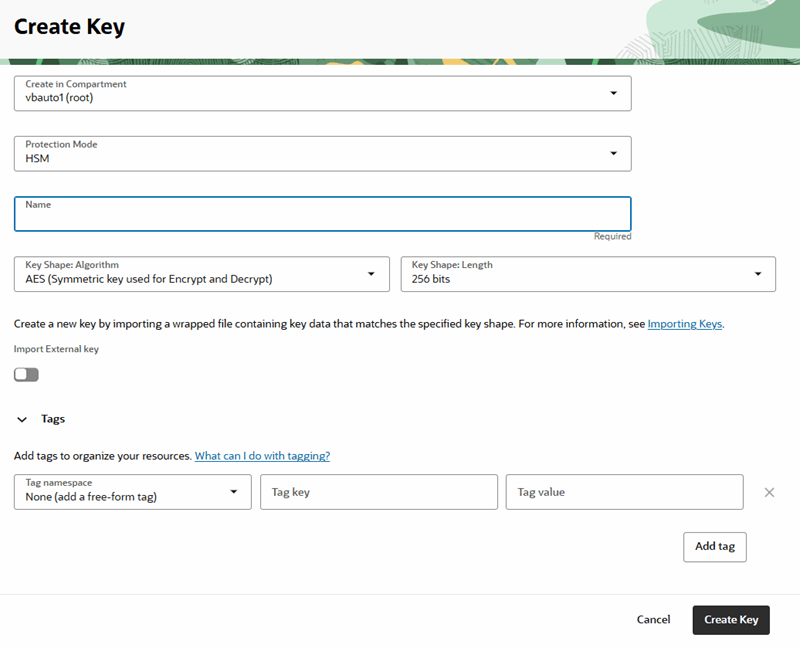

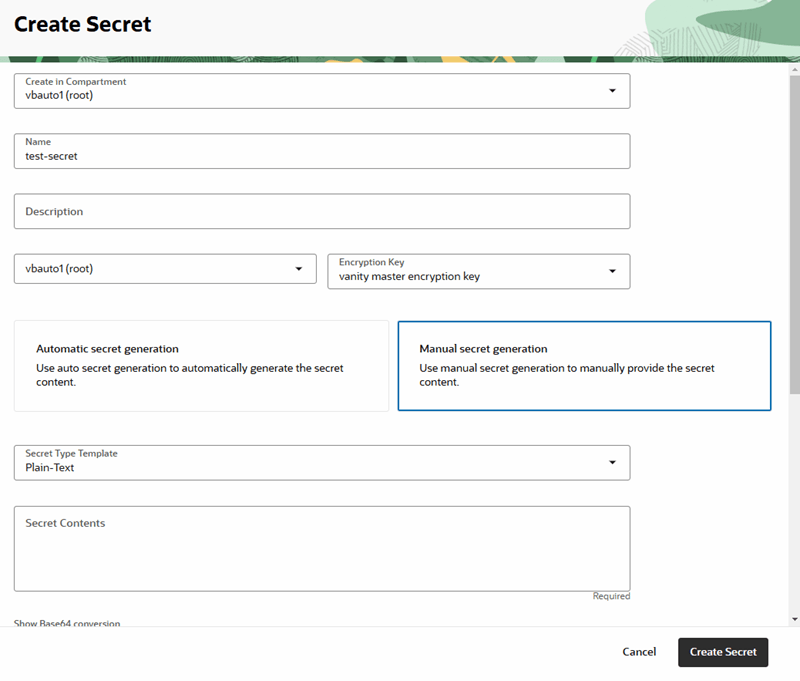

ボールトでシークレットを作成する場合、次のものを含むシークレット証明書を指定する必要があります:

- ホスト名のSSL証明書、

- 一致する秘密キー、および

- SSLチェーン内のすべての中間証明書。

SSL証明書に必要な場合は、パスフレーズも指定する必要があります。これらは、SSL証明書プロバイダから取得できます。

OCIコンソールでOCIボールトを作成および構成するには: