イントロダクション

このチュートリアルは、Cloud EPMビジネス・プロセスのセキュリティのレイヤーについて説明し、アクセス制御およびアクセス権限を使用したセキュリティの管理方法を示しています。各項は互いの上に構築され、順番に完了する必要があります。

バックグラウンド

Oracle Cloud Enterprise Performance Management (EPM)は、複数のレイヤーにセキュリティを実装します。Oracleによって実装および管理されるインフラストラクチャ・セキュリティ・コンポーネントによって、安全性の高いクラウドEPM環境が作成されます。Cloud EPMでは、権限を持つユーザーのみがサービスへのアクセスを許可される、次のメカニズムを使用してセキュリティが保証されます。

- シングル・サインオン(SSO)

- 事前定義済のCloud EPMロールやアプリケーション・レベルのロールなど、環境へのロールベースのアクセス

- アクセス制御

- アクセス権限などの追加のセキュリティ・レイヤー

SSOおよび役割ベースのセキュリティは、各環境のセキュリティ・ドメインを定義するOracle Identity Managementによって制御されます。正常なサイン・イン後、サービスへのアクセスがユーザーに割り当てられた役割によって決まります。

このチュートリアルの主な用語と概念を次に示します。

新しいOracle Cloud Enterprise Performance Management (EPM)サブスクリプションは、Oracle Identity Cloud Servicesをデフォルトのアイデンティティ・ストアとして使用するOracle Cloud Infrastructureでサポートされています。

Oracle Cloud Infrastructure: Cloud EPMはOracle Cloudのコンポーネントです。

Oracle Cloudの最新バージョンは、Oracle Cloud Infrastructure (OCI)として知られています。OCIは、可用性の高い処理能力と基盤をCloud EPMに提供します初めての顧客が購入したCloud EPMの新しいサブスクリプションはOCIでサポートされます。OCIは、Oracle Cloud Gen 2またはOCI (Gen 2)とも呼ばれています。

Oracle Cloud Classic: Oracle Cloud ClassicはOCIの前身です。Oracle Cloud Classicでは、多くのCloud EPMのお客様がサポートされています。

ノート:

Oracle Cloud Enterprise Performance Managementビジネス・プロセスは、使用されているOracle Fusion Cloud Enterprise Performance Managementインフラストラクチャに関係なく、同じように機能します。ただし、クラシック環境およびOCI環境では、EPM Cloudの操作にいくつかの違いがあります。Oracle EPM Cloudおよび管理者向けEDM Cloudスタート・ガイドのドキュメントのクラシック環境とOCI環境の違いを確認してください。Cloud Portal: Cloud EPMユーザーとセキュリティを設定および構成するWebサイト。OCIとOracle Cloud Classicは、別々のクラウド・ポータルを保持します。このドキュメントでは、Oracle Cloud ClassicポータルをMy Services (Classic)として、OCIポータルをMy Services (OCI)として参照しています。

アイデンティティ・ドメイン: アイデンティティ・ドメイン管理者がMy Services (Classic)を使用してOracle Cloud ClassicでCloud EPMユーザーおよびセキュリティを作成および管理するための共有アイデンティティ管理インフラストラクチャのスライス。OCIのクラウド・アカウント名に相当します。

Identity Domain Administratorは、アイデンティティ・ドメイン内でユーザー・アカウントを作成および管理します。アカウント管理者は、セキュリティの設定プロセスを委任するためにIdentity Domain Administratorロールを1人以上のユーザーに付与します。

デフォルトで、各顧客はサービスの2つの環境(テスト環境および本番環境)を割り当てられます。Identity Domain Administratorでは、My Servicesアプリケーション(OCIおよびClassic)またはOracle Cloud Identity Console (OCIのみ)を使用して、これらの環境にアクセスする必要があるユーザーを管理します。多数のEPM Cloudサービスを、1つの顧客アカウントまたはアイデンティティ・ドメインでアクティブ化できます。

クラウド・アカウント名: EPM Cloudサブスクリプションを管理するアカウントの名前です。OCI (Gen 2)では、クラウド・アカウント名はEPM Cloud環境を保護するアイデンティティ・ドメインの名前として使用されます。アイデンティティ・ドメイン管理者は、My Services、Oracle Cloud Identity ConsoleおよびOracle Cloud Console (IAM)を使用して、EPM Cloudのユーザーおよびセキュリティを設定および管理します。デフォルトで、各顧客はサービスの2つの環境(テスト環境および本番環境)を割り当てられます。

アカウント管理者は、セキュリティの設定プロセスを委任するためにIdentity Domain Administratorロールを1人以上のユーザーに付与します。多数のEPM Cloudサービスをクラウド・アカウント名でアクティブ化できます。

Oracle Cloud Identity Console: アイデンティティ・ドメイン管理者がOCIのIdentity Cloud Services (IDCS)でセキュリティを設定および管理するために使用する別のコンソール。このコンソールには、My Services (OCI)からアクセスします。

このチュートリアルでは、各セキュリティ・レイヤーの概要を示し、アクセス制御およびアクセス権限を使用してセキュリティを管理する方法を示します。

前提条件

Cloud EPMのハンズオン・チュートリアルでは、Cloud EPM Enterprise Serviceインスタンスにスナップショットをインポートする必要がある場合があります。チュートリアル・スナップショットをインポートする前に、別のCloud EPM Enterprise Serviceインスタンスをリクエストするか、現在のアプリケーションおよびビジネス・プロセスを削除する必要があります。チュートリアル・スナップショットは、既存のアプリケーションまたはビジネス・プロセスにはインポートされません。また、現在作業中のアプリケーションまたはビジネス・プロセスを自動的に置換または復元することもありません。

このチュートリアルを始める前に、次のものが必要です。

- クラウドEPMエンタープライズ・サービス・インスタンスへのサービス管理者アクセス。

- いずれかのCloud EPMビジネス・プロセス用にロードされたアプリケーション。使用可能な場合は、ビジネス・プロセスに付属のデフォルトのサンプル・アプリケーションを使用できます。

- アイデンティティ・ドメインで作成およびプロビジョニングされた少数のユーザー。

ノート:

スナップショットのインポート中に移行エラーが発生した場合は、HSS-Shared Servicesコンポーネントを除く移行、およびコア・コンポーネントのセキュリティ・アーティファクトとユーザー・プリファレンス・アーティファクトを再実行します。スナップショットのアップロードおよびインポートの詳細は、Oracle Enterprise Performance Management Cloud移行の管理のドキュメントを参照してください。Cloud EPM Securityについて

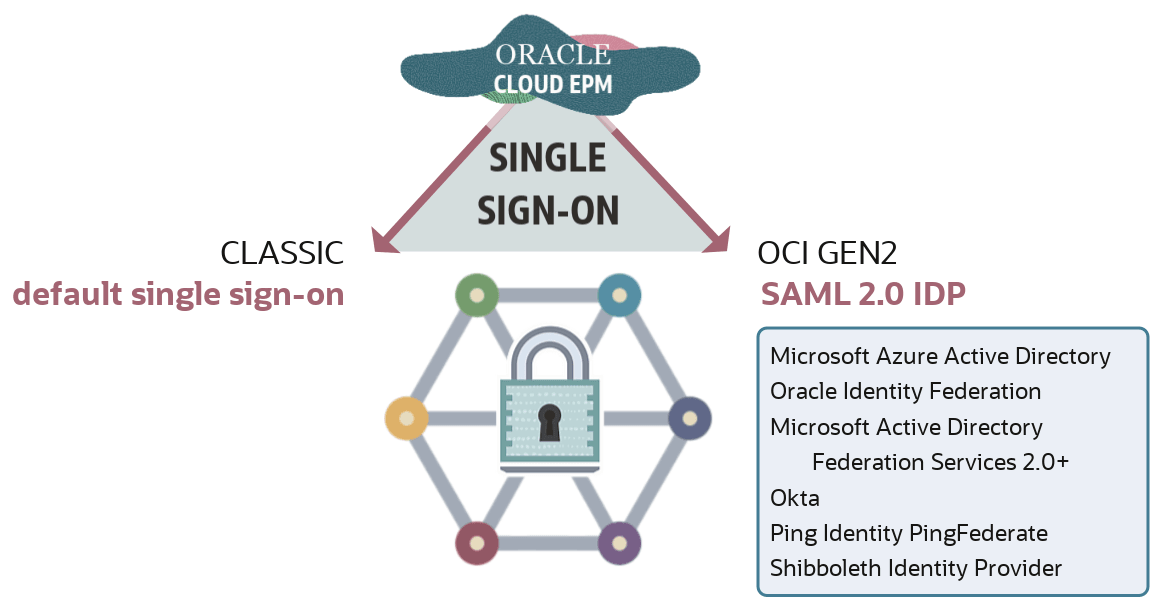

シングル・サインオンについて

Oracle Cloudサービス・アカウントは様々なサービス・タイプの複数のクラウド・サービスに使用できる一意の顧客アカウントです。すべてのOracle Cloudサービスはアイデンティティ・ドメインに属します。アイデンティティ・ドメインとは、Oracleシングル・サインオン(SSO)構成およびOAuth管理を介して、ユーザーおよびロール、統合の標準、外部アイデンティティおよびセキュアなアプリケーション統合を管理するための構造です。ユーザー定義および認証を共有するために、複数のサービスを単一のアイデンティティ・ドメインに関連付けて、ユーザー定義や認証を共有できます。アイデンティティ・ドメイン内のユーザーには、業務を分離できるように、そのドメインに関連付けられた各サービスに対する様々なレベルのアクセス権が付与されます。

デフォルトのOracle Cloud EPM Single Sign-On (クラシック)を使用するか、Security Assertion Markup Language (SAML) 2.0準拠のアイデンティティ・プロバイダを使用して、複数のCloud EPMサービスに対するユーザーを認証できます。

ノート:

Cloud EPMでは、サービス・プロバイダ(SP)が開始するSSOのみがサポートされています。

SSOを使用すると、Cloud EPMユーザーは、Cloud EPM環境への接続時に組織内のネットワーク・リソースにアクセスするために使用する資格証明と同じ資格証明を使用して認証できます。

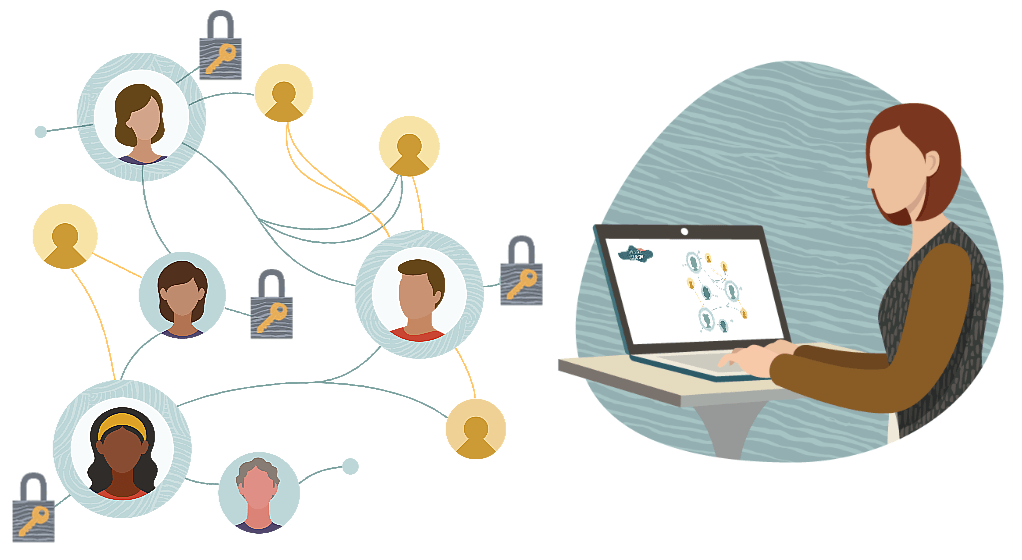

Identity Cloud ServiceのOCI GEN2では、複数のCloud EPMユーザーをグループに割り当てることで、ロールの割当てを簡素化できます。次に、これらのグループに事前定義済役割を割り当てます。IDCSグループをアイデンティティ・プロバイダ・グループ(MSADグループなど)と同期できるため、個々のユーザーをアイデンティティ・プロバイダ・グループに追加し、Oracle Cloud Identity Consoleでこれらのグループに事前定義済役割を割り当てることもできます。

アイデンティティ・ドメイン管理者は、ユーザーを個別に作成することも、ユーザー・データを含むアップロード・ファイルを使用して一度に多くのユーザーを作成することもできます。アイデンティティ・ドメイン管理者は、ユーザーが環境にアクセスできるようにする事前定義済のOracle Cloud Enterprise Performance Managementロールや、My Services (クラシック)またはMy Services (OCI)およびOracle Cloud Identity Console (OCIのみ)を使用してタスクを完了する方法を知るなど、セキュリティの概念に精通している必要があります。

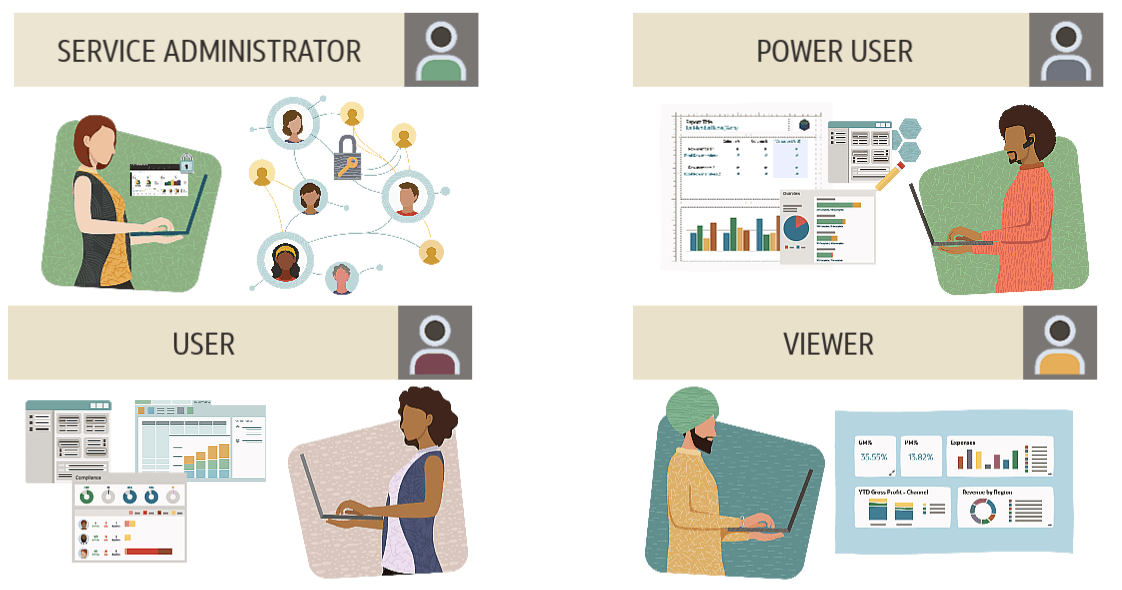

事前定義済クラウドEPMロールについて

Cloud EPMサービス環境へのアクセスは、ユーザーまたはグループに割り当てられた事前定義済機能ロールによって決まります。事前定義済機能ロールによって、ユーザーおよびグループは、環境内での実行を許可されているビジネス・アクティビティと、その人がアクセスできるデータにリンクします。ユーザーおよびグループは、ビジネス機能および関連するデータへのアクセス権を付与する事前定義済の役割に割り当てられている必要があります。

次のOracle Cloud EPMサービスでは、4つの事前定義済機能ロールの共通セットを使用して環境へのアクセスを制御します。

- Planning

- 自由書式

- Financial Consolidation and Close

- Tax Reporting

- Profitability and Cost Management

- Enterprise Profitability and Cost Management

- Account Reconciliation

- Strategic Workforce Planning

- Narrative Reporting

- Sales Planning

Oracle Enterprise Data Management Cloud (EDMC)では、サービス管理者およびユーザーの事前定義済ロールのみが使用されます。「Power User」と「Viewer」が「My Services」に表示されます。これらのロールにはユーザーを割り当てないでください。これらはEDMCには適用されません。

環境内で事前定義済役割によって付与されるアクセス権は、サービス・タイプごとに異なります。たとえば、Planningのパワー・ユーザー・ロールでは、ビジネス・ルール・セキュリティを管理したり、承認プロセスを制御できます。一方、Tax Reportingの同じ役割では、税金自動化を実行したり、データをインポートすることができます。

サービス管理者は、ユーザーとそのロールの管理、シングル・サインオンの構成、ネットワーク制限付きアクセスの設定などの管理アクティビティおよび機能アクティビティを実行します。サービス管理者は、アプリケーション・レベルのセキュリティの構成を担当します。

サービスがSSO用に構成されている場合、Oracle Cloud EPMのユーザー名とパスワード、およびパスワード・ポリシーは、組織のディレクトリ・サーバーで管理されます。

パワー・ユーザーは、データを表示および操作したり、フォーム、アド・ホック・グリッドおよびレポートを作成および保守できます。

ユーザーは、承認のためにデータを入力および送信し、アドホック機能を使用してフォームを分析し、ソース・システムにドリル・スルーできます。ユーザーは、アクセス権があるレポート・コンテンツを表示できます。

ビューアは、フォームおよびアド・ホック・グリッドを介してデータを表示および分析します。ビューアはシステムにデータを入力できません。

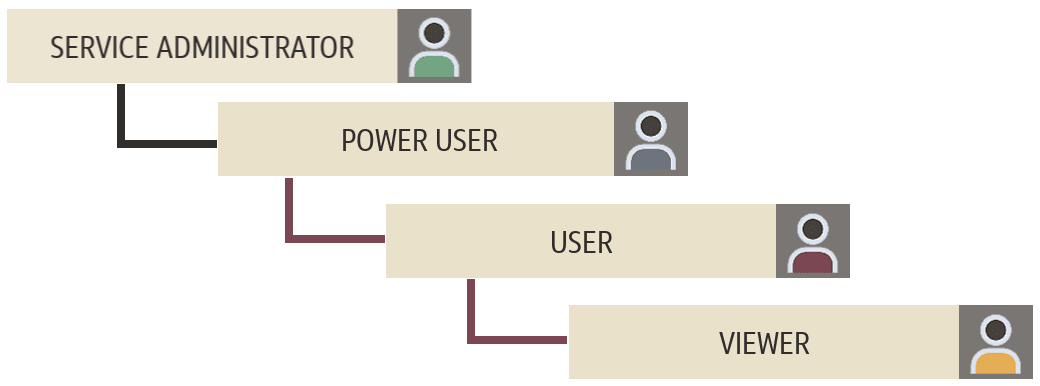

ロールは階層形式です。下位レベルの役割を介して付与されたアクセス権は、上位レベルの役割によって継承されます。

たとえば、サービス管理者として割り当てられたユーザーは、パワー・ユーザー、ユーザーおよびビューアの権限も継承します。パワー・ユーザーはユーザーおよびビューアの権限を継承し、ユーザーはビューアの権限を継承します。

ノート:

Oracle Enterprise Performance Management Cloud管理者スタート・ガイドのドキュメントの事前定義済ロールの理解のトピックには、該当する各Cloud EPMビジネス・プロセスの事前定義済ロールの詳細が含まれています。「ユーザーへのロールの割当て」トピックでは、My Services (クラシック)およびIdentity Cloud Serviceを使用してロールを割り当てるときに完了する必要があるタスクについて説明します。アプリケーション・レベルのロールについて

アプリケーション・ロールは、ユーザーに割り当てられた事前定義済ロールを超えて、ユーザーのアクセス権を強化します。

全体的なアクセス権は事前定義済役割によって制御されますが、サービス管理者またはアクセス制御マネージャ・アプリケーション役割が割り当てられているユーザーは、アプリケーション固有の役割とデータ権限を、アクセス制御で作成および管理されるユーザーおよびグループに付与できます。たとえば、デフォルトでは、承認プロセスを設計する権限はユーザーにはなく、パワー・ユーザーとサービス管理者にのみ付与されています。アクセス制御から、サービス管理者は、ユーザーが承認関連アクティビティを実行できるように、承認管理者の役割を割り当てることができます。

アプリケーション役割の割当てをサポートするクラウドEPMビジネス・プロセスは次のとおりです:

- Planning

- 自由書式

- Financial Consolidation and Close

- Tax Reporting

- Narrative Reporting

- Enterprise Profitability and Cost Management

- Oracle Enterprise Data Management Cloud

- Account Reconciliation

ノート:

各Cloud EPMビジネス・プロセスで使用可能なアプリケーション・ロールの完全なリストは、Oracle Enterprise Performance Management Cloudアクセス制御の管理ドキュメントのアプリケーション・レベルでのロール割当ての管理の項のビジネス・プロセス・サブトピックを参照してください。アプリケーション・ロールの割当てはアクセス制御で管理します。サービス管理者は、アクセス制御で作成および管理されるユーザーおよびグループに、アプリケーション固有の役割およびデータ権限を付与できます。

アクセス制御について

Access Controlは、次のビジネス・プロセスで使用可能なCloud EPMコンポーネントです。

- Planning

- 自由書式

- Financial Consolidation and Close

- Tax Reporting

- Profitability and Cost Management

- Enterprise Profitability and Cost Management

- Account Reconciliation

- Oracle Enterprise Data Management Cloud

- Narrative Reporting

- Oracle Strategic Workforce Planning Cloud

- Oracle Sales Planning Cloud

アクセス制御では、次のタスクを実行できます。

- グループの作成と、EPM Cloudユーザーまたは他のグループのメンバーとしての追加

- グループ・メンバーの追加または削除

- グループまたは自分自身を含むユーザーへのアプリケーション役割の割当て

- グループのメンバーであるユーザーのリストの表示

追加セキュリティ・レイヤー

各Cloud EPMビジネス・プロセス内では、追加のセキュリティ機能を使用できます。これらは、アクセス制御と連携してアクセス権限を提供します。ディメンション、ルール、ナビゲーション・フロー、フォームおよびその他のアーティファクトに対するアクセス権限を定義したり、有効な交差と無効な交差、セル・レベルのセキュリティを設定できます。

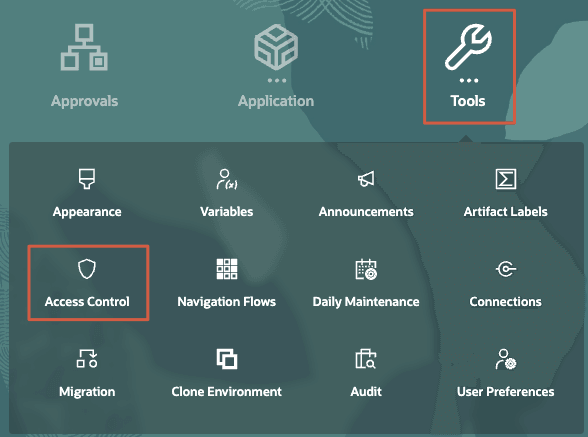

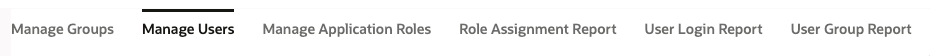

アクセス・コントロールのセキュリティの管理

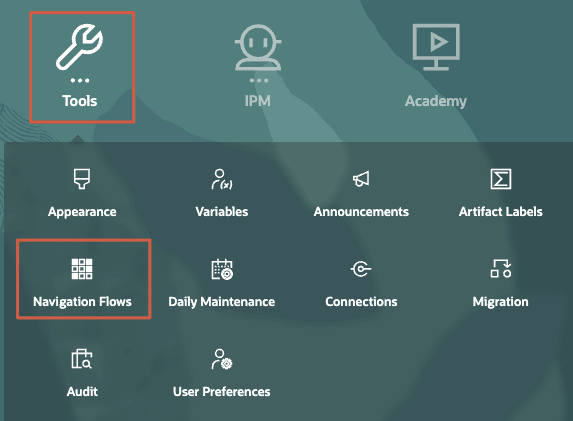

アクセス制御を開くには、Cloud EPMビジネス・プロセスのホーム・ページで、「ツール」、「アクセス制御」の順にクリックします。

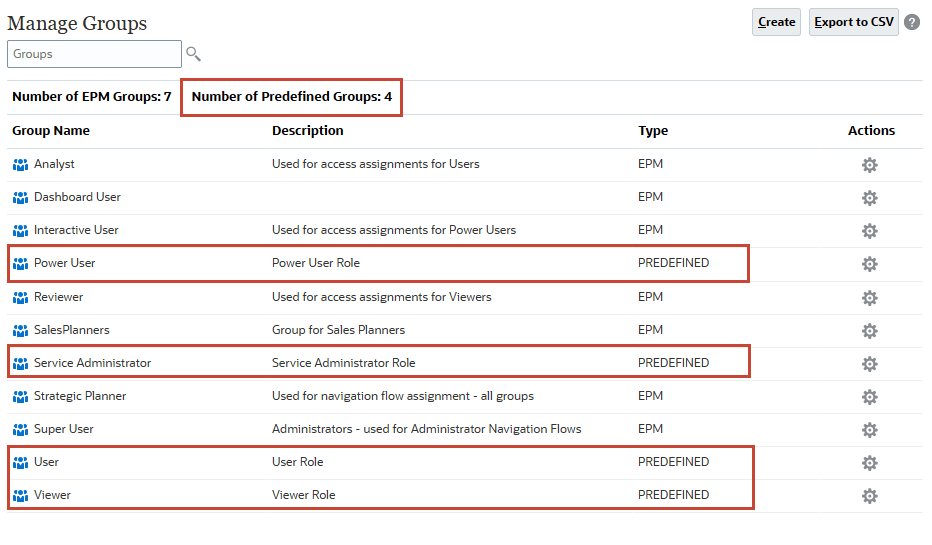

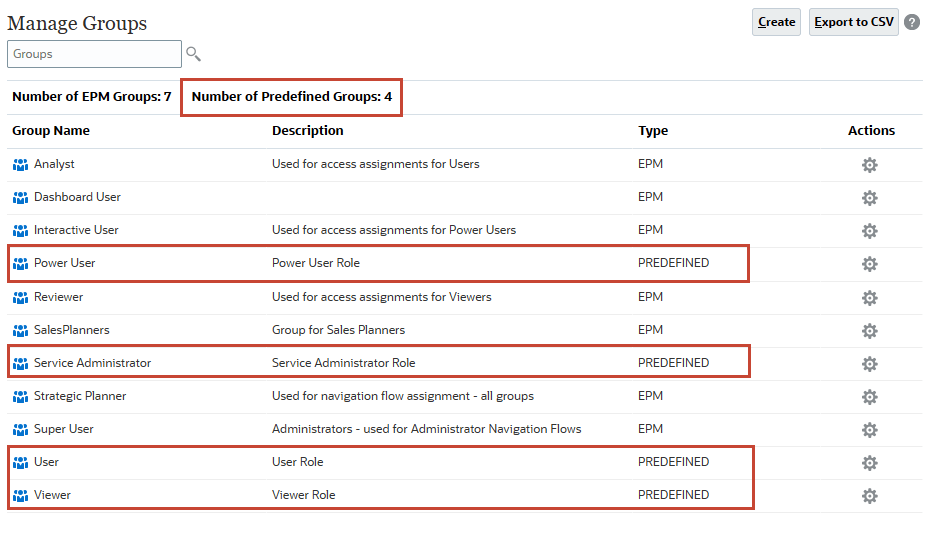

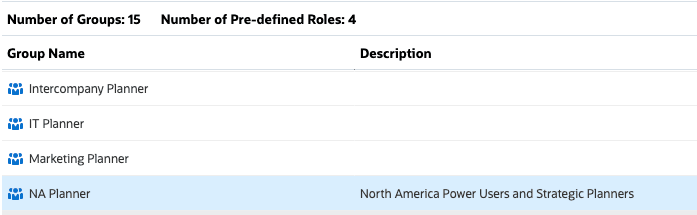

アクセス制御が開き、「グループの管理」が表示されます。この例では、PlanningサンプルVisionアプリケーションで作成された事前定義済ロールおよびグループを表示します。

ページの下部にある次のタブ・ページでアクセス制御を管理します。

- グループの管理

- ユーザーの管理

- アプリケーション・ロールの管理

- ロール割当レポート

- ユーザーのログイン・レポート

- ユーザー・グループ・レポート

グループの管理

「Manage Groups of Access Control(アクセス制御のグループの管理)」では、事前定義済ロールがグループとしてリストされます。

ノート:

アプリケーション・レベルのロールは、アクセス制御から事前定義済ロールを削除、変更または割り当てることはできません。さらに、事前定義済役割に割り当てられているクラウドEPMユーザーは、アクセス制御にリストされるため、それらのユーザーをグループ・メンバーとして追加できます。

クラウドEPMビジネス・プロセスでは、内部リポジトリを使用してアプリケーション・レベルのロール割当てがサポートされます。

Cloud EPMユーザーと他のグループを、アクセス制御で管理されるグループのメンバーとすることができます。グループに役割を割り当てることで、ユーザーにアプリケーションの役割を付与できます。

ヒント :

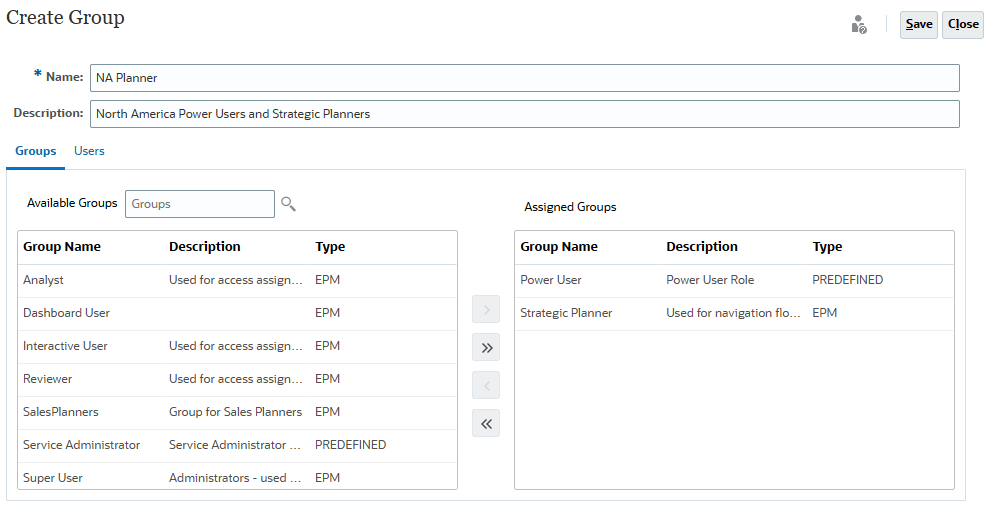

移行またはEPM自動化コマンドを使用して、グループをインポートまたはエクスポートします。グループの作成

- 「グループの管理」で、右上の「作成」をクリックします。

- 次の情報を入力します:

- 名前: 一意のグループ名(最大256文字)を入力してください。

ノート:

グループ名では、大文字と小文字は区別されません。Cloud EPMでは、事前定義済役割名(サービス管理者、パワー・ユーザー、ユーザーまたはプランナ、参照者)と同一名を持つグループを作成できません。 - 説明: (オプション)グループの説明を入力します。

- 名前: 一意のグループ名(最大256文字)を入力してください。

- (オプション)「グループ」でグループを追加して、ネストされたグループを作成します。

(検索)をクリックして、使用可能なグループのリストを表示するか、検索文字列を入力してリストをフィルタし、

(検索)をクリックして、使用可能なグループのリストを表示するか、検索文字列を入力してリストをフィルタし、 (検索)をクリックします。

(検索)をクリックします。- 「使用可能なグループ」から、新しいグループに追加するメンバー・グループを選択します。

- > (移動)をクリックします。

選択したグループは、「割り当てられたグループ」の下に表示されます。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

- (オプション): 「ユーザー」をクリックして、サービス・ユーザーをグループのメンバーとしてを追加します。

(「検索」)をクリックして使用可能なユーザーのリストを表示するか、検索文字列を入力してリストをフィルタし、

(「検索」)をクリックして使用可能なユーザーのリストを表示するか、検索文字列を入力してリストをフィルタし、 (「検索」)をクリックします。

(「検索」)をクリックします。- 「使用可能なユーザー」から、新規グループに追加するユーザーを選択します。

- > (移動)をクリックします。

選択したユーザーが「割り当てられたユーザー」に一覧表示されます。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

- 「保存」をクリックします。

- 情報メッセージから、「OK」をクリックします。

新しく追加されたグループがページにリストされます。

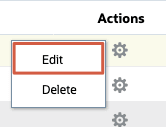

グループを修正しています

- 「グループの管理」で、変更するグループを見つけて、

(「アクション」)をクリックし、「編集」を選択します。

(「アクション」)をクリックし、「編集」を選択します。

- 「グループの編集」で、名前、説明、グループおよびユーザー選択を変更します。

ヒント :

割当の追加と削除のステップについては、このチュートリアルのグループの作成の項のステップ3と4を参照してください。 - 「保存」をクリックします。

- 情報メッセージから、「OK」をクリックします。

グループの削除

- 「グループの管理」で、削除するグループを探し、

(アクション)をクリックして「削除」を選択します。

(アクション)をクリックして「削除」を選択します。 - 「グループの削除」情報プロンプトで、「はい」をクリックします。

- 次の情報メッセージで、「OK」をクリックします。

ユーザー・グループ割当の管理

- 水平タブから、「ユーザーの管理」をクリックします。

- ロールを割り当てるユーザーを探し、

(アクション)をクリックして、「編集」を選択します。

(アクション)をクリックして、「編集」を選択します。 - 「メンバー- 使用可能なグループ」で、ネストされたグループを作成するグループを追加します。

(検索)をクリックして、使用可能なグループのリストを表示するか、検索文字列を入力してリストをフィルタし、

(検索)をクリックして、使用可能なグループのリストを表示するか、検索文字列を入力してリストをフィルタし、 (検索)をクリックします。

(検索)をクリックします。- 「使用可能なグループ」から、割り当てるメンバー・グループを選択します。

- > (移動)をクリックします。

選択したグループは、「割り当てられたグループ」の下に表示されます。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

- 「保存」をクリックします。

- 情報メッセージから、「OK」をクリックします。

Cloud EPMアプリケーション・ロールの割当ておよび割当て解除

サービス管理者は、アクセス制御で作成および管理されるユーザーおよびグループに、アプリケーション固有の役割およびデータ権限を付与できます。

推奨されるベスト・プラクティスは、必要に応じて、追加の権限に適合する最下位レベルの役割を割り当てることです。

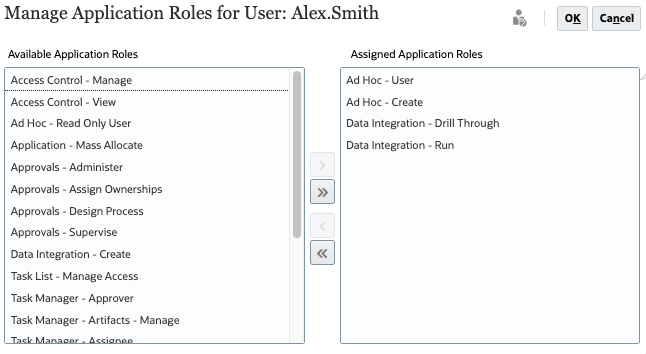

ユーザーへのアプリケーション・ロールの割当て

- 水平タブから、「アプリケーション・ロールの管理」に移動します。

- ドロップダウン・リストから、「ユーザー」が選択されていることを確認します。

ヒント :

検索文字列を入力して(検索)をクリックすると、リストをフィルタできます。 - ロールを割り当てるユーザーを探し、

(アクション)をクリックして、「ロールの管理」を選択します。

(アクション)をクリックして、「ロールの管理」を選択します。 - アプリケーション・ロールを割り当てるには:

- 「使用可能なアプリケーション・ロール」で、アプリケーション・ロールを選択します。

ヒント :

リストから複数の項目を選択するための次の標準ブラウザ技術がサポートされています。- [Shift]+[Click]: 2つ以上の連続するアイテムを選択します。連続するアイテムを選択するには、最初のアイテムを選択し、[Shift]を押しながら最後のアイテムをクリックして、アイテムとすべてのアイテムの両方を選択します。

- コントロール+クリック: 連続していない2つ以上のアイテムを選択します。複数の非連続アイテムを選択するには、[Ctrl]キーを押しながら各アイテムをクリックします。

- > (移動)をクリックします。

選択したロールが「割り当てられたアプリケーション・ロール」の下にリストされます。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

この例では、Planningアプリケーション・ロールがユーザーに割り当てられています。

- 「使用可能なアプリケーション・ロール」で、アプリケーション・ロールを選択します。

- アプリケーション・ロールを削除するには:

- 「Assigned Application Roles(割当済アプリケーション・ロール)」で、割当済ロールを選択します。

ヒント :

リストから複数の項目を選択するための次の標準ブラウザ技術がサポートされています。- [Shift]+[Click]: 2つ以上の連続するアイテムを選択します。連続するアイテムを選択するには、最初のアイテムを選択し、[Shift]を押しながら最後のアイテムをクリックして、アイテムとすべてのアイテムの両方を選択します。

- コントロール+クリック: 連続していない2つ以上のアイテムを選択します。複数の非連続アイテムを選択するには、[Ctrl]キーを押しながら各アイテムをクリックします。

- [<(削除)]をクリックします。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

- 「Assigned Application Roles(割当済アプリケーション・ロール)」で、割当済ロールを選択します。

- 「OK」をクリックします。

- 情報メッセージから、「OK」をクリックします。

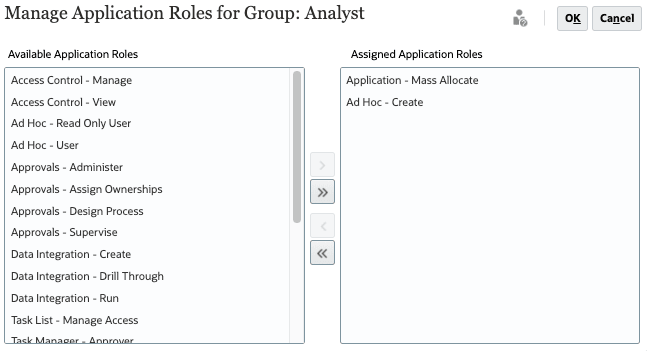

グループに対するアプリケーション・ロールの割当

- 「アプリケーション・ロールの管理」で、ドロップダウン・リストから「グループ」を選択し、

(検索)をクリックします。

(検索)をクリックします。

ヒント :

検索文字列を入力して(検索)をクリックすると、リストをフィルタできます。 - ロールを割り当てるグループを探し、

(アクション)をクリックして、「ロールの管理」を選択します。

(アクション)をクリックして、「ロールの管理」を選択します。 - アプリケーション・ロールを割り当てるには:

- 「使用可能なアプリケーション・ロール」で、アプリケーション・ロールを選択します。

ヒント :

リストから複数の項目を選択するための次の標準ブラウザ技術がサポートされています。- [Shift]+[Click]: 2つ以上の連続するアイテムを選択します。連続するアイテムを選択するには、最初のアイテムを選択し、[Shift]を押しながら最後のアイテムをクリックして、アイテムとすべてのアイテムの両方を選択します。

- コントロール+クリック: 連続していない2つ以上のアイテムを選択します。複数の非連続アイテムを選択するには、[Ctrl]キーを押しながら各アイテムをクリックします。

- > (移動)をクリックします。

選択したロールが「割り当てられたアプリケーション・ロール」の下にリストされます。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

この例では、Planningアプリケーション・ロールがグループに割り当てられています。

- 「使用可能なアプリケーション・ロール」で、アプリケーション・ロールを選択します。

- アプリケーション・ロールを削除するには:

- 「Assigned Application Roles(割当済アプリケーション・ロール)」で、割当済ロールを選択します。

ヒント :

リストから複数の項目を選択するための次の標準ブラウザ技術がサポートされています。- [Shift]+[Click]: 2つ以上の連続するアイテムを選択します。連続するアイテムを選択するには、最初のアイテムを選択し、[Shift]を押しながら最後のアイテムをクリックして、アイテムとすべてのアイテムの両方を選択します。

- コントロール+クリック: 連続していない2つ以上のアイテムを選択します。複数の非連続アイテムを選択するには、[Ctrl]キーを押しながら各アイテムをクリックします。

- [<(削除)]をクリックします。

ノート:

> (移動)、>> (すべて移動)、< (削除)、<< (すべて削除)をクリックすると、割り当てを追加または削除できます。

- 「Assigned Application Roles(割当済アプリケーション・ロール)」で、割当済ロールを選択します。

- 「OK」をクリックします。

- 情報メッセージから、「OK」をクリックします。

レポートの生成

サービス管理者またはアクセス制御マネージャ・アプリケーション役割が割り当てられたユーザーは、レポートを生成して、役割の割当てを分析および管理できます。レポートをエクスポートすると、レポートのカンマ区切り値(CSV)バージョンを作成できます。

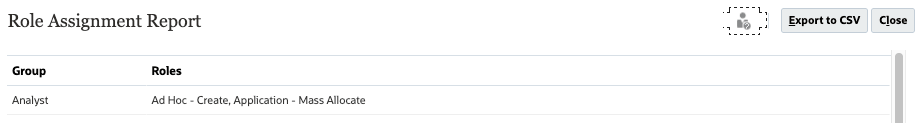

グループのロール割当レポートの表示

ユーザーまたはグループの割り当てられた事前定義済ロールおよびアプリケーション・ロールをレビューできます。ユーザーが属すグループは、そのグループがユーザーへのアプリケーション役割の割当てに使用されていなければ、表示されません。このレポートでは、コンプライアンス・レポート用にユーザー・アクセスを追跡できます。

- 「アプリケーション・ロールの管理」のドロップダウン・リストから、「グループ」が選択されていることを確認します。

ヒント :

ユーザーまたはグループのロール割当ロールを表示できます。ユーザーに切り替えるには、ドロップダウン・リストから「ユーザー」を選択し、 (検索)をクリックします。

(検索)をクリックします。 - レポートするグループを探し、

(「アクション」)をクリックして、「ロール割当レポート」を選択します。

(「アクション」)をクリックして、「ロール割当レポート」を選択します。 - 選択したグループのロール割当レポートをレビューします。

この例では、アナリスト・グループのロール割当レポートが表示されます。

- (オプション)「CSVにエクスポート」をクリックし、ファイルをローカル・フォルダに保存します。

- 「閉じる」をクリックします。

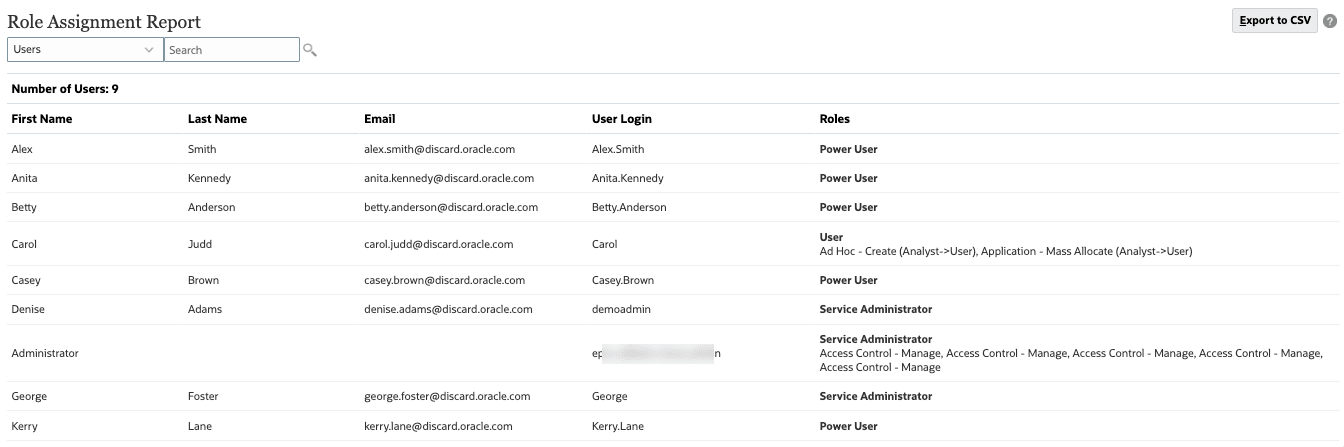

役割割当レポートの表示

事前定義済ロールおよびアプリケーション・レベルの役割を通して割り当てられた、すべてのユーザーのアクセス権をレビューできます。レポートには、事前定義済役割(太字)、およびユーザーに割り当てられているアプリケーション役割(太字でない)がリストされます。

- 水平タブから、「ロール割当レポート」をクリックします。

- ドロップダウン・リストから、「ユーザー」が選択されていることを確認します。

ヒント :

検索文字列を入力して(検索)をクリックすると、リストをフィルタできます。 - ユーザーの詳細(各ユーザーに割り当てられたロールを含む)を確認します。

ノート:

アプリケーション設定によっては、ユーザーがここに表示されているものとは異なる場合があります。継承された役割、および継承に関する情報は、ユーザーごとに1行で表示されます。

この例では、各ユーザーの事前定義済ロールとアプリケーション・ロールが表示されます。

- (オプション)「CSVにエクスポート」をクリックし、ファイルをローカル・フォルダに保存します。

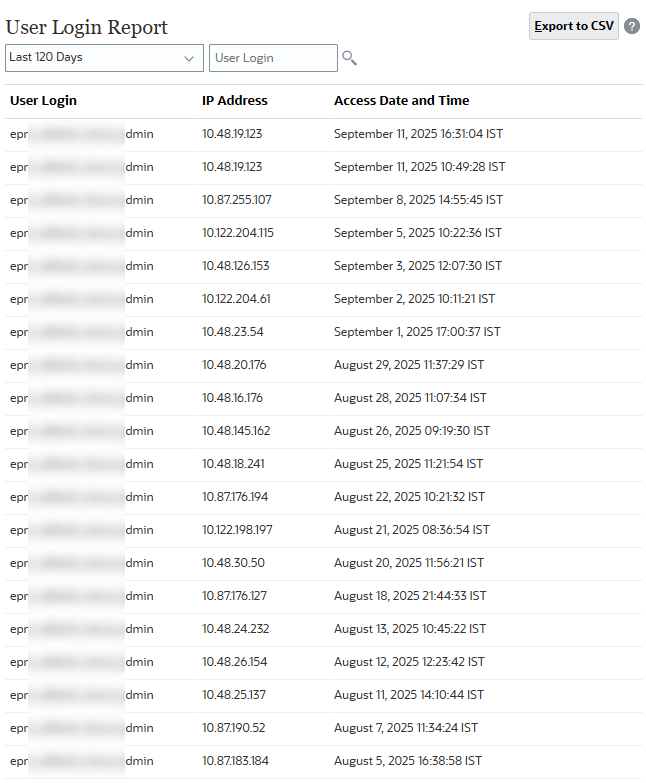

ユーザー・ログイン・レポートの表示

ユーザー・ログイン・レポートには、デフォルトにより、過去24時間に環境にサインインしたユーザーに関する情報が含まれています。ユーザーのログイン元となるコンピュータのIPアドレスと、ユーザーが環境にアクセスした日時(UTC)がリストされます。

サービス管理者またはアクセス制御マネージャの役割が割り当てられたユーザーは、このレポートをカスタム日付範囲または過去1日間、過去30日間、過去90日間および過去120日間に再生成できます。検索文字列として、ユーザーの名、姓またはユーザーIDの部分文字列を使用して、特定のユーザーの情報のみを表示するようにレポートをフィルタすることもできます。

- 水平タブから、「ユーザー・ログイン・レポート」をクリックします。

- ドロップダウン・リストから日付範囲を選択します。

ヒント :

検索文字列を入力して (検索)をクリックすると、リストをフィルタできます。

(検索)をクリックすると、リストをフィルタできます。 - ログインの詳細を確認します。

- (オプション)「CSVにエクスポート」をクリックし、ファイルをローカル・フォルダに保存します。

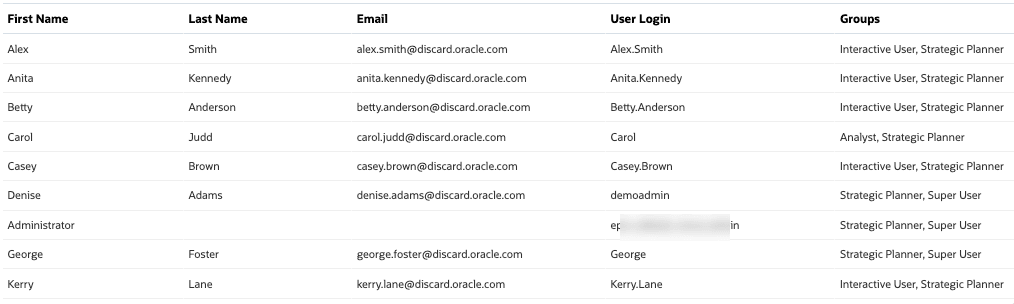

ユーザー・グループ・レポートの表示

ユーザー・グループ・レポートには、「アクセス制御」のグループに割り当てられたユーザーの直接または間接メンバーシップがリストされます。サービス管理者またはアクセス制御マネージャの役割が割り当てられているユーザーは、このレポートを生成できます。

ユーザーは、グループに割り当てられるとグループの直接メンバーとみなされます。ユーザーは、他のグループの子であるグループに割り当てられる場合、間接メンバーとみなされます。グループに割り当てられた各ユーザーについて、レポートには、ログインID、氏名、電子メールID、ユーザーが直接的または間接的に割り当てられたグループのカンマ区切りリストなどの情報がリストされます。直接グループは太字フォントで表示されますが、間接グループは太字以外のフォントで表示されます。レポートのCSVバージョンは、「はい」または「いいえ」を使用して、ユーザーがグループに直接割り当てられているか、間接的に割り当てられているかを示します。

- 水平タブから、「ユーザー・グループ・レポート」をクリックします。

- ドロップダウン・リストから、「ユーザー」が選択されていることを確認します。

ヒント :

ユーザーまたはグループのロール割当ロールを表示できます。グループに切り替えるには、ドロップダウン・リストから「グループ」を選択し、 (検索)をクリックします。

(検索)をクリックします。 - ユーザー・プロビジョニング情報(割り当てられたグループやアプリケーション・ロールなど)を確認します。

- (オプション)「CSVにエクスポート」をクリックし、ファイルをローカル・フォルダに保存します。

ユーザー・グループ割当のインポート(オプション)

サービス管理者またはアクセス制御マネージャ・アプリケーション役割が割り当てられているユーザーは、カンマ区切り値(CSV)ファイルからユーザー・グループ割当てをインポートして、既存のアクセス制御グループに新しい割当てを作成できます。Cloud EPMは、新しいグループ割当に基づいて、アプリケーション・レベルでアーティファクト・レベルのセキュリティ割当を強制します。

ノート:

インポート・ファイルで識別されたすべてのユーザー・ログインは、アイデンティティ・ドメインに存在する必要があります。ファイルに含まれるすべてのグループ名は、アクセス制御に存在する必要があります。このインポート・プロセスを使用してグループを作成することはできません。新しいグループ割当を作成できるのみです。ユーザーの現在のグループ割当を削除することはできません。グループ割当のインポートに使用するCSVファイルの例を次に示します。

User Login,Group

jdoe,Grp1

jane.doe@example.com,Grp2User Login,First Name,Last Name,Email,DirectGroup

jdoe,John,Doe,jdoe@example.com,Yes,Grp1

jane.doe@example.com,Jane,Doe,jane.doe@example.com,No,Grp2ヒント :

ユーザー・グループ・レポートをエクスポートし、テンプレートとして使用します。ノート:

この項のタスクを完了するには、グループ割当を含むインポート・ファイルが必要です。- 「ユーザー・グループ・レポート」で、「CSVからインポート」をクリックします。

- 「ユーザー・グループ割当CSVのインポート」で、「ファイルの選択」または「参照」をクリックします。

ノート:

ブラウザによっては、ボタン・ラベルに「ファイルの選択」または「参照」が表示される場合があります。 - インポート・ファイルを選択します。

- 「ユーザー・グループ割当CSVのインポート」で、「インポート」をクリックします。

- プロンプトで、「はい」をクリックします。

- 次のプロンプトで、「OK」をクリックします。

アクセス制御システム・レポートの表示

アプリケーションにおけるユーザーおよびグループの現在のアクセス権限をリストするレポートを作成できます。

- 左上にある

(ナビゲータ)をクリックします。

(ナビゲータ)をクリックします。 - 次に、「Monitor and Explore」で、「System Reports」をクリックします。

- タブから、「アクセス制御」をクリックします。

![[アクセス制御]タブ](images/s04_01_02.png)

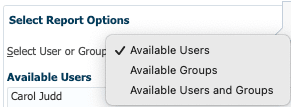

- 「ユーザーのグループの選択」で、オプションを選択します。

- 使用可能なユーザー

- 使用可能なグループ

- 使用可能なユーザーとグループ

「使用可能」パネルは、選択したオプションに応じて更新されます。

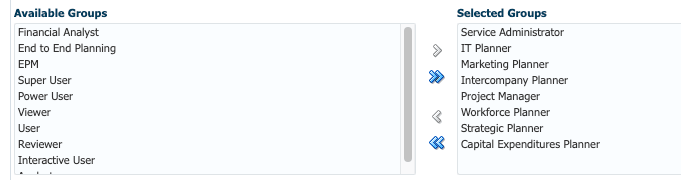

- 左側の「使用可能」パネルで、ユーザーまたはグループ(あるいはその両方)を選択し、レポートするユーザーまたはグループ(あるいはその両方)を「選択済」パネルに移動させます。

この例では、グループが選択されています。

ヒント :

パネル間で選択を移動するには、「移動」アイコンと「削除」アイコンを使用します。 - 左側の「使用可能なオブジェクト」パネルから、レポートするオブジェクトを選択して「選択したオブジェクト」パネルに移動します。

- レポート・オプションを選択します。

- 「タイプが一致するアクセスの表示」で、表示するアクセス権を選択します。「読取り」、「書込み」または「なし」。

- 結果のグループ分け単位で、どのようにレポートを表示するかを「ユーザー」または「オブジェクト」から選択します。

- 「レポート・タイプ」セクションで、「割り当てられたアクセス」または「有効なアクセス」を選択します。

- 「割当済アクセス」を選択した場合は、アクセス権がメンバー選択リレーションまたはグループ・メンバーシップのいずれにより割り当てられるかを指定します:

- 「関係の一致するアクセスの表示」から、「メンバー」、「子」、「子(含む)」、「子孫」または「子孫(含む)」を選択します。

- 「グループからの継承を表示」を選択すると、グループ内のユーザーによって継承されたアクセス権限が表示されます。

- 「有効なアクセス」を選択した場合は、「有効なアクセス・オリジンを表示」を選択して、有効なアクセス権限のオリジンをレポートに含めます。

- 「割当済アクセス」を選択した場合は、アクセス権がメンバー選択リレーションまたはグループ・メンバーシップのいずれにより割り当てられるかを指定します:

- レポートをカンマ区切りまたはPDF形式で作成するかどうかを選択します。

- 選択内容を確認します。

次に、レポート・オプションの選択例を示します。

- 「レポート作成」をクリックし、レポートをローカル・フォルダに保存します。

アクセス権の管理

ディメンションおよびメンバー・セキュリティの割当て

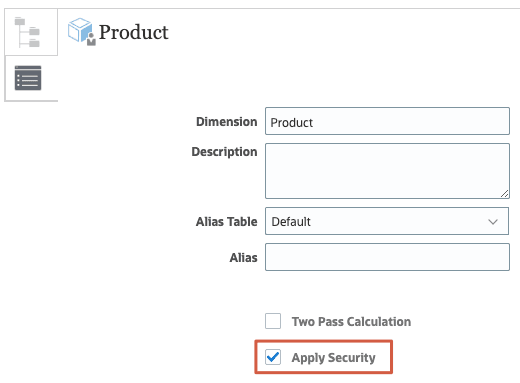

ディメンション・プロパティ「セキュリティの適用」を選択することにより、メンバーに権限を割り当てることができます。ディメンション・プロパティの編集のステップは、クラウドEPMビジネス・プロセスでのディメンションの管理チュートリアルを参照してください。

サービス管理者以外のすべての事前定義済役割の動作は、ビジネス・プロセスのディメンション・レベルで定義された「セキュリティの適用」オプションの影響を受けます。「セキュリティの適用」オプションを無効にすると、ディメンションが保護されないままになり、事前定義された役割に割り当てられたすべてのユーザーが、ディメンション・メンバーにアクセスしてデータを書き込むことができるようになります。Oracleでは、セキュリティを適用するために、ディメンション・レベルで「セキュリティの適用」オプションを選択することをお薦めします。

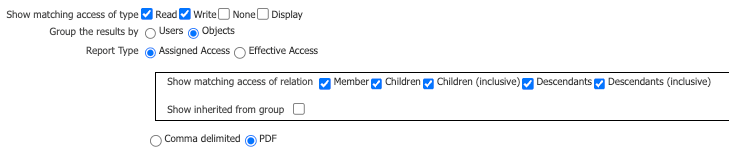

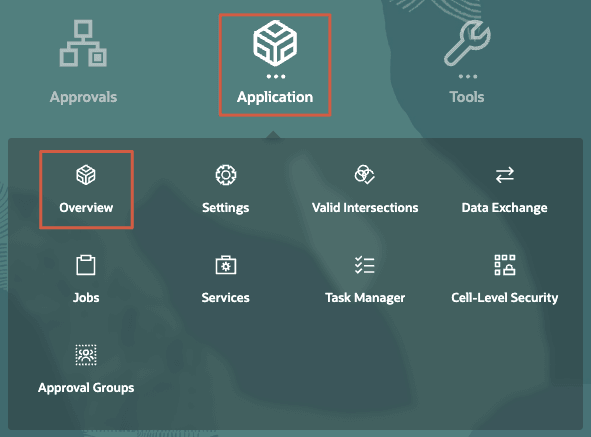

- ホーム・ページに戻ります。右上にある

![[Home]](images/ic_home.png) (ホーム)をクリックします。

(ホーム)をクリックします。 - 「アプリケーション」、「概要」の順にクリックします。

- 「ディメンション」をクリックします。

![[寸法]タブ](images/s03_01_02.png)

- 「キューブ」ドロップダウン・リストからキューブを選択して、ディメンション・ビューをフィルタします。

この例では、Plan1キューブが選択されています。

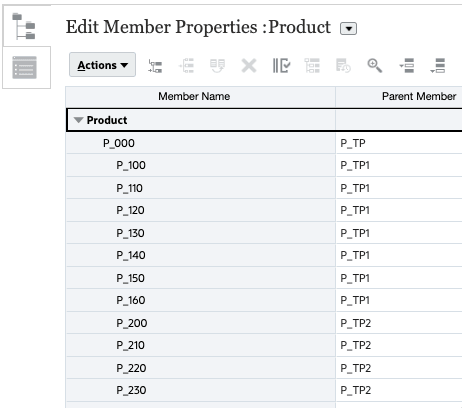

- キューブを選択した後、セキュリティを適用するディメンションの名前をクリックします。

この例では、Plan1キューブのProductディメンションが「メンバー・プロパティの編集」で開きます。

(すべてのメンバーをズーム)をクリックすると、メンバー階層を展開できます。

(すべてのメンバーをズーム)をクリックすると、メンバー階層を展開できます。

ノート:

アクセス権限を割り当てる前に、作業中のディメンションに対して「セキュリティの適用」を有効にする必要があります。 - 左側の

(ディメンション・プロパティの編集)をクリックします。

(ディメンション・プロパティの編集)をクリックします。 - 「セキュリティの適用」を選択します。

- 「完了」をクリックします。

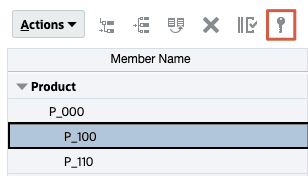

- 編集するディメンションの名前をクリックします。

- 「メンバー・プロパティの編集」のグリッドで、メンバーを選択し、

(権限の割当て)をクリックします。

(権限の割当て)をクリックします。

- 「権限の割当」で、「権限」をクリックします。

- 次のタスクを実行します。

- 権限を追加するには、「ユーザー/グループの追加」をクリックし、「ユーザー」または「グループ」をクリックして、使用可能なユーザーおよびグループのリストから選択します。

- 「OK」をクリックしてから、「Close」をクリックします。

- 権限のタイプを編集するには、追加したユーザーまたはグループのオプションを選択します。

- 「Read」をクリックして、選択したユーザーおよびグループがリストにアーティファクトまたはフォルダを表示することを許可しますが、アーティファクトまたはフォルダの情報を作成、編集、削除することは許可しません。

- 「書込み」をクリックして、選択したユーザーおよびグループがリストにアーティファクトまたはフォルダを表示することと、アーティファクトまたはフォルダの情報を作成、編集、削除することを許可します。

- 選択したユーザーまたはグループに対してリスト内のアーティファクトまたはフォルダの表示を許可しない場合は、「なし」をクリックします。

- オプション: 関係を選択します。

たとえば「子」を選択し、選択したメンバーの子にアクセス権を割り当てます。

- 権限を削除するには、選択したユーザーまたはグループに対して「X」(削除)をクリックします。

- ユーザーおよびグループへの権限の追加が終了したら、「保存」をクリックします。

- 情報メッセージが表示されたら、「OK」をクリックします。

- 「取消」をクリックして「権限の割当」を閉じます。

- 「メンバー・プロパティの編集」で、「保存」をクリックします。

- 「取消」をクリックして、「メンバー・プロパティの編集」を閉じます。

- ホーム・ページに戻ります。右上にある

![[Home]](images/ic_home.png) (ホーム)をクリックします。

(ホーム)をクリックします。

ナビゲーション・フローへの権限の割当て

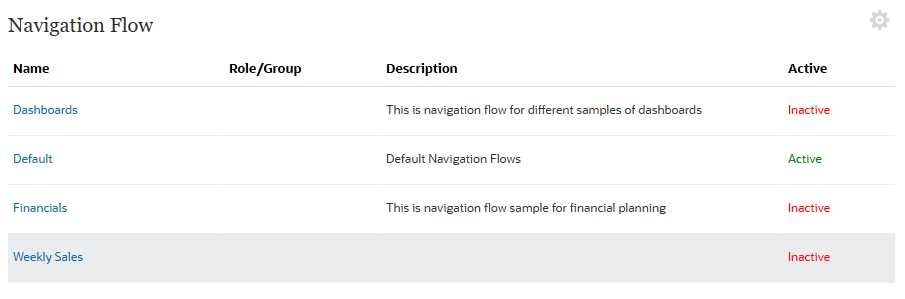

ナビゲーション・フローにより、管理者は、役割またはグループがビジネス・プロセスと対話する方法を制御できるようになります。ビジネス・プロセスには、デフォルトと呼ばれる1つの事前定義済ナビゲーション・フローがあります。

ナビゲーション・フローは、カスタマイズにおいて次のように分類されます。

- グローバル: ナビゲーション・フローは、すべてのユーザーに表示されます。

- 役割: ナビゲーション・フローは、特定の役割(「User」や「Power User」など)のユーザーのみに表示されます。

- グループ: ナビゲーション・フローは、特定のグループに属するユーザーのみに表示されます。

ナビゲーション・フローは、これらのいずれかのレベルで定義できます。ナビゲーション・フローが複数のレベルで存在する場合、更新は上位(グローバル)から下位(グループ)の順に適用されます。

- ホーム・ページで、「Tools」、「Navigation Flows」の順にクリックします。

ビジネス・プロセスでナビゲーション・フローが作成されている場合は、ページにリストされます。Planning Sample Visionアプリケーションで使用可能なナビゲーション・フローのリストを次に示します。

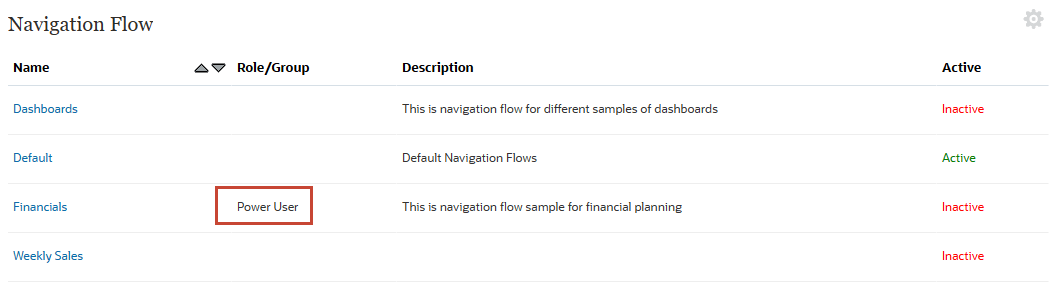

- 権限を割り当てる非アクティブなナビゲーション・フローを選択します。名前をクリックして変更します。

- 「割当先」で、次のいずれかを実行します。

- 事前定義済のロールまたはグループを入力します。

(検索)をクリックし、「ナビゲーション・フローの割当て」ダイアログでグループまたはロールを選択して「OK」をクリックします。

(検索)をクリックし、「ナビゲーション・フローの割当て」ダイアログでグループまたはロールを選択して「OK」をクリックします。- 「保存して閉じる」をクリックします。

ナビゲーション・フローに割り当てられたロールまたはグループが表示されます。この例では、パワー・ユーザー・ロールがFinancialsナビゲーション・フローに割り当てられています。

ビジネス・プロセスには、ナビゲーション・フローについて次の3つのレベルの権限があります。

- 役割ベース: 権限は、特定の役割に割り当てられたユーザーまたはグループに付与されます。たとえば、ユーザーには、サービス管理者とは異なるカードがホーム・ページに表示されます

- アーティファクトベース: 権限は、特定のアーティファクトを表示できるユーザーまたはグループに付与されます。たとえば、ユーザーには、権限が割り当てられているフォームのみが表示されます

- グローバル: 権限はすべてのユーザーに付与されます

- ホーム・ページに戻ります。右上にある

![[Home]](images/ic_home.png) (ホーム)をクリックします。

(ホーム)をクリックします。

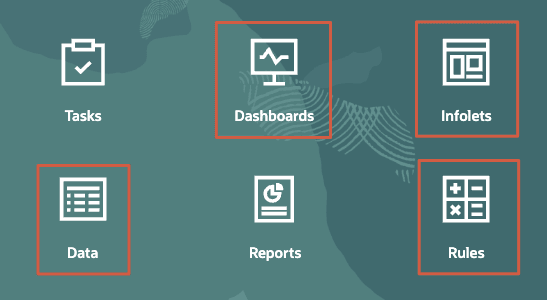

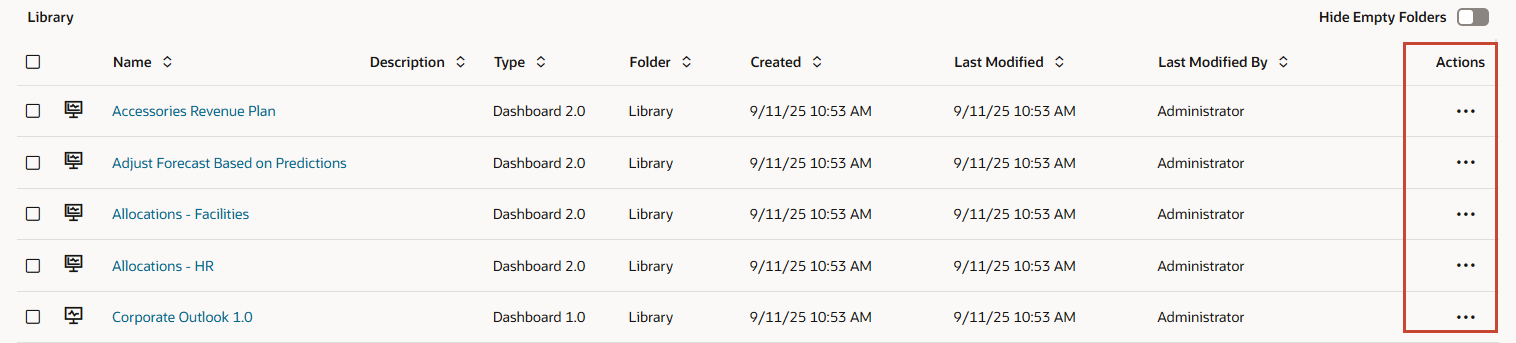

ダッシュボード、インフォレット、フォームおよびルールへの権限の割当て

- ホーム・ページで、「ダッシュボード」、「インフォレット」、「データ」または「ルール」のいずれかをクリックします。

ダッシュボード、インフォレット、フォーム(データ)およびルールの場合、リストされたフォルダおよびアーティファクトにはそれぞれ「アクション」メニューがあります。

- 権限を適用するアーティファクトについて、

(アクション)をクリックし、「権限の割当て」を選択します。

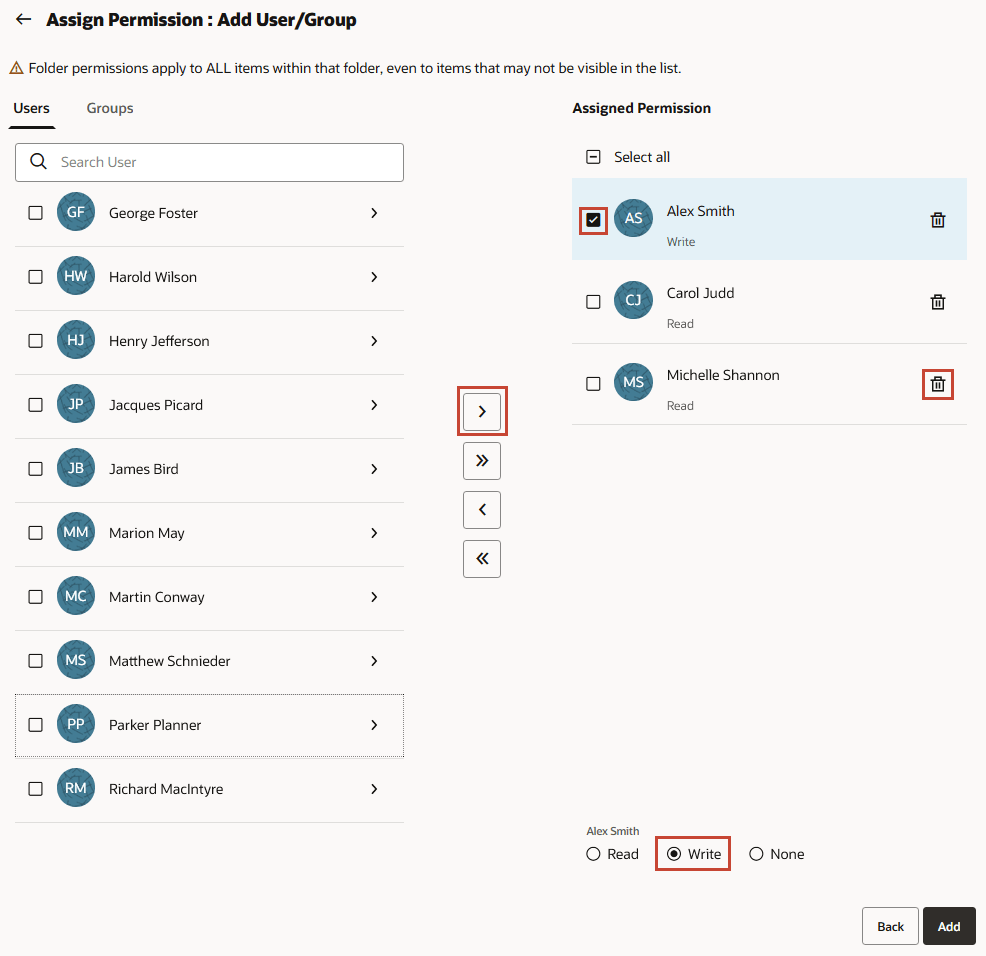

(アクション)をクリックし、「権限の割当て」を選択します。 - 「権限の割当て」で、「+」(ユーザー/グループの追加)をクリックします。

- 「ユーザー/グループの追加」で、「ユーザー」または「グループ」をクリックします。

- 使用可能なユーザーおよびグループのリストから選択して、「>」をクリックします。

- 権限のタイプを編集するには、ユーザーまたはグループを選択してからオプションを選択します。

- ダッシュボード、インフォレット、フォーム:

- 「Read」をクリックして、選択したユーザーおよびグループがリストにアーティファクトまたはフォルダを表示することを許可しますが、アーティファクトまたはフォルダの情報を作成、編集、削除することは許可しません。

- 「Write」をクリックすると、選択したユーザーおよびグループがリストにアーティファクトまたはフォルダを表示でき、さらにアーティファクトまたはフォルダの情報を作成、編集、削除することを許可します。

- 選択したユーザーまたはグループに対してリスト内のアーティファクトまたはフォルダの表示を許可しない場合は、「なし」をクリックします。

- 権限を削除するには、選択したユーザーまたはグループに対して

(削除)をクリックします。

(削除)をクリックします。

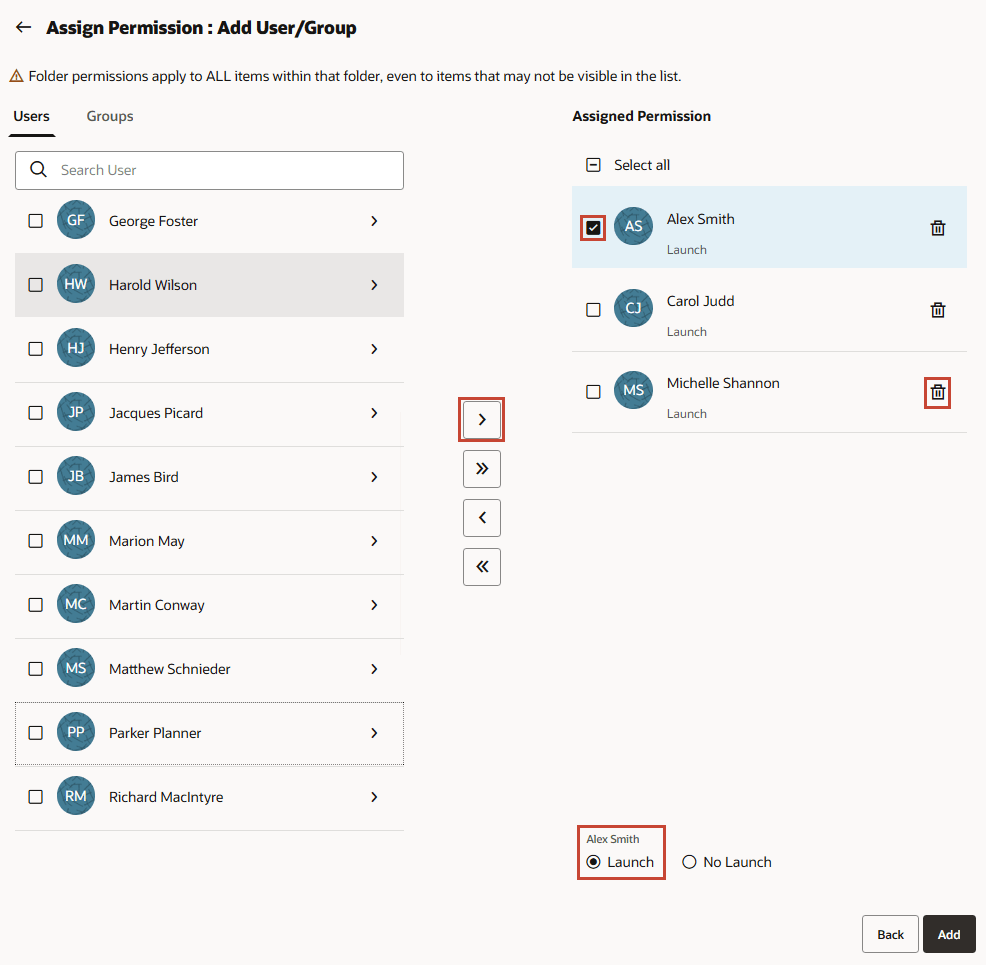

- ルール:

- 「起動」をクリックし、選択したユーザーとグループによって選択したルールの起動を許可します。

- 「起動なし」をクリックし、選択したユーザーとグループが選択したルールを起動できないようにします。

- 権限を削除するには、選択したユーザーまたはグループに対して

(削除)をクリックします。

(削除)をクリックします。

- ダッシュボード、インフォレット、フォーム:

- 「追加」をクリックします。

- 「保存」をクリックします。

関連リンク

その他の学習リソース

docs.oracle.com/learnで他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。さらに、Oracle Universityにアクセスして、利用可能なトレーニング・リソースを確認してください。

製品ドキュメントについては、Oracle Help Centerを参照してください。