ノート:

- このチュートリアルではOracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructure資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了する場合は、これらの値をクラウド環境に固有の値に置き換えてください。

シングル・サインオンおよびユーザー・プロビジョニングのためのアイデンティティ・ドメインへのOktaの統合

イントロダクション

現実世界には、顧客がOktaを企業のアイデンティティ・プロバイダとして使用できるシナリオがありますが、ユーザーはOracle Cloudがホストするサービスにアクセスする必要もあります。このようなシナリオでは、ユーザーのライフサイクル管理を改善するために、ユーザーとグループの自動プロビジョニングをOktaからアイデンティティ・ドメインに自動化するようにフェデレーションを設定することをお薦めします。この設定により、ユーザーはOkta SSO資格証明を使用して、Oracleアイデンティティ・ドメインでホストされているサービスにログインできます。

アイデンティティ・ドメインは、ユーザーとロールの管理、ユーザーのフェデレートとプロビジョニング、Oracle Single Sign-On (SSO)構成を介したセキュアなアプリケーション統合、およびSAML/OAuthベースのアイデンティティ・プロバイダ管理のためのコンテナです。Oracle Cloud Infrastructure (OCI)とOracle Identity Cloud Serviceをアイデンティティ・ドメインに最近合併しているため、お客様はOktaをアイデンティティ・ドメインと統合するためにコンソールのナビゲーションを理解する必要があります。

主な利点

- ユーザーやグループの作成、更新、非アクティブ化、削除が自動化されています。

- ユーザーとグループの自動同期。

前提条件

Oktaおよびアイデンティティ・ドメインの管理アカウント

目標

このフェデレーションのOktaカタログ・アプリケーションを使用して、SAMLベースのシングル・サインオンおよびSCIMベースの自動ユーザー/グループ・プロビジョニングを設定します。この構成をポストすると、Oktaがアイデンティティ・ドメインのアイデンティティ・プロバイダとして設定されます。

タスク1: Oktaでのアプリケーションの作成

アイデンティティ・ドメインを使用したSSOおよびSCIMプロビジョニングを設定するために、Oktaマーケットプレイスで使用可能なOktaでアプリケーションを作成する必要があります。

-

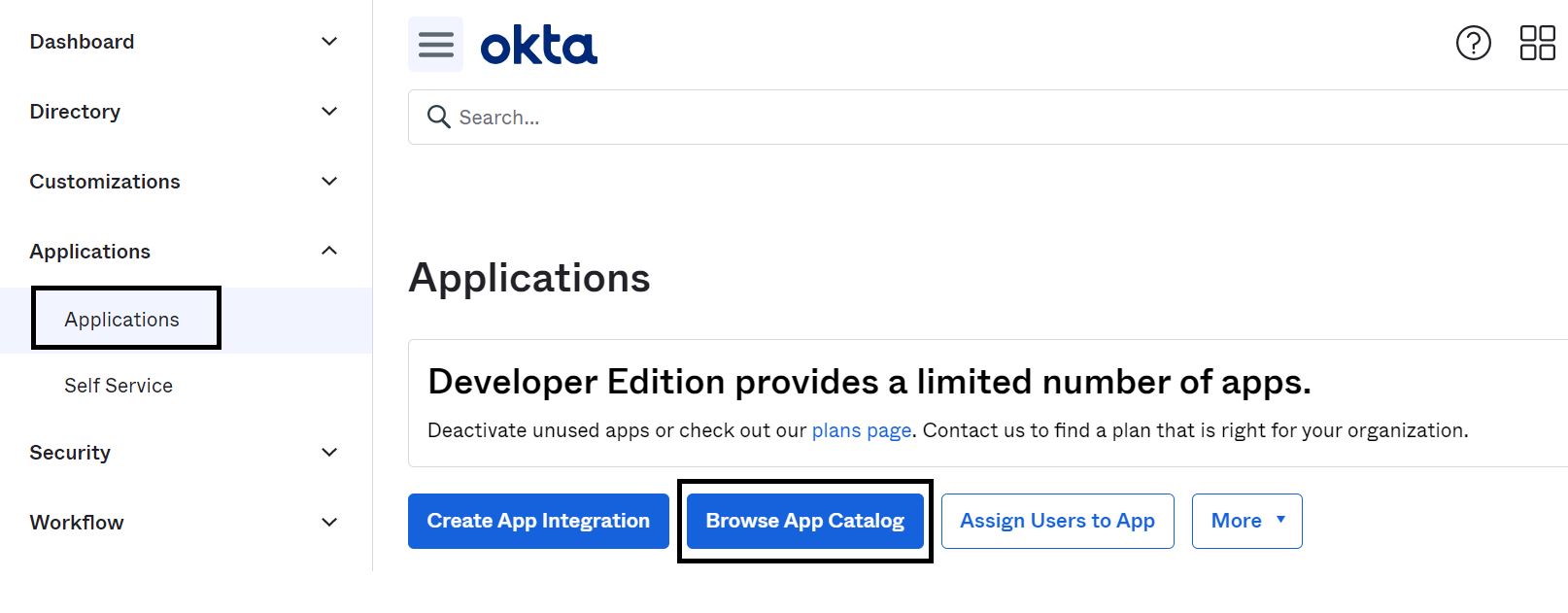

管理者としてOktaにログインし、左側のメニューから「アプリケーション」に移動し、次のイメージで強調表示されている「アプリケーション・カタログの参照」オプションを見つけます。

-

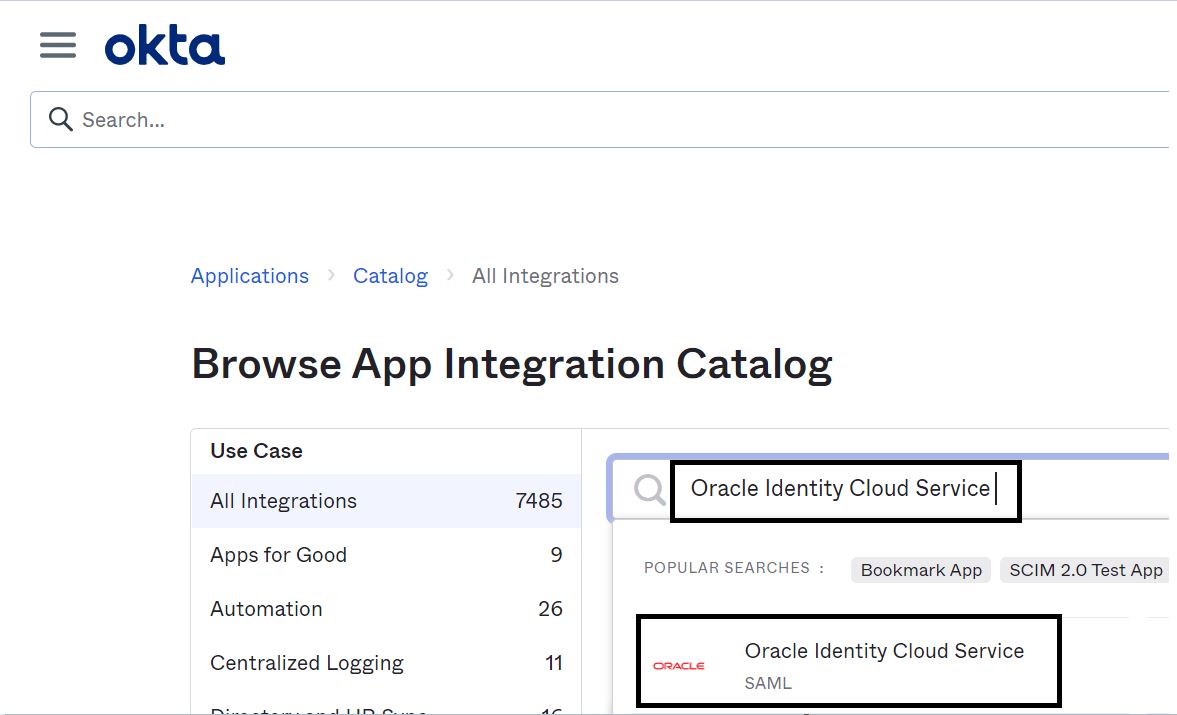

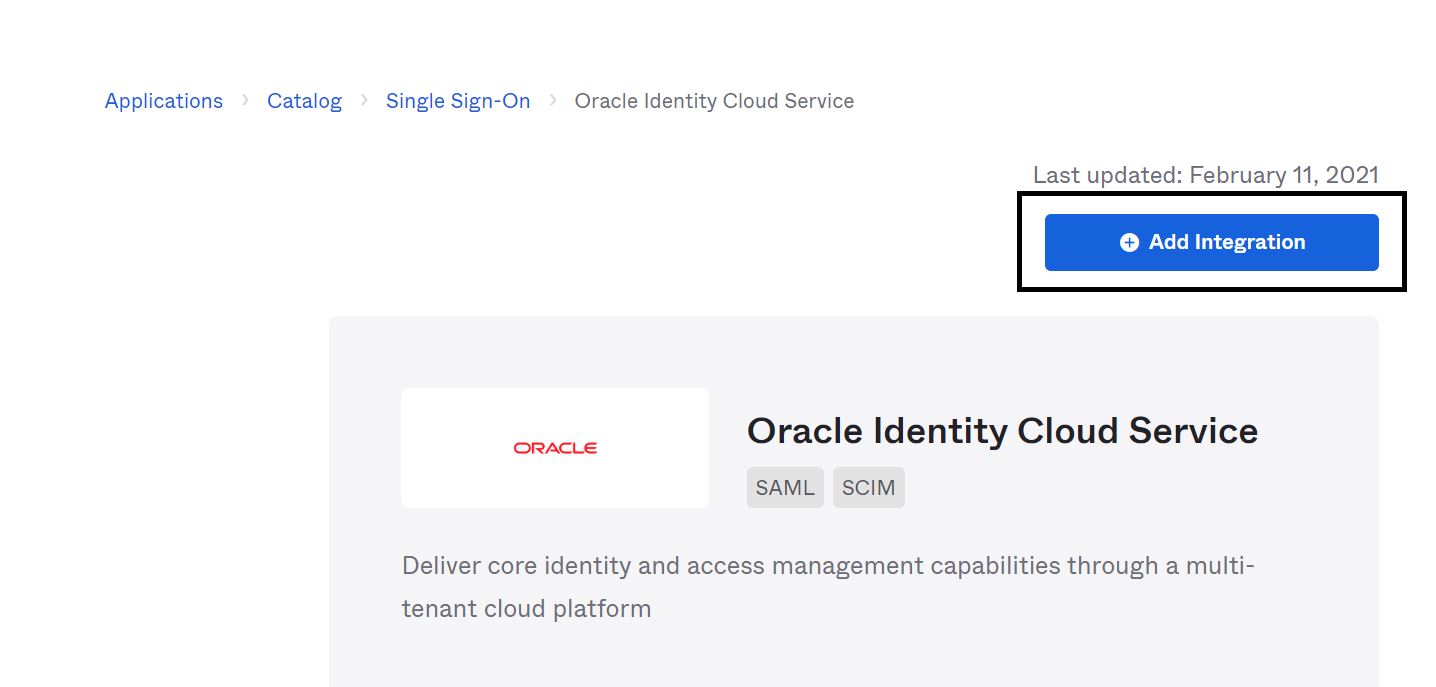

Oracle Identity Cloud Serviceを検索し、アプリケーションを追加します。

-

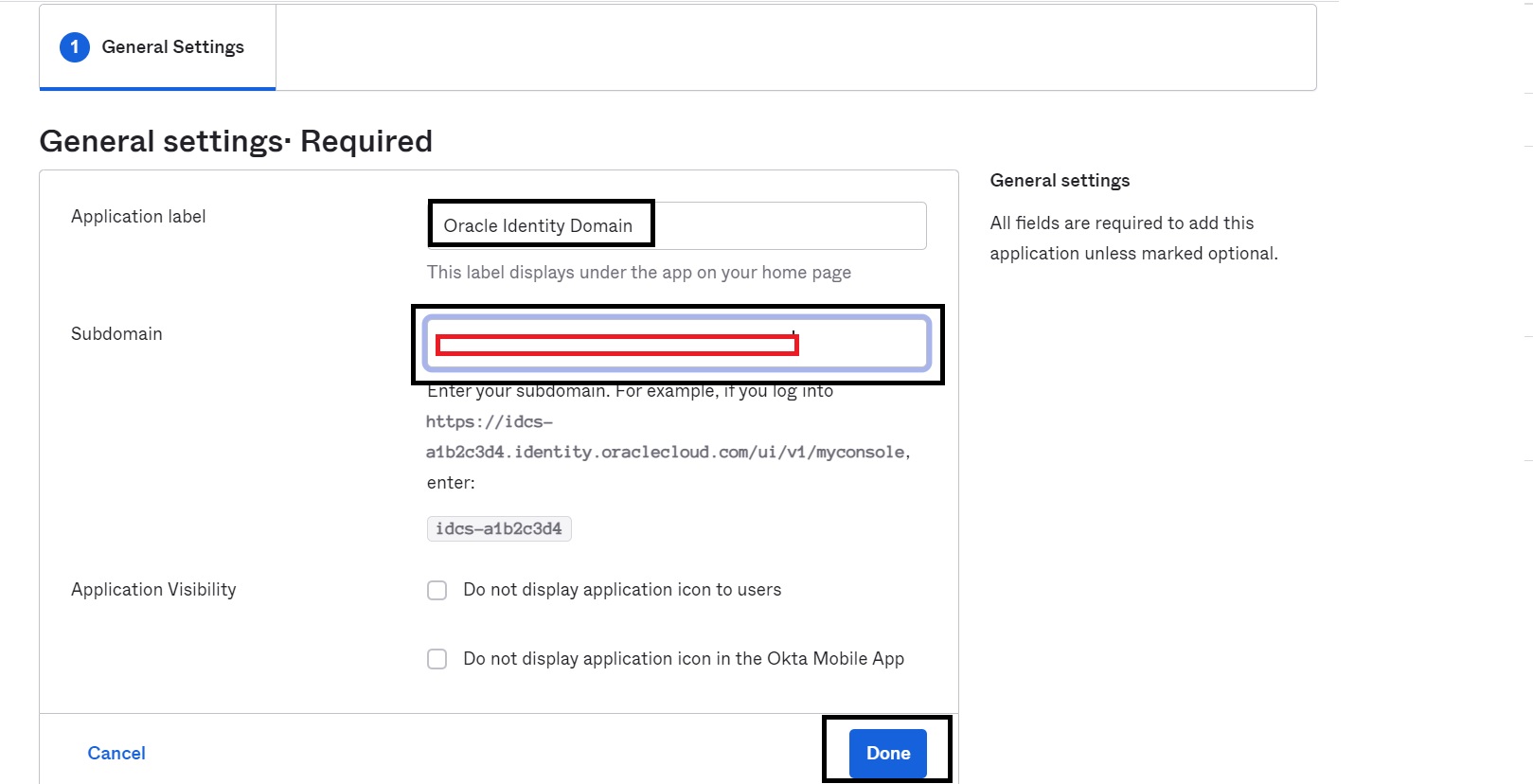

アプリケーション・ウィザードの「必要な一般設定」に必要な詳細を入力し、「完了」をクリックします。

ヒント: サブドメインを検索するには、Oktaと統合するアイデンティティ・ドメインにログインし、次のオプションを使用してナビゲートします。

-

メイン・メニューから、「アイデンティティとセキュリティ」、「ドメイン」、適切なドメイン、「概要」、「ドメインURL」の順に選択します。

-

-

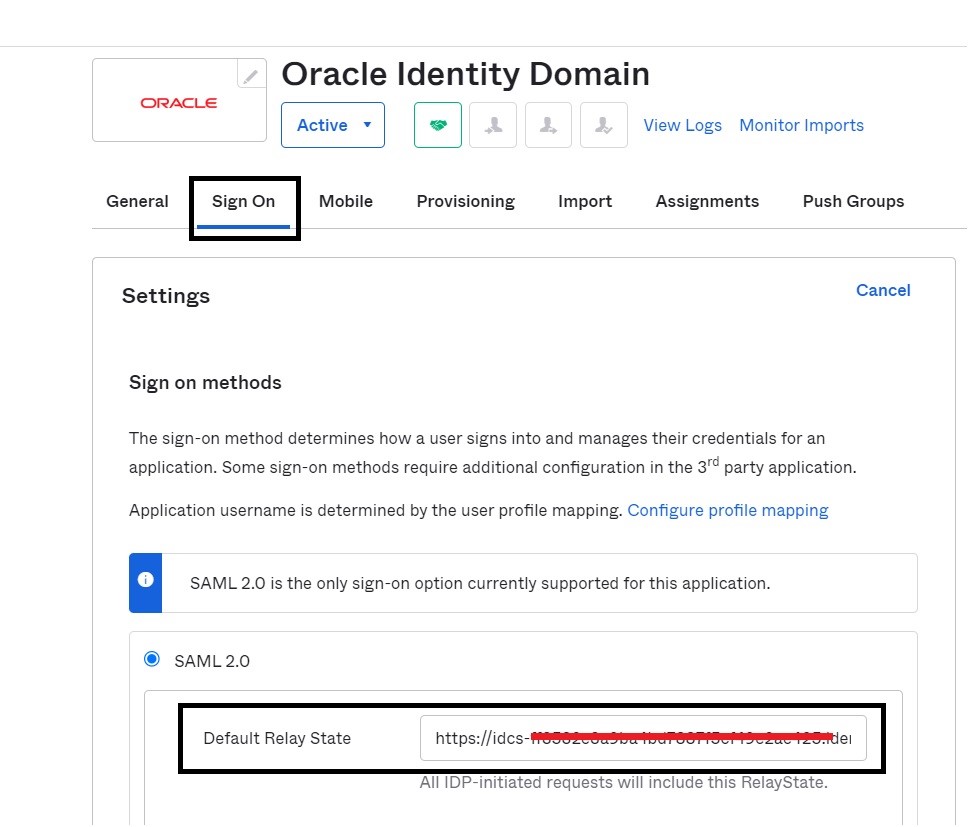

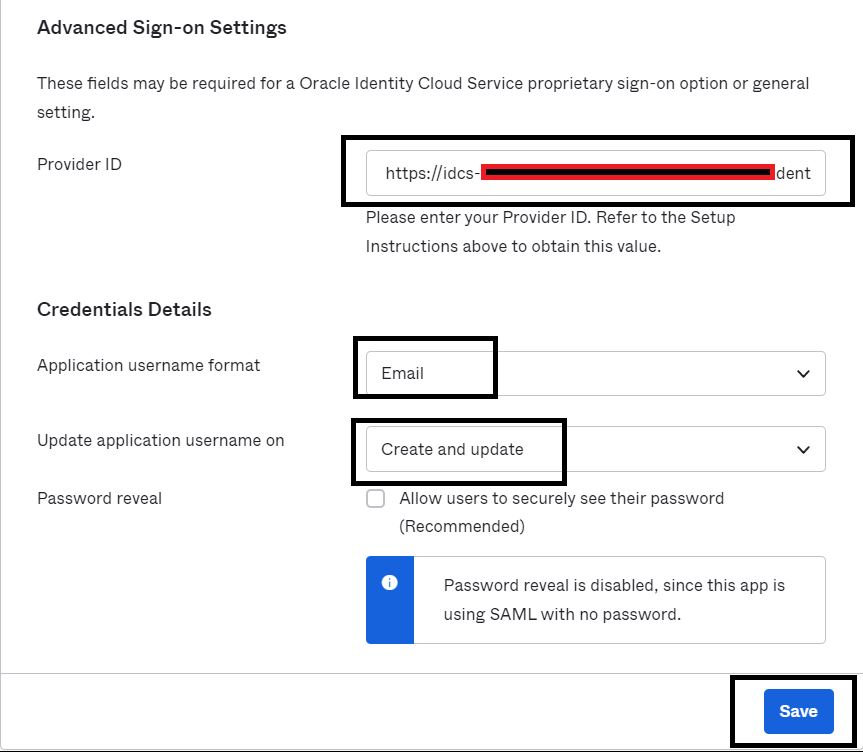

追加したアプリケーションの「サインオン」タブにナビゲートし、次の詳細を更新して「保存」をクリックします。

-

デフォルトのリレー状態: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com/ui/v1/myconsole。これは、Oracleアイデンティティ・ドメインでのシングル・サインオン後にユーザーがログインするURLです。これは、必要に応じて、Oracleアイデンティティ・ドメインによって保護されるアプリケーションURLにすることもできます。

-

プロバイダID: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com:443/fed

-

アプリケーション・ユーザー名形式:電子メール(これは、OktaとOracleアイデンティティ・ドメインの両方のユーザーの電子メール・アドレスが同じであると想定しています)

-

アプリケーション・ユーザー名の更新:作成および更新

-

ノート:アイデンティティ・ドメインから署名証明書を取得したら、このステップを再び使用してシングル・ログアウトを有効にします。

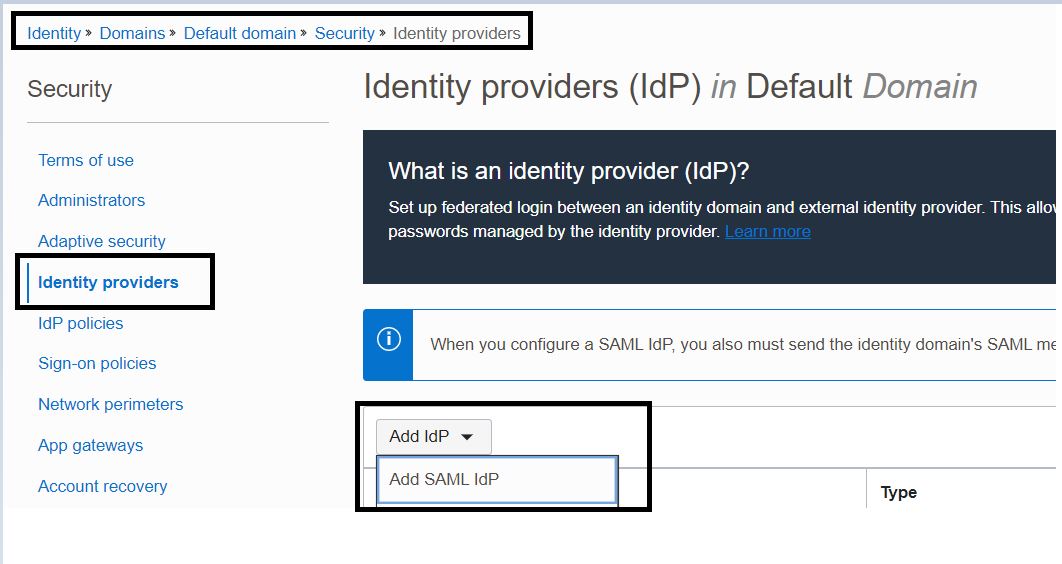

タスク2: Oracleアイデンティティ・ドメインのアイデンティティ・プロバイダとしてのOktaの構成

-

管理ユーザーとしてOracle Identity Infrastructureテナンシにログインし、アイデンティティ・プロバイダ設定に移動して「SAML IDPの追加」をクリックします。

-

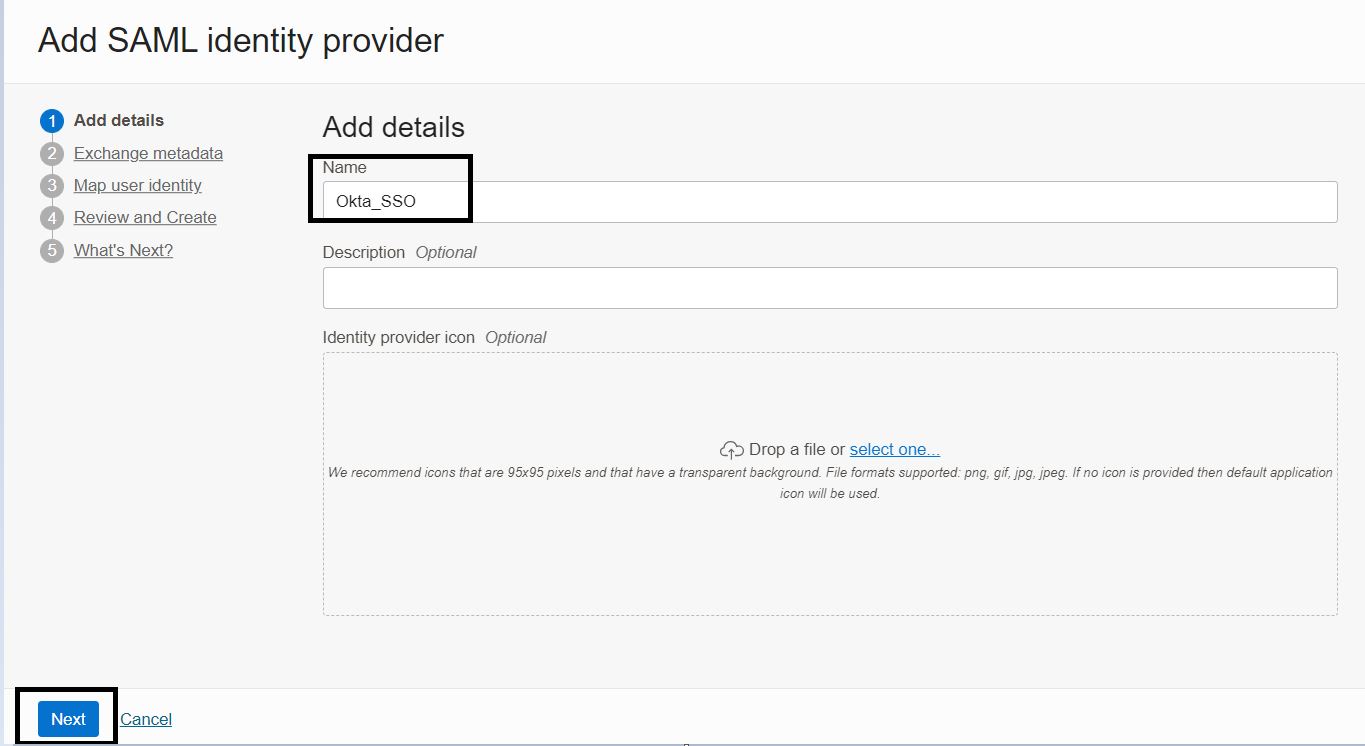

起動されたウィザードから、画面に基本の詳細を追加し、「Next」をクリックします。

-

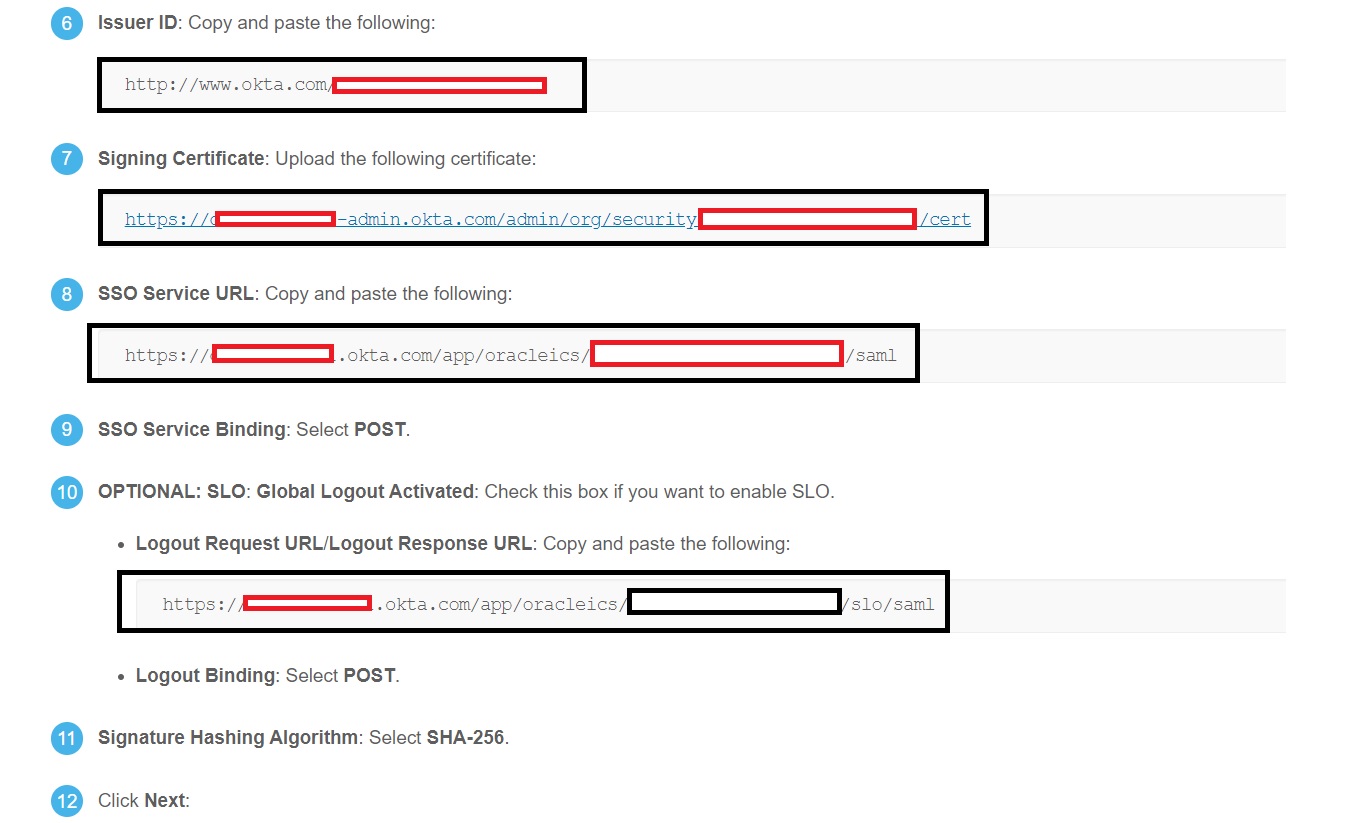

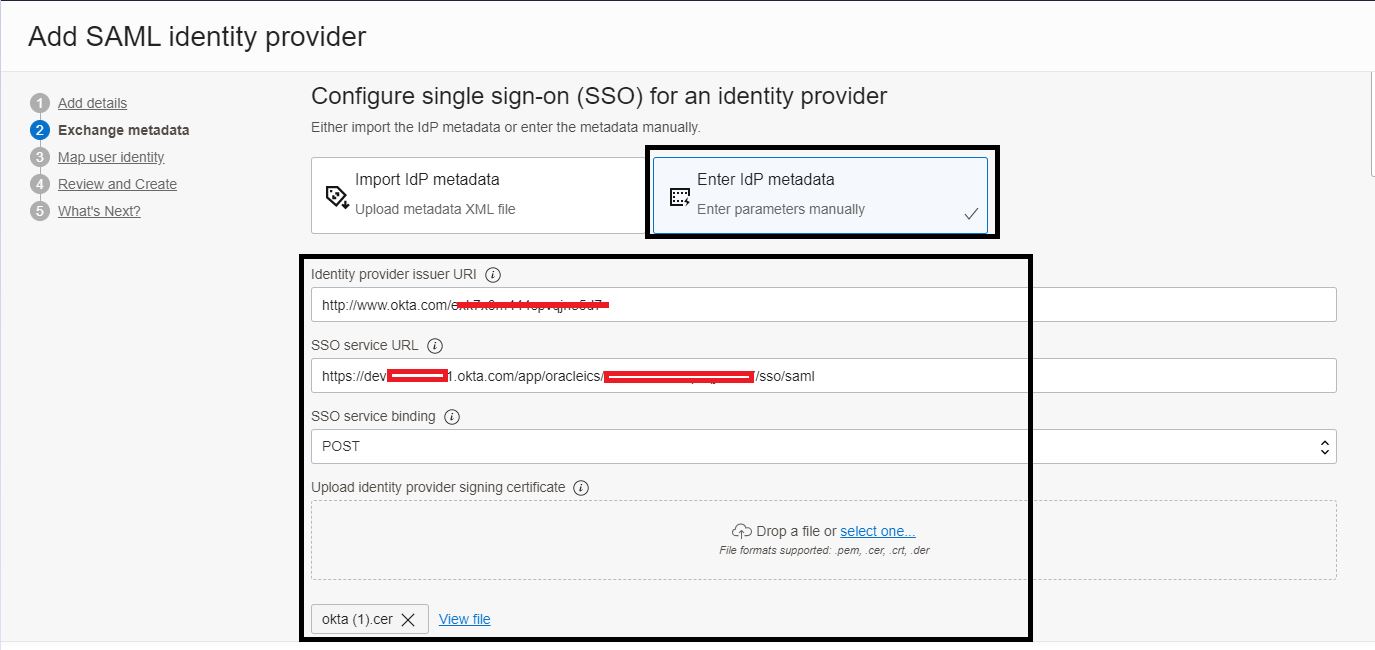

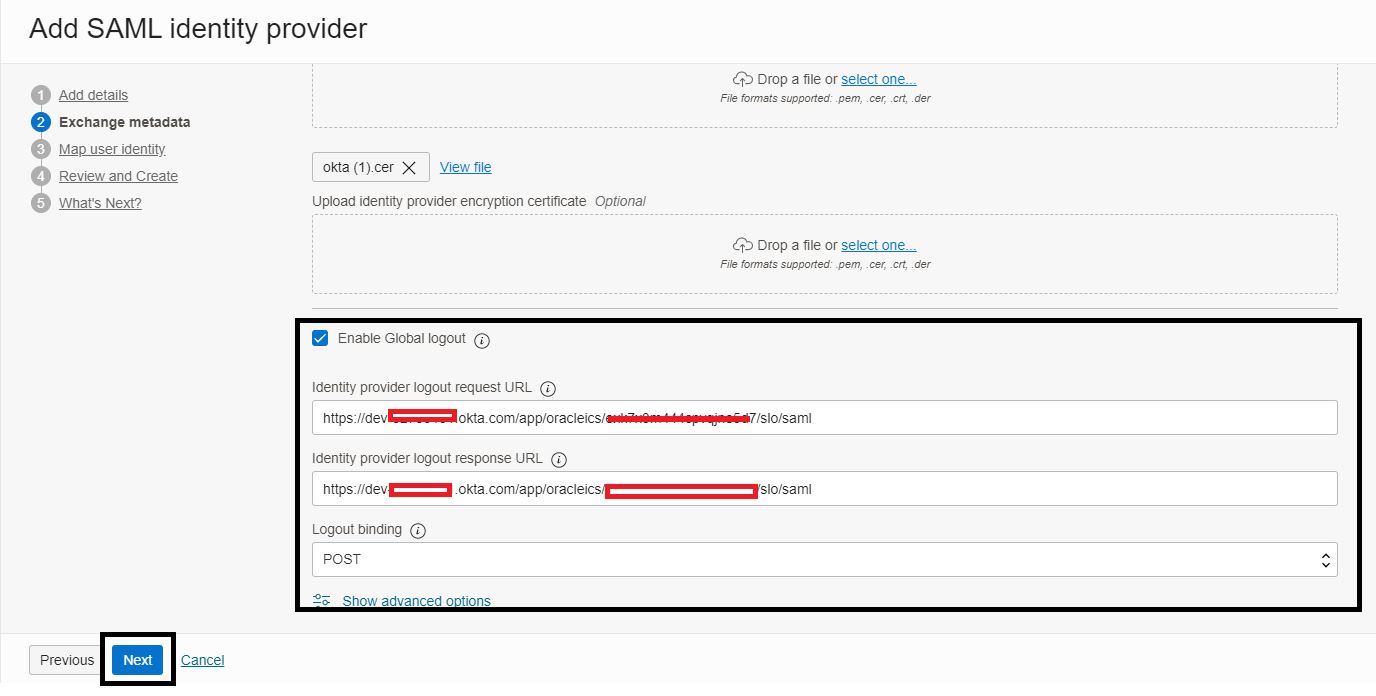

「Metadataの交換」ページで、「IDPメタデータの入力- パラメータの手動入力」オプションを選択し、次の詳細を更新して「次」をクリックします。

ヒント:構成したOktaアプリケーションの「サインオン」タブで、下にスクロールして、必要な詳細の「SAML設定インストラクションの表示」リンクを見つけます。

-

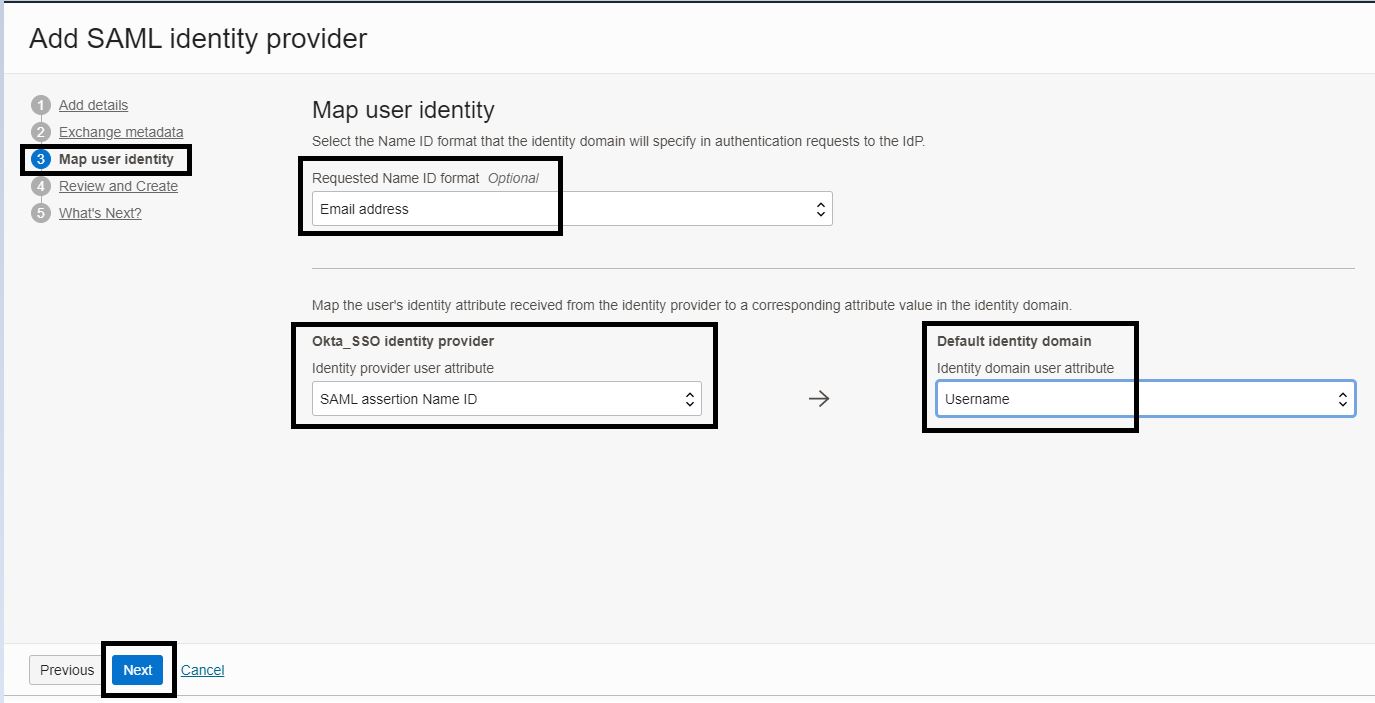

「ユーザー・アイデンティティのマップ」ページで、次の詳細を更新し、「次」をクリックします。

-

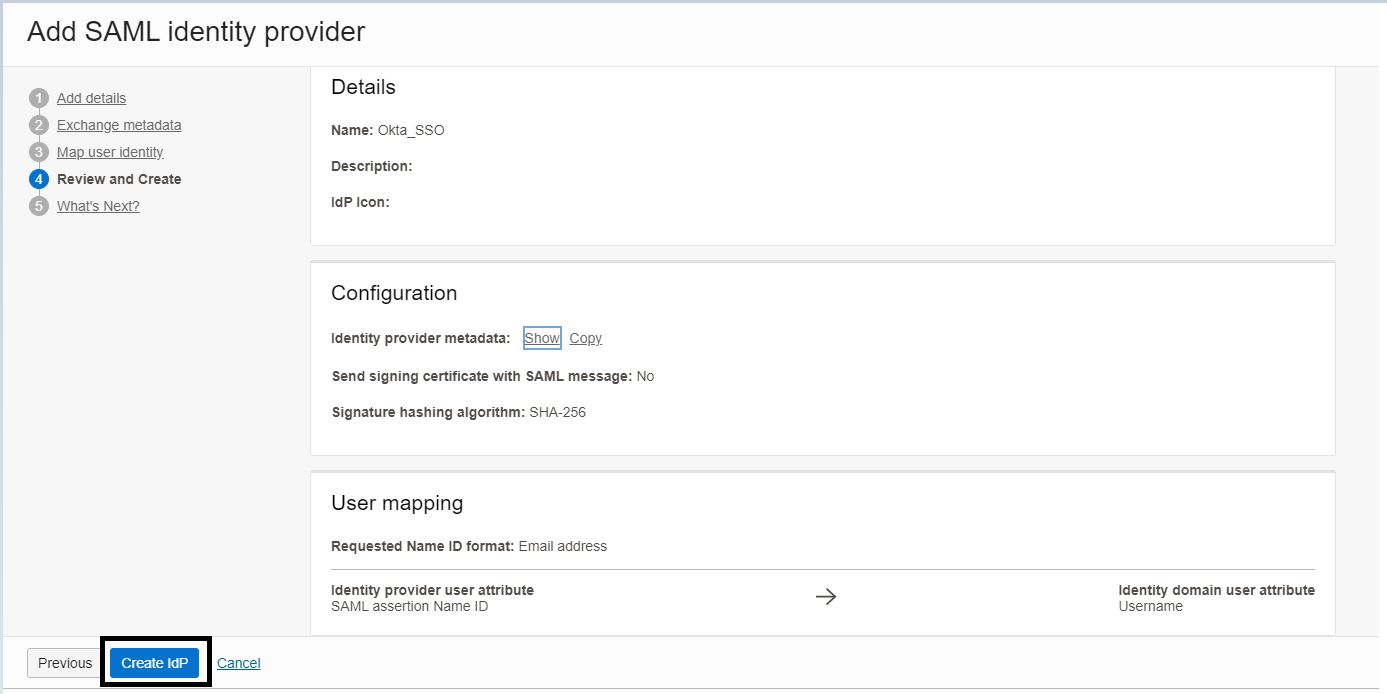

「レビューおよび作成」ページで、設定を確認し、「IdPの作成」をクリックします。

-

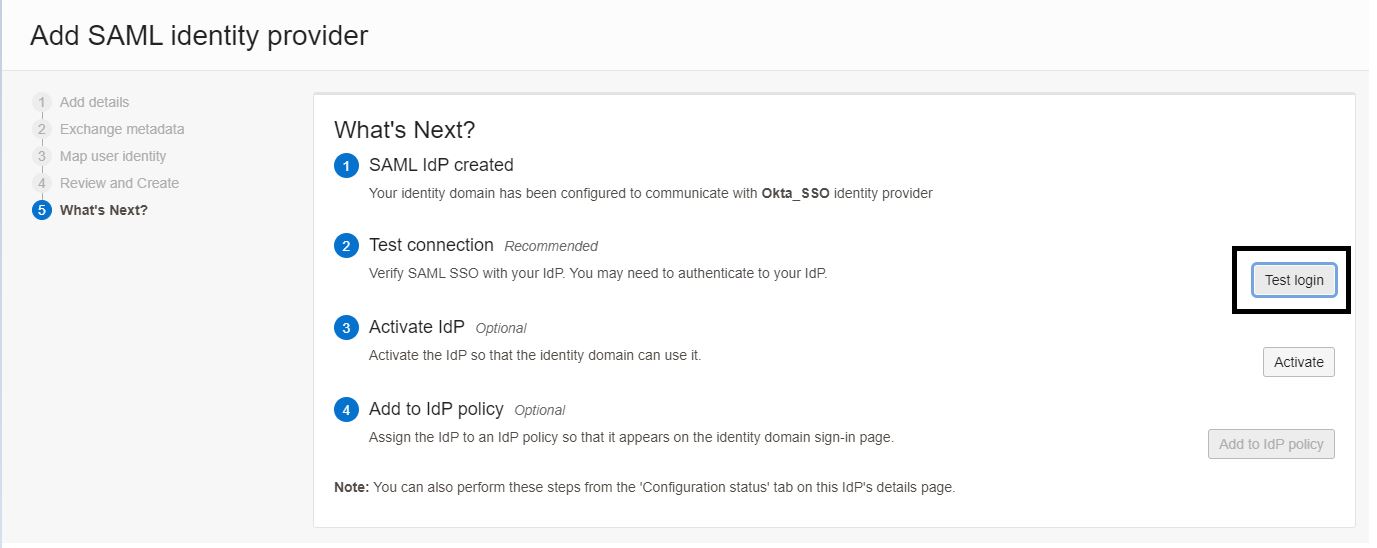

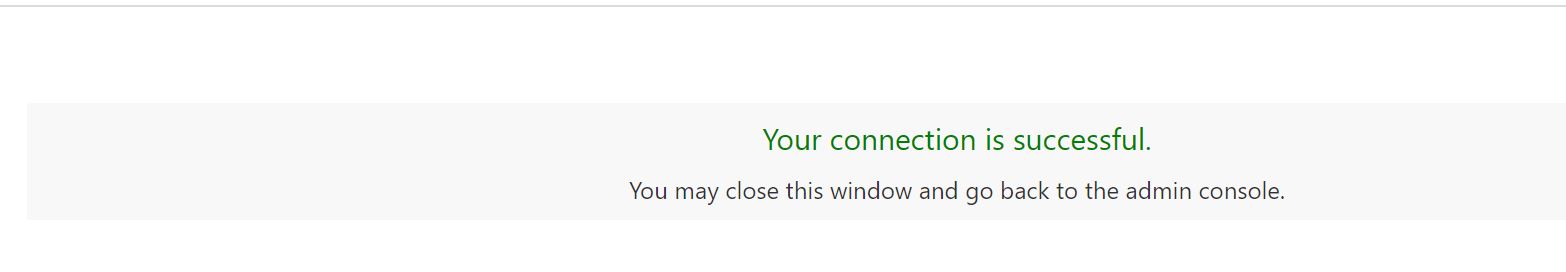

「次は何」ページで、「ログインのテスト」をクリックして構成を検証します。次に示す成功メッセージが表示されます。

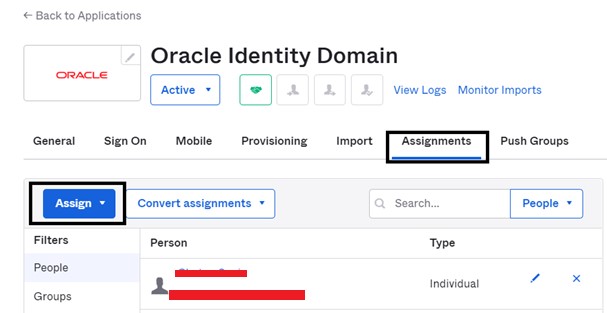

ノート:この統合をテストしているユーザーは、Oktaアプリケーションおよび次に示すように割り当てる必要があります。

-

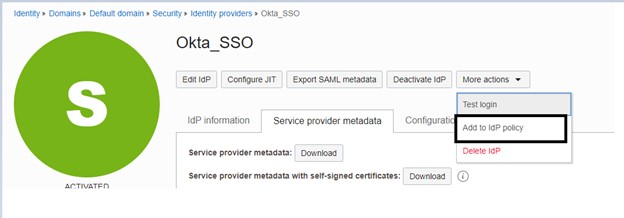

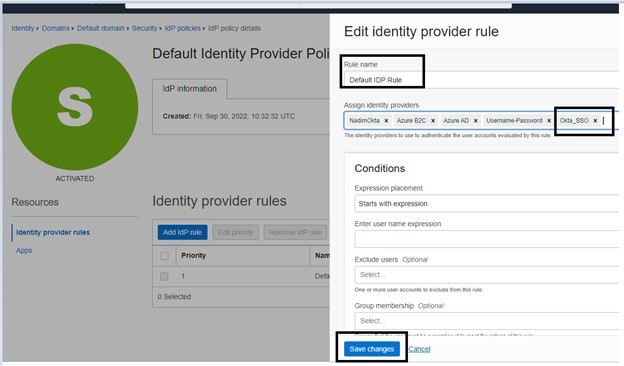

「IdPのアクティブ化」をクリックし、次に示すように、要件のアイデンティティ・プロバイダ・ルールにこれを追加します。

タスク3: SCIMプロビジョニング用のアイデンティティ・ドメインでの機密アプリケーションの設定

System for Cross-domain Identity Management (SCIM)は、ユーザー・プロビジョニングを自動化できるオープン標準です。SCIMは、アイデンティティ・プロバイダとユーザーID情報を必要とするサービス・プロバイダ間でユーザーIDデータを通信します。

-

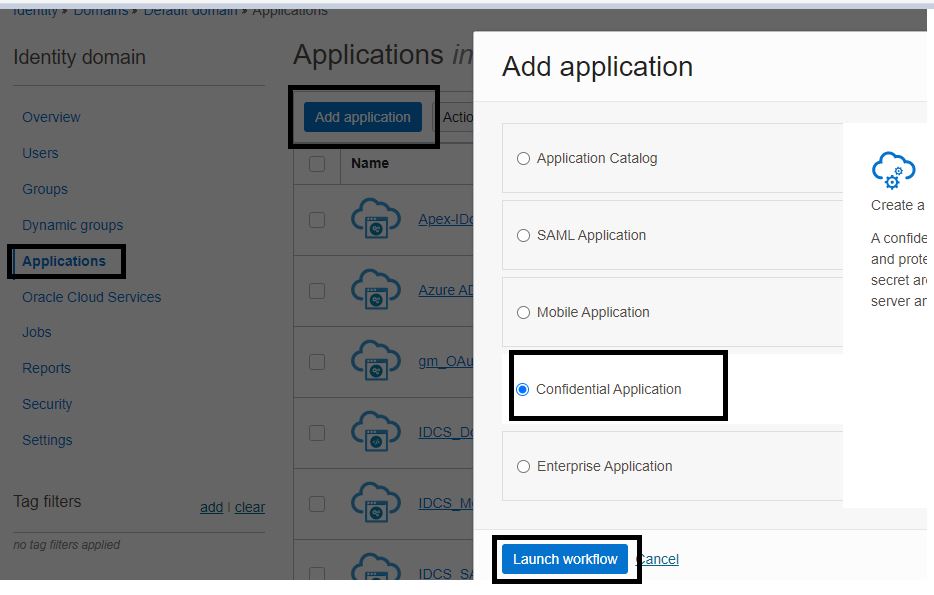

アイデンティティ・ドメインの下の「アプリケーション」タブに移動し、「アプリケーションの追加」をクリックし、「機密アプリケーション」をクリックして、「ワークフローの起動」をクリックします。

-

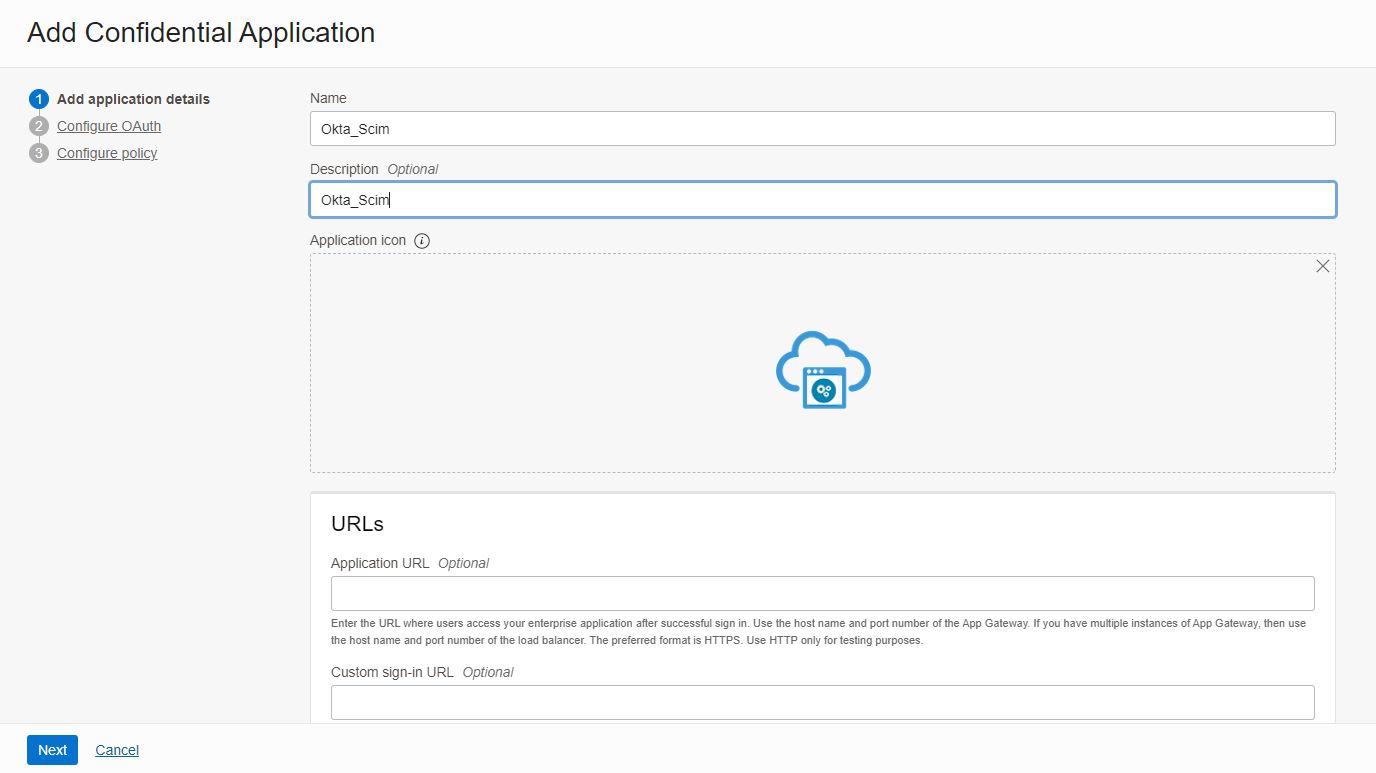

アプリケーションの「名前」を入力して、「次へ」をクリックします。

-

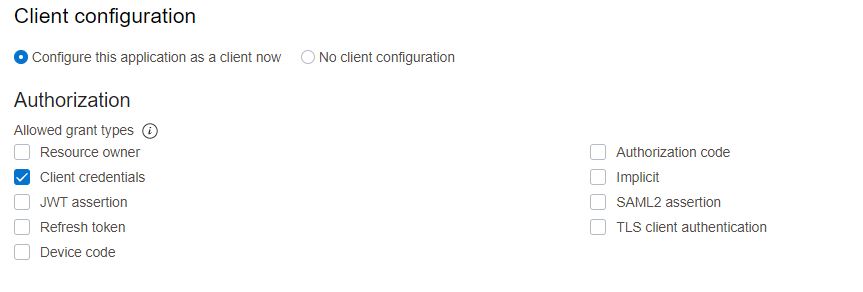

次の詳細をアプリケーションに追加し、「次」をクリックします。

-

アプリケーションをアクティブ化し、クライアントIDおよびシークレットをノートにとります。

タスク4: Oktaからアイデンティティ・ドメインへのSCIMプロビジョニングの有効化

-

SCIMプロビジョニングを構成するためにOkta管理コンソールに戻ります。構成済アプリケーションをクリックし、「プロビジョニング」タブをクリックします。

-

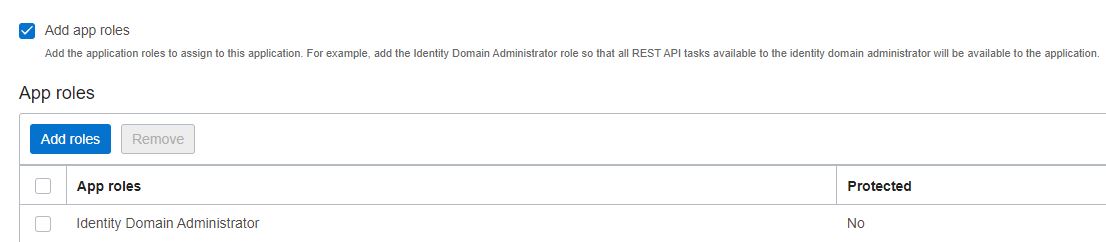

構成済アプリケーションの「プロビジョニング」セクションで、次の詳細を追加します。

-

ベースURL: https://$IDCS_SUBDOMAIN.identity.oraclecloud.com/admin/v1

-

APIトークン: Base64encoded(ClientID:ClientSecret) (前のステップから)

-

API資格証明のテストをクリックします。

-

画面に「成功」メッセージが表示されるはずです。「保存」をクリックします。

-

-

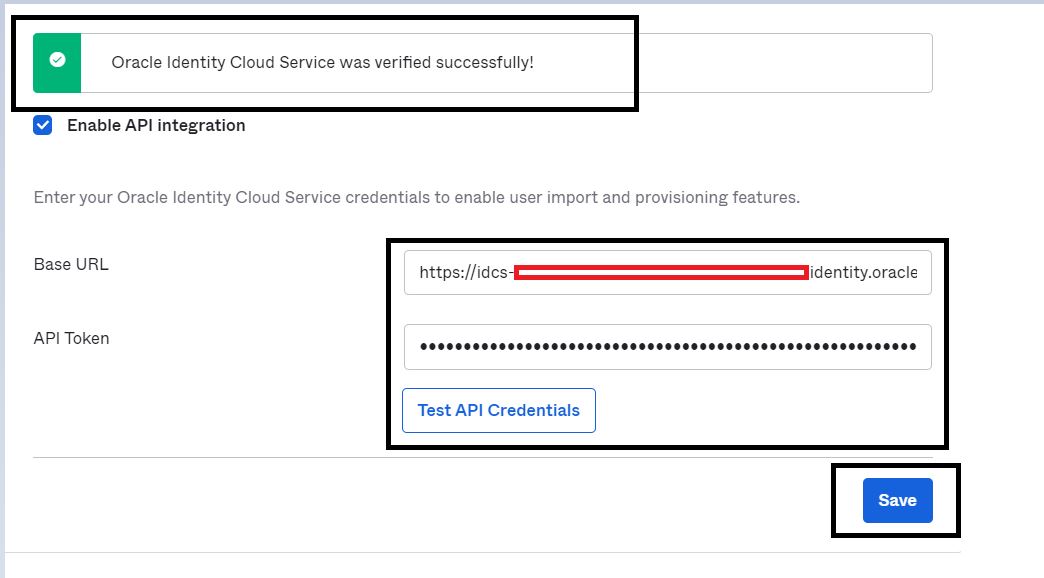

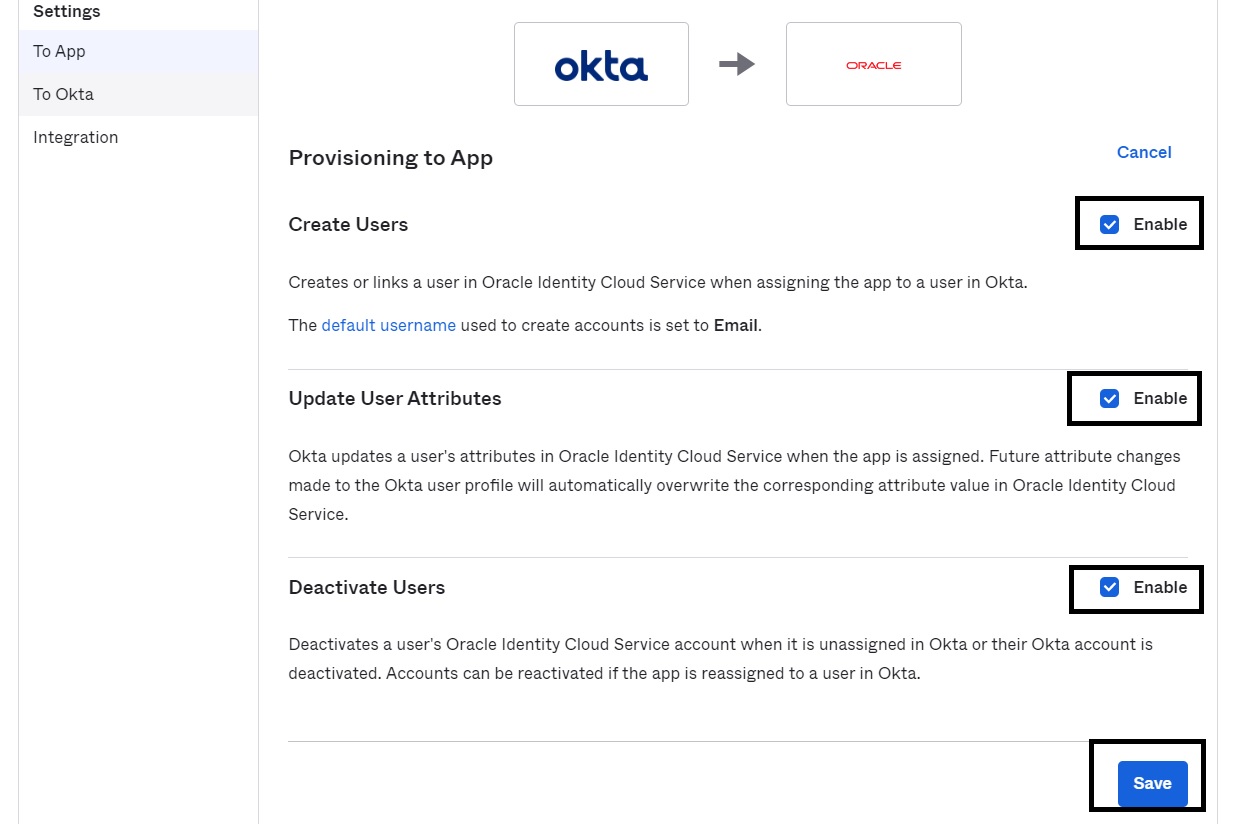

「編集」をクリックし、すべての「有効化」オプションを選択し、「保存」をクリックしてユーザー・プロビジョニング・オプションを有効にします。

-

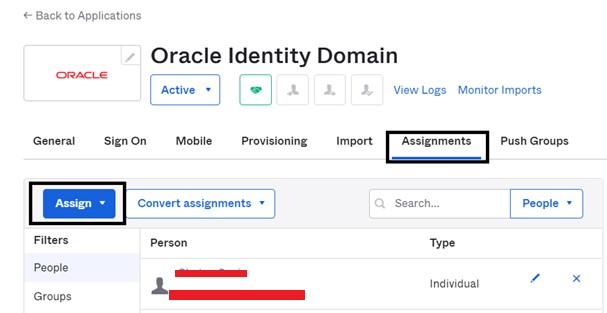

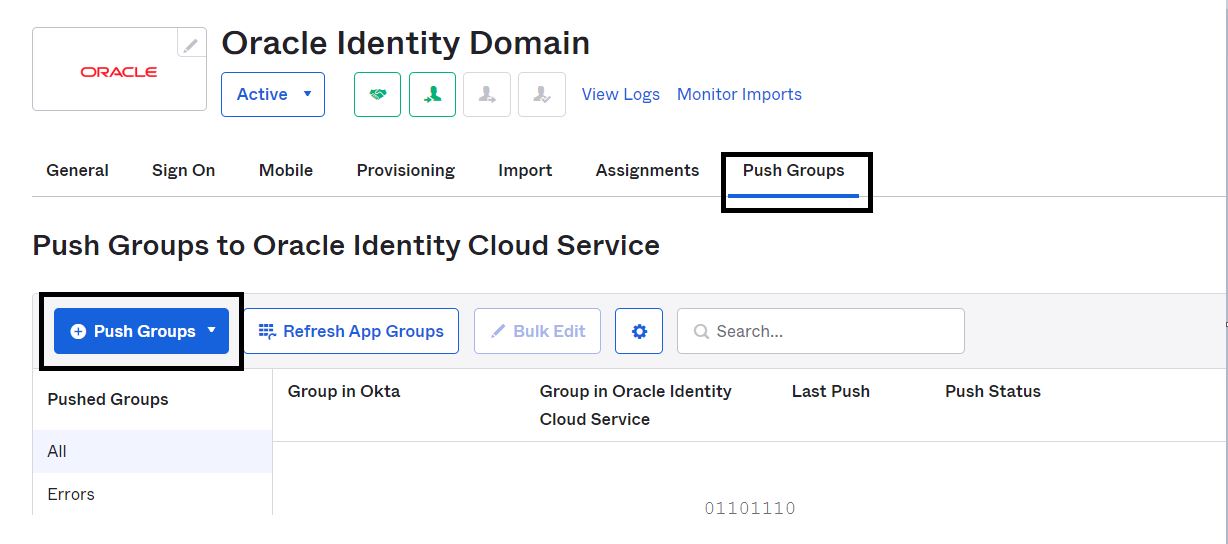

「割当て」セクションから、アイデンティティ・ドメインに同期するユーザーおよびグループを追加します。

設定ステップを完了すると、ユーザーおよびグループはOktaからアイデンティティ・ドメインに同期されます。

関連リンク

承認

作成者 - Chetan Soni (クラウド・ソリューション・エンジニア)

その他の学習リソース

docs.oracle.com/learnで他のラボをご覧いただくか、Oracle Learning YouTubeチャネルでより無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Integrate Okta with Identity Domains for Single Sign-On and user provisioning

F77055-01

February 2023

Copyright © 2023, Oracle and/or its affiliates.