ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

認可ソースから取り込まれたインバウンド・データのOracle Access Governance Cloud Serviceへの変換

イントロダクション

今日の動的なビジネス環境では、組織は多くの場合、従業員情報を管理するために複数のシステムに頼っています。企業が従業員データの認可ソースとして外部人事(HR)システムを使用し、Oracle Access Governance Cloud Serviceを活用して様々なアプリケーション間のアクセス制御を管理するシナリオを考えてみます。これらのシステム間をシームレスに統合するには、HRシステムのデータを変換してマッピングし、ビジネス要件に合せて調整することが重要です。

たとえば、組織には、ソフトウェア・エンジニアIIIなどのHRシステムに複数のジョブ・ロールが定義されている場合があります。たとえば、組織には、ソフトウェア・エンジニアIIIやシニア・アナリスト- 財務などのHRシステムに複数のジョブ・ロールが定義されている場合があります。ただし、ダウンストリーム・システムでは、アクセス・ポリシーを適用するために、L3_EngineerやSr_Finance_Analystなどの標準化されたロール・マッピングが必要になる場合があります。また、HRシステムでは、雇用タイプをFTE (常勤従業員)およびCWR (派遣就業者)として格納し、Oracle Access Governanceでは常勤および契約社員を想定しています。データ変換ルールを通じて、企業は職務の正規化、雇用タイプの変換、複数の属性(部門やロールなど)の連結などのロジックを適用して、自動プロビジョニングを促進するカスタム・アクセス・プロファイルを作成できます。

このチュートリアルでは、ユーザーの名前、雇用タイプ、部門、場所およびドメイン名に基づいて属性ldapdnを計算するために、同様の変換ルールを適用します。これにより、アイデンティティ・レコードの構造化および標準化された形式が保証され、ディレクトリ・サービスやアクセス管理ポリシーとのシームレスな統合が可能になります。

対象読者

Oracle Access Governance Cloud Service管理者およびアプリケーション開発者。

目的

-

いくつかのサンプル・ユーザーをOracle Access Governance Cloud Serviceにロードします。

-

フラット・ファイル認可ソースのカスタム属性を追加します。

-

追加した属性に変換ロジックを適用します。

-

Oracle Access Governance Cloud Serviceでデータ・ロードを実行します。

-

変換ルールに従って移入された属性の値を検証します。

前提条件

-

管理権限を持つOracle Access Governance Cloud Serviceインスタンス。詳細は、サービス・インスタンスの設定およびアプリケーション・ロールについてを参照してください。

-

Oracle Access Governance Cloud Serviceにオンボードされるフラット・ファイル・オーケストレーション・システム。詳細は、フラット・ファイルとの統合を参照してください。

タスク1: OCIオブジェクト・ストレージへのアイデンティティ・ファイルのアップロード

このタスクでは、CSVファイルをOCI Object Storageにアップロードして、Oracle Access Governance Cloud Serviceの少数のユーザーをオンボードします。

-

OCIコンソールにログインし、「ストレージ」、「バケット」に移動して、「オブジェクト・ストレージおよびアーカイブ・ストレージ」をクリックします。

-

ファイルがあるバケットを必ず選択し、フォルダを展開してファイルを表示します。

-

アイデンティティ・ファイルIDENTITY-transform.csvをダウンロードし、バケット・フォルダ

<ServiceInstanceName/OrchestratedSystemName/inbox/IDENTITY>にアップロードします。ノート:

- データ同期プロセスは完全なデータロードであるため、inboxフォルダ内の既存のファイルは変更しないでおく必要があります。

- 上のCSVファイルには、サンプルのユーザー名および電子メール値を持つ4人のユーザーが含まれています。これらのユーザー名およびEメール値を持つ既存のユーザーがいる場合は、値をまだ存在しないものに更新できます。

タスク2: Oracle Access Governance Cloud Serviceでのデータ・ロードの実行

このタスクでは、Oracle Access Governance Cloud Serviceでデータ・ロードを実行して、フラット・ファイルからユーザーをオンボーディングします。

-

Oracle Access Governance Cloud Serviceにログインし、「サービス管理」に移動して「オーケストレーション・システム」をクリックします。

-

フラット・ファイルのオーケストレーション・システムを検索し、3つのドット(ADM)アイコンをクリックして「統合の管理」を選択します。

-

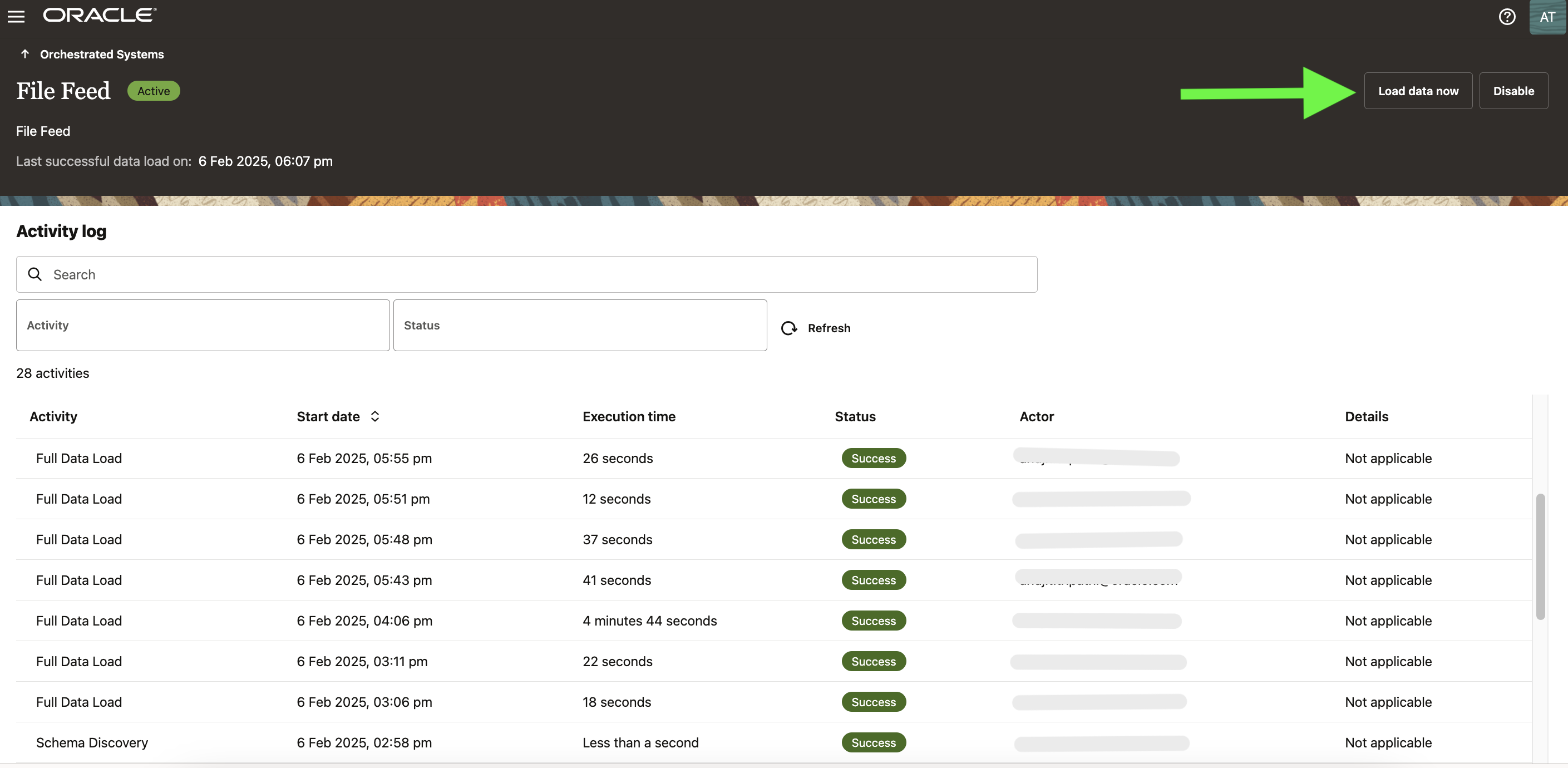

「今すぐデータをロード」をクリックし、データ・ロードが完了するまで待機します。「アクティビティ・ログの表示」をクリックして、データ・ロード・ステータスを検証します。

タスク3: Oracle Access Governance Cloud Serviceでのユーザーのアクティブ化

このタスクでは、Oracle Access Governance Cloud Serviceでユーザーをアクティブ化します。

-

Oracle Access Governance Cloud Serviceに移動し、「サービス管理」に移動して「アイデンティティの管理」をクリックします。

-

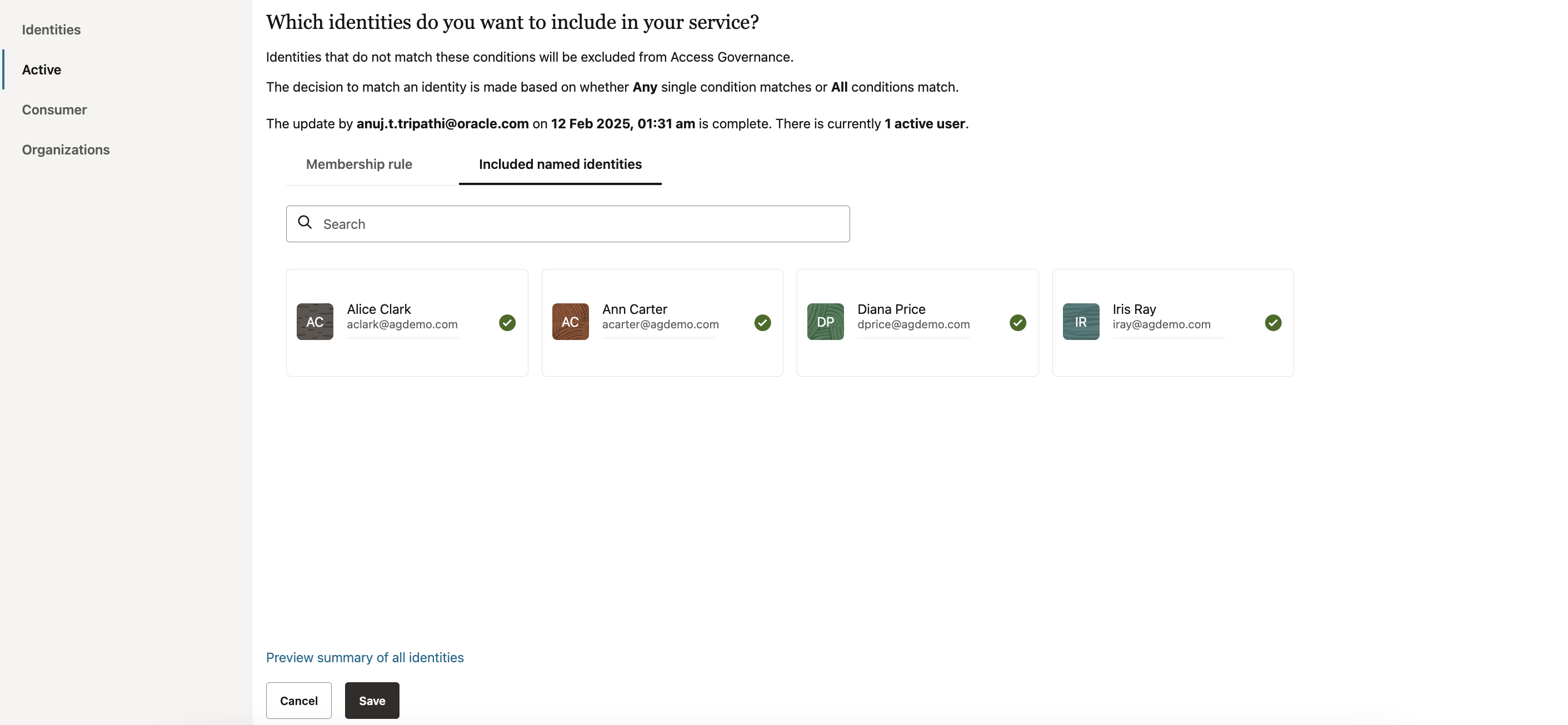

「アクティブ」および「含まれる名前付きアイデンティティ」をクリックします。

-

各ユーザーをクリックしてアクティブ化します。「保存」および「確認」をクリックします。

ノート:ユーザーのリストが長い場合は、検索バーにユーザー名(ACLARKなど)を指定してユーザーを検索できます。検索結果からユーザーを選択し、「保存」をクリックします。他のユーザーに対してプロセスを繰り返します。

-

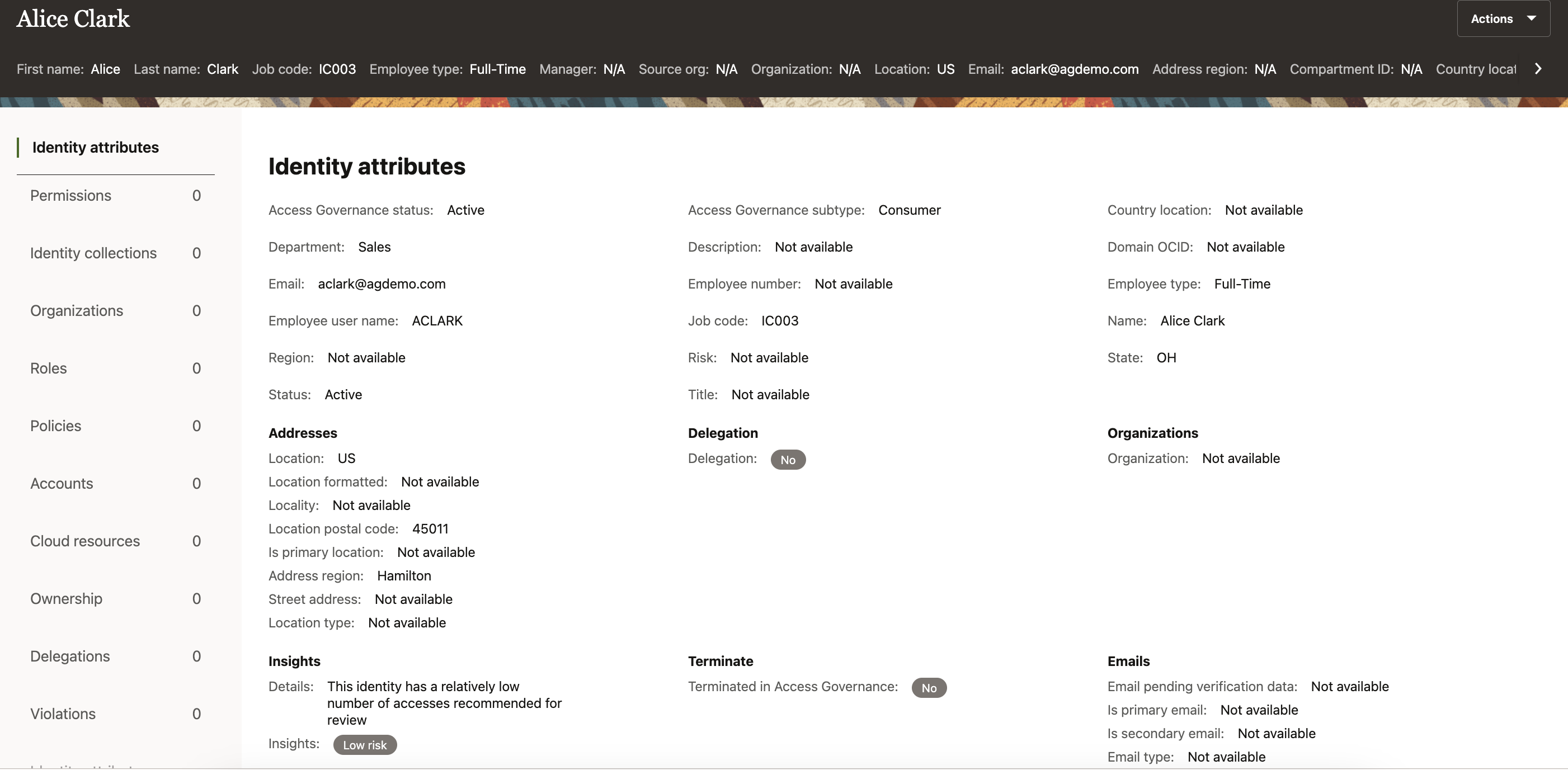

この時点で、データ変換なしでユーザーを同期しました。ユーザーのプロファイル全体を表示するには、「サービス管理」に移動して「アイデンティティ」をクリックします。3つのドット(ADM)アイコンをクリックし、ユーザーの「詳細の表示」をクリックして、「アイデンティティ属性」をクリックしてユーザーのプロファイル属性を表示します。

タスク4: スキーマ・ファイルへのカスタム属性の追加

このタスクでは、アイデンティティ・スキーマ・ファイルにカスタム属性を追加します。

-

OCIコンソールに移動し、フラット・ファイルのバケットに移動します。

-

フォルダ

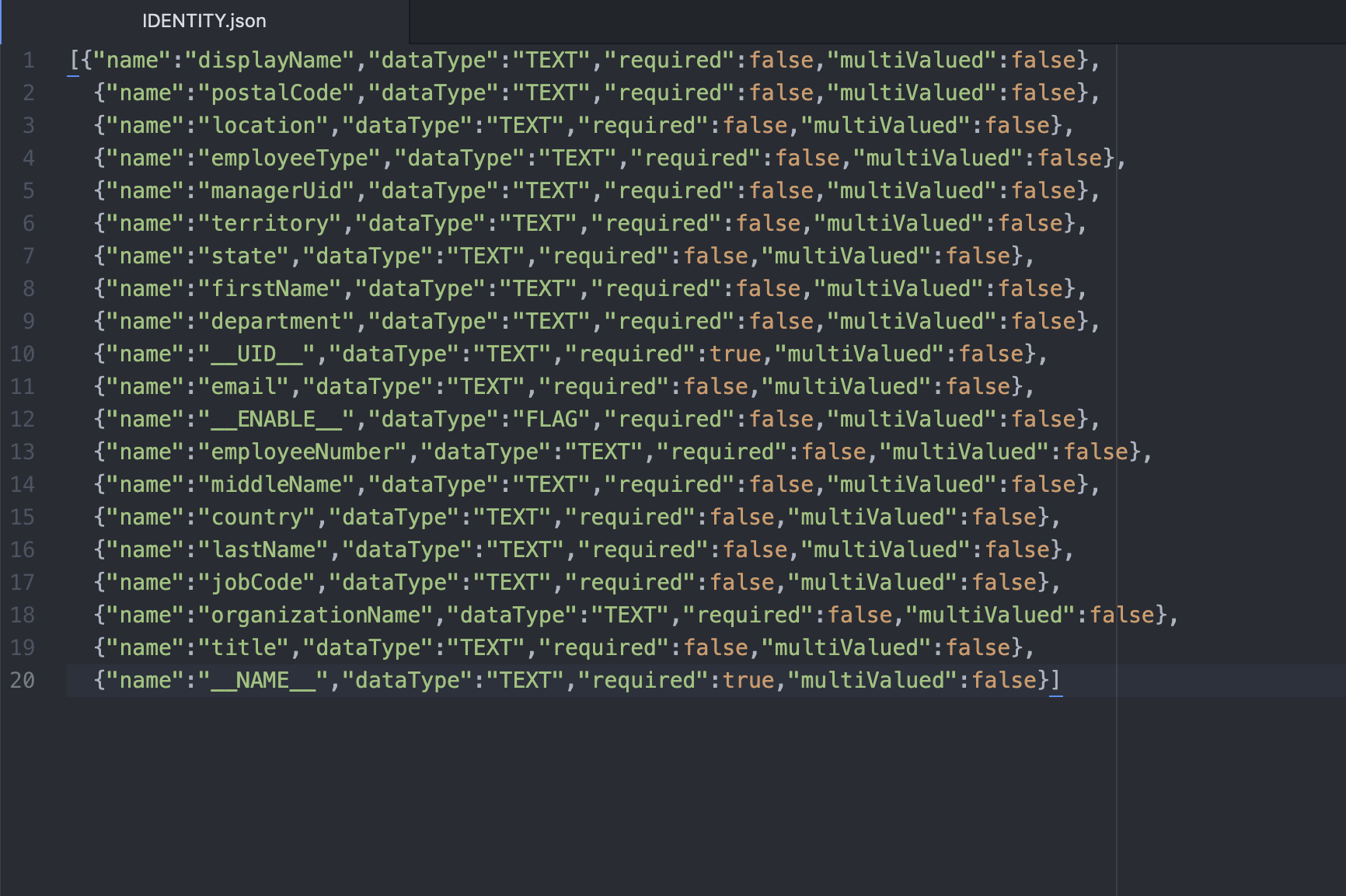

<ServiceInstanceName/OrchestratedSystemName/schema>にあるアイデンティティ・スキーマ・ファイルIDENTITY.jsonをダウンロードします。以前にカスタマイズしていない場合、デフォルトのスキーマ・ファイルには、次の内容が必要です。

-

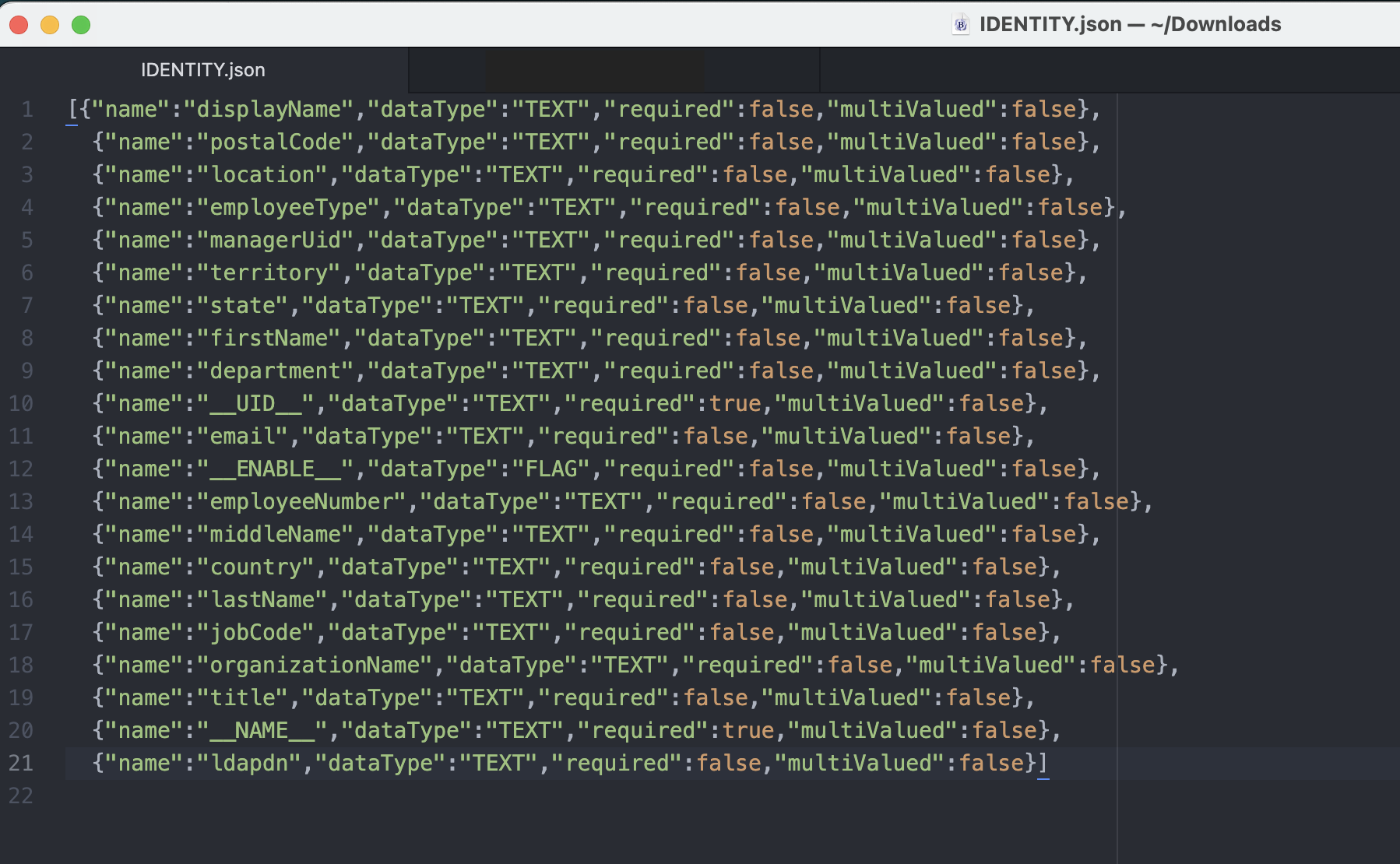

ファイルをダウンロードし、カスタム属性

ldapdnの新しい行を追加します。変更されたスキーマ・ファイルには、次の内容が必要です。

-

ファイルを再アップロードします。スキーマ・ファイルの名前を変更しないでください。

IDENTITY.jsonのままにします。

タスク5: Oracle Access Governance Cloud Serviceでのカスタム属性のフェッチ

このタスクでは、タスク4で追加したカスタム属性をフェッチします。

-

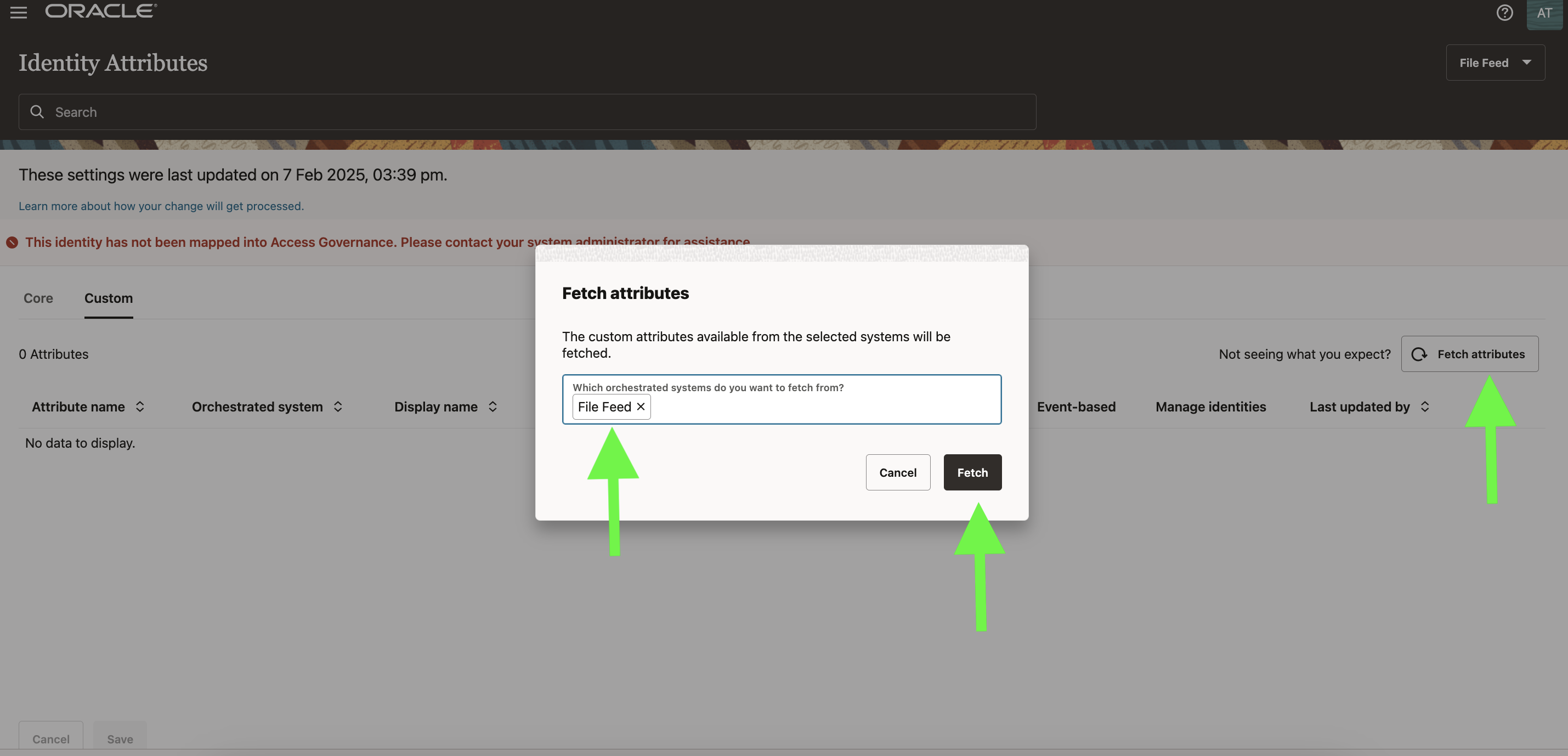

Oracle Access Governance Cloud Serviceに移動し、「サービス管理」に移動して「アイデンティティ属性」をクリックします。

-

「カスタム」および「属性のフェッチ」をクリックします。自動的に移入されない場合は、フラット・ファイル・オーケストレーション・システムを選択し、「フェッチ」をクリックします。属性が同期されるまでに数分かかる場合があります。

-

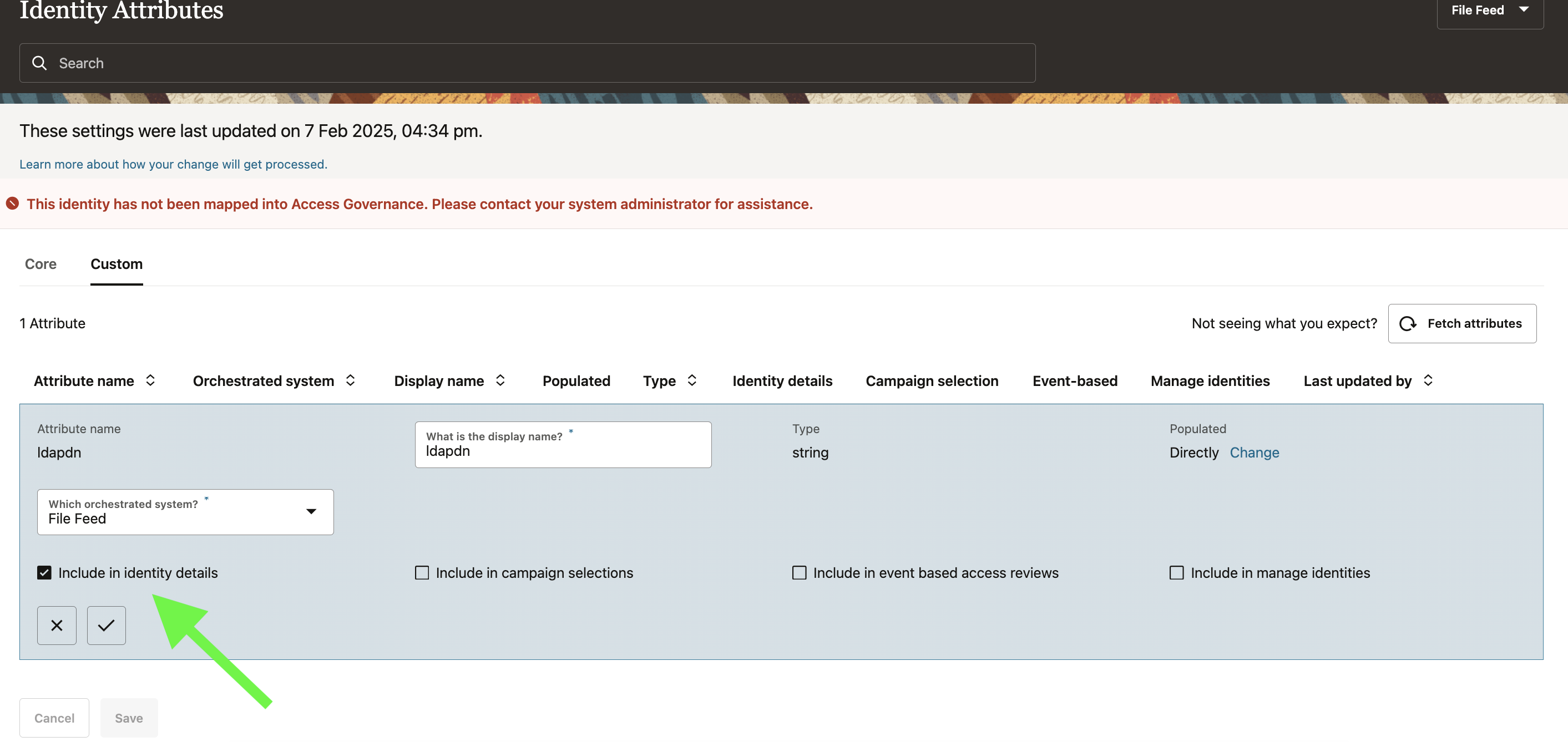

ldapdn属性が同期されたら、3つのドット(:)アイコンをクリックして「編集」をクリックします。 -

「アイデンティティ詳細に含める」を選択し、「適用」および「保存」をクリックします。

ユーザーのプロファイルを表示すると、

ldapdn属性が表示されます。この段階では、変換ルールが適用されていないため、属性は表示されますが、移入されません。

タスク6: Oracle Access Governance Cloud Serviceでの変換ルールの適用

このタスクでは、Oracle Access Governance Cloud Serviceのカスタム属性に変換ロジックを適用します。

-

Oracle Access Governance Cloud Serviceに移動し、「サービス管理」に移動して「オーケストレーション・システム」をクリックします。

-

フラット・ファイルのオーケストレーション・システムを検索し、3つのドット(ADM)アイコンをクリックして「統合の管理」を選択します。

-

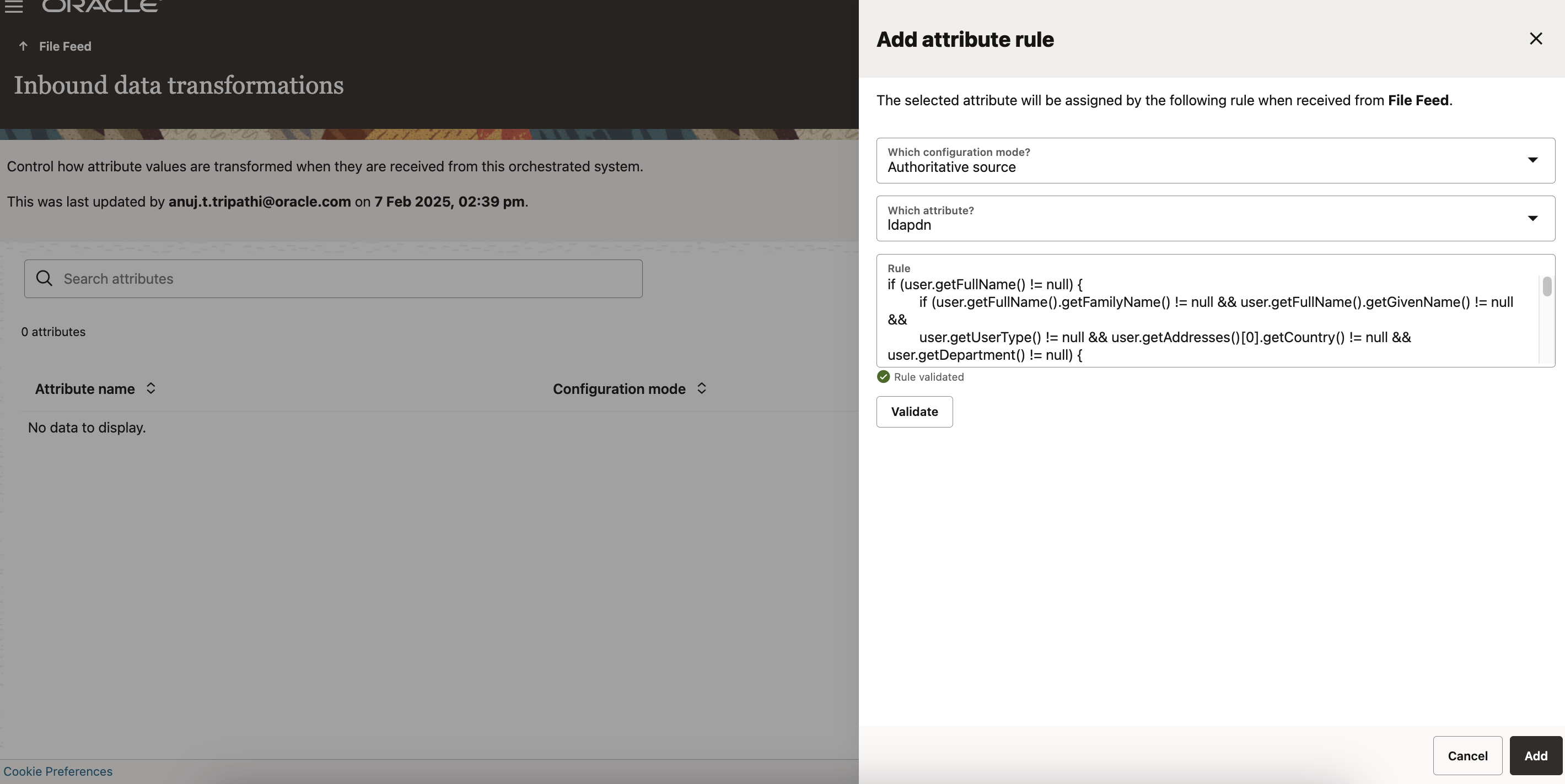

「インバウンド・データ変換」で、「管理」および「属性ルールの追加」をクリックします。

-

「構成モード」として「認可ソース」を選択し、属性として

ldapdnを選択します。ルール・ウィンドウに次のルールを入力します。if (user.getFullName() != null) { if (user.getFullName().getFamilyName() != null && user.getFullName().getGivenName() != null && user.getUserType() != null && user.getAddresses()[0].getCountry() != null && user.getDepartment() != null) { if (user.getUserType().toUpperCase() == "FULL-TIME") { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } else { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Non-Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } } } -

「検証」をクリックします。検証に成功したら、「追加」をクリックします。

タスク7: データ・ロードの実行によるデータ変換の検証

このタスクでは、データ・ロードを実行し、変換された属性値を検証します。

-

Oracle Access Governance Cloud Serviceに移動し、「サービス管理」に移動し、「誰が何にアクセスできるか」で「企業全体のブラウザ」をクリックします。

-

「アイデンティティ」を選択します。

-

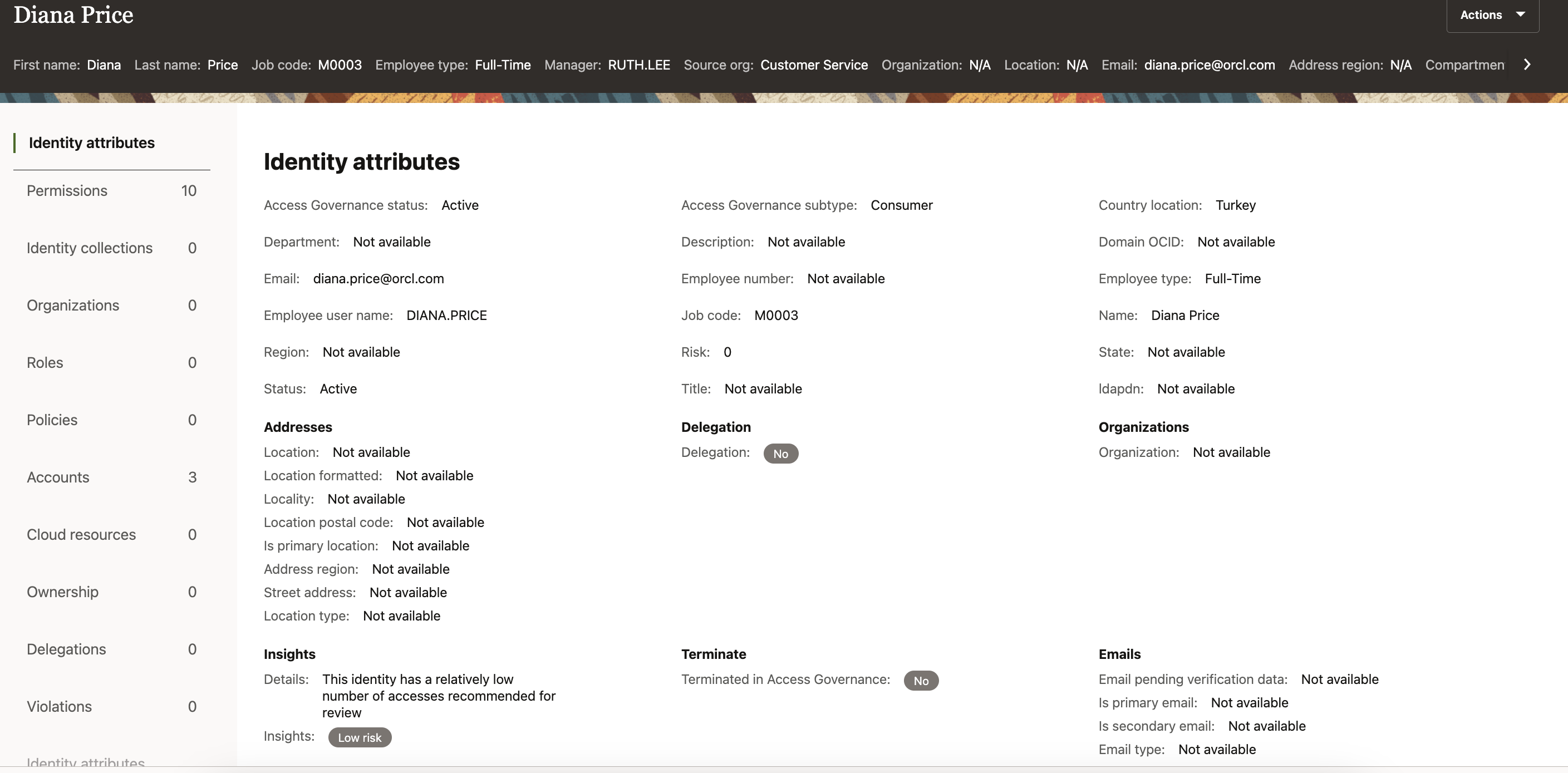

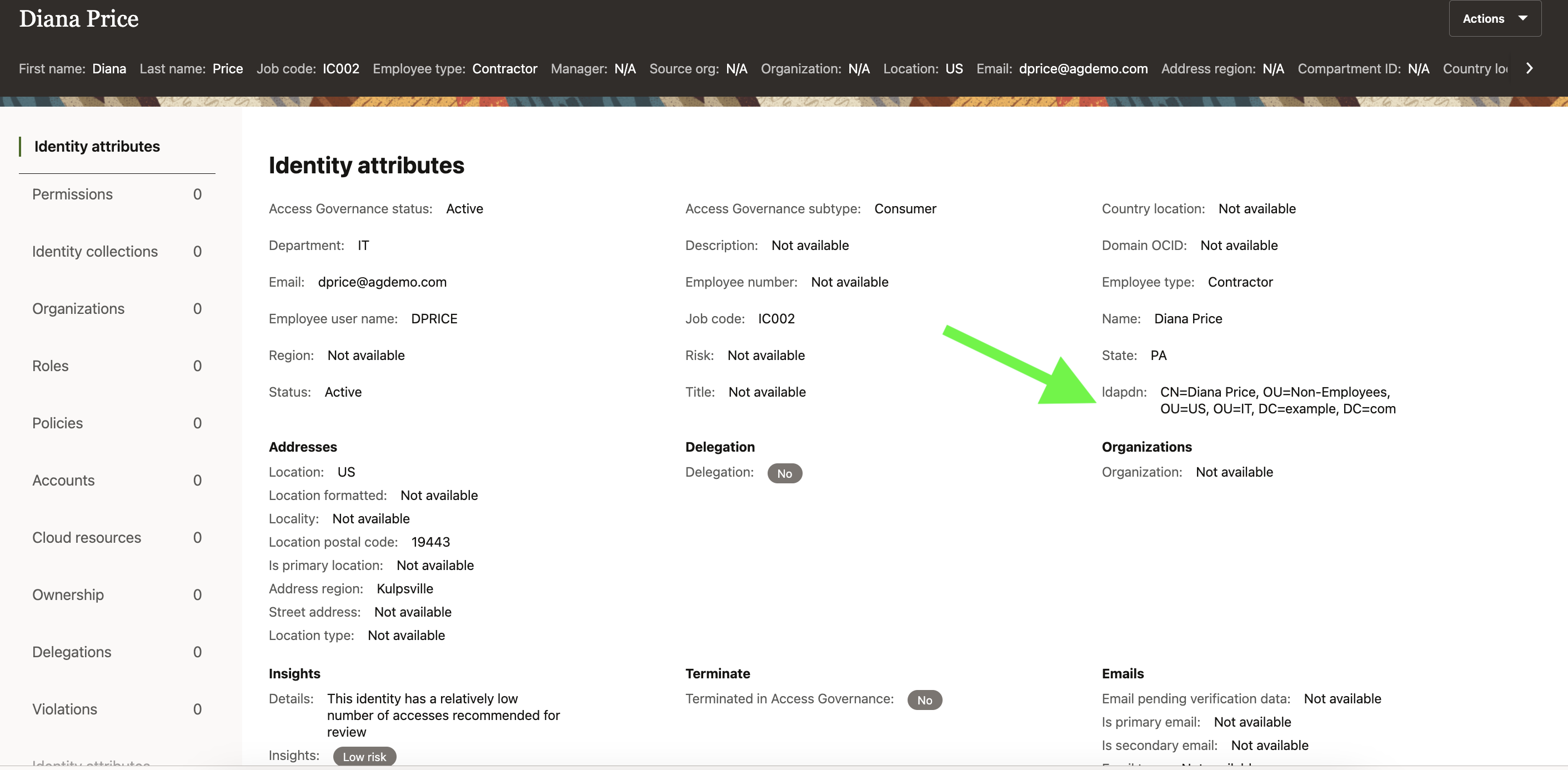

前のユーザーの「詳細の表示」をクリックし、「アイデンティティ属性」をクリックします。

-

属性

ldapdnは、指定された変換ロジックに基づいて移入されることに注意してください。

-

オプションで、他のユーザーの

ldapdn値を検証します。

このチュートリアルでは、Oracle Access Governance Cloud Serviceのフラット・ファイル認可ソースからカスタム属性を追加する方法を学習しました。カスタム属性定義をプラットフォーム内でシームレスに取得する方法を検討し、属性値を標準化するためのデータ変換ルールを構成しました。最後に、変換された属性値を検証して、ビジネス要件の正確性とコンプライアンスを確保しました。

次のステップ

このチュートリアルに従って、組織のデータ・ポリシーに合せた追加の変換ルールを定義して、実装を拡張できます。検証、エンリッチメントおよび書式設定のインバウンド・ルールとアウトバウンド・ルールの両方を構成して、アイデンティティ属性をダウンストリーム・システムと連携させることができます。この柔軟性により、ソース・データに直接変更できない場合でも、データの一貫性とコンプライアンスが確保されます。

さらなる改善のために、高度な変換ロジックの統合、条件付きルールの実装、ワークフローの自動化を検討して、効率性とガバナンスを強化します。

関連リンク

承認

- 著者 - Anuj Tripathi (NAソリューション・エンジニアリング担当プリンシパル・クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントについては、Oracle Help Centerを参照してください。

Transform Inbound Data Ingested from an Authoritative Source into Oracle Access Governance Cloud Service

G27214-01

February 2025

Copyright ©2025, Oracle and/or its affiliates.