ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントに例の値を使用します。演習を終える際は、これらの値をクラウド環境に固有の値に置き換えてください。

Oracle Cloud Infrastructure ComputeインスタンスのMicrosoft Entra Domain Services管理対象ドメインへの統合

イントロダクション

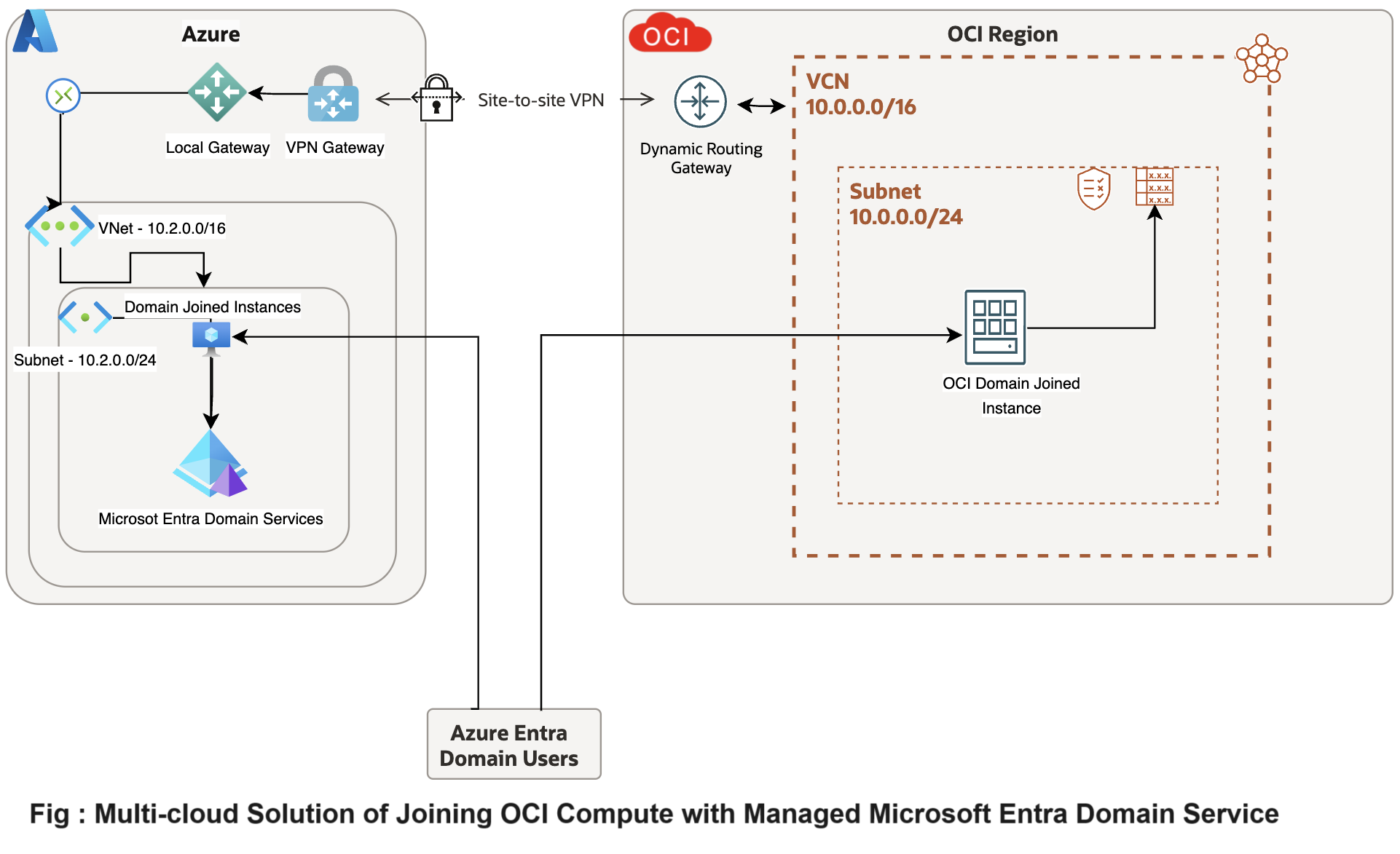

最新のマルチクラウド環境とハイブリッド・クラウド環境では、効果的なネットワーク管理と、異なるクラウド・サービス間のシームレスな統合が不可欠です。このような統合の課題の1つは、Oracle Cloud Infrastructure (OCI)コンピュート・インスタンスをMicrosoft Entra Domain Services (旧称Azure Active Directory Domain Services)に参加することです。この設定により、組織はOCIでコンピュート・ワークロードを実行しながら、Microsoftの堅牢なアイデンティティ管理機能を活用できます。

これを実現するには、仮想クラウド・ネットワーク(VCN)、サブネット、ルーティング表などのネットワーク・インフラストラクチャを適切に構成し、OCIとMicrosoft Azure間のネットワーク接続を確立することが不可欠です。この接続は、OCIサイト間VPNまたはOCI FastConnectやAzure ExpressRouteなどの専用インターコネクト・ソリューションを使用して実現できます。さらに、Microsoft Entra Domain Servicesの正しいドメイン・ネーム・システム(DNS)サーバーを指すようにOCIでDynamic Host Configuration Protocol (DHCP)オプションを管理することは、ドメイン結合操作にとって重要です。

このチュートリアルでは、OCIインスタンスがMicrosoft Entra Domain Servicesに参加できるようにネットワーク構成を設定するためのガイドを提供します。VCNのデプロイ、OCIとAzure間のサイト間VPNの確立、クラウド間通信のためのルート表の構成、DHCPオプション・セットの作成と関連付け、またはAzure Managedへの転送ルールにより、OCIのDNSリゾルバにサービスIPが追加され、コンピュート・インスタンスがデプロイされ、接続とドメイン結合プロセスが検証されます。これらのタスクに従うことで、組織はOCIとMicrosoft Azureの間のシームレスな統合を実現し、統合されたセキュアなマルチクラウド環境を実現できます。

目的

- OCI ComputeインスタンスをMicrosoft Entra Domain Services管理対象ドメインに統合します。このチュートリアルでは、Microsoft Entra Domain Servicesと統合するためにOCIでDNS転送を設定する簡単なガイドを提供します。コンピュート・インスタンスを作成し、Microsoft Azure Entra Domain、DNSリゾルバ、およびOCIの転送ルールに参加して、VCNのDHCPオプションを変更することなく、特定のドメイン問合せをMicrosoft Entra Domain Servicesに転送します。

前提条件

-

OCIおよびMicrosoft Azure Cloudテナンシ。

-

リソースをデプロイおよび更新するためのOCIおよびMicrosoft Azureテナンシ権限。

-

ネットワークの基本的な理解: DNS、DHCP、およびネットワークルーティング。

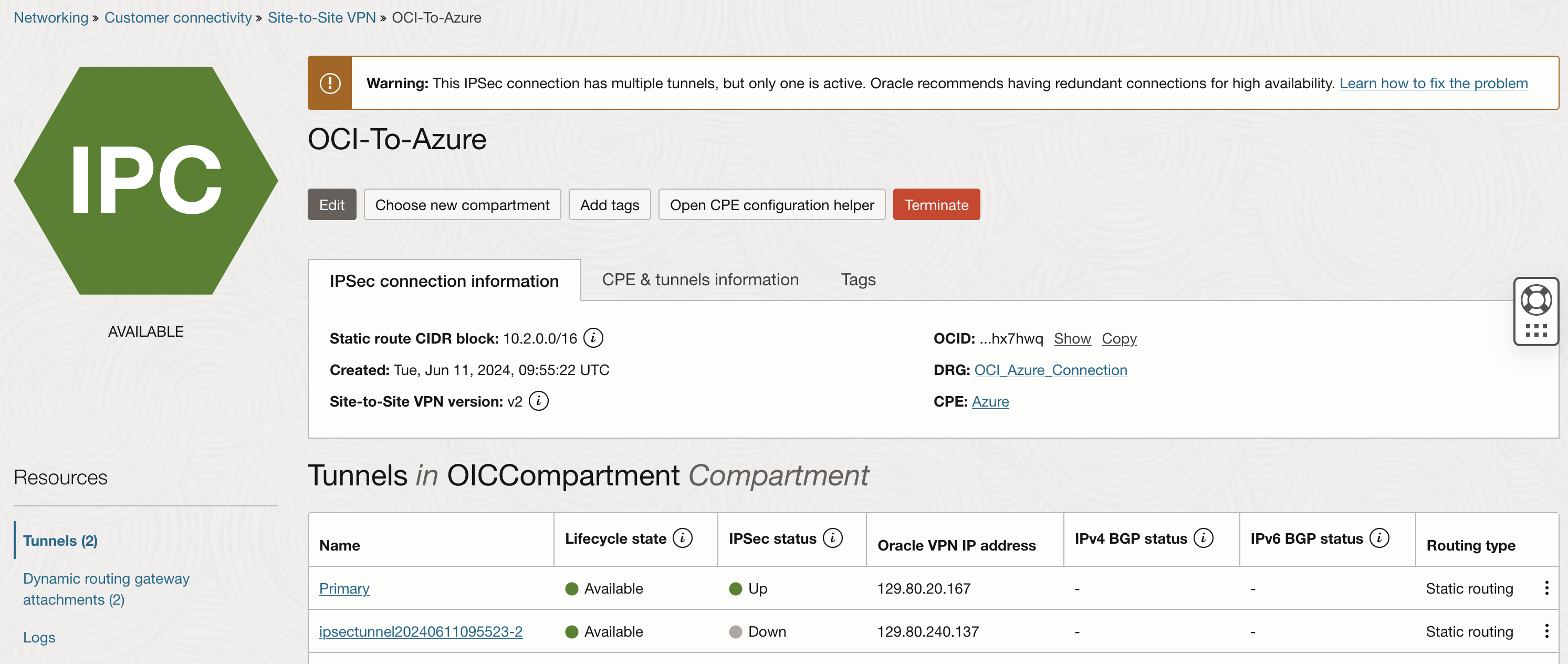

タスク1: OCIとMicrosoft Azure間のサイト間VPNまたは専用インターコネクトの構成

OCIとMicrosoft Azureの間のセキュアな通信を実現するために、サイト間VPNを使用します。このVPNは、OCIのVirtual Cloud Network (VCN)をAzureの仮想ネットワーク(VNet)に接続して、インターネット経由でセキュアなトンネルを作成します。高信頼性、低レイテンシおよび専用帯域幅を必要とする組織では、OCI FastConnectが推奨されます。OCI FastConnectは、パブリック・インターネットをバイパスしてセキュリティを強化し、一貫したパフォーマンスを実現するプライベート接続を提供します。ただし、この設定では、Microsoft Entra Domain Servicesなどのサービスを統合するために不可欠なサイト間VPNのシンプルさとコスト効率を選択します。詳細は、AzureへのVPN接続を参照してください。

-

OCIでVPNゲートウェイを作成および構成します。

-

OCIコンソールにログインし、「ネットワーキング」に移動して「Dynamic Routing Gateway (DRG)」を選択します。

-

DRGを作成し、それをVCNにアタッチします。このチュートリアルでは、OCI VCNは

10.0.0.0/16です。 -

Azure VPNゲートウェイのパブリックIPアドレスを使用して、顧客構内機器(CPE)オブジェクトを設定します。

-

指定されたIPSec構成を使用して、DRGとAzure VPNゲートウェイの間にIPSec接続を作成します。

-

-

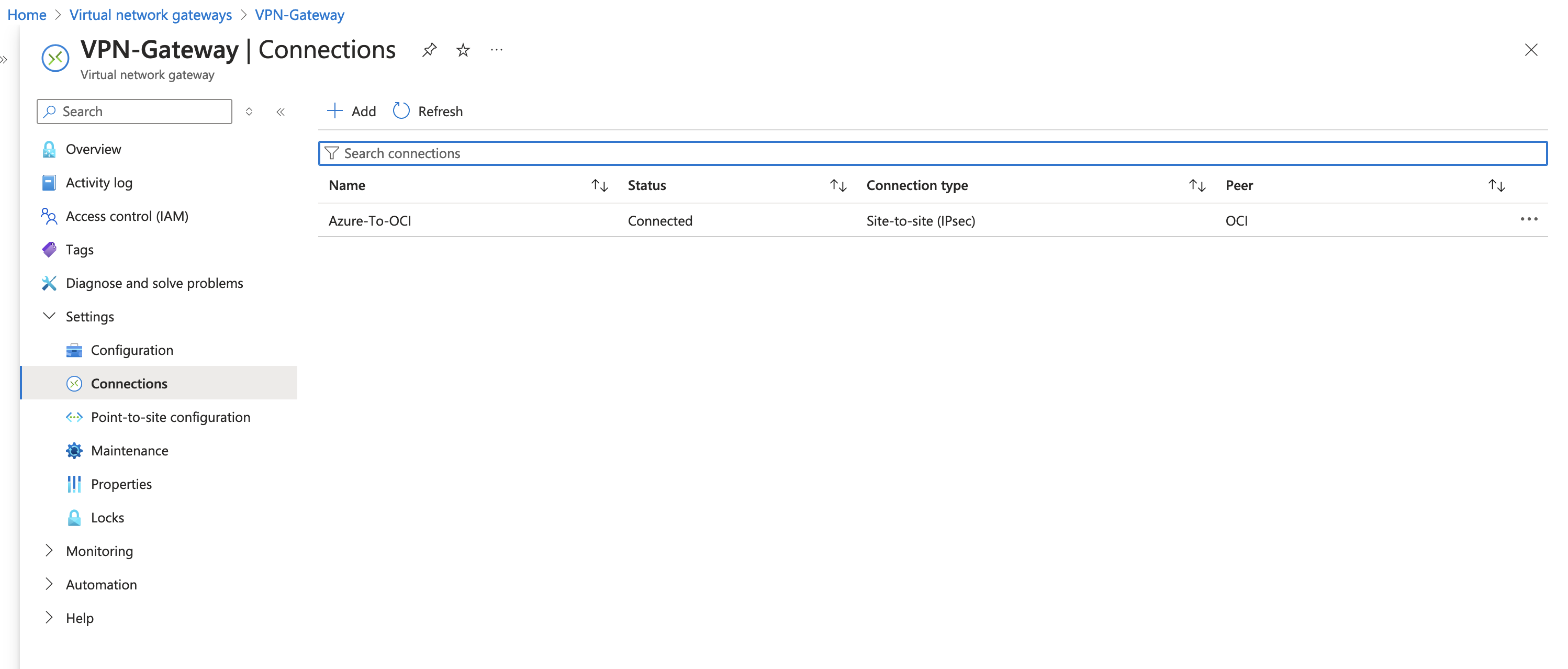

Microsoft AzureでVPNゲートウェイを構成します。

-

Microsoft Azure Portalにログインし、仮想ネットワーク・ゲートウェイに移動します。

-

Azure VNetにVPNゲートウェイを作成します。このチュートリアルでは、Azure VNetは

10.2.0.0/16です。 -

OCI VPNゲートウェイのパブリックIPアドレスを使用してローカル・ネットワーク・ゲートウェイを設定します。

-

OCIからの構成詳細を使用して、OCI DRGへのIPSec VPN接続を確立します。

-

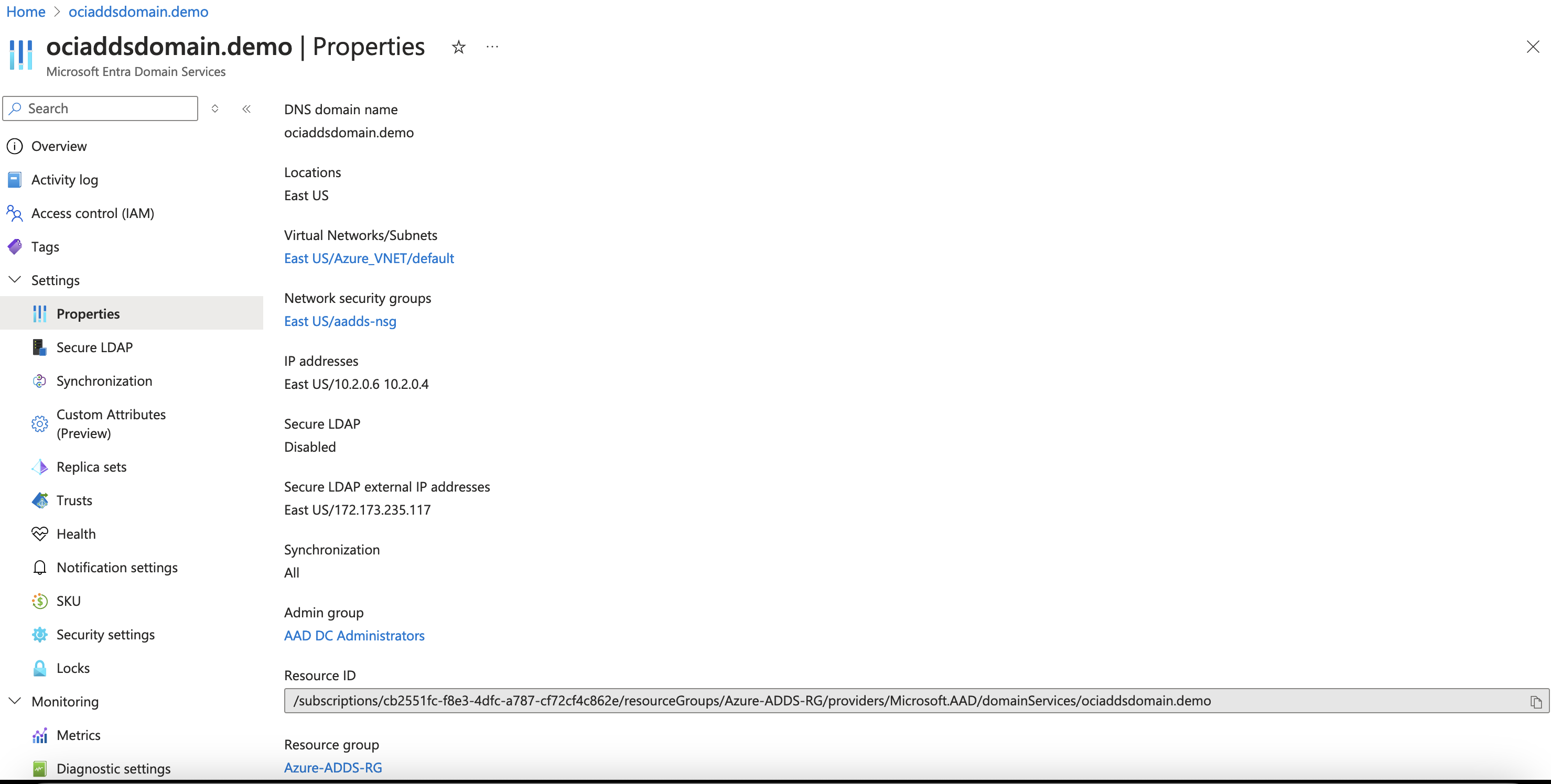

タスク2: Microsoft Entraドメイン・サービスの設定

OCIとMicrosoft Azureの間にサイト間VPNを確立したら、Microsoft AzureでのMicrosoft Entra Domain Servicesの設定に進みます。このサービスは、従来のドメイン・コントローラを必要とせずに、ドメイン結合やLightweight Directory Access Protocol (LDAP)などの機能によってアイデンティティ管理を簡素化します。

-

Microsoft AzureでMicrosoft Entra Domain Servicesをデプロイおよび構成します。

-

Microsoft Azure Portalを使用してMicrosoft Entraドメイン・サービスをデプロイします。

-

組織のニーズを満たすようにドメイン設定を構成します。

-

OCIを含むサイト間VPNが構成されているのと同じVCN内のサブネットを使用してください。

-

-

Microsoft Entra Domain Services DNSサーバーのプライベートIPアドレスを取得します。

-

Microsoft Entra Domain ServicesにリンクされているDNSサーバーのプライベートIPアドレスを書き留めます。

-

これらのIPをOCIのVirtual Cloud Network (VCN)内でDNS解決用に構成して、ドメイン名解決を有効にします。

-

タスク3: OCI VCNでのDNS解決の構成

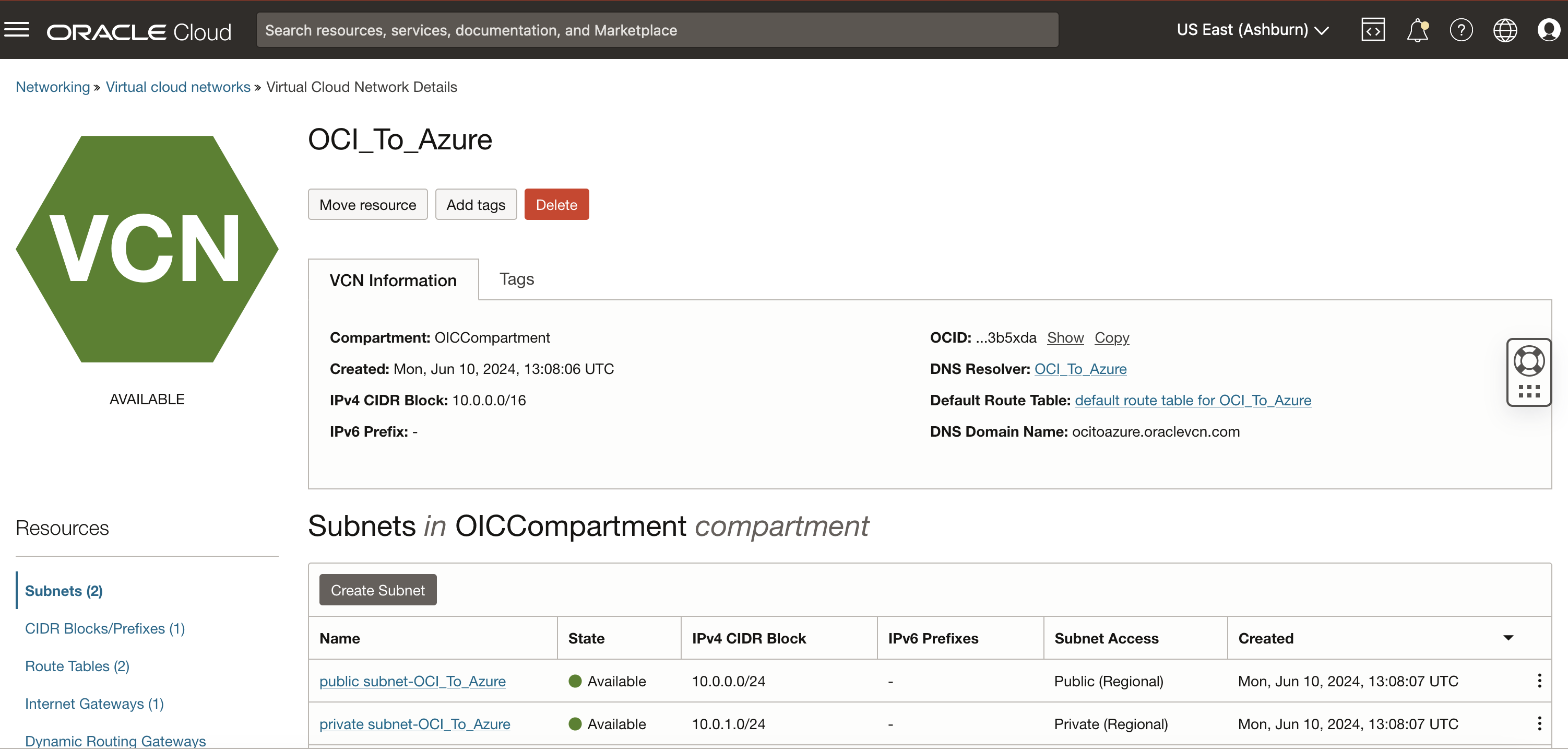

ドメイン名の解決を有効にするように、OCIのVirtual Cloud Network (VCN)内でDNS解決を構成します。Microsoft Azureで確立されたOCIサイト間VPNを構成したのと同じVCNを使用します。

-

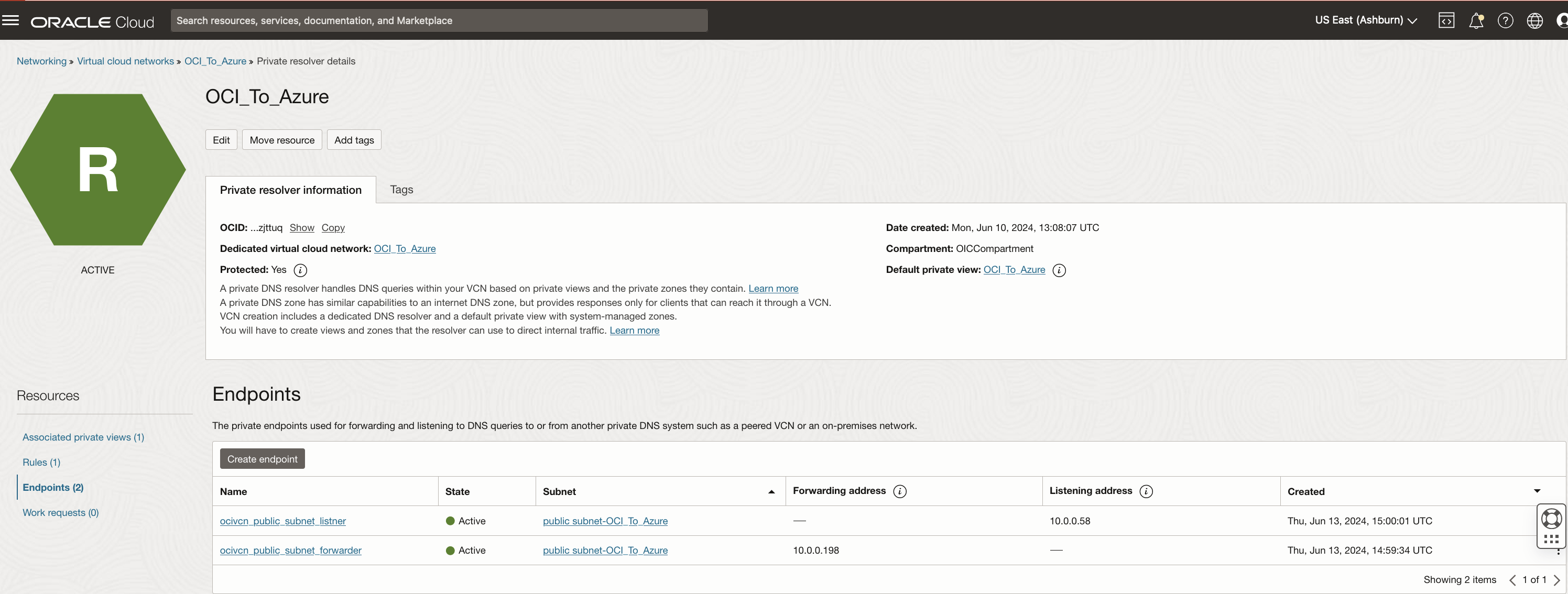

OCIコンソールに移動し、「ネットワーキング」、「Virtual Cloudネットワーク」および「DNSリゾルバ」に移動します。

-

リスニング・エンドポイントと転送エンドポイントの両方を作成します。

-

エンドポイントを設定して、Microsoft Entra Domain Servicesによって管理されるドメインのDNS問合せを転送します。

-

「エンドポイント」で、「エンドポイントの作成」をクリックしてDNS転送を構成します。

-

エンドポイントの「名前」を入力します。

-

リストからVCNサブネット(Azure VNetでサイト間を構成したのと同じVCNサブネット)を選択し、「エンドポイント・タイプ」に「転送」を選択します。オプション・フィールドはそのままにして、「作成」をクリックします。

-

リスニング・エンドポイントに対して、サブステップ1から4を繰り返します。

-

-

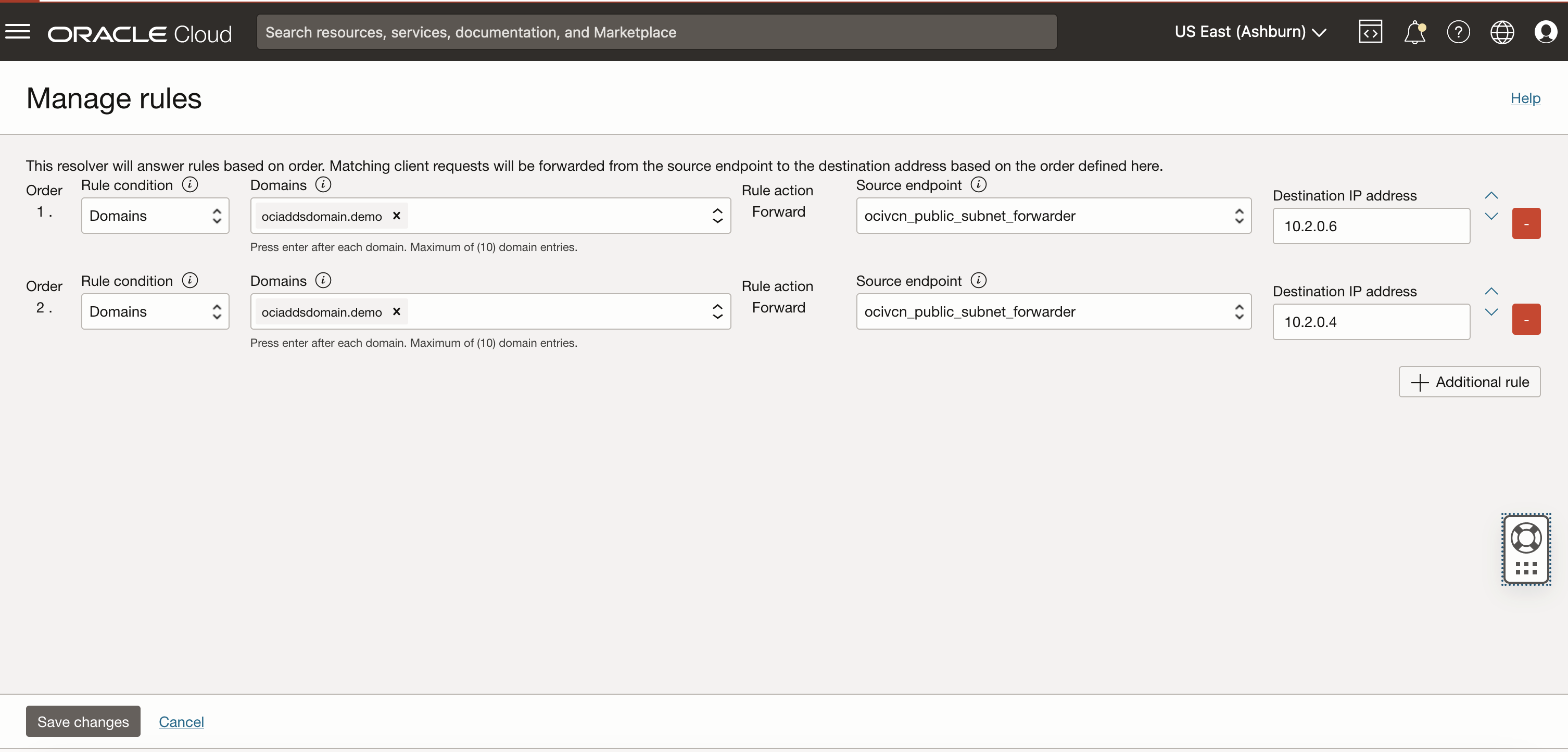

OCIでルールを構成します。

-

VCN内のDNSトラフィックを制御するルールを定義します。

-

転送ルールを構成して、Microsoft Entra Domain Servicesによって管理されるドメインの問合せを、タスク3.2で作成されたエンドポイントに送信します。

-

「ルール条件」で、「ドメイン」および「ルールの管理」をクリックします。

-

「ドメイン」に、タスク2で作成したドメインを入力します。

-

「ソース・エンドポイント」で、タスク3.2で作成したエンドポイントを選択します。

-

タスク2に記載されている Microsoft Entra Domain ServicesのIPアドレスを入力します。

-

2番目のIPアドレスについて、サブステップ1から6を繰り返します。

-

OCI VCNで設定されたDNS解決により、OCIインスタンスは、Microsoft Azureへの確立されたVPN接続を介して、Microsoft Entra Domain Servicesによって管理されるドメイン名を安全に解決できます。

ノート: Microsoft Entraドメイン・サーバーをOCI InstnacesのDNSサーバーとして作成する場合は、タスク3をスキップして「デフォルトのDHCPオプションの編集」->「DNSタイプ」をスキップできます。「Custom Resolver」→「DNS Servers IP address(Azure Domain Service IP's)」→「Select Custom Search Domain」を選択し、「Search Domain Mention the domain name of the "Created Microsoft Entra Domain Service"」を選択します。OCIのすべてのサーバーを停止して起動し、反映されるようにします。

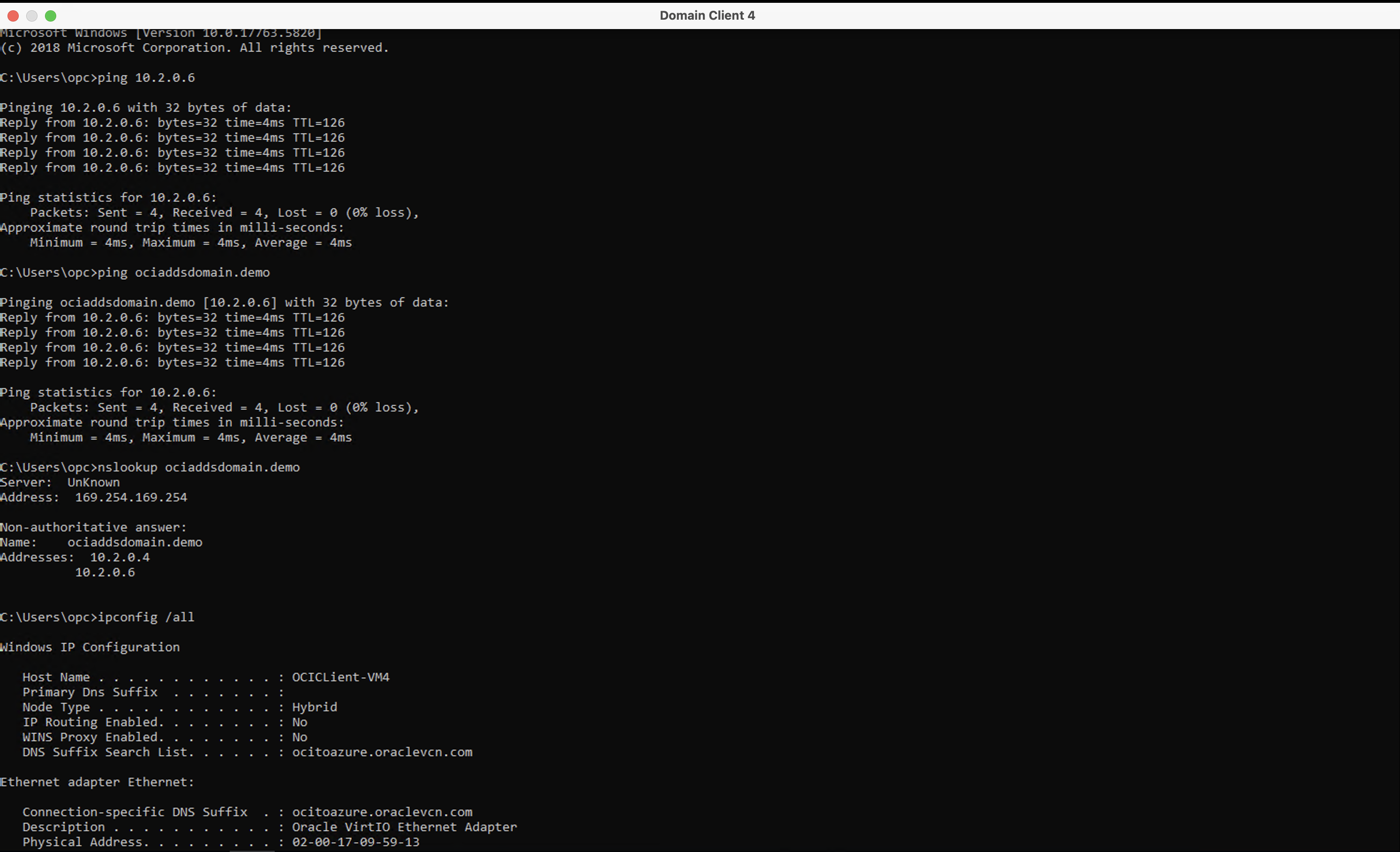

タスク4: DNS構成およびネットワーク接続の検証

OCI VCNでDNS解決を構成し、VMをデプロイしました。ここで、OCI Windows ServerインスタンスからMicrosoft Entra Domain Services IPへのInternet Control Message Protocol (ICMP) pingの設定および有効化を確認します。

-

OCIでWindows Server VMを作成します。

-

OCIコンソールに移動し、「コンピュート」および「インスタンス」に移動します。

-

「インスタンスの作成」をクリックします。

-

使用可能なイメージから「Windows Server 2016または2019 Standard」イメージを選択します。

-

DNS解決およびVPN接続が構成されているサブネットを指定します。

-

必要に応じて、他のインスタンスの詳細(シェイプ、ブート・ボリュームおよびネットワーク)を構成します。

-

-

OCIでネットワーク・セキュリティ・ルールを構成します。

-

OCIコンソールに移動し、「ネットワーキング」および「Virtual Cloud Networks (VCN)」に移動します。

-

Windows Server VMがデプロイされているサブネットに関連付けられているセキュリティ・リストを編集します。

-

ネットワークからのport

3389(RDP)上のTCPトラフィックを許可するイングレス・ルールを追加します。 -

Azure VNet CIDR範囲(

10.2.0.0/16)からAzure VMのIPアドレスへのICMPトラフィック(ping)を許可するイングレス・ルールを追加します。

-

-

ネットワークの接続を確認します。

-

OCIでWindows Server VMにログインします。

-

コマンド・プロンプトを開き、

pingコマンドを使用して、Microsoft Entra Domain ServicesのプライベートIPアドレスへの接続をテストします。コマンドの例:

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

ICMP pingおよび

nslookupテストでは、OCI Windows ServerインスタンスとMicrosoft Entra Domain Services間の接続を確認します。 -

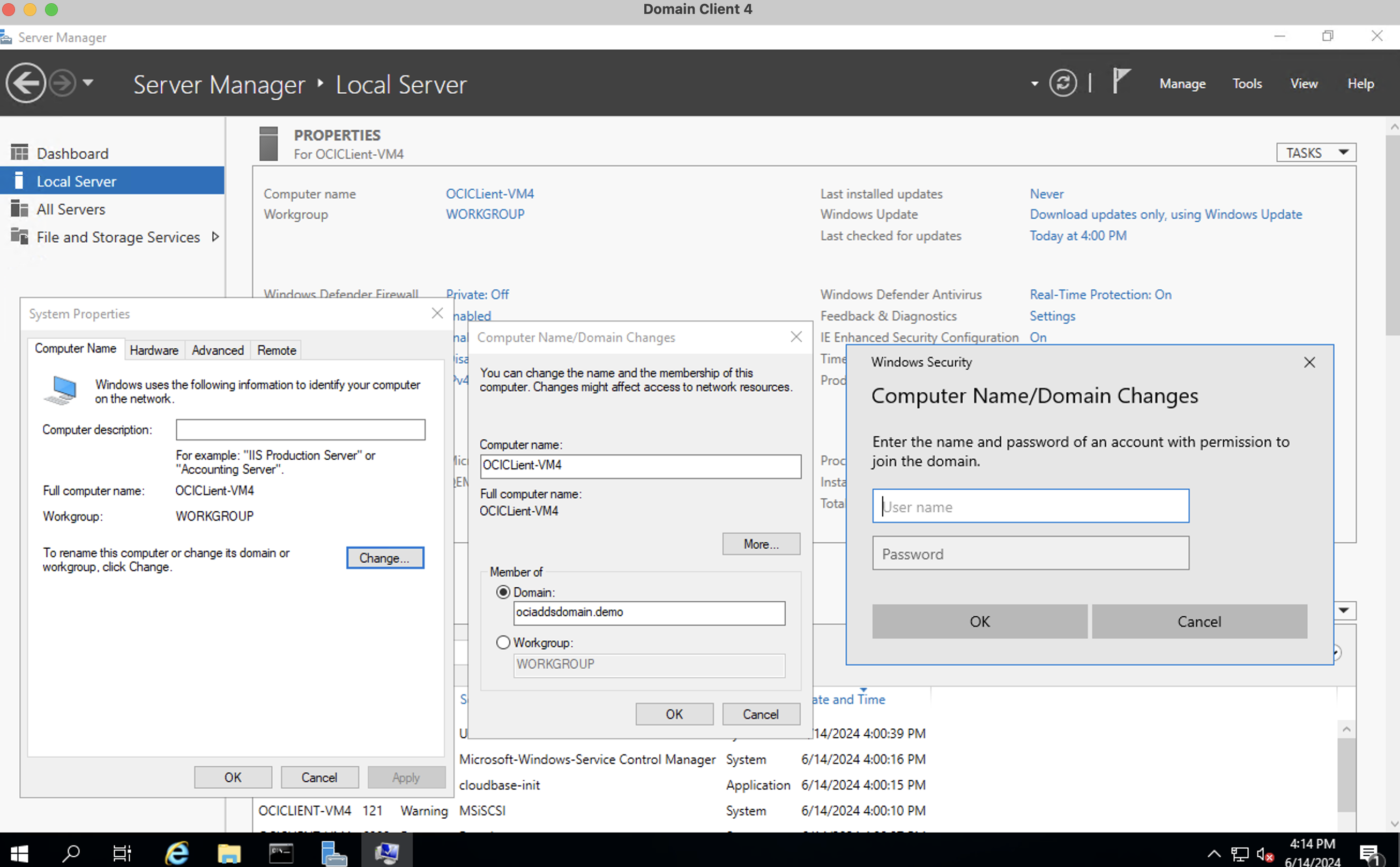

タスク5: Windows Server VMからMicrosoft Entra Domain Servicesへの参加

DNSおよびネットワーク接続を確認した後、次のタスクはOCI Windows Server VMをMicrosoft Entra Domain Servicesに参加することです。ドメイン結合プロセスを完了するには、次のステップに従います。

-

システム・プロパティにアクセスします。

-

Server Managerで、左ペインの「ローカル・サーバー」をクリックします。

-

「プロパティ」セクションで、「コンピュータ名/ WorkGroup」をクリックすると、システム・プロパティ・ウィンドウが表示されます。

-

-

ドメインに参加します。

-

「システム・プロパティ」ウィンドウで「変更」をクリックします。

-

「ドメイン」を選択し、Microsoft Entra Domain Servicesドメイン名を入力します。

-

「OK」をクリックします。

-

-

資格証明の入力

- プロンプトが表示されたら、AAD DC Administratorsグループのメンバーであるユーザーの資格証明を入力します。

- 管理グループAAD DC AdministratorsのメンバーであるMicrosoft Entra IDユーザーの形式

username@domain.comを使用します。

- 管理グループAAD DC AdministratorsのメンバーであるMicrosoft Entra IDユーザーの形式

- プロンプトが表示されたら、AAD DC Administratorsグループのメンバーであるユーザーの資格証明を入力します。

-

VMを再起動して、ドメイン結合プロセスを完了します。

これらのタスクに従うことで、OCIのWindows Server VMがMicrosoft Entra Domain Servicesに参加します。

関連リンク

承認

- 著者 - Akarsha I K (クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnの他のラボをご覧いただくか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスして、Oracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10594-01

June 2024