ノート:

- このチュートリアルでは、Oracle Cloudへのアクセスが必要です。無料アカウントにサインアップするには、Oracle Cloud Infrastructure Free Tierの開始を参照してください。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときに、これらの値をクラウド環境に固有の値に置き換えます。

Rapid7コマンド・プラットフォームのSSOソースとしてのOCI Identity and Access Managementの構成

イントロダクション

Oracle Cloud Infrastructure(OCI)は、コンピューティング、ストレージ、ネットワーキング、データベース、アイデンティティ管理など、包括的なクラウド・サービスを提供するOracleのクラウド・コンピューティング・プラットフォームです。OCIは、従来のアプリケーションと新しいクラウドネイティブ・ワークロードの両方向けに設計されており、さまざまなサービス・レベルでスケーラビリティ、セキュリティ、パフォーマンスを提供します。また、OCIは、シングル・サインオン(SSO)を有効にしてセキュリティを強化し、ユーザーの利便性を高めるためのSAMLなどの機能を含む、堅牢なアイデンティティおよびアクセス管理(IAM)システムをサポートしています。OCIのSAMLベースのアイデンティティ・フェデレーションにより、企業は外部のアイデンティティ・プロバイダと統合でき、さまざまなOCIリソースでのユーザー・アクセスを合理化できます。

Rapid7は、脅威の検出、脆弱性管理、インシデント対応に重点を置いたサイバーセキュリティ・ソリューションの大手プロバイダです。InsightIDRやInsightVMなどのツールにより、Rapid7を使用すると、組織はクラウド環境を含むインフラストラクチャ全体の脆弱性を検出および管理できます。Rapid7のSAML統合機能は、組織がOCIなどのアイデンティティ・プロバイダと接続できるようにすることで、認証を簡素化します。この接続により、シングル・サインオン機能でユーザーを強化し、パスワードの依存性を減らしながら、Rapid7のセキュリティ・ツールおよびインサイトへのシームレスなアクセスを可能にすることで、セキュリティを向上させます。

このチュートリアルでは、Security Assertion Markup Language (SAML) 2.0を使用して、Oracle Cloud Infrastructure Identity and Access Management (OCI IAM)をRapid7コマンド・プラットフォームのシングル・サインオン(SSO)ソースとして構成するタスクについて説明します。これにより、OCI IAMを使用して、Rapid7コマンド・プラットフォームのユーザー認証を管理できます。

対象読者

OCI IAMプロフェッショナルおよびRapid7管理者。

目的

- SAMLを介してOCIをRapid7と統合することで、組織はRapid7のセキュリティ・プラットフォームへの安全なアクセスを確保しながら、OCIのアイデンティティ管理機能を活用できます。この設定により、SSOによるユーザー・エクスペリエンスが向上し、両方のプラットフォームでアイデンティティ管理を一元化することで、より強力なセキュリティ・プラクティスがサポートされます。ITおよびセキュリティ・チームは、アイデンティティを効果的に管理し、アクセスを追跡し、クラウドおよびセキュリティ環境全体でセキュリティ体制を改善できます。

前提条件

- OCIテナンシおよびRapid7コマンド・プラットフォームへの管理者アクセス。

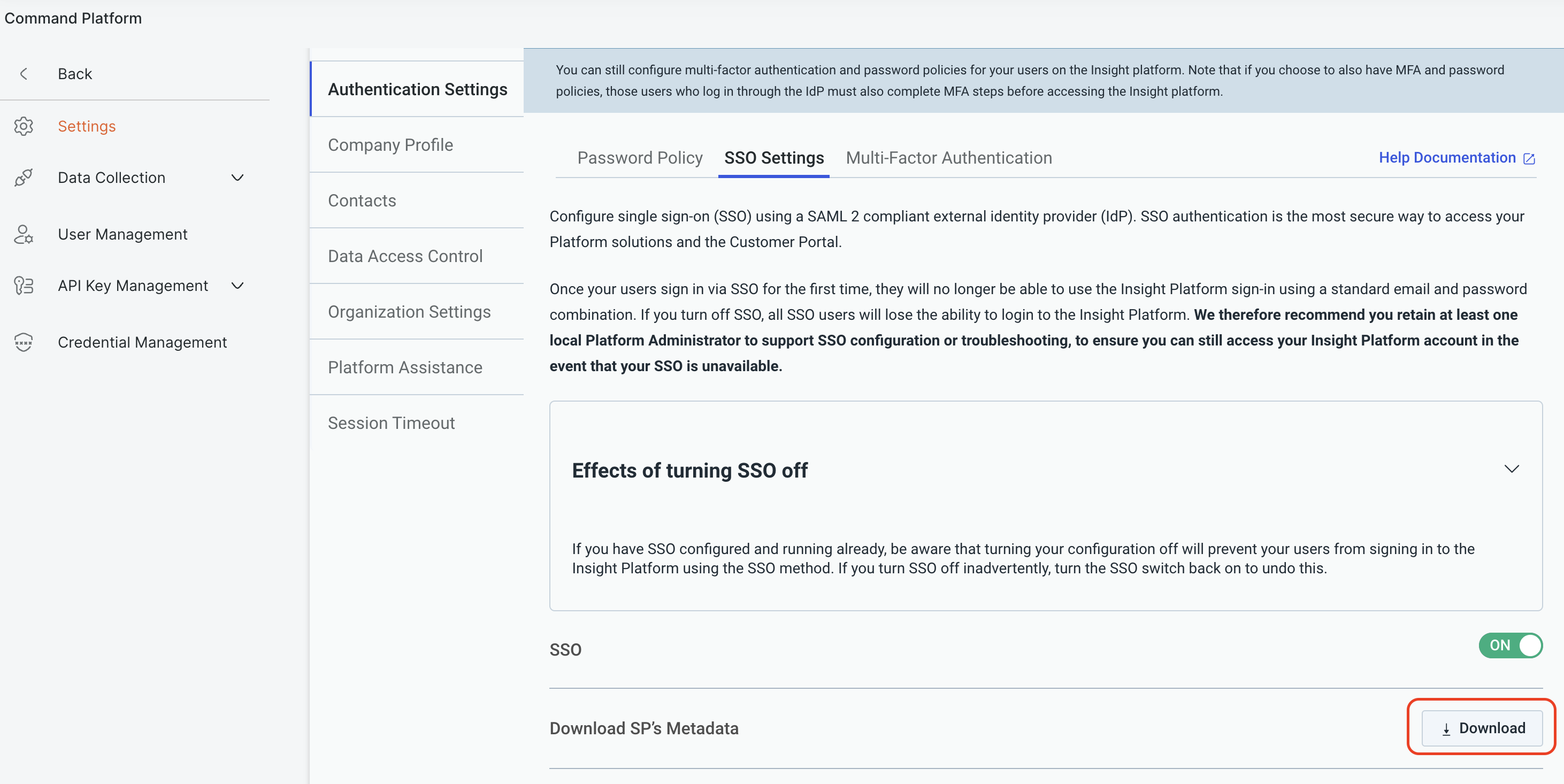

タスク1: Rapid7コマンド・プラットフォームでのSSO設定の構成

このタスクでは、Rapid7コマンド・プラットフォームでSAML 2.0を使用してSSO設定を構成します。

-

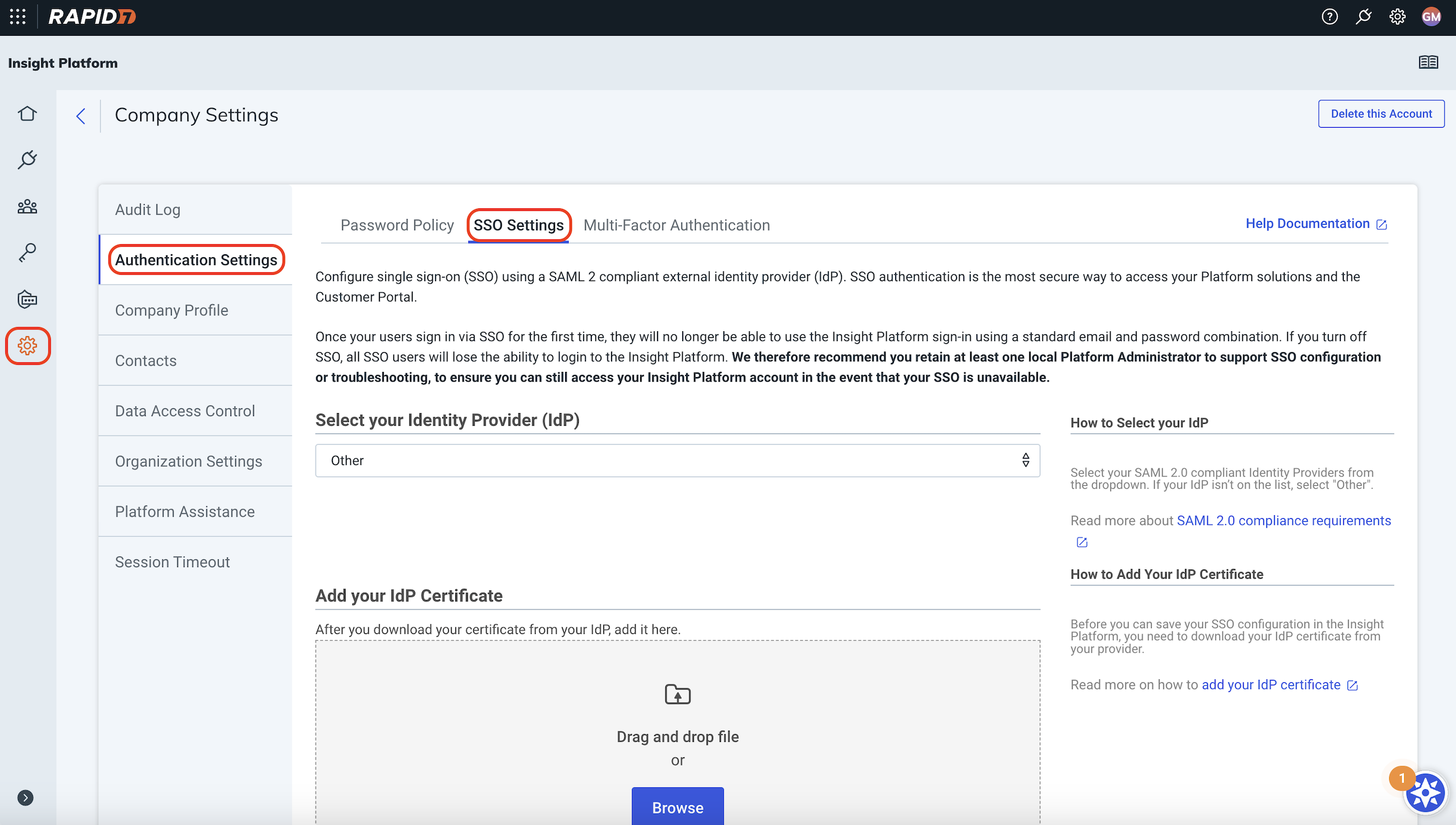

SSO設定にアクセスするには、次のステップを実行します。

-

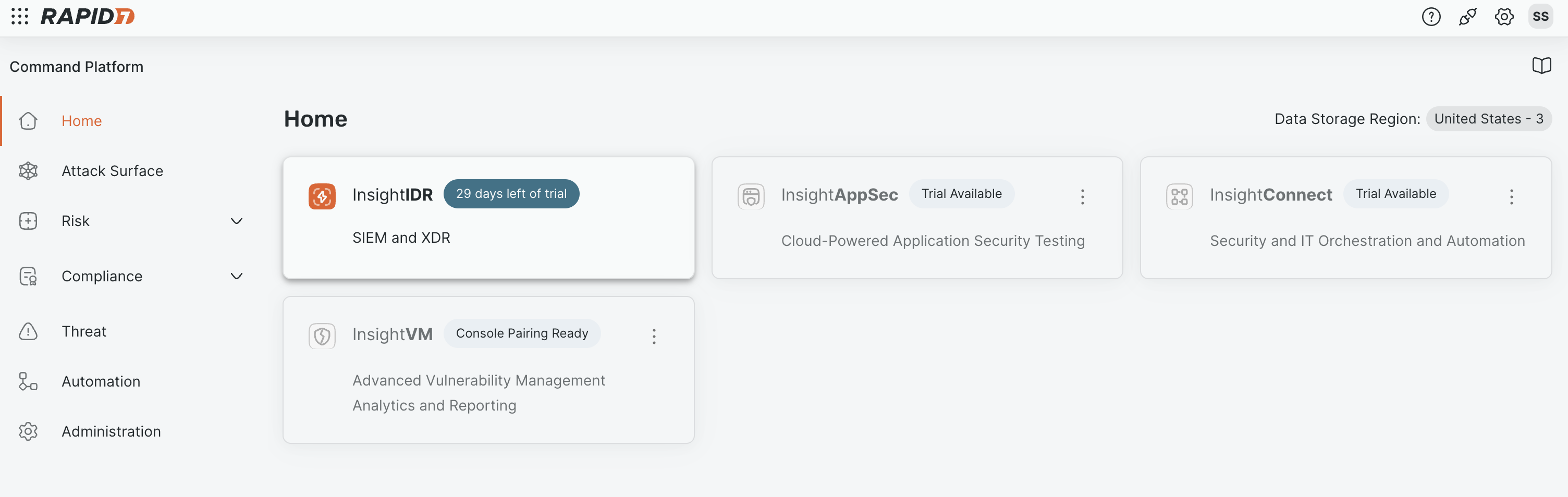

Rapid7コマンド・プラットフォームのホームページに移動し、「管理」リンクをクリックします。

-

設定アイコンをクリックします。

-

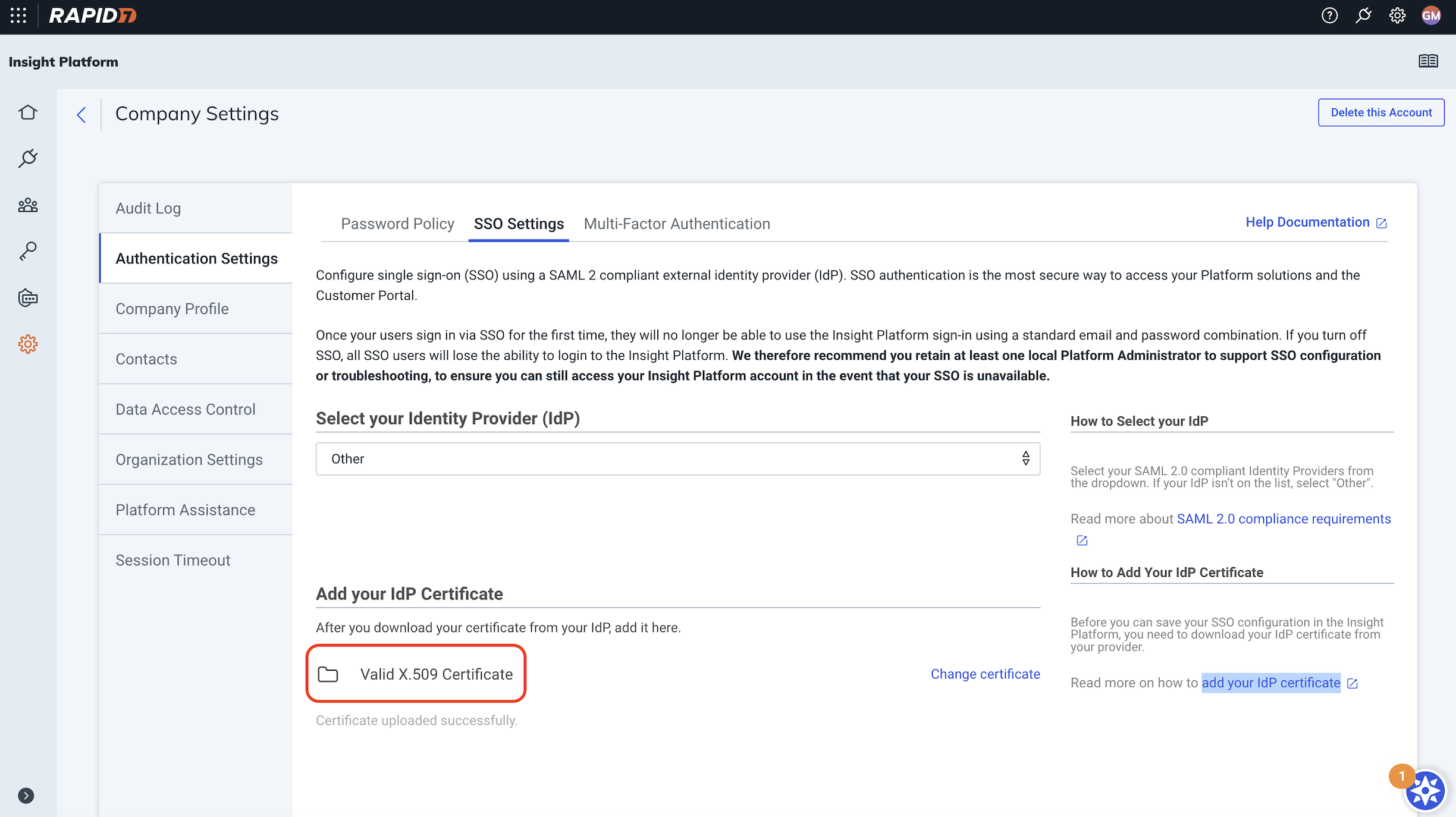

「認証設定」および「SSO設定」をクリックします。

-

-

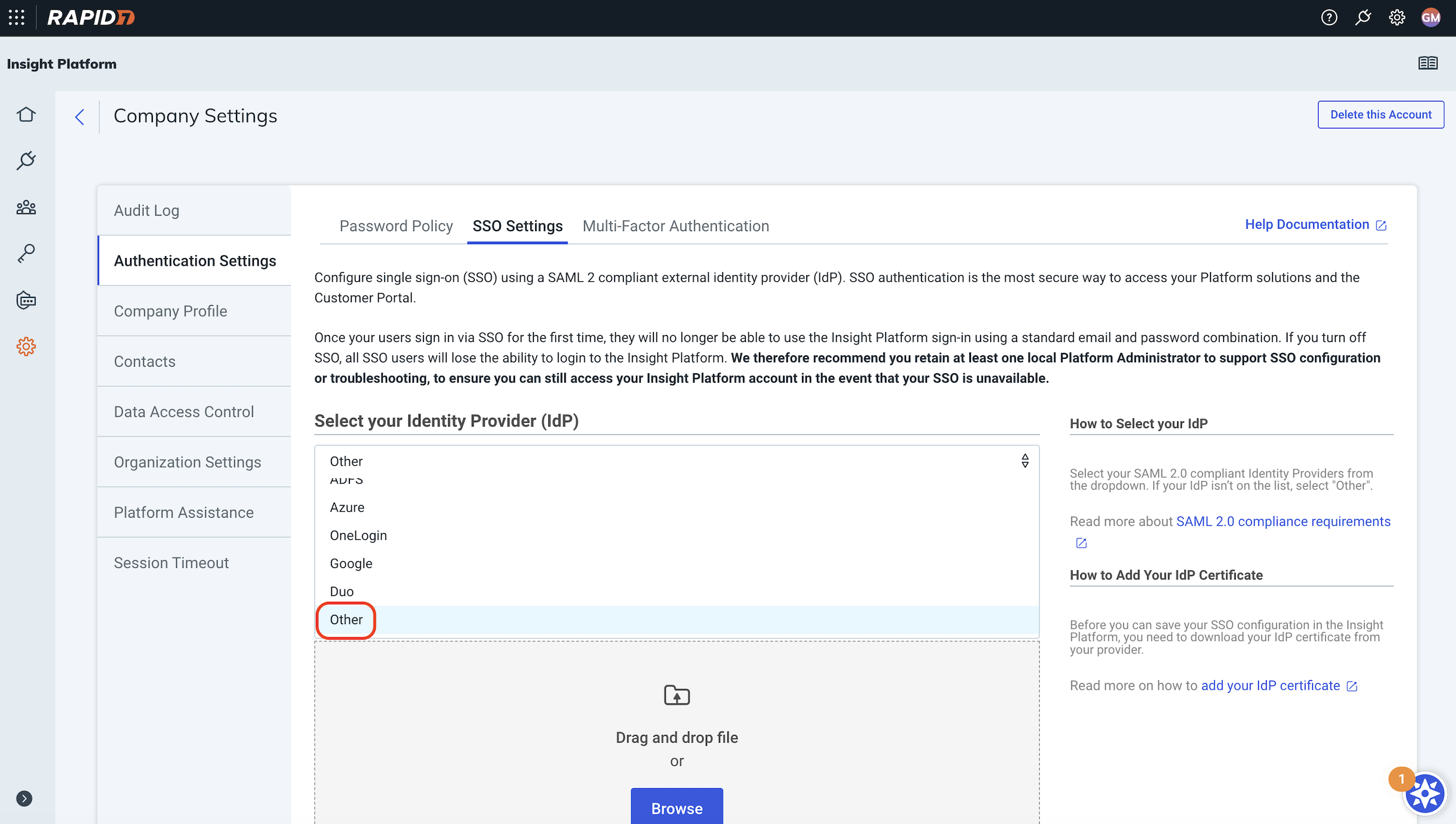

「IDプロバイダの選択(IdP)」ドロップダウン・メニューから「その他」を選択します。

ノート: IdP証明書は、タスク2の完了後にアップロードします。

-

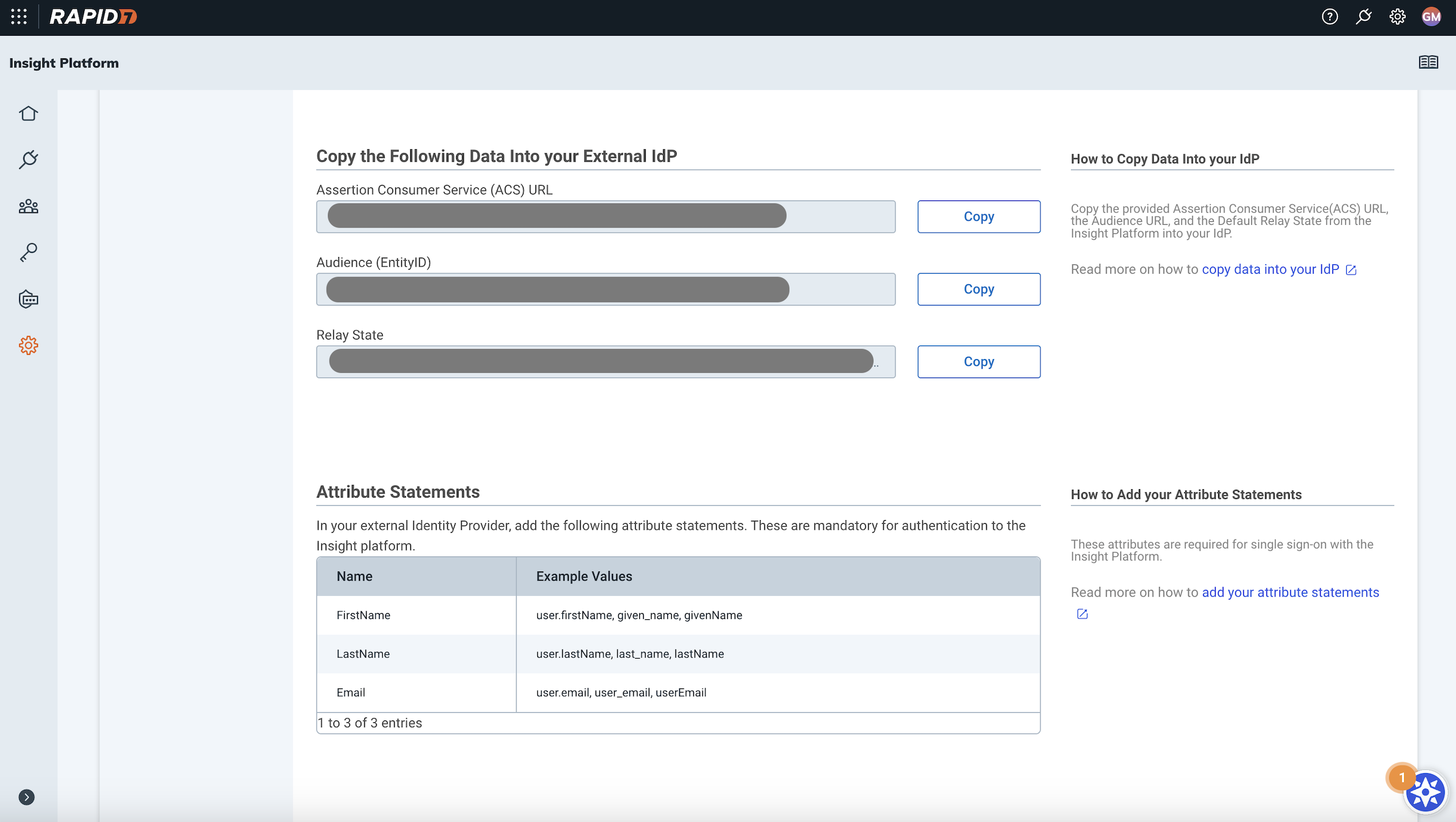

アサーション・コンシューマ・サービス(ACS) URL、オーディエンス(EntityID)およびリレー状態のURLをコピーします。完了したら、タスク2に進みます。

-

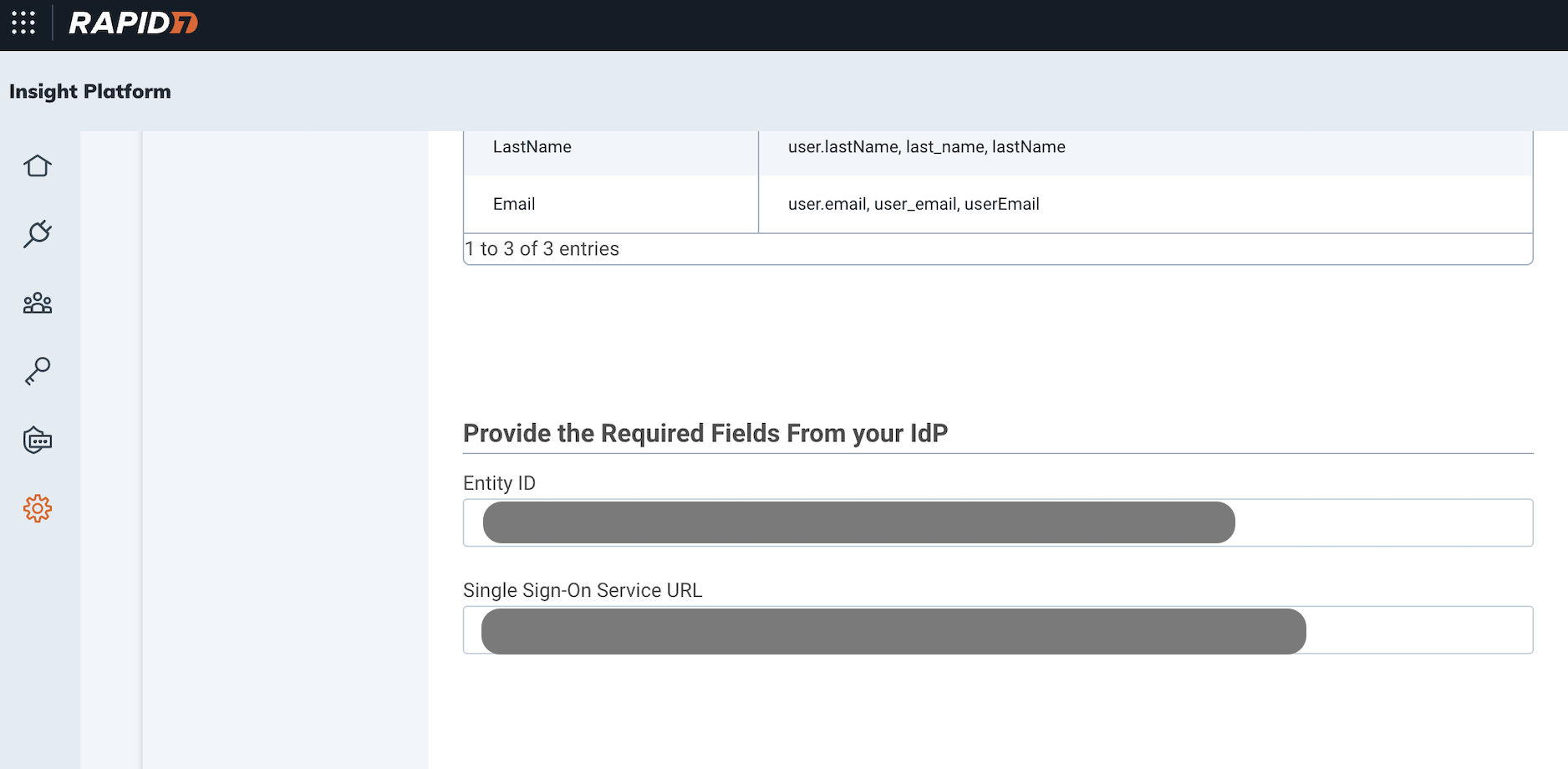

タスク2でダウンロードしたメタデータからエンティティIDおよびSingleSignOnService URLをコピーし、「構成済インサイト・プラットフォーム」セクションの「発行者URL」および「シングル・サインオンURL」でそれぞれこれを使用します。

ノート:シングル・サインオンURLの形式は

https://idcs-##############.identity.oraclecloud.com/fed/v1/idp/ssoです。 -

IdP証明書をアップロードします。

-

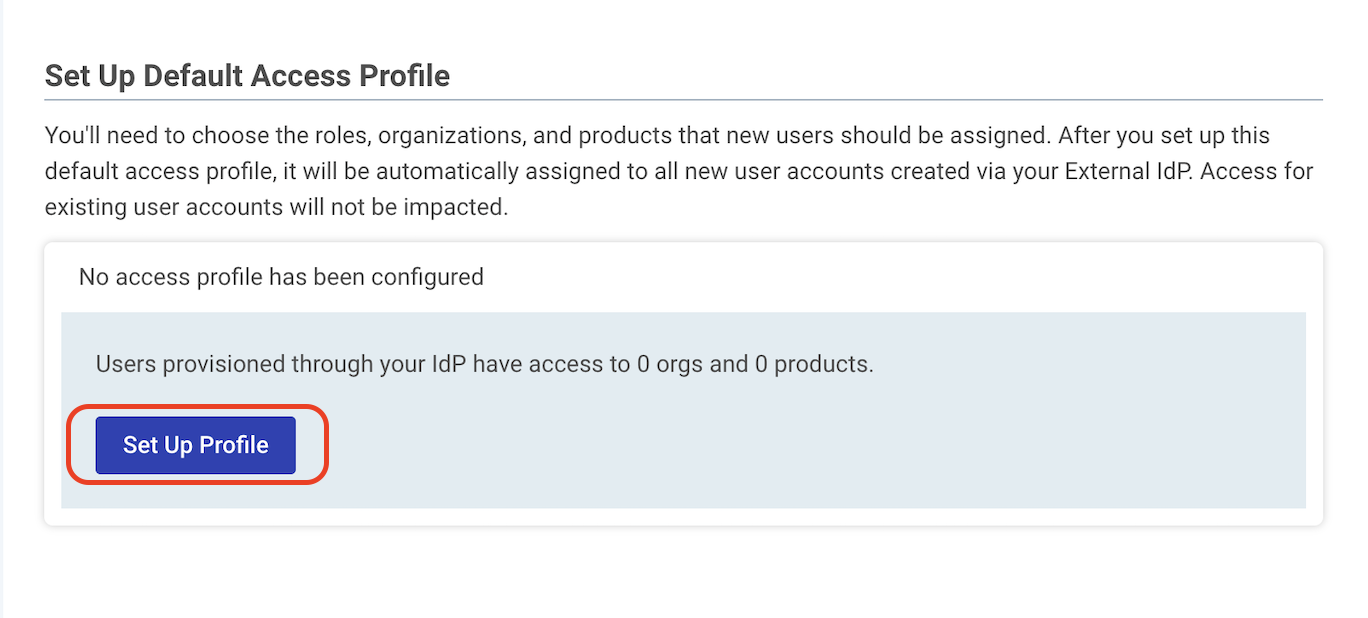

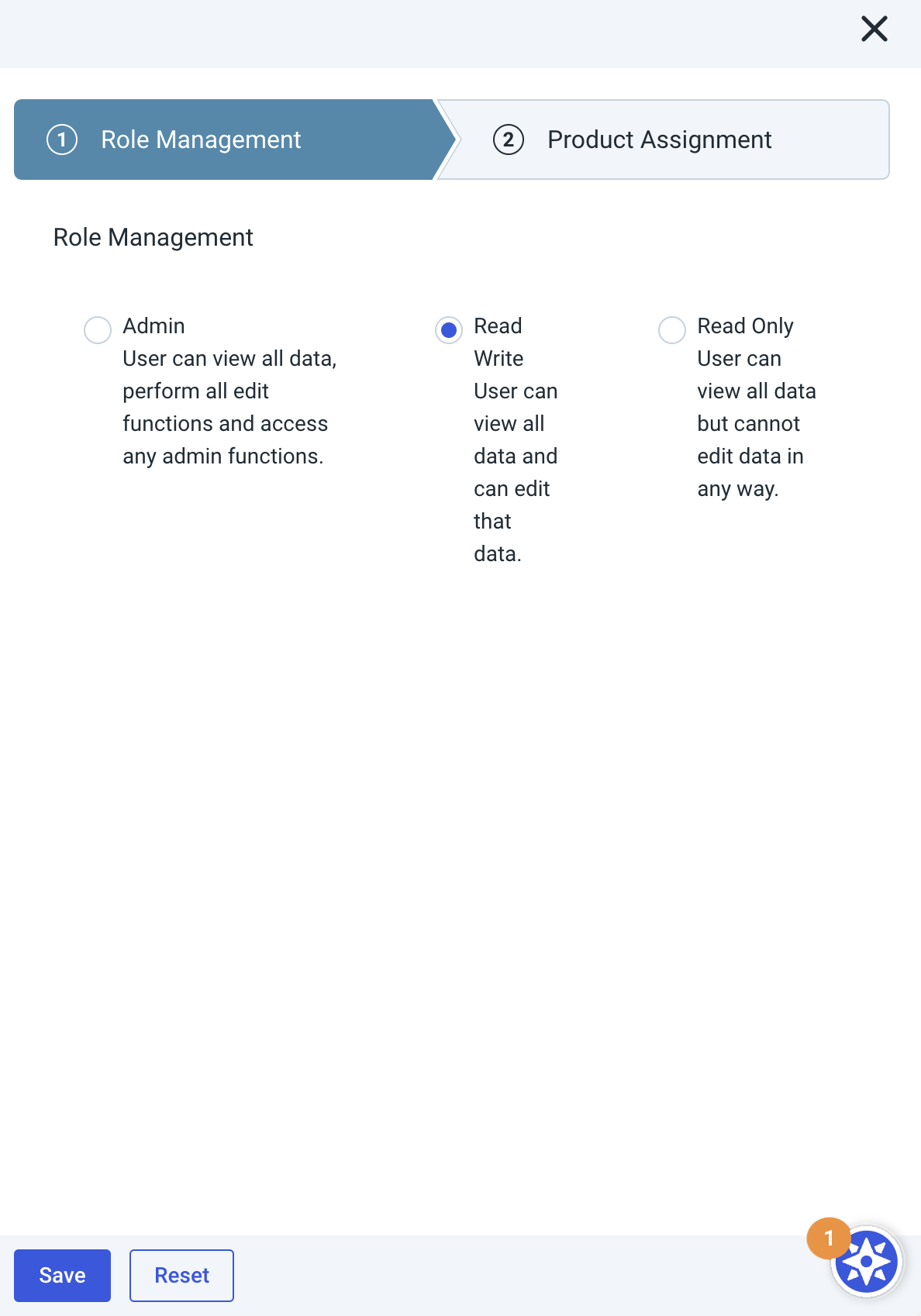

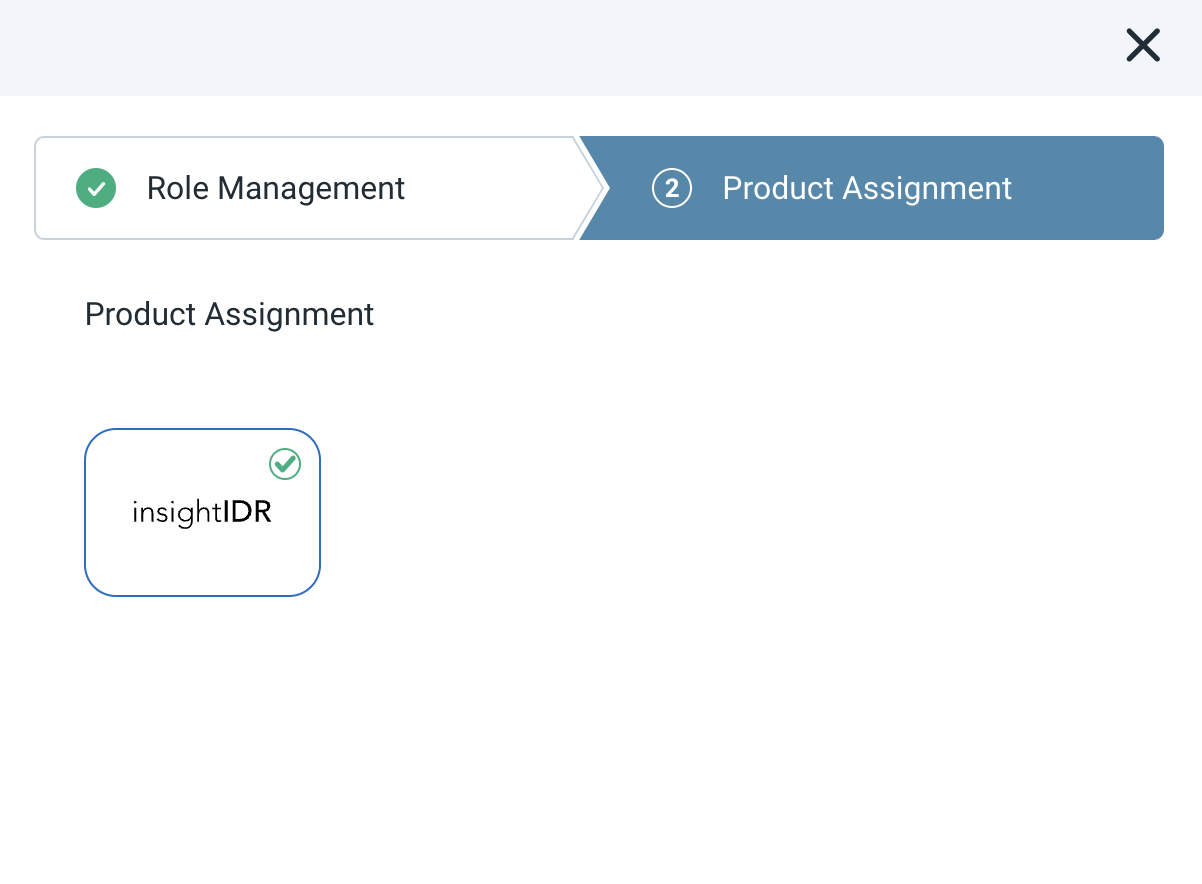

新規ユーザーに割り当てるデフォルトアクセスプロファイルの設定。このデフォルト・アクセス・プロファイルを設定すると、OCI IAMで作成されたすべての新規ユーザー・アカウントに自動的に割り当てられます。既存のユーザー・アカウントへのアクセスは影響を受けません。

-

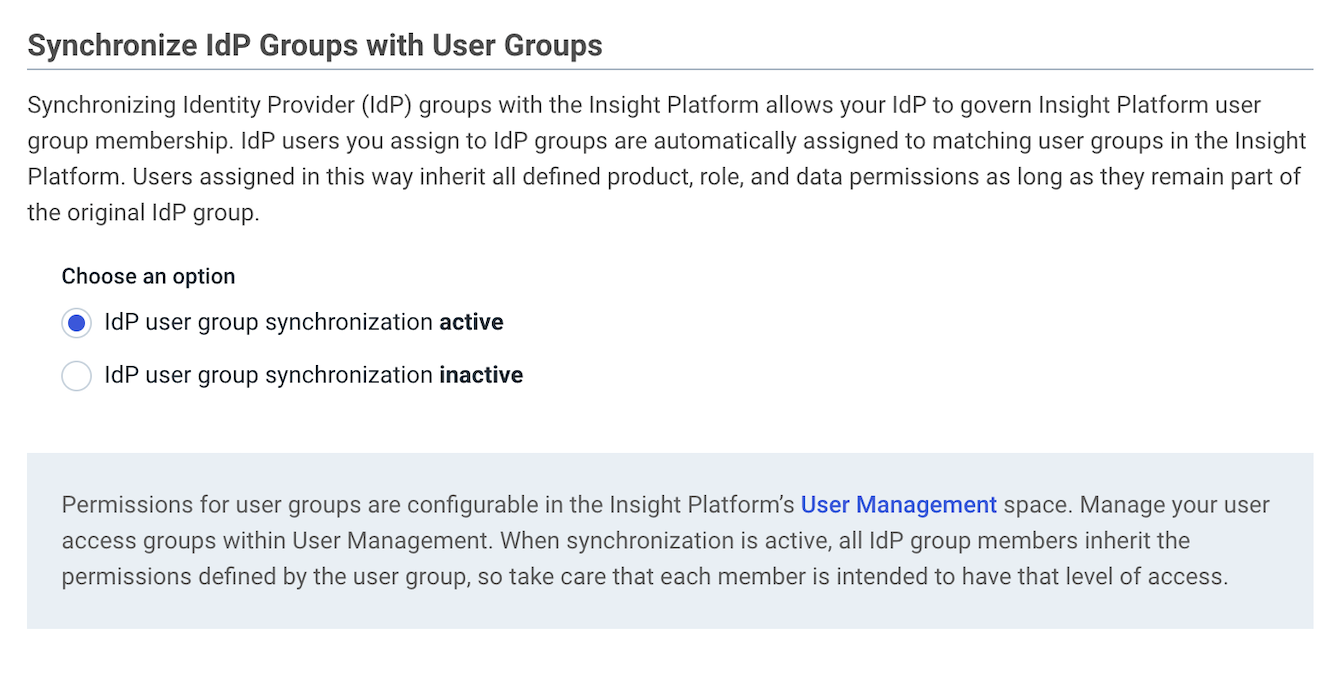

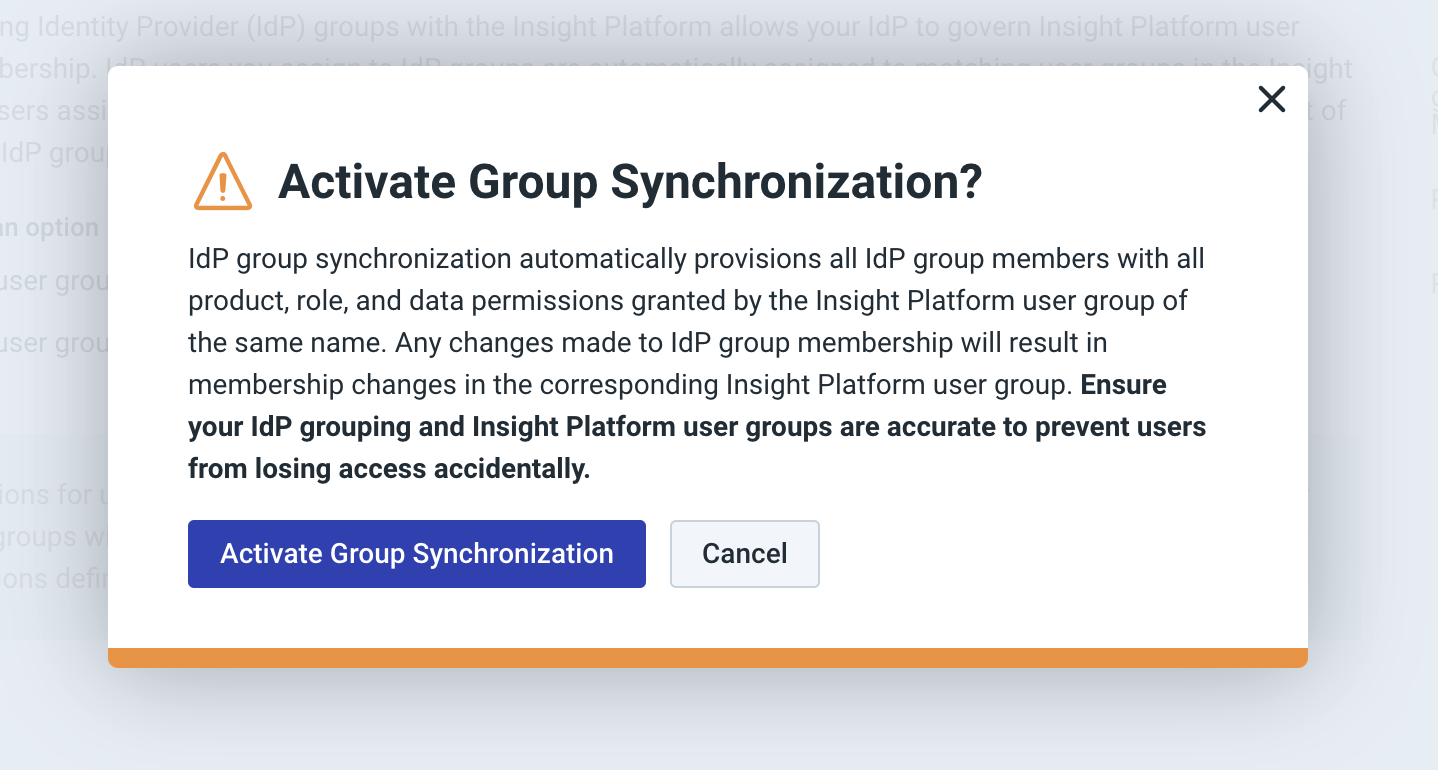

IdPユーザー・グループ同期を有効にします。OCI IAMグループをRapid7コマンド・プラットフォームと同期すると、OCI IAMでRapid7コマンド・プラットフォームのユーザー・グループ・メンバーシップを管理できます。IdPグループに割り当てられたOCIユーザーは、Rapid7コマンド・プラットフォームで一致するユーザー・グループに自動的に割り当てられます。この方法で割り当てられたユーザーは、元のIdPグループに属していれば、定義されたすべての製品、ロールおよびデータ権限を継承します。

-

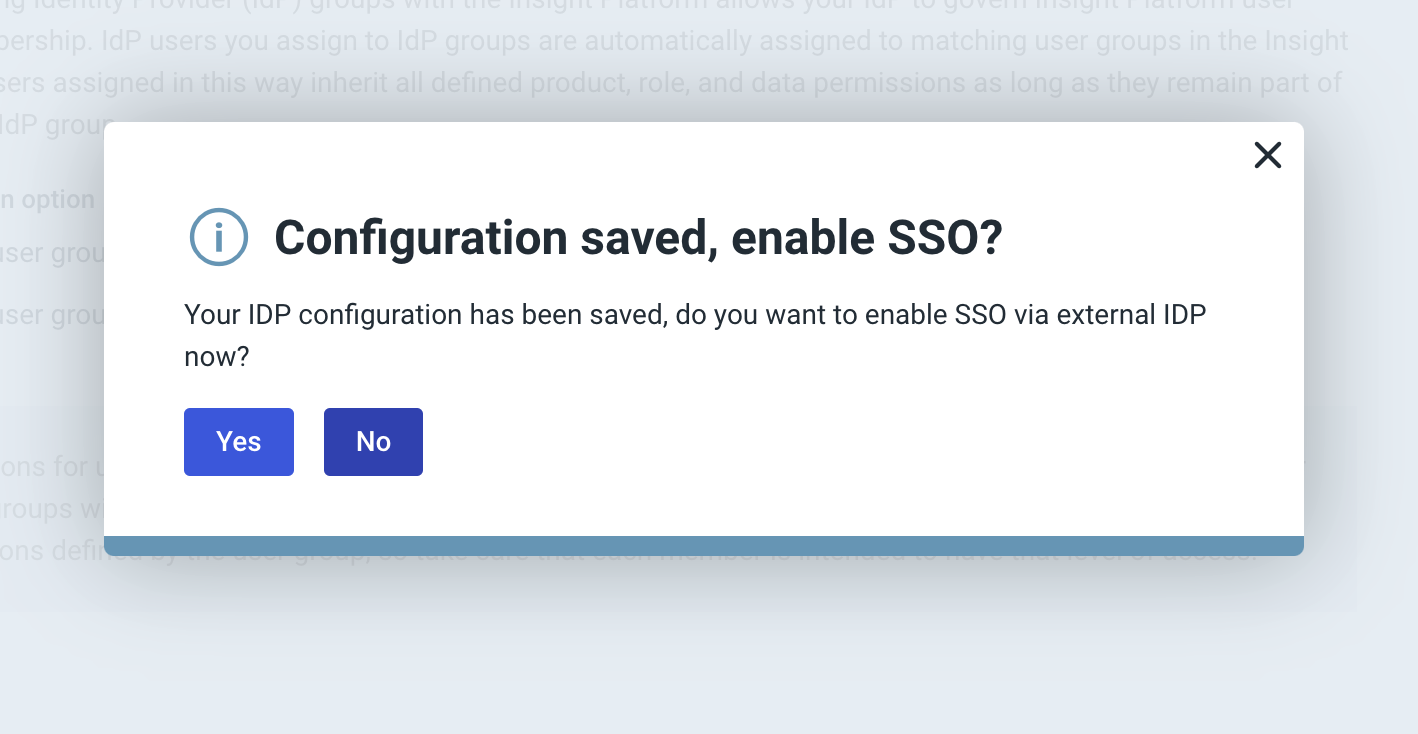

「はい」をクリックして、外部IdPを介したSSOを有効にします。

-

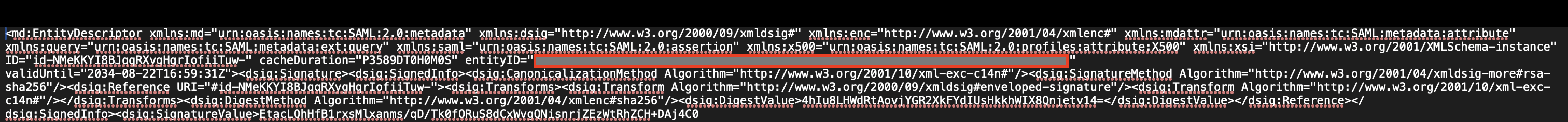

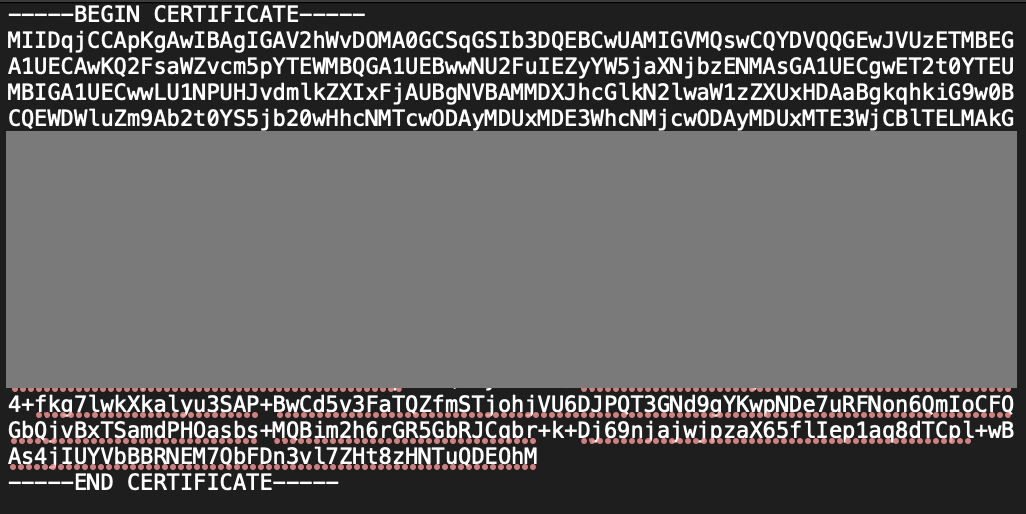

「ダウンロード」をクリックして、SPのメタデータをダウンロードします。

-

X509Certificateをそこから抽出して、

.pemファイルを作成します。

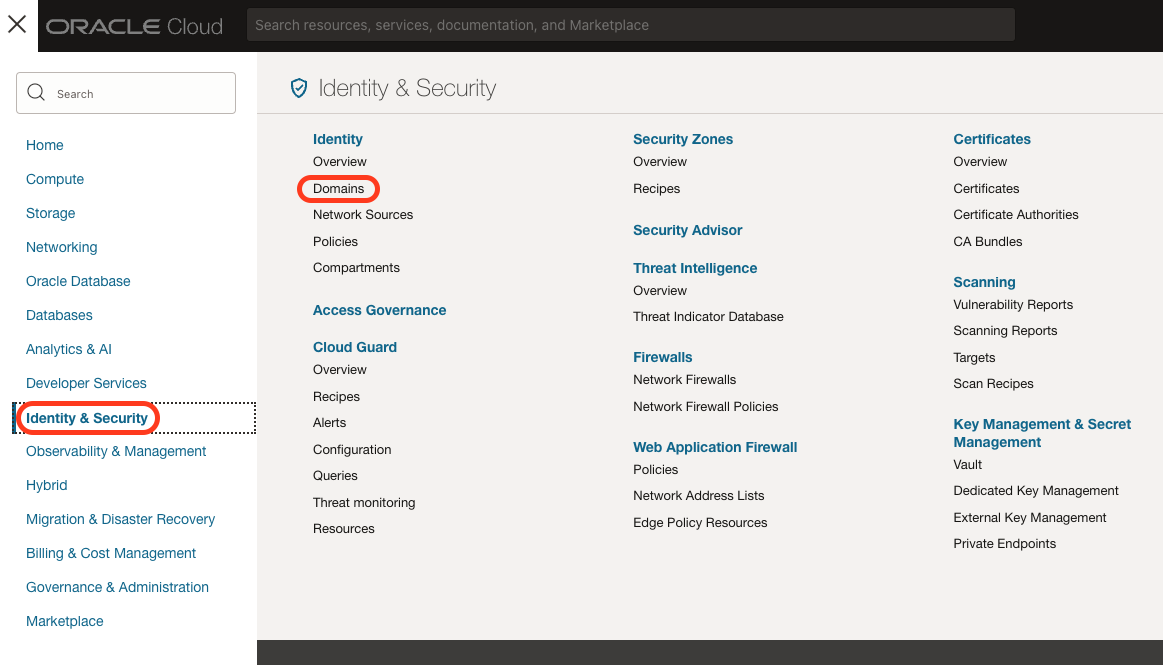

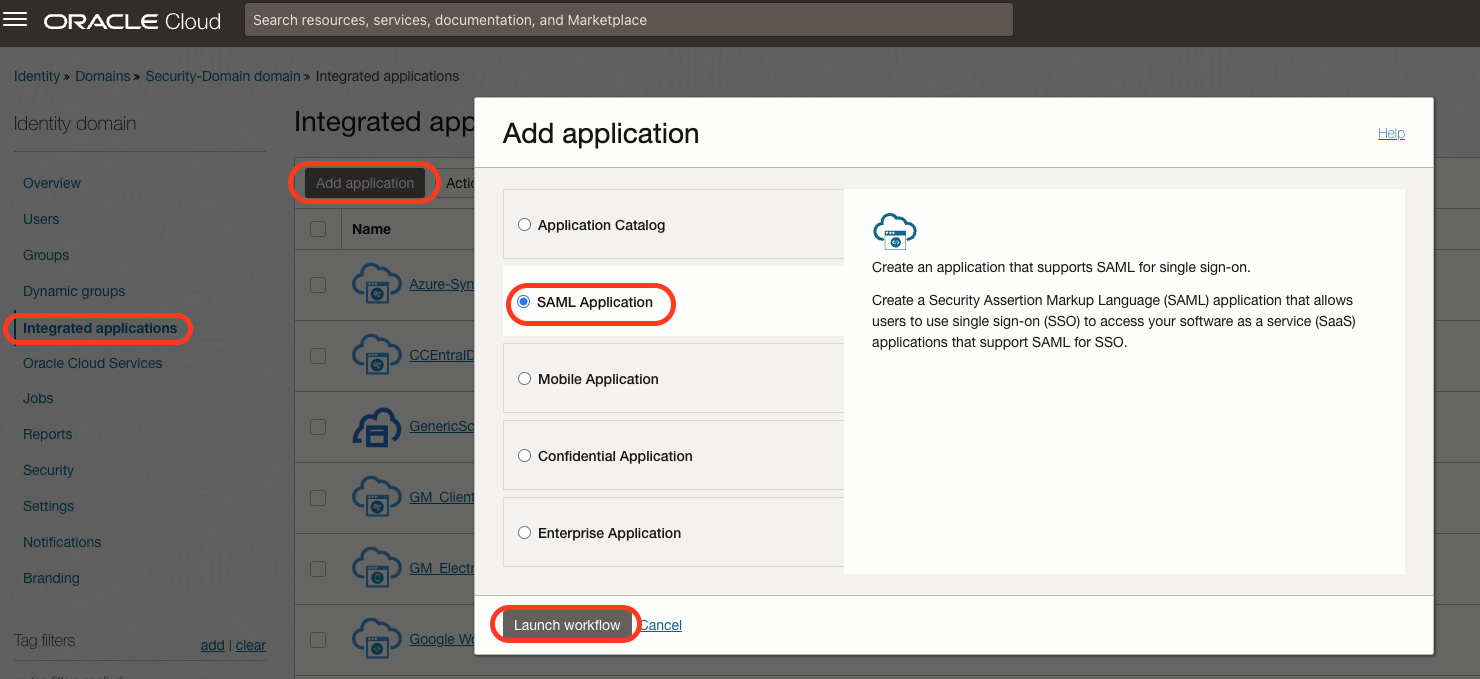

タスク2: OCI IAMアイデンティティ・ドメインでのSAMLアプリケーションの作成

それぞれのOCI IAMアイデンティティ・ドメインにSAMLアプリケーションを作成します。これは、SSO用のSAML 2.0プロトコルを使用して、OCI IAMとRapid7コマンド・プラットフォーム間のセキュアな通信リンクを確立するために必要です。

-

OCIコンソールにログインし、「アイデンティティとセキュリティ」に移動して「ドメイン」をクリックします。

-

ドメインを選択し、「統合アプリケーション」をクリックして「アプリケーションの追加」をクリックし、「SAMLアプリケーション」を選択して「ワークフローの起動」をクリックします。

-

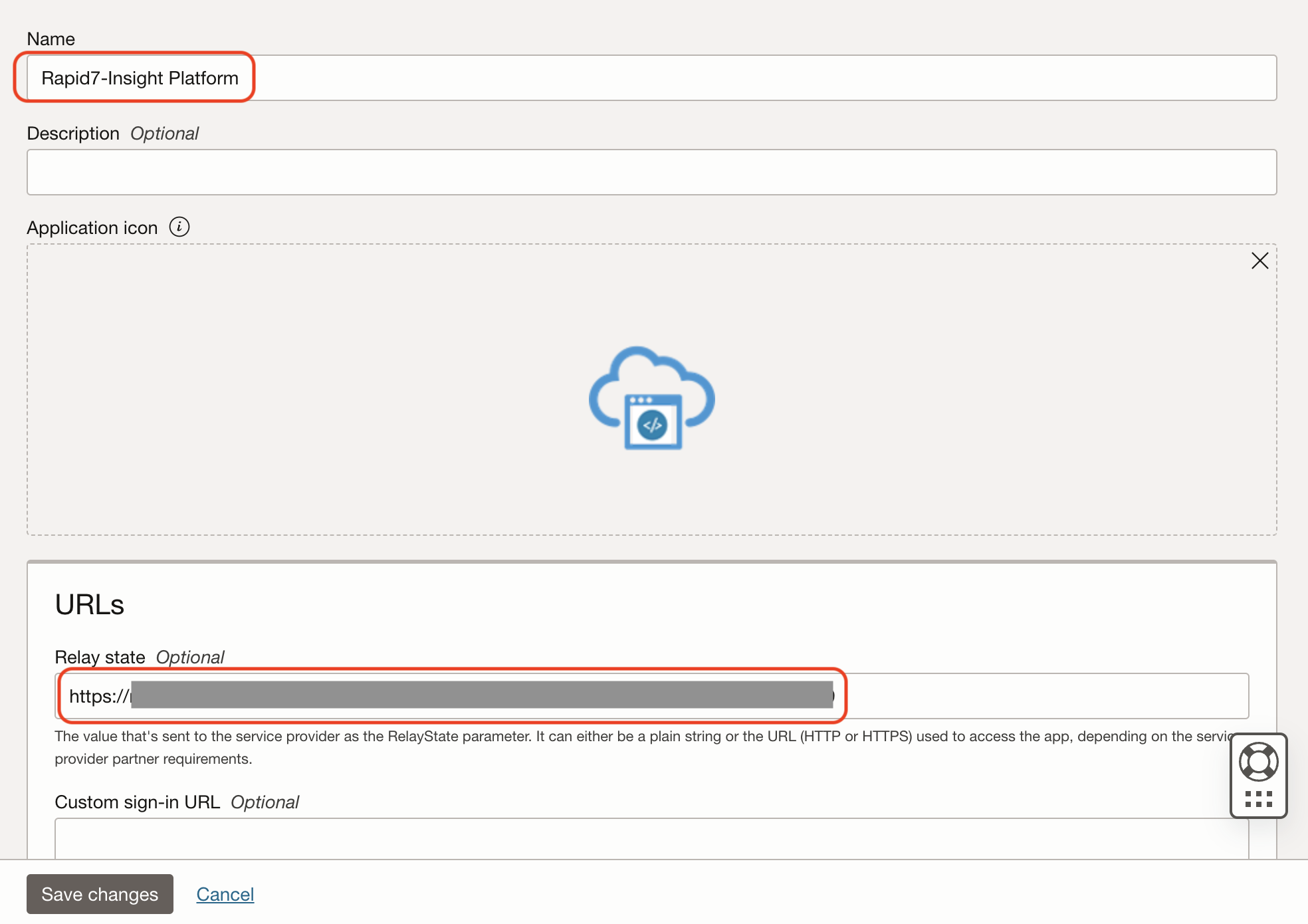

アプリケーションの「名前」、「リレー状態」を入力し、「次へ」をクリックします。

-

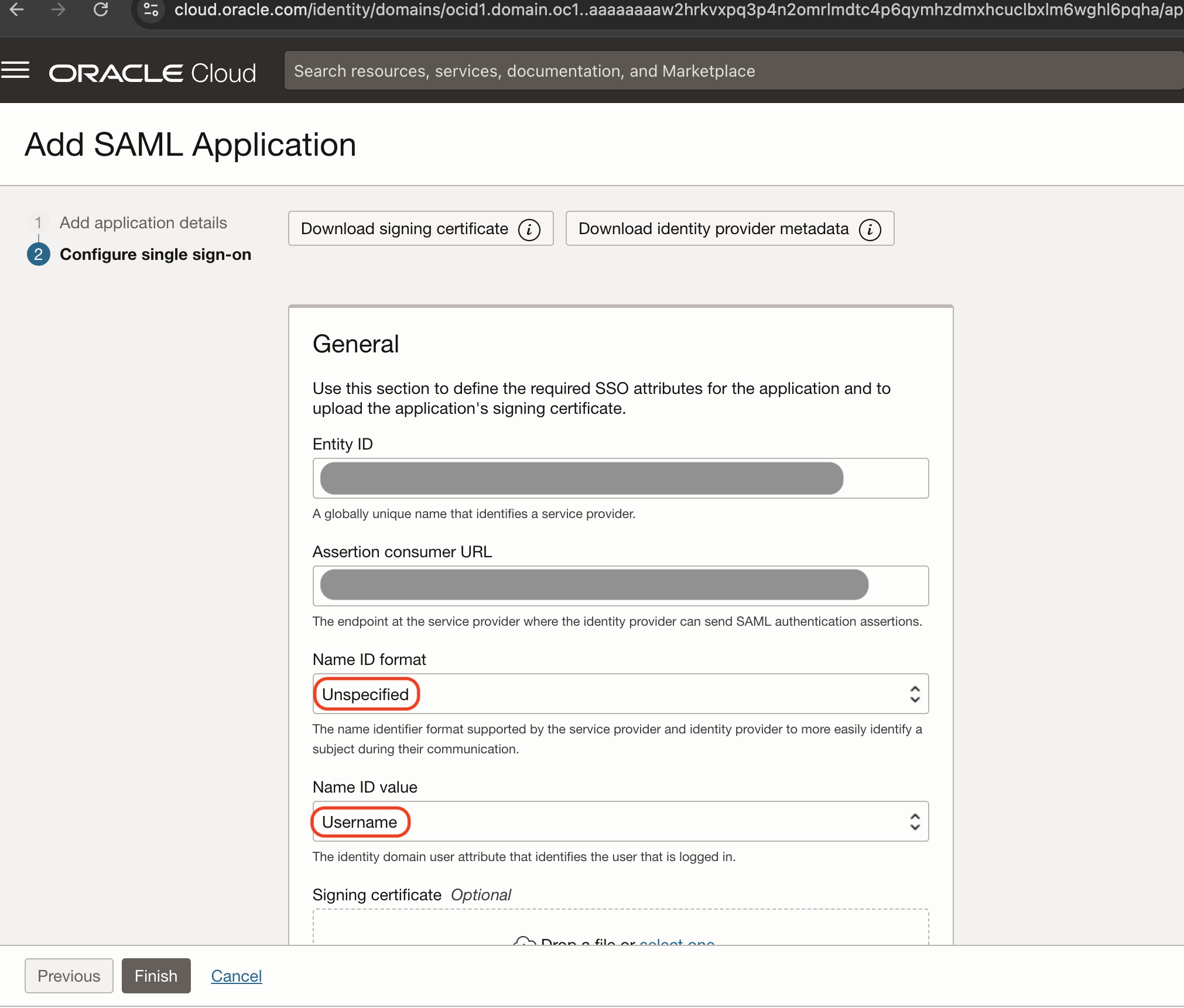

「シングル・サインオンの構成」セクションで、「エンティティID」、「アサーション・コンシューマURL」を入力し、「Name ID形式」に「未指定」、「Name ID値」に「ユーザー名」と入力して、Rapid7コンソールからダウンロードした署名証明書をアップロードします。

ノート: Rapid7コマンド・プラットフォームでSSOを構成すると、ダウンロードしたメタデータから証明書を抽出できます。

-

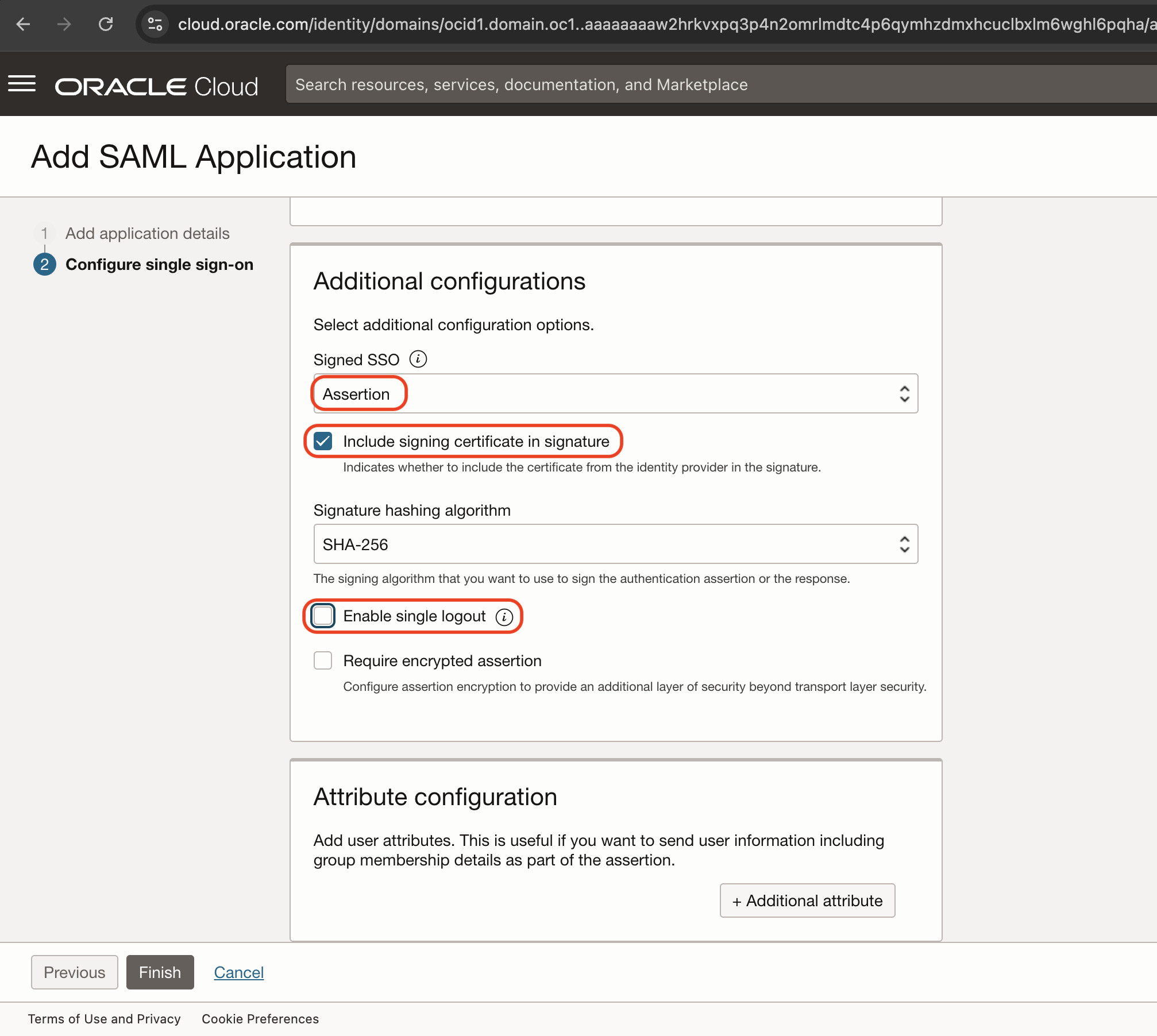

「追加構成」セクションで、「署名に署名証明書を含める」を選択し、「シングル・ログアウトの有効化」の選択を解除します。もう一方のパラメータはデフォルトのままにします。

ノート:要件に基づいて、「単一ログアウトの有効化」機能を選択または選択解除します。この機能を有効にするには、それぞれのフィールドにSLO URLを追加する必要があります。

-

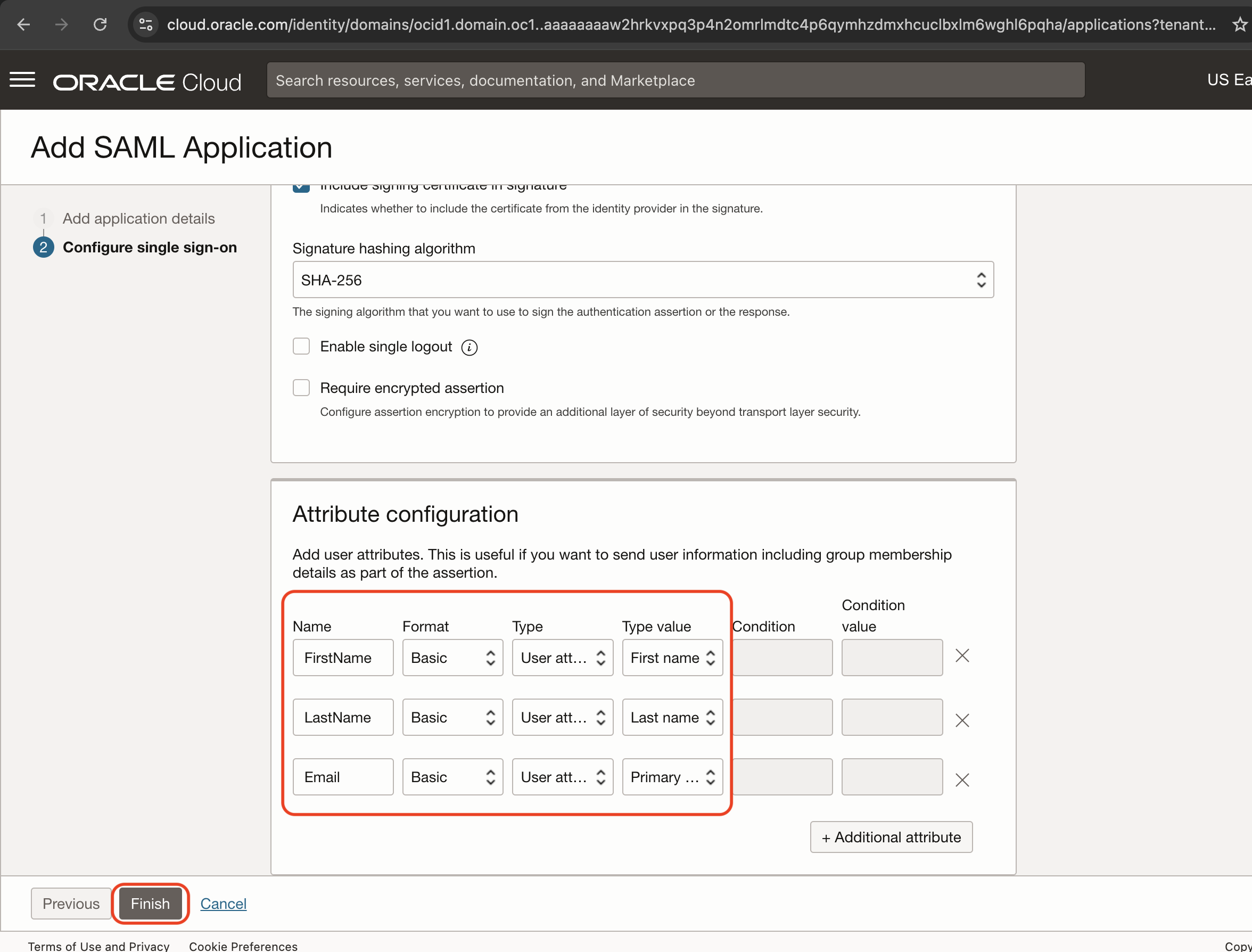

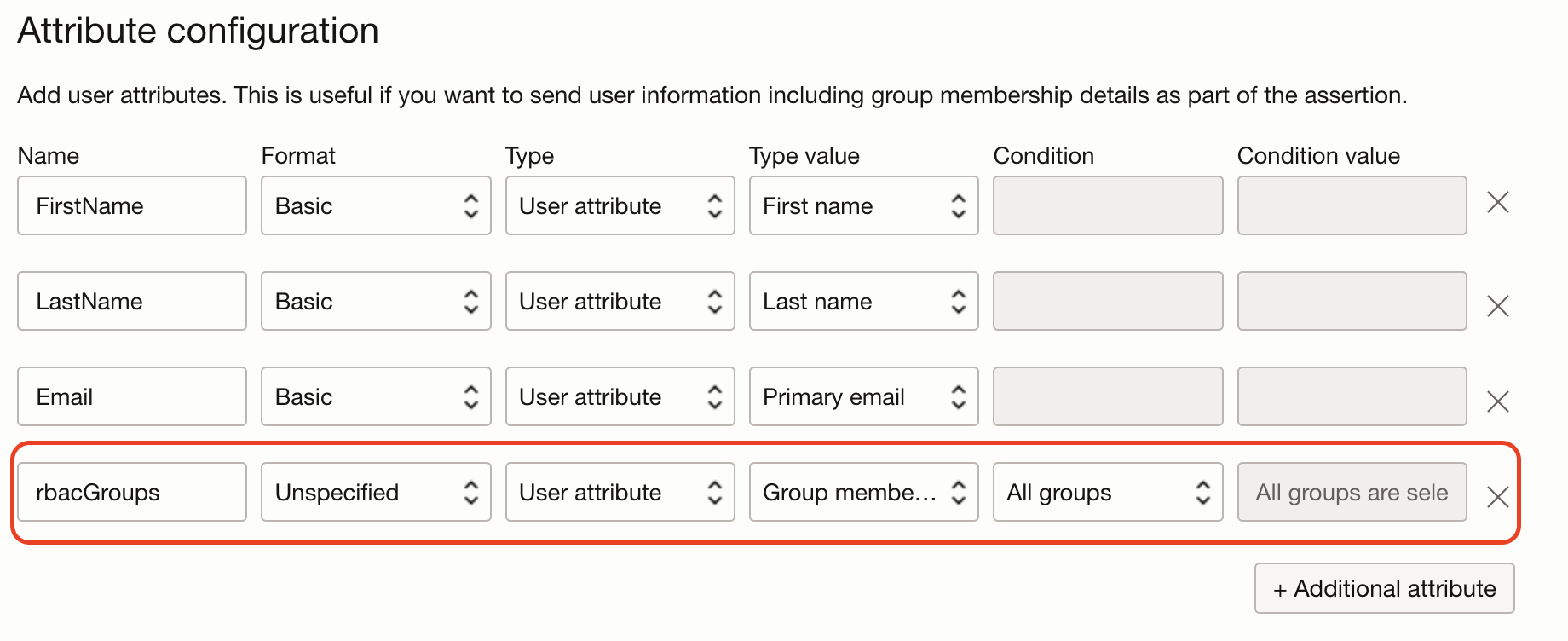

「属性構成」セクションで、次の構成を使用します。

ノート: Rapid7コマンド・プラットフォームへの認証には、イメージ内の次の属性文が必須です。

-

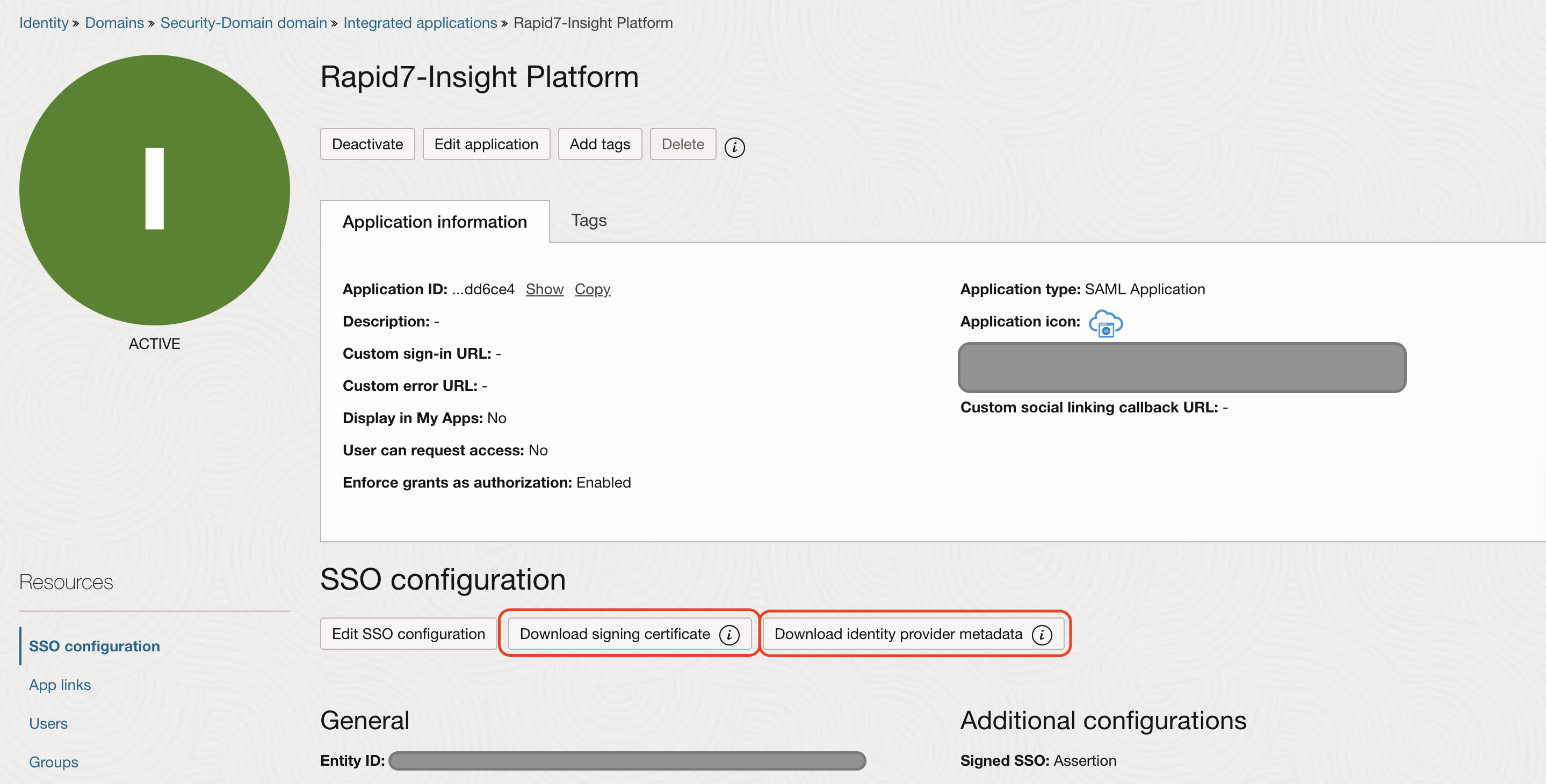

「Finish」および「Activate」をクリックして設定を完了します。

-

「署名証明書」および「アイデンティティ・プロバイダ・メタデータ」をダウンロードします。完了したら、タスク1.4に戻って続行します。

タスク3: グループ同期

グループ同期を使用すると、OCI IAM内からユーザー・グループ割当てを制御できます。

この機能は、各ユーザーのRapid7コマンド・プラットフォーム・グループの名前を含むrbacGroupsというラベルのSAMLレスポンスに属性を含めることで実現できます。ユーザーは、Rapid7コマンド・プラットフォーム内の対応するグループに自動的に割り当てられ、それらのグループに関連付けられた製品、ロールおよびリソース・アクセスを継承します。

ノート: 「グループ同期」を有効にすると、IdPユーザーは、SAMLアサーションに含まれていないRapid7コマンド・プラットフォーム・グループから削除されます。IdPユーザーは、直接割り当てられたロールまたは権限(デフォルトのアクセス・プロファイルからのものを含む)を保持します。

Rapid7コマンド・プラットフォームでユーザー・グループを作成するには、「管理」→「ユーザー管理」に移動し、「ユーザー・グループ」をクリックします。

タスク4: ユーザー・グループの構成

グループ同期ではRapid7コマンド・プラットフォーム・ユーザー・グループを使用する必要があるため、アクティブ化する前にグループを構成しておくことが重要です。

-

グループ属性を追加します。OCI IAMでは、ユーザーが、対応するRapid7コマンド・プラットフォーム・ユーザー・グループと同じ名前のグループに割り当てられていることを確認する必要があります。これらのグループをまだ作成していない場合は、次のステップを実行します。

-

OCIアイデンティティ・ドメイン・コンソールで、「グループ」に移動します。

-

「グループの作成」をクリックします。

-

対応するRapid7コマンド・プラットフォーム・ユーザー・グループと同じ名前を入力します。

-

「ユーザー」セクションで、このグループを割り当てるユーザーを選択します。

-

「作成」をクリックします。

グループを構成したら、各ユーザーが割り当てられているグループの名前を含む属性をSAMLアサーションに追加する必要があります。

-

-

OCI IAMアイデンティティ・ドメインのSAMLアサーションに属性を追加します。

-

OCI OCI Identity Domainsコンソールで、「統合アプリケーション」に移動し、Rapid7アプリケーションを選択します。

-

「SAML Settings」セクションの「Edit SSO Configuration」をクリックします。

-

次の「属性文」を追加し、「保存」をクリックします。

ユーザーをRapid7コマンド・プラットフォームのユーザー・グループに同期するためにOCI IAMから必要なすべての情報は、ユーザーがSSOを使用して認証するときに含められます。

-

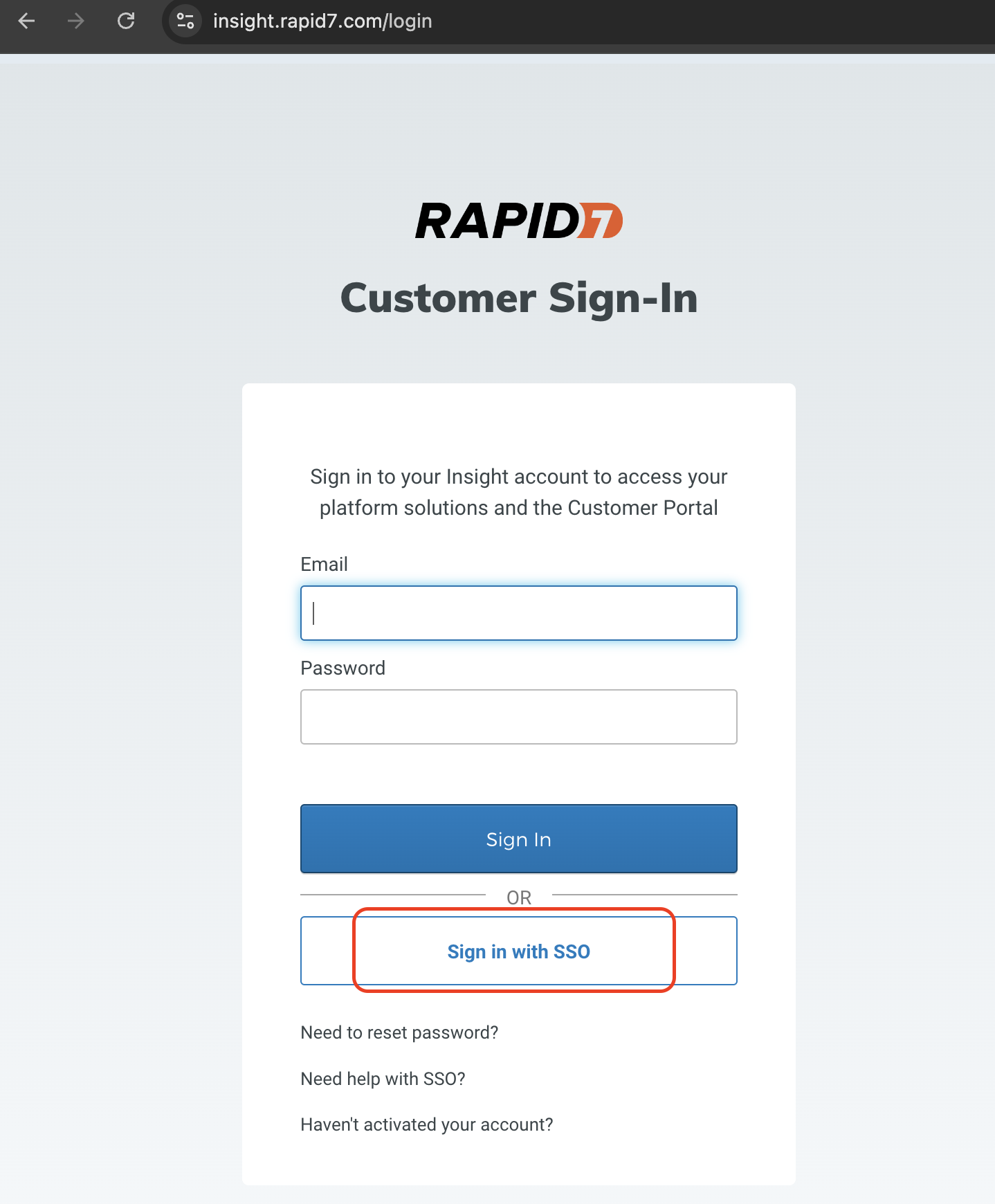

タスク5: SSOのテスト

-

Rapid7インサイトURL (

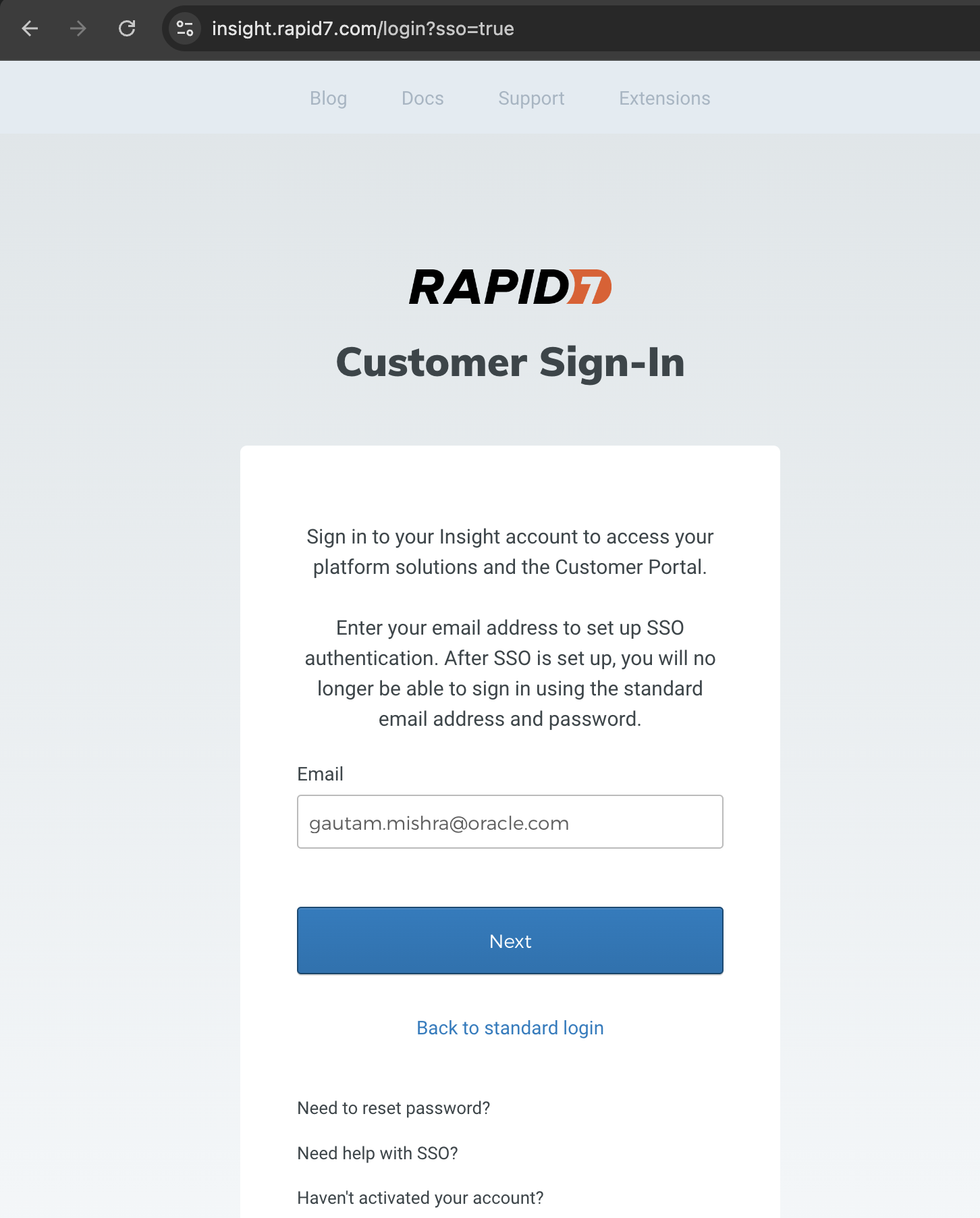

https://insight.rapid7.com)に移動し、「SSOでサインイン」をクリックします。

-

資格証明を入力します。

これで、Rapid7コマンド・プラットフォームに正常にログインしました。

また、ユーザーは、OCI IAMのグループ・メンバーシップに基づいて自動的にユーザー・グループに追加されます。

承認

- 著者 - Gautam Mishra (プリンシパル・クラウド・アーキテクト)

その他の学習リソース

docs.oracle.com/learnの他のラボを確認するか、Oracle Learning YouTubeチャネルで無料のラーニング・コンテンツにアクセスしてください。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品ドキュメントは、Oracle Help Centerを参照してください。

Configure OCI Identity and Access Management as a SSO Source for the Rapid7 Command Platform

G18861-01

November 2024