Oracle CloudへのSmart MailboxとPackage Delivery Logistics Platformのデプロイ

パッケージの盗難は世界的な問題です。2億1,000万以上の小包がアメリカだけのポーチから盗まれたと推定されている。パッケージ損失の合計が24億ドル以上になった。

Arriveはこの問題を解決するためのプラットフォームを作成しました。このプラットフォームは、スマート・エンクロージャ、ドローン、Integration-to-Deliveryサービス、およびOracle Cloud Infrastructure (OCI)でホストされているMQ Telemetry Transport (MQTT)を使用するリモート・デバイス用の軽量メッセージング・プロトコルで構成されています。現在、パッケージはドアステップ、セキュリティのないメールボックスにドロップされるか、18歳以上の承認された人が残されます。パッケージが意図した人物に実際に届くという検証は行われず、パッケージの盗難や不安定なパッケージがパッケージの発信者を犠牲にしてしまいます。Arriveプラットフォームは、パッケージが最後の1マイルで安全に到着することを保証します。

アーキテクチャ

Arriveは、エンクロージャとパッケージのステータスをOracle Cloud Infrastructure (OCI)にホストされているArriveプラットフォームと通信する、安全で接続されたスマートなエンクロージャを提供します。

パッケージがスマートエンクロージャーに配信されると、プラットフォームは受信者に通知します。スマート・エンクロージャは、天候、動物、泥棒から食品、郵便、小包、薬を保護するために気候管理されています。スマート・デバイスまたはアプリケーションを使用すると、エンクロージャは配信をリリースする前に受信者を認証および認可し、正しい個人が正しい配信を受け取るようにします。

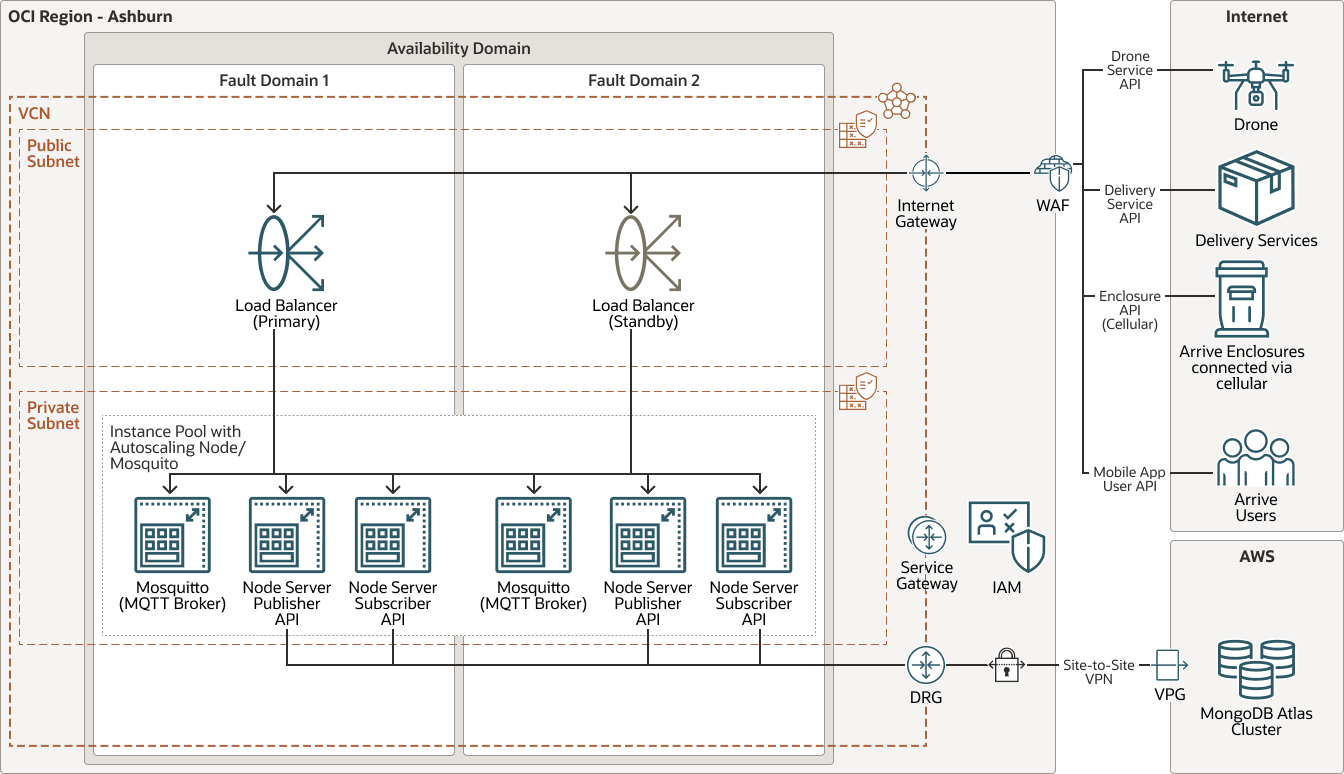

次の図は、アーキテクチャを示しています。

デバイスおよびユーザーは、APIサービス、モバイル・アプリケーションまたはWebブラウザを使用してArriveプラットフォームにアクセスします。アプリケーションは、配信ステータス、パッケージ詳細、ドローン・ステータスなどの通知を受信します。アプリケーションは、エンクロージャをロック解除してパッケージを受信するための認証および認可も要求します。セルア・サービスによって接続されたエンクロージャは、MQTT Mosquittoブローカを介してプラットフォームと相互作用します。MQTT Mosquittoブローカは、エンクロージャのステータス、操作および接続に関する定期的な更新を受け取ります。ブローカはノード・サーバーにデータを提供し、データをユーザーにパッケージ情報とともに送信します。ノード・サーバーは、Amazon Web Services (AWS)のMongoDB Atlasクラスタにデータを格納します。OCIとAWSは、サイト間VPNを使用して接続されます。

Mosquittoブローカおよびノード・サーバーは、すべてWebアプリケーション・ファイアウォール(WAF)で保護され、2つのフォルト・ドメイン間でロード・バランシングされます。ドローン、デリバリ・サービス、エンクロージャおよびモバイル・アプリケーションは、APIサービスを使用してプラットフォームにアクセスします。

Mosquittoブローカおよびノード・サーバーは、これらのインスタンスを必要に応じて自動スケーリングできるインスタンス・プールの一部です。

Arriveのロードマップには、次の機能改善があります。

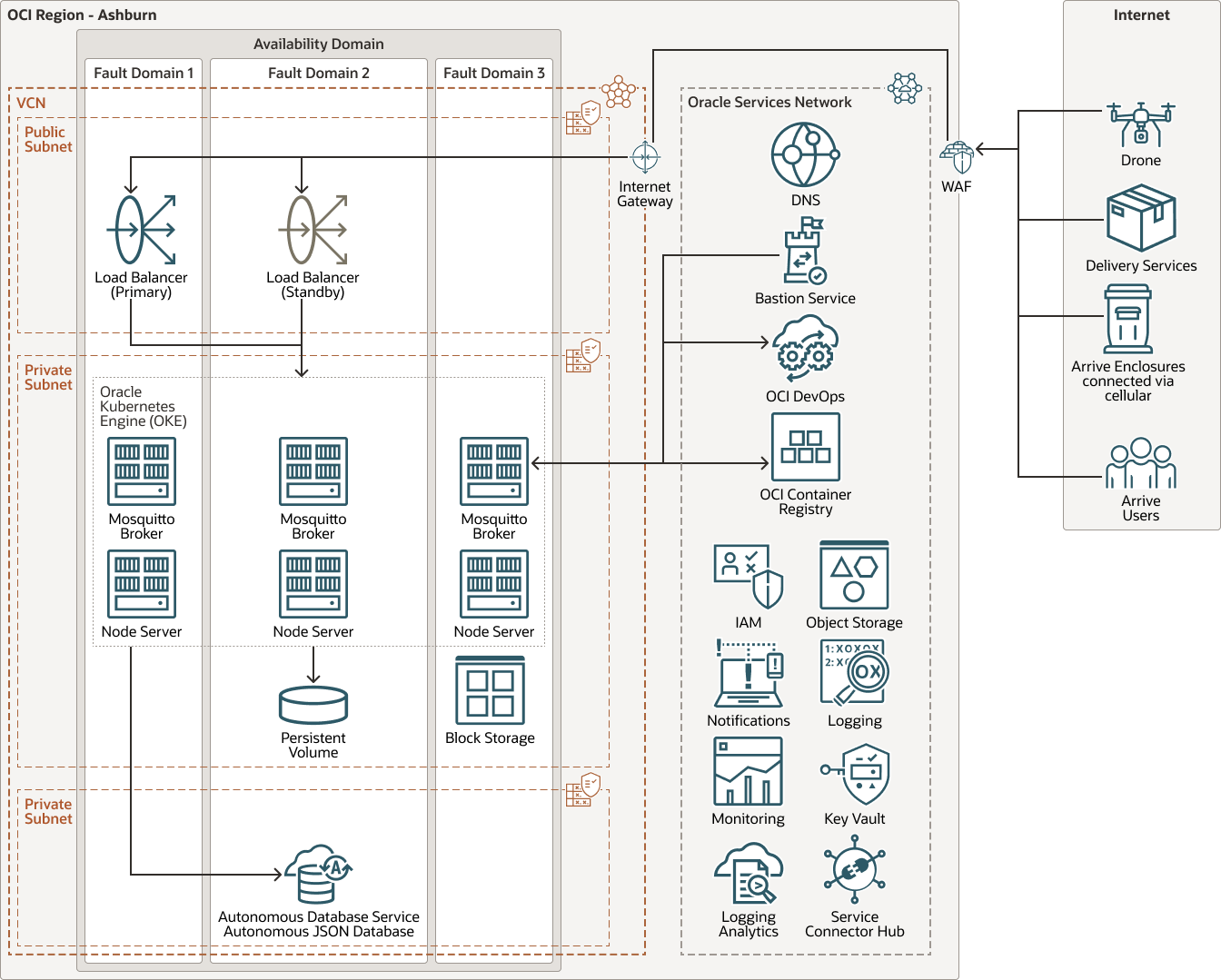

- MongoDB AtlasクラスタのOracle Autonomous JSON Databaseへの移行

- Mosquittoブローカおよびノード・サーバー用のOracle Cloud Infrastructure Container Engine for Kubernetes (OKE)の活用

- Oracle Cloud Infrastructure DevOpsとOKEを組み合せてコンテナ・レジストリおよびイメージ管理に使用します

- ホット・ストレージ用のブロック・ストレージとコールド・ストレージ用のオブジェクト・ストレージを活用して、イメージ処理ストレージを調査します

次の図は、将来の状態アーキテクチャを示しています。

アーキテクチャには次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、整理および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(国間や大陸間でも)リージョンを分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境の完全な制御を可能にします。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)へのトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- サイト間VPN

サイト間VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCN間のIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- Web Application Firewall (WAF)

Oracle Cloud Infrastructure Web Application Firewall (WAF)は、ロード・バランサやWebアプリケーション・ドメイン名などの強制ポイントにアタッチされた、支払カード業界(PCI)準拠のリージョンベースおよびエッジ強制サービスです。WAFは、悪意のある不要なインターネット・トラフィックからアプリケーションを保護します。WAFはあらゆるインターネット接続エンドポイントを保護し、顧客のアプリケーション全体に一貫したルール施行を提供します。

- インターネット・ゲートウェイ

インターネット・ゲートウェイにより、VCN内のパブリック・サブネットとパブリック・インターネットの間のトラフィックが許可されます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外部のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間の、同じリージョン内のVCN間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成したら、セキュアにアクセスし、再起動してボリュームをアタッチおよびデタッチし、不要になったら終了できます。

- インスタンス・プール

インスタンス・プールは、同じインスタンス構成で作成され、グループとして管理されるリージョン内のインスタンスのグループです。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloud Applicationsのアクセス制御プレーンです。IAM APIおよびユーザー・インタフェースを使用すると、アイデンティティ・ドメインおよびアイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューションまたは異なるユーザー人口を表します。

ビルドおよびデプロイでの特集の取得

Oracle Cloud Infrastructureで構築したものを表示しますか。学んだ教訓、ベスト・プラクティス、参照アーキテクチャをクラウド・アーキテクチャのグローバル・コミュニティと共有することを検討していますか?ご利用の開始をお手伝いします。

- テンプレート(PPTX)のダウンロード

サンプル ワイヤフレームにアイコンをドラッグ アンド ドロップして、独自のリファレンス アーキテクチャを説明します。

- アーキテクチャ・チュートリアルを見る

リファレンス・アーキテクチャの作成方法に関するステップバイステップの手順をご覧ください。

- ダイアグラムを発行します

ダイアグラムを含むEメールを送信してください。オラクルのクラウド・アーキテクトは、ダイアグラムを確認し、お客様に連絡してアーキテクチャについて話し合います。